Configurar la coincidencia de certificados para la autenticación de cliente seguro en FTD a través de FDM

Opciones de descarga

-

ePub (2.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar Cisco Secure Client con SSL en FTD a través de FDM mediante la coincidencia de certificados para la autenticación.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Firepower Device Manager (FDM) Virtual

- Firewall Threat Defence (FTD) Virtual

- Flujo de autenticación VPN

Componentes Utilizados

- Cisco Firepower Device Manager Virtual 7.2.8

- Cisco Firewall Threat Defence Virtual 7.2.8

- Cisco Secure Client 5.1.4.74

- Editor de perfiles (Windows) 5.1.4.74

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

CertificateMatch es una función que permite a los administradores configurar criterios que el cliente debe utilizar para seleccionar un certificado de cliente para la autenticación con el servidor VPN. Esta configuración se especifica en el perfil de cliente, que es un archivo XML que se puede administrar mediante el Editor de perfiles o editarse manualmente. La función CertificateMatch se puede utilizar para mejorar la seguridad de las conexiones VPN asegurándose de que sólo se utilice un certificado con atributos específicos para la conexión VPN.

Este documento describe cómo autenticar Cisco Secure Client utilizando el nombre común de un certificado SSL.

Estos certificados contienen un nombre común que se utiliza para fines de autorización.

- CA: ftd-ra-ca-common-name

- Certificado de cliente VPN del ingeniero: vpnEngineerClientCN

- Certificado de cliente VPN del administrador: vpnManagerClientCN

- Certificado de servidor: 192.168.1.200

Diagrama de la red

Esta imagen muestra la topología utilizada para el ejemplo de este documento.

Diagrama de la red

Diagrama de la red

Configuraciones

Configuración en FDM

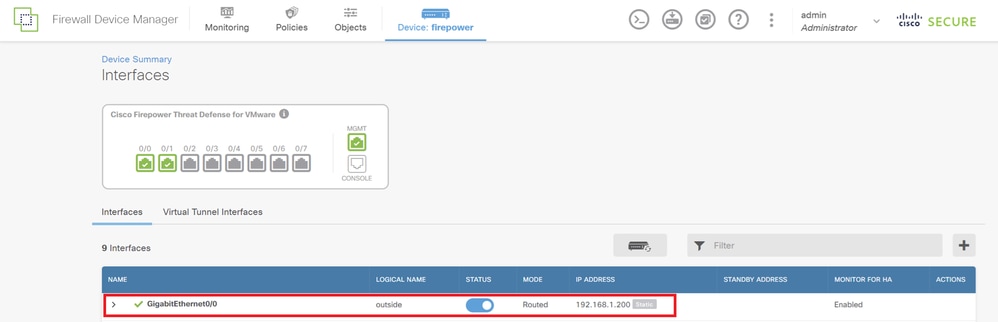

Paso 1. Configuración de la interfaz FTD

Navegue hasta Device > Interfaces > View All Interfaces, configure la interfaz interna y externa para FTD en la pestaña Interfaces.

Para GigabitEthernet0/0,

- Nombre: fuera

- Dirección IP: 192.168.1.200/24

Interfaz FTD

Interfaz FTD

Paso 2. Confirmar licencia de cliente seguro de Cisco

Vaya a Device > Smart License > View Configuration, confirme la licencia de Cisco Secure Client en el elemento RA VPN License.

Licencia de cliente seguro

Licencia de cliente seguro

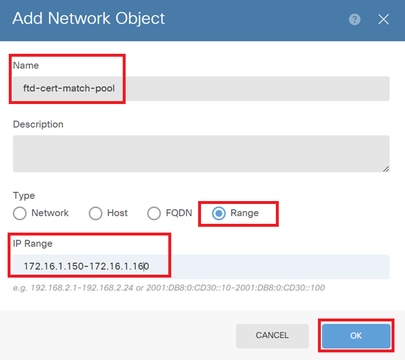

Paso 3. Agregar conjunto de direcciones

Navegue hasta Objetos > Redes, haga clic en el botón +.

Agregar conjunto de direcciones

Agregar conjunto de direcciones

Introduzca la información necesaria para agregar un nuevo conjunto de direcciones IPv4. haga clic en el botón Aceptar.

- Nombre: ftd-cert-match-pool

- Tipo: Rango

- Intervalo IP: 172.16.1.150-172.16.1.160

Detalle del pool de direcciones IPv4

Detalle del pool de direcciones IPv4

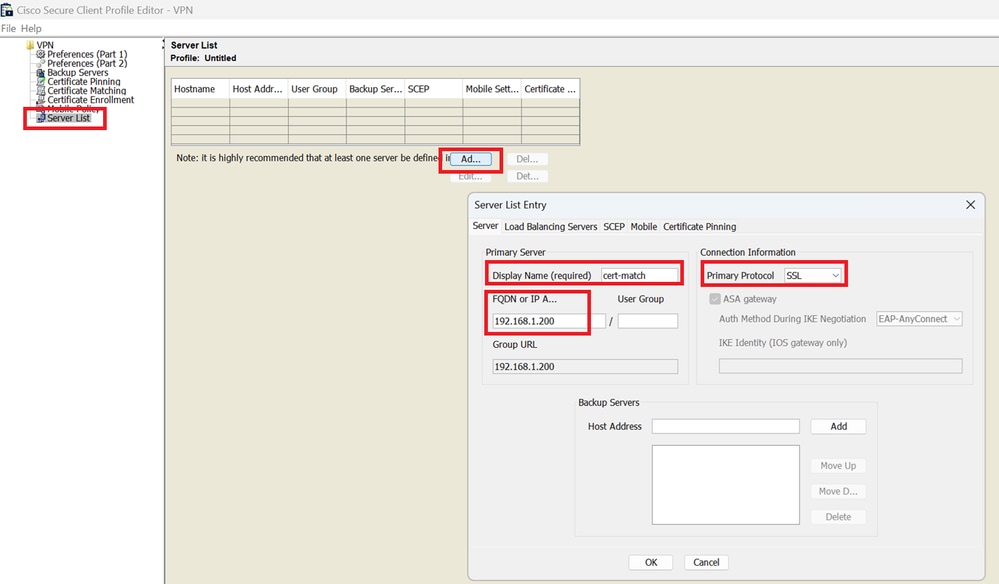

Paso 4. Crear perfil de cliente seguro

Descargue e instale Secure Client Profile Editor desde el sitio Cisco Software. Navegue hasta Lista de servidores, haga clic en el botón Agregar. Introduzca la información necesaria para agregar una entrada de lista de servidores y haga clic en el botón Aceptar.

- Nombre para mostrar: cert-match

- FQDN o dirección IP: 192.168.1.200

- Protocolo principal: SSL

Entrada de lista de servidores

Entrada de lista de servidores

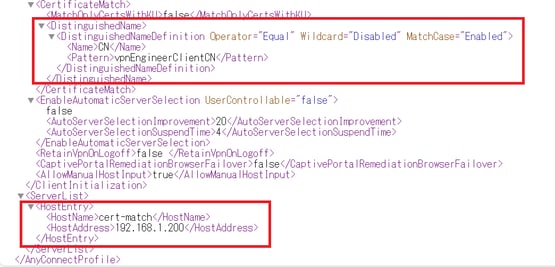

Navegue hasta Coincidencia de certificado, haga clic en el botón Agregar. Introduzca la información necesaria para agregar una entrada de nombre distinguido y haga clic en el botón Aceptar.

- Nombre: CN

- Patrón: vpnEngineerClientCN

- Operador: Equal

Nota: Marque la opción MatchCase en este documento.

Entrada de nombre distinguido

Entrada de nombre distinguido

Guarde el perfil de cliente seguro en el equipo local y confirme los detalles del perfil.

Perfil de cliente seguro

Perfil de cliente seguro

Paso 5. Cargar perfil de cliente seguro en FDM

Navegue hasta Objetos > Perfil de cliente seguro, haga clic en el botón CREAR PERFIL DE CLIENTE SEGURO.

Crear perfil de cliente seguro

Crear perfil de cliente seguro

Introduzca la información necesaria para agregar un perfil de cliente seguro y haga clic en el botón Aceptar.

- Nombre: secureClientProfile

- Perfil de cliente seguro: secureClientProfile.xml (carga desde el equipo local)

Agregar perfil de cliente seguro

Agregar perfil de cliente seguro

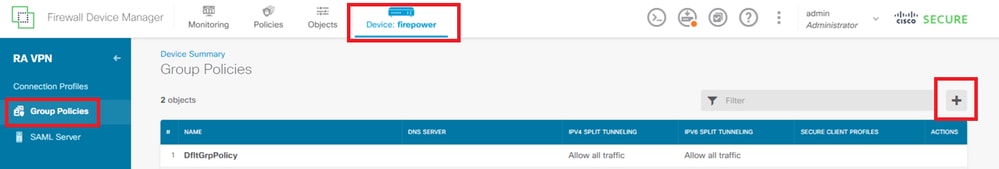

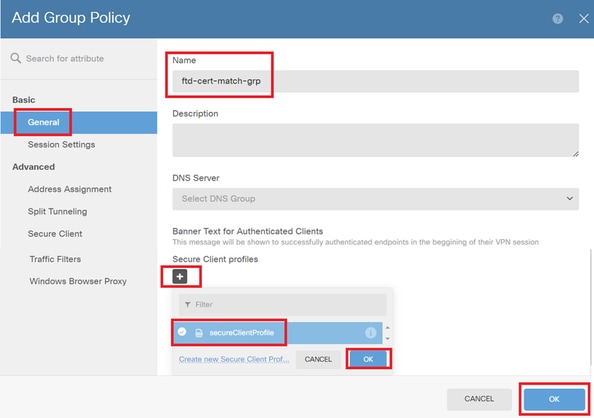

Paso 6. Agregar directiva de grupo

Vaya a Device > Remote Access VPN > View Configuration > Group Policies, haga clic en el botón +.

Agregar directiva de grupo

Agregar directiva de grupo

Introduzca la información necesaria para agregar una directiva de grupo y haga clic en el botón Aceptar.

- Nombre: ftd-cert-match-grp

- Perfiles de Secure Client: secureClientProfile

Detalles de la directiva de grupo

Detalles de la directiva de grupo

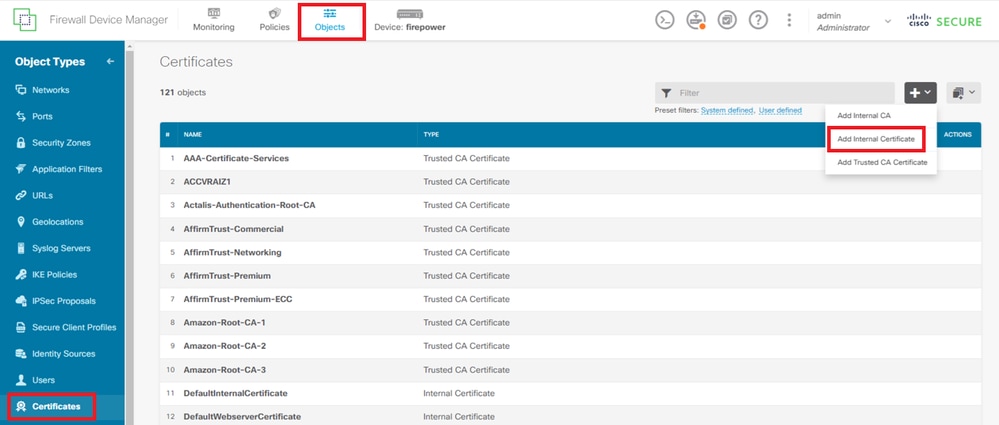

Paso 7. Agregar certificado FTD

Navegue hasta Objetos > Certificados, haga clic en Agregar certificado interno desde el elemento +.

Agregar certificado interno

Agregar certificado interno

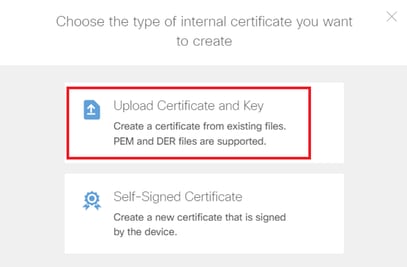

Haga clic en Cargar certificado y clave.

Cargar certificado y clave

Cargar certificado y clave

Introduzca la información necesaria para el certificado FTD, importe un certificado y una clave de certificado desde el equipo local y, a continuación, haga clic en el botón Aceptar.

- Nombre: ftd-vpn-cert

- Uso de validación para servicios especiales: servidor SSL

Detalles del certificado interno

Detalles del certificado interno

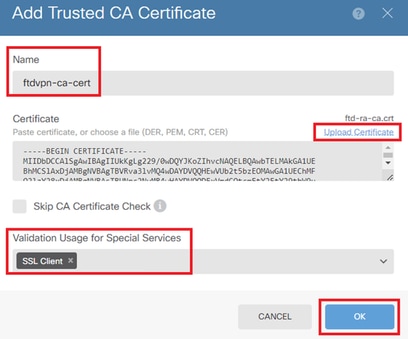

Paso 8. Agregar CA al FTD

Navegue hasta Objetos > Certificados, haga clic en Agregar certificado de CA de confianza desde el elemento +.

Agregar certificado de CA de confianza

Agregar certificado de CA de confianza

Introduzca la información necesaria para la CA e importe un certificado desde el equipo local.

- Nombre: ftdvpn-ca-cert

- Uso de validación para servicios especiales: cliente SSL

Detalles del certificado de CA de confianza

Detalles del certificado de CA de confianza

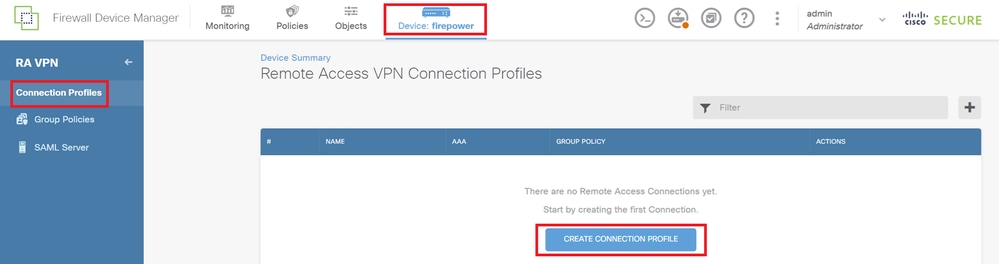

Paso 9. Agregar perfil de conexión VPN de acceso remoto

Vaya a Device > Remote Access VPN > View Configuration > Connection Profiles, haga clic en el botón CREATE CONNECTION PROFILE.

Agregar perfil de conexión VPN de acceso remoto

Agregar perfil de conexión VPN de acceso remoto

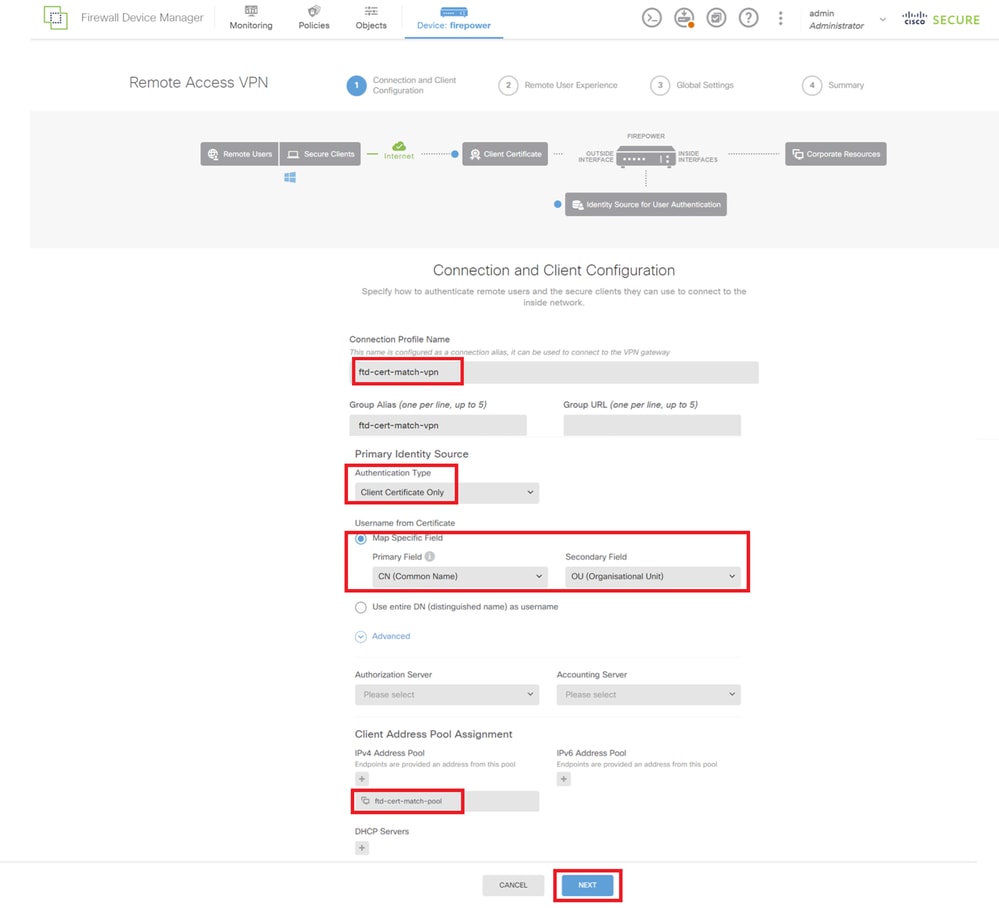

Introduzca la información necesaria para el perfil de conexión y haga clic en el botón Next.

- Nombre del perfil de conexión: ftd-cert-match-vpn

- Tipo de autenticación: sólo certificado de cliente

- Nombre de usuario del certificado: campo específico de asignación

- Campo principal: CN (nombre común)

- Campo secundario: OU (unidad organizativa)

- Conjuntos de direcciones IPv4: ftd-cert-match-pool

Detalles del perfil de conexión VPN

Detalles del perfil de conexión VPN

Introduzca la información necesaria para la política de grupo y haga clic en el botón Next.

- Ver directiva de grupo: ftd-cert-match-grp

Seleccionar directiva de grupo

Seleccionar directiva de grupo

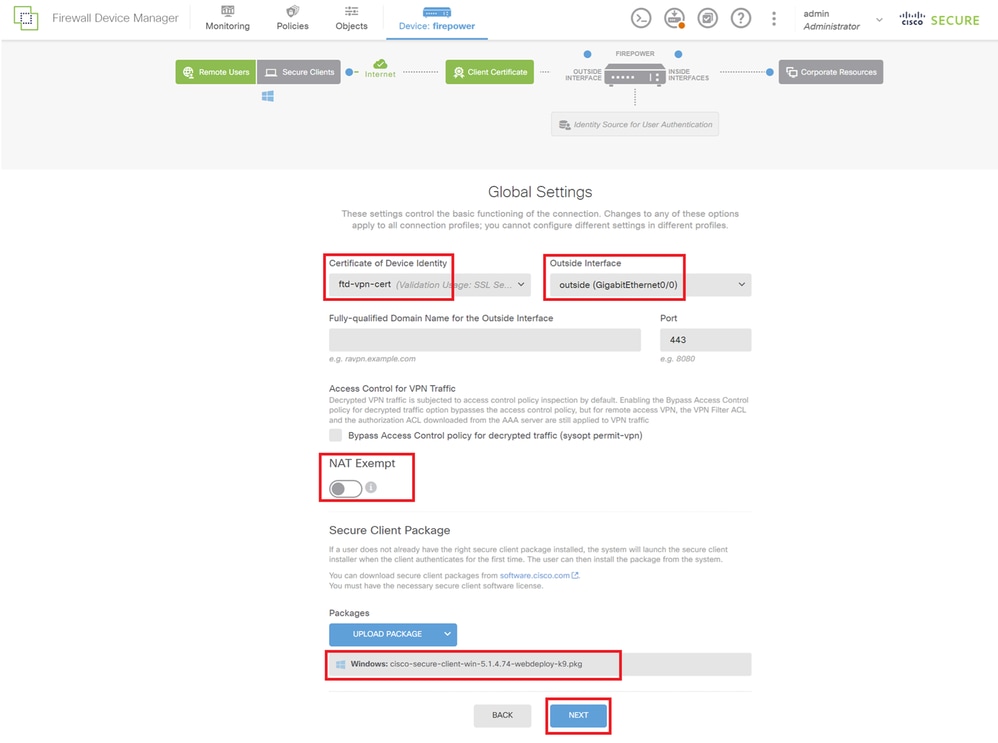

Seleccione Certificate of Device Identity, Outside Interface, Secure Client Package para la conexión VPN.

- Certificado de identidad del dispositivo: ftd-vpn-cert

- Interfaz externa: externa (GigabitEthernet0/0)

- Paquete Secure Client: cisco-secure-client-win-5.1.4.74-webdeploy-k9.pkg

Nota: la función NAT Exempt inhabilitada en este documento.

Detalles de la configuración global

Detalles de la configuración global

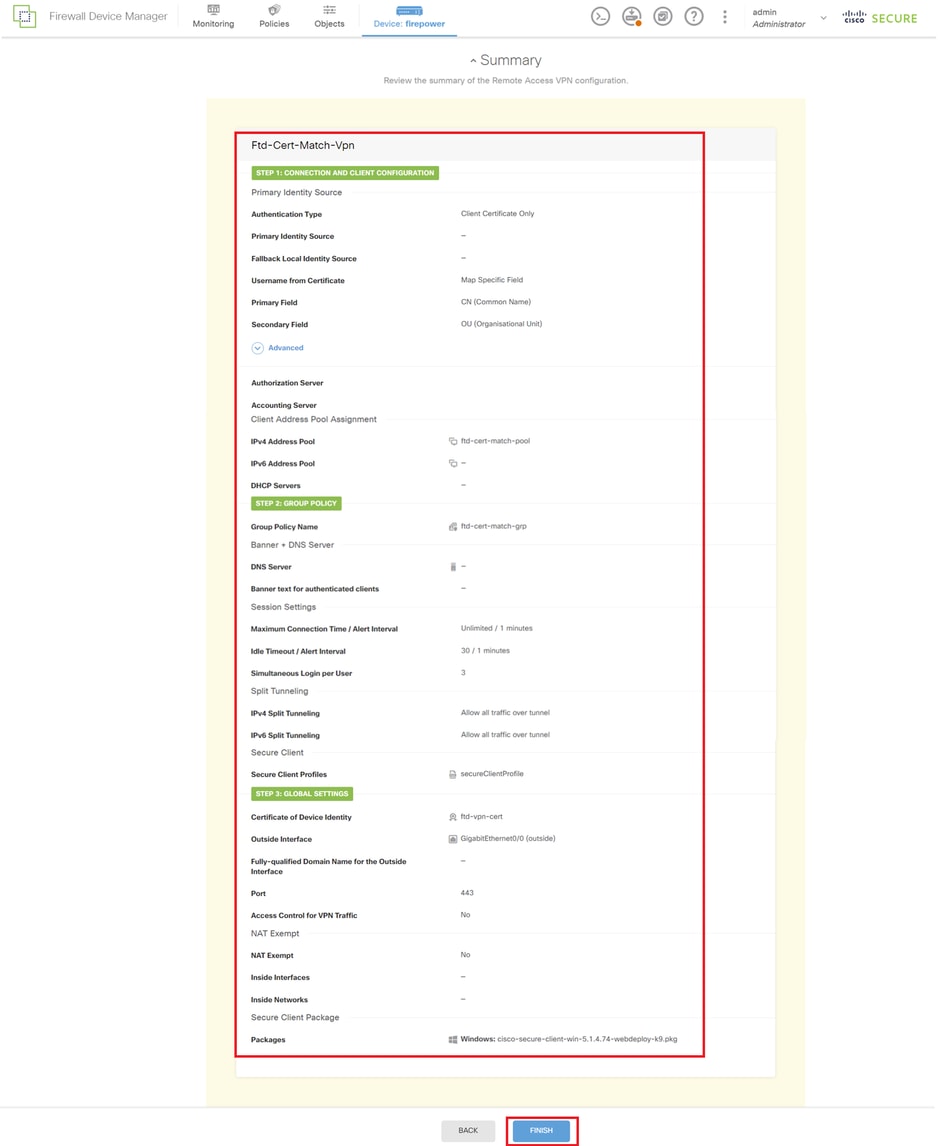

Paso 10. Confirmar resumen para perfil de conexión

Confirme la información introducida para la conexión VPN y haga clic en el botón FINISH.

Confirmar resumen para perfil de conexión

Confirmar resumen para perfil de conexión

Confirmar en CLI de FTD

Confirme la configuración de la conexión VPN en la CLI de FTD después de la implementación desde FDM.

// Defines IP of interface

interface GigabitEthernet0/0

speed auto

nameif outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.1.200 255.255.255.0

// Defines a pool of addresses

ip local pool ftd-cert-match-pool 172.16.1.150-172.16.1.160

// Defines Trustpoint for Server Certificate

crypto ca trustpoint ftd-vpn-cert

enrollment terminal

keypair ftd-vpn-cert

crl configure

// Server Certificate

crypto ca certificate chain ftdvpn-ca-cert

certificate ca 5242a02e0db6f7fd

3082036c 30820254 a0030201 02020852 42a02e0d b6f7fd30 0d06092a 864886f7

......

quit

// Defines Trustpoint for CA

crypto ca trustpoint ftdvpn-ca-cert

enrollment terminal

validation-usage ssl-client

crl configure

// CA

crypto ca certificate chain ftdvpn-ca-cert

certificate ca 5242a02e0db6f7fd

3082036c 30820254 a0030201 02020852 42a02e0d b6f7fd30 0d06092a 864886f7

......

quit

// Configures the FTD to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

anyconnect image disk0:/anyconnpkgs/cisco-secure-client-win-5.1.4.74-webdeploy-k9.pkg 2

anyconnect profiles secureClientProfile disk0:/anyconncprofs/secureClientProfile.xml

anyconnect enable

tunnel-group-list enable

cache

disable

error-recovery disable

// Configures the group-policy to allow SSL connections

group-policy ftd-cert-match-grp internal

group-policy ftd-cert-match-grp attributes

dhcp-network-scope none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

msie-proxy method no-modify

vlan none

address-pools none

ipv6-address-pools none

webvpn

anyconnect ssl dtls none

anyconnect mtu 1406

anyconnect ssl keepalive none

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client none

anyconnect dpd-interval gateway none

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules none

anyconnect profiles value secureClientProfile type user

anyconnect ssl df-bit-ignore disable

always-on-vpn profile-setting

// Configures the tunnel-group to use the certificate authentication

tunnel-group ftd-cert-match-vpn type remote-access

tunnel-group ftd-cert-match-vpn general-attributes

address-pool ftd-cert-match-pool

default-group-policy ftd-cert-match-grp

tunnel-group ftd-cert-match-vpn webvpn-attributes

authentication certificate

group-alias ftd-cert-match-vpn enable

Confirmar en cliente VPN

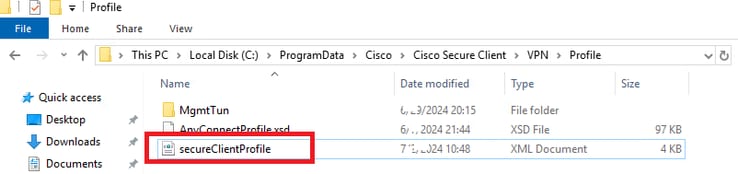

Paso 1. Copiar perfil de cliente seguro en cliente VPN

Copie el perfil de cliente seguro para diseñar el cliente VPN y el cliente VPN administrador.

Nota: El directorio del perfil de cliente seguro en el equipo con Windows: C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile

Copiar perfil de cliente seguro en cliente VPN

Copiar perfil de cliente seguro en cliente VPN

Paso 2. Confirmar certificado de cliente

En Engineer VPN Client, navegue hasta Certificates - Current User > Personal > Certificates, verifique el certificado de cliente utilizado para la autenticación.

Confirmar certificado para cliente de VPN de ingeniero

Confirmar certificado para cliente de VPN de ingeniero

Haga doble clic en el certificado de cliente, navegue hasta Detalles, verifique los detalles de Asunto.

- Asunto: CN = vpnEngineerClientCN

Detalles del certificado de cliente de ingeniero

Detalles del certificado de cliente de ingeniero

En manager VPN client, navegue hasta Certificates - Current User > Personal > Certificates, verifique el certificado de cliente utilizado para la autenticación.

Confirmar certificado para Manager VPN Client

Confirmar certificado para Manager VPN Client

Haga doble clic en el certificado de cliente, navegue hasta Detalles, verifique los detalles de Asunto.

- Asunto: CN = vpnManagerClientCN

Detalles del certificado de cliente del administrador

Detalles del certificado de cliente del administrador

Paso 3. Confirmar CA

En el cliente VPN del ingeniero y en el cliente VPN del administrador, navegue hasta Certificados - Usuario actual > Autoridades de certificación raíz de confianza > Certificados, verifique la CA utilizada para la autenticación.

- Emitido por: ftd-ra-ca-common-name

Confirmar CA

Confirmar CA

Verificación

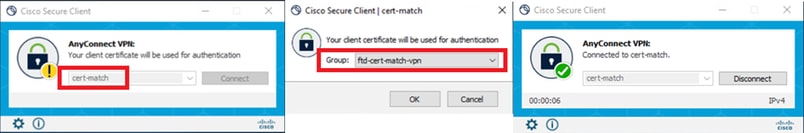

Paso 1. Iniciar conexión VPN

En el cliente de ingeniería VPN, inicie la conexión de Cisco Secure Client. No es necesario introducir el nombre de usuario y la contraseña, ya que la VPN se ha conectado correctamente.

Conexión VPN correcta para Engineer VPN Client

Conexión VPN correcta para Engineer VPN Client

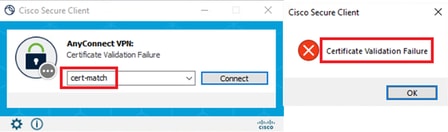

En el cliente VPN del administrador, inicie la conexión de Cisco Secure Client. La VPN conectada falló debido a un error en la validación del certificado.

Error en la conexión VPN para el cliente VPN del administrador

Error en la conexión VPN para el cliente VPN del administrador

Paso 2. Confirmar sesiones VPN en CLI de FTD

Ejecute show vpn-sessiondb detail anyconnect el comando en la CLI de FTD (Line) para confirmar las sesiones VPN del ingeniero.

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnEngineerClientCN Index : 32

Assigned IP : 172.16.1.150 Public IP : 192.168.1.11

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384

Bytes Tx : 14718 Bytes Rx : 12919

Pkts Tx : 2 Pkts Rx : 51

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : ftd-cert-match-grp Tunnel Group : ftd-cert-match-vpn

Login Time : 05:42:03 UTC Tue Jul 2 2024

Duration : 0h:00m:11s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 00000000000200006683932b

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 32.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

TCP Src Port : 50170 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.17763

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 7359 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 32.2

Assigned IP : 172.16.1.150 Public IP : 192.168.1.11

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 50177

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 7359 Bytes Rx : 12919

Pkts Tx : 1 Pkts Rx : 51

Pkts Tx Drop : 0 Pkts Rx Drop : 0Troubleshoot

Puede esperar encontrar información sobre la autenticación VPN en el registro del sistema de depuración del motor de línea y en el archivo DART en el equipo con Windows.

Este es un ejemplo de los registros de depuración en el motor de línea durante la conexión VPN desde el cliente de ingeniería.

Jul 02 2024 04:16:03: %FTD-7-717029: Identified client certificate within certificate chain. serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jul 02 2024 04:16:03: %FTD-6-717022: Certificate was successfully validated. serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jul 02 2024 04:16:04: %FTD-6-113009: AAA retrieved default group policy (ftd-cert-match-grp) for user = vpnEngineerClientCN

Jul 02 2024 04:16:09: %FTD-6-725002: Device completed SSL handshake with client outside:192.168.1.11/50158 to 192.168.1.200/443 for TLSv1.2 sessionInformación Relacionada

Configuración del servicio de gestión integrada de FDM para Firepower 2100

Configurar VPN de acceso remoto en FTD administrado por FDM

Configuración y verificación de Syslog en el administrador de dispositivos Firepower

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jian ZhangIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios