Introducción

Este documento describe los pasos para configurar Secure Email Gateway (SEG) para realizar el registro por política para Secure Email Threat Defence (SETD).

Prerequisites

El conocimiento previo de la configuración y los parámetros generales de Cisco Secure Email Gateway (SEG) resulta beneficioso.

Componentes Utilizados

Esta configuración requiere ambos:

- Cisco Secure Email Gateway (SEG) AsyncOS 15.5.1 y versiones posteriores

- Instancia de Cisco Email Threat Defence (SETD).

- Conector de defensa frente a amenazas (TDC). "La conexión definida entre las dos tecnologías".

"La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si su red está activa, asegúrese de comprender el impacto potencial de cualquier comando".

Overview

El SEG de Cisco puede integrarse con SETD para obtener una protección adicional.

- La acción de diario SEG transfiere el correo electrónico completo para todos los mensajes limpios.

- El SEG ofrece la opción de elegir de forma selectiva los flujos de correo entrante en función de una coincidencia por política de correo.

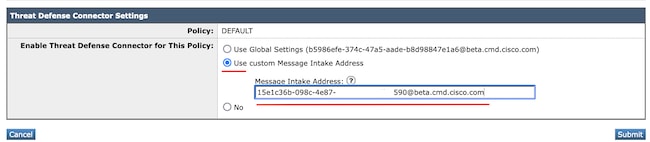

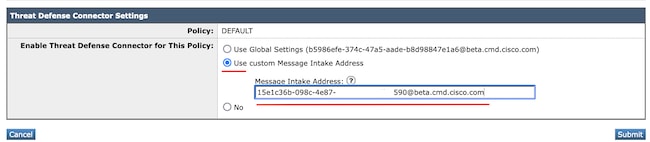

- La opción SEG Per Policy (SEG por directiva) permite 3 opciones: No Scan (Sin análisis), Default Message Intake Address (Dirección de entrada de mensajes predeterminada) o Custom Message Intake Address (Dirección de entrada de mensajes personalizada).

- La dirección de entrada predeterminada representa la cuenta SETD principal que acepta correo para una instancia de cuenta específica.

- La dirección de entrada de mensaje personalizada representa una segunda cuenta SETD que acepta correo para diferentes dominios definidos. Este escenario se aplica a entornos SETD más complejos.

- Los mensajes registrados tienen un ID de mensaje SEG (MID) e ID de conexión de destino DCID

- La cola de entrega contiene un valor similar a un dominio, "the.tdc.queue", para capturar contadores de transferencia SETD.

- Los contadores activos "the.tdc.queue" se pueden ver aquí: cli>tophosts o Informes SEG > Estado de entrega (no CES).

- "the.tdc.queue" representa el conector de defensa frente a amenazas (TDC) equivalente a un nombre de dominio de destino.

Configurar

Los pasos de configuración inicial de SETD para generar la "Dirección de entrada de mensaje".

- Sí, Secure Email Gateway está presente.

- Cisco SEG

3. Dirección del mensaje = Entrante.

4. Sin autenticación = solo visibilidad.

5. La dirección de entrada del mensaje se presenta después de que se haya aceptado el paso 4.

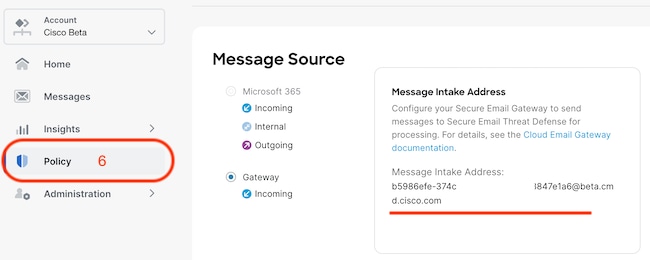

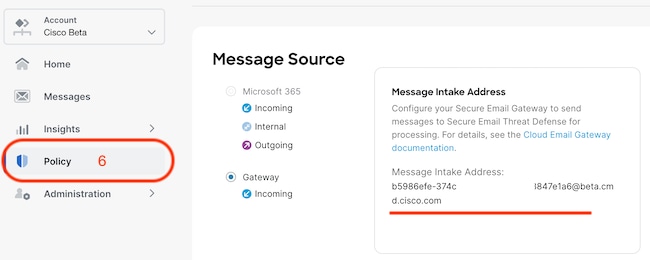

6. Si necesita recuperar la dirección de entrada de mensaje después de la configuración, acceda al menú Política.

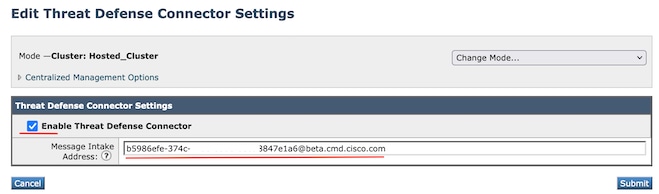

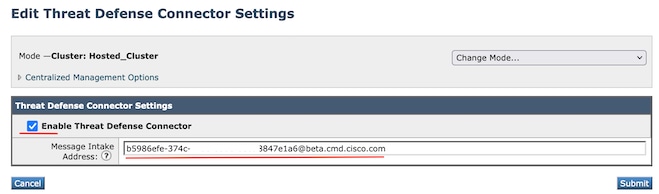

En la transición a la interfaz de usuario web de SEG, vaya a Servicios de seguridad > Configuración del conector de Threat Defence.

Desplácese hasta Políticas de correo:

- Políticas de correo entrante

- El último servicio de la derecha es el conector de defensa frente a amenazas.

- El enlace de configuración muestra "Desactivado" por primera vez en la configuración.

La dirección de entrada de mensaje personalizado se rellenaría con una instancia SETD secundaria.

Nota: es importante cuando se utiliza la dirección de entrada personalizada para configurar los criterios de coincidencia de la política de correo para capturar el tráfico de dominio correcto.

La vista final de la configuración presenta el valor "Enabled" (Activado) para el servicio configurado.

Verificación

Una vez completados todos los pasos, el mensaje de correo electrónico se rellena en el panel SETD.

El comando CLI de SEG > tophosts muestra los contadores .tdc.queue para las entregas activas.

Troubleshoot

Comportamiento de la conexión TDC:

- Se abren un mínimo de 3 conexiones cuando hay entradas presentes en la cola de destino

- Otras conexiones se generan dinámicamente utilizando la misma lógica para las colas de destino de correo electrónico normales.

- Las conexiones abiertas se cierran cuando la cola se vacía o cuando no hay suficientes entradas presentes en la cola de destino.

- Los reintentos se realizan según el valor de la tabla.

- Los mensajes se quitan de la cola después de que se agoten los reintentos o si el mensaje permanece en la cola durante demasiado tiempo (120 s)

Mecanismo de reintento del conector de Threat Defence

| Caso de error |

Reintento realizado |

Número de reintentos |

| Errores SMTP 5xx (excepto 503/552) |

No |

N/A |

| Errores SMTP 4xx (incluidos 503/552) |

Yes |

1 |

| Errores de TLS |

No |

N/A |

| Red general \ Errores de conexión, errores de DNS, etc. |

Yes |

1 |

Registros de correo TDC de muestra basados en los resultados de la entrega

Las entradas de registro relacionadas con TDC contienen el valor TDC: que precede al texto del registro.

La muestra presenta una entrega normal de TDC.

Fri Feb 16 21:19:22 2024 Info: TDC: MID 14501404 with Message-ID '<O7afv777xxreILg2OQ@gostrt-sstp-0>' enqueued for forwarding to Cisco Secure Email Threat Defense to the message intake address 33c48e-27xp9-05ecb4@beta.cmd.cisco.com

Fri Feb 16 21:19:23 2024 Info: TDC: New SMTP DCID 4566150 interface 10.13.0.99 address 10.10.55.171 port 25

Fri Feb 16 21:19:23 2024 Info: DCID 4566150 TLS success protocol TLSv1.2 cipher ECDHE-RSA-AES128-GCM-SHA256

Fri Feb 16 21:19:23 2024 Info: TDC: Delivery start DCID 4566150 MID 14501404

Fri Feb 16 21:19:24 2024 Info: TDC: MID 14501404 successfully delivered for scanning with Cisco Secure Email Threat Defense.

Fri Feb 16 21:19:24 2024 Info: Message finished MID 14501404 done

El ejemplo presenta un error de entrega debido al mensaje de no entrega después de que caducara el tiempo de espera de 120 segundos

Wed Nov 29 09:03:05 2023 Info: TDC: Connection Error: DCID 36 domain: the.tdc.queue IP: 10.10.0.3 port: 25 details: timeout interface: 10.10.11.63 reason: connection timed out

El ejemplo presenta un error de entrega debido a un error de TLS.

Fri Feb 14 04:10:14 2024 Info: TDC: MID 1450012 delivery failed to Cisco Secure Email Threat Defense:TLS Error.

Este ejemplo presenta una dirección de diario SETD no válida que resulta en un rebote duro.

Wed Nov 29 09:07:16 2023 Info: TDC: MID 171 with Message-ID '<20231129090720.24911.11947@vm21bsd0050.cs21>' enqueued for forwarding to Cisco Secure Email Threat Defense to the message intake ad

dress test@esa.example.com

Wed Nov 29 09:07:16 2023 Info: DNS Error esa.example.com MX - NXDomain

Wed Nov 29 09:07:16 2023 Info: TDC: Hard bounced - 5.1.2 - Bad destination host ('000', 'DNS Hard Error looking up outbound.cisco.om (MX) : NXDomain'])

Wed Nov 29 09:07:16 2023 Info:

TDC: MID 171 delivery failed to Cisco Secure Email Threat Defense: Hard Bounced.

Wed Nov 29 09:07:16 2023 Info: Bounced: DCID 0 MID 171 to RID 0 - Bounced by destination server with response: 5.1.2 - Bad destination host ('000', ['DNS Hard Error looking up outbound.cisco.om

(MX) :

Rastreo de mensajes simplemente muestra una única línea que indica la entrega correcta del mensaje a SETD.

Este ejemplo presenta un error de entrega debido a un error de TLS.

| 16 de febrero de 2024 21:19:24 (GMT -06:00) |

TDC: el mensaje 14501404 se entregó correctamente para su análisis con Cisco Secure Email Threat Defence. |

Información Relacionada

Comentarios

Comentarios