Introducción

Este documento describe la integración de la autenticación de Email Security Appliance (ESA) y OKTA for Security Assertion Markup Language (SAML).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Directorio activo

- Cisco Email Security Appliance 13.x.x o versiones posteriores

- OKTA

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

OKTA es un proveedor de servicios de autenticación de dos factores que agrega una capa de seguridad a la autenticación SAML.

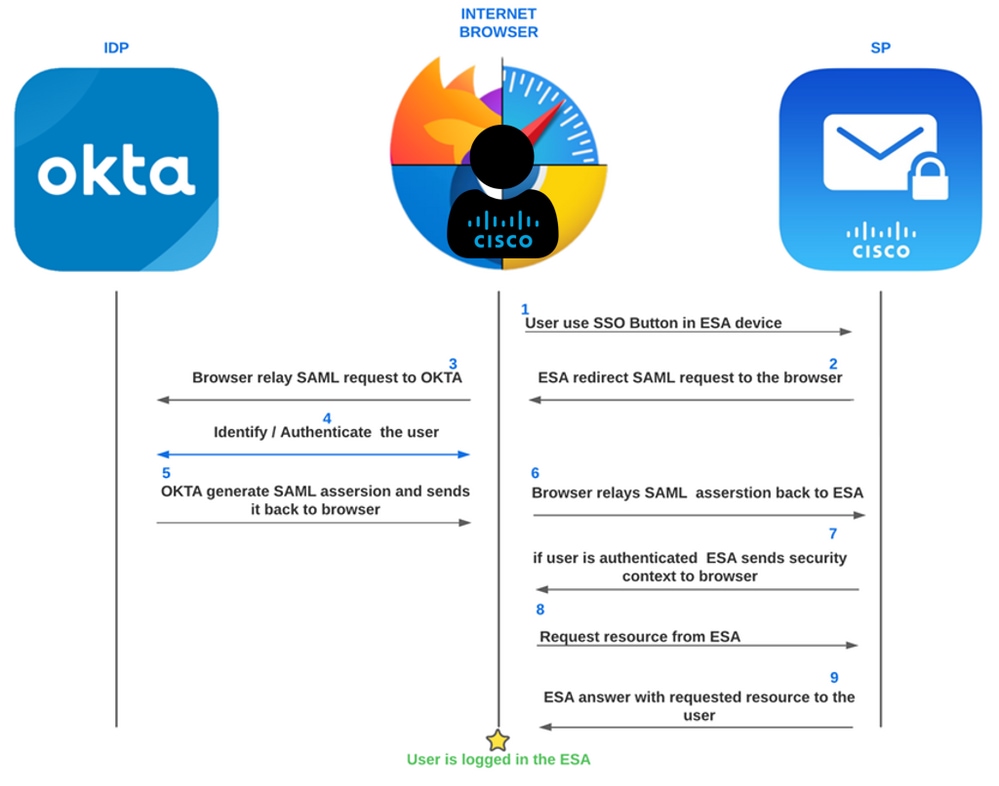

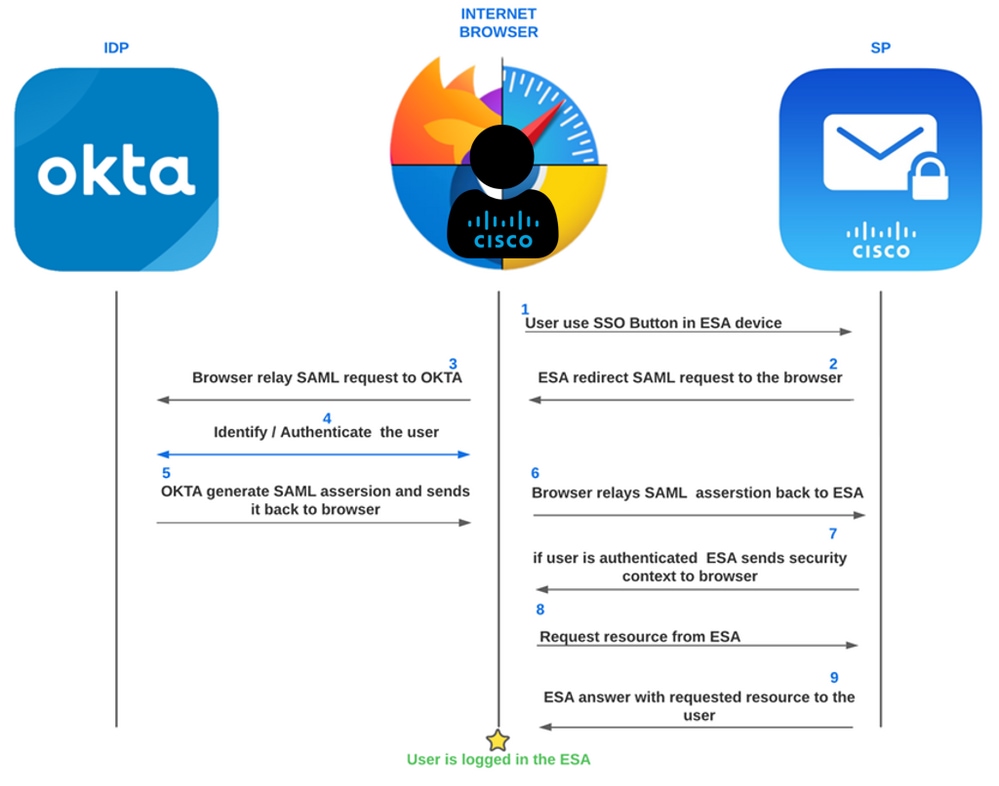

SAML es un método de federación para las autenticaciones. Se desarrolló para proporcionar acceso seguro y separar al proveedor de identidad y al proveedor de servicios.

El proveedor de identidad (IdP) es la identidad que almacena toda la información de los usuarios para permitir la autenticación (lo que significa que OKTA tiene toda la información del usuario para confirmar y aprobar una solicitud de autenticación).

El proveedor de servicios (SP) es el ESA.

Proceso SAML ESA OKTA

Proceso SAML ESA OKTA

Configurar

Configuración de OKTA

- Crear OKTA

Application. A continuación, vaya a Applications.

Empiece bien

Empiece bien

- Haga clic en

Create App Integration.

Proceso de integración Okta

Proceso de integración Okta

- Elegir

SAML 2.0 como se muestra en la imagen.

Okta SAML 2.0

Okta SAML 2.0

- Edite la configuración de su integración y configure un nombre para la integración, el logotipo y las opciones sobre visibilidad. Haga clic en

nextcomo se muestra en la imagen.

Nombre de aplicación Okta

Nombre de aplicación Okta

- En este paso, usted configura la parte más importante del IdP para permitir que los usuarios autentiquen y envíen los parámetros correctos en SAML.

configuración Okta

configuración Okta

- URL de inicio de sesión único: la ubicación a la que se envía la afirmación SAML con HTTP POST. A menudo se denomina URL de SAML Assertion Consumer Service (ACS) para su aplicación.

Esto se utiliza en la imagen de los pasos 5 y 6 sobre cómo funciona OKTA.

- Utilice esta opción para la URL de destinatario y la URL de destino: márquela.

- URI de la audiencia (ID de entidad SP): identificador único definido por la aplicación que es la audiencia prevista de la afirmación SAML. Suele ser el ID de entidad SP de la aplicación. Configure lo mismo que una URL de inicio de sesión único.

- Nombre de Usuario de la Aplicación: Determina el valor por defecto del nombre de usuario de una aplicación de usuario. El nombre de usuario de la aplicación se utiliza para la sentencia de asunto de aserción. Usar correo electrónico.

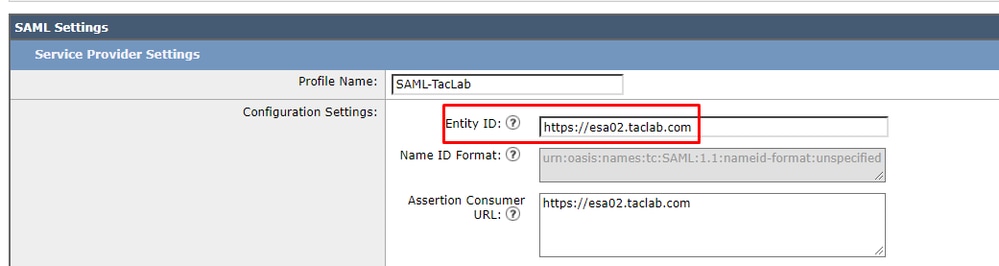

Para ello, debe configurar el mismo ESA desde System Administration > SAML > Service Provider Settings.

Configuración de SAML de ESA

Configuración de SAML de ESA

Nota: recuerde que la URL de inicio de sesión y la URI de público deben ser iguales que la URL de inicio de sesión de ESA.

- Formato de ID de nombre: Identifica las reglas de procesamiento SAML y las restricciones para la sentencia de asunto de aserción. Utilice el valor predeterminado 'Unspecified' a menos que la aplicación requiera explícitamente un formato específico. El formato de ID de nombre no está especificado y el ESA no requiere un formato de ID especificado.

Formato de ID de nombre ESA

Formato de ID de nombre ESA

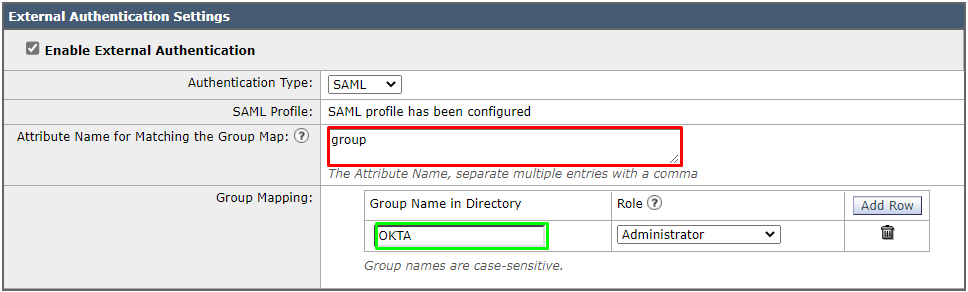

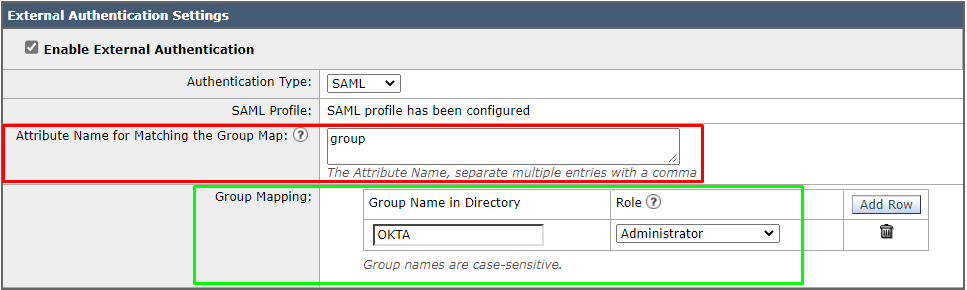

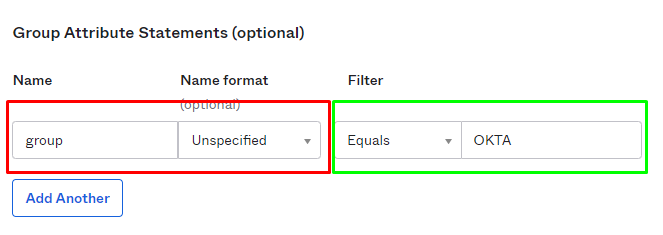

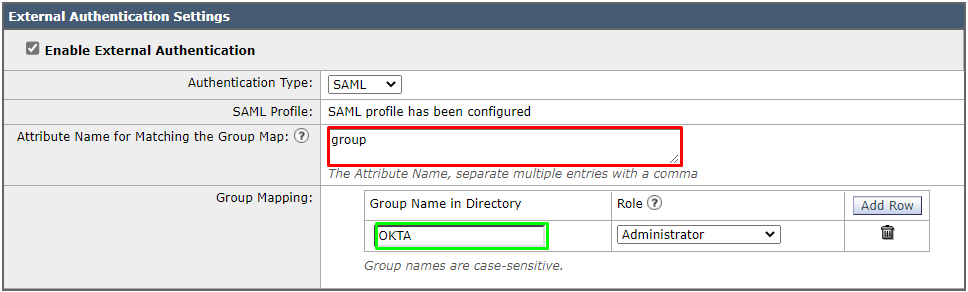

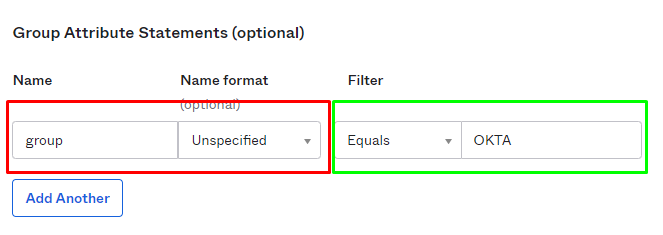

- Para el siguiente paso, configure cómo el ESA busca los parámetros recibidos por el IdP para hacer una coincidencia para los usuarios seleccionados en el grupo.

En las mismas ventanas del paso 5, vaya a Group Attribute Statements y configure los siguientes parámetros para permitir la autenticación.

Instrucciones de atributo de grupo OKTA

Instrucciones de atributo de grupo OKTA

- Nombre: configure la palabra que utiliza en el ESA para

External Authentication Settigns mediante SAML (distingue entre mayúsculas y minúsculas).

- Filtro: Configurar

equals y el nombre del grupo que desea utilizar para hacer una coincidencia en el dispositivo ESA para External Authentication Settings.

(La siguiente imagen es solo un ejemplo de cómo se ve cuando finaliza la parte de configuración de ESA).

Configuración de autenticación externa de ESA SAML

Configuración de autenticación externa de ESA SAML

- Solo para el paso de verificación, verifique la vista previa de la afirmación SAML.

información de metadatos OKTA

información de metadatos OKTA

A continuación, puede hacer clic en next.

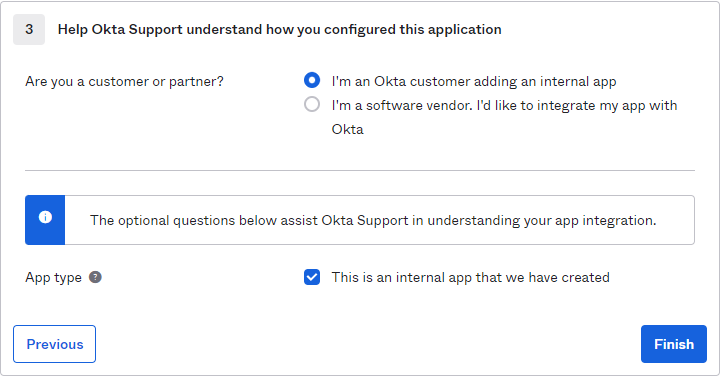

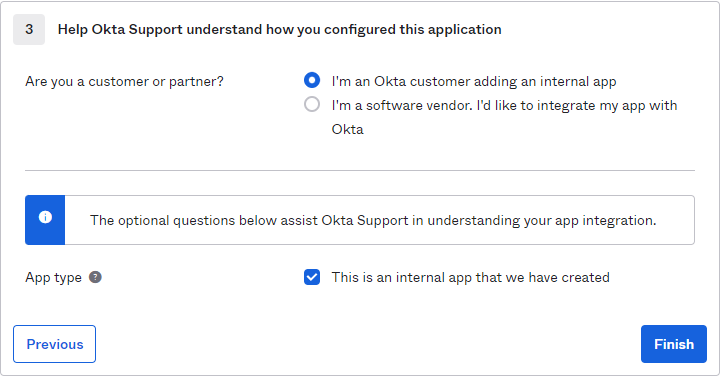

- Para finalizar la aplicación en OKTA, puede configurar los parámetros como se muestra en la siguiente imagen.

Okta finalizando la integración de aplicaciones

Okta finalizando la integración de aplicaciones

Haga clic en el Finish como en la imagen.

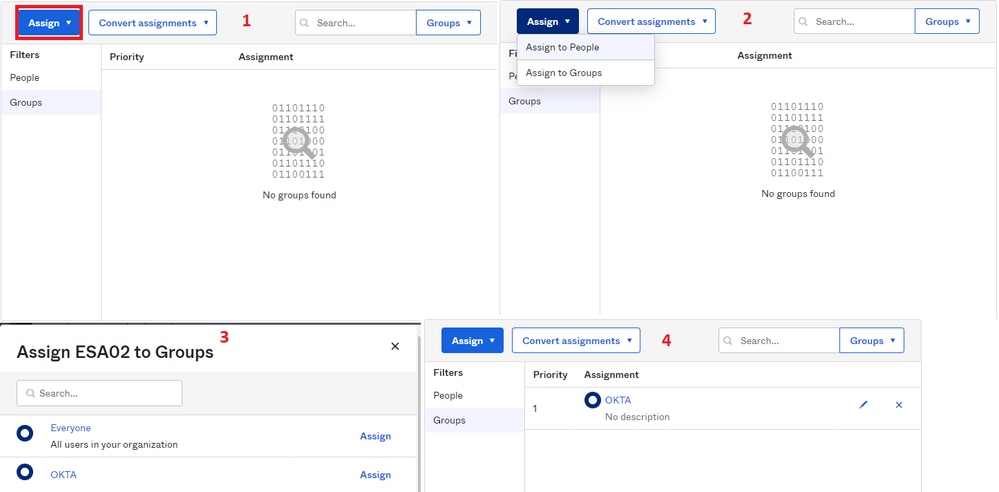

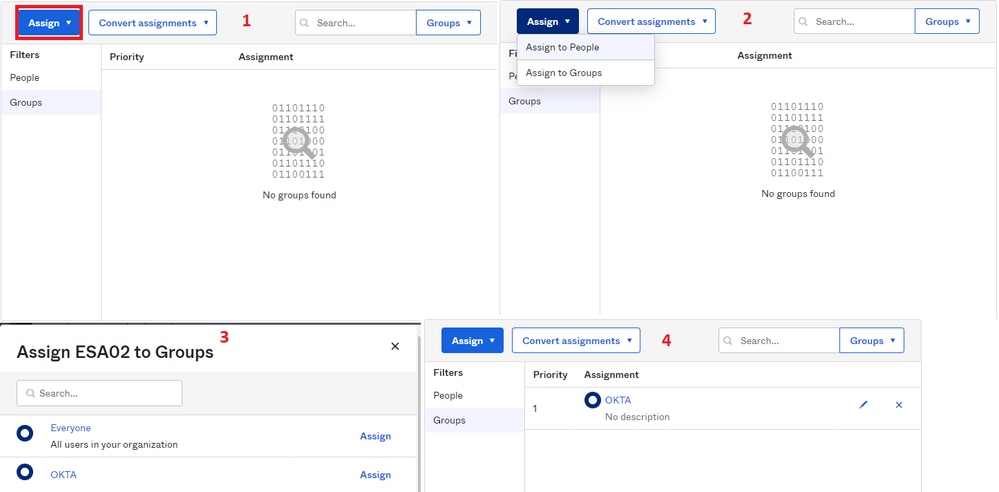

- Para finalizar la configuración en OKTA debe navegar a su aplicación y elegir las asignaciones y los usuarios o grupos a los que permite la autenticación en su aplicación.

OKTA asignando grupos de usuarios

OKTA asignando grupos de usuarios

- El resultado es como se muestra en esta imagen:

Grupos asignados OKTA

Grupos asignados OKTA

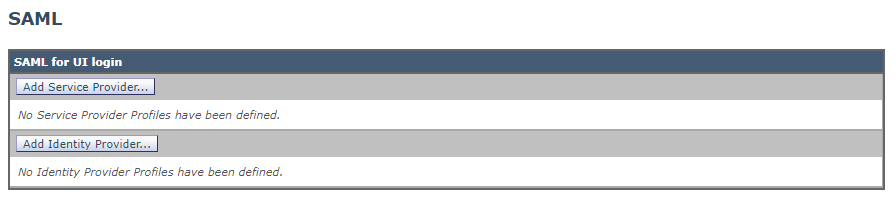

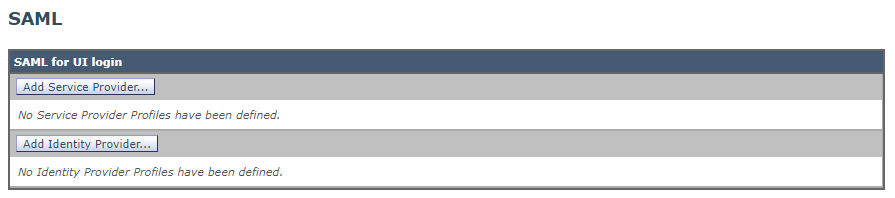

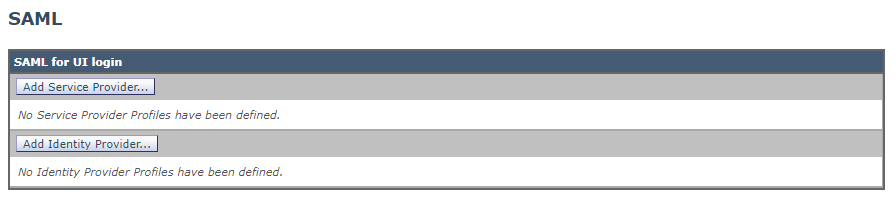

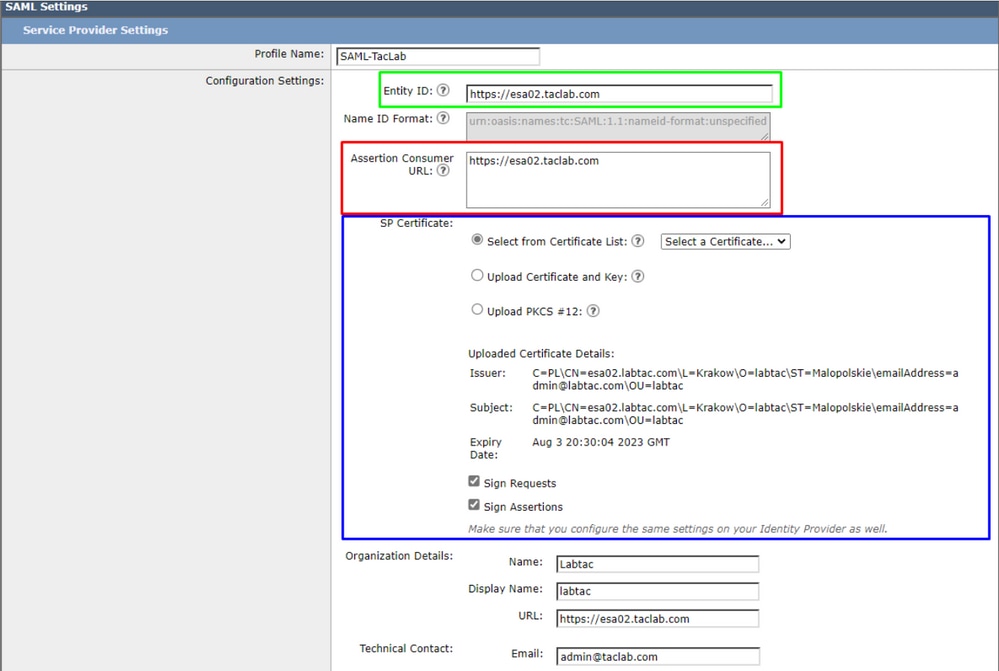

Configuración ESA

- Configuración de los parámetros de SAML. A continuación, vaya a

System Administration > SAML.

Configuración SAML de ESA

Configuración SAML de ESA

- Elegir

Add Service Provider como en la imagen anterior.

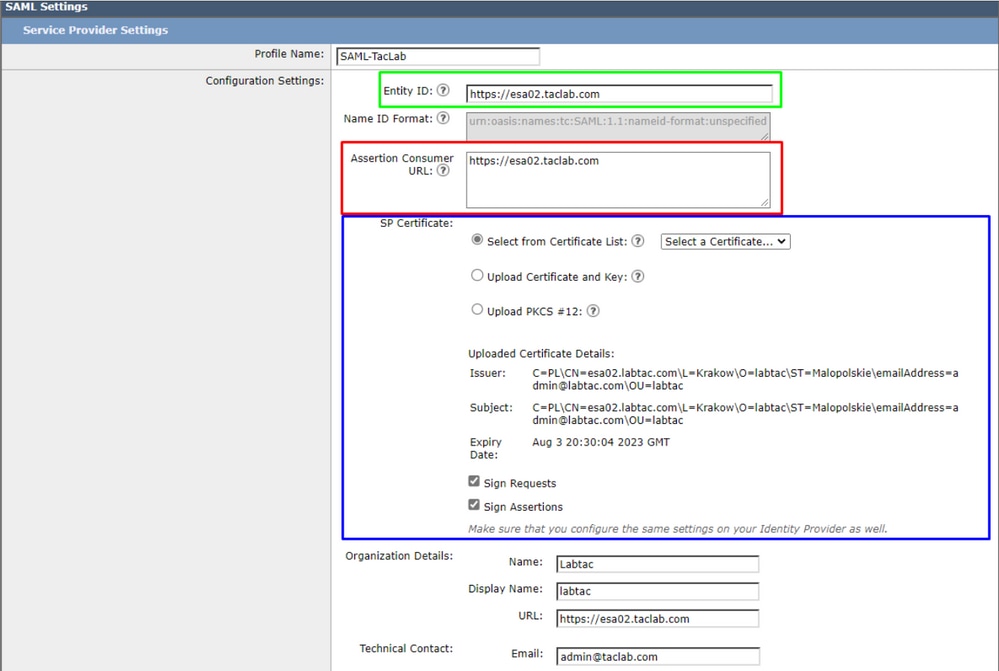

Configuración de SAML de ESA

Configuración de SAML de ESA

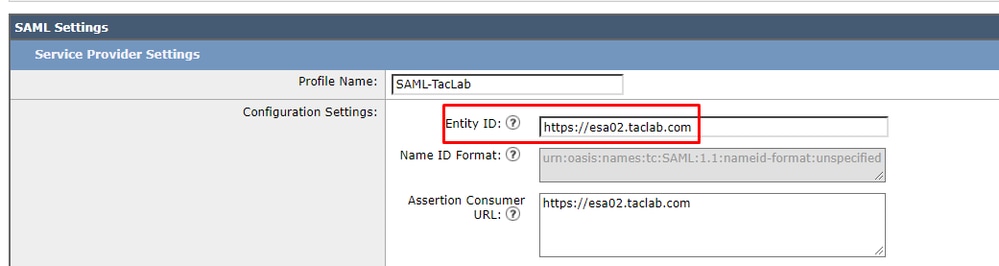

- ID de entidad: la ID de entidad del proveedor de servicios se utiliza para identificar de forma exclusiva a un proveedor de servicios. El formato del ID de entidad del proveedor de servicios suele ser un URI.

Nota: Recuerde que este parámetro debe ser igual en ESA y OKTA.

ID de entidad ESA

ID de entidad ESA

- URL de consumidor de afirmación: la URL de consumidor de afirmación es la URL a la que el proveedor de identidad debe enviar la afirmación SAML después de una autenticación correcta. La URL que utilice para acceder a la interfaz web de su dispositivo debe ser la misma que la URL de consumidor de aserción. Este valor es necesario mientras se configuran los parámetros del proveedor de servicios en el proveedor de identidad.

Nota: Recuerde que este parámetro debe ser igual en ESA y OKTA.

URL de aserción ESA

URL de aserción ESA

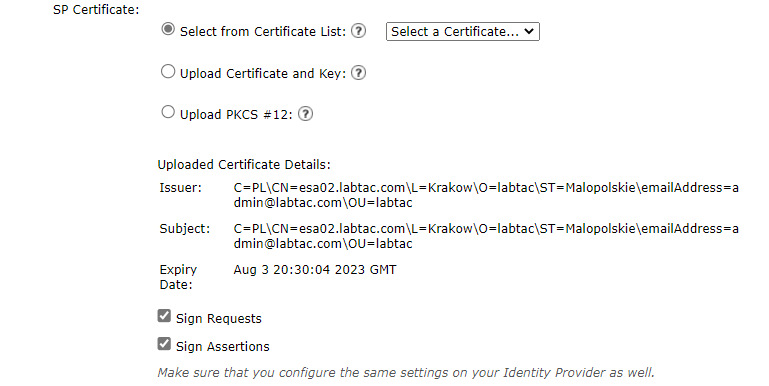

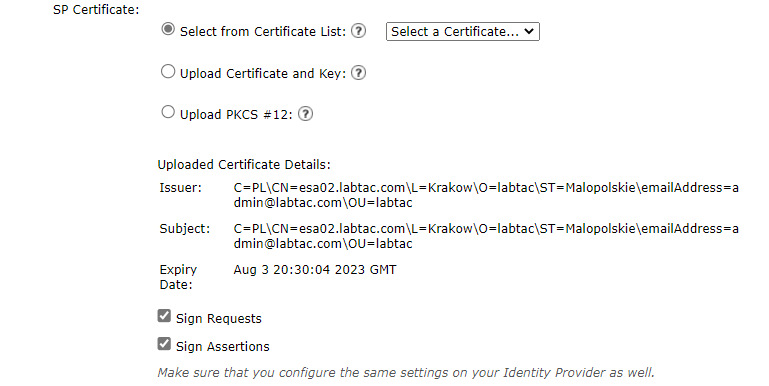

- Certificado SP: Este es el certificado para el nombre de host para el que ha configurado la URL de consumidor de aserción.

certificado ESA

certificado ESA

Es mejor si utiliza openssl en Windows o Linux. Si desea configurar un certificado autofirmado, puede hacerlo con los siguientes pasos o puede utilizar el certificado:

1. Cree la clave privada. Esto ayuda a habilitar el cifrado o el descifrado.

openssl genrsa -out domain.key 2048

2. Cree una solicitud de firma de certificado (CSR).

openssl req -key domain.key -new -out domain.csr

3. Cree el certificado autofirmado.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Si desea más días, puede cambiar el valor después de -days .

Nota: Recuerde que, según las prácticas recomendadas, no debe conceder más de 5 años para los certificados.

Después de eso, tiene el certificado y las claves para cargar en el ESA en la opción upload certificate and key.

Nota: Si desea cargar el certificado en formato PKCS #12, es posible crearlo después del paso 3.

(Opcional) Del formato PEM al formato PKCS#12.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Para obtener información sobre la organización, puede rellenarla como desee y hacer clic en Enviar.

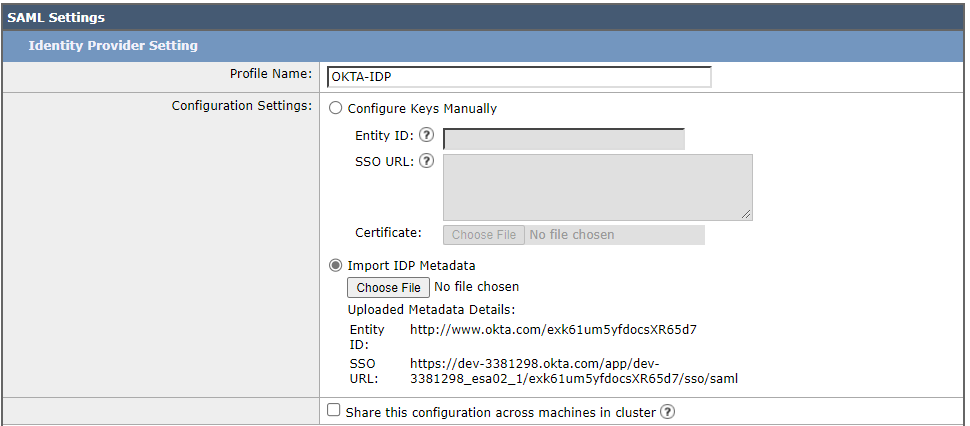

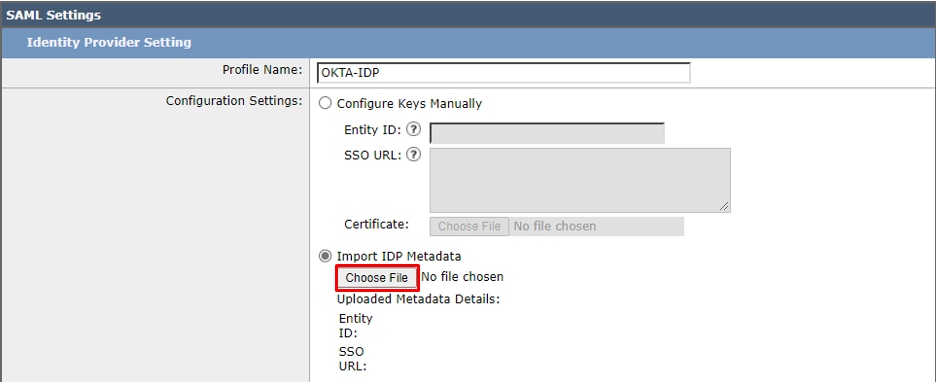

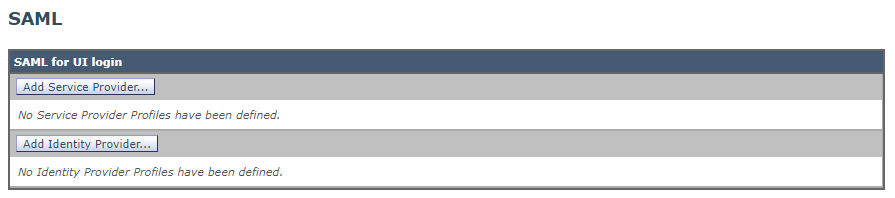

- Desplácese hasta

System Administration > SAML y elija Add Identity Provider.

Configuración de IDP de ESA SAML

Configuración de IDP de ESA SAML

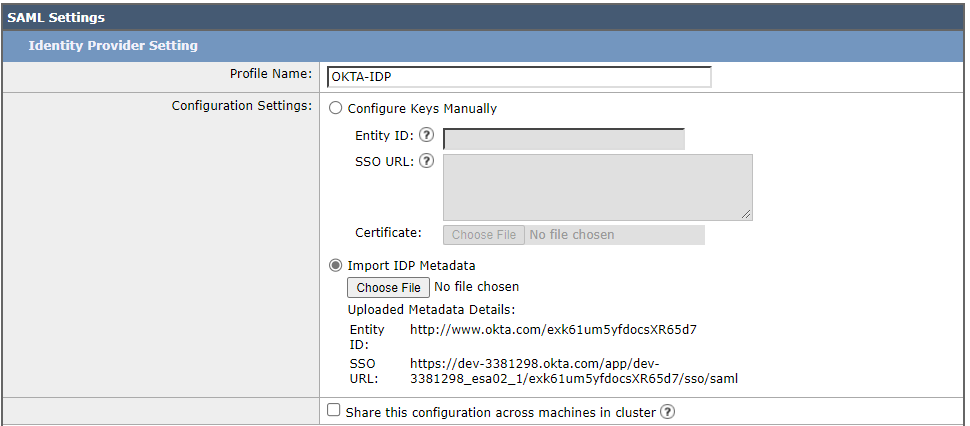

Configuración de configuración de IDP de ESA

Configuración de configuración de IDP de ESA

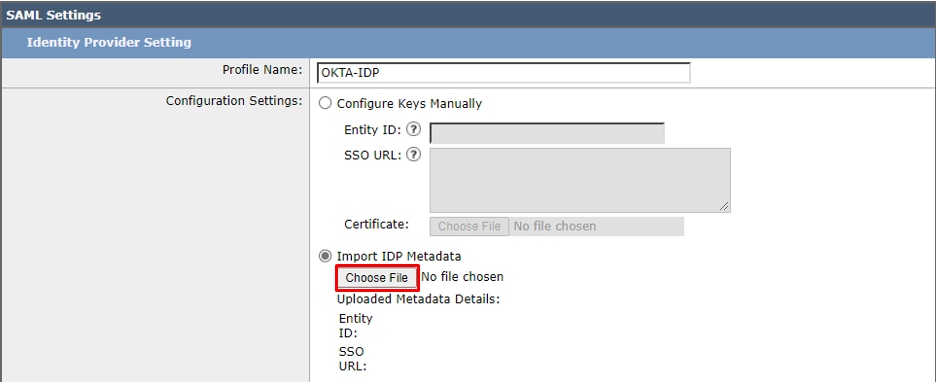

En este paso hay dos opciones, puede cargar esa información manualmente o a través de un XML archivo.

Para ello, debe navegar hasta su aplicación OKTA y encontrar el IDP metadata .

Metadatos de OKTA IdP

Metadatos de OKTA IdP

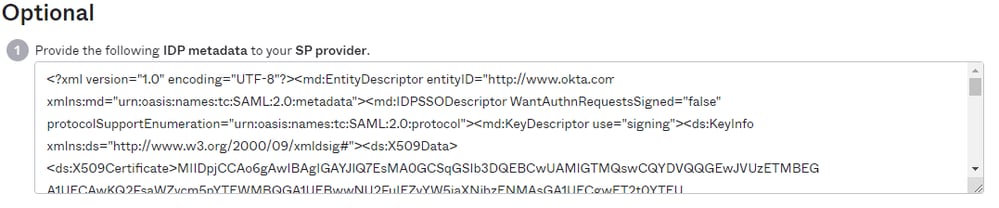

Desplácese hacia abajo en el OKTA Sign On option y encontrar la opción SAML Setup.

Instrucciones de metadatos SAML de OKTA

Instrucciones de metadatos SAML de OKTA

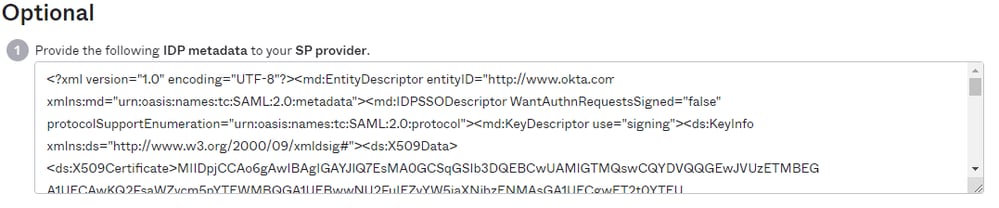

Elegir View SAML setup instructions. A continuación, desplácese hacia abajo hasta el optional paso.

Información de metadatos de OKTA IdP

Información de metadatos de OKTA IdP

Copie y pegue toda la información en un bloc de notas, guárdelo como IDP.xmly cárguela en la opción Import IDP metadata en el SEC para Identity Provider.

importación de metadatos ESA

importación de metadatos ESA

Después de esto, haga clic en Submit (Enviar) y podrá ver una descripción general de la configuración como la siguiente:

Introducción a la configuración SAML de ESA

Introducción a la configuración SAML de ESA

Ahora que SAML está configurado, debe configurar la autenticación externa.

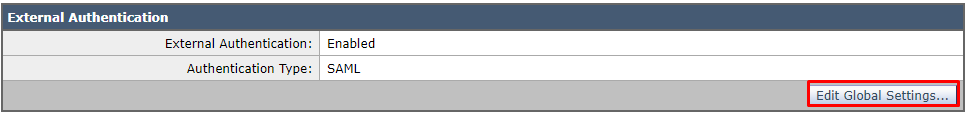

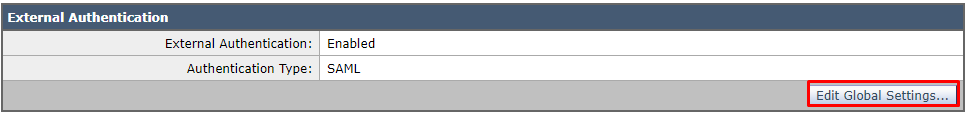

- Desplácese hasta

System Administration > Users. CCambie la configuración de la autenticación externa para utilizar SAML.

configuración de autenticación externa ESA

configuración de autenticación externa ESA

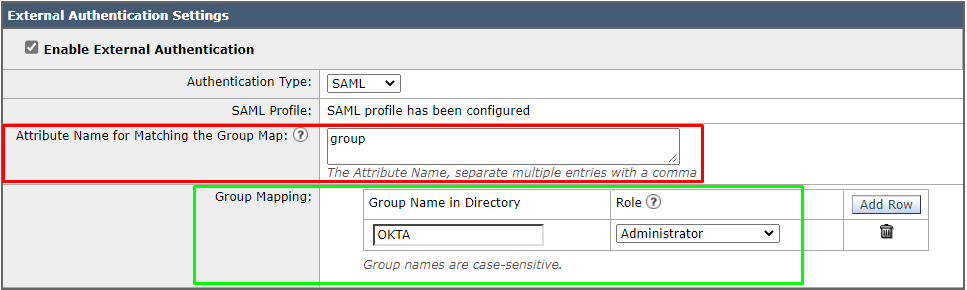

Elegir Edit Global Settings y configurar los siguientes parámetros iguales a los parámetros configurados en OKTA para el grupo.

configuración de autenticación externa ESA

configuración de autenticación externa ESA

Configuración de autenticación externa OKTA

Configuración de autenticación externa OKTA

Después de ese clic Commit.

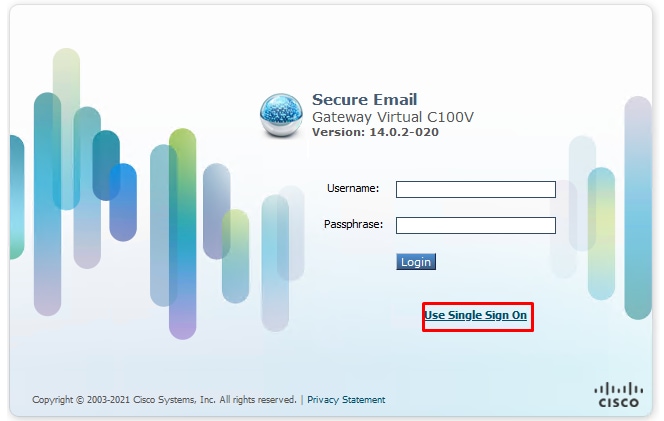

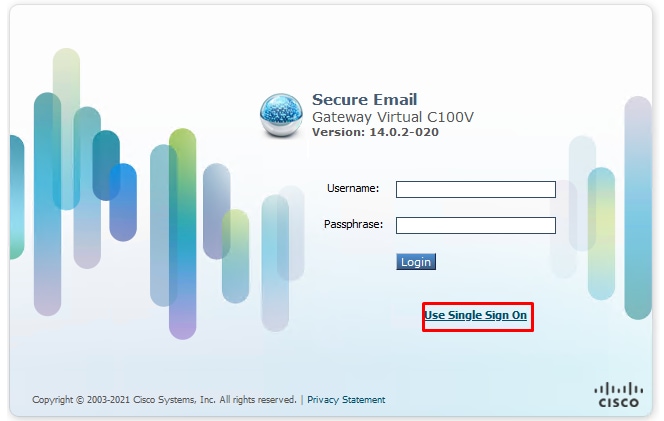

Verificación

Para verificarlo, haga clic en Use Single On.

Autenticación ESA mediante SSO

Autenticación ESA mediante SSO

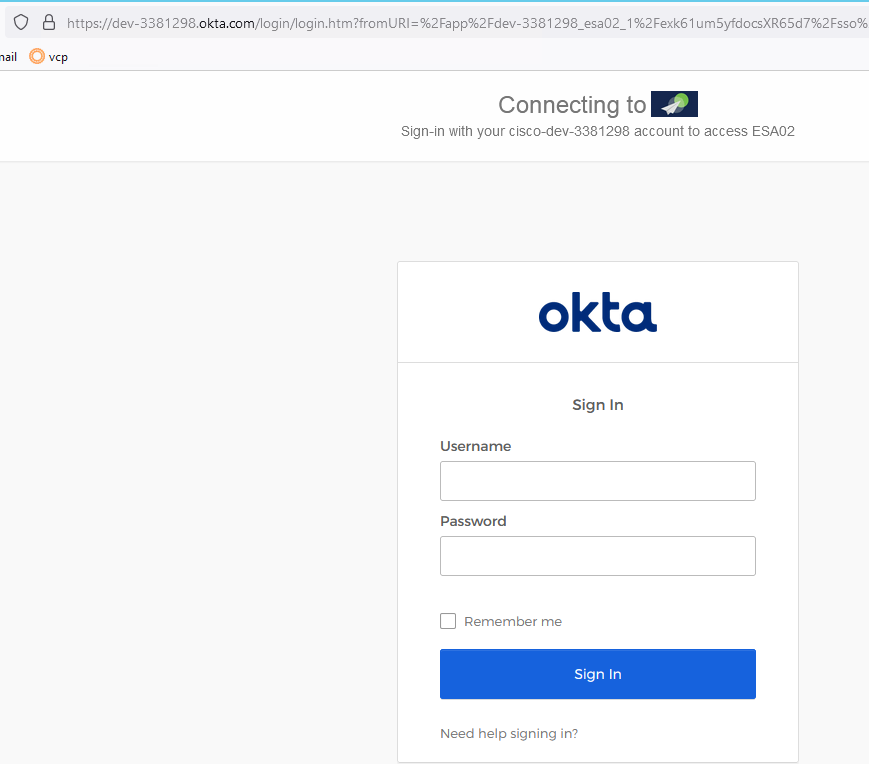

Después de hacer clic en el Use Single Sign-On , se le redirigirá al servicio IdP (OKTA) y deberá proporcionar el nombre de usuario y la contraseña para autenticarse o, si se ha integrado completamente con su dominio, se le autenticará automáticamente en el ESA.

Autenticación ESA OKTA

Autenticación ESA OKTA

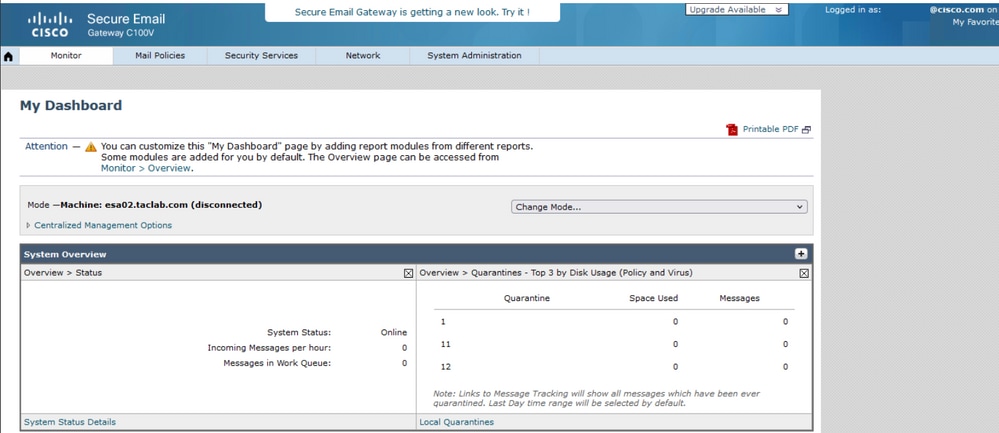

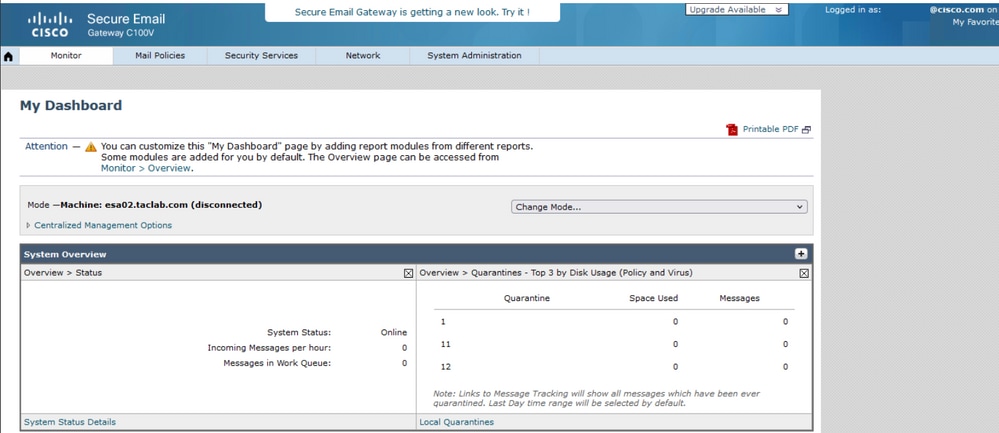

Después de ingresar sus credenciales de inicio de sesión de OKTA, se le redirige al ESA y se autentica como en la siguiente imagen.

Autenticación de ESA satisfactoria

Autenticación de ESA satisfactoria

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Comentarios

Comentarios