Introducción

Este documento describe los problemas causados por los bloques de reducción de superficie de Microsoft Intune Attack mediante la función de herramientas del sistema copiadas o suplantadas en sistemas administrados por Microsoft Intune que, a su vez, hace que las actualizaciones de Secure Endpoint fallen.

Consulte la documentación de la función: https://learn.microsoft.com/en-us/defender-endpoint/attack-surface-reduction

Problema

Podemos experimentar problemas con las actualizaciones o la instalación de terminales seguros, que se representan con estos errores e indicadores.

Existen varios indicadores que se pueden utilizar para identificar que esta función interfiere con las actualizaciones de terminales seguros.

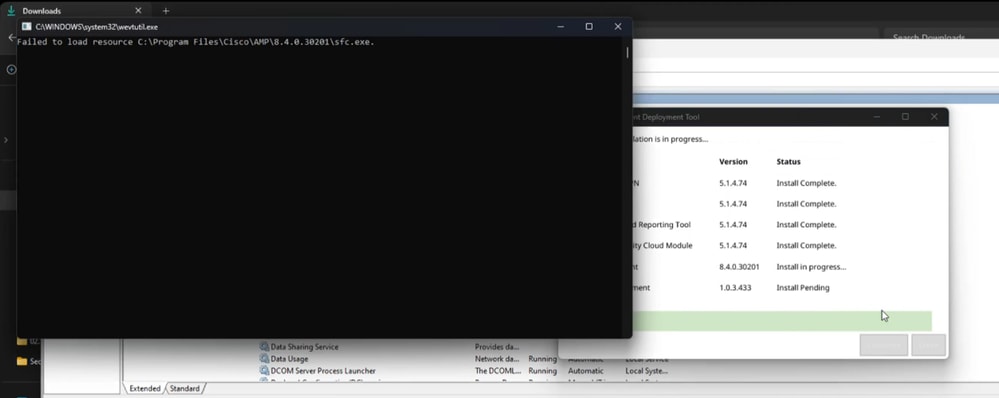

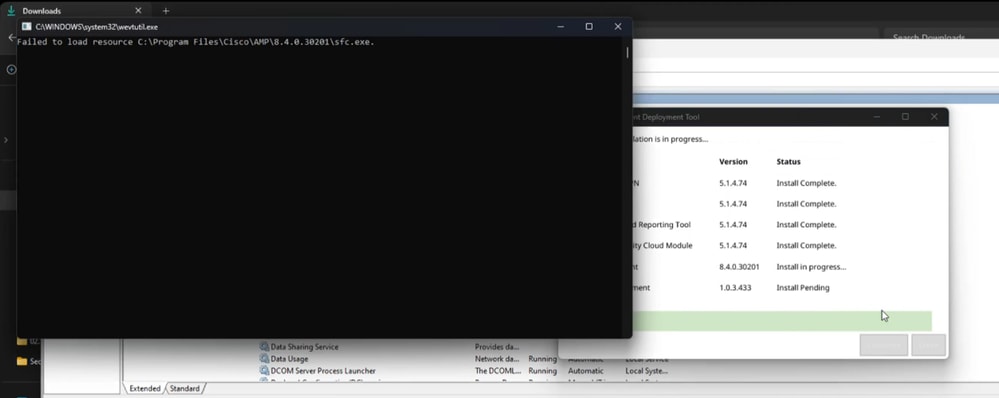

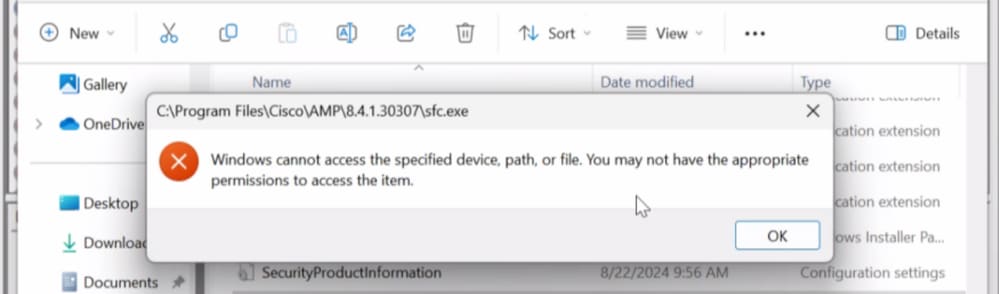

Indicador #1: Durante la implementación, veremos esta ventana emergente al final de la instalación. Tenga en cuenta que la ventana emergente es bastante rápida y que no se puede recordar ningún otro error una vez finalizada la instalación.

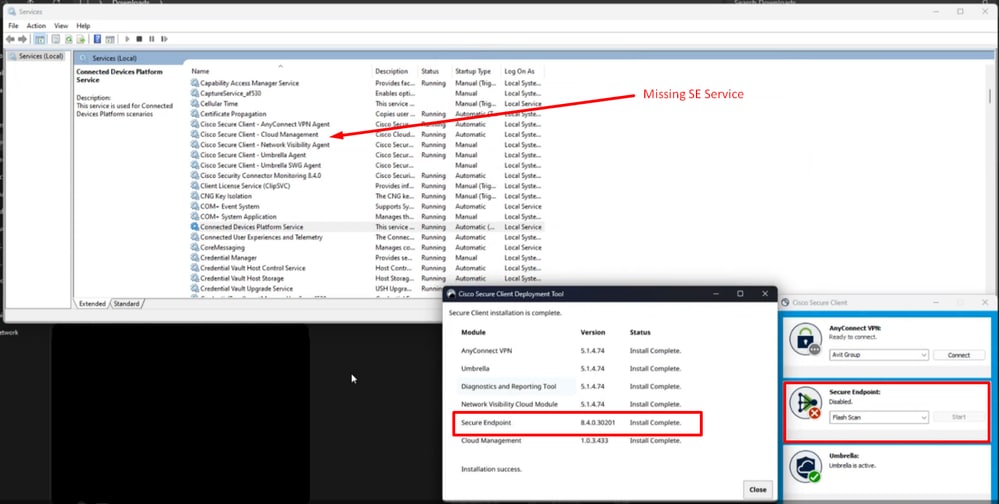

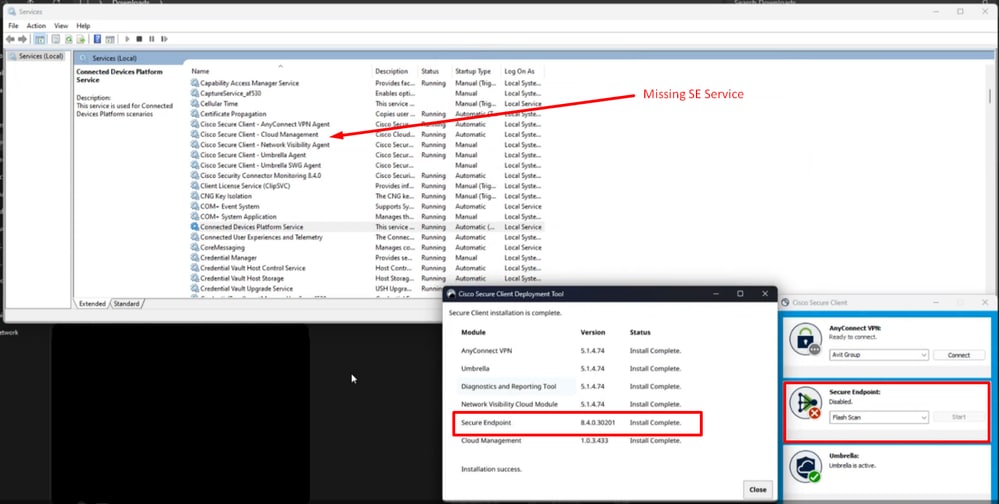

Indicador #2: Después de la instalación, observe que Secure Endpoint está en estado deshabilitado en la interfaz de usuario.

Además, falta completamente Secure Endpoint Service (sfc.exe) en el Administrador de tareas — > Servicios

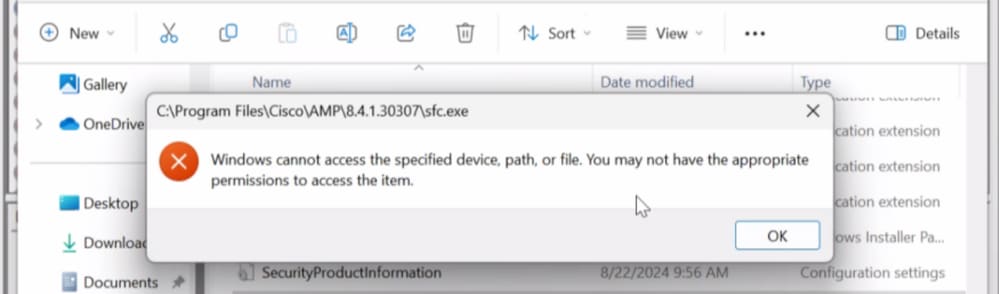

Indicador #3: Si navegamos hasta la ubicación de Cisco Secure Endpoint en C:\Program Files\Cisco\AMP\version e intentamos iniciar el servicio manualmente, se le deniega el acceso al permiso incluso para la cuenta de administrador local

Indicador #4: Si investigamos immpro_install.log que es parte del paquete de diagnóstico, podemos observar una denegación de acceso similar que se parece a este resultado.

Example #1:

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: Util::GetFileSHA256: unable to generate file fp: C:\Program Files\Cisco\AMP\8.4.1.30307\sfc.exe, 0

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: VerifyFile: Failed to grab hash of C:\Program Files\Cisco\AMP\8.4.1.30307\sfc.exe, aborting

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: VerifyAllInstalledFiles: Failed to verify $AMP_INSTALL$\8.4.1.30307\sfc.exe

Example #2:

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: imn_error: fp_gen_internal: failed to open file C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe : 5 : Access is denied.

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: Util::GetFileSHA256: unable to generate file fp: C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe, 0

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: VerifyFile: Failed to grab hash of C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe, aborting

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: VerifyAllInstalledFiles: Failed to verify $AMP_INSTALL$\8.4.1.30299\sfc.exe

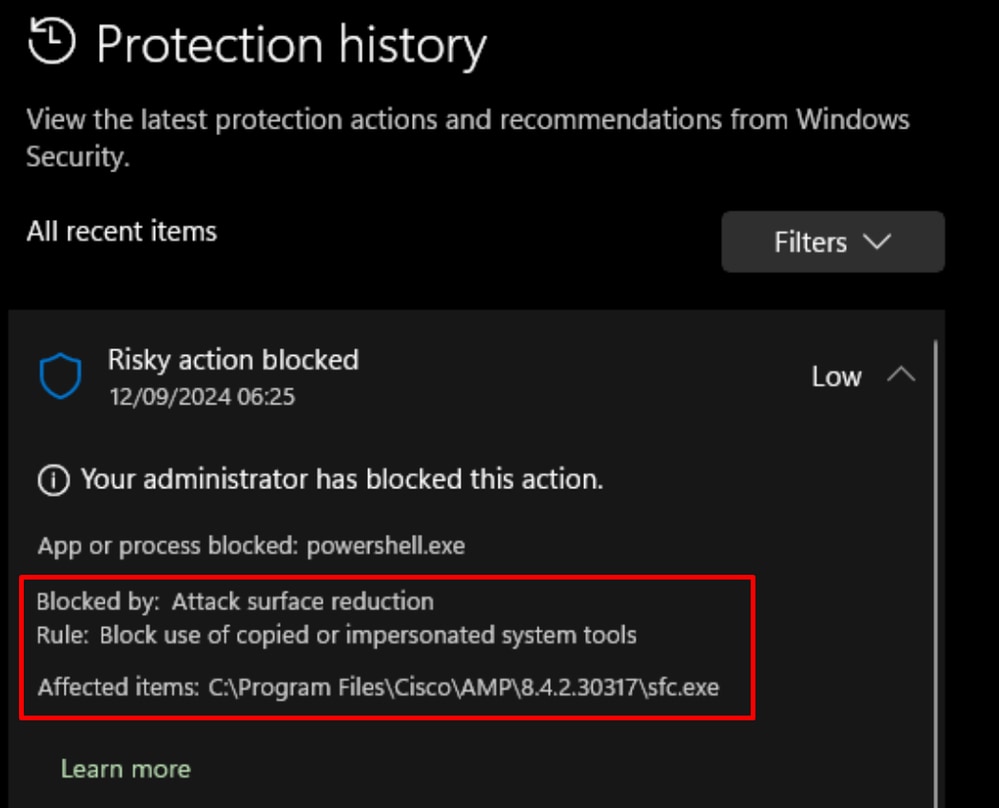

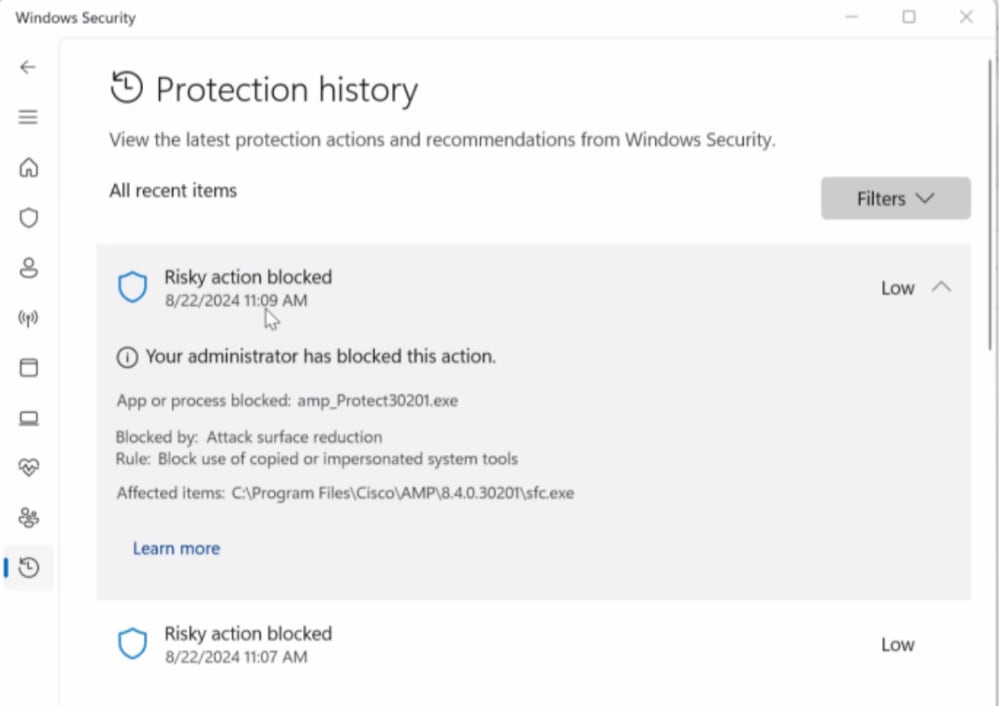

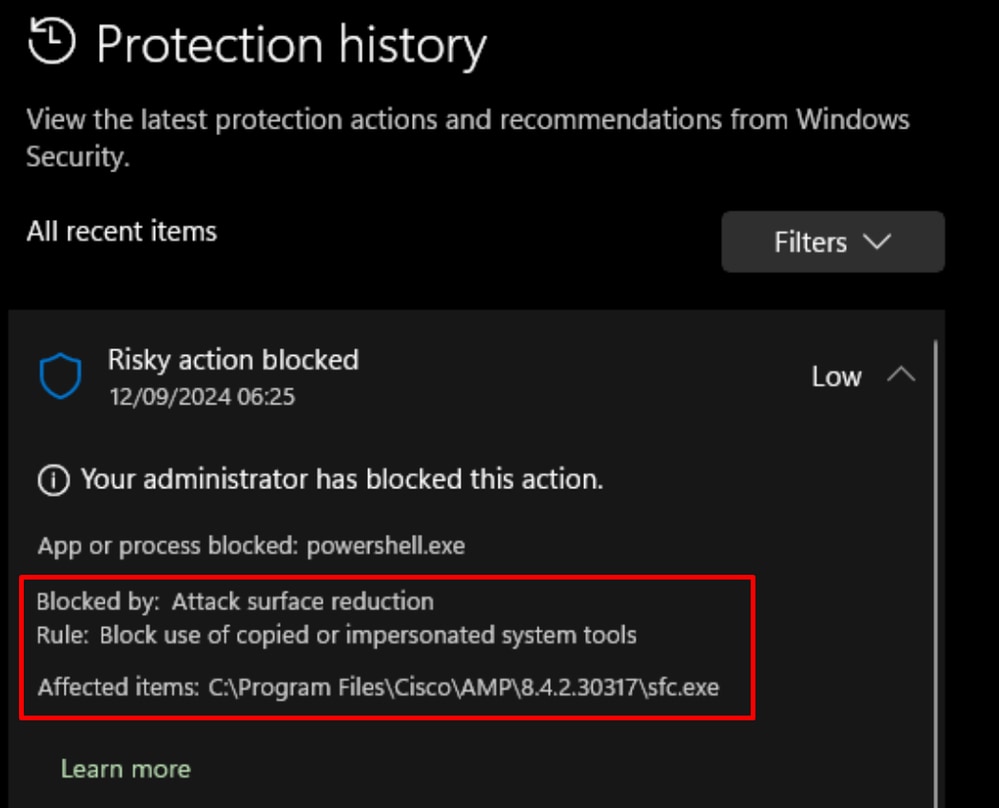

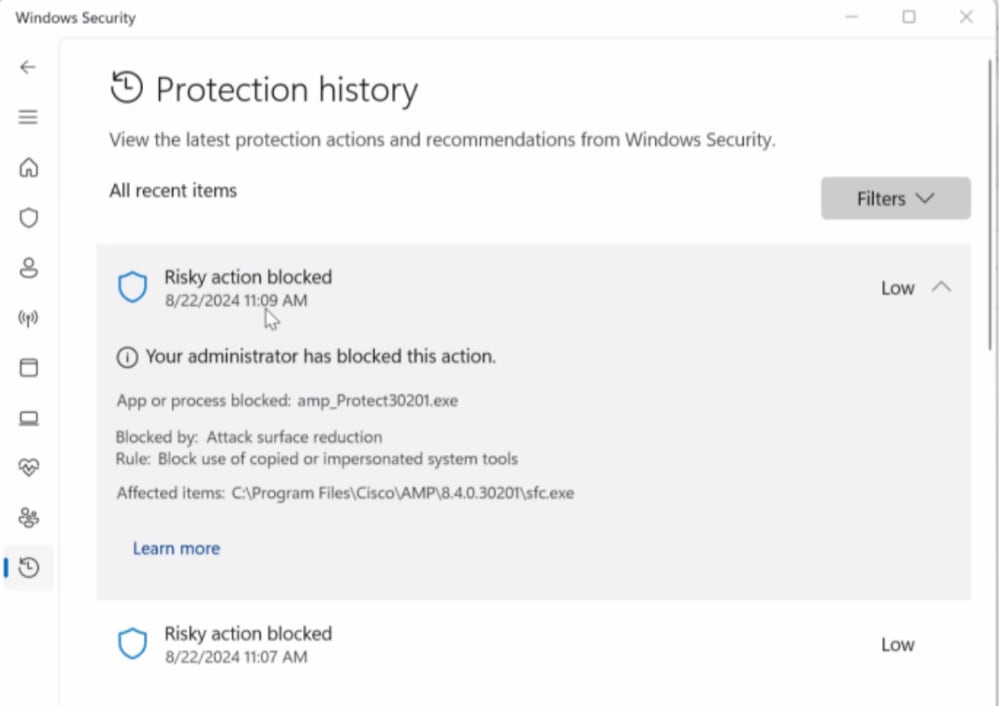

Indicador #5: Si navegamos bajo Seguridad de Windows y miramos en los registros del Historial de protección buscamos este tipo de mensajes de registro.

Todos estos son indicios de que el terminal seguro está siendo bloqueado por una aplicación de terceros. En este escenario, el problema se observó en los terminales administrados de Intune con reducción de superficie de ataque - BLOQUEO de uso de la función de sistema copiada o suplantada configurada incorrectamente o no configurada.

Solución Aternativa

Se recomienda consultar la configuración de esta función con el desarrollador de aplicaciones o consultar esta función más a fondo a través de esta base de conocimientos.

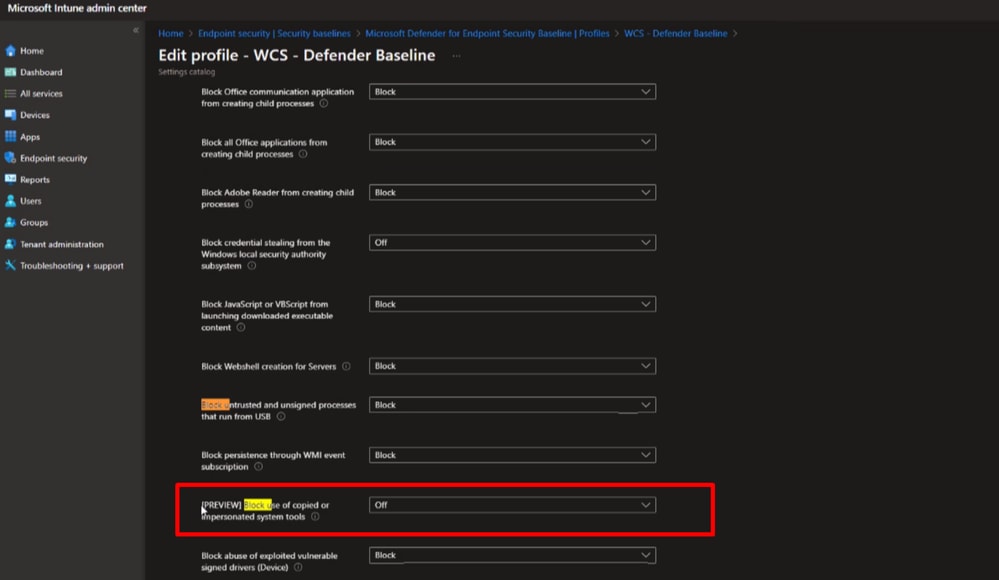

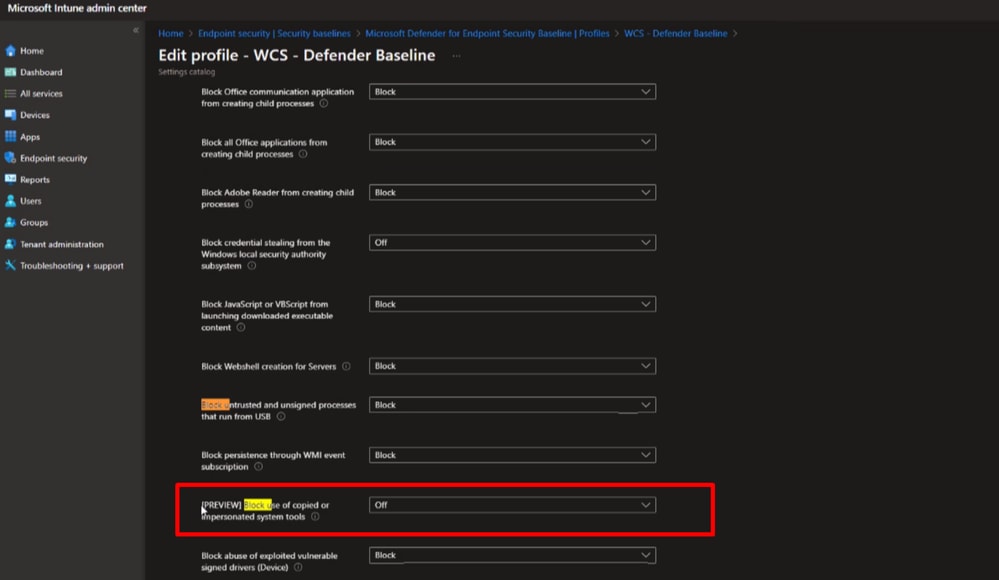

Para obtener una solución inmediata, podemos cambiar el terminal administrado de intune a una política menos restrictiva o desactivar esta función de forma explícita hasta que se realicen los pasos adecuados.

Esta es la configuración del portal de administración de Intune que se utilizó como medida temporal para restaurar la conectividad de terminal seguro.

Precaución: si experimenta este problema, debe iniciar la instalación completa debido a la falta de sfc.exe

Comentarios

Comentarios