Introducción

Este documento describe la funcionalidad de los pares de respaldo de mapa criptográfico IKEv2 durante la conmutación por fallas de link en los dispositivos Cisco Secure Firewall.

Prerequisites

· Adaptive Security Appliance versión 9.14(1) o superior

· Firewall Threat Defence versión 6.6 o superior

· Firewall Management Center versión 6.6 o superior

· Firewall Device Manager versión 6.6 - 7.0 (mediante API) o 7.1+ mediante GUI

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

· Conocimientos básicos de los mapas criptográficos de sitio a sitio IKEv2

· Conectividad subyacente básica entre terminales VPN

· Comprensión básica de la funcionalidad del Acuerdo de nivel de servicio IP

Componentes Utilizados

La información de este documento se basa en las siguientes versiones de software y hardware:

· Dos dispositivos Cisco ASAv versión 9.16(2)

· Tres routers Cisco IOS® versión 15.9(3)M4

· Dos Hosts Ubuntu versión 20.04

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

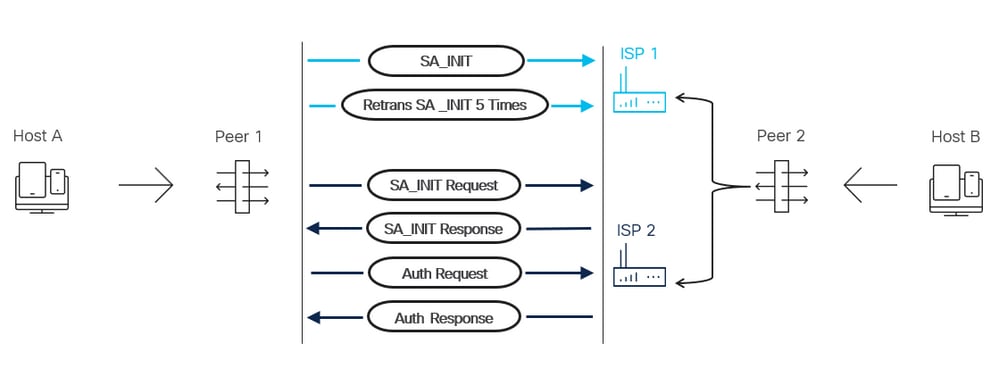

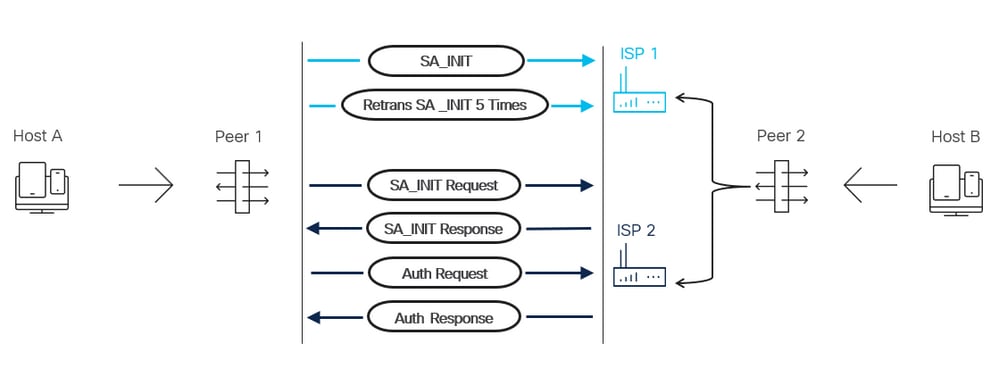

Teoría

El Peer Traversal IKEv2 no se soporta en el lado del Respondedor de una topología de peer múltiple IKEv2. Por ejemplo, hay dos extremos VPN en una topología llamada Peer 1 y Peer 2. El Peer 2 tiene dos interfaces ISP y el Peer 1 tiene una interfaz ISP. En caso de falla del ISP, el Peer 2 inicia IKE en la interfaz del ISP secundario si la configuración está en su lugar para monitorear la trayectoria. El Peer 1 no atraviesa automáticamente las direcciones IP para utilizar el peer de respaldo enumerado para el mapa criptográfico para acomodar la falla ISP del Peer 2. La conexión falla hasta que el tráfico se inicia desde el Peer 1. Una vez que el Peer 1 inicia el tráfico basado en la ACL crypto, intenta comunicarse a través de la trayectoria ISP primaria hasta que la trayectoria se declara muerta a partir de las retransmisiones. Este proceso tarda aproximadamente 2 minutos. Una vez que el par primario se declara inactivo, el Peer 1 inicia una conexión con el par de respaldo enumerado, y la conexión se establece. Una vez que la trayectoria del ISP primario está disponible nuevamente y el Peer 2 cambia a su interfaz del ISP primario, el Peer 1 necesita generar tráfico interesante. Este proceso permite que el Peer 1 inicie una conexión con el peer primario enumerado en el mapa criptográfico y establezca la conexión IKE como normal.

Orden de las operaciones

1. SLA de par 2 de VPN detecta falla de trayectoria.

2. El Peer VPN 2 tiene una actualización de la tabla de ruteo para cambiar la trayectoria utilizada para alcanzar al Peer VPN 1 que cambia su identidad IKE.

3. El Host A inicia de forma continua el tráfico destinado al Host B.

4. El par VPN 1 intenta formar una conexión IKE con la interfaz ISP principal del par VPN 2 hasta que se producen 5 retransmisiones.

5. El par VPN 1 luego declara que el par está muerto y se mueve al par secundario en el mapa criptográfico que es la interfaz ISP secundaria del par VPN 2. Esta conexión se establece correctamente.

Diagrama de la red

Ejemplo de configuración

Par VPN 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA y routing:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

Criptografía:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

Grupo de túnel:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Lista de acceso:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

Par VPN 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

Ruteo:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

Criptografía:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

Grupo de túnel:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Lista de acceso:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

ISP principal

Interfaces:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

ISP de respaldo

Interfaces:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

Interfaces:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

Hosts

Host 2:

192.168.10.1 255.255.255.0 dev ens2

Host 1:

10.10.10.1 255.255.255.0 dev ens2

Objetivos de configuración

En este laboratorio, el par VPN 2 consulta la disponibilidad de la interfaz G0/1 para el ISP primario. Esta consulta se realiza con ICMP a través de la supervisión de SLA. La configuración de SLA está ligada a una pista que luego está ligada a la ruta del ISP primario. Si esta ruta deja de estar disponible debido a una falla de alcance de SLA, la ruta de ISP de respaldo se activa automáticamente. Esto significa que la negociación IKE desde el par VPN 2 se inicia ahora desde la interfaz BACKUP-ISP con la dirección IP 198.51.100.1. En el lado del Par VPN 1, la dirección 198.51.100.1 aparece como el par secundario en el mapa criptográfico. El par VPN 1 necesita iniciar el tráfico de ACL crypto al par primario en el mapa crypto. A continuación, declare que el par está inactivo a través de retransmisiones antes de que se utilice el par secundario en el mapa criptográfico.

Verificación

Utilice esta sección para confirmar las funciones de configuración según lo previsto

Antes de que SLA detecte falla:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

Después de que SLA detecte una falla:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

Precaución: IKE permanece inactivo hasta que el Host A inicia el tráfico destinado para el Host B. El Peer VPN 1 luego declara muerto al peer primario en el mapa criptográfico y se mueve a la dirección IP del peer de respaldo.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

Nota: el par VPN 1 declara muerto al par principal en el mapa crypto e inicia la conexión con la dirección IP del par de respaldo.

Troubleshoot

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

Comentarios

Comentarios