Introducción

Este documento describe cómo configurar el Secure Firewall Management Center (FMC) para que se autentique a través de Single Sign-On (SSO) para el acceso a la gestión.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

· Conocimientos básicos de Single Sign-On y SAML

· Comprensión de la configuración del proveedor de identidad (iDP)

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

· Cisco Secure Firewall Management Center (FMC) versión 7.2.4

· Duo como proveedor de identidad

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Estos iDP se soportan y se prueban para la autenticación:

· Okta

· OneLogin

· PingID

· Azure AD

· Otros (cualquier iDP que cumpla con SAML 2.0)

Nota: No se necesitan nuevas licencias. Esta función funciona tanto en modo de evaluación como con licencia.

Límites y Restricciones

Estas son las limitaciones y restricciones conocidas para la autenticación SSO para el acceso a FMC:

· SSO solo se puede configurar para el dominio global.

· Los dispositivos FMC que participan en un par HA requieren configuración individual.

· Solo los administradores locales/AD pueden configurar SSO en FMC (los usuarios administradores de SSO no pueden configurar/actualizar los ajustes de SSO en FMC).

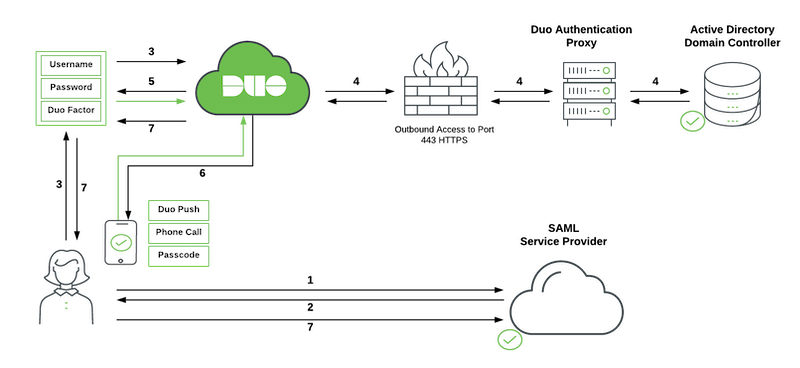

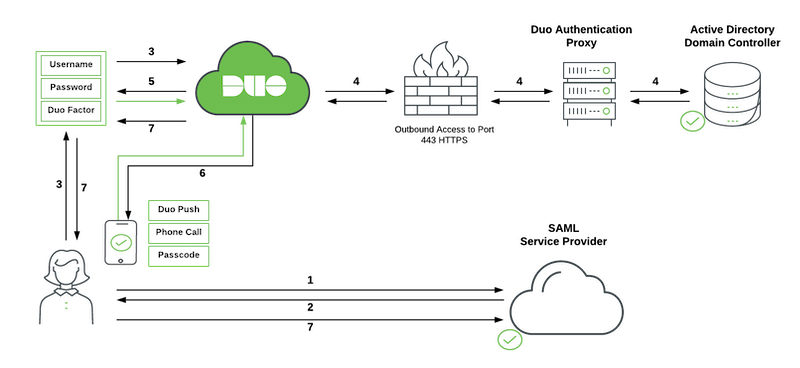

Diagrama de la red

Pasos de configuración del proveedor de identidad (Duo)

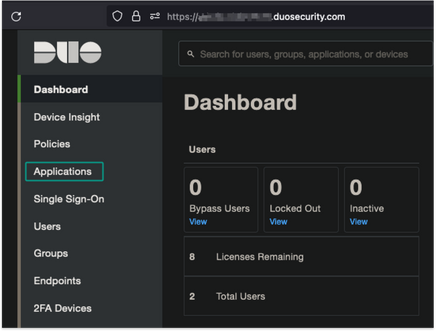

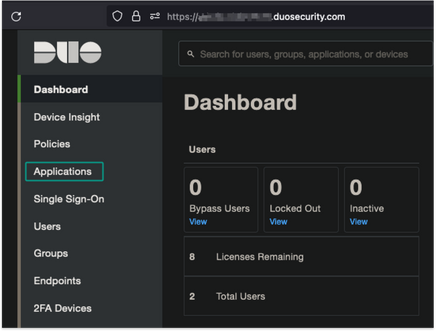

En el Panel, vaya a Aplicaciones:

URL de ejemplo: https://admin-debXXXXX.duosecurity.com/applications

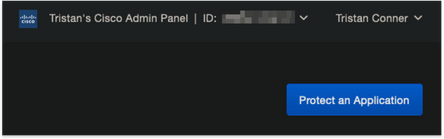

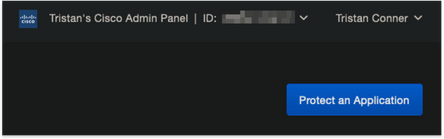

Seleccione Proteger una aplicación.

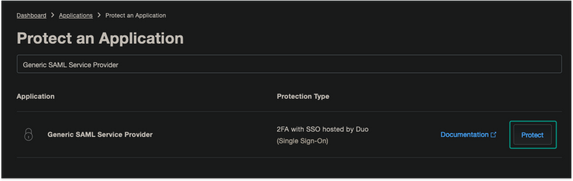

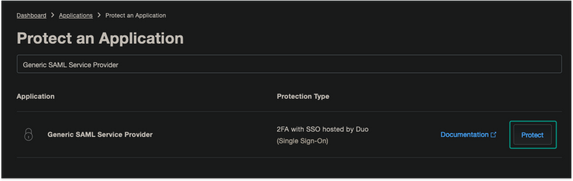

Busque el proveedor de servicios SAML genérico.

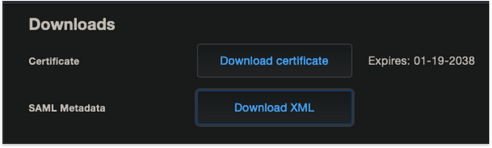

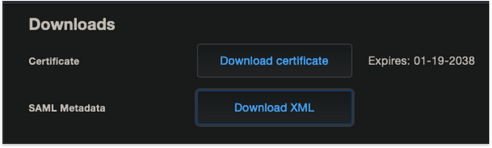

Descargar certificado y XML.

Configuración del proveedor de servicios.

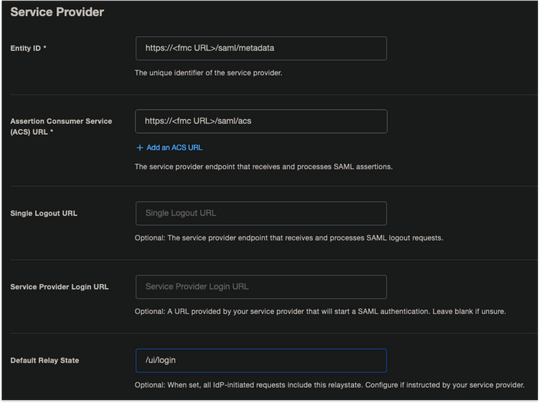

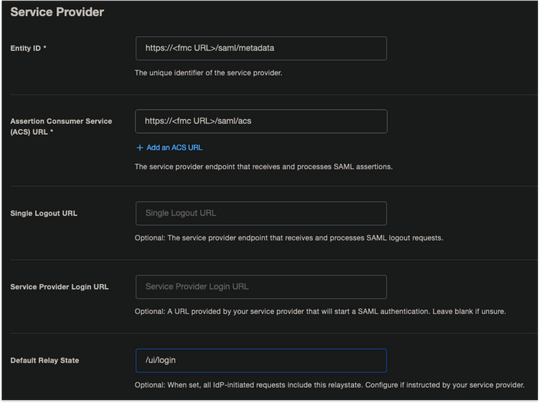

Introduzca la configuración de SAML:

URL de inicio de sesión único: https://<fmc URL>/saml/acs

URI del público (ID de entidad SP): https://<fmc URL>/saml/metadata

Estado de retransmisión predeterminado: /ui/login

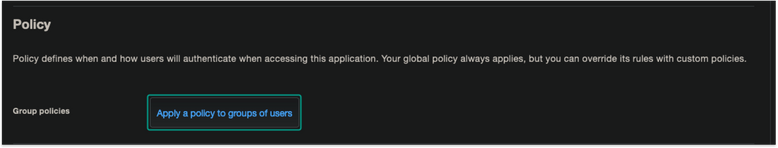

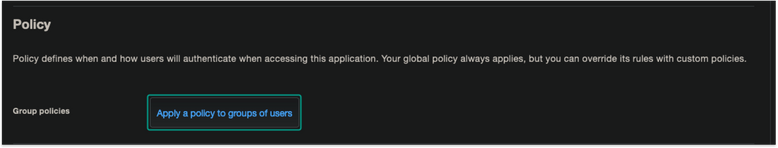

Configure Aplicar política a todos los usuarios.

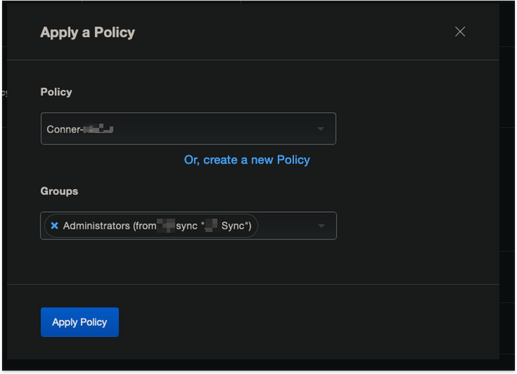

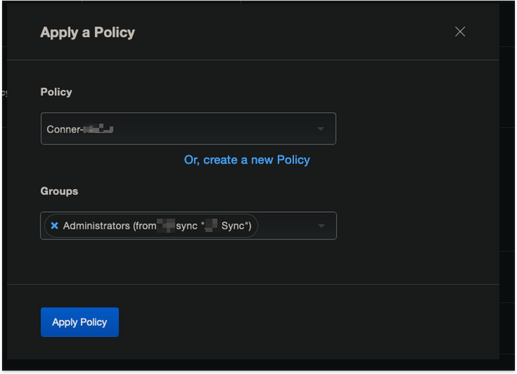

Aplicación detallada de una política.

Elija el grupo de administradores necesario en la directiva personalizada correspondiente.

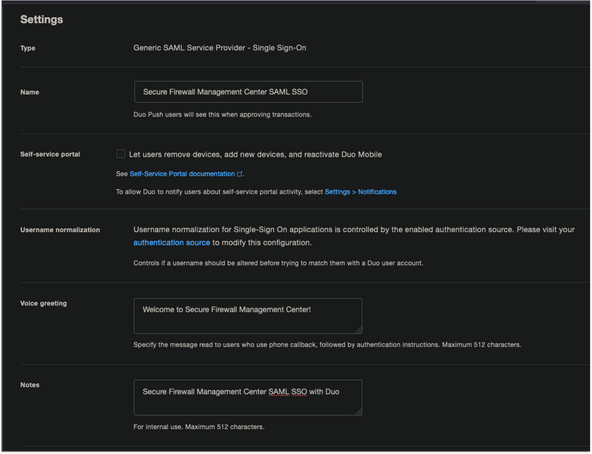

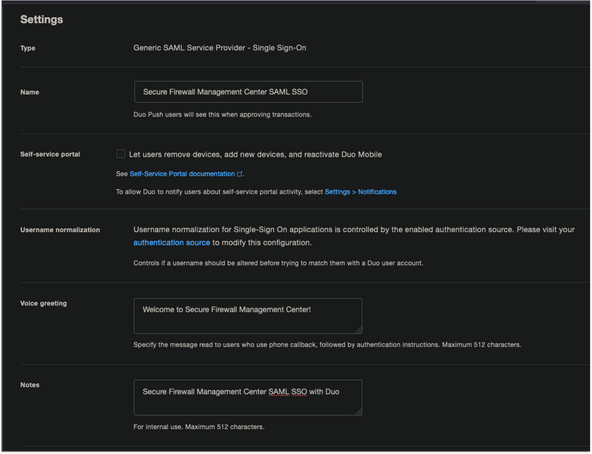

Configure los parámetros administrativos necesarios.

Guardar aplicación.

Pasos de configuración en Secure Firewall Management Center

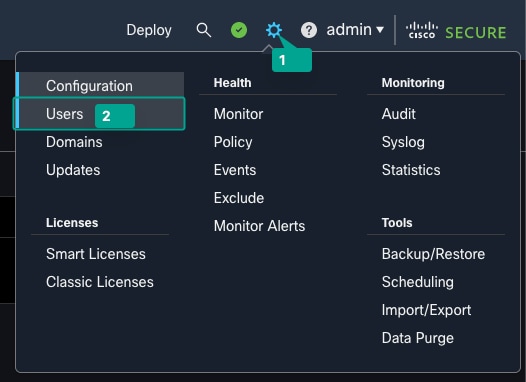

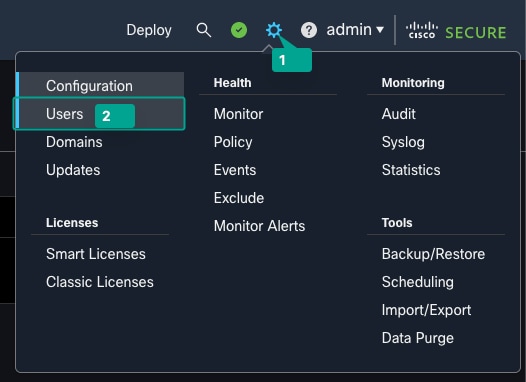

Inicie sesión en el FMC con privilegios de administrador. Vaya a Sistema > Usuarios.

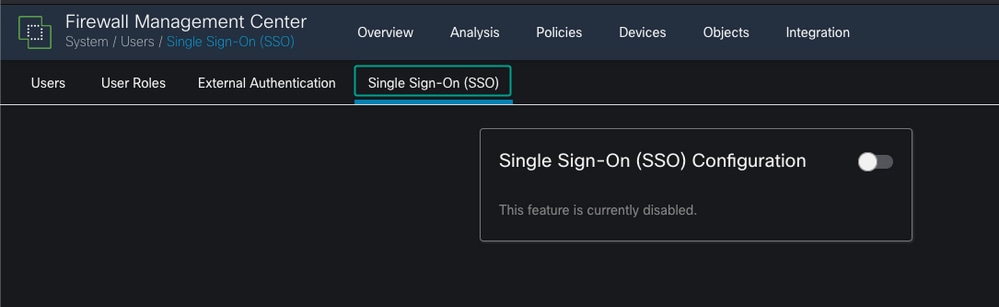

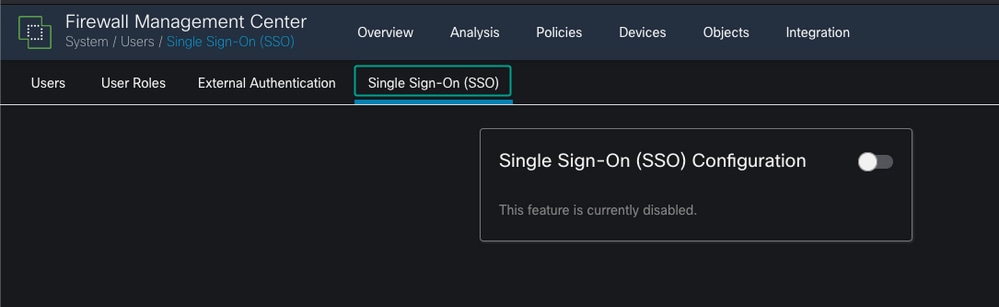

Haga clic en Inicio de sesión único, como se muestra en esta imagen.

Active la opción Inicio de sesión único (desactivada de forma predeterminada).

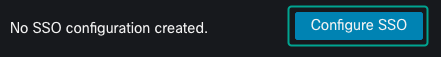

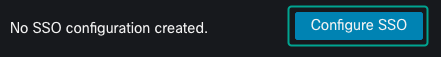

Haga clic en Configure SSO para comenzar la configuración de SSO en FMC.

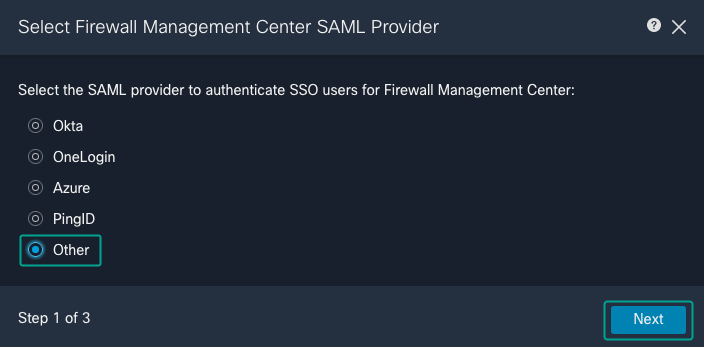

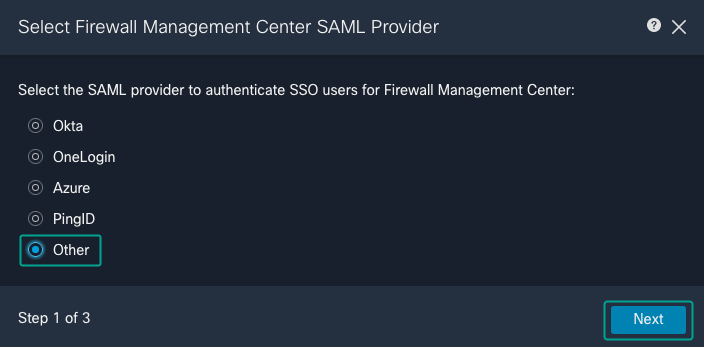

Seleccione el proveedor SAML de Firewall Management Center. Haga clic en Next (Siguiente).

A efectos de esta demostración, se utiliza Otro.

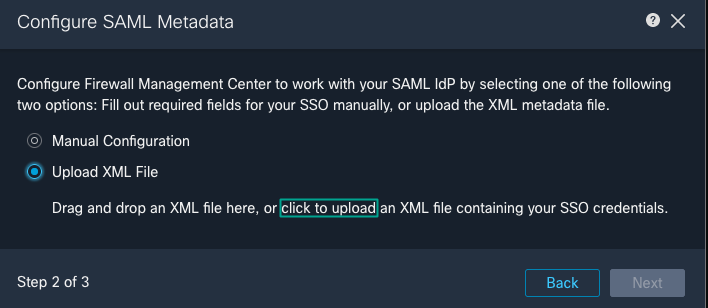

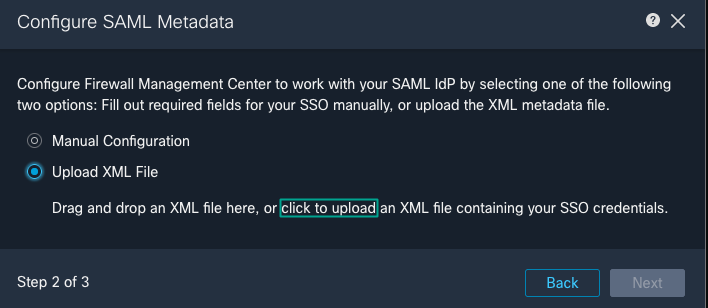

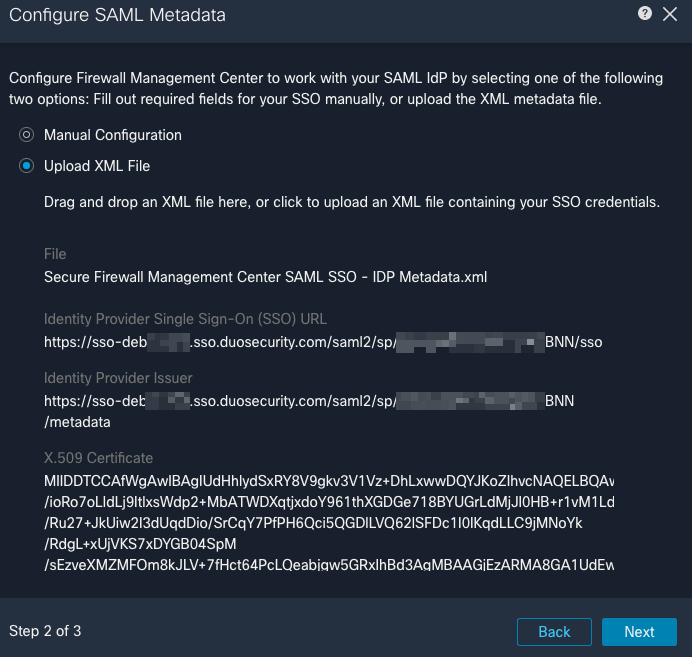

También puede seleccionar Cargar archivo XML y cargar el archivo XML recuperado anteriormente desde Duo Configuration.

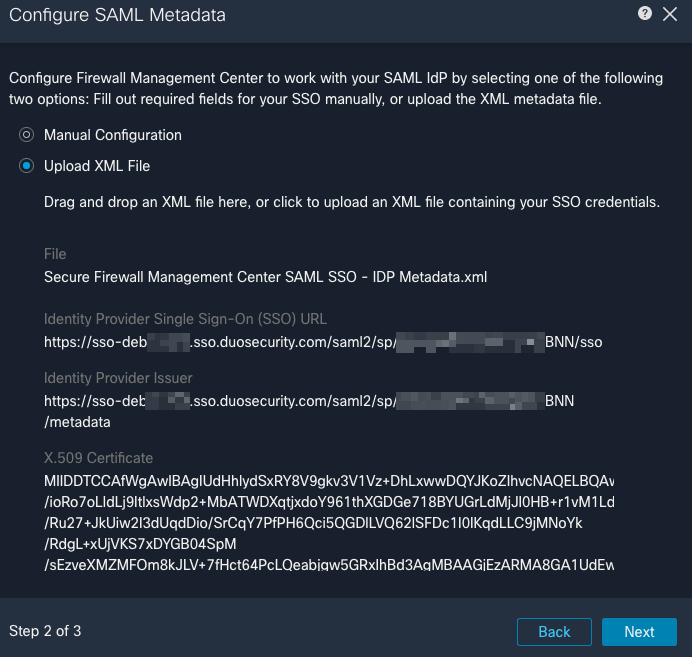

Una vez cargado el archivo, el FMC muestra los metadatos. Haga clic en Next, como se muestra en esta imagen.

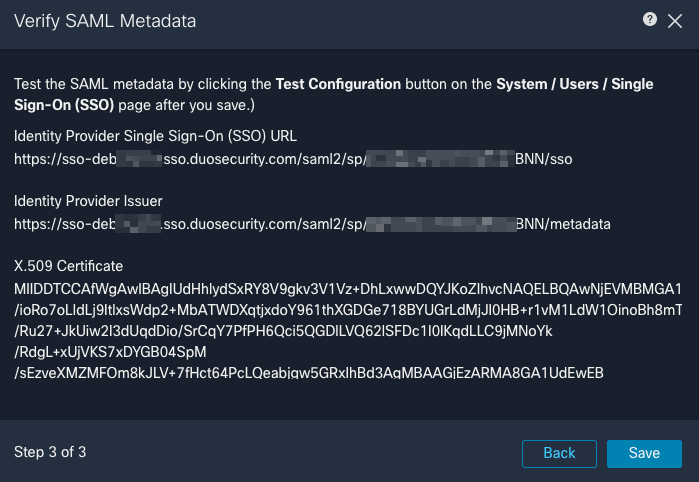

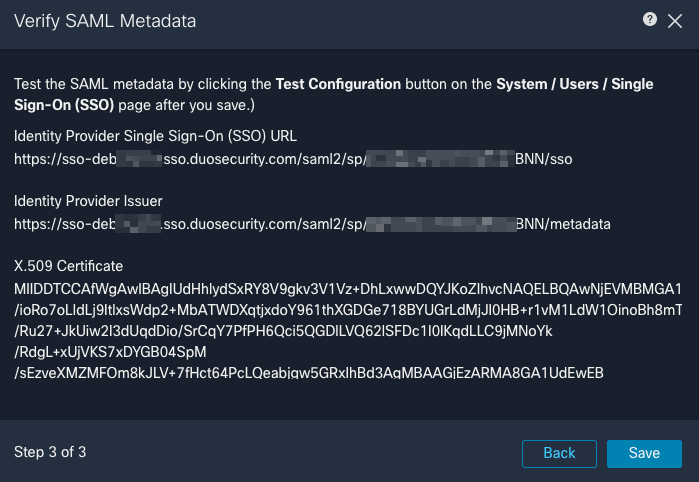

Verifique los metadatos. Haga clic en Save, como se muestra en esta imagen.

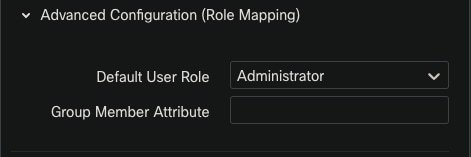

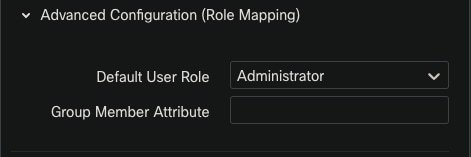

Configure la asignación de funciones/función de usuario predeterminada en Configuración avanzada.

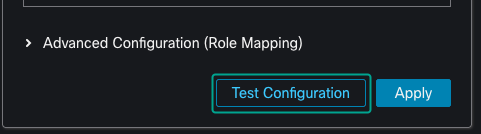

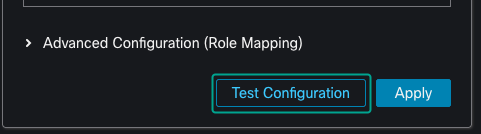

Para probar la configuración, haga clic en Test Configuration, como se muestra en esta imagen.

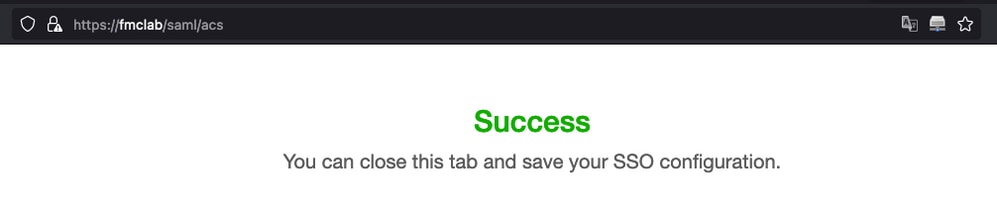

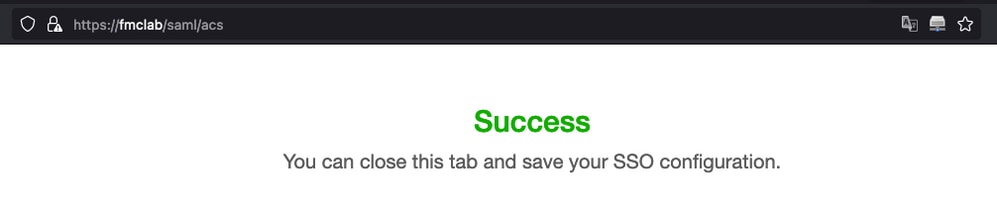

Ejemplo de una conexión de prueba correcta.

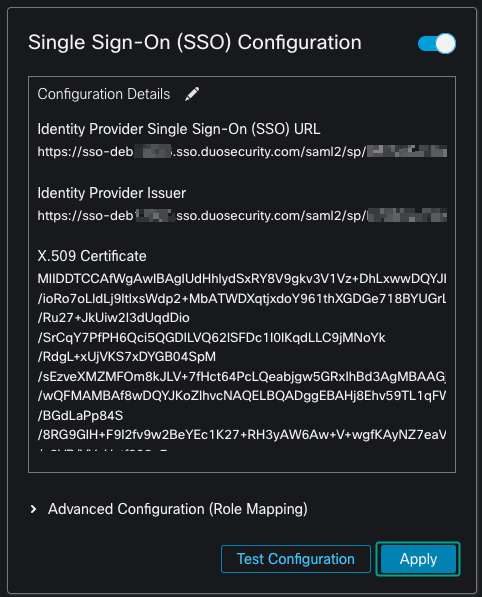

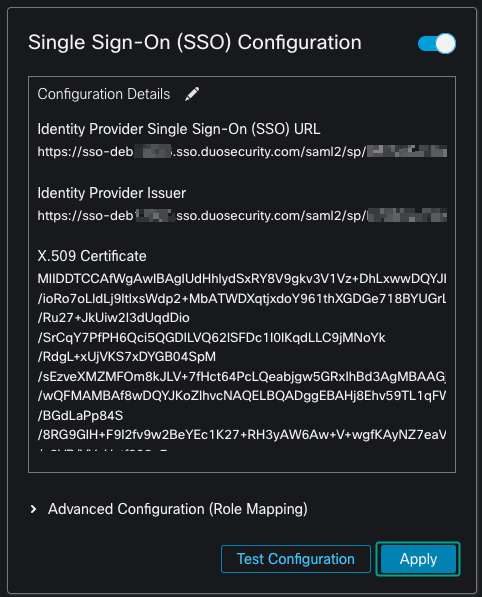

Haga clic en Apply para guardar la configuración.

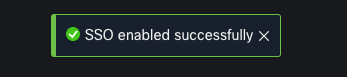

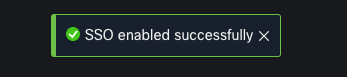

SSO se ha activado correctamente.

Verificación

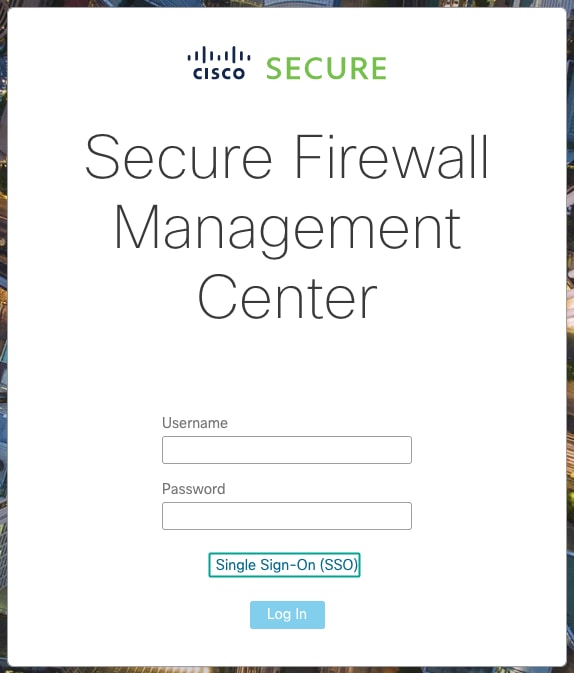

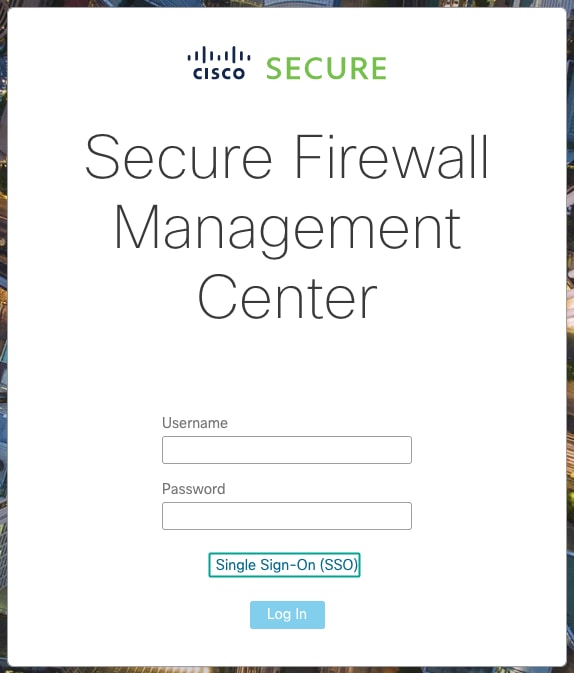

Navegue hasta la URL de FMC desde su navegador: https://<fmc URL>. Haga clic en Inicio de sesión único.

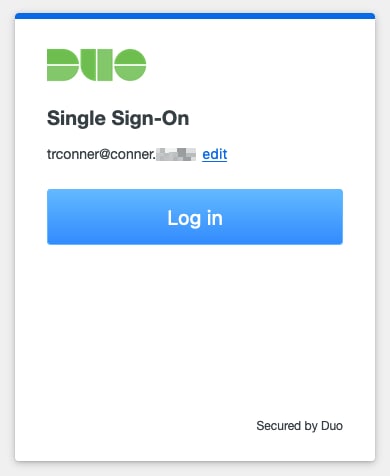

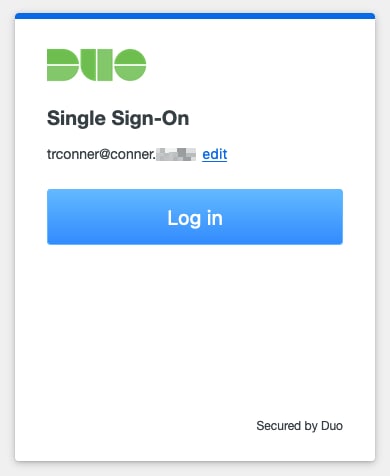

Se le dirige a la página de inicio de sesión de iDP (Duo). Proporcione sus credenciales de SSO. Haga clic en Iniciar sesión.

Si lo consigue, podrá iniciar sesión y ver la página predeterminada de FMC.

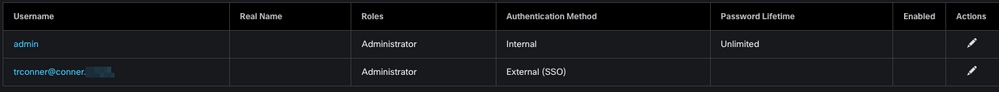

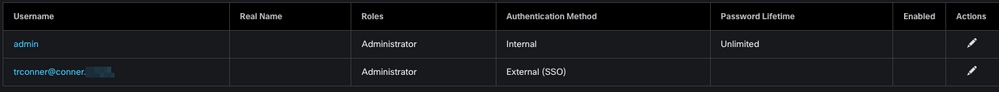

En FMC, navegue hasta System > Users para ver al usuario de SSO agregado a la base de datos.

Comentarios

Comentarios