Introducción

Este documento describe cómo organizar e identificar fácilmente los registros de depuración de VPN usando Secure Firewall Management Center y Secure Firewall Threat Defence.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Protección frente a amenazas de firewall (FTD)

- Centro de gestión de firewall seguro (FMC)

- Comprensión básica de la navegación por la GUI de FMC y la CLI de FTD

- Asignación de directiva existente para la configuración de la plataforma

Componentes Utilizados

La información de este documento se basa en las siguientes versiones de software y hardware:

- Firewall Management Center versión 7.3

- Firewall Threat Defence versión 7.3

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Centro de gestión de firewall

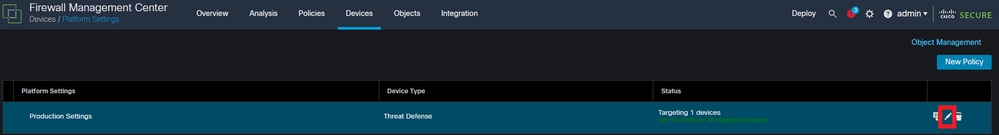

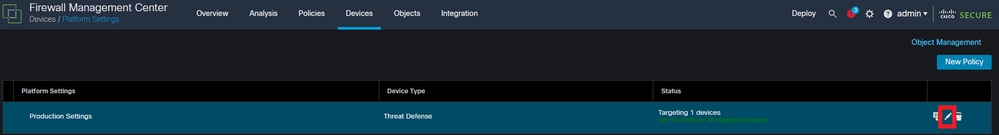

Desplácese hasta Devices > Platform Settings.

Haga clic en el pencil entre el copy y eliminar icon.

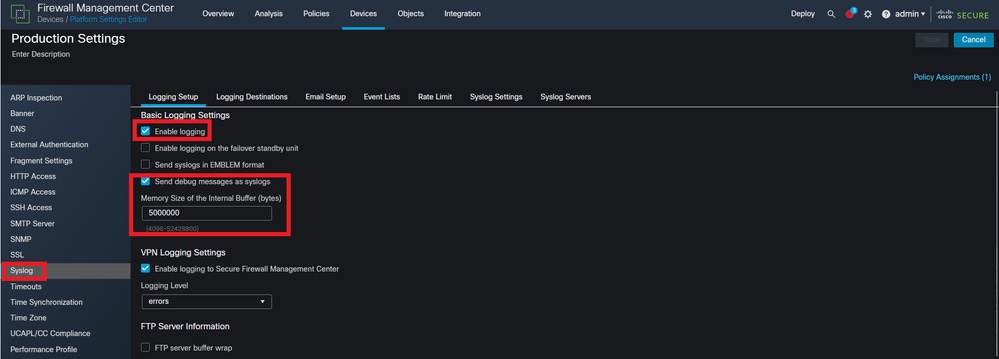

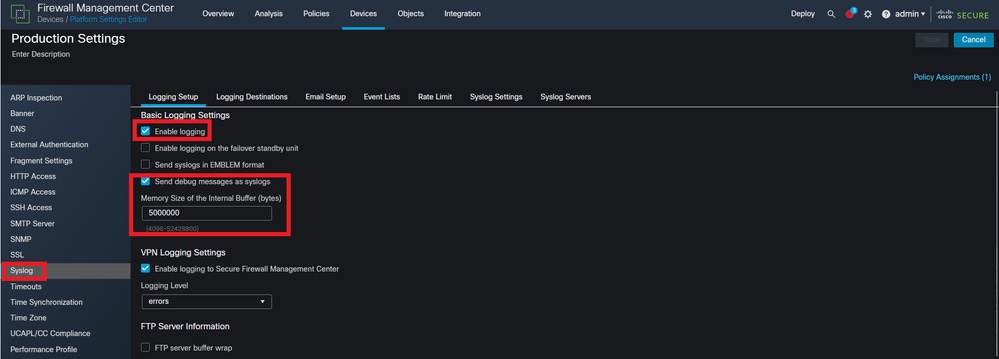

Desplácese hasta Syslogen la columna izquierda de opciones y asegúrese de que Enable Logging,y Send debug messages as syslog están activadas. Además, asegúrese de que Memory Size of the Internal Buffer se establece con un valor adecuado para la resolución de problemas.

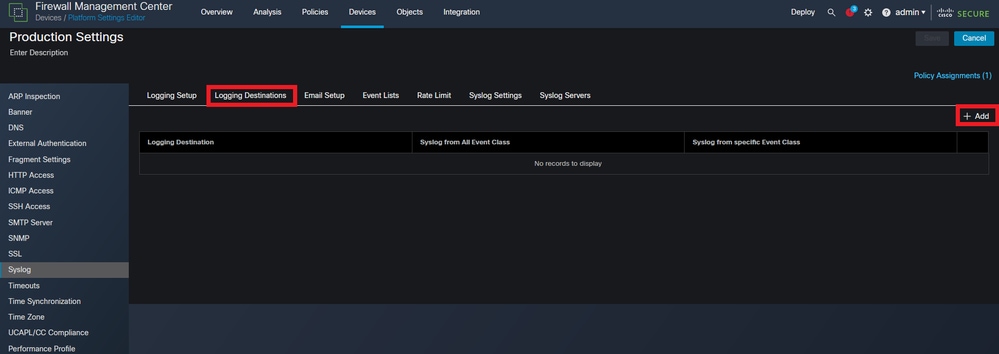

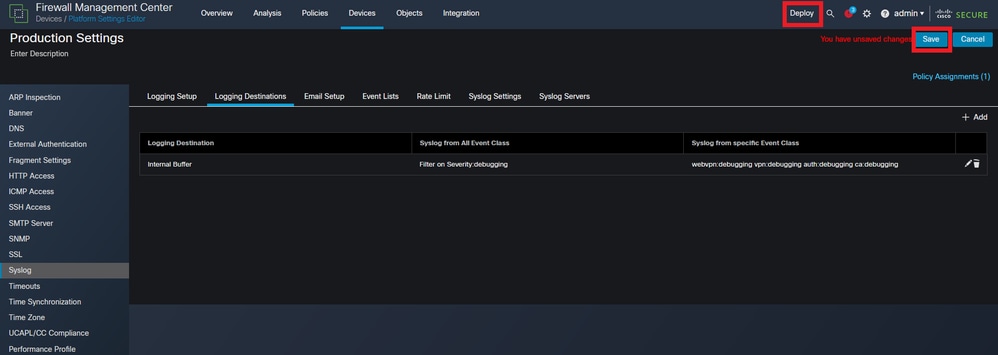

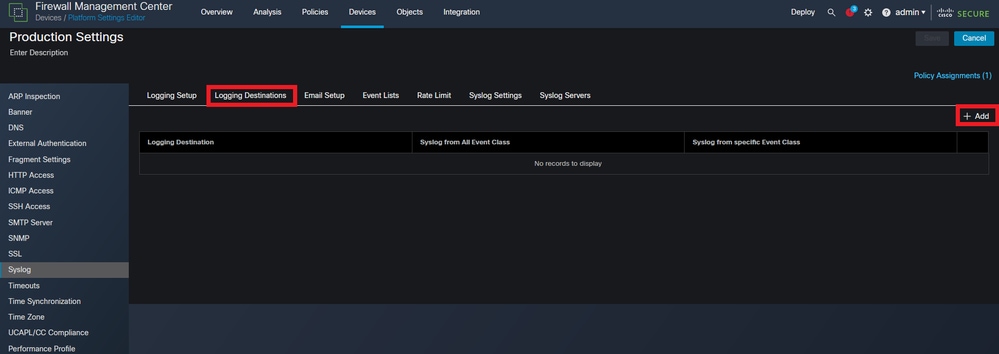

Haga clic en Logging Destinations y haga clic en +Add.

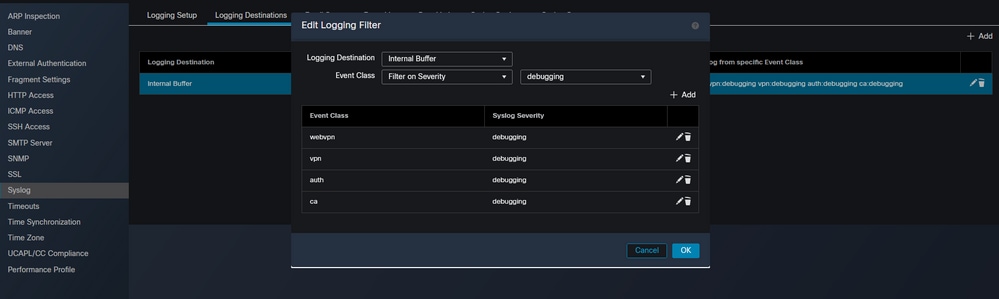

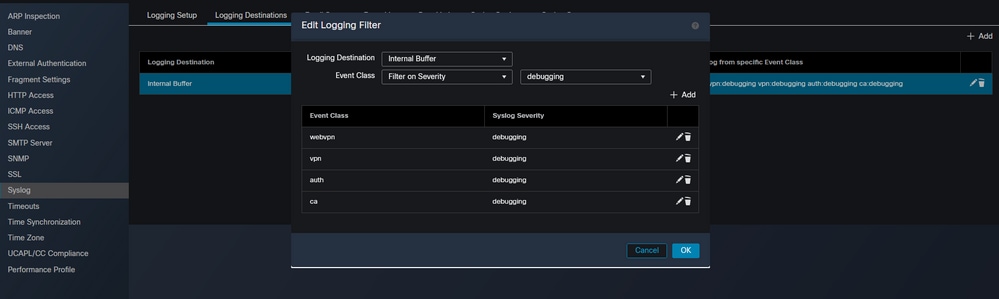

En esta sección, el destino del registro es una preferencia del administrador y Internal Buffer se utiliza. Cambiar Event Class a Filter on Severity and debugging. Cuando haya terminado, haga clic en +Add y elija webvpn, vpn, auth,y catodos con la gravedad Syslog de debugging. Este paso permite al administrador filtrar estos resultados de depuración a un mensaje syslog específico de 711001. Estos pueden modificarse según el tipo de resolución de problemas. Sin embargo, los elegidos en este ejemplo cubren los problemas más comunes relacionados con el sitio a sitio, el acceso remoto y AAA VPN.

Cree clases de eventos y filtros para los debugs.

Cree clases de eventos y filtros para los debugs.

Advertencia: Esto cambia el nivel de registro de búfer a depuración y registra eventos de depuración para las clases especificadas en el búfer interno. Se recomienda utilizar este método de registro para solucionar problemas, y no para un uso a largo plazo.

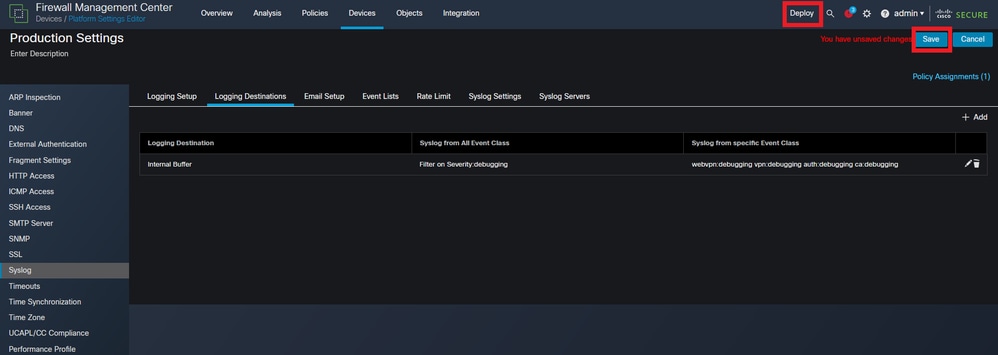

Choose Save en la parte superior derecha y, a continuación, Deployla configuración cambia.

Defensa contra amenazas de firewall

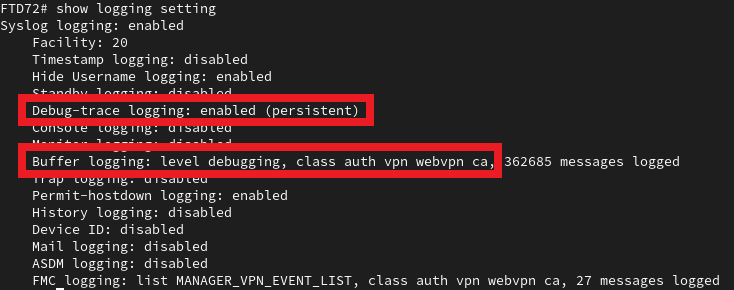

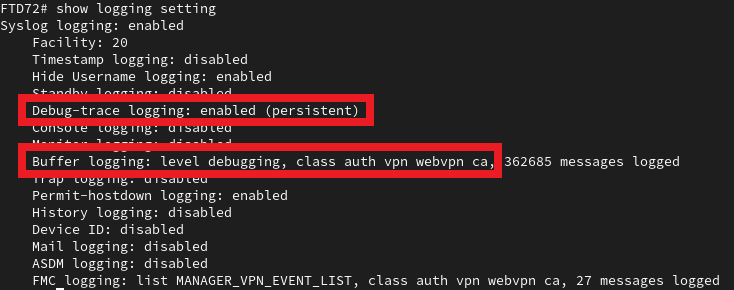

Desplácese hasta la CLI de FTD y ejecute el comando show logging setting. La configuración refleja los cambios realizados en el CSP. Asegúrese de que el registro de seguimiento de depuración esté habilitado y de que el registro del búfer coincida con las clases y el nivel de registro especificados.

Mostrar la configuración de registro en la CLI de FTD.

Mostrar la configuración de registro en la CLI de FTD.

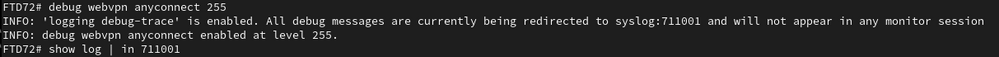

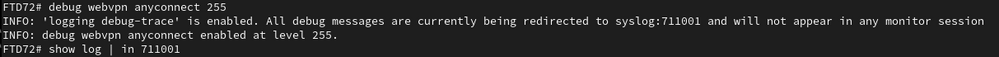

Por último, aplique una depuración para asegurarse de que los registros se redirijan a syslog:711001. En este ejemplo, debug webvpn anyconnect 255 se aplica. Esto activa un aviso de seguimiento de depuración de registro, lo que permite al administrador saber que estas depuraciones se redirigen. Para ver estas depuraciones, ejecute el comando show log | in 711001. Este ID de syslog ahora solo contiene los debugs relevantes de VPN según los aplica el administrador. Los registros existentes se pueden borrar con un buffer de registro despejado.

Muestra que todas las depuraciones de VPN se están redirigiendo a syslog 711001.

Muestra que todas las depuraciones de VPN se están redirigiendo a syslog 711001.

Comentarios

Comentarios