Introducción

Este documento describe el proceso de implementación de rutas estáticas en Secure Firewall Threat Defense mediante Firewall Management Center.

Prerequisites

Requirements

Cisco recomienda tener conocimiento de estos temas:

- Centro de gestión de firewall (FMC)

- Firewall seguro Threat Defence (FTD)

- Fundamentos de rutas de red.

Componentes Utilizados

La información de este documento se basa en estas versiones de software y hardware:

- Firewall Management Center para VMWare v7.3

- Cisco Secure Firewall Threat Defence para VMWare v7.3

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este procedimiento es compatible con los dispositivos:

- Firewall Management Center in situ

- Centro de gestión de firewall para VMWare

- cdFMC

- Dispositivos Cisco Secure Firewall serie 1000

- Dispositivos Cisco Secure Firewall serie 2100

- Dispositivos Cisco Secure Firewall serie 3100

- Dispositivos Cisco Secure Firewall serie 4100

- Dispositivos Cisco Secure Firewall serie 4200

- Dispositivo Cisco Secure Firewall 9300

- Cisco Secure Firewall Threat Defence para VMWare

Configurar

Configuraciones

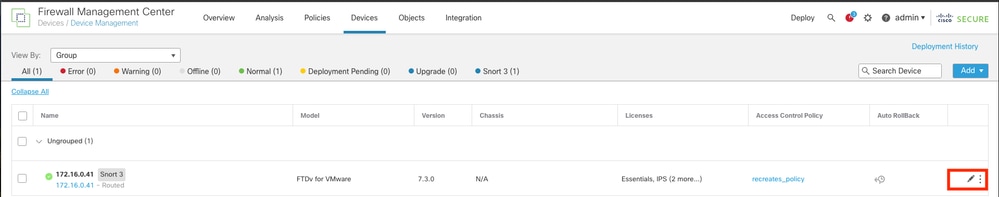

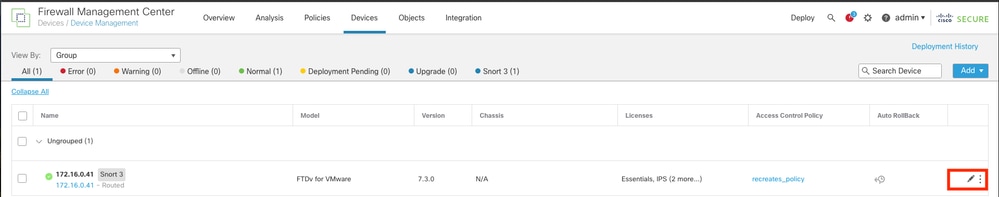

Paso 1. En la GUI de FMC , vaya a Devices > Device Management .

Paso 2. Identifique el FTD que se va a configurar y haga clic en el icono del lápiz para editar la configuración actual del FTD.

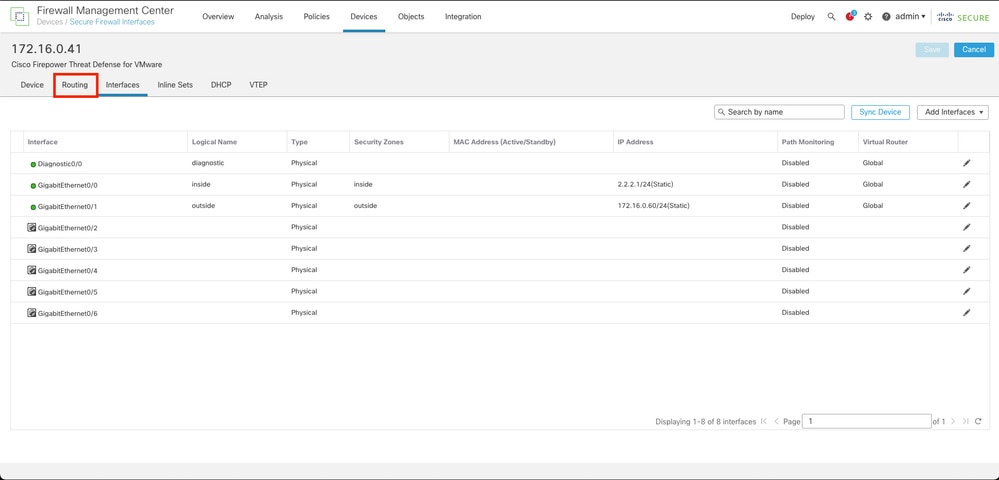

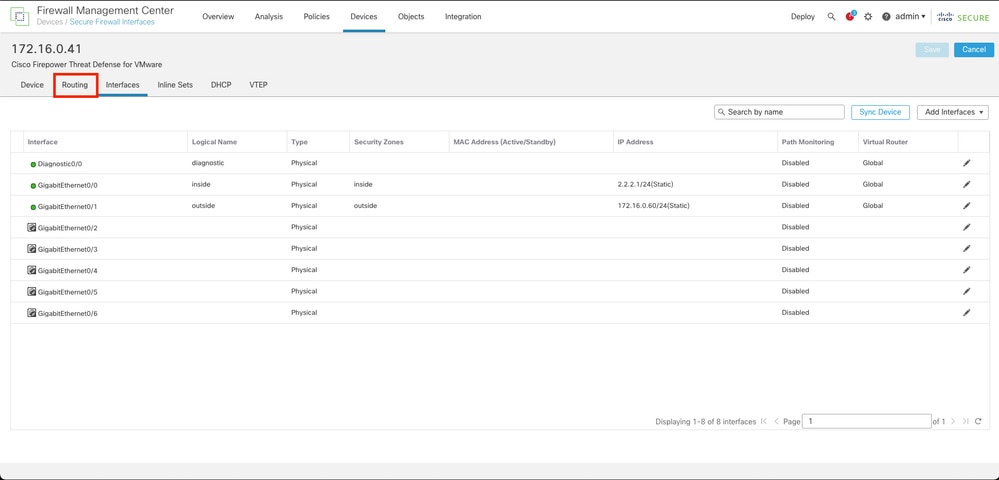

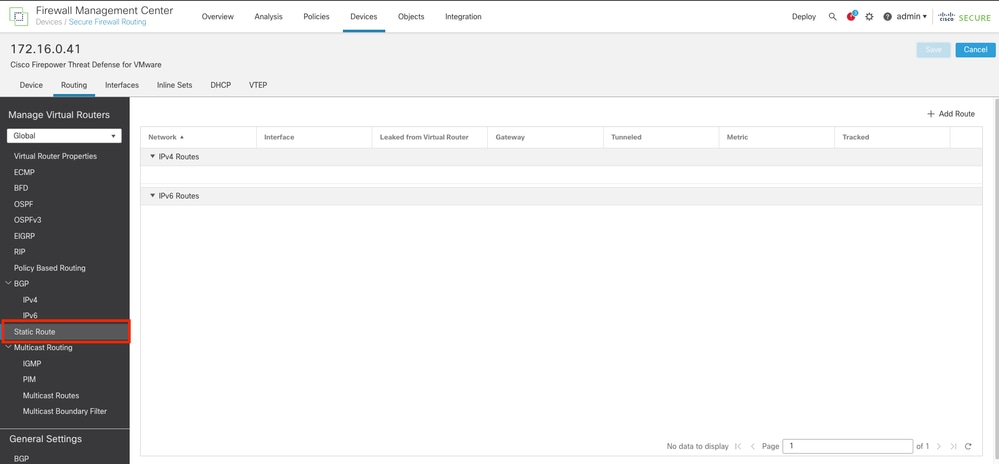

Paso 2. Haga clic en la ficha Routing.

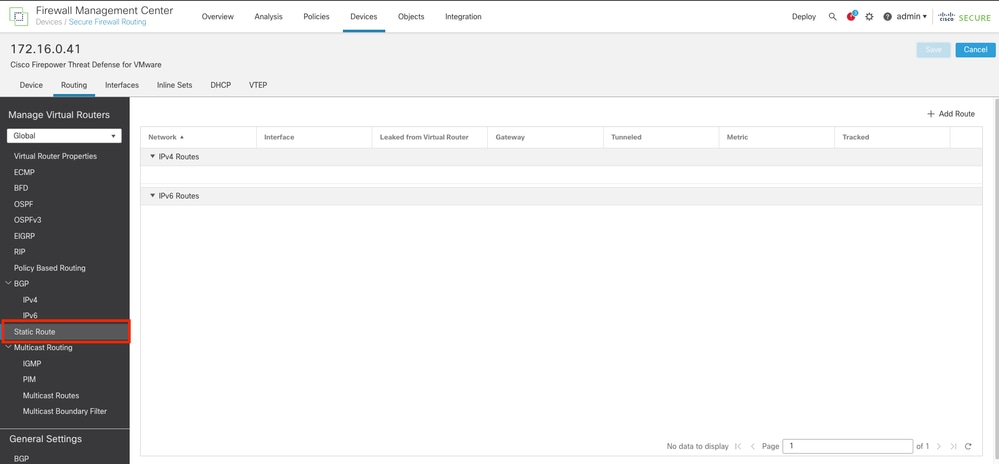

Paso 3. En el menú de la izquierda seleccione Static Route

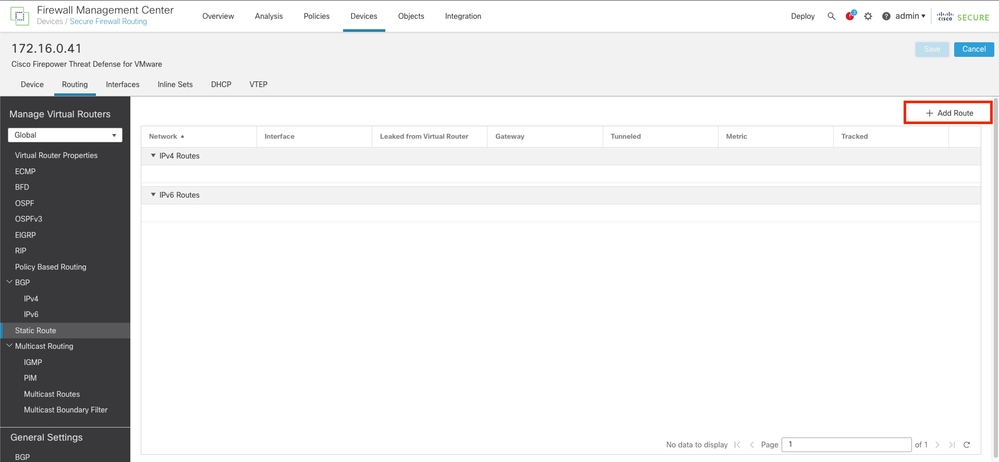

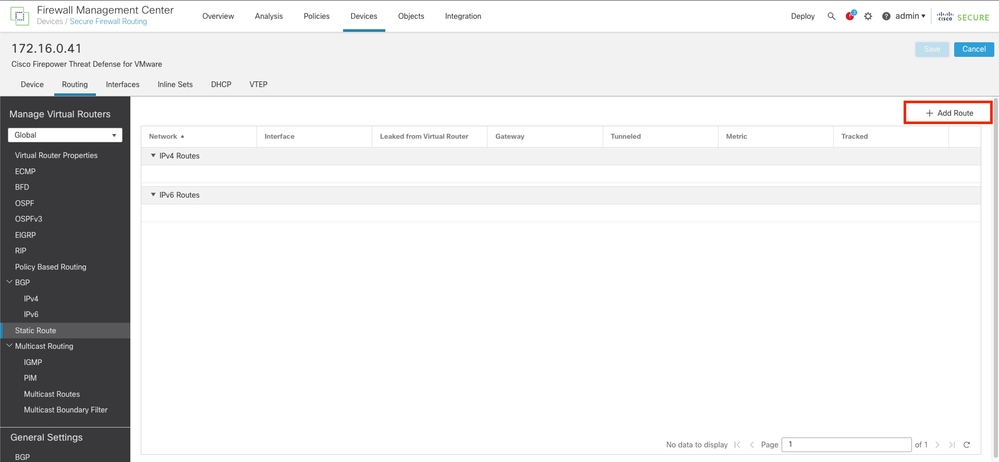

Paso 4. haga clic en la opción (+) Agregar ruta.

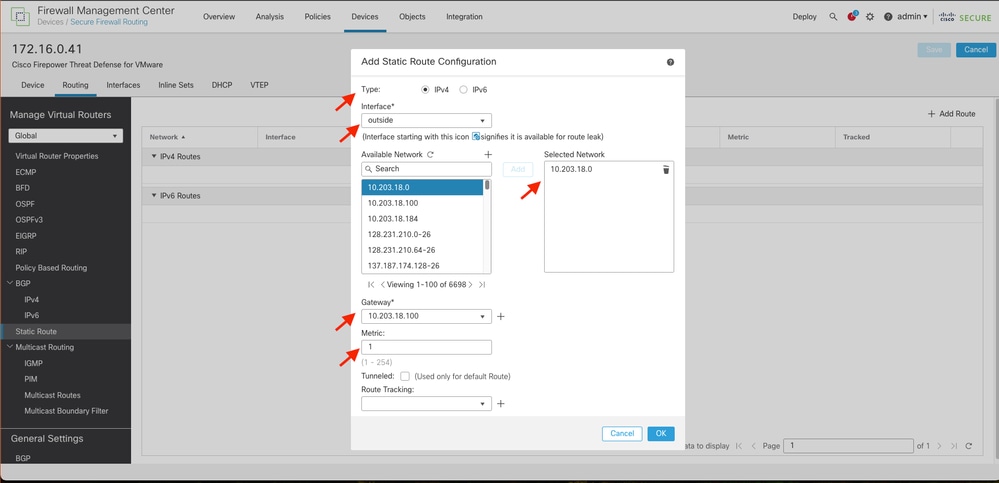

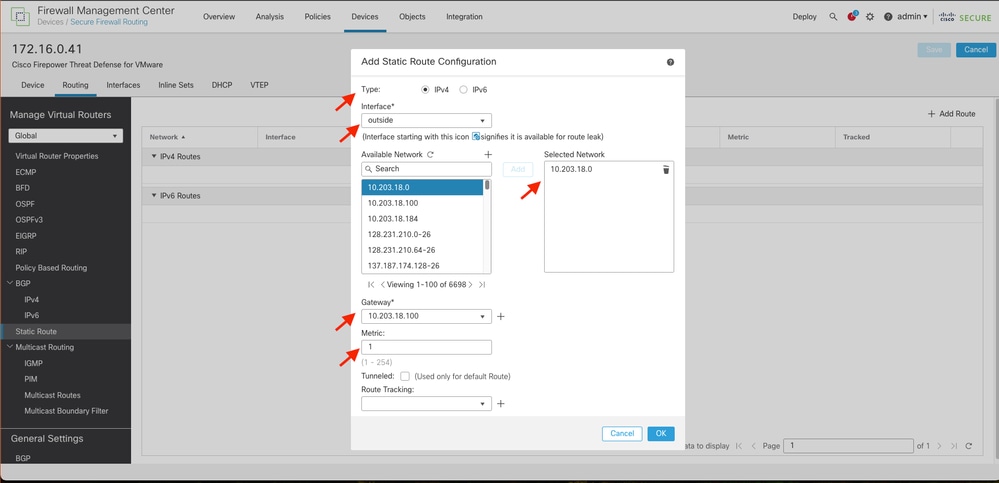

Paso 5. En la sección Configuración de ruta estática, introduzca la información necesaria en los campos Tipo, Interfaz, Red disponible, Puerta de enlace y Métrica (así como Tunelizado y Seguimiento de ruta si es necesario).

Tipo: Haga clic en IPv4o IPv6 en función del tipo de ruta estática que esté agregando.

Interfaz: Elija la interfaz a la que se aplica esta ruta estática.

Red disponible: en la lista Red disponible, elija la red de destino. Para definir una ruta por defecto, cree un objeto con la dirección 0.0.0.0/0 y selecciónelo aquí.

Gateway: En el campo Gateway o IPv6 Gateway, ingrese o elija el router de gateway que es el siguiente salto para esta ruta. Puede proporcionar una dirección IP o un objeto Networks/Hosts.

Métrica: En el campo Métrica, introduzca el número de saltos a la red de destino. Los valores válidos oscilan entre 1 y 255; el valor predeterminado es 1.

Tunelizada: (Opcional) Para una ruta predeterminada, haga clic en la casilla de verificación Tunelizada para definir una ruta predeterminada independiente para el tráfico VPN

Seguimiento de rutas: (solo ruta estática IPv4) Para supervisar la disponibilidad de rutas, introduzca o seleccione el nombre de un objeto Monitor de SLA (acuerdo de nivel de servicio) que defina la política de supervisión en el campo Seguimiento de rutas.

Sugerencia: Los campos de red disponible , gateway y tráfico de ruta requieren el uso de objetos de red. Si los objetos aún no se han creado, haga clic en el signo (+) situado a la derecha de cada campo para crear un nuevo objeto de red.

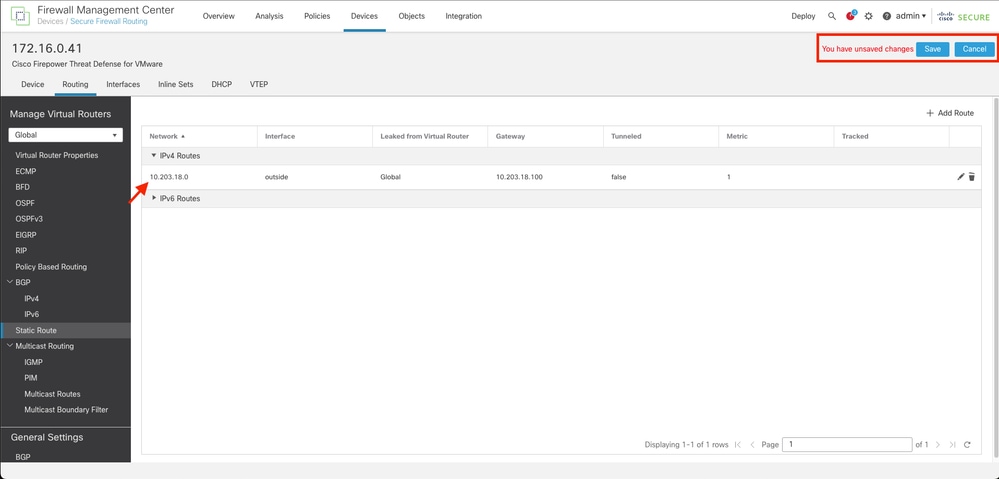

Paso 6. Haga clic en Aceptar

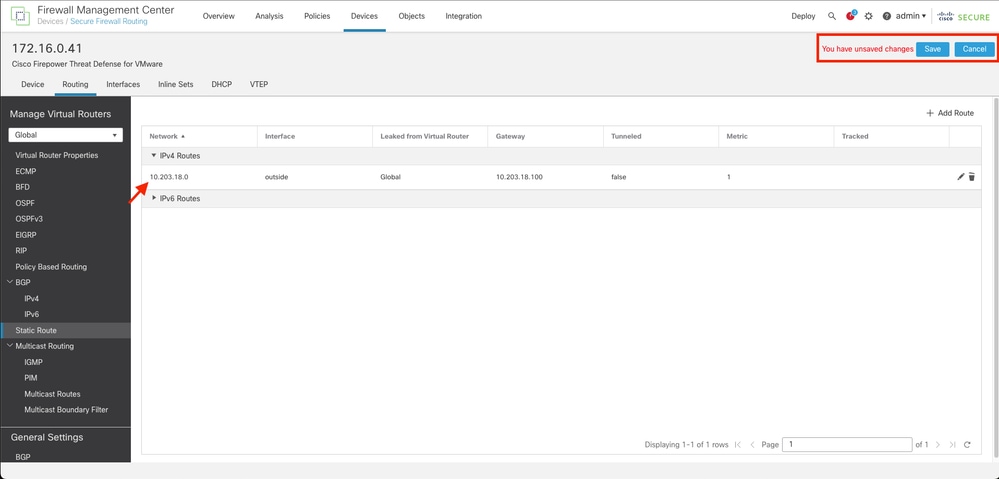

Paso 7. Guarde la configuración y valide la nueva ruta estática que se muestra como se esperaba.

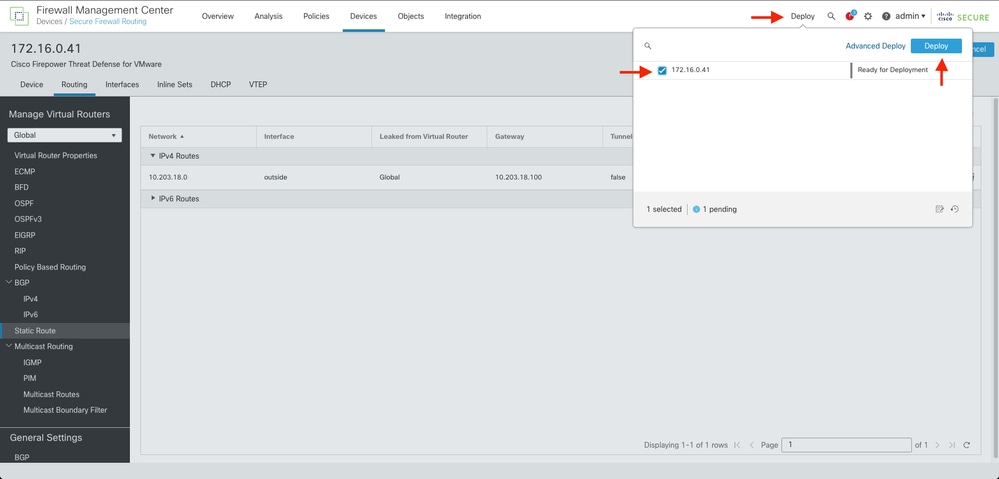

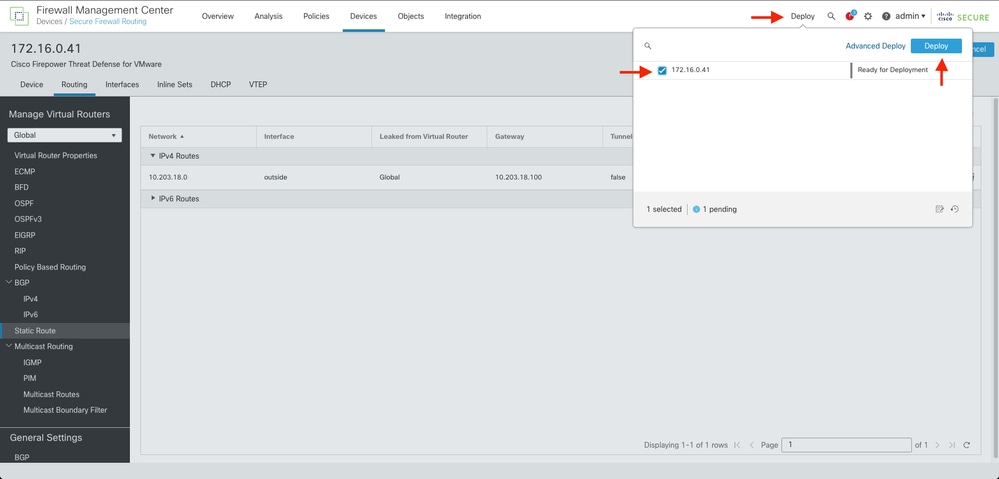

Paso 7. Navegue hasta Desplegar y marque el FTD seleccionado en el Paso 2 y, a continuación, haga clic en el icono de despliegue azul para desplegar la nueva configuración.

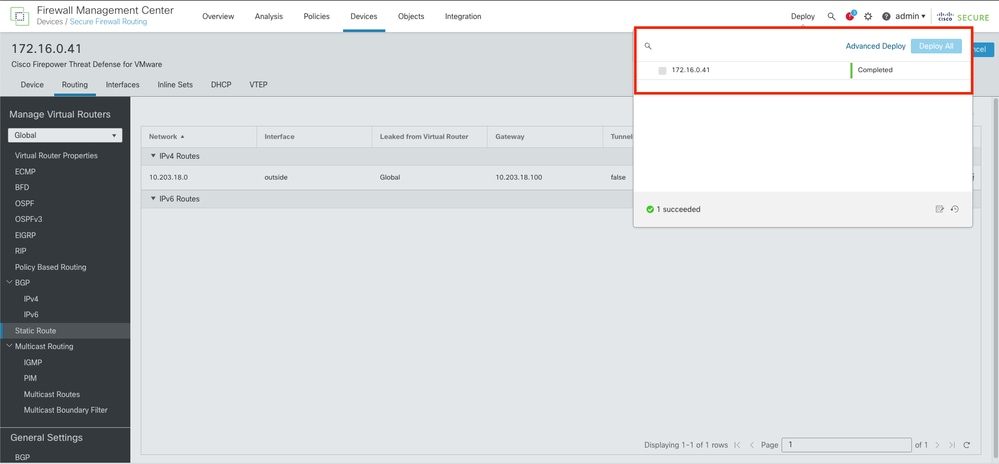

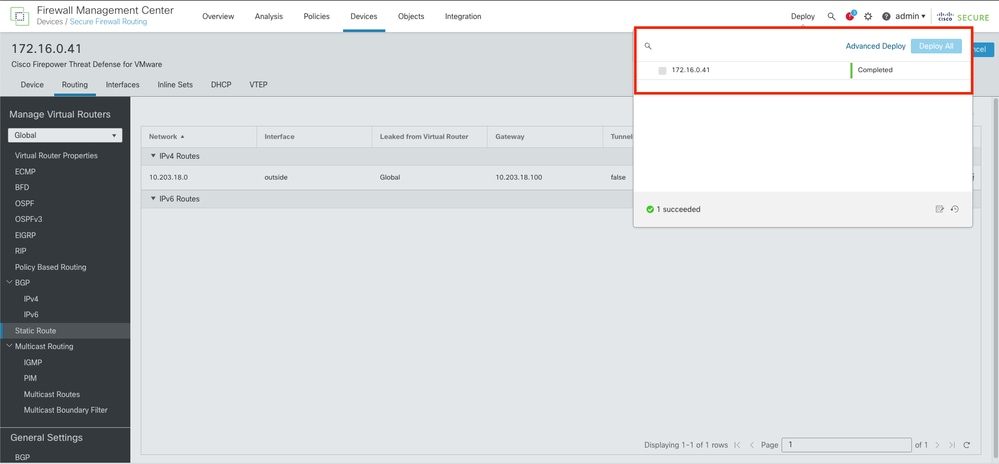

Paso 8. Validar que la implementación se muestre como completada.

Verificación

1. Registre mediante SSH, Telnet o la consola el FTD previamente implementado.

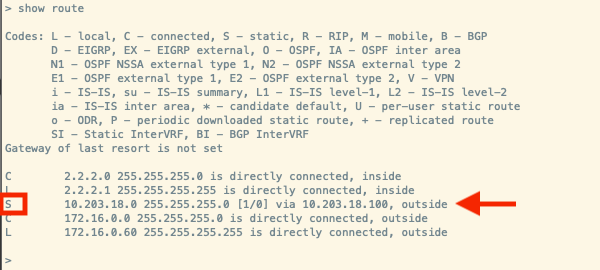

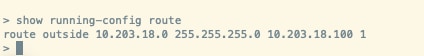

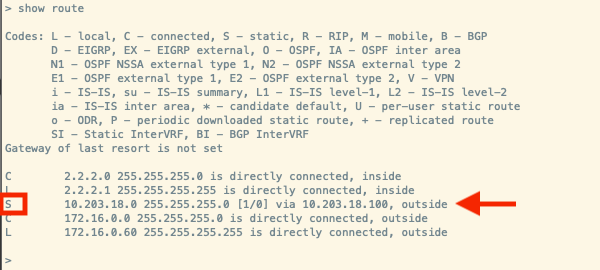

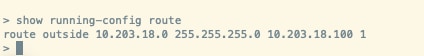

2. Ejecute el comando show route y show running-config route

3. Valide que la tabla de routing de FTD tenga ahora la ruta estática desplegada con el indicador S y que también se muestre en la configuración en ejecución.

Comentarios

Comentarios