Introducción

Este documento describe la implementación de Cisco Secure Firewall Threat Defence Virtual (FDM) en una máquina virtual mediante Azure Marketplace y plantillas.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defence (FTD)

- Cuenta/acceso de Azure

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Secure Firewall Threat Defence Versiones virtuales: 7.4.1, 7.3.1, 7.2.7, 7.1.0, 7.0.6 y 6.4.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Los clientes han encontrado problemas al intentar implementar Firepower Device Manager (FDM) en una máquina virtual desde Azure, específicamente al usar Azure Marketplace y las plantillas.

Implementar FDM desde una plantilla en Azure Portal

Para implementar FDM desde el portal de Azure, utilice este procedimiento:

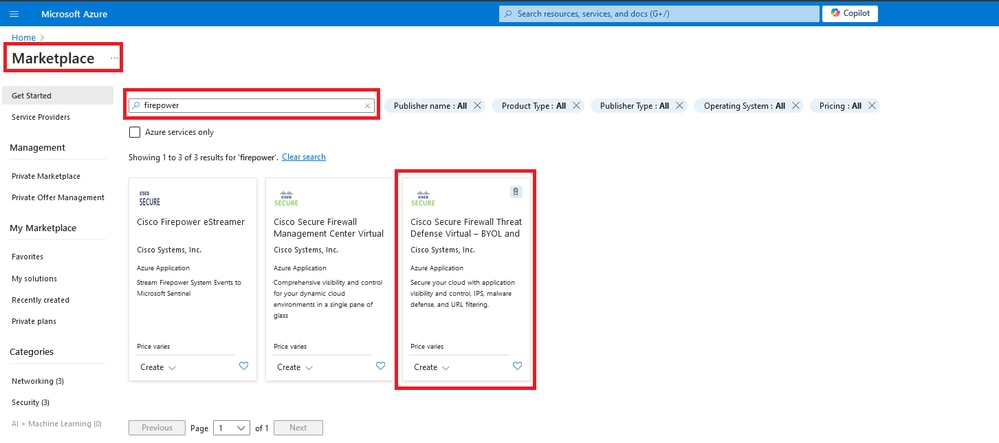

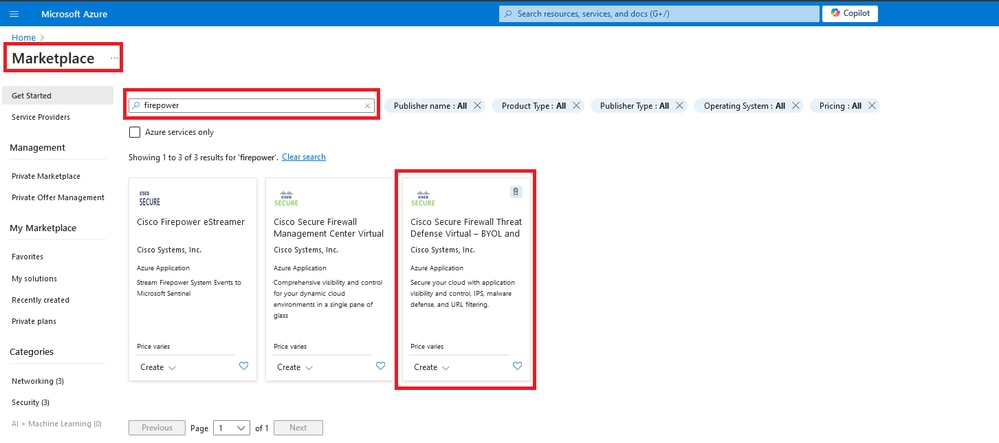

1. Navegue hasta el portal de Azure y localice el Marketplace dentro de los Servicios de Azure. Busque y seleccione Cisco Secure Firewall Threat Defence Virtual - BYOL y PAYG.

Busque Firepower y seleccione Cisco Secure Firewall Threat Defence Virtual - BOYL

Busque Firepower y seleccione Cisco Secure Firewall Threat Defence Virtual - BOYL

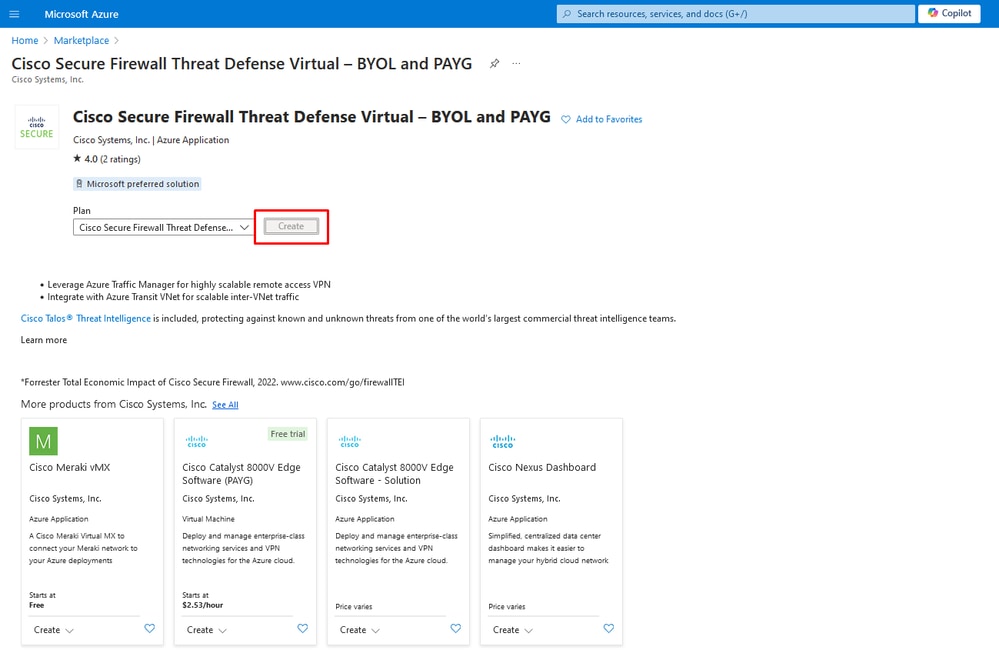

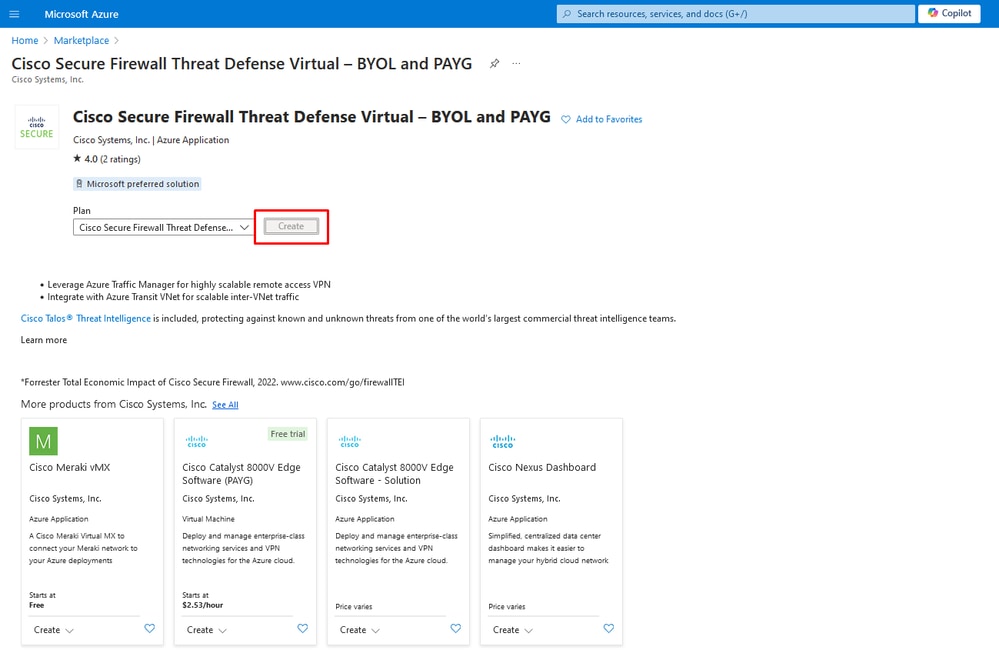

2. Pulse Crear para iniciar el proceso de configuración del FTD.

Crear VM desde Azure Portal

Crear VM desde Azure Portal

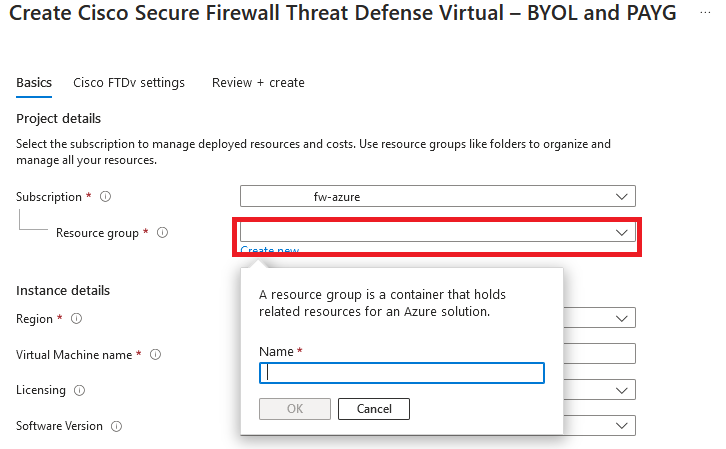

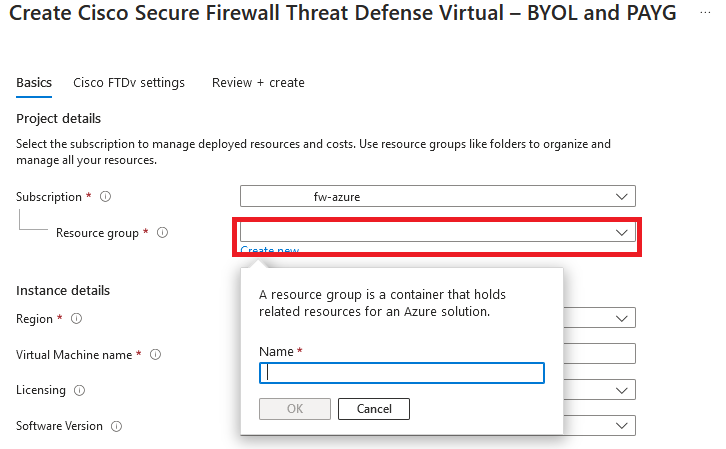

3. En la página de configuración básica, cree un grupo de recursos para el dispositivo, elija la región y seleccione un nombre para la máquina virtual.

Crear un nuevo grupo de recursos

Crear un nuevo grupo de recursos

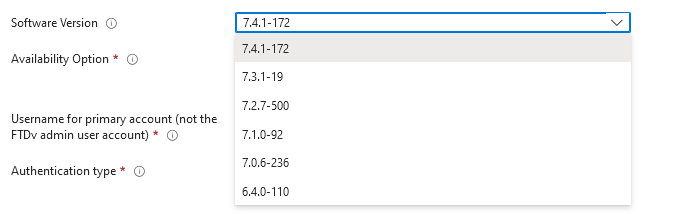

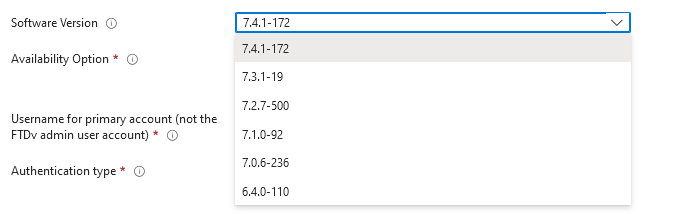

4. Elija la versión que desee para la implementación de VM entre las opciones disponibles.

Versiones disponibles para implementar en el mercado de Azure

Versiones disponibles para implementar en el mercado de Azure

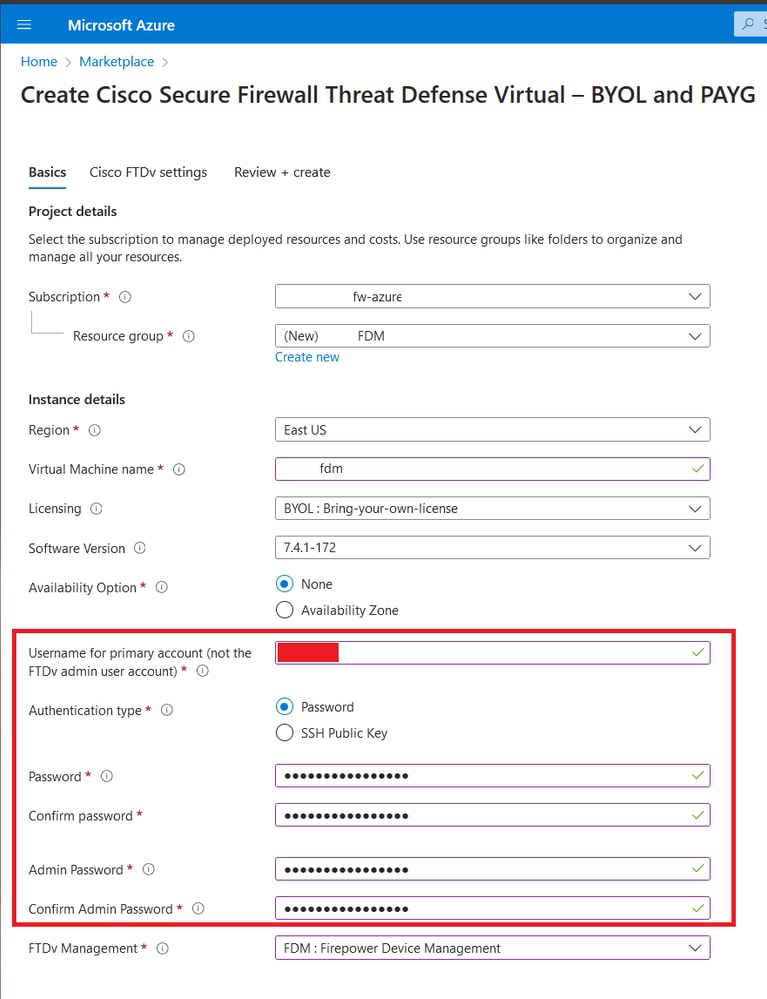

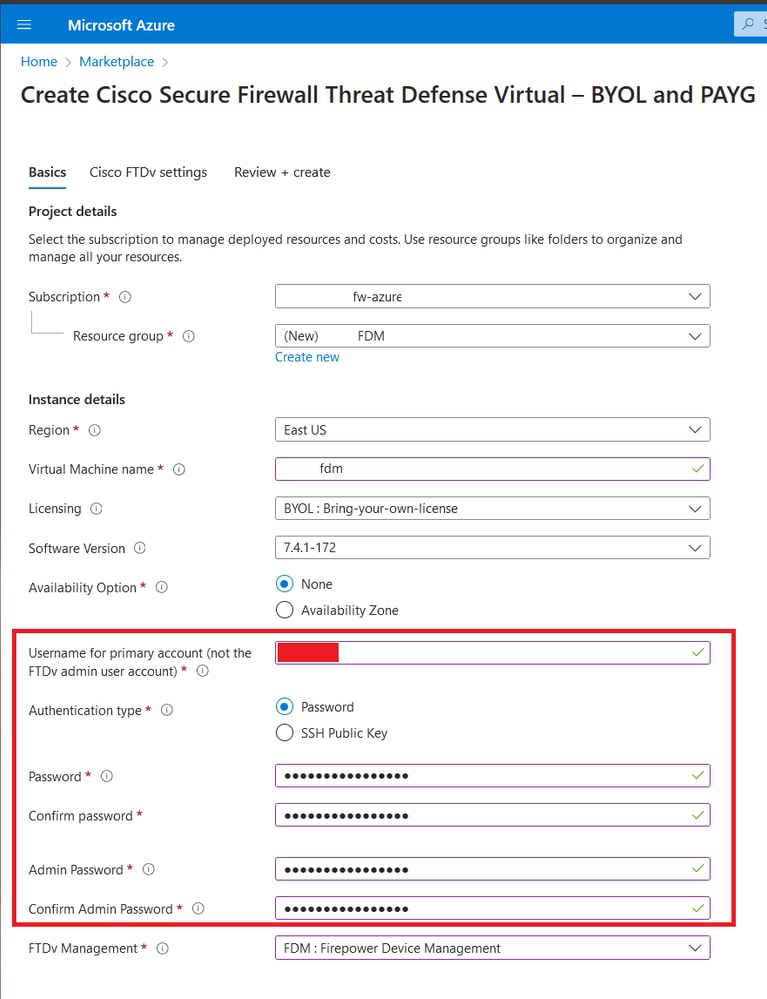

5. Configure un nombre de usuario para la cuenta principal, elija Contraseña como tipo de autenticación y establezca la contraseña para el acceso a VM y la contraseña de administrador.

Nombre de usuario y contraseñas de administrador.

Nombre de usuario y contraseñas de administrador.

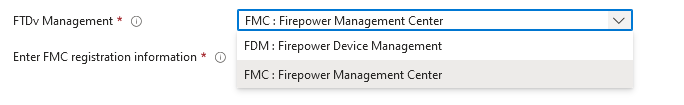

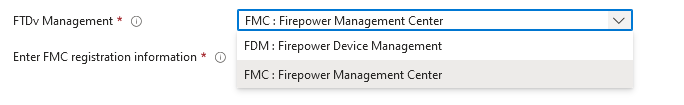

6. Para el tipo de gestión, seleccione FDM a efectos de este documento.

Dispositivo de administración.

Dispositivo de administración.

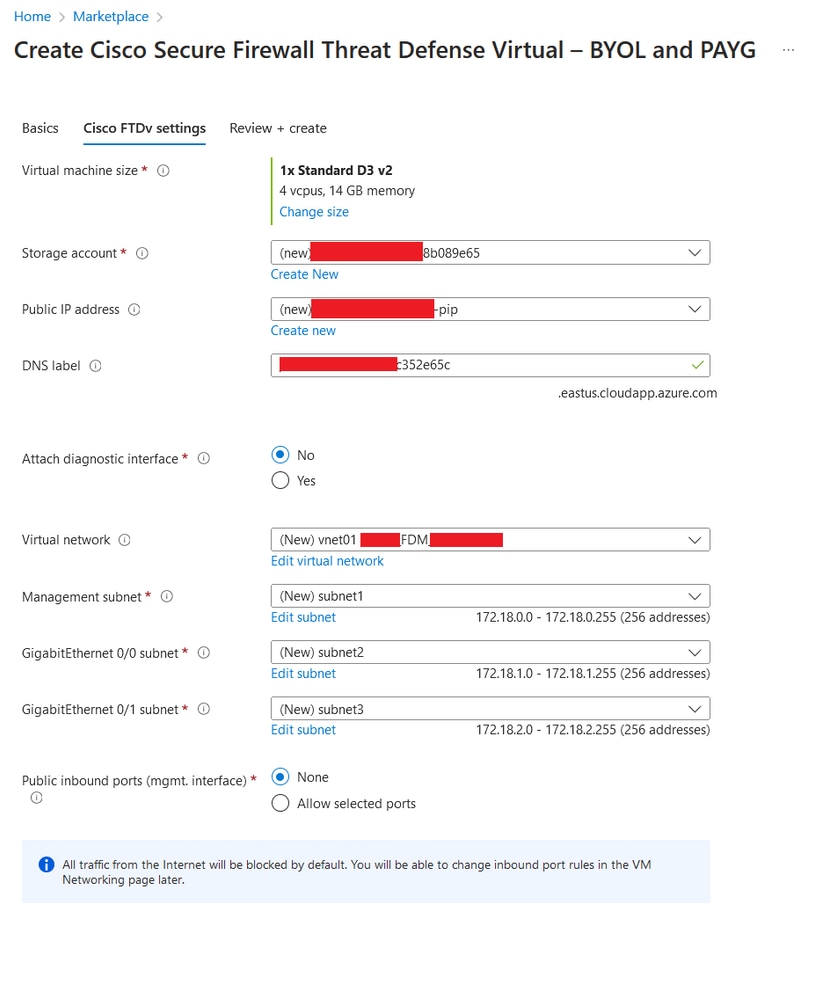

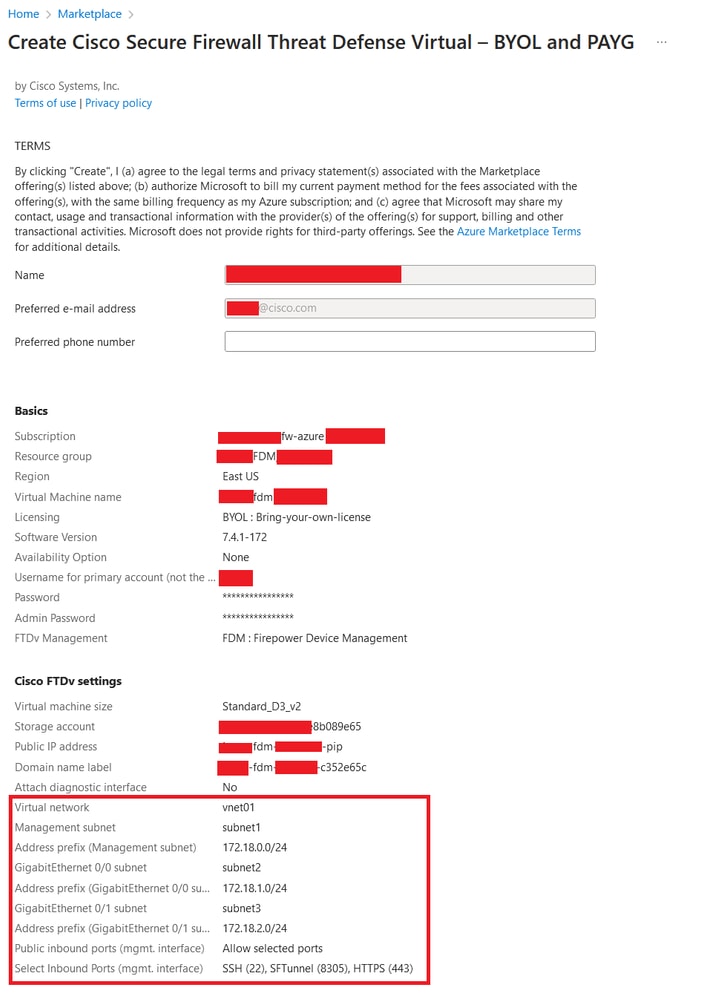

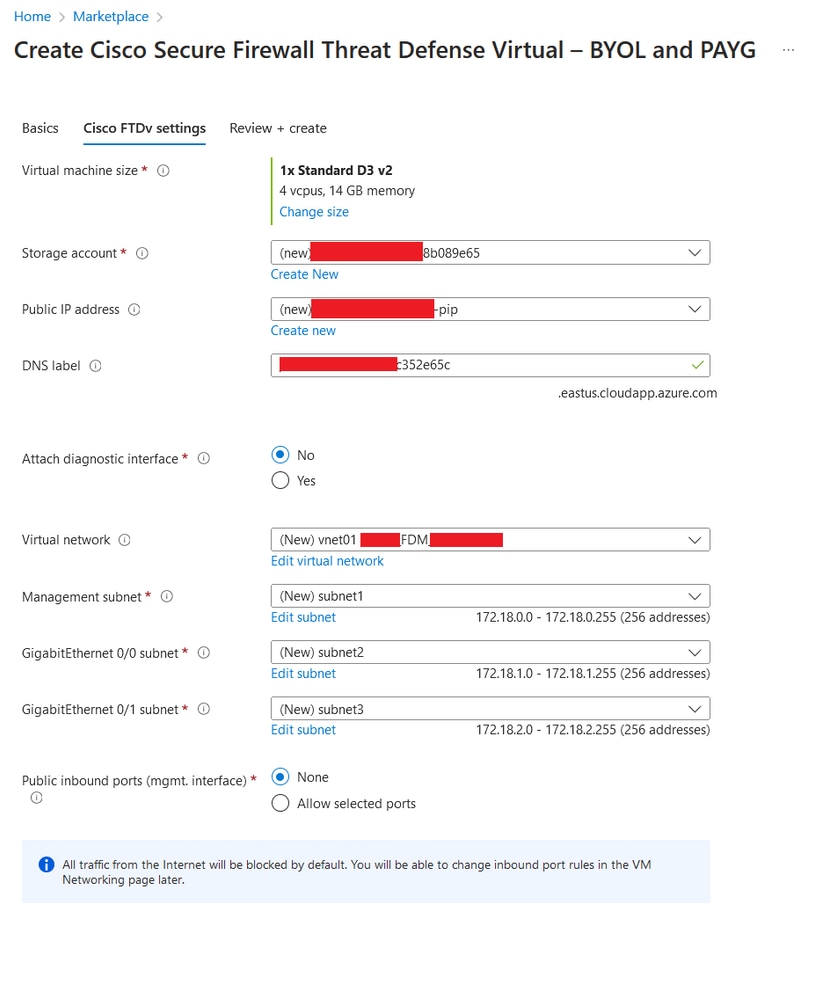

7. En la pestaña Cisco FTDv Settings, revise el tamaño de la máquina virtual, la cuenta de almacenamiento, la dirección IP pública y la etiqueta DNS, que se crean de forma predeterminada después de completar la configuración básica.

Asegúrese de que la red virtual, la subred de administración y otros parámetros de Ethernet sean correctos.

Configuración de Cisco FTDv.

Configuración de Cisco FTDv.

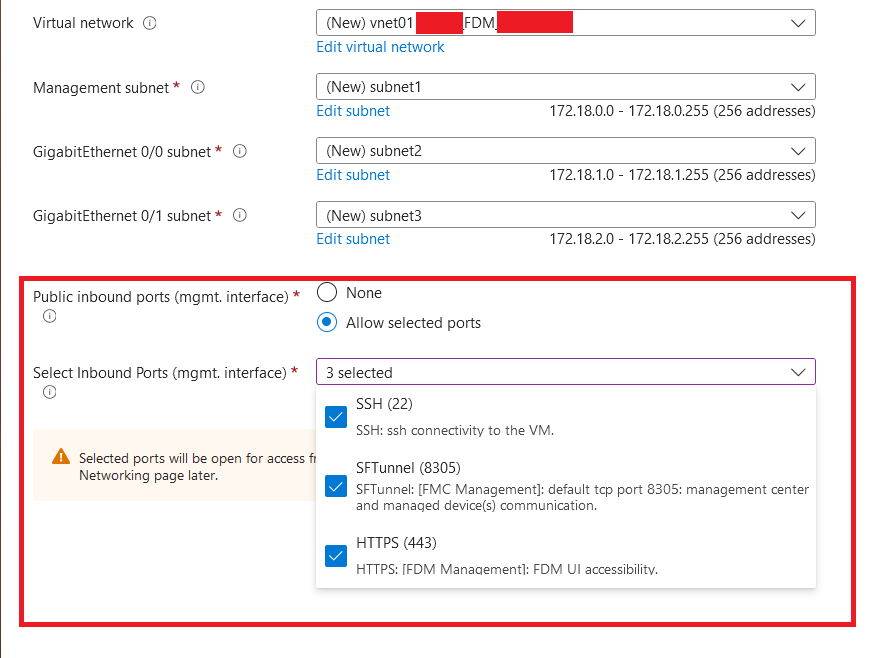

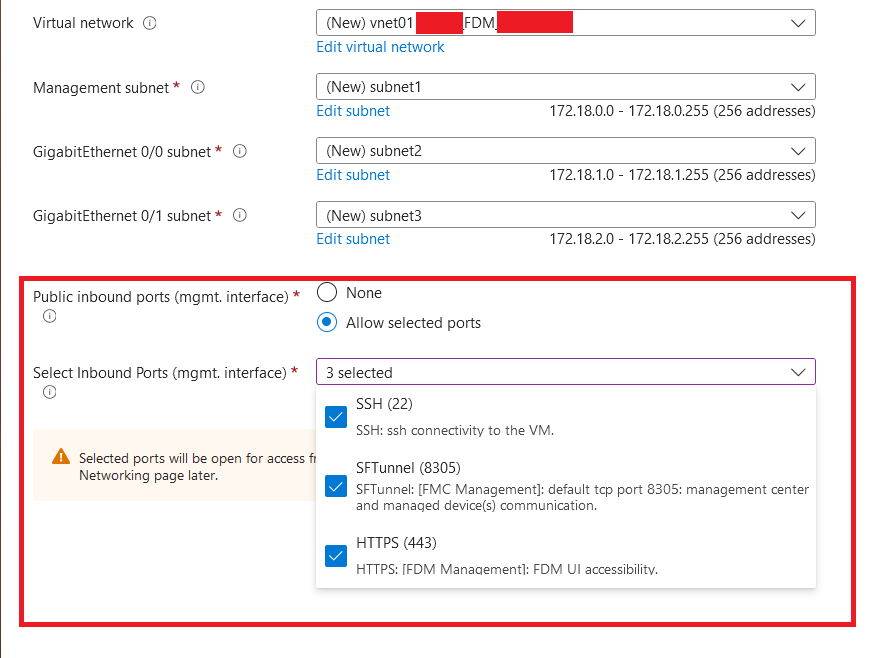

8. Seleccione Allow selected Port para habilitar los puertos SSH (22), SFTunnel (8305) y HTTPS (443) para el acceso HTTPS a la VM y al puerto SFTunnel para migrar el dispositivo a FMC.

Puertos permitidos en Cisco FTDv

Puertos permitidos en Cisco FTDv

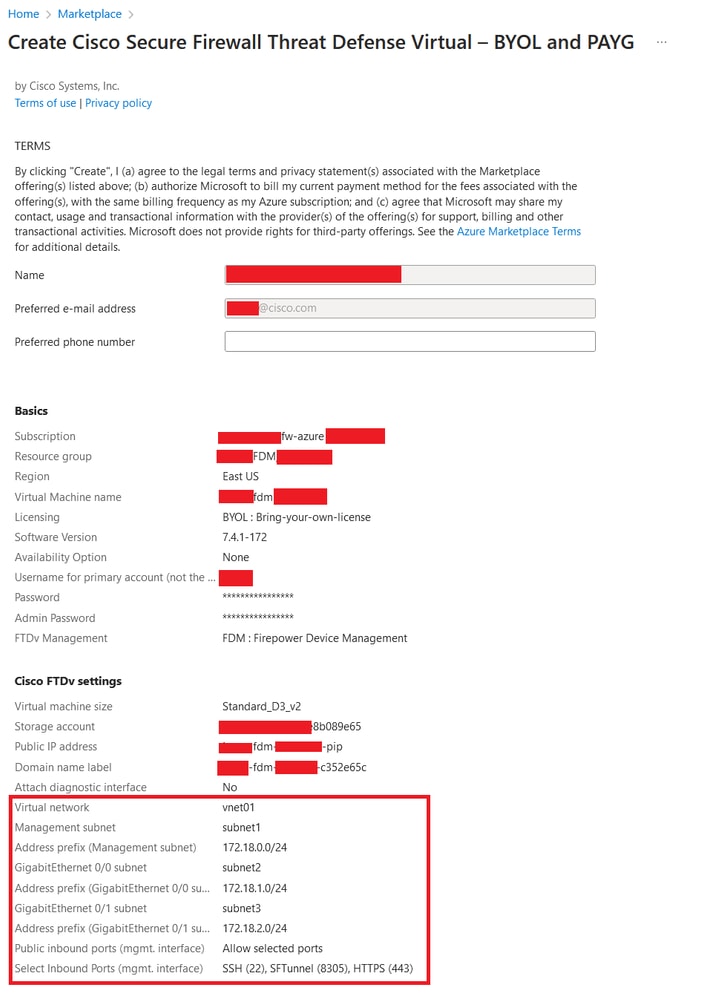

Verificar configuración para VM

9. Revise la configuración en la pestaña Revisar + Crear y cree la máquina virtual.

Revisar y crear.

Revisar y crear.

En este momento podemos enviar la creación de la VM.

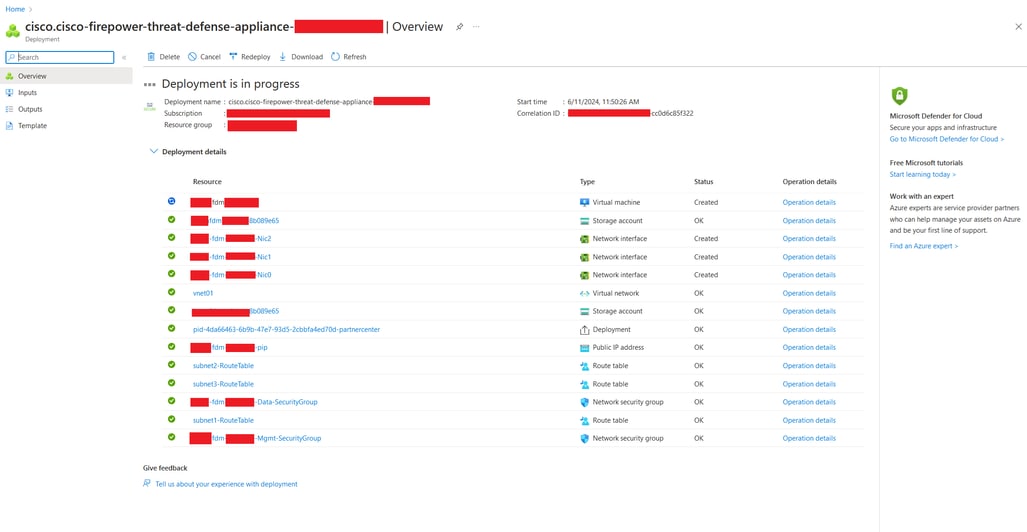

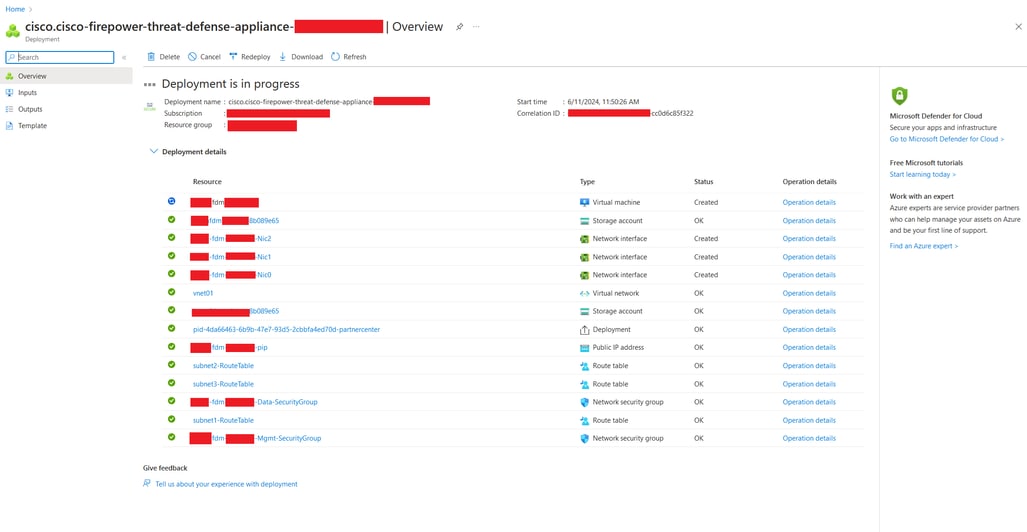

10. Supervise el progreso de la implementación en la ficha Descripción general, donde un mensaje indica que la implementación está en curso.

Implementación en curso.

Implementación en curso.

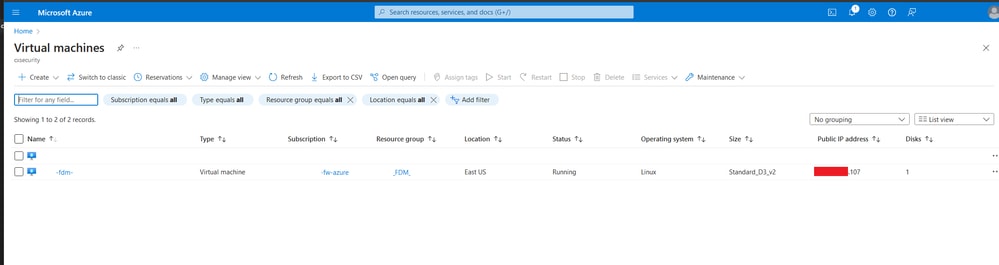

Comprobar VM implementada en Azure

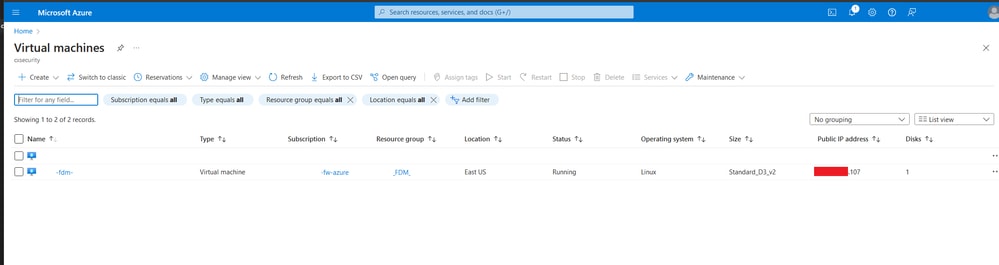

11. Cuando se cree la máquina virtual, búsquela en la sección Máquinas virtuales para encontrar sus características y la dirección IP pública asignada.

Ubicación de máquinas virtuales

Ubicación de máquinas virtuales

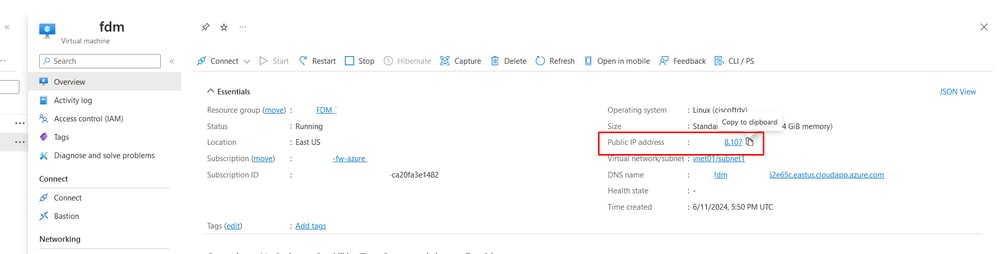

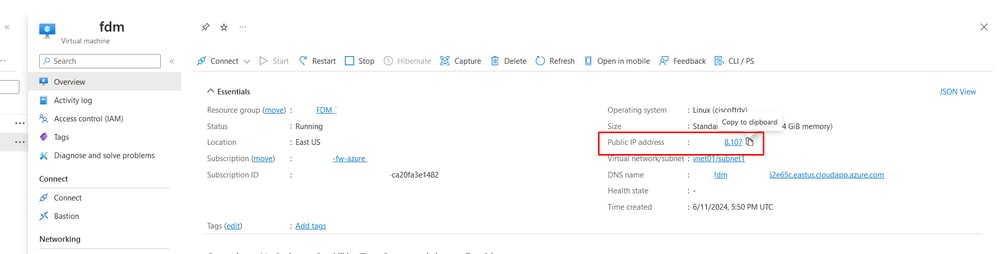

12. Utilice un navegador para navegar hasta la dirección IP asignada del dispositivo e iniciar la configuración inicial de FDM.

IP pública para FDM

IP pública para FDM

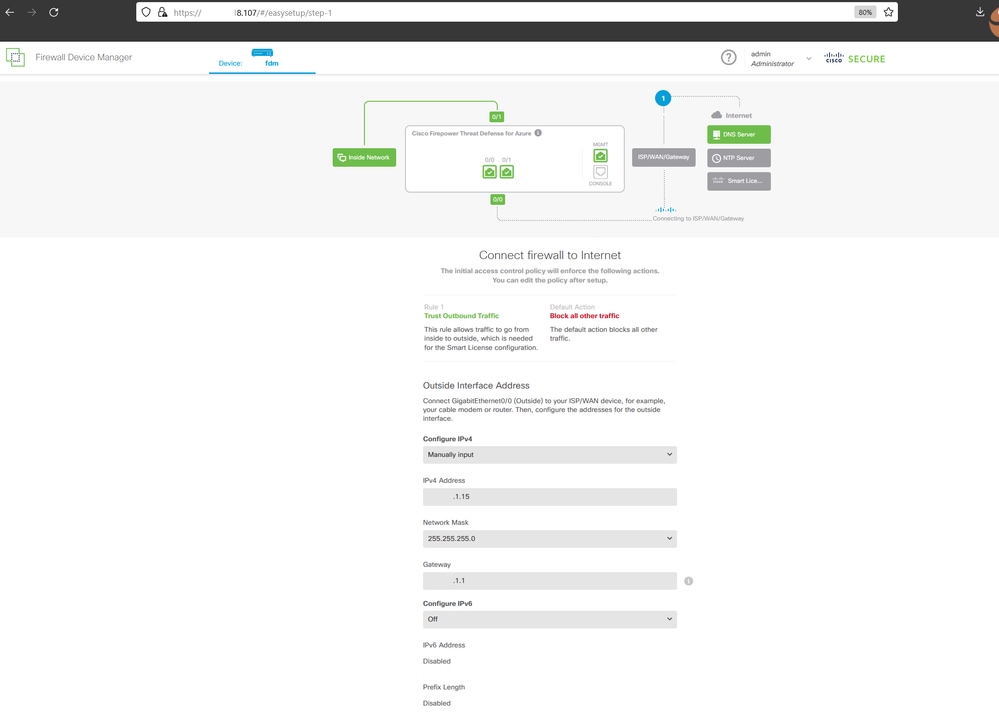

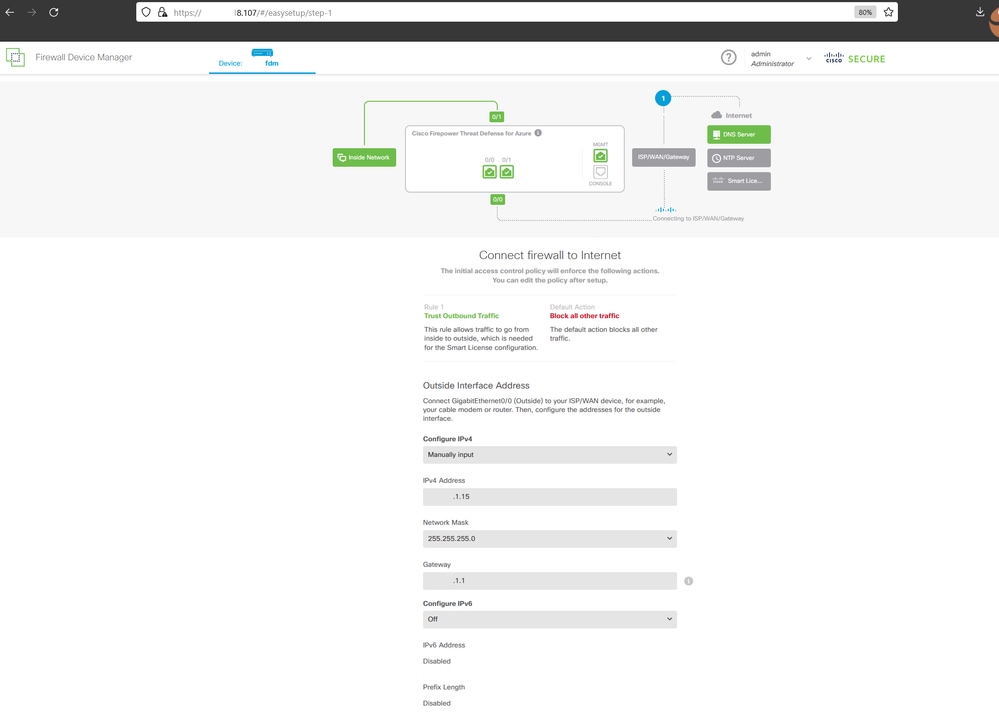

Configuración básica de FDM

13. Configure los parámetros básicos seleccionando una IP dentro del rango asignado, configurando NTP y registrando el dispositivo con la licencia.

Aquí puede encontrar la documentación de la configuración inicial de FDM .

Configuración básica en FDM

Configuración básica en FDM

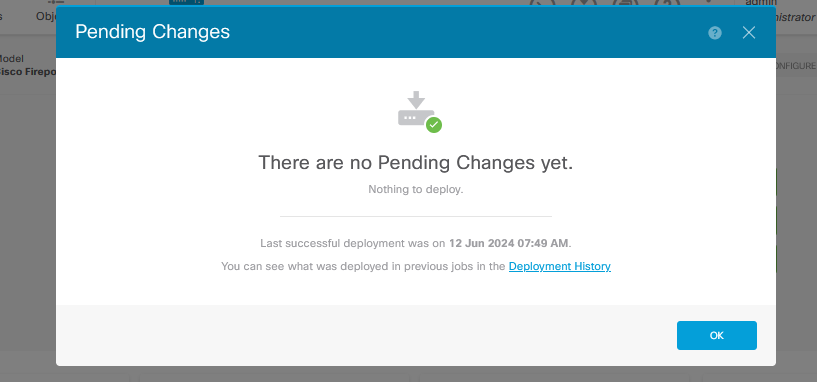

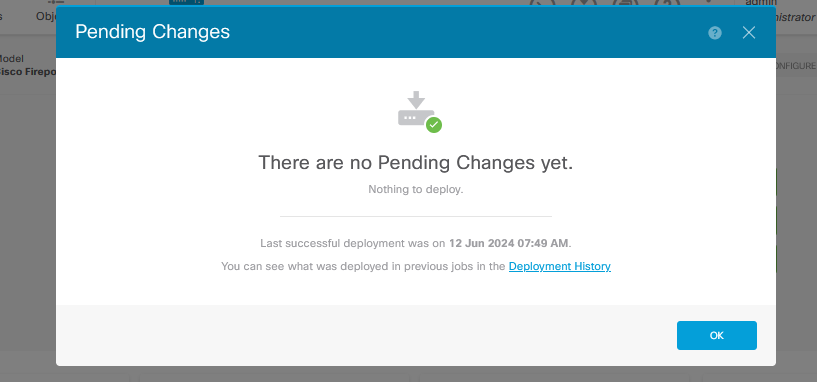

14. Después de registrar el dispositivo, asegúrese de que no quedan implementaciones pendientes.

Comentarios

Comentarios