Introducción

Este documento describe los pasos para confirmar la versión de snort activa que ejecuta un FTD de Cisco cuando es administrado por el FDM de Cisco , el FMC de Cisco o el CDO.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Firepower Management Center (FMC)

- Cisco Firepower Threat Defence (FTD)

- Administrador de dispositivos Cisco Firepower (FDM)

- Cisco Defense Orchestrator (CDO)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Firepower Threat Defense v6.7.0 y 7.0.0

- Cisco Firepower Management Center v6.7.0 y 7.0.0

- Orquestador de defensa de Cisco

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

SNORT® Intrusion Prevention System ha lanzado oficialmente Snort 3, una actualización completa que incluye mejoras y nuevas funciones que mejoran el rendimiento, un procesamiento más rápido, una escalabilidad mejorada para la red y una gama de más de 200 complementos para que pueda crear una configuración personalizada para la red.

Las ventajas de Snort 3 incluyen, entre otras:

-

Rendimiento mejorado

-

Inspección SMBv2 mejorada

-

Nuevas funciones de detección de scripts

-

Inspección HTTP/2

-

Grupos de reglas personalizados

-

Sintaxis que facilita la escritura de reglas de intrusión personalizadas.

-

Los motivos por los que se habría caído en línea provocan eventos de intrusión.

-

No se reinicia Snort cuando se implementan cambios en VDB, políticas SSL, detectores de aplicaciones personalizadas, orígenes de identidad de portal cautivo y detección de identidad de servidor TLS.

-

Mantenimiento mejorado gracias a los datos de telemetría específicos de Snort 3 enviados a Cisco Success Network y a los registros de solución de problemas mejorados.

La compatibilidad con Snort 3.0 se introdujo para Cisco Firepower Threat Defense (FTD) 6.7.0, justo cuando el FTD se gestiona a través de Cisco Firepower Device Manager (FDM).

Nota: para las nuevas implementaciones de FTD 6.7.0 administradas por FDM, Snort 3.0 es el motor de inspección predeterminado. Si actualiza el FTD a 6.7 desde una versión anterior, Snort 2.0 seguirá siendo el motor de inspección activo, pero podrá cambiar a Snort 3.0.

Nota: Para esta versión, Snort 3.0 no admite routers virtuales, reglas de control de acceso basadas en tiempo ni el descifrado de conexiones TLS 1.1 o inferiores. Active Snort 3.0 sólo si no necesita estas funciones.

A continuación, la versión 7.0 de Firepower introdujo la compatibilidad con Snort 3.0 para los dispositivos Firepower Threat Defence gestionados por ambos: Cisco FDM y Cisco Firepower Management Center (FMC).

Nota: para las nuevas implementaciones de FTD 7.0, Snort 3 es ahora el motor de inspección predeterminado. Las implementaciones actualizadas siguen utilizando Snort 2, pero puede cambiar en cualquier momento.

Precaución: puede cambiar libremente entre Snort 2.0 y 3.0, de modo que puede revertir el cambio si es necesario. El tráfico se interrumpe cada vez que cambia de versión.

Precaución: antes de cambiar a Snort 3, se recomienda encarecidamente que lea y entienda la Guía de configuración de Firepower Management Center Snort 3. Preste especial atención a las limitaciones de las funciones y a las instrucciones de migración. Aunque la actualización a Snort 3 está diseñada para tener un impacto mínimo, las funciones no se asignan exactamente. El plan y la preparación antes de la actualización pueden ayudarle a asegurarse de que el tráfico se maneje como se esperaba.

Determinar la versión de Snort activo que se ejecuta en FTD

Interfaz de línea de comandos (CLI) de FTD

Para determinar la versión de snort activa que se ejecuta en un FTD, inicie sesión en la CLI de FTD y ejecute el comando show snort3 status:

Ejemplo 1: cuando no se muestra ninguna salida, el FTD ejecuta Snort 2.

>show snort3 status

>

Ejemplo 2: cuando se muestra el resultado, Current running Snort 2, el FTD ejecuta Snort 2.

>show snort3 status

Currently running Snort 2

Ejemplo 3: cuando se muestra el resultado, Actualmente en ejecución, Snort 3, el FTD ejecuta Snort 3.

>show snort3 status

Currently running Snort 3

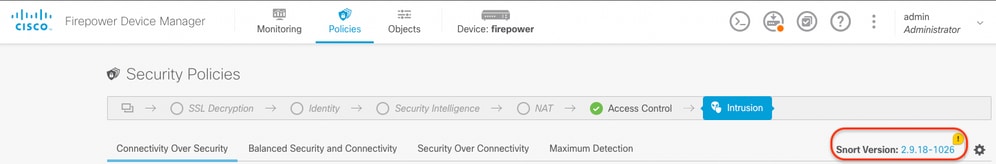

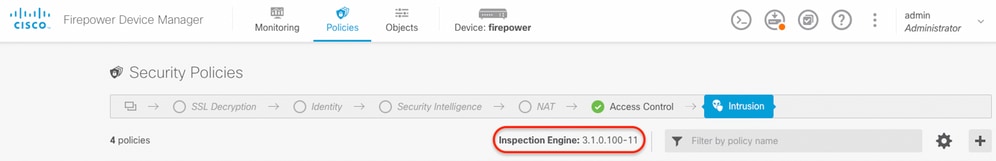

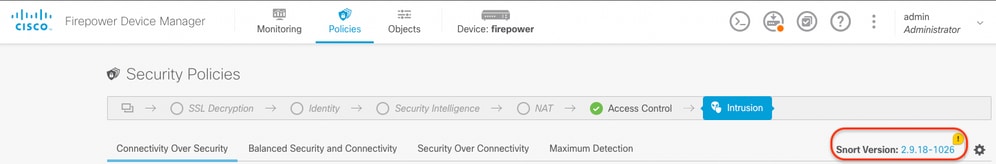

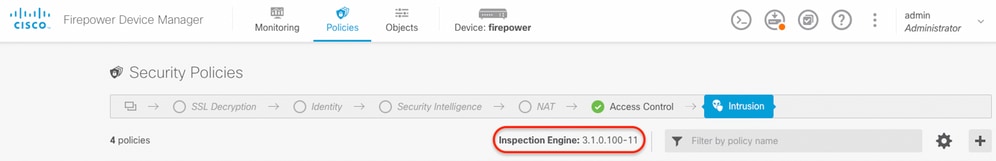

FTD gestionado por Cisco FDM

Para determinar la versión de snort activa que se ejecuta en un FTD administrado por Cisco FDM, continúe con los siguientes pasos:

- Inicie sesión en Cisco FTD a través de la interfaz web de FDM.

- En el menú principal, seleccione Policies.

- A continuación, seleccione la ficha Intrusión.

- Busque la sección Versión de Snort o Motor de inspección para confirmar la versión de Snort activa en el FTD.

Ejemplo 1: el FTD ejecuta la versión 2 de snort.

Ejemplo 2: el FTD ejecuta la versión 3 de snort.

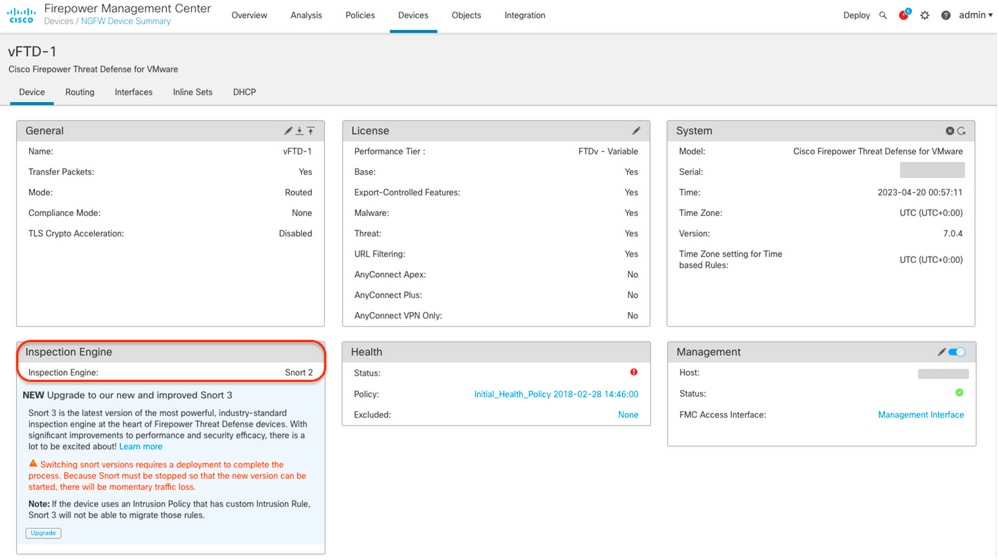

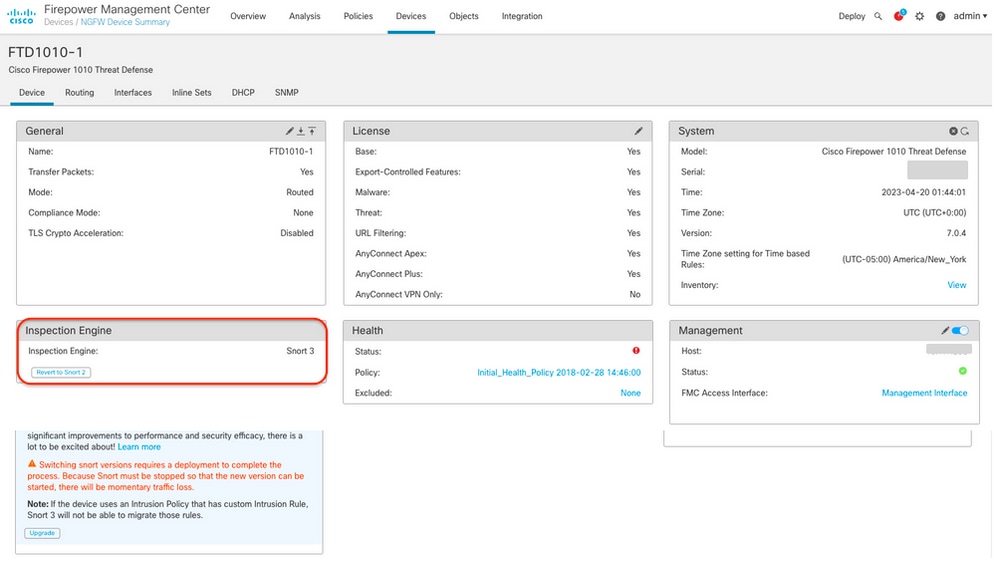

FTD gestionado por Cisco FMC

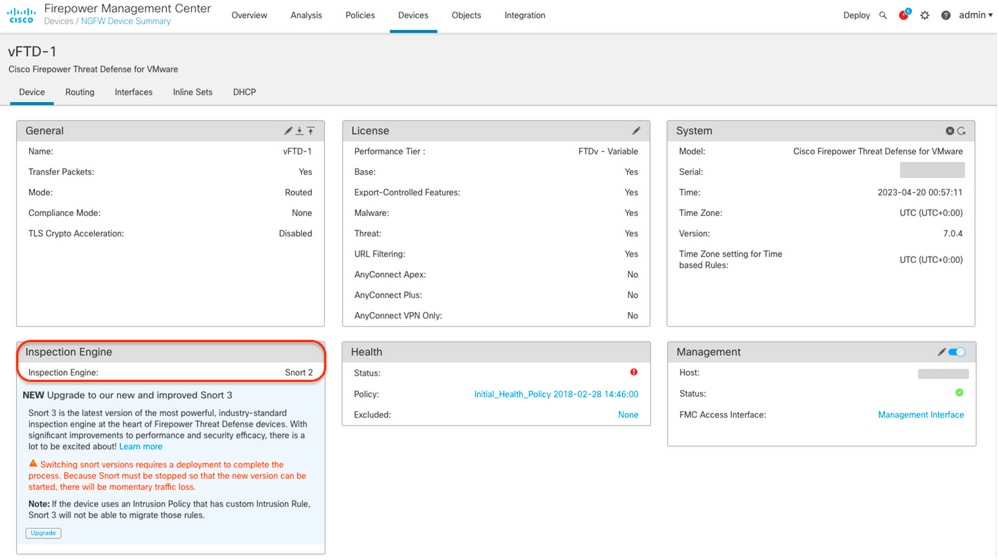

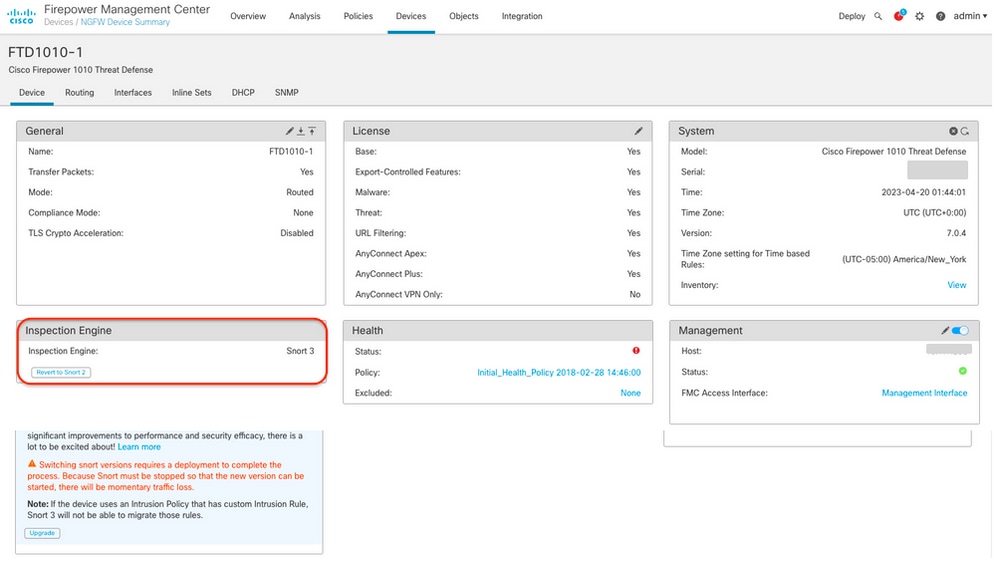

Para determinar la versión de snort activa que se ejecuta en un FTD gestionado por Cisco FMC, continúe con los siguientes pasos:

- Inicie sesión en la interfaz web de Cisco FMC.

- En el menú Devices, seleccione Device Management.

- A continuación, seleccione el dispositivo FTD adecuado.

- Haga clic en el icono Edit pencil.

- Seleccione la pestaña Device y busque la sección Inspection Engine para confirmar la versión de snort que está activa en el FTD:

Ejemplo 1: el FTD ejecuta la versión 2 de snort.

Ejemplo 2: el FTD ejecuta la versión 3 de snort.

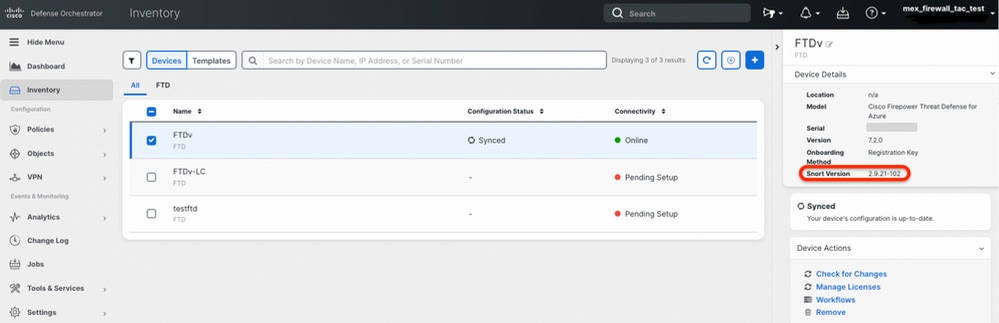

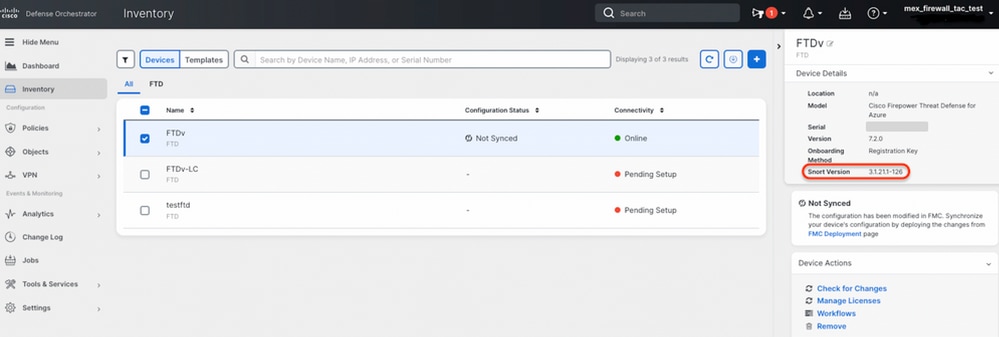

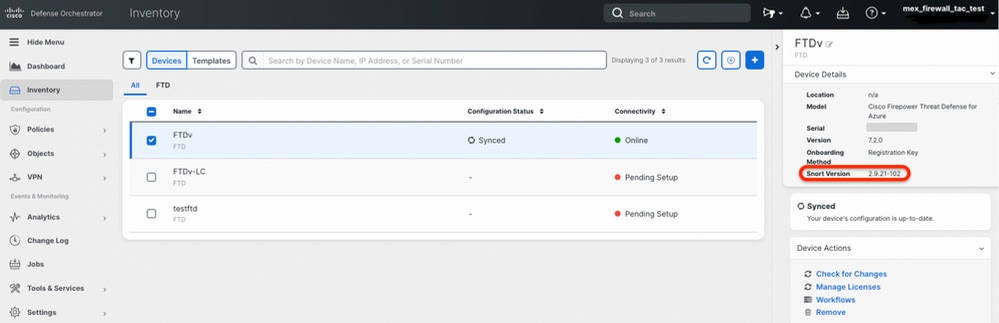

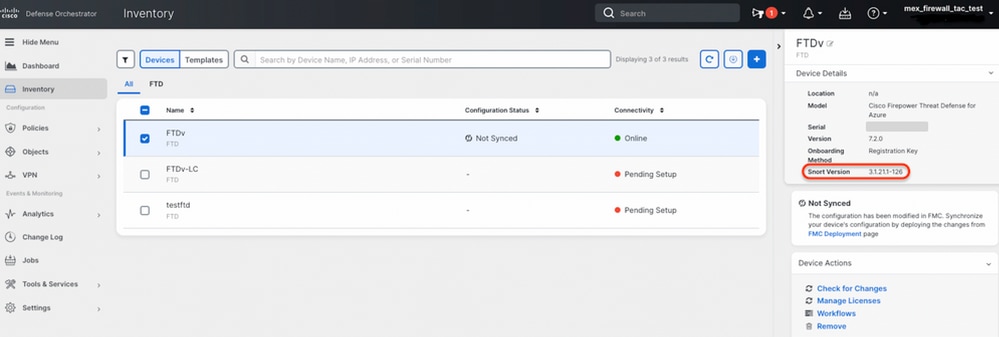

FTD gestionado por Cisco CDO

Para determinar la versión de snort activa que se ejecuta en un FTD gestionado por Cisco Defense Orchestrator, continúe con los siguientes pasos:

- Inicie sesión en la interfaz web de Cisco Defense Orchestrator.

- En el menú Inventory, seleccione el dispositivo FTD adecuado.

- En la sección Detalles del dispositivo, busque Versión de Snort:

Ejemplo 1: el FTD ejecuta la versión 2 de snort.

Ejemplo 2: el FTD ejecuta la versión 3 de snort.

Información Relacionada

Comentarios

Comentarios