Introducción

Este documento describe la configuración paso a paso de un túnel VPN de gateway de Internet seguro (SIG) de sitio a sitio en Secure Firewall Threat Defence.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Portal de administración general

- Centro de gestión de firewall seguro (FMC)

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

- Portal de administración general

- Secure Firewall versión 7.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Diagrama de la red

Configuración del túnel de red general

Túnel de red

Inicie sesión en Umbrella Dashboard:

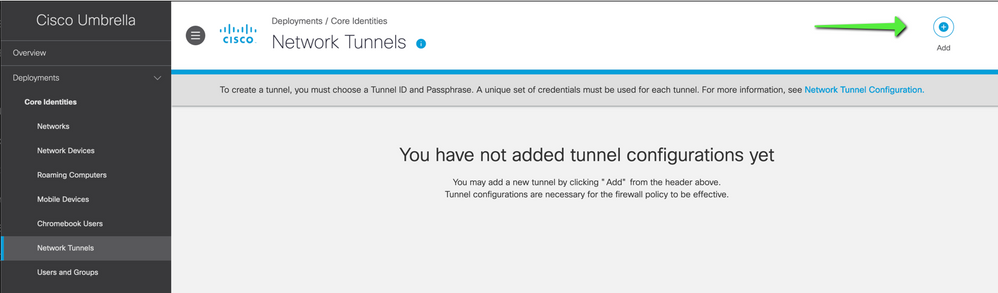

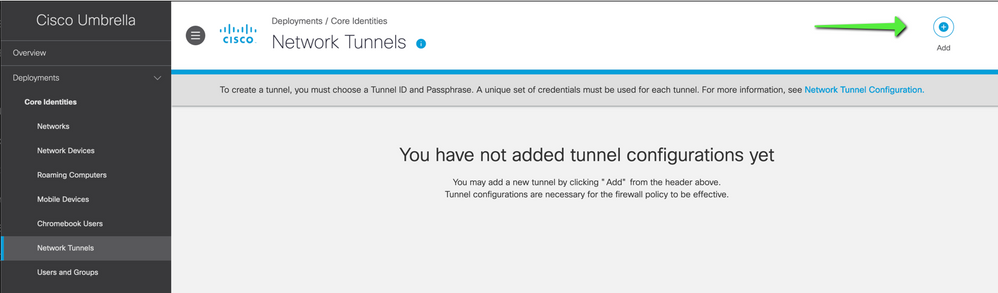

Desplácese hasta Deployments > Network Tunnels > Add.

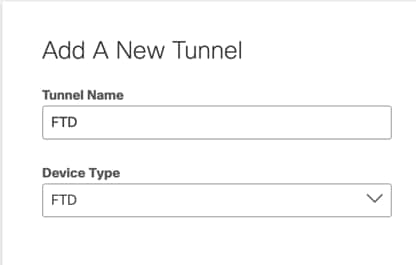

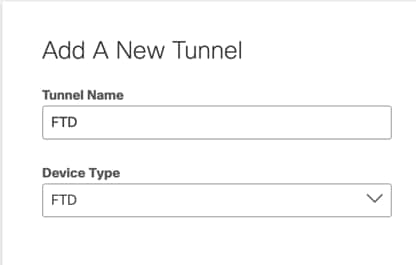

Agregue un túnel nuevo, elija el tipo de dispositivo como FTD y asígnele el nombre adecuado.

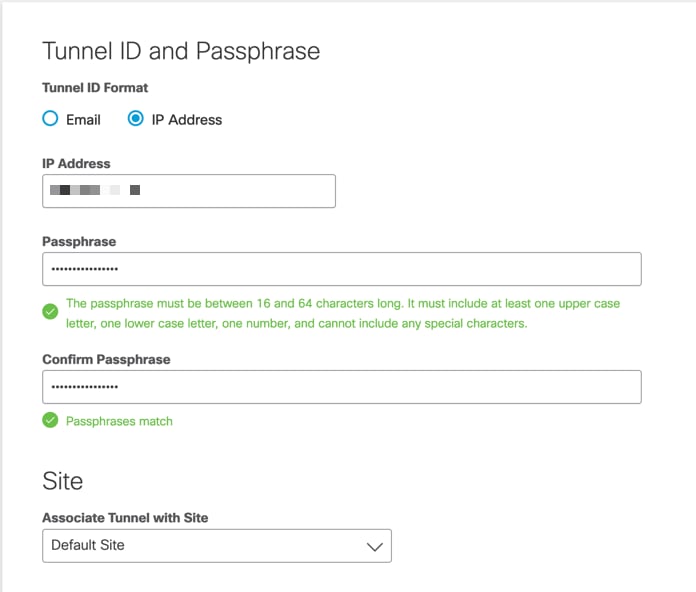

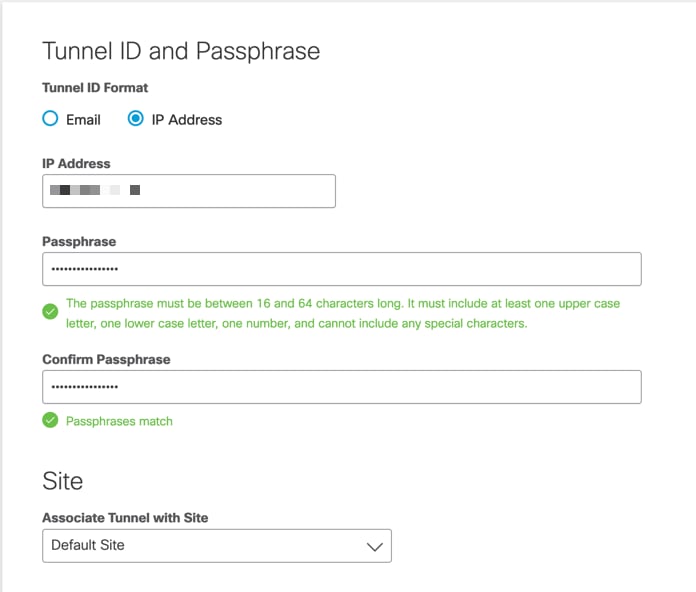

Introduzca la dirección IP pública del FTD junto con una clave precompartida segura.

Conecte el túnel al sitio adecuado para las políticas de firewall e inspección de tráfico.

La configuración de Umbrella Portal ha finalizado.

Navegue hasta Umbrella Portal cuando el túnel esté conectado para confirmar el estado de VPN.

Configuración de Secure Firewall Management Center

Configuración de sitio a sitio

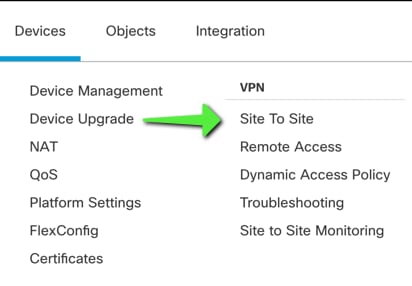

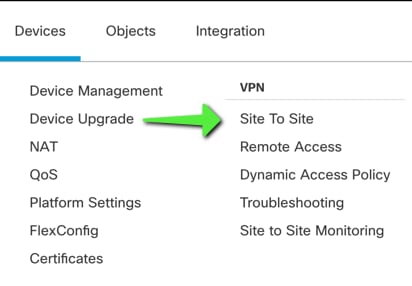

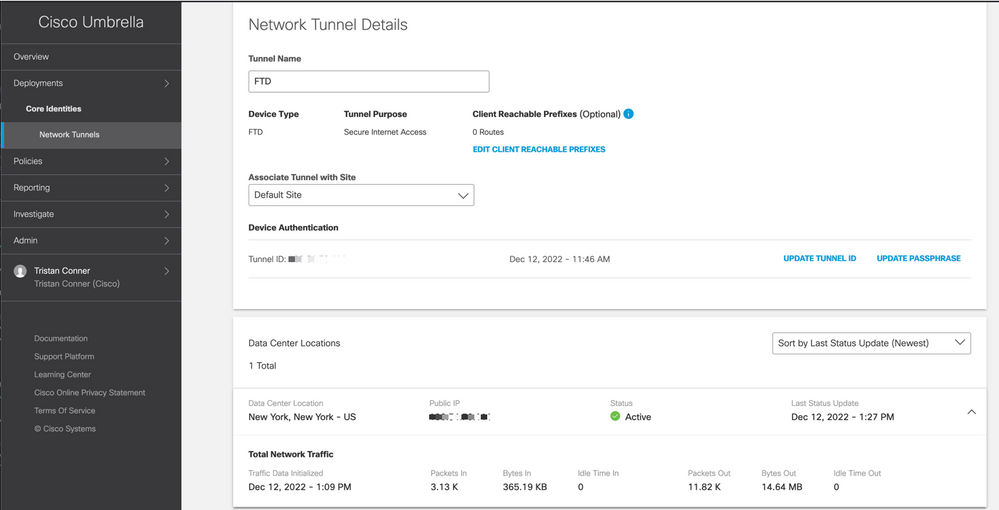

Desplácese hasta Devices > Site-to-Site :

Agregar nuevo túnel de sitio a sitio

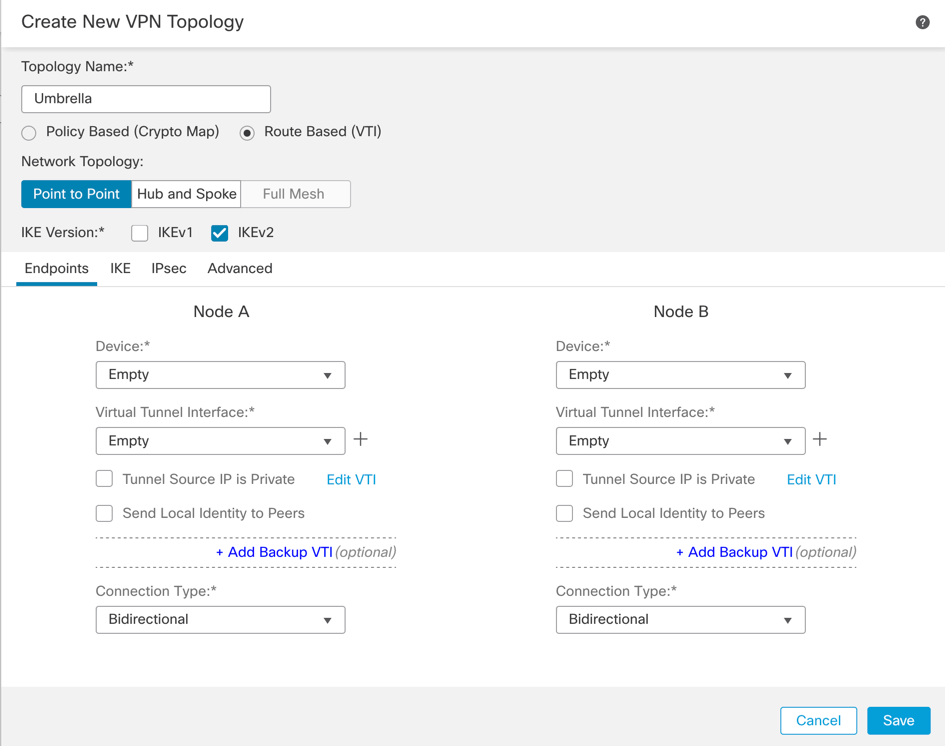

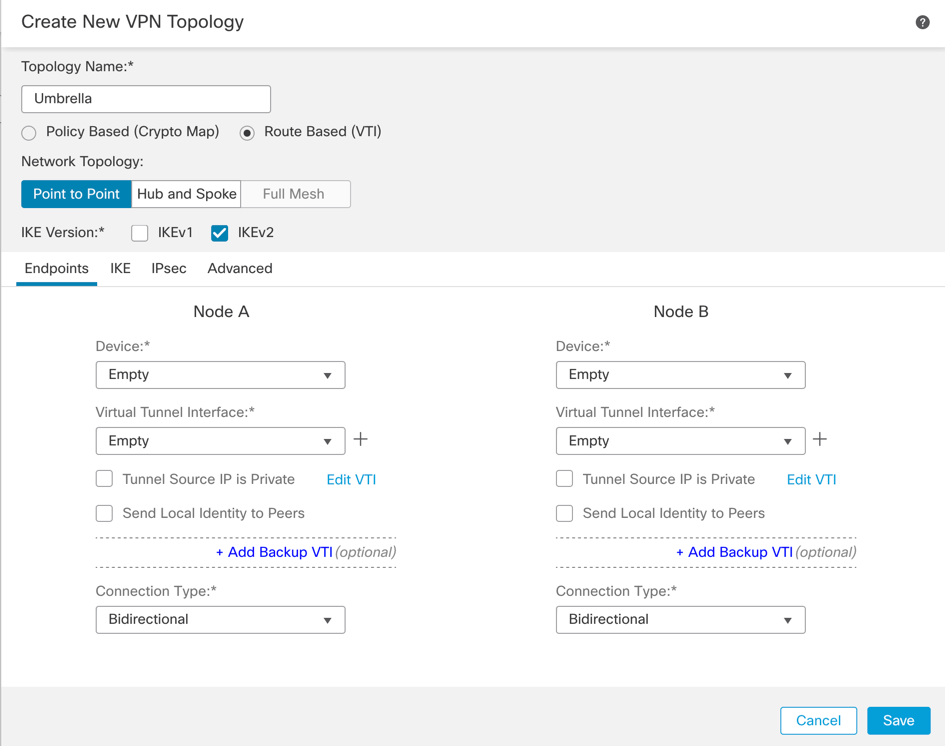

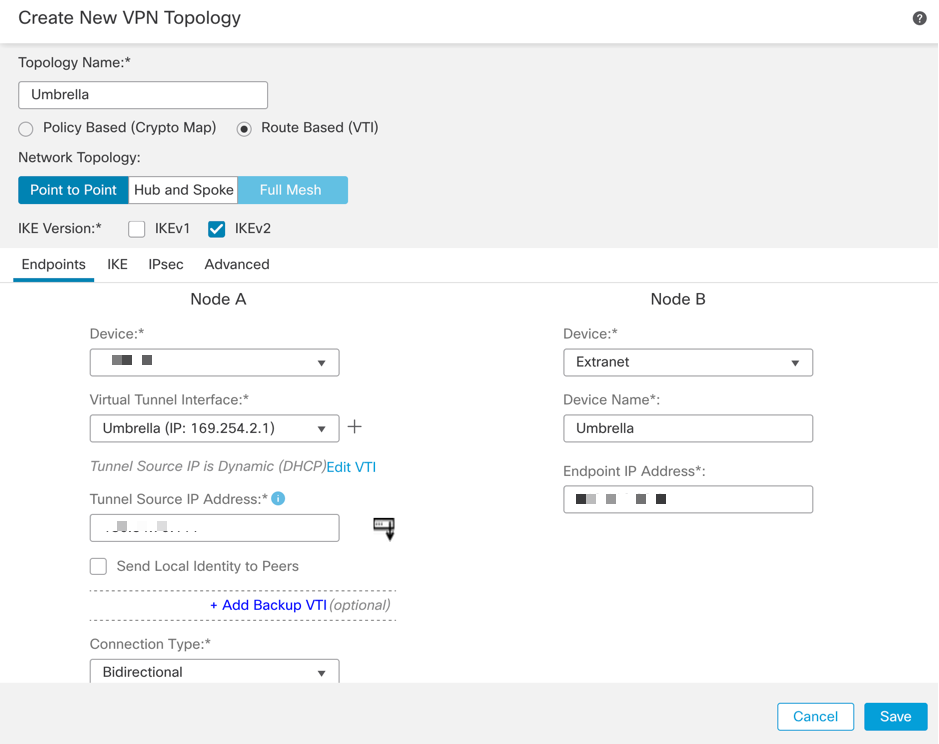

Asigne un nombre a la topología y seleccione VTI basada en ruta:

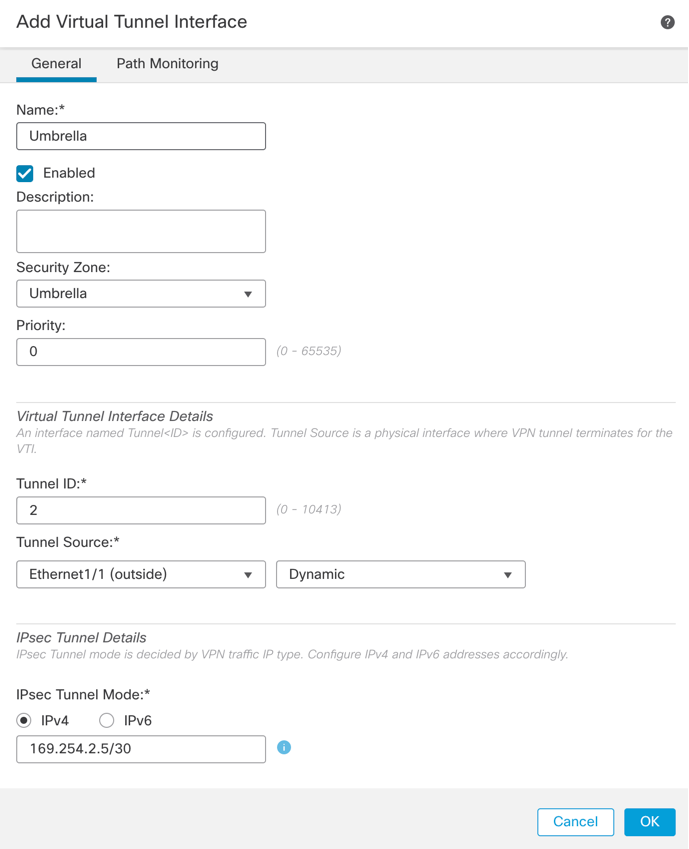

Agregar una nueva interfaz de túnel virtual

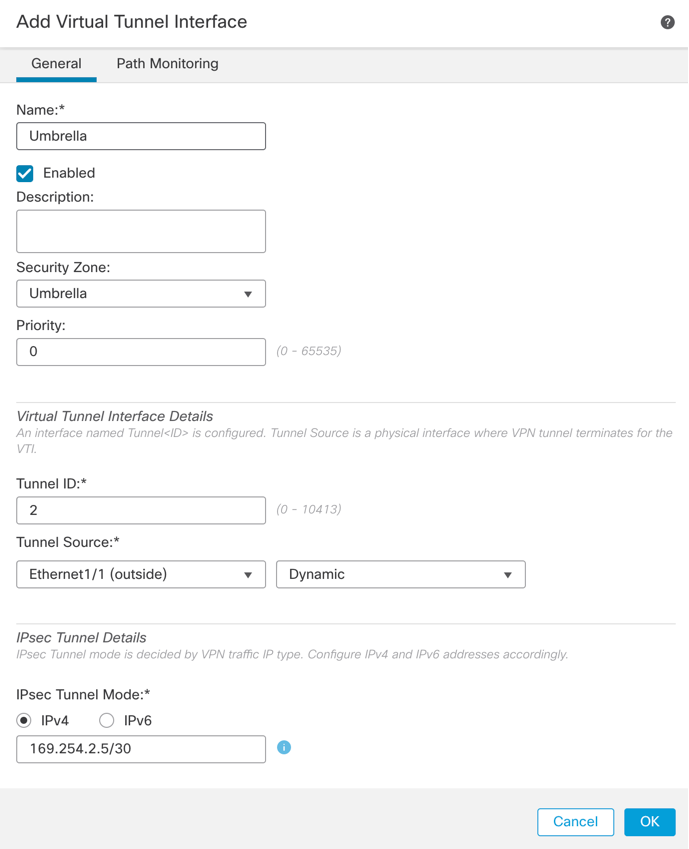

- Nombre de la interfaz de túnel

- Aplicación de una nueva zona de seguridad a la interfaz

- Asignar un número de ID de túnel entre 0-10413

- Elija el origen del túnel (interfaz con IP pública definida en Umbrella Portal)

- Cree una subred no enrutable/30 para usarla con la VPN. Por ejemplo, 169.254.72.0/30

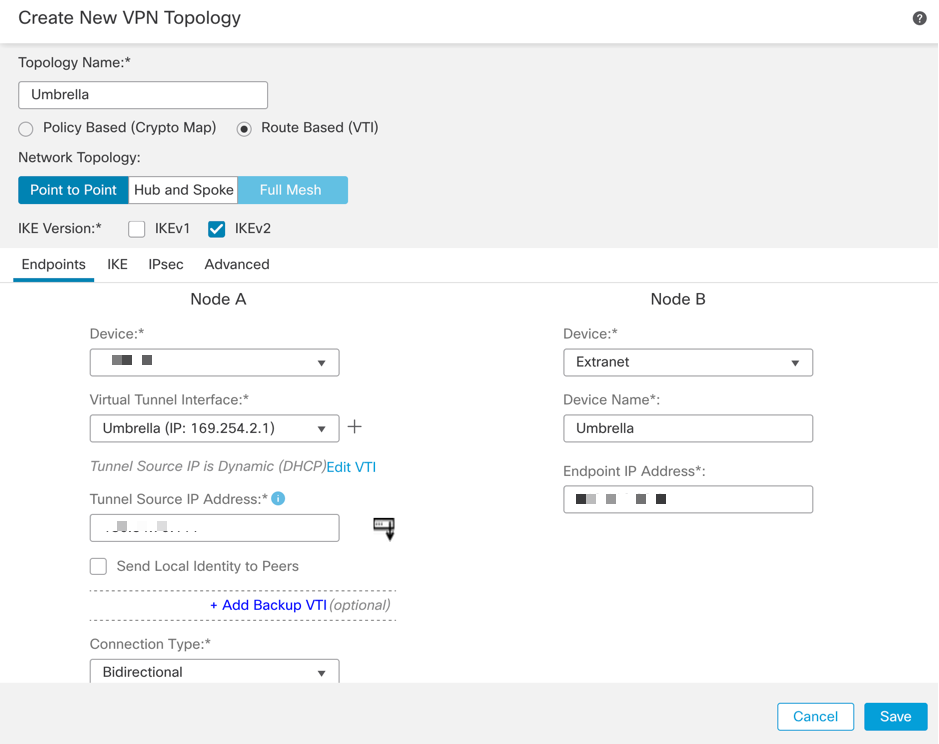

Configurar nodos de topología

Asignar FTD al nodo A y Umbrella al nodo B de la Extranet:

Las direcciones IP de los terminales para su uso con los Data Centers de Umbrella se pueden encontrar aquí.

Elija el Data Center que esté más cerca de la ubicación física del dispositivo.

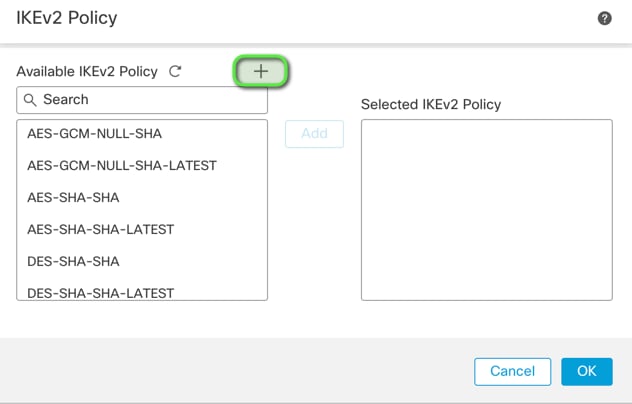

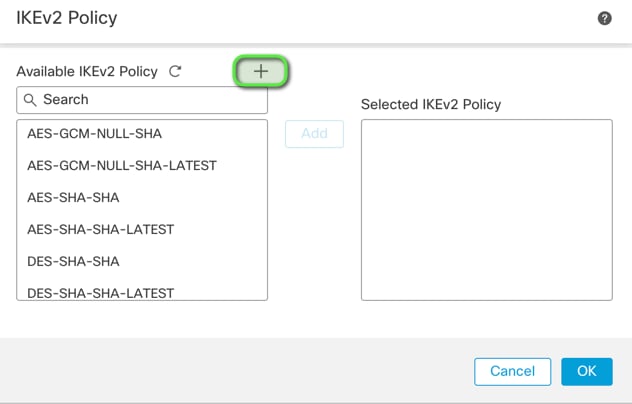

Defina los parámetros de fase 1 de IKEv2:

Los parámetros aceptables para la negociación de túnel se pueden encontrar aquí.

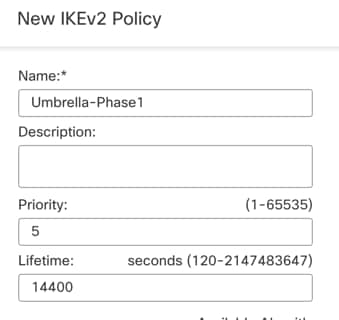

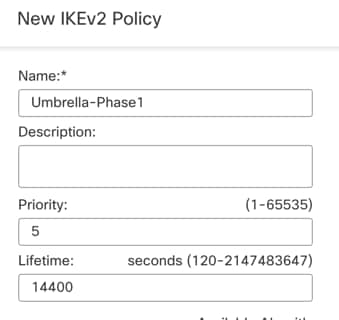

Vaya a la ficha IKE y cree una nueva política IKEv2:

- Asigne la prioridad adecuada para evitar que entre en conflicto con las directivas existentes.

- La duración de la fase 1 es de 14400 segundos.

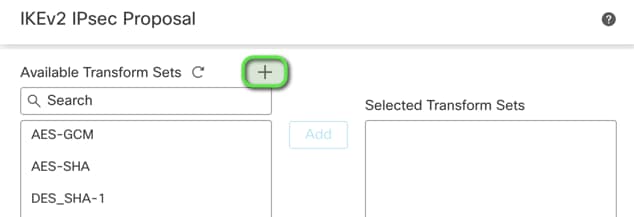

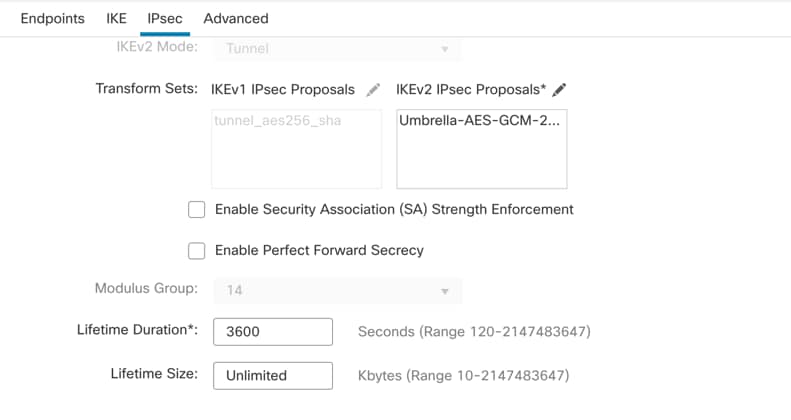

Defina los parámetros de la fase 2 de IPsec:

- Los parámetros aceptables para la negociación de túnel se pueden encontrar aquí.

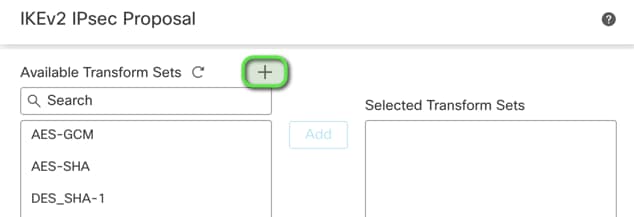

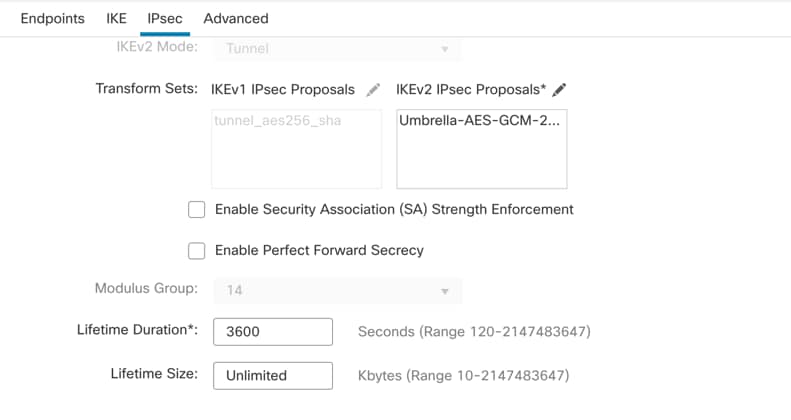

- Desplácese hasta el

IPsec y crear una nueva propuesta IPSec.

Asegúrese de que los parámetros de la fase 2 coincidan con esto:

Guardar topología e implementar en el firewall.

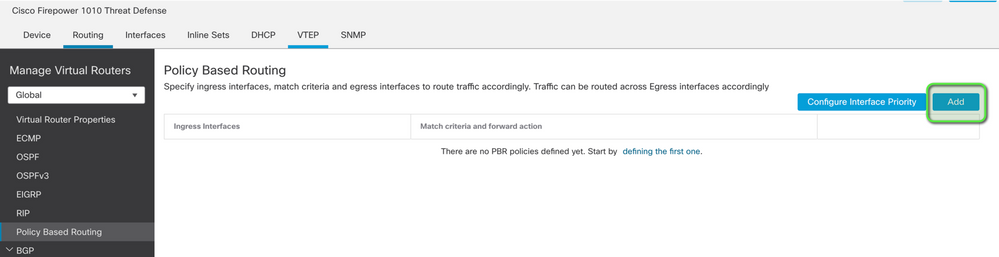

Configuración del routing basado en políticas (PBR)

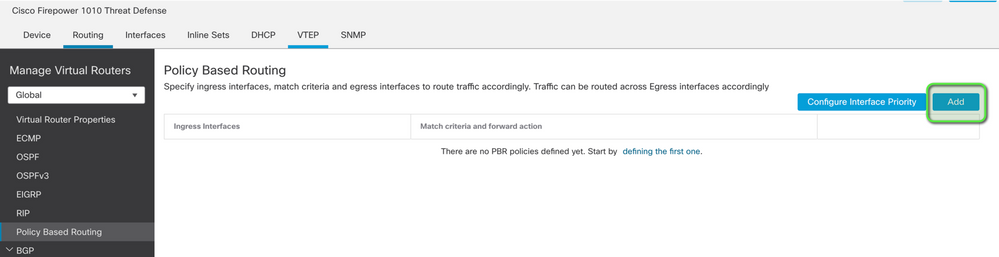

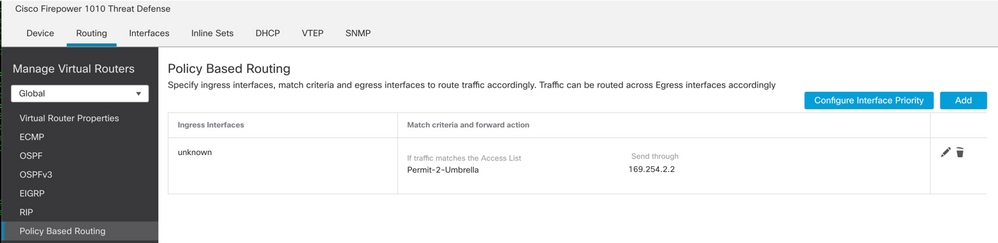

Desplácese hasta Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

Agregar nueva política.

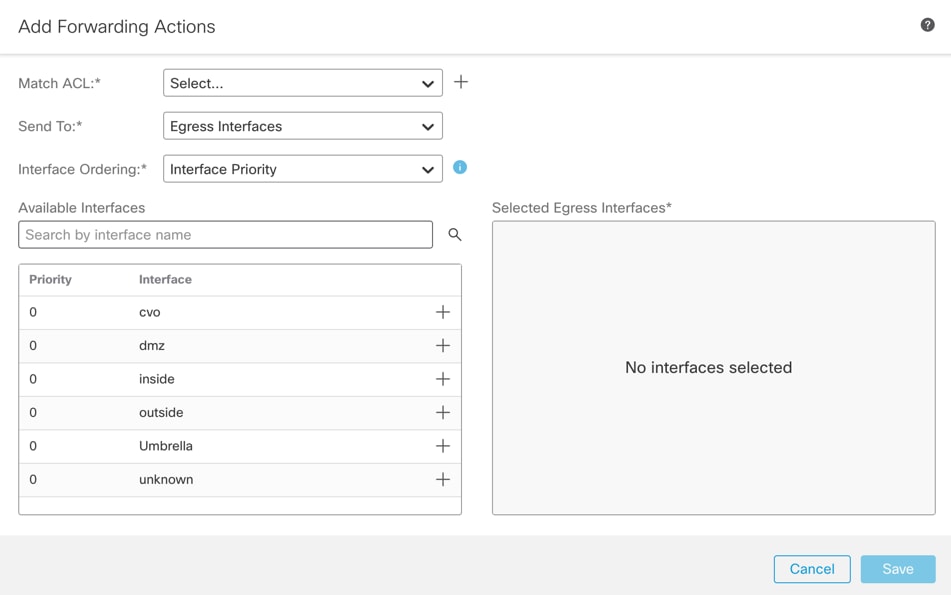

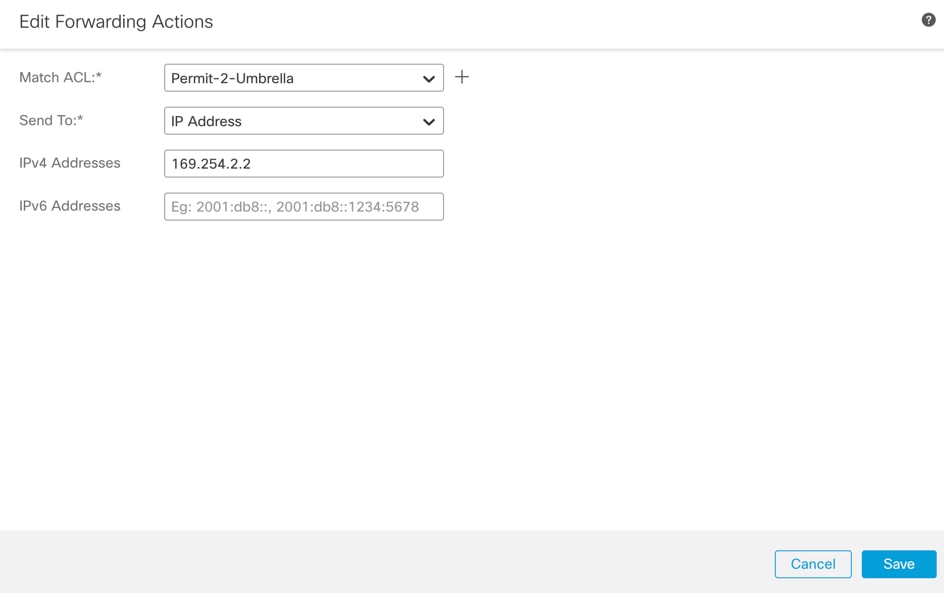

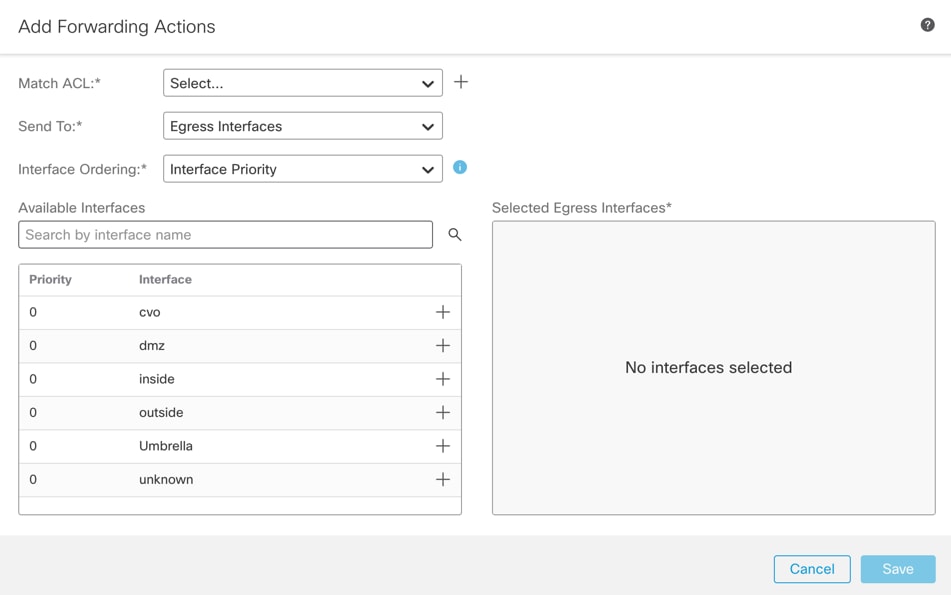

Configuración de las acciones de reenvío:

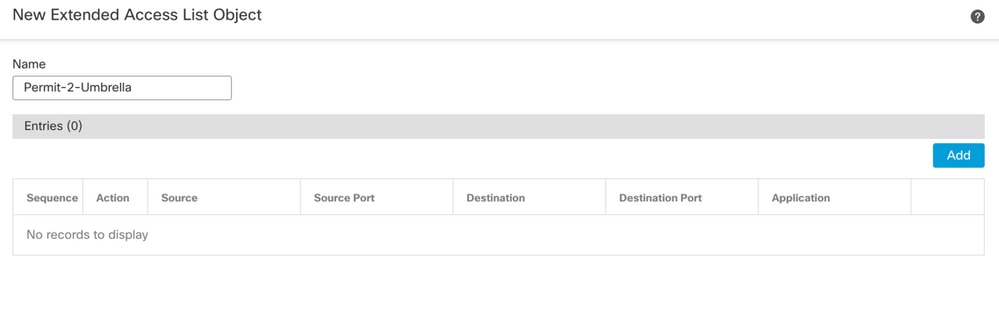

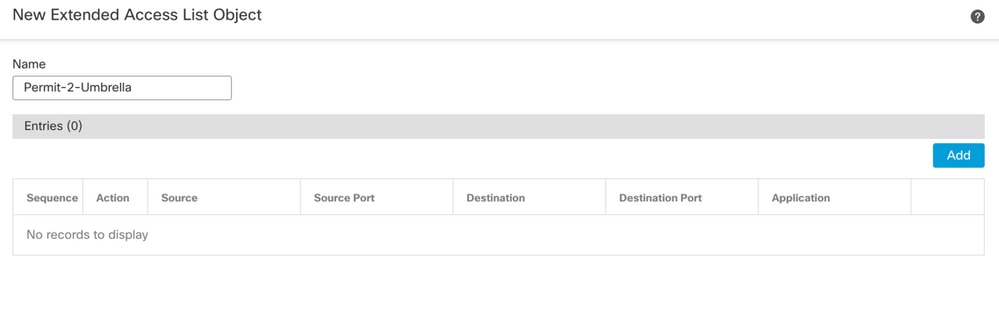

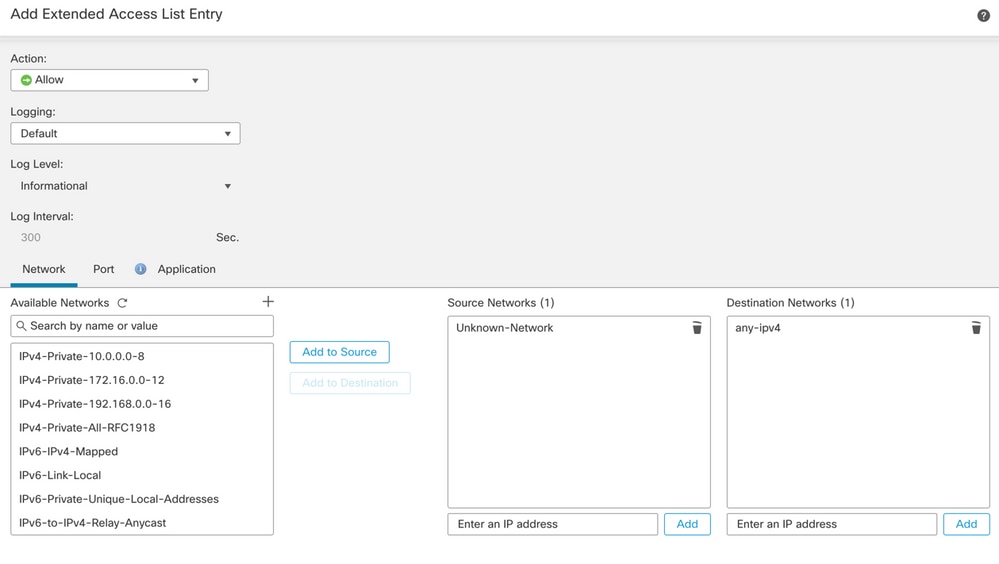

Cree la ACL de coincidencia para el tráfico que debe navegar a través del túnel SIG:

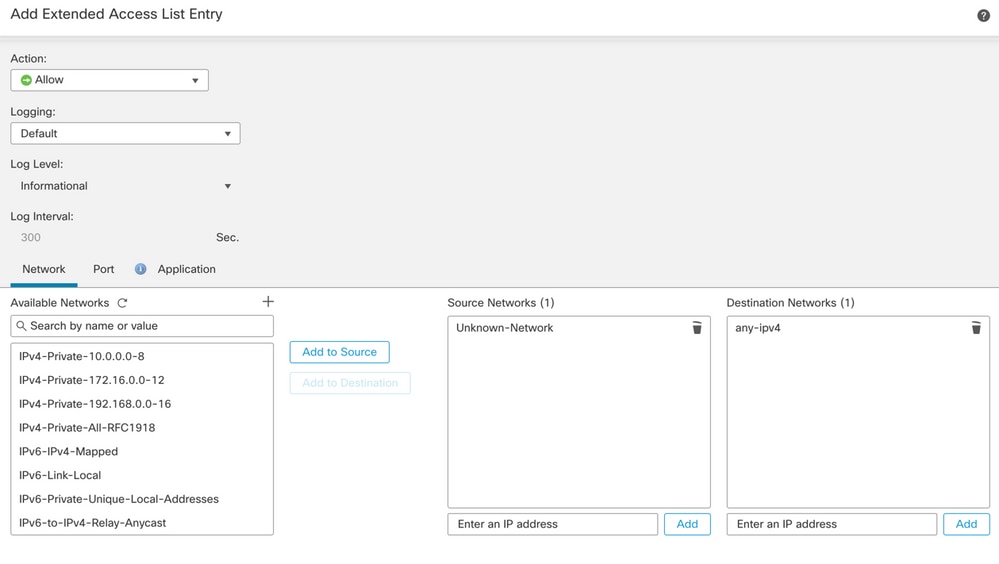

Agregar entradas de control de acceso que definan el tráfico Umbrella SIG:

-

- Las redes de origen definen el tráfico interno.

- Las redes de destino son las redes remotas que debe inspeccionar Umbrella.

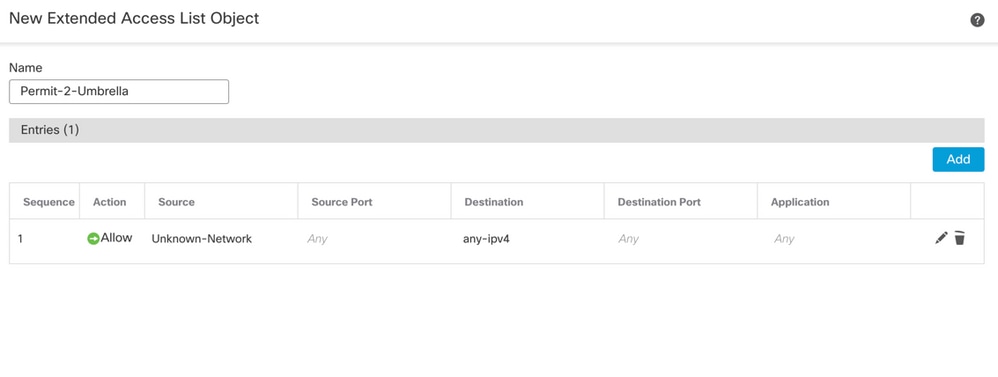

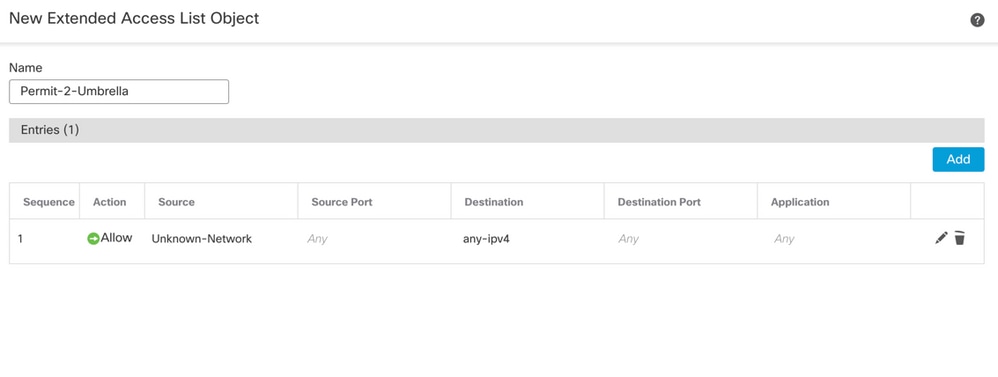

ACL ampliada completada:

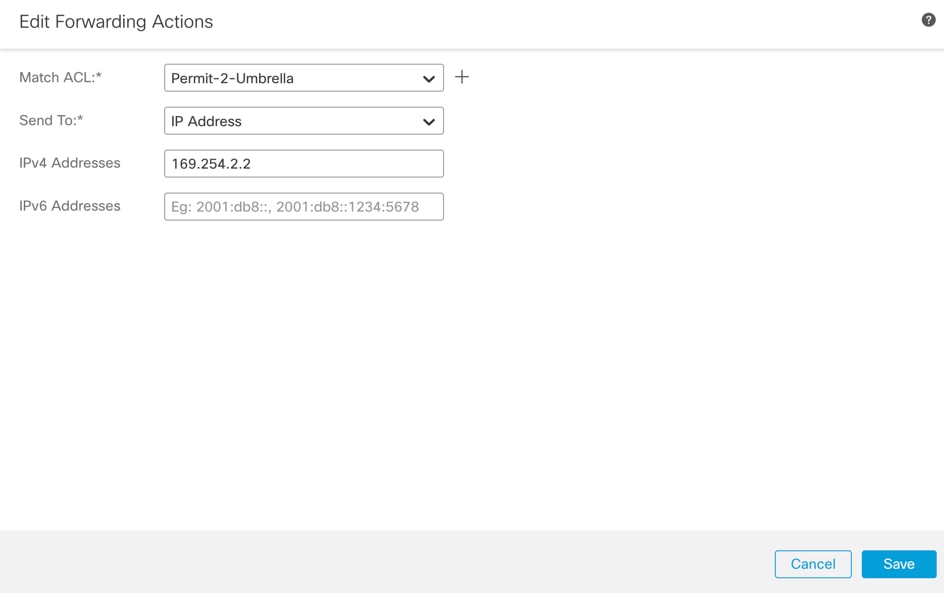

Configurar Send To:

Defina el Send To Dirección IPv4 como la segunda dirección IP disponible en la subred /30.

Nota: esta dirección IP no está definida en Umbrella. Solo es necesario para el reenvío de tráfico.

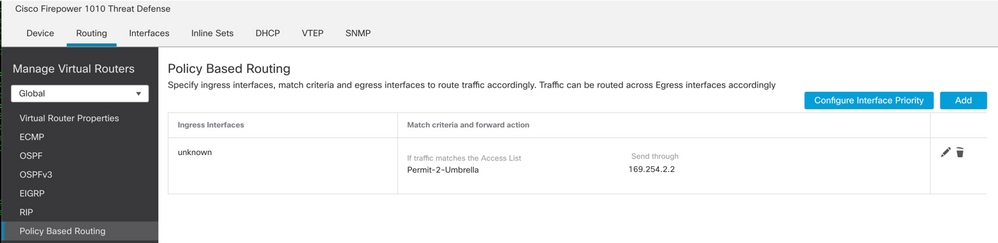

PBR completado:

Anote la interfaz de entrada, que se necesita más adelante para la configuración de la política de control de acceso (ACP) y la traducción de direcciones de red (NAT).

Guardar la configuración e implementarla en el firewall.

Configuración de NAT y ACP

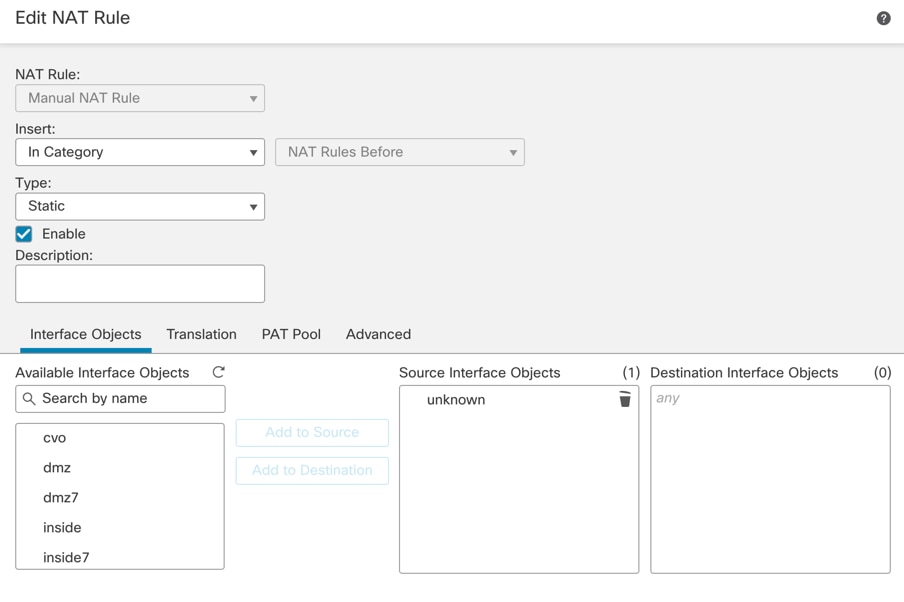

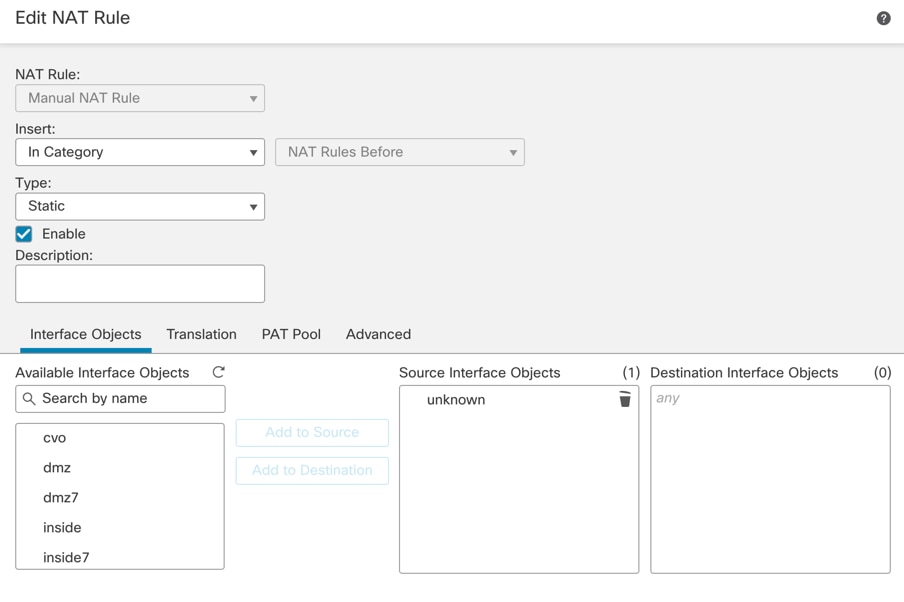

Desplácese hasta Devices > NAT.

Cree una nueva regla NAT manual como esta:

-

- Interfaz de origen: origen protegido interno.

- Destination Interface (Interfaz de destino) - Any (Cualquiera): Permite desviar el tráfico a VTI.

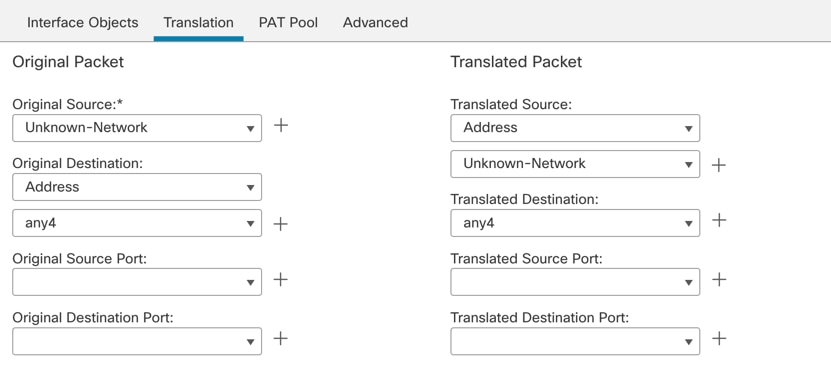

Traducción:

-

- Origen original y traducido: objeto de red protegido interno

- Destino original y traducido: cualquiera4 - 0.0.0.0/0

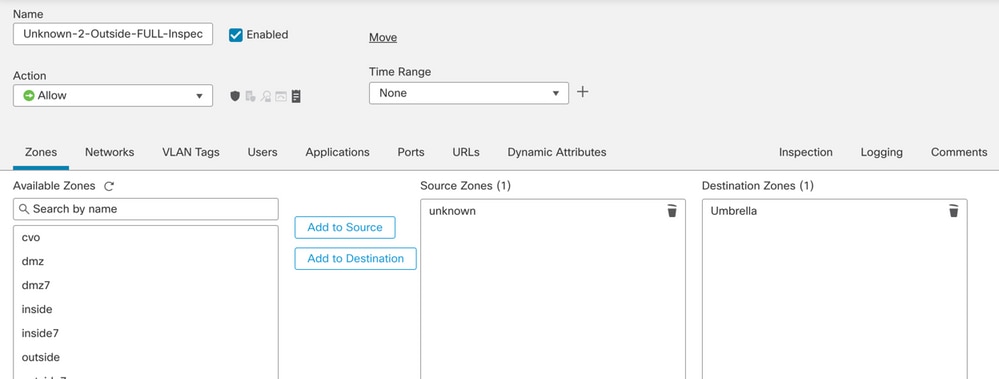

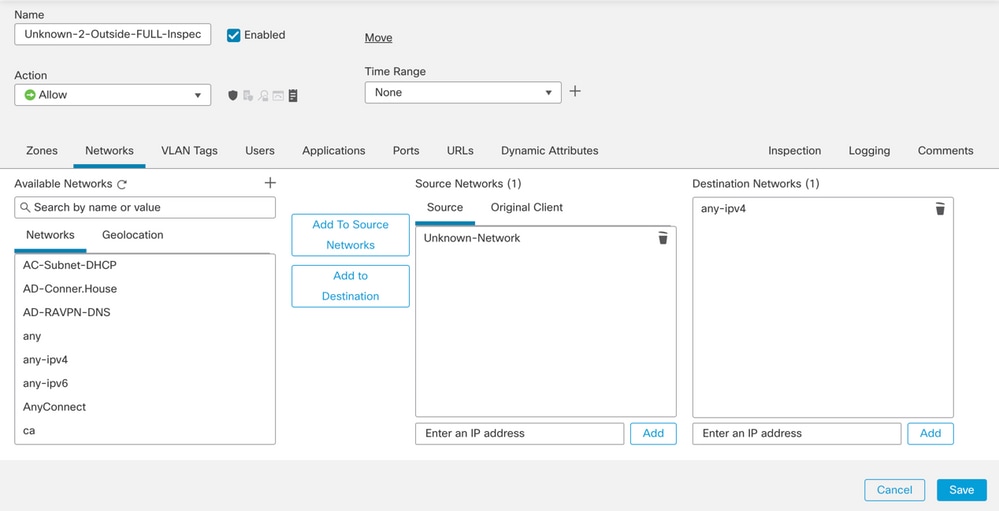

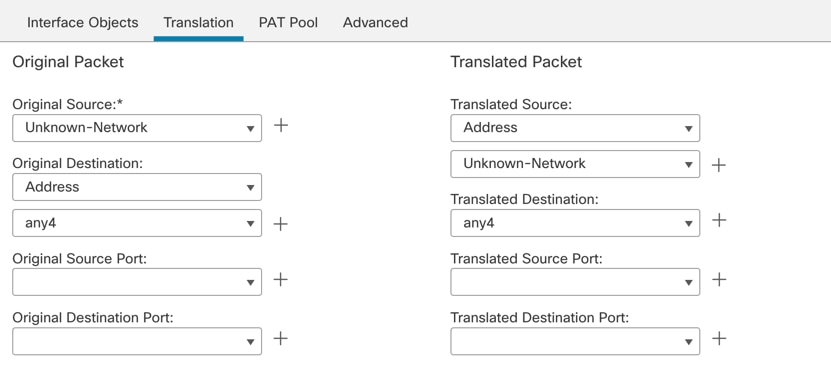

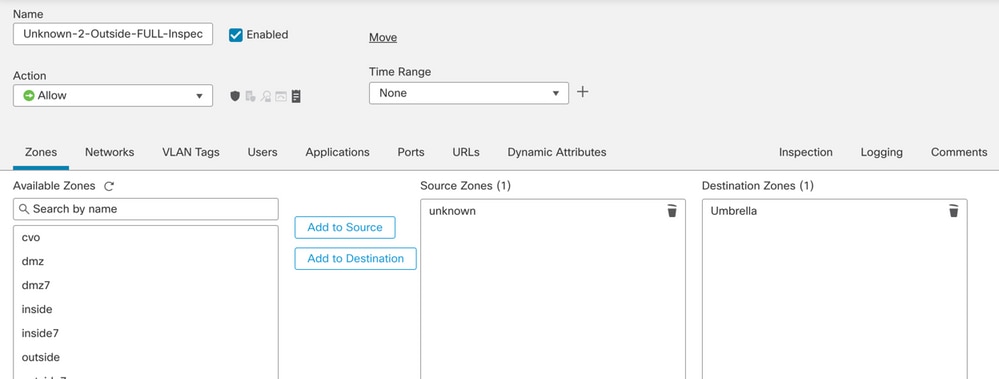

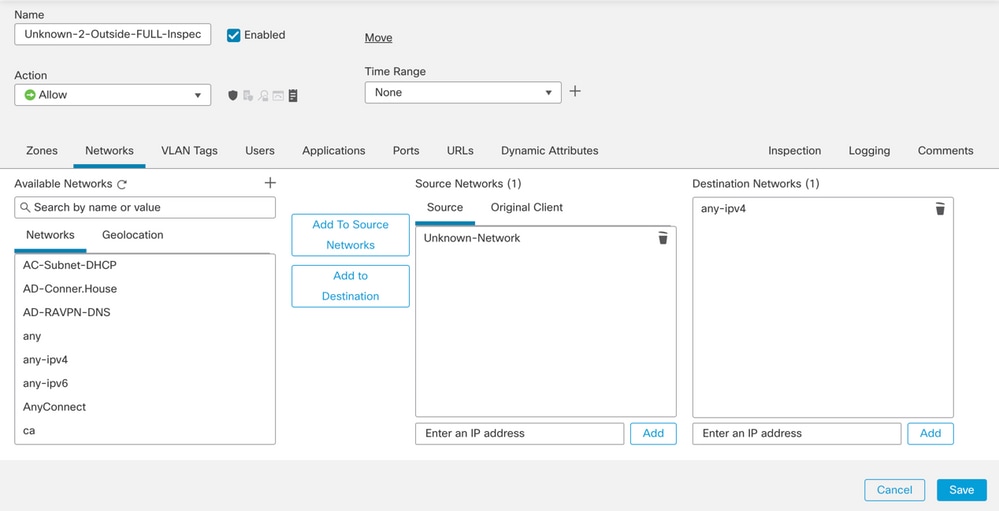

Desplácese hasta Policy > Access Control.

Cree una nueva regla ACP como esta:

-

- Zona de origen: origen protegido interno.

- Zona de destino - Zona VTI - Esto permite que el tráfico se desvíe a la VTI.

Redes:

-

- Redes de origen: objetos de red protegidos internos

- Redes de destino: cualquiera4 - 0.0.0.0/0

Guarde la configuración e impleméntelo en el firewall.

Verificación

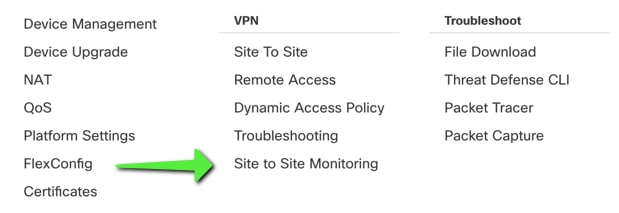

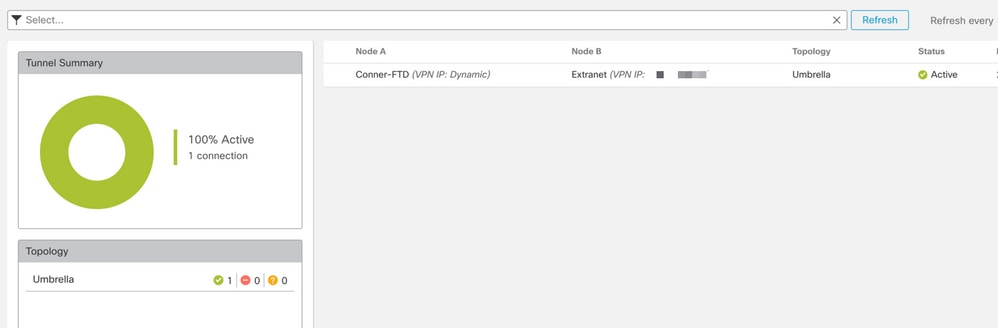

Supervisión de sitio a sitio

Verifique el estado del túnel con la herramienta de supervisión de sitio a sitio de Secure Firewall Management Center (FMC).

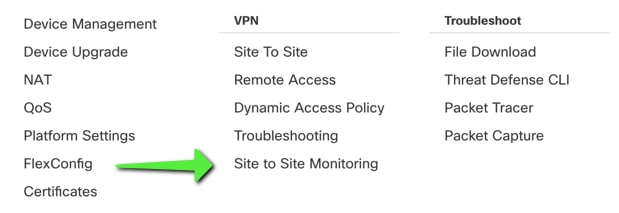

Desplácese hasta Devices > Site to Site Monitoring.

Verifique que el estado del túnel esté ahora conectado:

Al situar el cursor sobre la topología, se muestran opciones más detalladas. Esto se puede utilizar para inspeccionar los paquetes que entran y salen del túnel junto con el tiempo de actividad del túnel y varias otras estadísticas del túnel.

Panel de paraguas

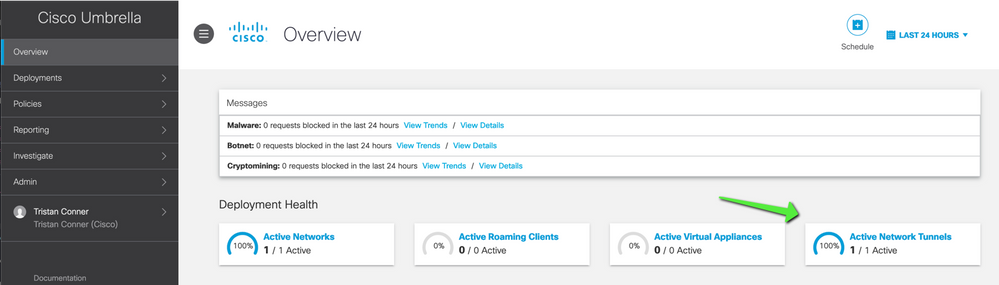

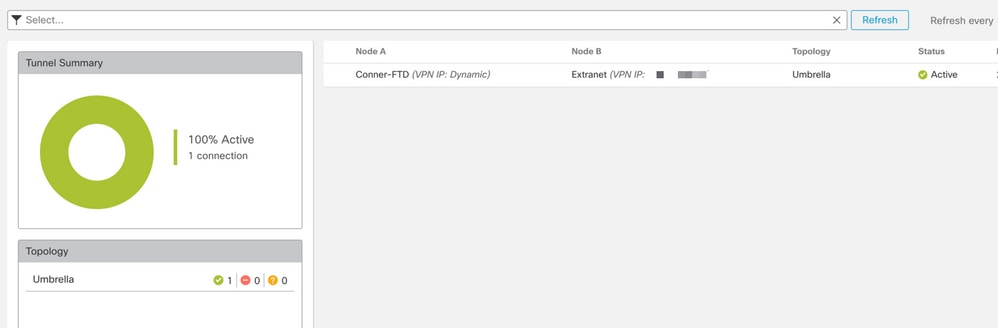

En el Panel, vaya a Active Network Tunnels. Debe haber un anillo azul que indique que el túnel está conectado.

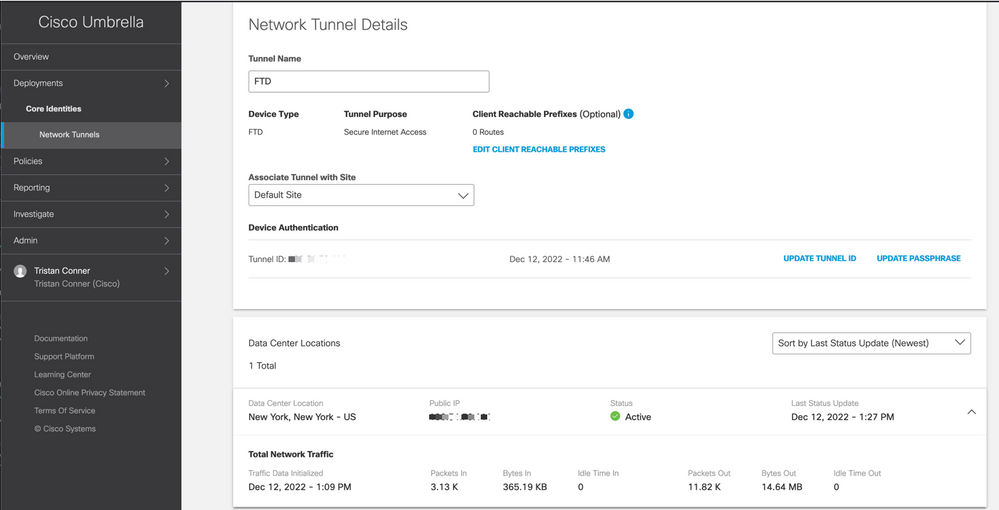

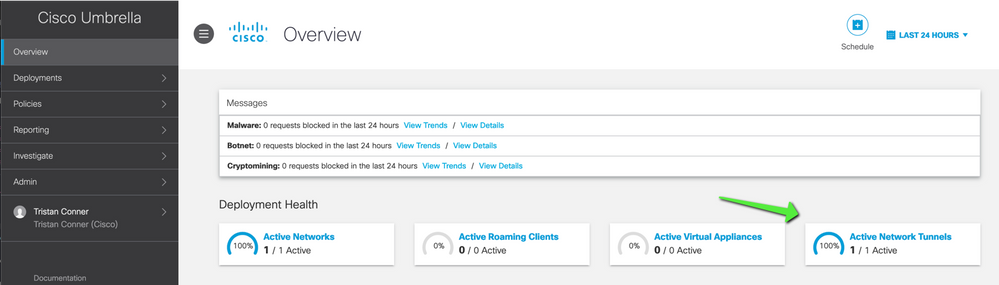

Expanda el túnel apropiado para ver más detalles sobre el tráfico que fluye a través del túnel:

Túnel que se muestra como activo con datos que atraviesan el túnel.

Host interno

Desde un host interno cuyo tráfico atraviesa el túnel, realice una búsqueda de IP pública desde un navegador web. Si la IP pública que se muestra está dentro de estos dos rangos, el dispositivo está ahora protegido por SIG.

CLI de defensa frente a amenazas de firewall

Comandos show:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

Troubleshoot

CLI de defensa frente a amenazas de firewall

Depuraciones IKEv2:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

Capturas ISAKMP:

La captura ISAKMP se puede utilizar para determinar qué está causando problemas de conectividad de túnel sin necesidad de depuraciones. La sintaxis de captura sugerida es: capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

Comentarios

Comentarios