Configuración de la implementación de acceso remoto sin confianza en un firewall seguro

Opciones de descarga

-

ePub (4.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el proceso de configuración de la implementación de Acceso Remoto de Confianza Cero sin Cliente en un Firewall Seguro.

Prerequisites

Requirements

Cisco recomienda tener conocimientos de estos temas:

- Centro de gestión de firewall seguro (FMC)

- Conocimiento básico de ZTNA

- Conocimiento del lenguaje básico de marcado de aserción de seguridad (SAML)

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Secure Firewall versión 7.4.1

- Firepower Management Center (FMC) versión 7.4.1

- Duo como proveedor de identidad (IdP)

- ID de Microsoft Entry (anteriormente, Azure AD) como IdP

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La función Zero Trust Access se basa en los principios de Zero Trust Network Access (ZTNA). ZTNA es un modelo de seguridad de confianza cero que elimina la confianza implícita. El modelo concede el acceso con menos privilegios después de verificar el usuario, el contexto de la solicitud y después de analizar el riesgo si se concede el acceso.

Los requisitos y limitaciones actuales de ZTNA son:

- Compatible con Secure Firewall versión 7.4.0+ gestionado por FMC versión 7.4.0+ (Firepower serie 4200)

- Compatible con Secure Firewall versión 7.4.1+ gestionada por FMC versión 7.4.1+ (todas las demás plataformas)

-

Solo se admiten aplicaciones web (HTTPS). No se admiten escenarios que requieran una exención de descifrado

-

Sólo admite IDp de SAML

-

Se requieren actualizaciones de DNS públicas para el acceso remoto

-

No se admite IPv6. No se admiten los escenarios NAT66, NAT64 y NAT46

-

Esta función solo está disponible en Threat Defence si Snort 3 está activado

-

Todos los hipervínculos de las aplicaciones Web protegidas deben tener una ruta de acceso relativa

-

Las aplicaciones web protegidas que se ejecutan en un host virtual o detrás de equilibradores de carga internos deben utilizar la misma URL externa e interna

-

No compatible con clústeres de modo individual

-

No compatible con aplicaciones con validación estricta de encabezado de host HTTP habilitada

-

Si el servidor de aplicaciones aloja varias aplicaciones y sirve contenido basado en el encabezado de indicación de nombre de servidor (SNI) en el saludo del cliente de TLS, la URL externa de la configuración de la aplicación de confianza cero debe coincidir con el SNI de esa aplicación específica

- Sólo se admite en modo enrutado

- Se requiere licencia inteligente (no funciona en modo de evaluación)

Para obtener más información y detalles sobre el acceso de confianza cero en Secure Firewall, consulte la Guía de configuración de dispositivos de Cisco Secure Firewall Management Center, 7.4.

Configurar

Este documento se centra en una implementación de acceso remoto de ZTNA.

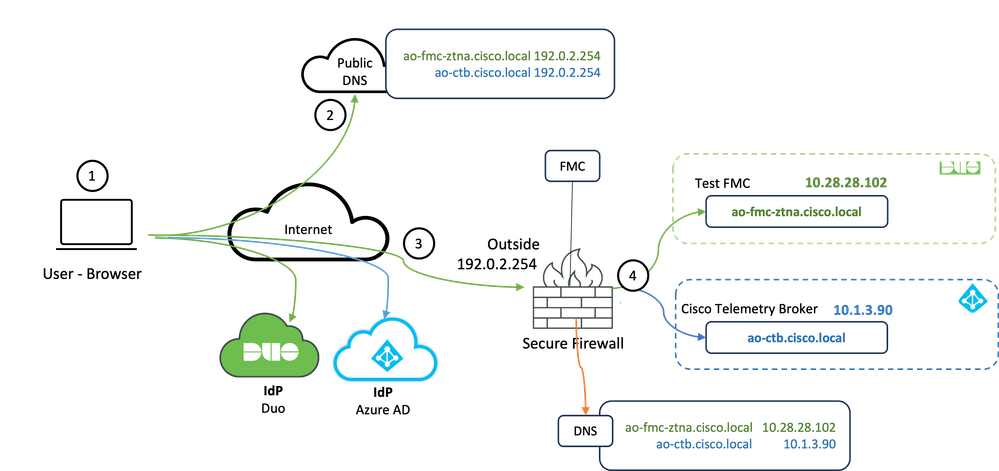

En este ejemplo, los usuarios remotos requieren acceso a las interfaces de usuario web (UI) de un CSP de prueba y un Cisco Telemetry Broker (CTB) alojados detrás de un firewall seguro. El acceso a estas aplicaciones se concede mediante dos idPs diferentes: Duo y Microsoft Entra ID respectivamente, como se muestra en el siguiente diagrama.

Diagrama de la red

Diagrama de topología

Diagrama de topología

- Los usuarios remotos necesitan acceder a las aplicaciones alojadas detrás de Secure Firewall.

- Cada aplicación debe tener una entrada DNS en los servidores DNS públicos.

- Estos nombres de aplicación se deben resolver en la dirección IP de la interfaz externa de Secure Firewall.

- Secure Firewall se resuelve en las direcciones IP reales de las aplicaciones y autentica a cada usuario en cada aplicación mediante la autenticación SAML.

Configuración de Prerrequisitos

Proveedor de identidad (IdP) y servidor de nombres de dominio (DNS)

- Las aplicaciones o grupos de aplicaciones deben configurarse en un proveedor de identidad SAML (IdP) como Duo, Okta o Azure AD. En este ejemplo, Duo y Microsoft Entra ID se utilizan como IdPs.

- El certificado y los metadatos generados por los IdPs se utilizan al configurar la aplicación en Secure Firewall

Servidores DNS internos y externos

- Los servidores DNS externos (utilizados por usuarios remotos) deben tener la entrada FQDN de las aplicaciones y resolverse en la dirección IP de la interfaz externa de Secure Firewall

- Los servidores DNS internos (utilizados por Secure Firewall) deben tener la entrada FQDN de las aplicaciones y resolver la dirección IP real de la aplicación

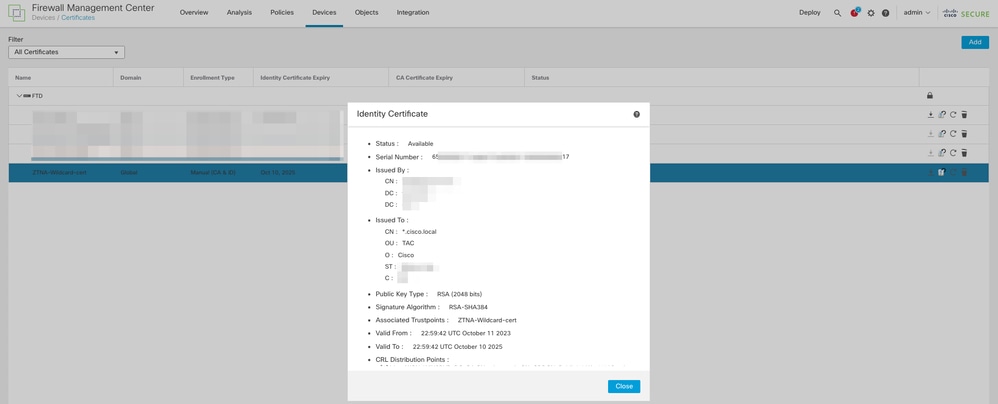

Certificados

Los siguientes certificados son necesarios para la configuración de la política ZTNA:

- Certificado de identidad/proxy: utilizado por Secure Firewall para enmascarar las aplicaciones. El firewall seguro actúa aquí como proveedor de servicios SAML (SP). Este certificado debe ser un comodín o un certificado de nombre alternativo del sujeto (SAN) que coincida con el FQDN de las aplicaciones privadas (un certificado común que representa todas las aplicaciones privadas en la fase de autenticación previa)

- Certificado IdP: El IdP utilizado para la autenticación proporciona un certificado para cada aplicación o grupo de aplicaciones definido. Este certificado debe configurarse de modo que el firewall seguro

Es capaz de verificar la firma del IdP en las afirmaciones SAML entrantes (si esto se define para un grupo de aplicaciones, el mismo certificado se utiliza para todo el grupo de aplicaciones) - Certificado de aplicación: el tráfico cifrado desde el usuario remoto a la aplicación debe ser descifrado por Secure Firewall, por lo tanto, la cadena de certificados y la clave privada de cada aplicación deben agregarse a Secure Firewall.

Configuraciones generales

Para configurar una nueva aplicación de confianza cero, lleve a cabo los siguientes pasos:

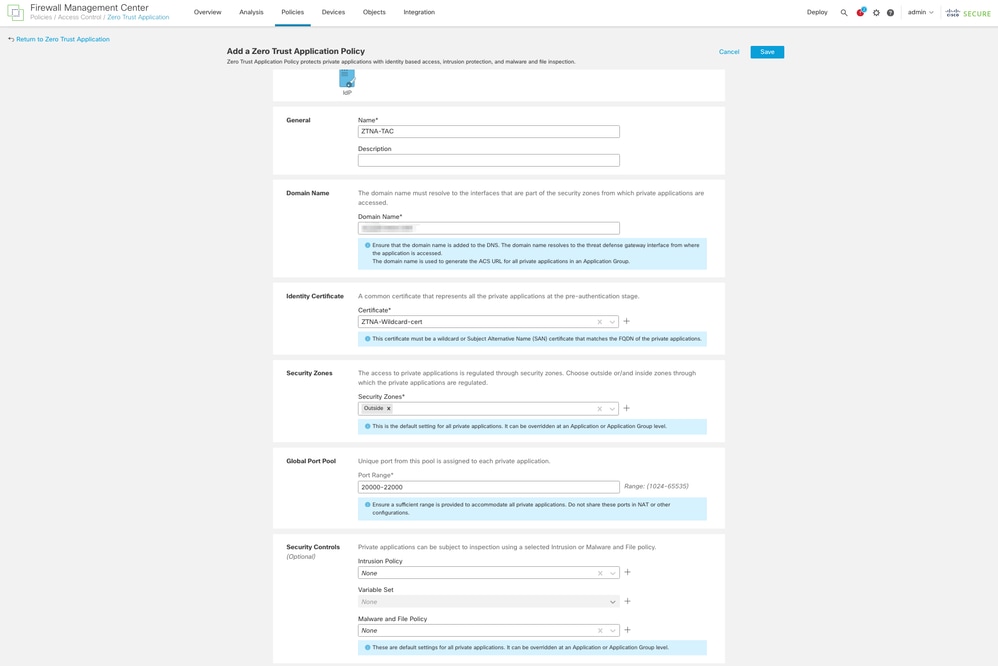

- Navegue hasta Políticas > Control de acceso > Aplicación de confianza cero y haga clic en Agregar política.

- Complete los campos obligatorios:

a) General: Introduzca el nombre y la descripción de la política.

b) Nombre de dominio: Nombre que se agrega al DNS y que debe resolverse en la interfaz del gateway de defensa contra amenazas desde la que se accede a las aplicaciones.

Nota: El nombre de dominio se utiliza para generar la URL de ACS para todas las aplicaciones privadas de un grupo de aplicaciones.

c) Certificado de identidad: se trata de un certificado común que representa todas las aplicaciones privadas en la fase previa a la autenticación.

Nota: este certificado debe ser un comodín o un certificado de nombre alternativo del sujeto (SAN) que coincida con el FQDN de las aplicaciones privadas.

d) Zonas de seguridad: Seleccione las zonas exteriores y/o interiores a través de las cuales se regulan las aplicaciones privadas.

e) Conjunto de puertos global: el puerto único de este conjunto se asigna a cada aplicación privada.

f) Controles de seguridad (opcional): seleccione esta opción si las aplicaciones privadas están sujetas a inspección.

En esta configuración de ejemplo, se ingresó la siguiente información:

El certificado de identidad/proxy utilizado en este caso es un certificado comodín para coincidir con el FQDN de las aplicaciones privadas:

3. Guarde la directiva.

4. Cree los nuevos grupos de aplicaciones y/o las nuevas aplicaciones:

- Una Aplicación define una aplicación web privada con autenticación SAML, acceso a la interfaz, intrusión y políticas de Malware y Archivo.

- Un grupo de aplicaciones permite agrupar varias aplicaciones y compartir configuraciones comunes como la autenticación SAML, el acceso a la interfaz y la configuración de control de seguridad.

En este ejemplo, se configuran dos grupos de aplicaciones diferentes y dos aplicaciones diferentes: una para que Duo autentique la aplicación (interfaz de usuario web de prueba de FMC) y otra para que Microsoft Entra ID (interfaz de usuario web de CTB) autentique la aplicación.

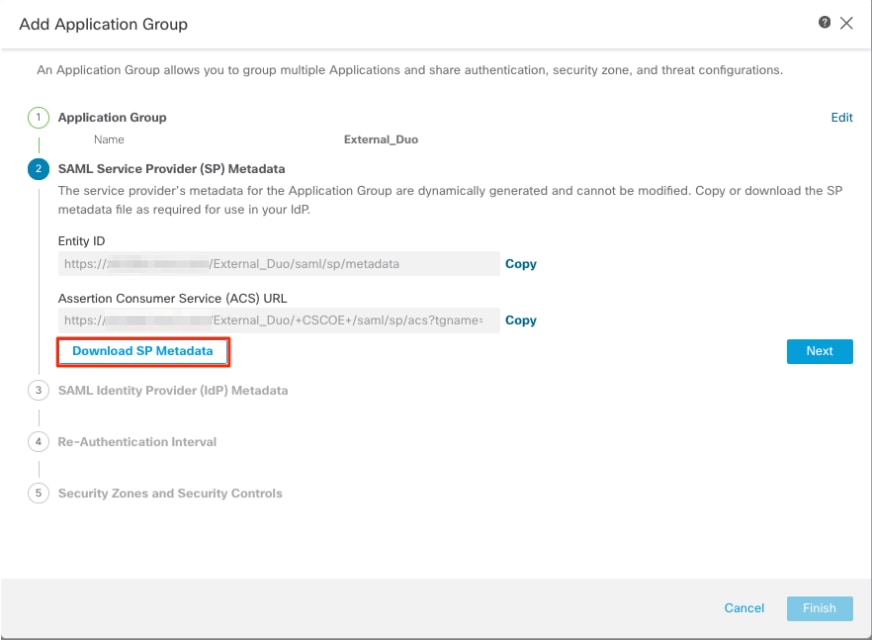

Configurar grupo de aplicaciones

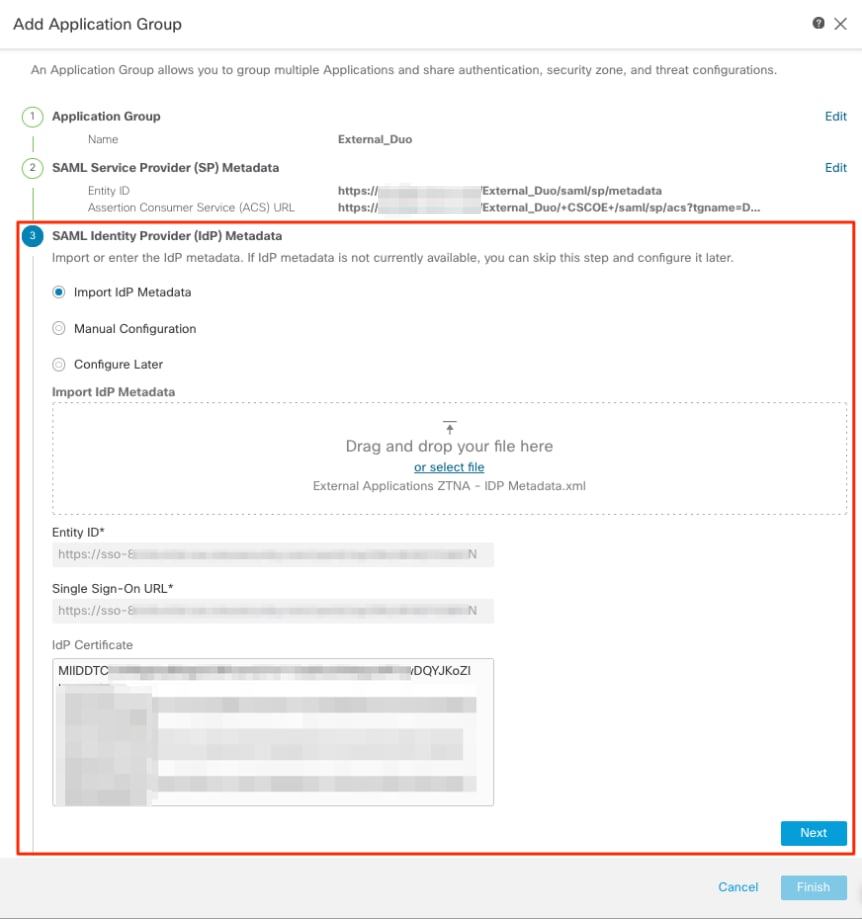

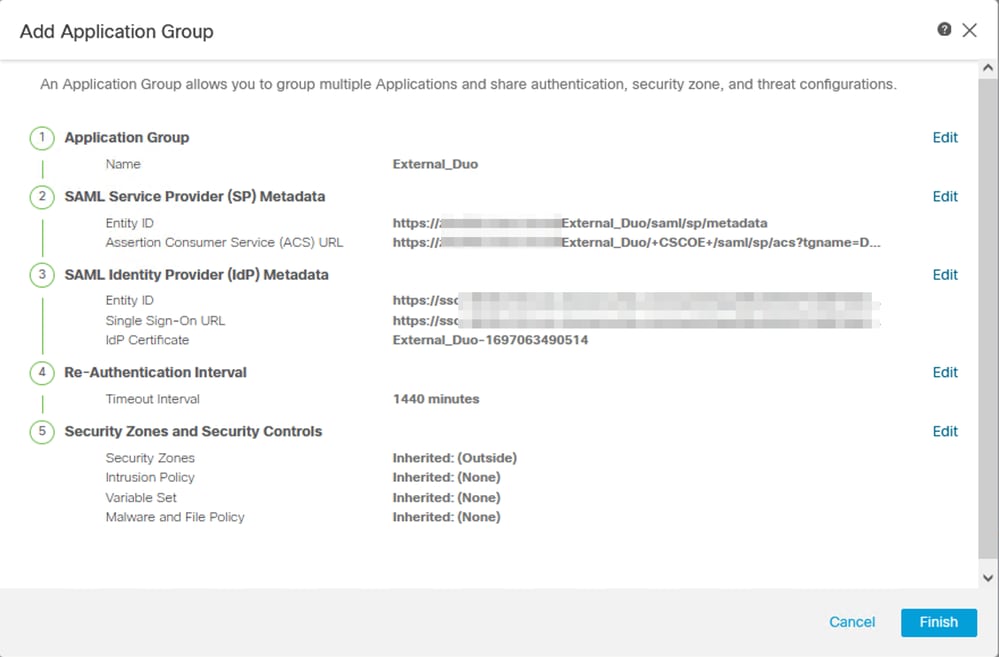

Grupo de aplicaciones 1: Uso de Duo como IdP

a. Introduzca el nombre del grupo de aplicaciones y haga clic en Siguiente para que se muestren los metadatos del proveedor de servicios (SP) de SAML.

b. Una vez que se muestre los metadatos SP de SAML, vaya al IdP y configure una nueva aplicación SSO de SAML.

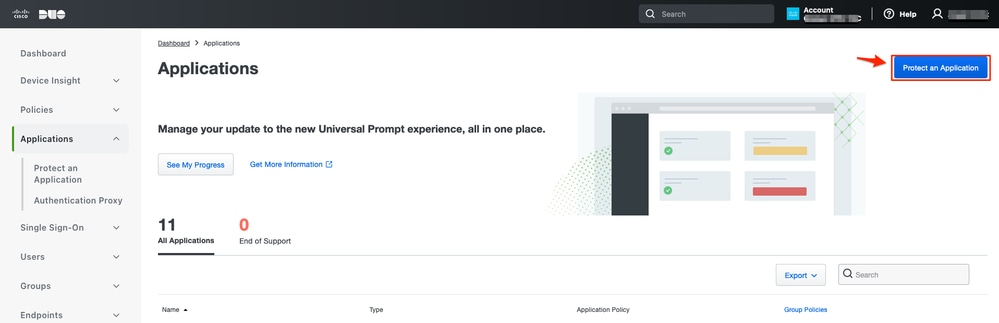

c. Inicie sesión en Duo y navegue hasta Aplicaciones > Proteger una aplicación.

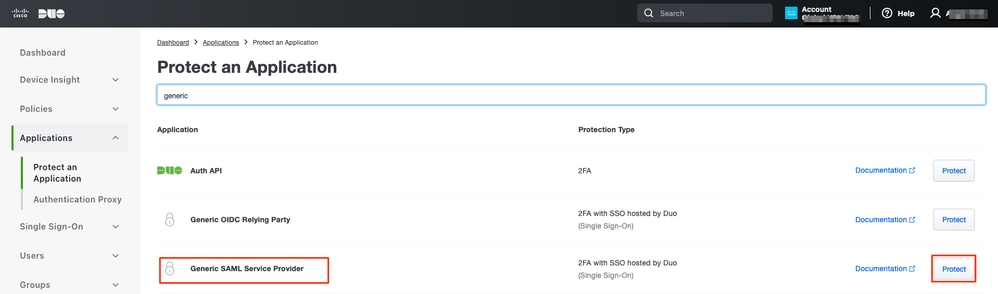

d. Busque el proveedor de servicios SAML genérico y haga clic en Proteger.

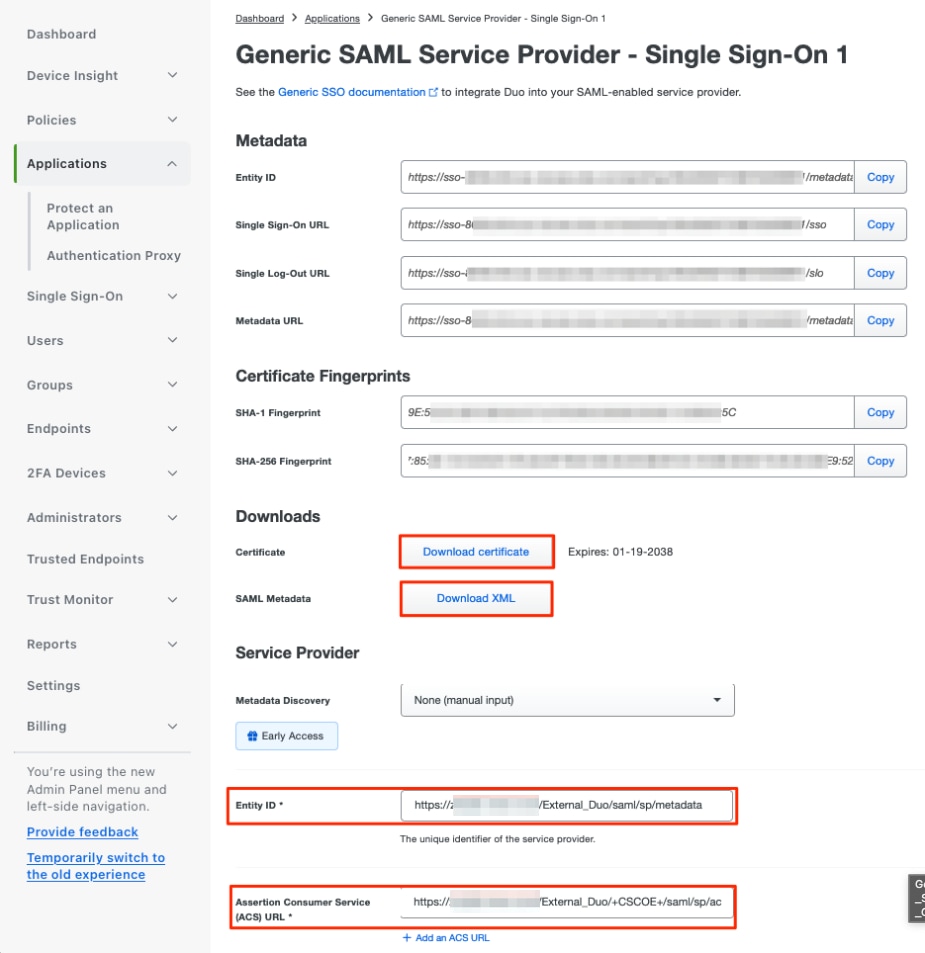

e. Descargue el certificado y los metadatos SAML del IdP, ya que es necesario para continuar la configuración en Secure Firewall.

f. Introduzca la ID de entidad y la URL de servicio de consumo de aserción (ACS) del grupo de aplicaciones ZTNA (generado en el paso a).

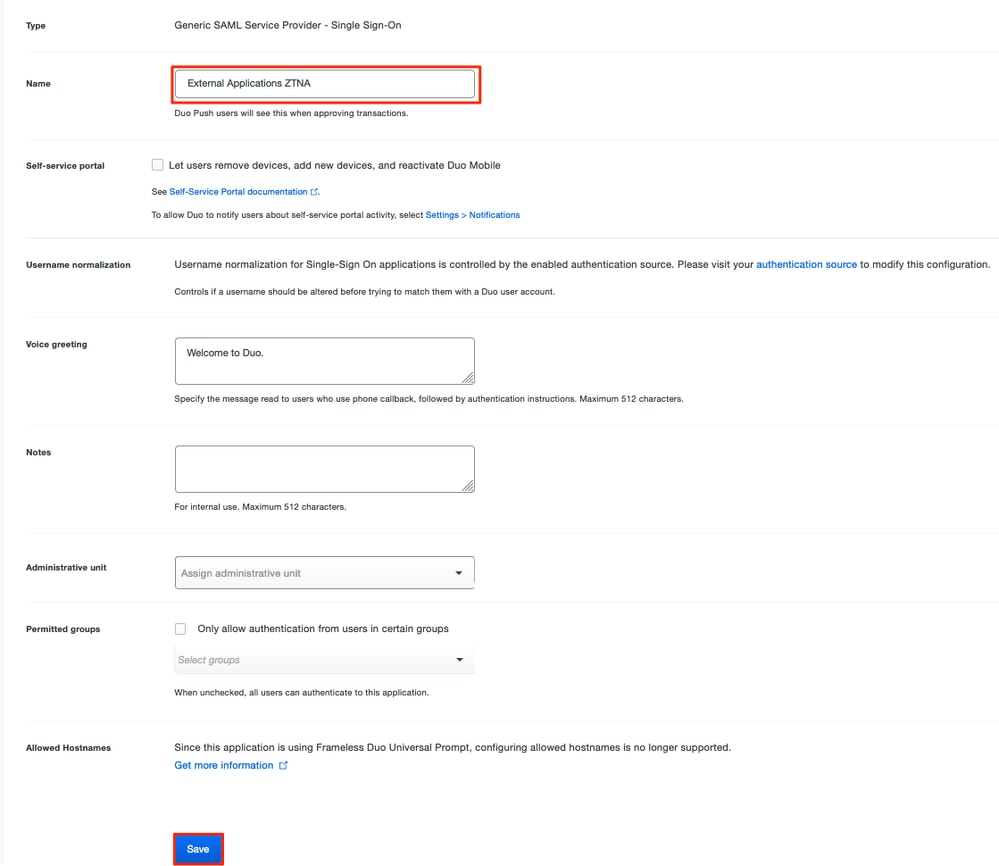

g. Edite la aplicación de acuerdo con sus requisitos específicos y permita el acceso a la aplicación solo a los usuarios previstos y haga clic en Guardar.

h. Navegue de nuevo al FMC y agregue los metadatos de IdP de SAML al grupo de aplicaciones, usando los archivos descargados del IdP.

i. Haga clic en Next y configure el Intervalo de Reautenticación y los Controles de Seguridad según sus requisitos. Revise la configuración del resumen y haga clic en Finish.

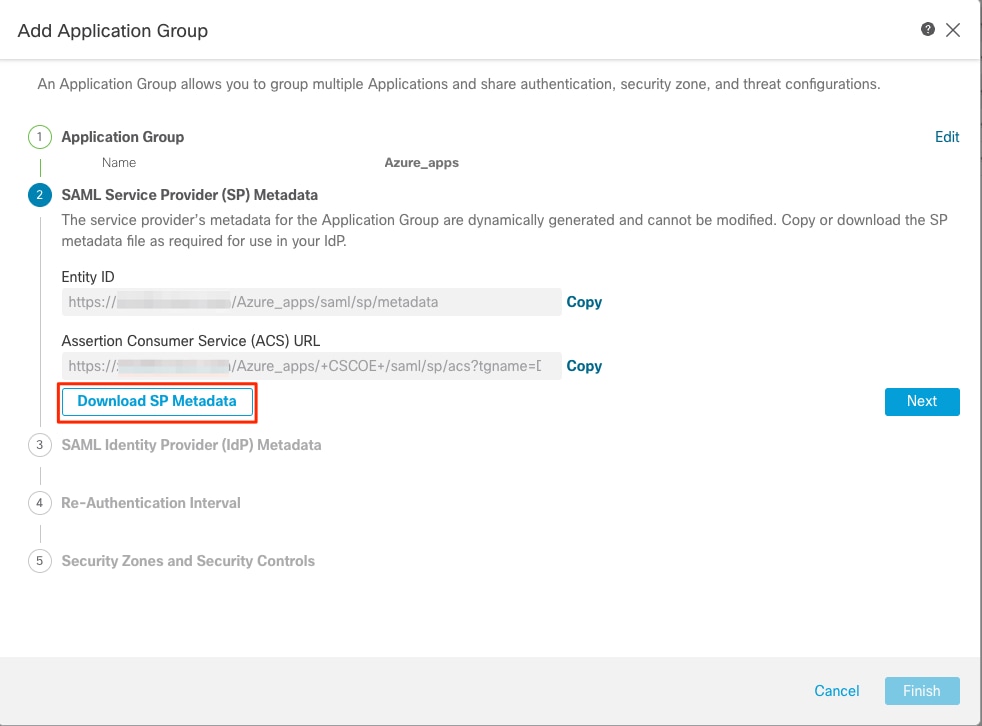

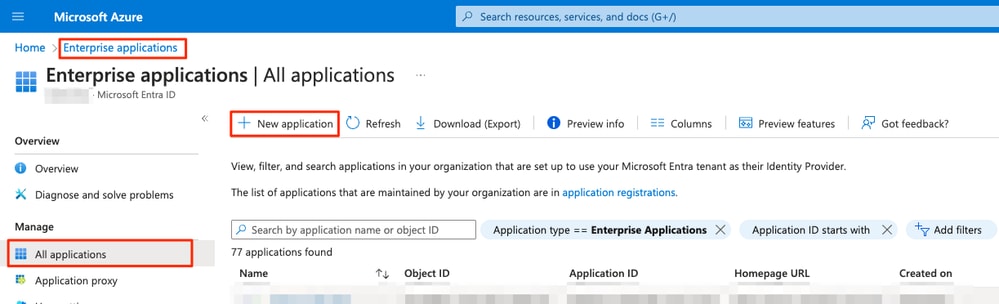

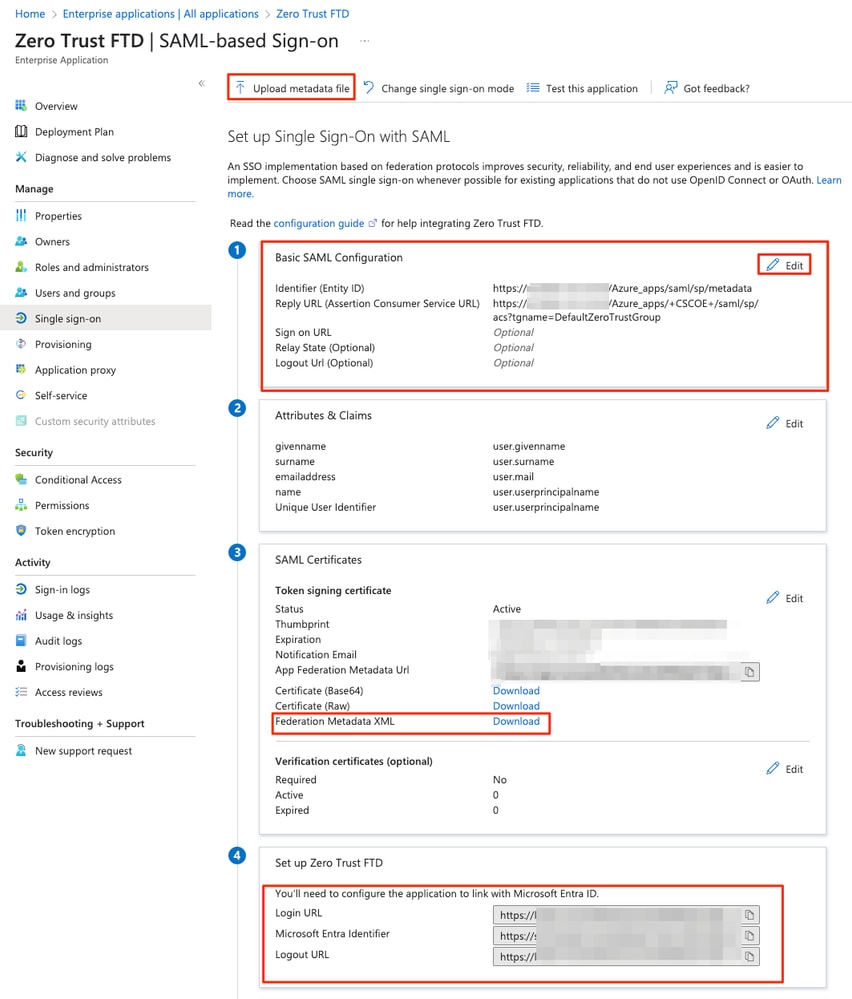

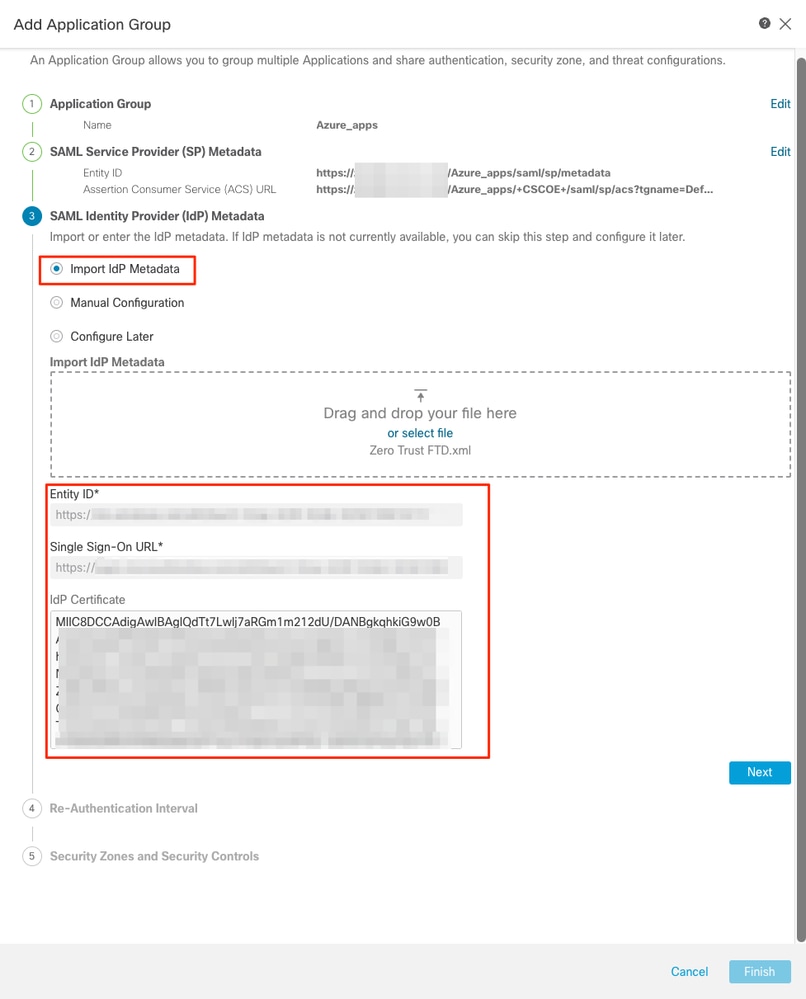

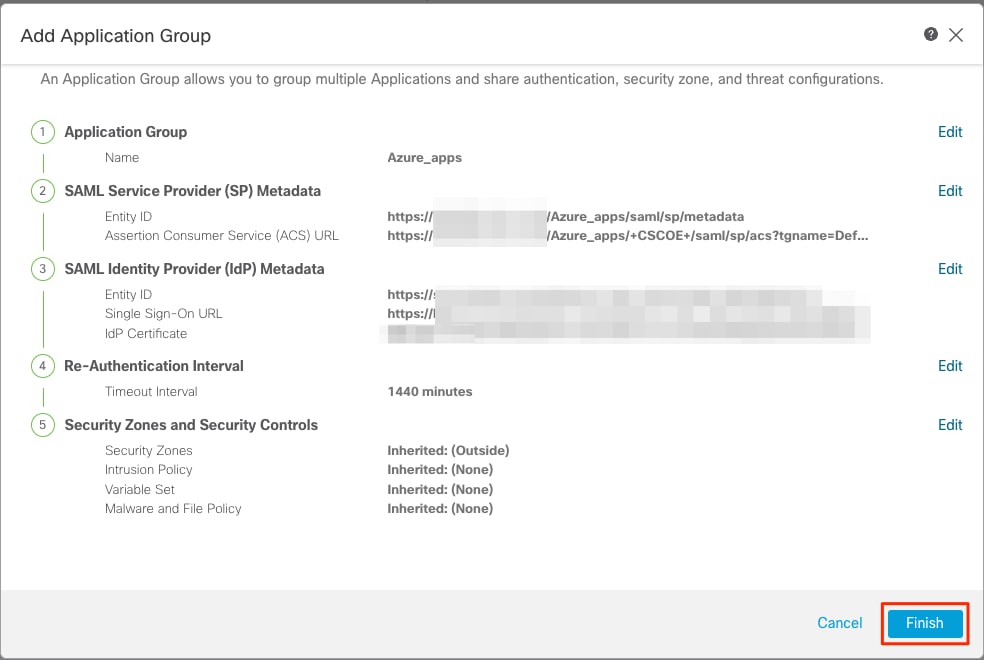

Grupo de aplicaciones 2: usar Microsoft Entra ID (Azure AD) como IdP

a. Introduzca el nombre del grupo de aplicaciones y haga clic en Siguiente para que se muestren los metadatos del proveedor de servicios (SP) de SAML.

b. Una vez que se muestre los metadatos SP de SAML, vaya al IdP y configure una nueva aplicación SSO de SAML.

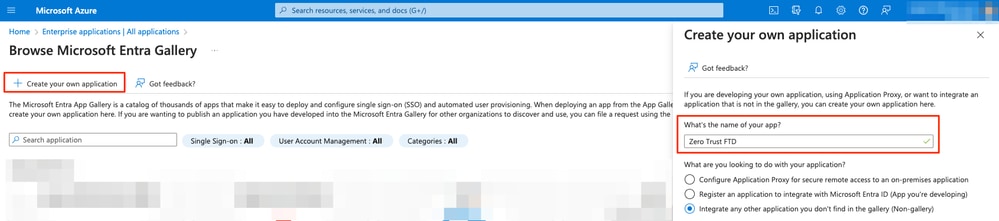

c. Inicie sesión en Microsoft Azure y navegue hasta Aplicaciones empresariales > Nueva aplicación.

d. Haga clic en Create your own application > Enter the name of the application > Create

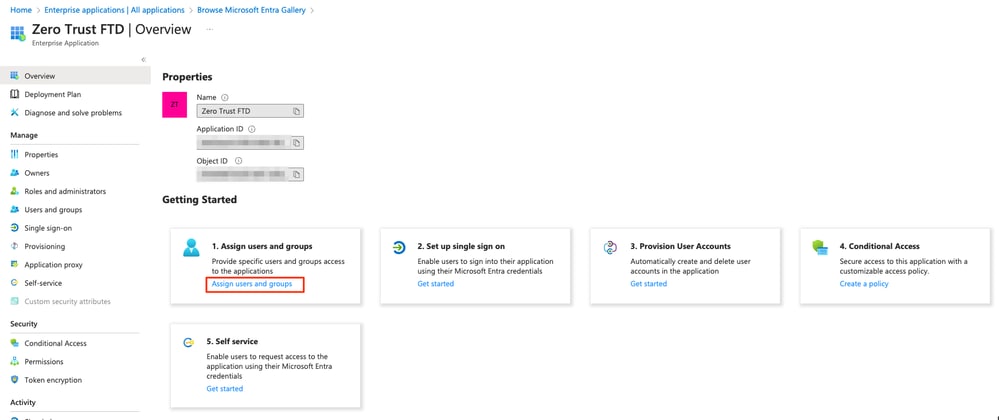

e. Abra la aplicación y haga clic en Asignar usuarios y grupos para definir los usuarios y/o grupos que tienen permiso para acceder a la aplicación.

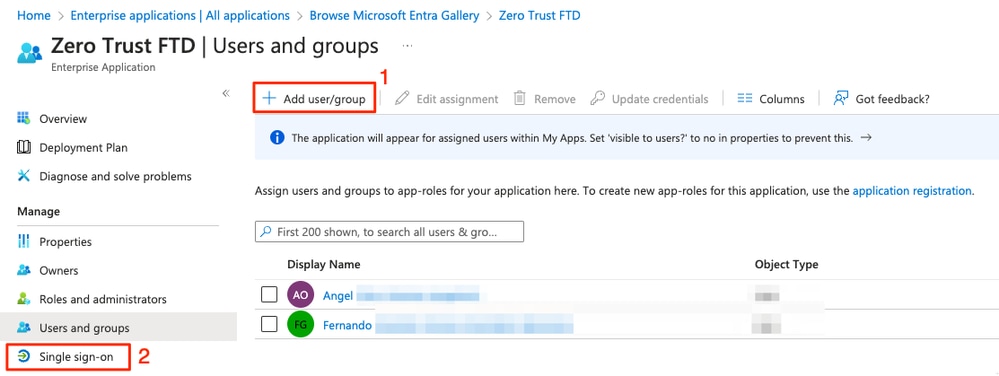

f. Haga clic en Add user/group > Select the needed users/groups > Assign. Una vez que se hayan asignado los usuarios/grupos correctos, haga clic en Inicio de sesión único.

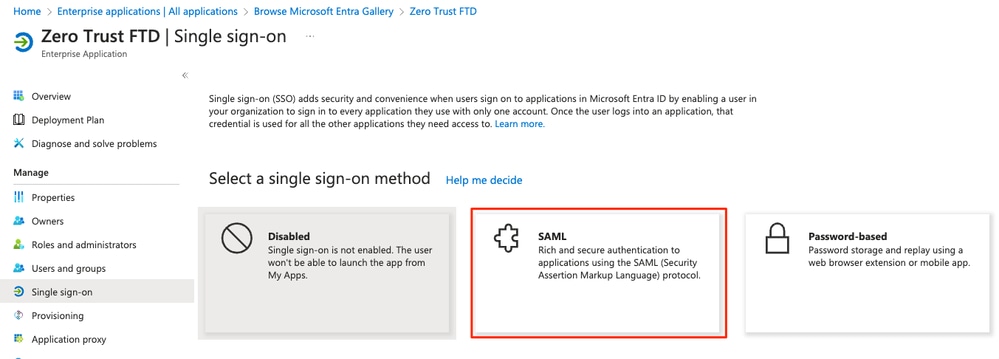

g. Una vez en la sección Single Sign-on, haga clic en SAML.

h. Haga clic en Cargar archivo de metadatos y seleccione el archivo XML descargado del proveedor de servicios (Secure Firewall) o introduzca manualmente la ID de entidad y la URL de servicio de consumidor de afirmación (ACS) del grupo de aplicaciones ZTNA (generado en el paso a).

Nota: Asegúrese de descargar también el XML de metadatos de federación o de descargar individualmente el certificado (base 64) y de copiar los metadatos SAML del IdP (URL de inicio de sesión y cierre de sesión e identificadores de Microsoft Entra), ya que son necesarios para continuar la configuración en Secure Firewall.

i. Vuelva al FMC e importe los metadatos del IdP de SAML al grupo de aplicaciones 2, utilizando el archivo de metadatos descargado del IdP o introduzca manualmente los datos necesarios.

j. Haga clic en Next y configure el Intervalo de Reautenticación y los Controles de Seguridad según sus requisitos. Revise la configuración del resumen y haga clic en Finish.

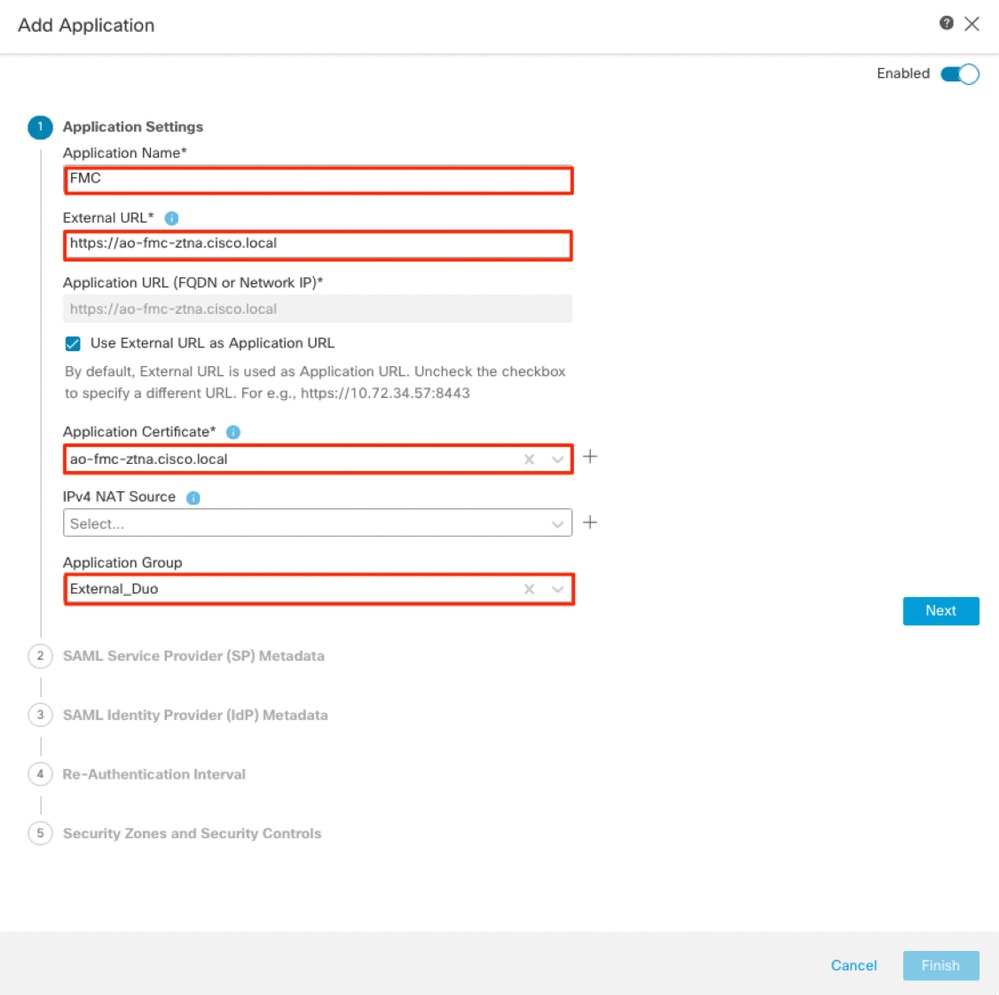

Configurar aplicaciones

Ahora que se han creado los grupos de aplicaciones, haga clic en Add Application para definir las aplicaciones que se protegerán y a las que se accederá de forma remota.

- Introduzca la configuración de la aplicación:

a) Nombre de la aplicación: Identificador de la aplicación configurada.

b) URL externa: URL publicada de la aplicación en los registros de DNS público/externo. Se trata de la URL que utilizan los usuarios para acceder a la aplicación de forma remota.

c) URL de la aplicación: FQDN real o IP de red de la aplicación. Se trata de la URL que utiliza Secure Firewall para acceder a la aplicación.

Nota: de forma predeterminada, la dirección URL externa se utiliza como dirección URL de la aplicación. Desmarque la casilla de verificación para especificar una URL de aplicación diferente.

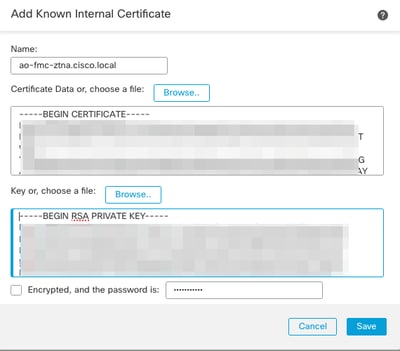

d) Certificado de aplicación: la cadena de certificados y la clave privada de la aplicación a la que se va a acceder (agregado desde la página de inicio de FMC > Objetos > Gestión de objetos > PKI > Certificados internos)

e) Origen NAT IPv4 (opcional): La dirección IP de origen del usuario remoto se traduce a las direcciones seleccionadas antes de reenviar los paquetes a la aplicación (solo se admiten objetos de red de tipo Host y Range o grupos de objetos con direcciones IPv4). Esto se puede configurar para garantizar que las aplicaciones tengan una ruta de vuelta a los usuarios remotos a través de Secure Firewall

f) Grupo de aplicaciones (opcional): seleccione esta opción si la aplicación se agrega a un grupo de aplicaciones existente para utilizar los parámetros configurados para ella.

En este ejemplo, las aplicaciones a las que se accederá mediante ZTNA son una interfaz de usuario Web de prueba de FMC y la interfaz de usuario Web de un CTB situado detrás de Secure Firewall.

Los certificados de las aplicaciones deben agregarse en Objetos > Administración de objetos > PKI > Certificados internos:

Nota: Asegúrese de agregar todos los certificados para cada aplicación a la que se vaya a acceder con ZTNA.

Una vez que los certificados se han agregado como certificados internos, continúe configurando los valores restantes.

Los valores de configuración de la aplicación configurados para este ejemplo son:

Aplicación 1: interfaz de usuario web de prueba FMC (miembro del grupo de aplicaciones 1)

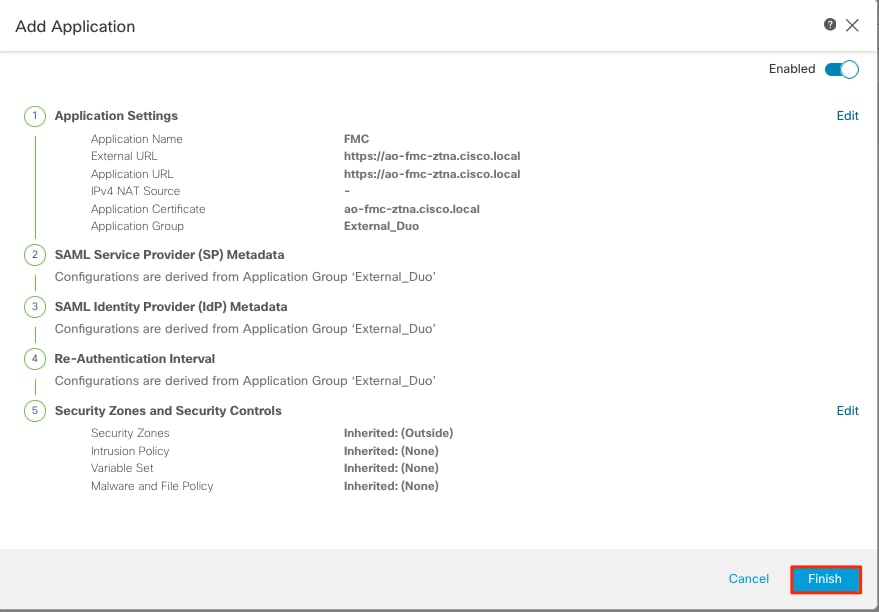

Cuando la aplicación se agregó al grupo de aplicaciones 1, el resto de la configuración se hereda para esta aplicación. Aún puede anular las zonas de seguridad y los controles de seguridad con parámetros diferentes.

Revise la aplicación configurada y haga clic en Finish.

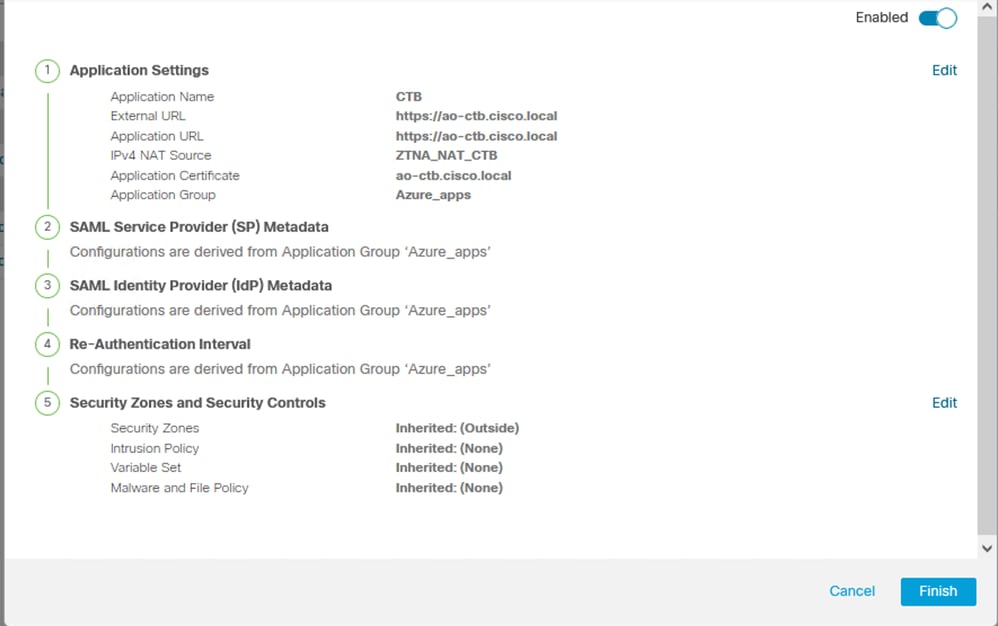

Aplicación 2: interfaz de usuario web de CTB (miembro del grupo de aplicaciones 2)

El resumen de configuración de esta aplicación es el siguiente:

Nota: Observe que para esta aplicación, un objeto de red "ZTNA_NAT_CTB" se configuró como origen NAT IPv4. Con esta configuración, la dirección IP de origen de los usuarios remotos se traduce a una dirección IP dentro del objeto configurado antes de reenviar los paquetes a la aplicación.

Esto se configuró porque la ruta predeterminada de la aplicación (CTB) apunta a un gateway que no es el firewall seguro, por lo que el tráfico de retorno no se envió a los usuarios remotos. Con esta configuración de NAT, se configuró una ruta estática en la aplicación para que la subred ZTNA_NAT_CTB fuera accesible a través de Secure Firewall.

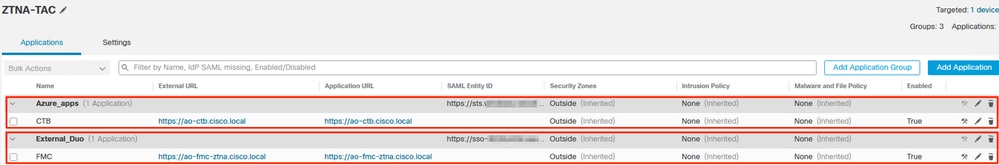

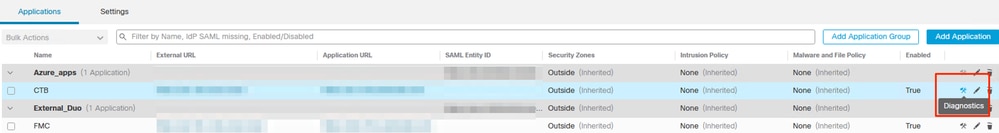

Una vez configuradas las aplicaciones, ahora se muestran en el grupo de aplicaciones correspondiente.

Por último, guarde los cambios e implemente la configuración.

Verificación

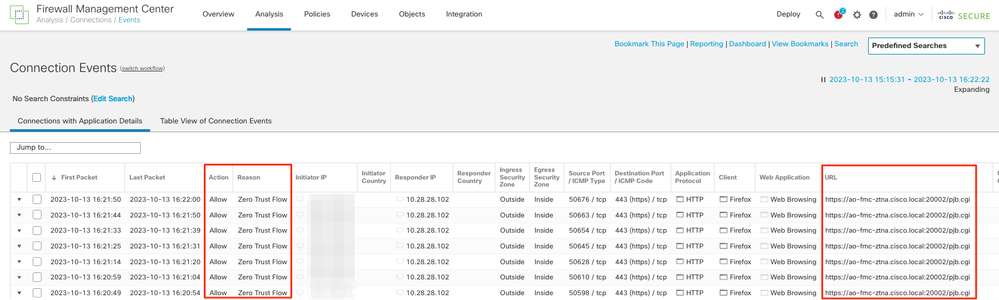

Una vez implementada la configuración, los usuarios remotos pueden acceder a las aplicaciones a través de la URL externa y, si el IdP correspondiente lo permite, tienen acceso a ella.

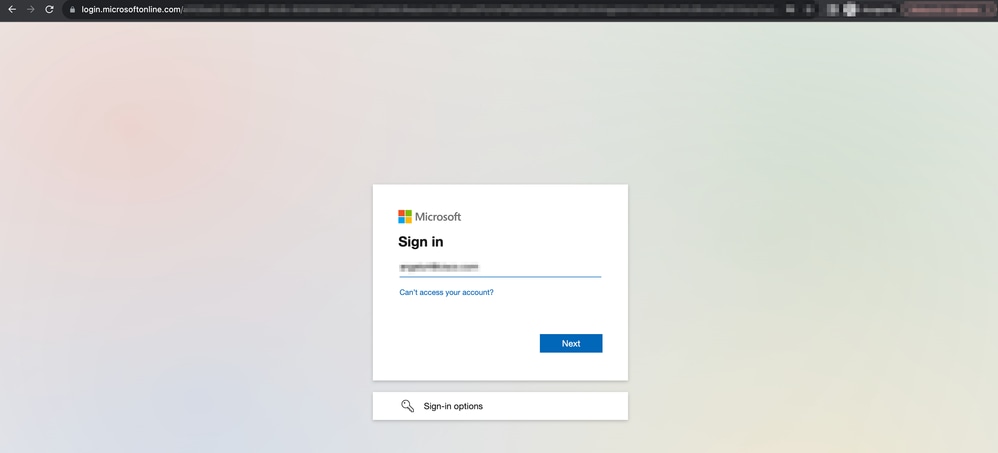

Aplicación 1

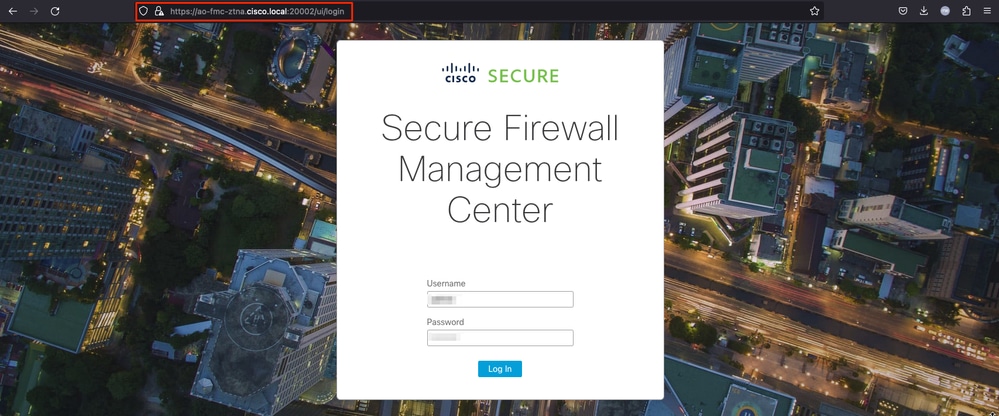

1. El usuario abre un navegador web y se desplaza a la URL externa de la aplicación 1. En este caso, la URL externa es "https://ao-fmc-ztna.cisco.local/"

Nota: el nombre de URL externo debe resolverse en la dirección IP de la interfaz de Secure Firewall que se configuró. En este ejemplo, se resuelve en la dirección IP de la interfaz externa (192.0.2.254)

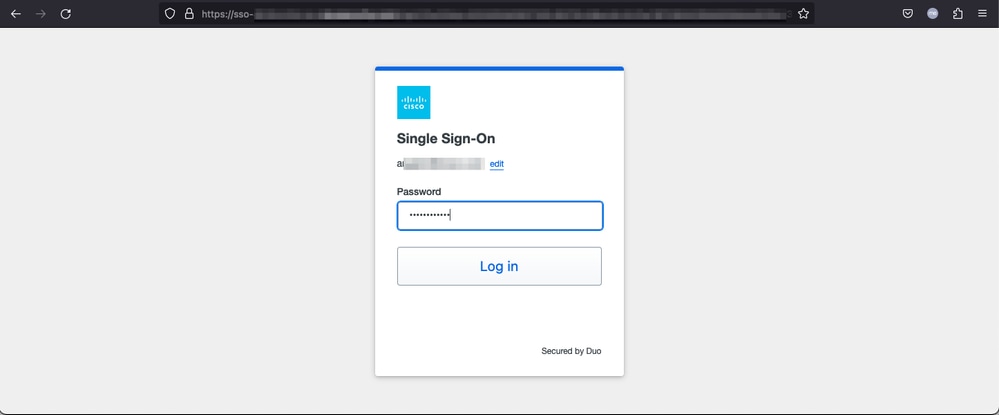

2. Como se trata de un nuevo acceso, el usuario es redirigido al portal de login IdP configurado para la aplicación.

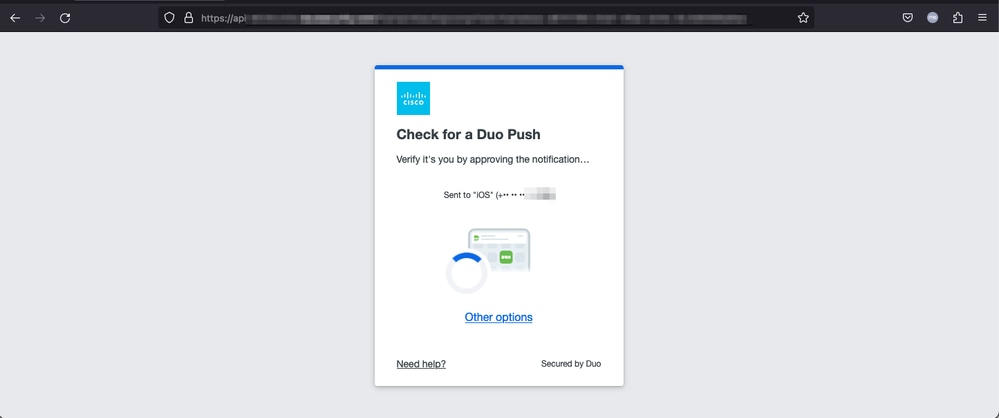

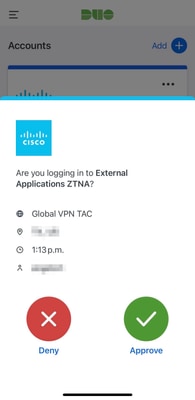

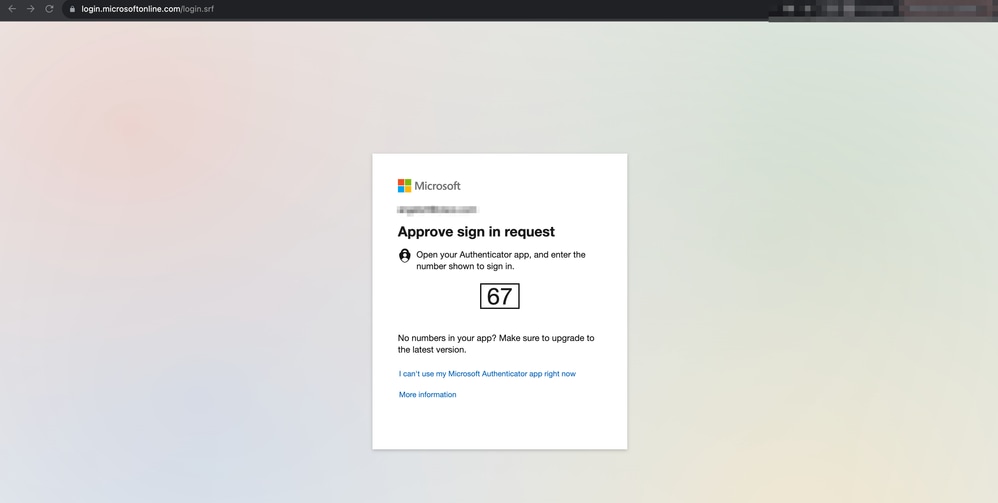

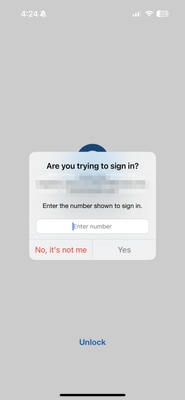

3. Se envía al usuario una transferencia para MFA (esto depende del método MFA configurado en el IdP).

4. Una vez que el usuario es autenticado y autorizado correctamente por el IdP, se le otorga acceso remoto a la aplicación definida en la Política ZTNA (prueba FMC Web UI).

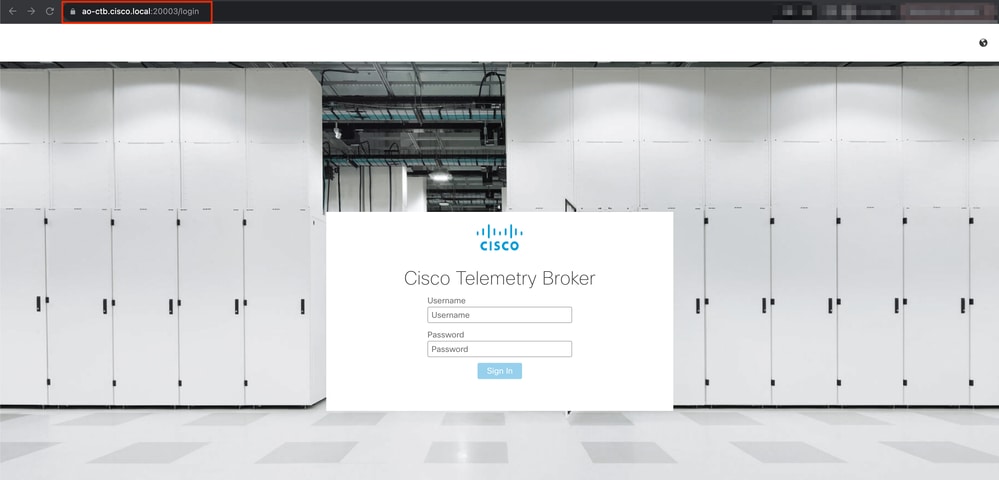

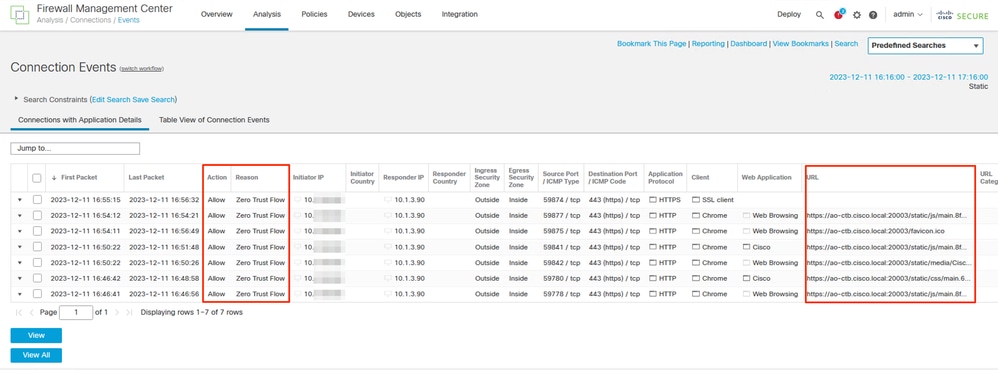

Aplicación 2

1. Los mismos pasos se realizan para acceder a la segunda aplicación (CTB Web UI), sin embargo, la autenticación se realiza por Microsoft Entra ID.

El usuario abre un navegador web y se desplaza a la URL externa de la aplicación 2. En este caso, la URL externa es "https://ao-ctb.cisco.local/ "

Nota: el nombre de URL externo debe resolverse en la dirección IP de la interfaz de Secure Firewall que se configuró. En este ejemplo, se resuelve en la dirección IP de la interfaz externa (192.0.2.254)

2. Como se trata de un nuevo acceso, el usuario es redirigido al portal de login IdP configurado para la aplicación.

3. Se envía al usuario una transferencia para MFA (esto depende del método MFA configurado en el IdP).

4. Una vez que el usuario es autenticado y autorizado correctamente por el IdP, se le otorga acceso remoto a la aplicación definida en la Política ZTNA (CTB Web UI).

Monitor

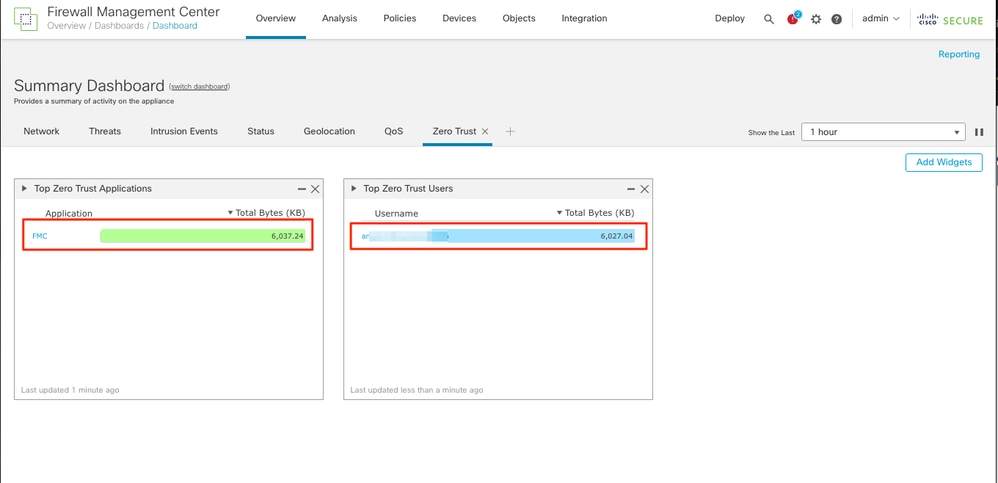

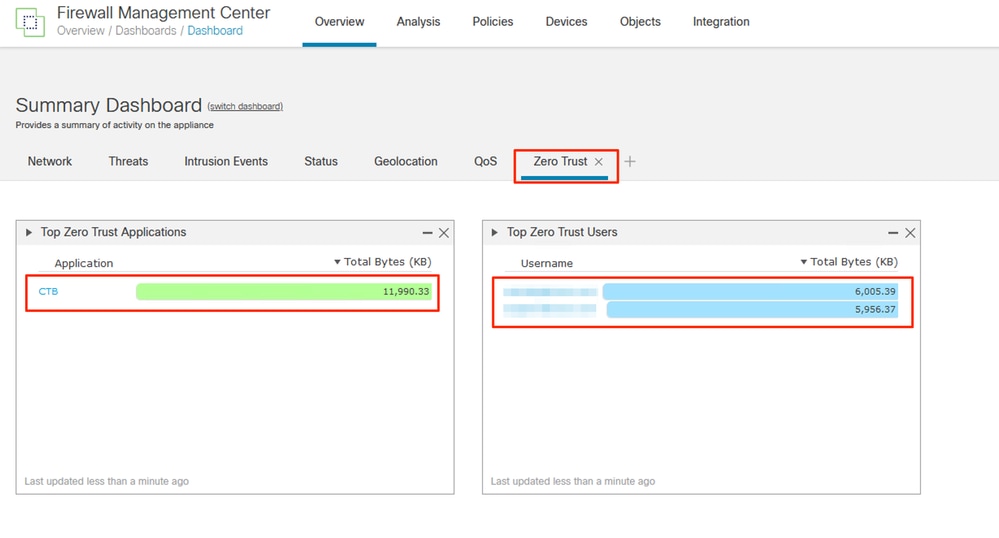

Puede supervisar las aplicaciones y los usuarios desde Descripción general de FMC > Panel > Confianza cero.

Para investigar los eventos de conexión, navegue hasta Análisis > Conexiones > Eventos.

Además, los comandos show y clear están disponibles en la CLI de FTD para ver la configuración de confianza cero y mostrar estadísticas e información de sesión.

firepower# show running-config zero-trust

application Show application configuration information

application-group Show application group configuration

| Output modifiers

<cr>

firepower# show zero-trust

sessions Show zero-trust sessions

statistics Show zero-trust statistics

firepower# show zero-trust sessions

application show zero-trust sessions for application

application-group show zero-trust sessions for application group

count show zero-trust sessions count

user show zero-trust sessions for user

detail show detailed info for the session

| Output modifiers

<cr>

firepower# clear zero-trust

sessions Clear all zero-trust sessions

statistics Clear all zero-trust statistics

firepower# clear zero-trust sessions

application Clear zero-trust sessions for application

user Clear zero-trust sessions for user

<cr>

Troubleshoot

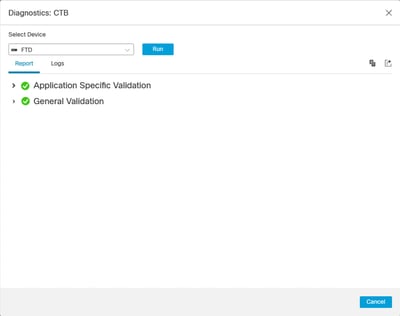

Se ha añadido una herramienta de diagnóstico al FMC para resolver problemas relacionados con ZTNA.

- La función de diagnóstico está diseñada para facilitar el proceso de solución de problemas a los usuarios, ya que muestra en qué punto de la configuración del acceso de confianza cero existen problemas

- Los diagnósticos proporcionan un análisis general (correcto o no) y recopilan registros detallados que se pueden analizar para solucionar problemas

El diagnóstico específico de la aplicación se utiliza para detectar:

- Problemas relacionados con DNS

- Configuración incorrecta, por ejemplo, socket no abierto, reglas de clasificación, reglas NAT

- Problemas en la política de acceso de confianza cero

- Problemas relacionados con la interfaz, por ejemplo, interfaz no configurada o interfaz inactiva

Diagnósticos genéricos para detectar:

- Si no está habilitada una licencia de cifrado seguro

- Si el certificado de aplicación no es válido

- Si el método de autenticación no se inicializa en SAML en el grupo de túnel predeterminado

- Problemas de sincronización masiva de clústeres y HA

- Obtenga información de los contadores de snort para diagnosticar problemas, como los relacionados con tokens o descifrado

- Problema de agotamiento del grupo PAT en la traducción de origen.

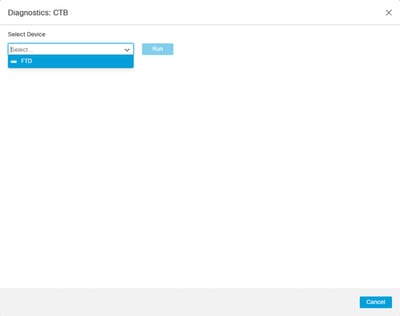

Para ejecutar el diagnóstico:

1. Acceda al icono de diagnóstico presente para cada aplicación ZTNA.

2. Seleccione un dispositivo y haga clic en Ejecutar.

3. Consulte los resultados del informe.

Si necesita trabajar con Cisco Technical Assistance Center (TAC) para solucionar problemas, recopile el resultado de los siguientes comandos debug y show:

- show counters protocol zero-trust

- debug zero-trust 255

- debug webvpn request 255

- debug webvpn response 255

- debug webvpn saml 255

Información Relacionada

- Para obtener ayuda adicional, póngase en contacto con el TAC. Se necesita un contrato de asistencia válido: Contactos de asistencia globales de Cisco.

- También puede visitar la Comunidad VPN de Cisco aquí.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

14-Dec-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Angel OrtizSecurity Technical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios