Introducción

Este documento describe las recomendaciones a considerar contra los ataques de aspersión de contraseña dirigidos a los servicios VPN de acceso remoto en Secure Firewall.

Antecedentes

Los ataques mediante pulverización de contraseña son un tipo de ataque de fuerza bruta en el que un atacante intenta obtener acceso no autorizado a varias cuentas de usuario intentando sistemáticamente algunas contraseñas de uso común en muchas cuentas. Los ataques con pulverización de contraseña pueden dar lugar a un acceso no autorizado a información confidencial, a violaciones de datos y a posibles riesgos para la integridad de la red

Además, estos ataques, incluso cuando no consiguen obtener acceso, pueden consumir recursos informáticos del firewall seguro e impedir que los usuarios válidos se conecten a los servicios VPN de acceso remoto.

Comportamientos observados

Cuando el firewall seguro es objetivo de ataques de pulverización de contraseña en los servicios VPN de acceso remoto, puede identificar estos ataques supervisando los registros del sistema y utilizando comandos show específicos. Los comportamientos más comunes que se deben buscar incluyen:

Cantidad inusual de solicitudes de autenticación rechazadas

El Cisco Secure Firewall ASA o FTD de cabecera de VPN muestra síntomas de ataques de pulverización de contraseñas con una tasa inusual de intentos de autenticación rechazados.

Nota: Estos inusuales intentos de autenticación pueden dirigirse hacia la base de datos LOCAL o hacia servidores de autenticación externos.

La mejor manera de detectar esto es mirando el syslog. Busque un número inusual de cualquiera de los siguientes ID de syslog de ASA:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

El nombre de usuario siempre está oculto hasta que se configura el comando no logging hide username en el ASA.

Nota: Esto proporciona información sobre cómo comprobar si las IP infractoras generan o conocen usuarios válidos; sin embargo, tenga cuidado, ya que los nombres de usuario serán visibles en los registros.

Para verificarlo, inicie sesión en la Interfaz de línea de comandos (CLI) de ASA o FTD, ejecute el comando show aaa-server e investigue el número inusual de solicitudes de autenticación intentadas y rechazadas a cualquiera de los servidores AAA configurados:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

Recomendaciones

Considere y aplique las recomendaciones que se describen a continuación.

1. Active el registro.

El registro es una parte crucial de la ciberseguridad que implica registrar los eventos que se producen dentro de un sistema. La ausencia de registros detallados deja lagunas en la comprensión, lo que dificulta un análisis claro del método de ataque. Se recomienda habilitar el registro en un servidor syslog remoto para mejorar la correlación y la auditoría de los incidentes de seguridad y de red en varios dispositivos de red.

Para obtener información sobre cómo configurar el registro, consulte las siguientes guías específicas de la plataforma:

Software Cisco ASA:

Software Cisco FTD:

Nota: Los ID de mensajes de syslog necesarios para verificar los comportamientos descritos en este documento (113015, 113005 y 716039) deben estar habilitados en el nivel informativo (6). Estos ID pertenecen a las clases de registro 'auth' y 'webvpn'.

2. Configure funciones de detección de amenazas o medidas de refuerzo para VPN de acceso remoto.

Para ayudar a mitigar el impacto y reducir la probabilidad de ocurrencia de estos ataques de fuerza bruta en sus conexiones RAVPN, puede revisar y aplicar las siguientes opciones de configuración:

Opción 1 (recomendada): Configure la detección de amenazas para los servicios VPN de acceso remoto.

Las funciones de detección de amenazas para los servicios VPN de acceso remoto ayudan a evitar ataques DoS (del inglés Denial of Service, denegación de servicio) desde direcciones IPv4 bloqueando automáticamente el host (dirección IP) que excede los umbrales configurados para evitar más intentos hasta que elimine manualmente el rechazo de la dirección IP. Hay servicios independientes disponibles para los siguientes tipos de ataques:

- Repetidos intentos fallidos de autenticación para los servicios VPN de acceso remoto (ataques de escaneo de nombre de usuario/contraseña por fuerza bruta).

- Ataques de iniciación de cliente, en los que el atacante inicia, pero no completa, los intentos de conexión a una cabecera VPN de acceso remoto repetidas veces desde un único host.

- La conexión intenta establecer servicios VPN de acceso remoto no válidos. Es decir, cuando los atacantes intentan conectarse a grupos de túnel integrados específicos destinados únicamente al funcionamiento interno del dispositivo. Los terminales legítimos nunca deben intentar conectarse a estos grupos de túnel.

Estas funciones de detección de amenazas son compatibles actualmente con las siguientes versiones de Cisco Secure Firewall:

Software ASA:

- versión 9.16 train -> compatible con 9.16(4)67 y versiones más recientes de este tren específico.

- versión 9.17 train -> compatible con la versión 9.17(1)45 y versiones más recientes de este tren específico.

- versión 9.18 train -> compatible con 9.18(4)40 y versiones más recientes de este tren específico.

- versión 9.19 train -> compatible con 9.19(1).37 y versiones más recientes de este tren específico.

- versión 9.20 train -> compatible con 9.20(3) y versiones más recientes de este tren específico.

- 9.22 version train -> compatible con 9.22(1.1) y cualquier versión más reciente.

Software FTD:

- 7.0 version train -> soportado desde 7.0.6.3 y versiones más recientes dentro de este tren específico.

- 7.2 version train -> soportado desde 7.2.9 y versiones más recientes dentro de este tren específico.

- 7.4 version train -> soportado desde 7.4.2.1 y versiones más recientes dentro de este tren específico.

- 7.6 version train -> soportado desde 7.6.0 y cualquier versión más reciente.

Nota: Estas funciones actualmente no son soportadas en las versiones 7.1 o 7.3.

Para obtener información detallada y orientación sobre la configuración, consulte los siguientes documentos:

Opción 2: Aplique medidas de refuerzo para VPN de acceso remoto.

Nota: Estas medidas solo ayudan a reducir el riesgo, pero no son una medida preventiva contra los ataques de DoS dirigidos a los servicios RAVPN.

Si la versión de Secure Firewall no admite las funciones de detección de amenazas de los servicios VPN de acceso remoto, implemente las siguientes medidas de refuerzo para reducir el riesgo de impacto de estos ataques:

- Inhabilite la autenticación AAA en los perfiles de conexión DefaultWEBVPN y DefaultRAGroup (paso a paso:ASA|FTD administrado por FMC).

- Desactive la condición de firewall seguro (Hostscan) de DefaultWEBVPNGroup y DefaultRAGroup (paso a paso: ASA|FTD administrado por FMC).

- Inhabilite los alias de grupo y las URL de grupo en el resto de los perfiles de conexión (paso a paso: ASA|FTD administrado por FMC).

Nota: Si necesita asistencia con el FTD gestionado a través de la gestión de dispositivos de firewall (FDM) local, póngase en contacto con el centro de asistencia técnica (TAC) para obtener asesoramiento de expertos.

Para obtener más información, consulte la guía Implementación de medidas de refuerzo para AnyConnect VPN de Secure Client.

Comportamientos relacionados

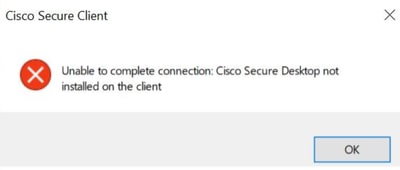

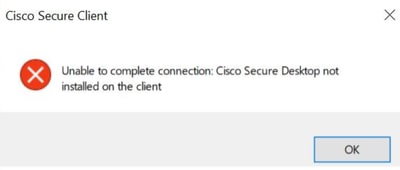

Los usuarios pueden experimentar la imposibilidad de establecer conexiones VPN con Cisco Secure Client (AnyConnect) cuando la condición del firewall (HostScan) está habilitada en Secure Firewall. De forma intermitente, pueden encontrar un mensaje de error que indica "No se puede completar la conexión. Cisco Secure Desktop no está instalado en el cliente.".

Este comportamiento es una consecuencia de la explotación exitosa de la vulnerabilidad CVE-2024-20481 descrita a continuación.

ID de bug de Cisco CSCwj45822:

Vulnerabilidad por denegación de servicio de VPN de acceso remoto al software Cisco ASA y FTD (CVE-2024-20481)

Esta vulnerabilidad surge del agotamiento de los recursos debido a los ataques de pulverización de contraseñas, donde los atacantes envían numerosas solicitudes de autenticación de VPN al dispositivo objetivo. Una explotación exitosa puede llevar a una denegación de servicio (DoS) para el servicio RAVPN. Un síntoma clave de esta vulnerabilidad es cuando los usuarios se encuentran de forma intermitente con el mensaje "No se puede completar la conexión. Cisco Secure Desktop no está instalado en el cliente". mensaje de error cuando intentan establecer una conexión RAVPN utilizando Cisco Secure Client.

Para corregir esta vulnerabilidad, es necesario actualizar a las versiones de software enumeradas en el aviso de seguridad. Además, se recomienda que habilite las funciones de detección de amenazas para VPN de acceso remoto después de actualizar el firewall seguro a estas versiones para protegerlo contra ataques de DoS dirigidos a los servicios VPN de RA.

Consulte el aviso de seguridad Vulnerabilidad de denegación de servicio por fuerza bruta de VPN de acceso remoto del software Cisco ASA y FTD para obtener más información.

Additional Information

Comentarios

Comentarios