Configuración de la autorización de ISE y la autenticación de certificados RAVPN en FMC

Opciones de descarga

-

ePub (3.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración de las políticas de autorización del servidor ISE para la autenticación de certificados en conexiones RAVPN administradas por CSF en FMC.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Firewall seguro de Cisco (CSF)

- Cisco Secure Firewall Management Center (FMC)

- Cisco Identity Services Engine (ISE)

- Conceptos básicos de Inscripción de certificados y SSL.

- Autoridad de certificación (CA)

Componentes Utilizados

El contenido de este documento se basa en estas versiones de software y hardware.

- Cisco Secure Client versión 5.1.6

- Cisco Secure Firewall versión 7.2.8

- Cisco Secure Firewall Management Center versión 7.2.8

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

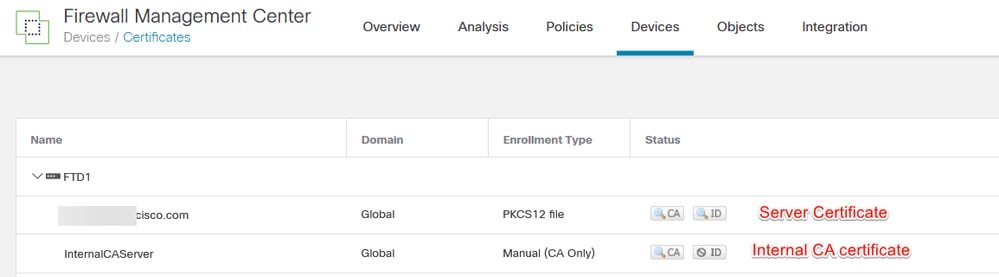

Paso 1: Instalación de un certificado de CA de confianza

Nota: Este paso debe seguirse si el certificado de la CA es diferente del que se utiliza para la autenticación del servidor. Si el mismo servidor de la CA emite los certificados de los usuarios, no es necesario volver a importar el mismo certificado de la CA.

a. Desplácese hastaDevices > CertificatesAdd.

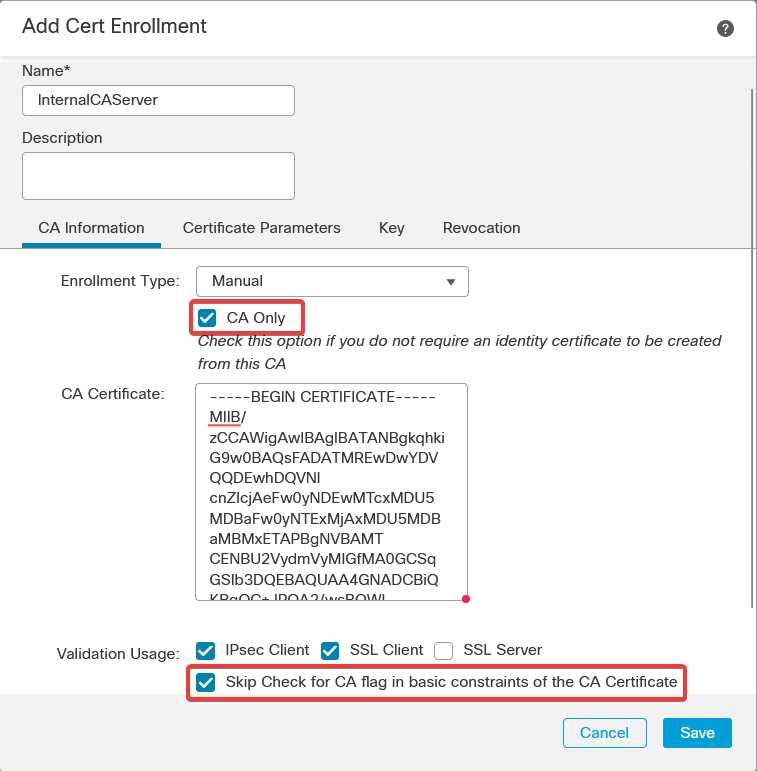

b. Ingrese un trustpoint name y seleccione Manual como el tipo de inscripción en Información de CA.

c. CompruebeCA Onlyy pegue el certificado de CA interna/de confianza en formato pem.

d. Marque Skip Check for CA flag in basic constraints of the CA Certificate y haga clic en Save.

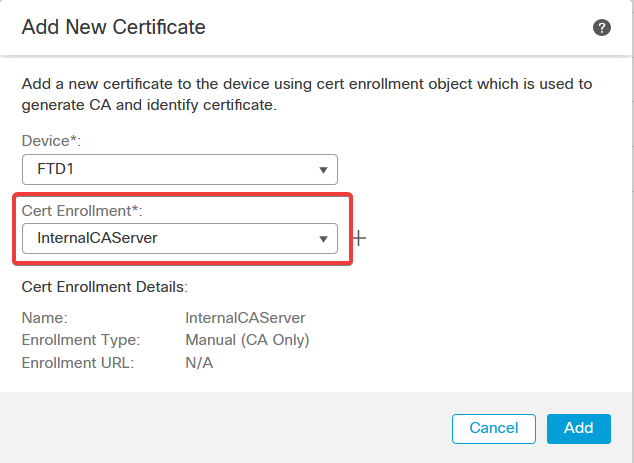

e. En Cert Enrollment, seleccione el trustpoint de la lista desplegable que se acaba de crear y haga clic en Add.

Paso 2: Configuración del grupo de servidores ISE/Radius y el perfil de conexión

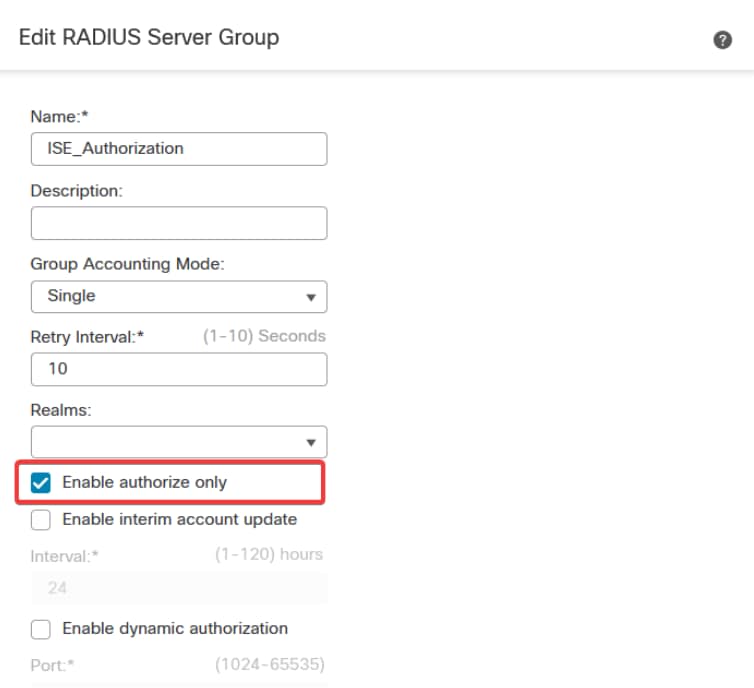

a. Desplácese hasta Objects > AAA Server > RADIUS Server Group y haga clic en Add RADIUS Server Group. Marque la Enable authorize only opción.

Advertencia: si la opción Enable authorized only (Activar sólo autorización) no está activada, el firewall envía una solicitud de autenticación. Sin embargo, ISE espera recibir un nombre de usuario y una contraseña con esa solicitud, y no se utiliza una contraseña en los certificados. Como resultado, ISE marca la solicitud como error de autenticación.

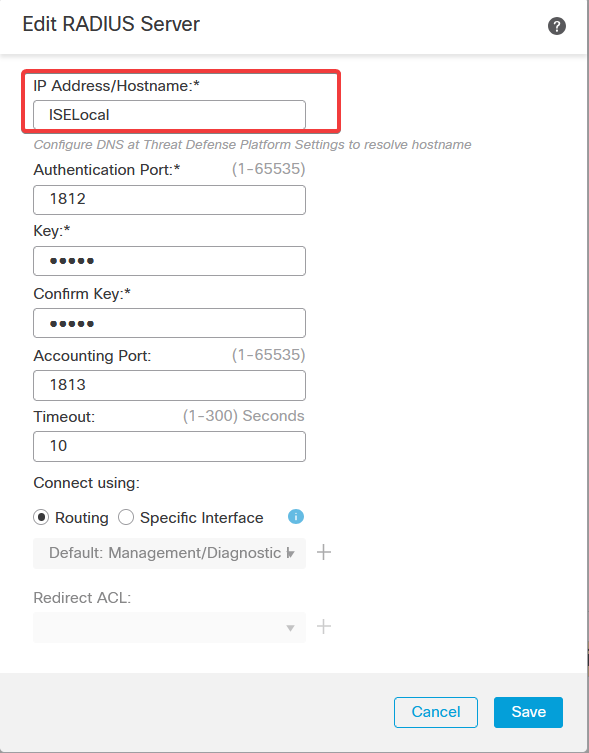

b. Haga clic en el Add (+) icono y, a continuación, agregue elRadius server/ISE servermediante la dirección IP o un nombre de host.

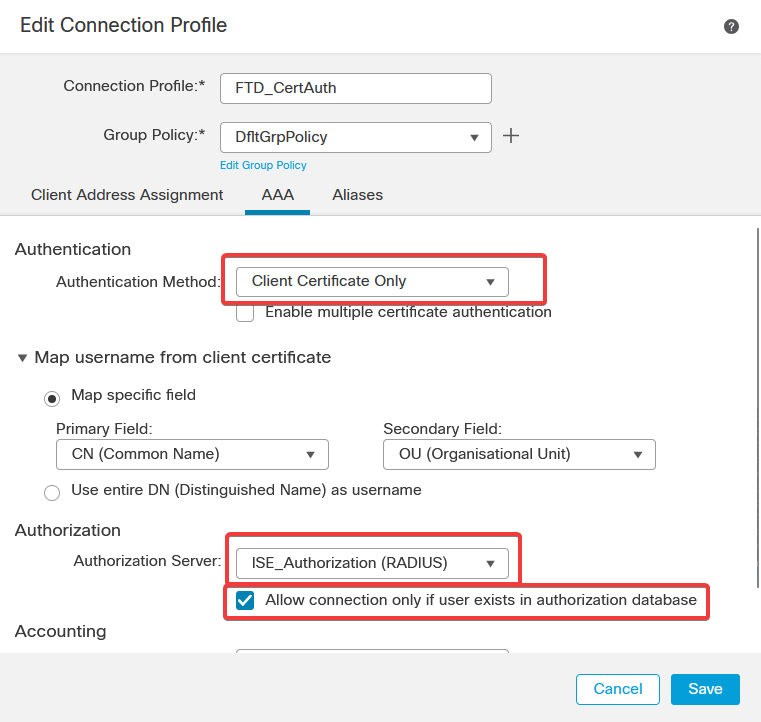

c. Desplácese hasta Devices > Remote Access configuration . Cree unnew connection profiley establezca el método de autenticación enClient Certificate Only. Para el servidor de autorización, elija el que se creó en los pasos anteriores.

Asegúrese de marcar la Allow connection only if user exists in authorization database opción. Esta configuración garantiza que la conexión a RAVPN se complete solo si se permite la autorización.

Map Username del certificado del cliente hace referencia a la información obtenida del certificado para identificar al usuario. En este ejemplo, se mantiene la configuración predeterminada, pero se puede cambiar en función de la información que se utilice para identificar a los usuarios.

Haga clic en Save.

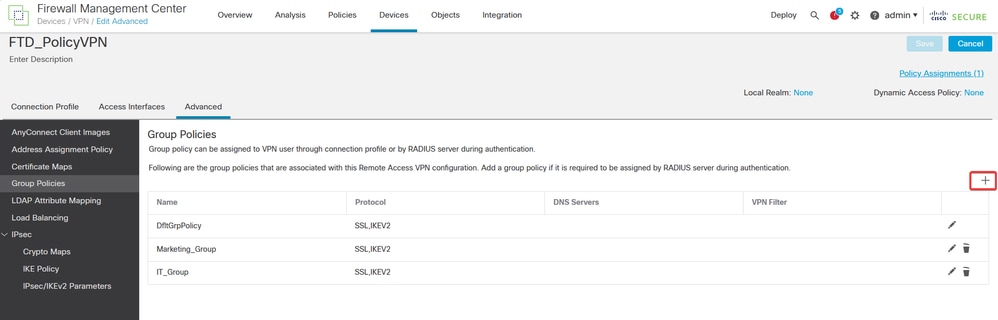

d. Acceda a Advanced > Group Policies. Haga clic en el Add (+) icono de la derecha.

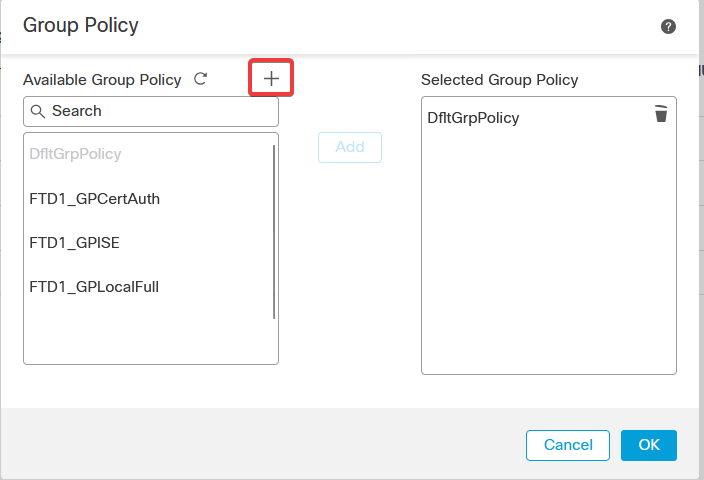

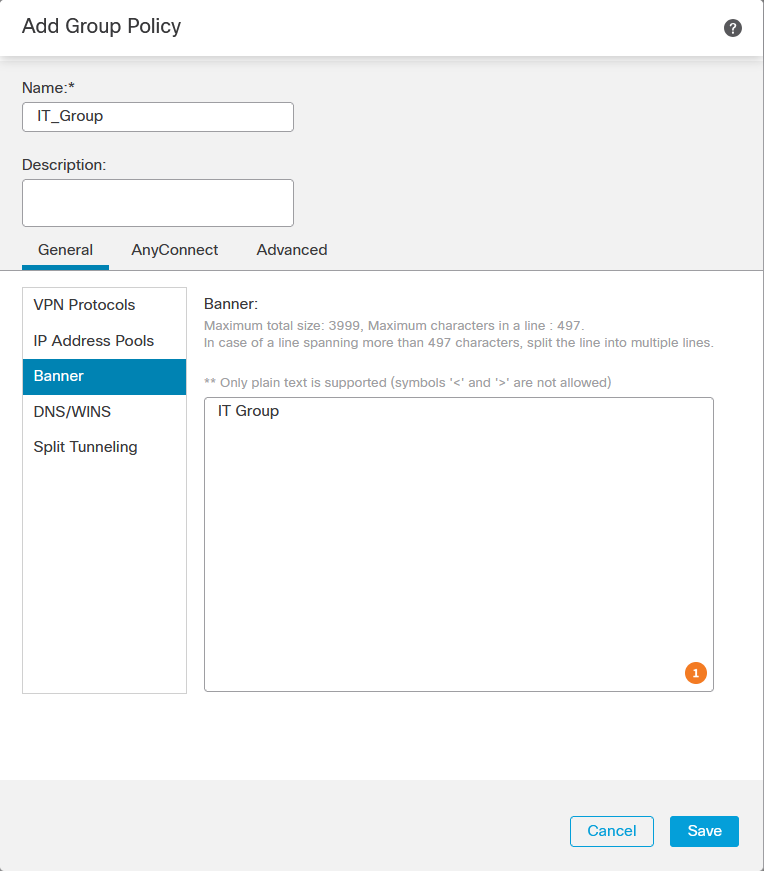

e. Cree el group policies. Cada política de grupo se configura en función de los grupos de organización y las redes a las que cada grupo puede acceder.

f. En la directiva de grupo, realice las configuraciones específicas de cada grupo. Se puede agregar un mensaje de banner para mostrarlo después de una conexión correcta.

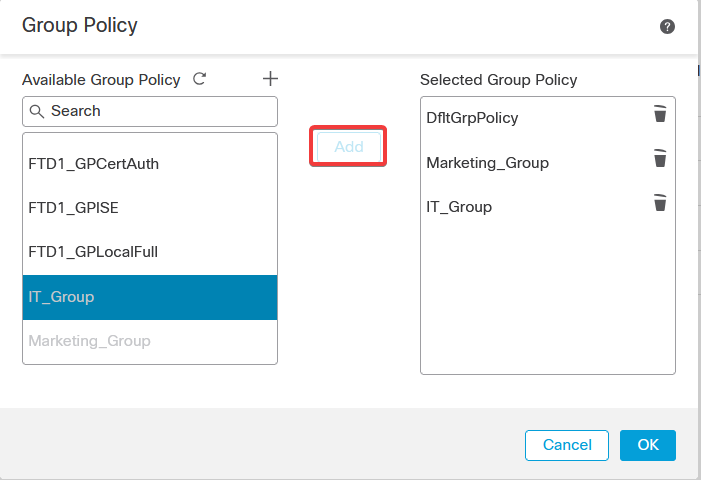

g. Seleccione el group policies en el lado izquierdo y haga clicAddpara moverlo al lado derecho. Esto especifica qué políticas de grupo se están utilizando en la configuración.

e. Implementar los cambios.

Paso 3: Configuración de ISE

Paso 3.1: Crear usuarios, grupos y perfiles de autenticación de certificados

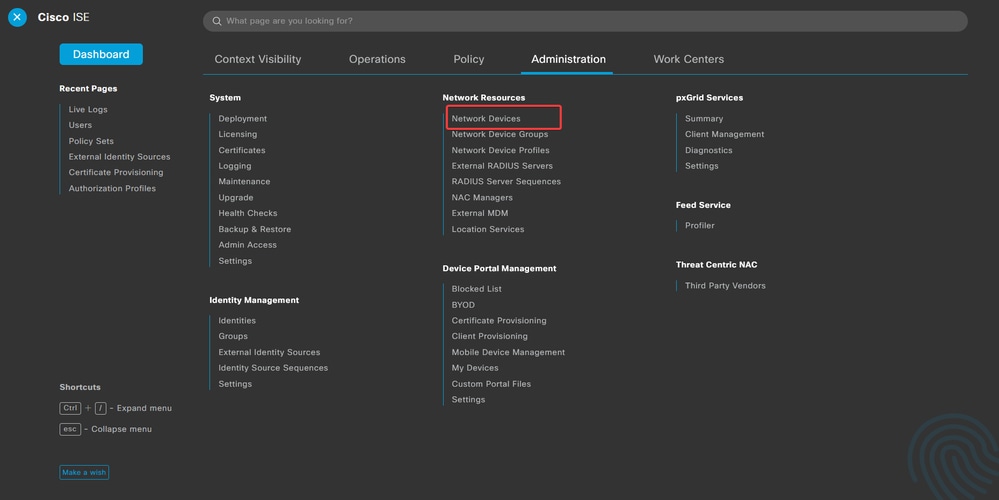

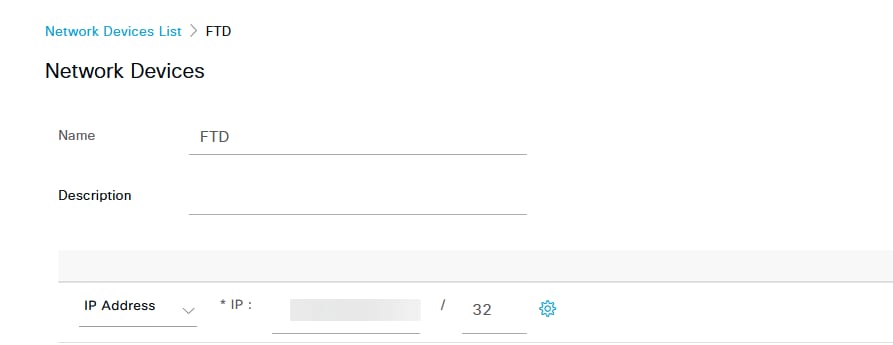

a. Inicie sesión en el servidor ISE y navegue hasta Administration > Network Resources > Network Devices.

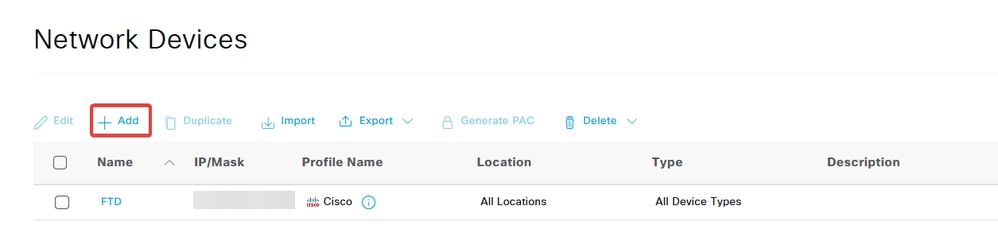

b. Haga clic Add para configurar el firewall como cliente AAA.

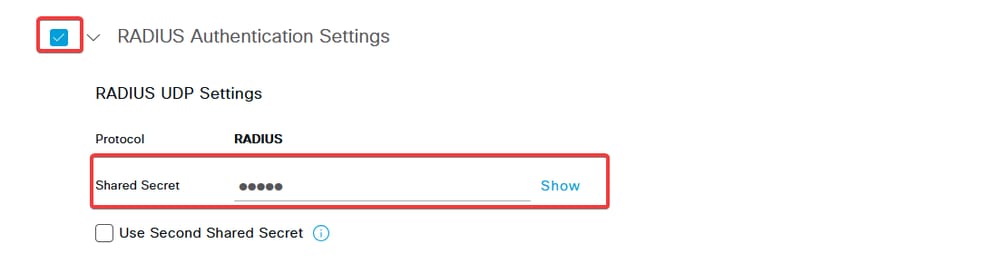

c. Ingrese los campos Network Device Name y IP Address y luego marque la RADIUS Authentication Settings casilla y agregue el valor Shared Secret. This debe ser el mismo que se utilizó cuando se creó el objeto RADIUS Server en FMC. Haga clic enSave.

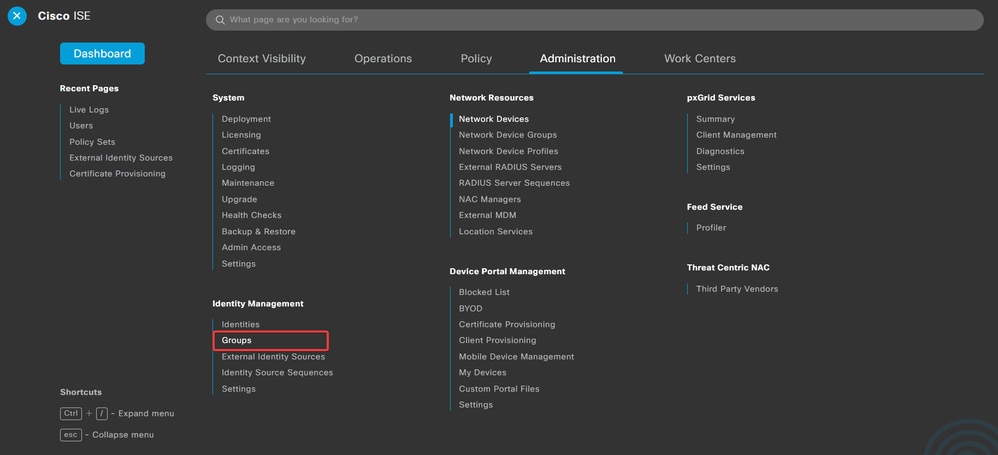

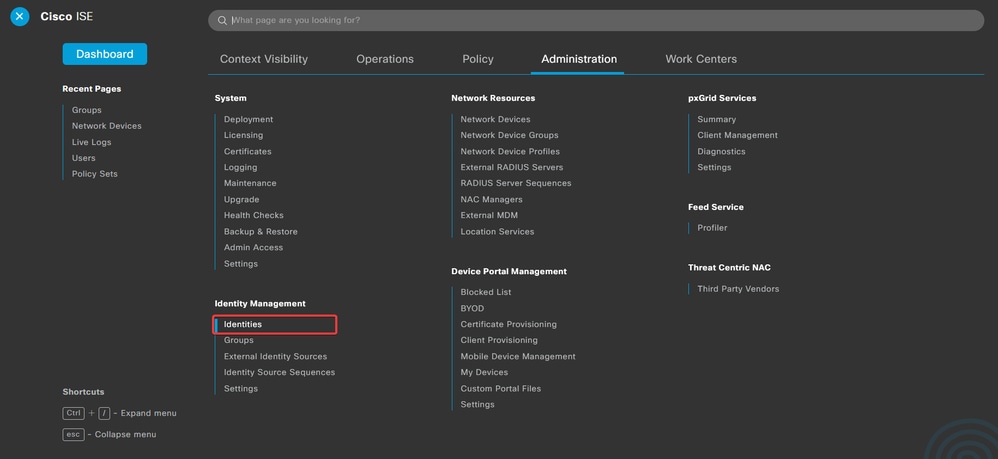

d. Acceda aAdministration > Identity Management > Groups.

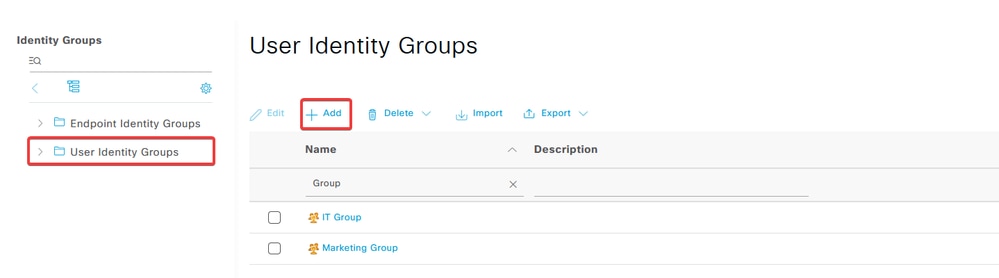

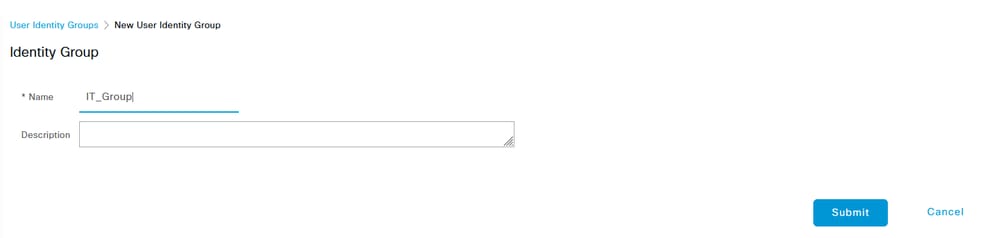

e. Haga clic enUser Identity Groupsy, a continuación, haga clic en Add.

Introduzca el nombredel grupo y haga clic enSubmit.

Nota: Repita este procedimiento para crear tantos grupos como sea necesario.

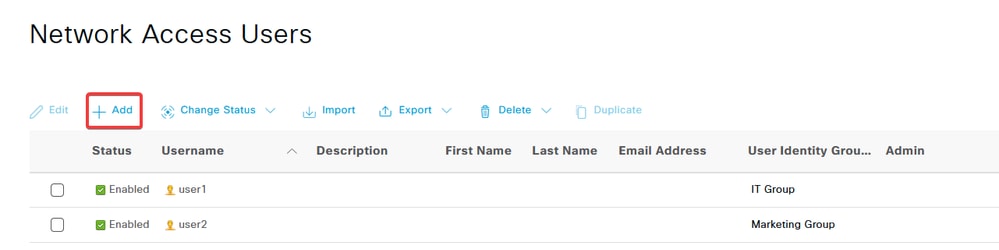

d. Acceda a Administration > Identity Management > Identities.

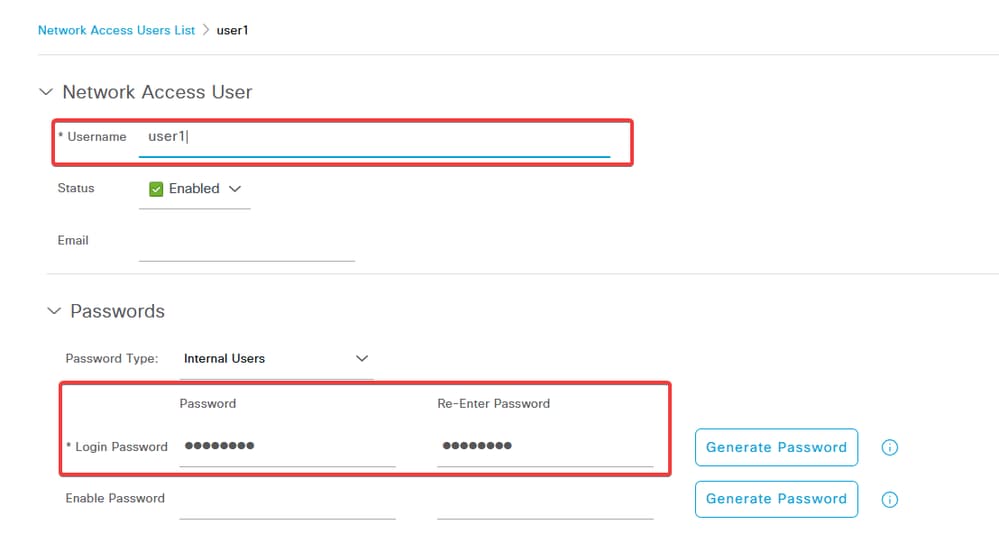

e. Haga clicAddpara crear un nuevo usuario en la base de datos local del servidor.

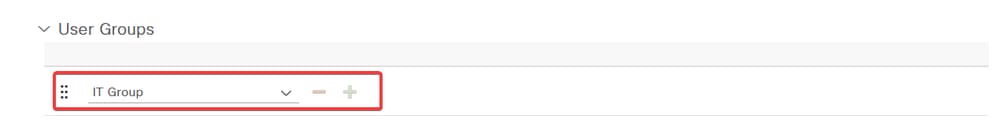

Introduzca elUsernamey Login Password. A continuación, desplácese hasta el final de esta página y seleccione la opciónUser Group.

Haga clic en Save.

Nota: Es necesario configurar un nombre de usuario y una contraseña para crear usuarios internos. Aunque no es necesario para la autenticación RAVPN, que se realiza mediante certificados, estos usuarios se pueden utilizar para otros servicios internos que requieren una contraseña. Por lo tanto, asegúrese de utilizar una contraseña segura.

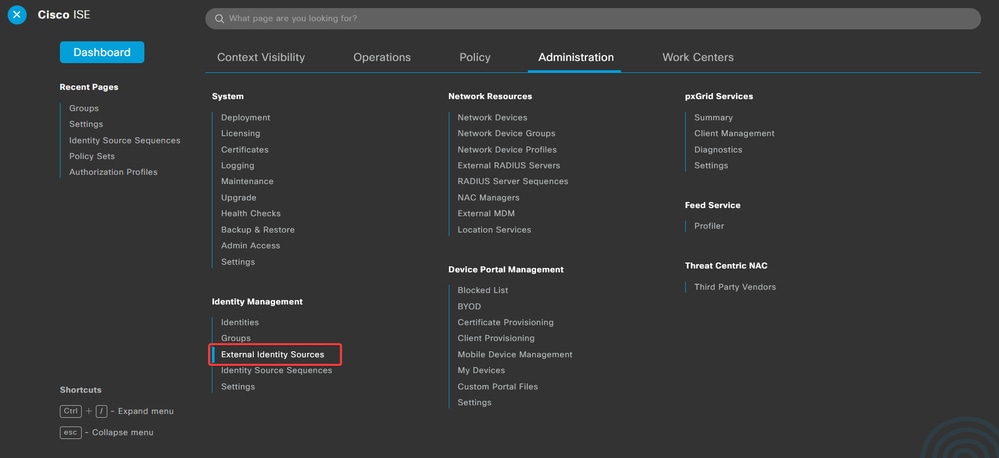

f. Desplácese hasta Administration > Identity Management > External Identify Sources.

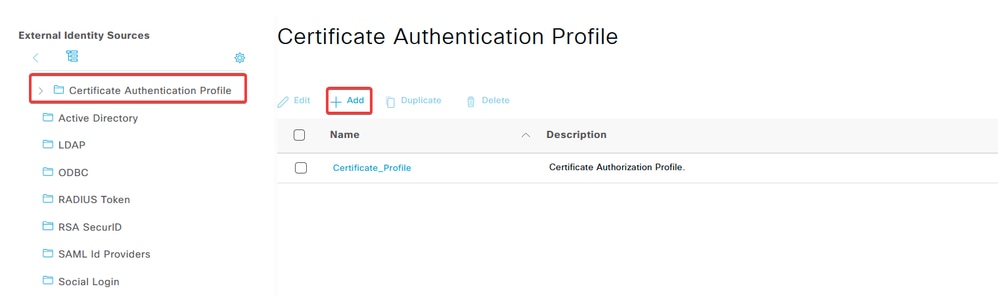

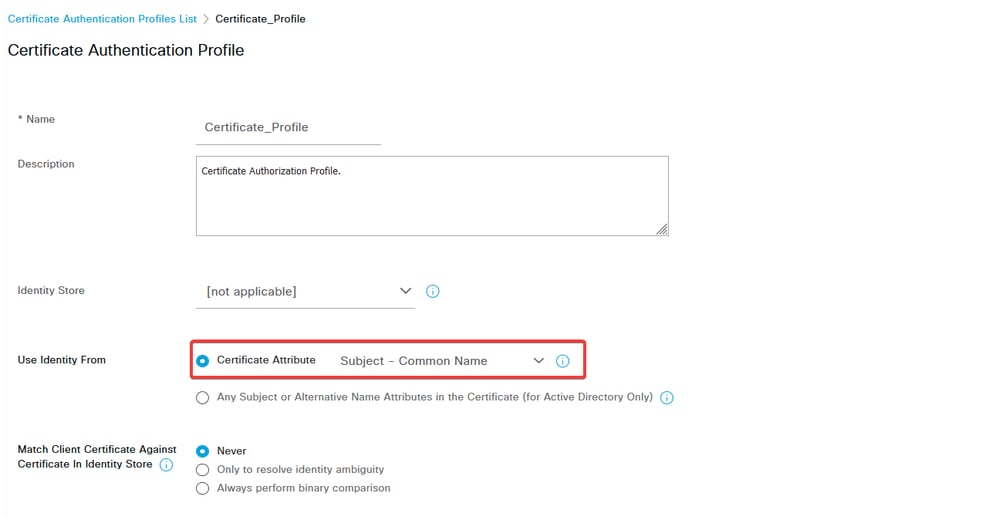

g. Haga clicAddpara crear una Certificate Authentication Profile.

El perfil de autenticación de certificados especifica cómo se validan los certificados de cliente, incluidos los campos del certificado que se pueden comprobar (nombre alternativo del sujeto, nombre común, etc.).

Paso 3.2: Configurar la política de autenticación

La directiva de autenticación se utiliza para autenticar que la solicitud se origina en el firewall y en el perfil de conexión específico.

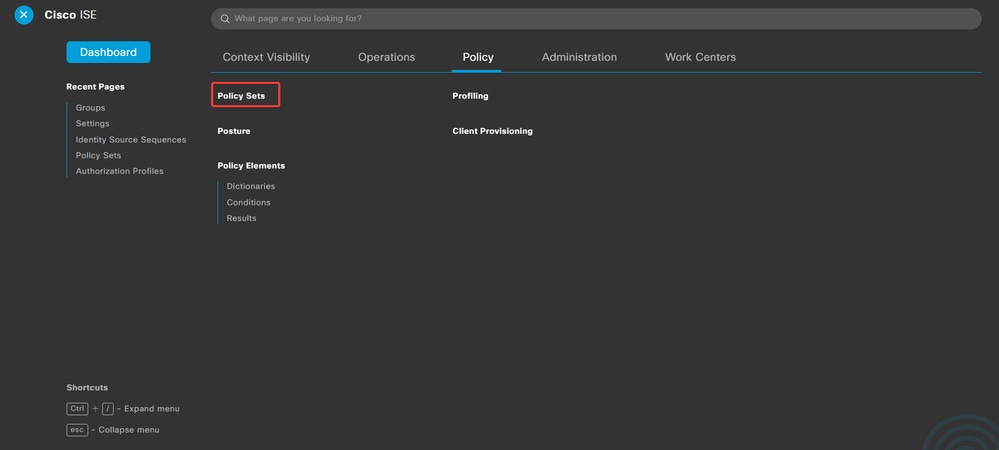

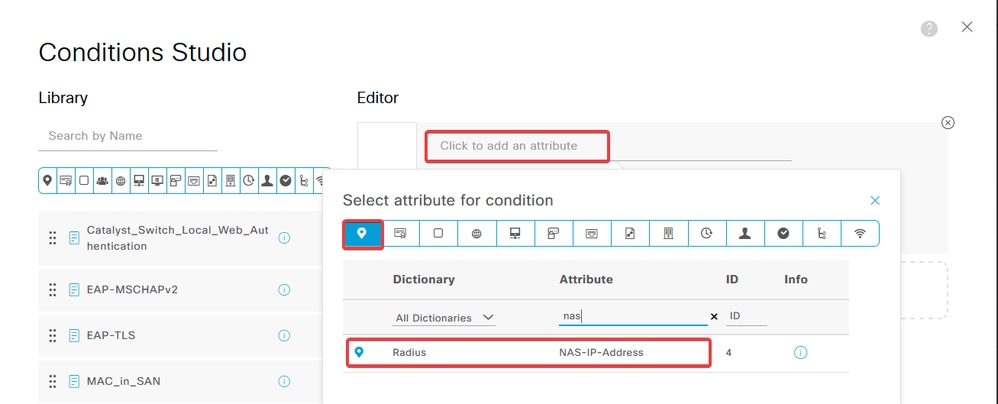

a. Desplácese hasta Policy > Policy Sets.

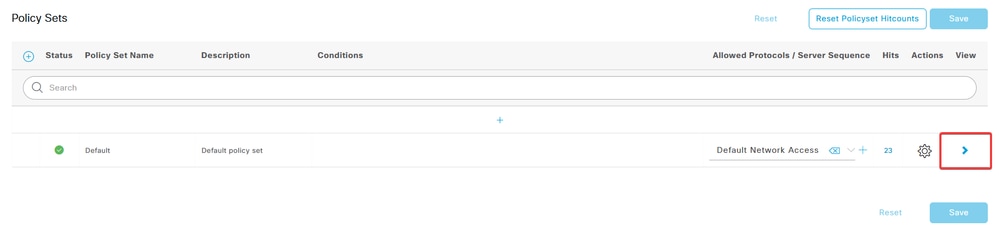

Seleccione la política de autorización predeterminada haciendo clic en la flecha en el lado derecho de la pantalla:

b. Haga clic en la flecha del menú desplegable juntoAuthentication Policya para expandirlo. Luego, haga clic en el add (+) icono para agregar una nueva regla.

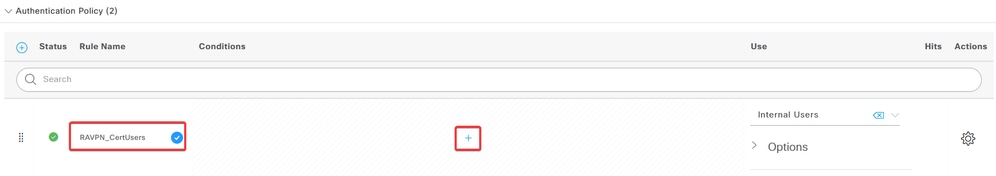

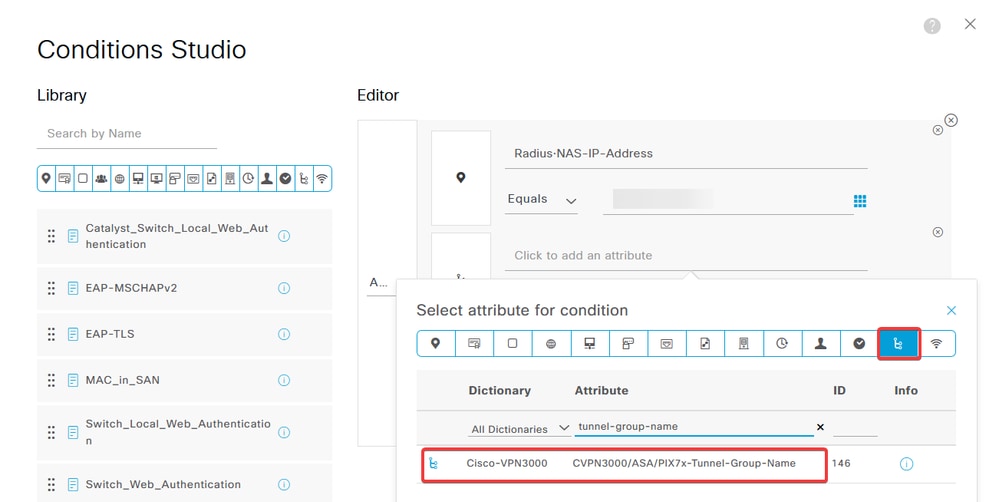

Introduzca el nombre de la regla y seleccione eladd (+)icono en la columna Condiciones.

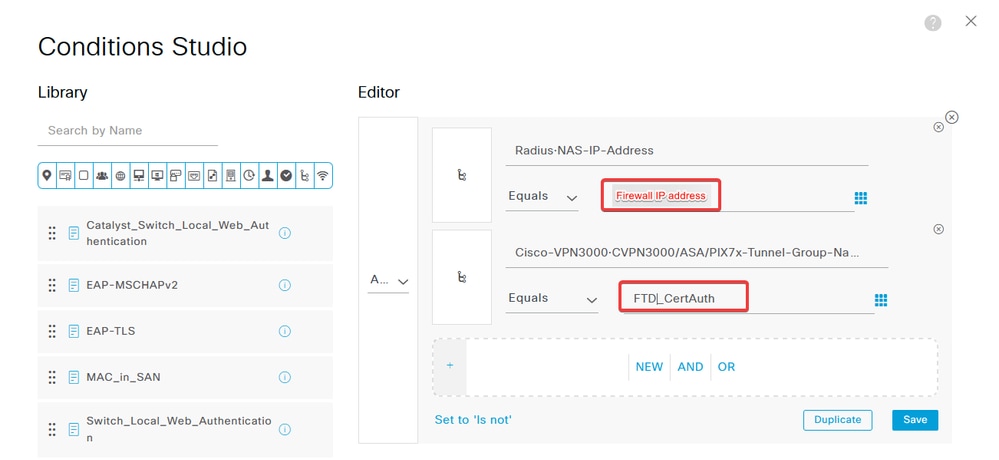

c. Haga clic en el cuadro de texto Attribute Editor y haga clic en elNAS-IP-Addressicono. Introduzca la dirección IP del firewall.

d. Haga clic New y, a continuación, agregue el otro atributoTunnel-Group-name. Introduzca elConnection Profilenombre configurado en el FMC.

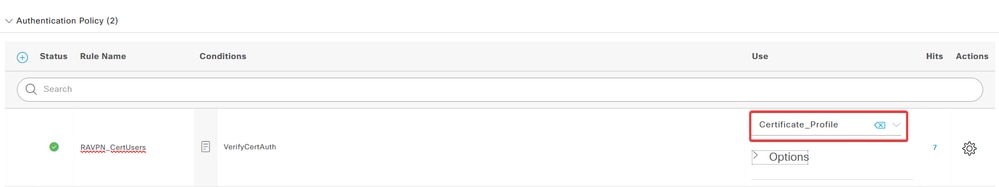

e. En la columna Usar, seleccione el Certificate Authentication Profile que se ha creado. Al hacerlo, especifica la información definida en el perfil que se utiliza para identificar a los usuarios.

Haga clic enSave.

Paso 3.3: Configuración de la política de autorización

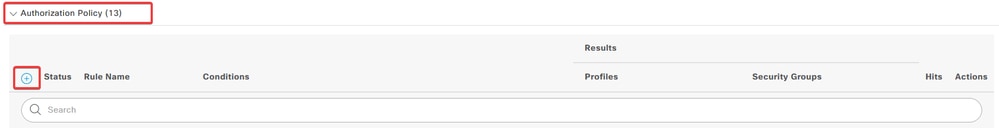

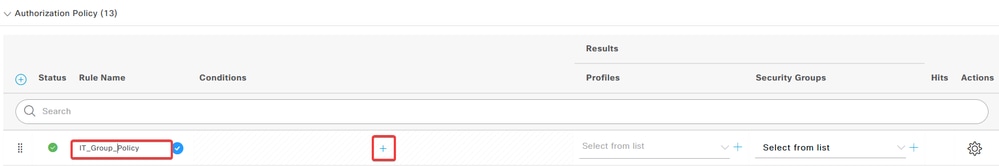

a. Haga clic en la flecha del menú desplegable juntoAuthorization Policya para expandirlo. Luego, haga clic en el add (+) icono para agregar una nueva regla.

Introduzca el nombre de la regla y seleccione el add (+) icono en la columna Condiciones.

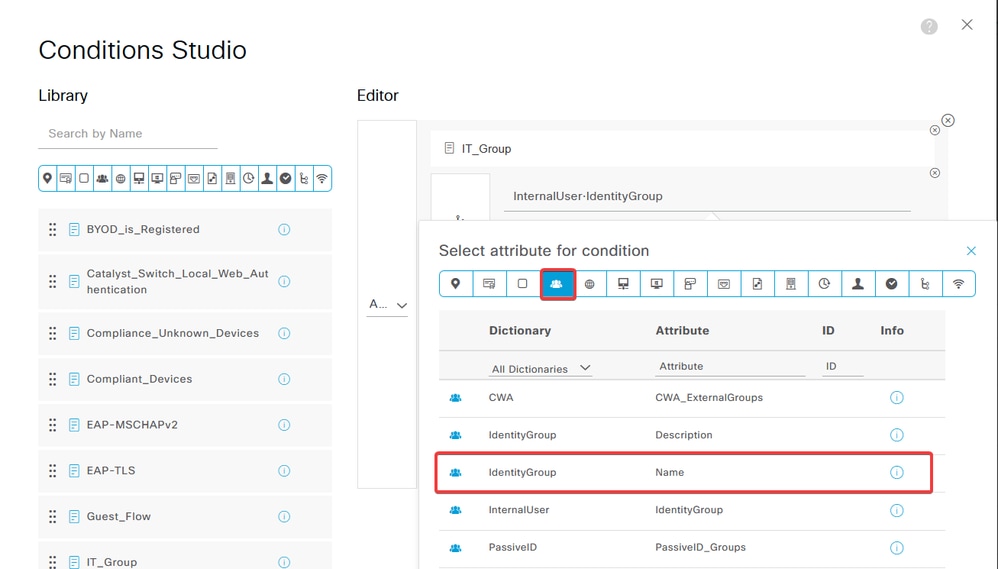

b. Haga clic en el cuadro de texto Attribute Editor y haga clic en elIdentity groupicono. Seleccione el Identity group - Name atributo.

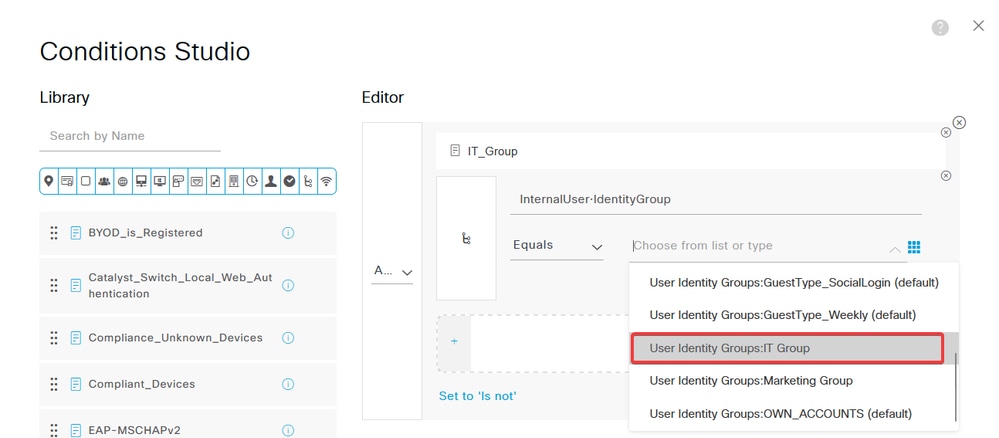

SeleccioneEqualscomo operador y, a continuación, haga clic en la flecha del menú desplegable para mostrar las opciones disponibles y seleccione User Identity Groups:

.

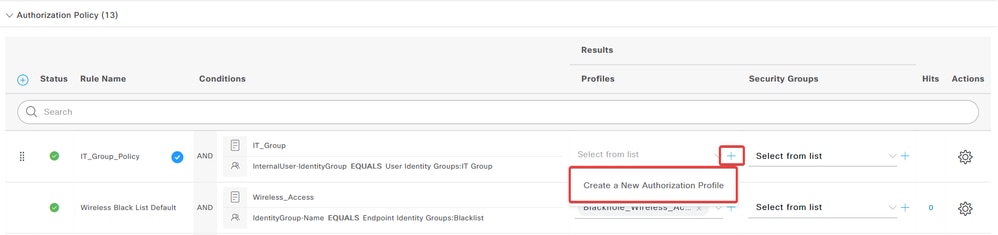

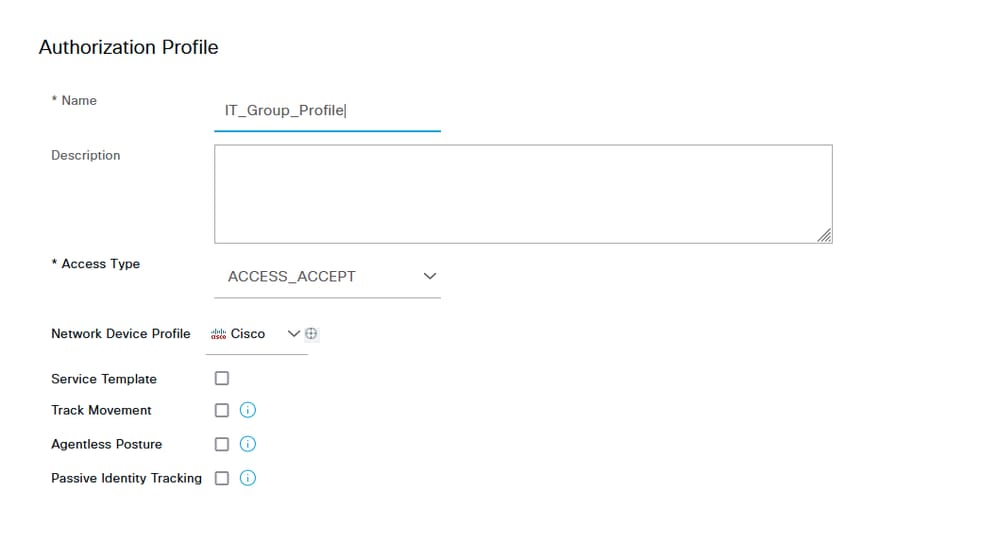

c. En la columna Profiles, haga clic en eladd (+)icono y seleccione Create a New Authorization Profile.

Ingrese el perfilName.

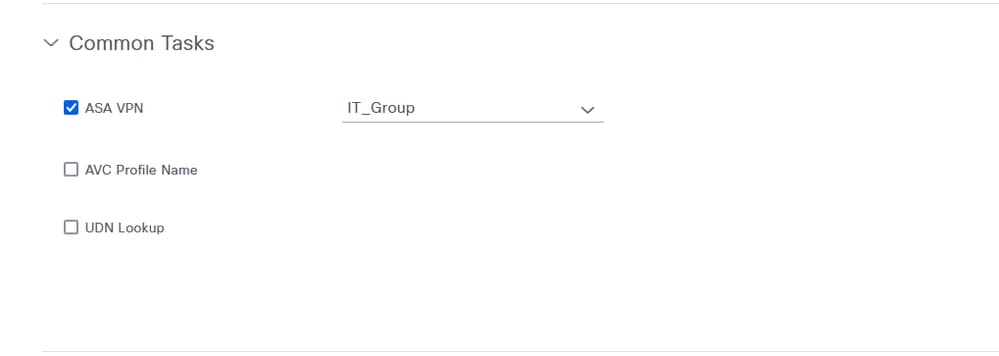

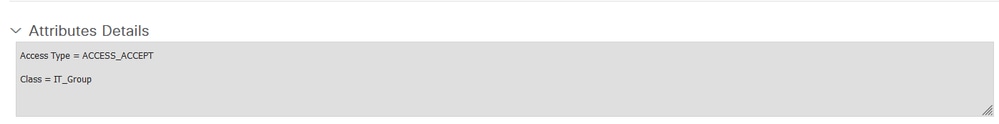

Desplácese hasta Common Tasks y active ASA VPN. A continuación, escriba el group policy name, que debe ser el mismo que el creado en el FMC.

Los atributos que vienen a continuación se asignaron a cada grupo:

Click Save.

Nota: Repita el paso 3.3: Configure la política de autorización para cada grupo que se creó.

Verificación

1. Ejecute el comandoshow vpn-sessiondb anyconnecty verifique si el usuario está utilizando la política de grupo correcta.

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

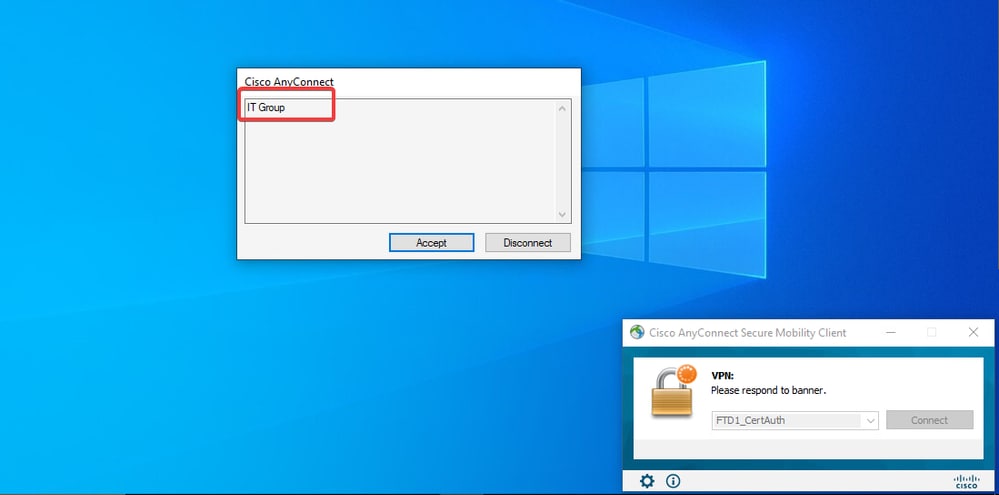

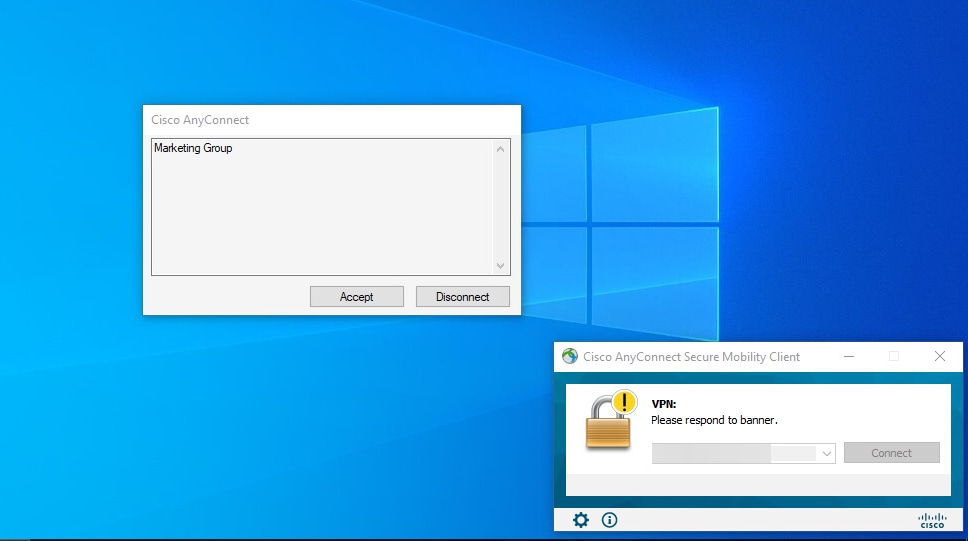

- En la directiva de grupo, puede configurar un mensaje de titular que se muestre cuando el usuario se conecte correctamente. Cada banner se puede utilizar para identificar el grupo que tiene autorización.

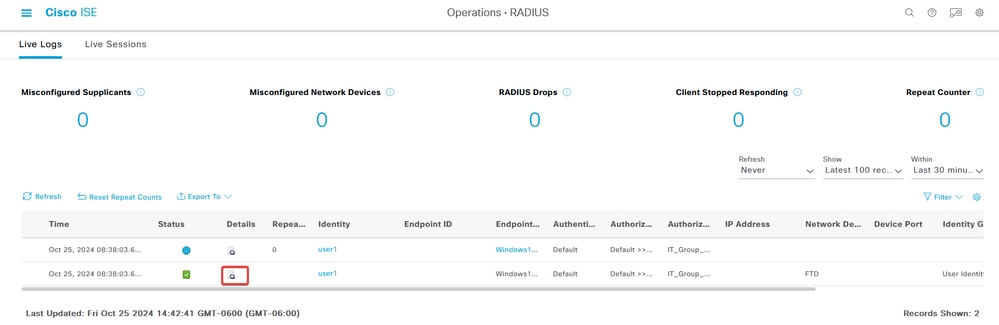

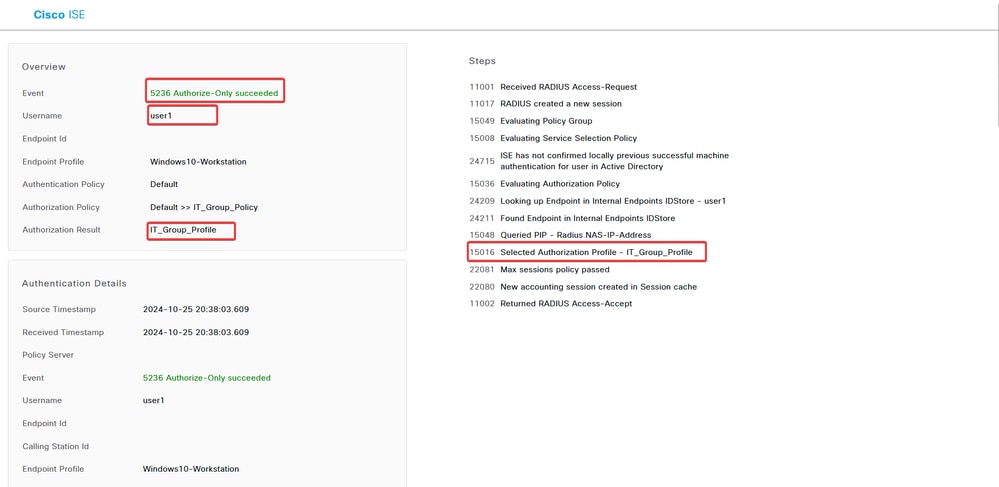

- En los registros activos, compruebe si la conexión está utilizando la directiva de autorización adecuada. Haga clic en

Detailsy muestre el informe de autenticación.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

1. Las depuraciones se pueden ejecutar desde la CLI de diagnóstico del CSF para la autenticación de certificados.

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Utilice los debugs AAA para verificar la asignación de atributos locales y/o remotos.

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

En ISE:

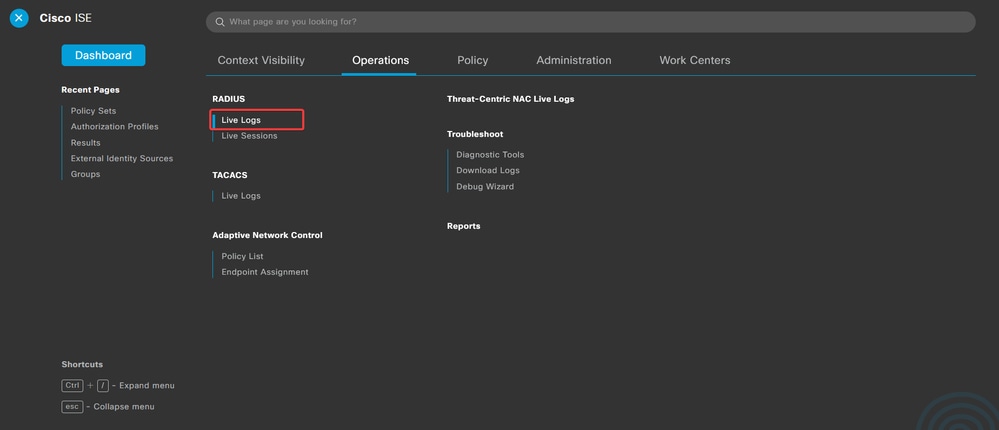

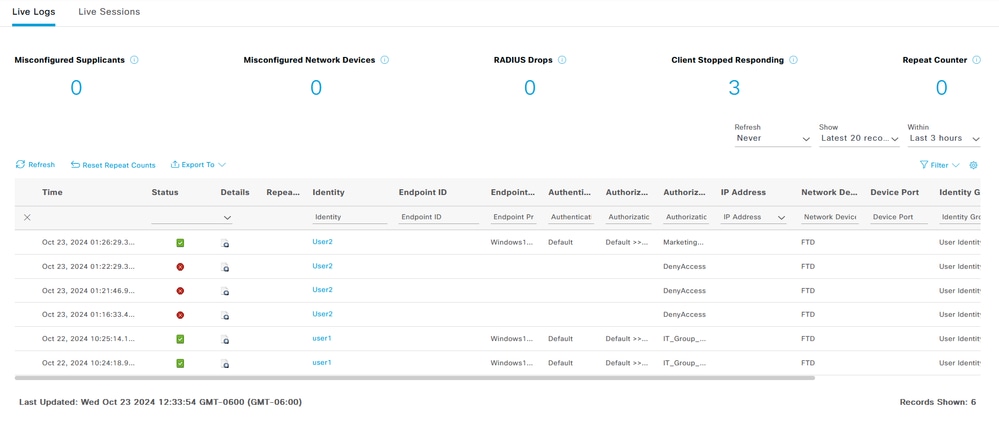

1. Acceda aOperations > RADIUS > Live Logs.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

29-Oct-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jesus Manuel Burgos MorenoTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios