Introducción

Este documento describe cómo configurar AnyConnect con autenticación LDAP en CSM.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- CSM 4.23

- configuración de AnyConnect

- protocolo SSL

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

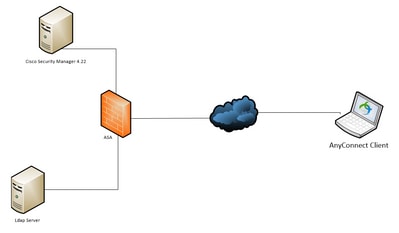

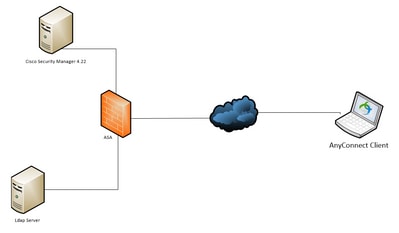

Diagrama de la red

Configuraciones

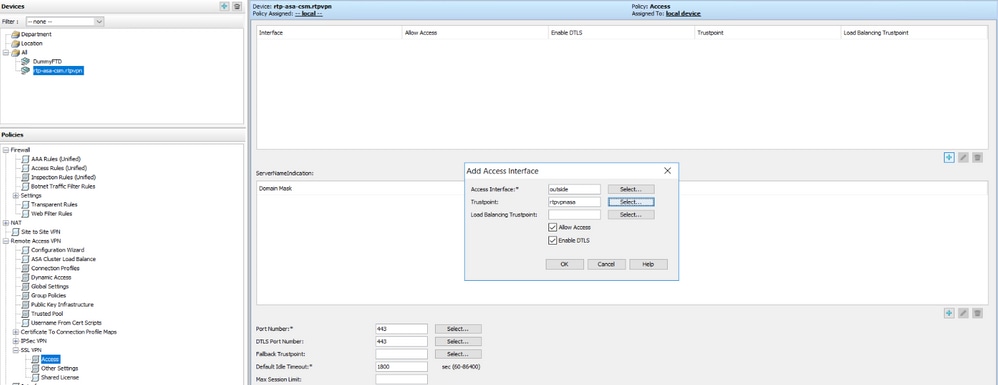

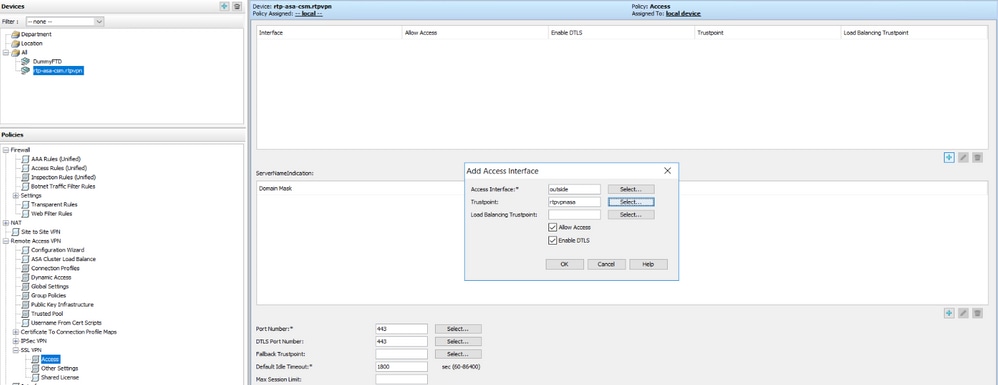

Paso 1. Configuración del Acceso SSLVPN

Vaya a Políticas > SSL VPN > Acceso:

Después de configurar la interfaz de acceso, asegúrese de hacer clic en Save:

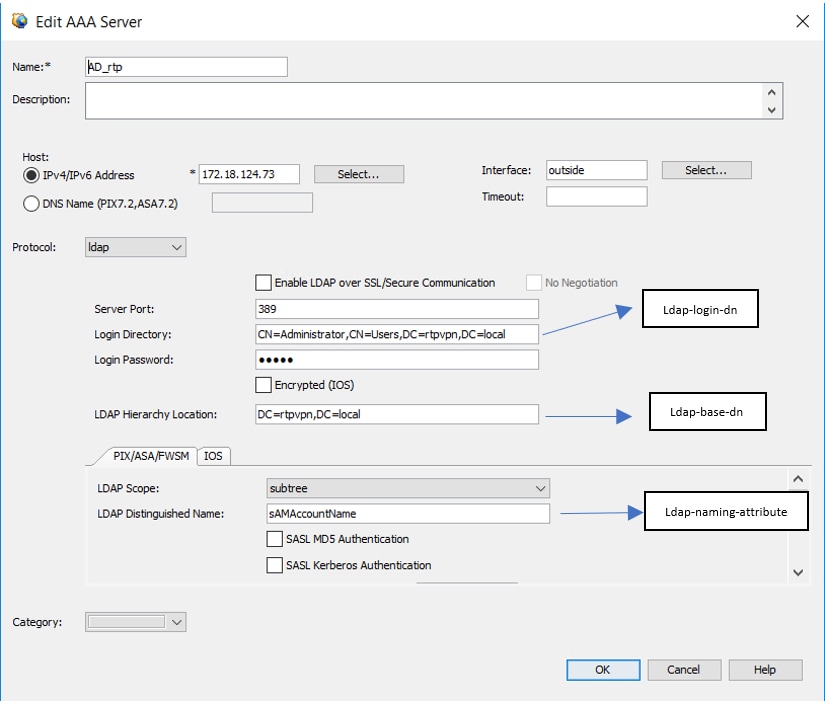

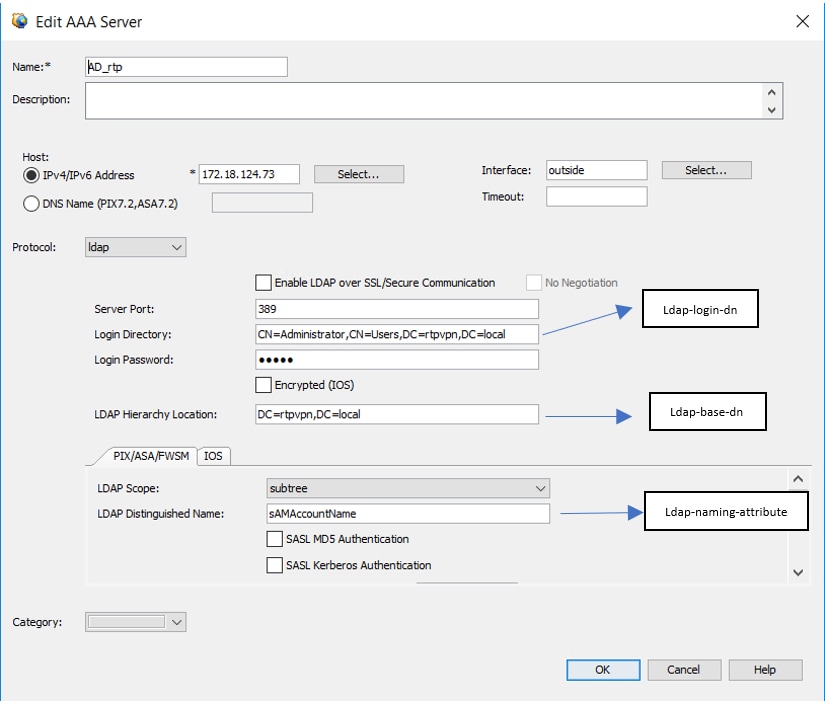

Paso 2. Configuración del servidor de autenticación

Vaya a Policy Object Manager > All Object Types > AAA Servers > Add.

Configure la IP del servidor, la interfaz de origen, el directorio de inicio de sesión, la contraseña de inicio de sesión, la ubicación de jerarquía LDAP, el ámbito LDAP y el nombre distintivo LDAP:

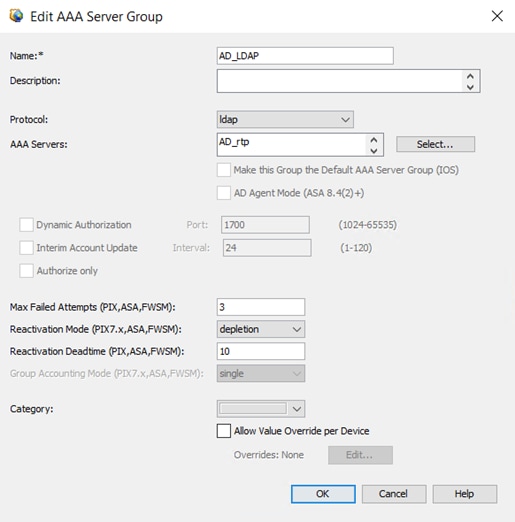

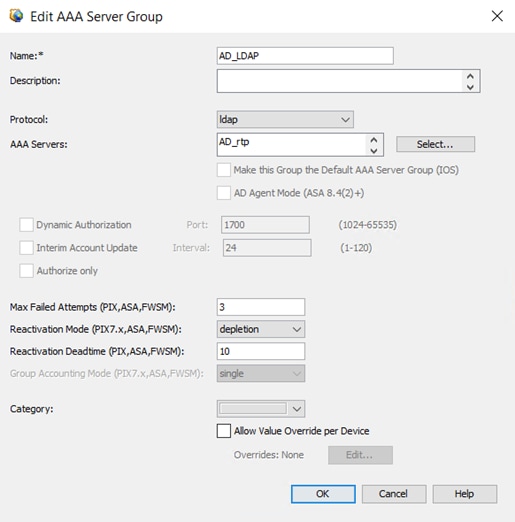

Ahora agregue el servidor AAA a AAA Server Groups > Add.

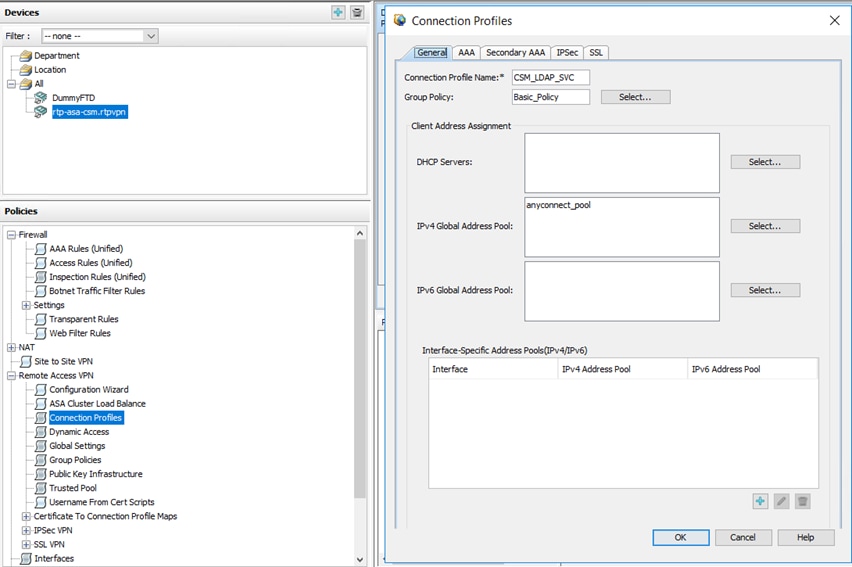

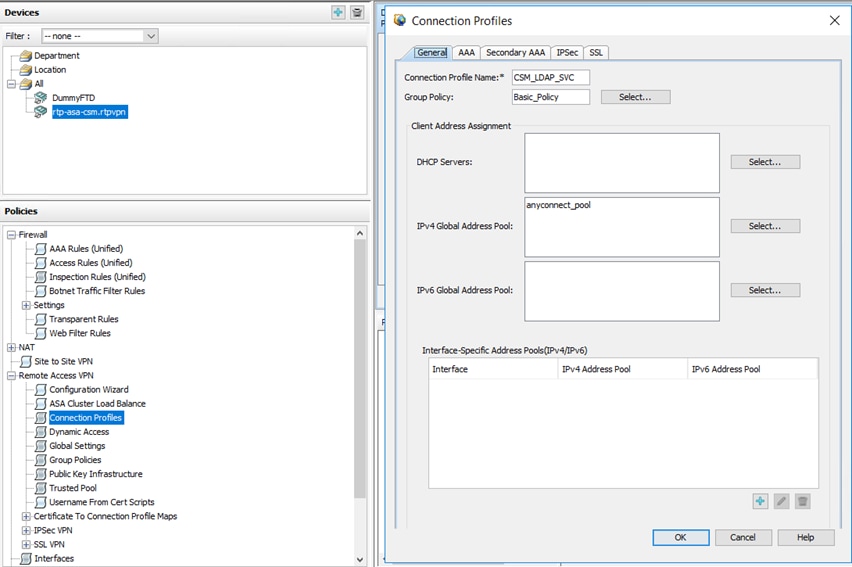

Paso 3. Configuración del perfil de conexión

Vaya a Políticas > Perfiles de conexión > Agregar.

Aquí tiene que configurar el Pool de Direcciones Globales IPv4 (Pool AnyConnect), la Política de Grupo, AAA y el Alias/URL de Grupo:

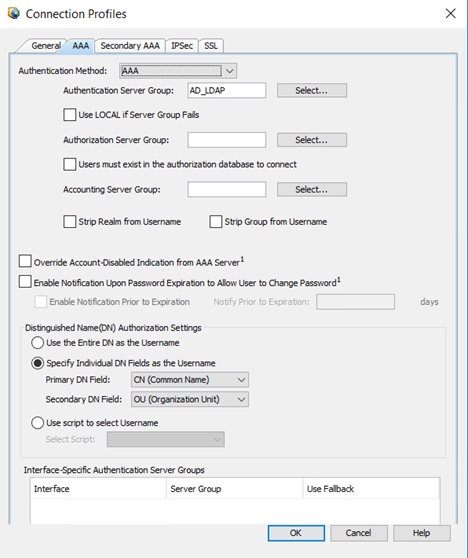

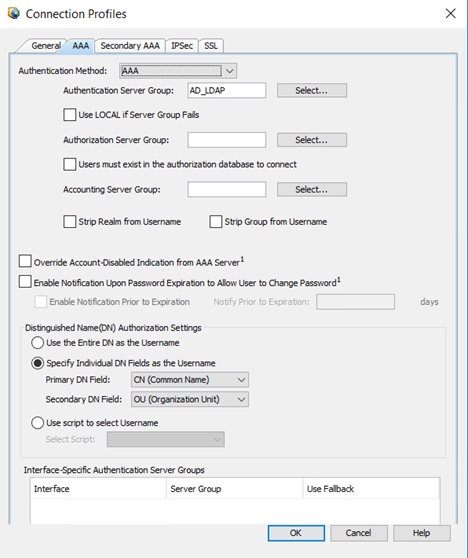

Para seleccionar el servidor AAA, haga clic en la pestaña AAA y seleccione el servidor creado en el Paso 2:

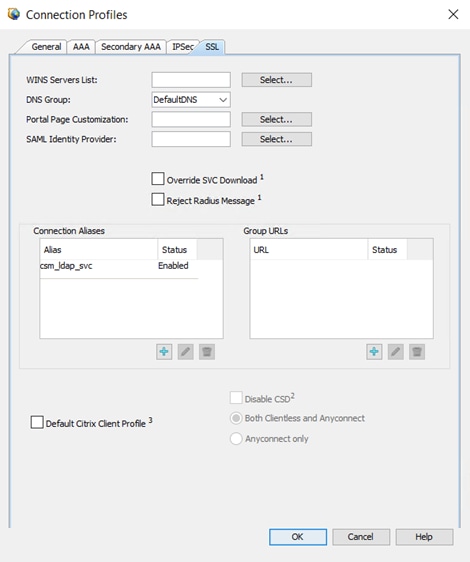

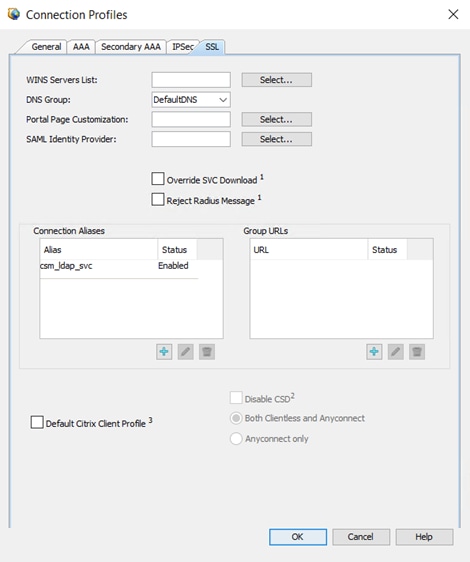

Para configurar un alias de grupo/url de grupo, servidor DNS o WINS en el perfil de conexión, vaya a la pestaña SSL:

Paso 4. Implementación

Haga clic en el icono de despliegue .

Verificación

Esta sección proporciona información que puede utilizar para verificar su configuración.

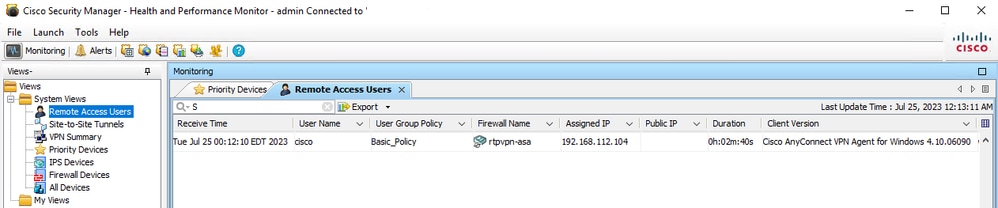

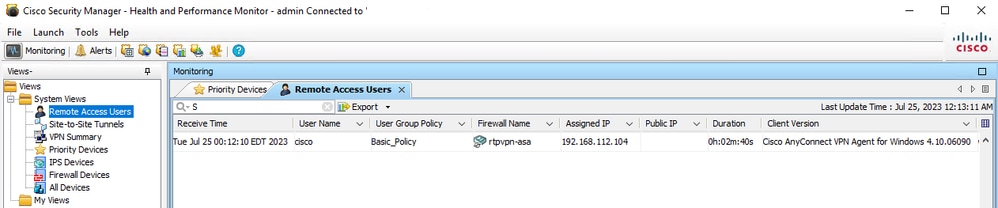

Acceso mediante CSM:

Abra el Health and Performance Monitor > Tools > Device Selector > Select the ASA > Next > Select Remote Access Users

Nota: El usuario VPN aparece según el temporizador de actualización de HPM.

A través de CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.20.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_LDAP_SVC

Login Time : 10:29:42 UTC Tue Jul 25 2023

Duration : 0h:010m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Troubleshoot

Para verificar posibles fallas durante la autenticación LDAP o el establecimiento anyconnect, puede ejecutar los siguientes comandos en la CLI:

debug ldap 255

debug webvpn anyconnect 255

Comentarios

Comentarios