CSM - Cómo instalar certificados SSL de terceros para el acceso a la GUI

Opciones de descarga

-

ePub (238.2 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (144.2 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Cisco Security Manager (CSM) proporciona una opción para utilizar certificados de seguridad emitidos por autoridades certificadoras (CA) de terceros. Estos certificados se pueden utilizar cuando la política organizativa impide el uso de certificados autofirmados CSM o requiere que los sistemas utilicen un certificado obtenido de una CA determinada.

TLS/SSL utiliza estos certificados para la comunicación entre el servidor CSM y el navegador cliente. Este documento describe los pasos para generar una solicitud de firma de certificado (CSR) en CSM y cómo instalar la identidad y los certificados de CA raíz en el mismo.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de la arquitectura de certificados SSL.

- Conocimiento básico de Cisco Security Manager.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Security Manager versión 4.11 y posteriores.

Creación de CSR desde la interfaz de usuario

Esta sección describe cómo generar una CSR.

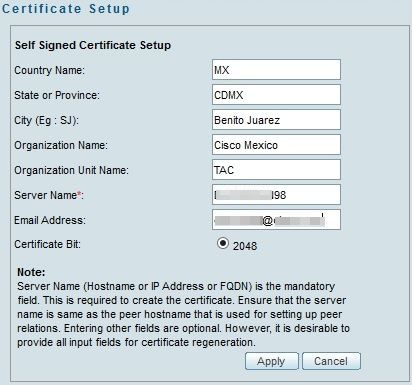

Paso 1. Ejecute la página de inicio de Cisco Security Manager y seleccione Server Administration > Server > Security > Single-Server Management > Certificate Setup .

Paso 2. Introduzca los valores necesarios para los campos descritos en esta tabla:

| Campo |

Notas de uso |

| Nombre del país |

Código de país de dos caracteres. |

| Estado o provincia |

Código provincial o de estado de dos caracteres o nombre completo del estado o provincia. |

| Localidad |

El código de ciudad o ciudad de dos caracteres o el nombre completo de la ciudad o ciudad. |

| Nombre de la organización |

Nombre completo de su organización o abreviatura. |

| Nombre de la unidad de organización |

Complete el nombre de su departamento o una abreviatura. |

| Nombre del servidor |

Nombre DNS, dirección IP o nombre de host del ordenador. Introduzca el nombre del servidor con un nombre de dominio correcto y resoluble. Esto se muestra en el certificado (ya sea autofirmado o emitido por un tercero). No se debe dar el host local o 127.0.0.1. |

| Dirección de correo electrónico |

Dirección de correo electrónico a la que se debe enviar el correo. |

Paso 3. Haga clic en Aplicar para crear la CSR.

El proceso genera los siguientes archivos:

- server.key: clave privada del servidor.

- server.crt: certificado autofirmado del servidor.

- server.pk8: clave privada del servidor en formato PKCS#8.

- server.csr: archivo de solicitud de firma de certificado (CSR).

Nota: Esta es la ruta de acceso para los archivos generados.

~CSCOpx\MDC\Apache\conf\ssl\chain.cer

~CSCOpx\MDC\Apache\conf\ssl\server.crt

~CSCOpx\MDC\Apache\conf\ssl\server.csr

~CSCOpx\MDC\Apache\conf\ssl\server.pk8

~CSCOpx\MDC\Apache\conf\ssl\server.key

Nota: Si el certificado es un certificado autofirmado, no podrá modificar esta información.

Carga de certificado de identidad en el servidor CSM

Esta sección describe cómo cargar el certificado de identidad proporcionado por la CA en el servidor CSM

Paso 1 Busque el script de utilidad SSL disponible en esta ubicación

NMSROOT\MDC\Apache

Nota: NMSROOT se debe reemplazar por el directorio donde se instala CSM.

Esta utilidad tiene estas opciones.

| Número |

Opción |

Lo que hace... |

| 1 |

Mostrar información del certificado del servidor |

Para los certificados emitidos por terceros, esta opción muestra los detalles del certificado del servidor, los certificados intermedios, si los hubiera, y el certificado de CA raíz.

|

| 2 |

Mostrar la información del certificado de entrada |

Esta opción acepta un certificado como entrada y:

|

| 3 |

Mostrar certificados de CA raíz en los que confía el servidor |

Genera una lista de todos los certificados de CA raíz. |

| 4 |

Verificar el certificado de entrada o la cadena de certificado |

Verifica si el certificado de servidor emitido por las CA de terceros puede cargarse. Al elegir esta opción, la utilidad:

Después de completar la verificación correctamente, se le solicitará que cargue los certificados en el servidor CSM. La utilidad muestra un error:

Debe ponerse en contacto con la CA que emitió los certificados para corregir estos problemas antes de cargar los certificados en CSM. |

| 5 |

Cargar certificado de servidor único en el servidor |

Debe verificar los certificados mediante la opción 4 antes de seleccionar esta opción. Seleccione esta opción, sólo si no hay certificados intermedios y sólo hay un certificado de servidor firmado por un certificado de CA raíz destacado. Si CSM no confía en la CA raíz, no seleccione esta opción. En estos casos, debe obtener un certificado de CA raíz utilizado para firmar el certificado de la CA y cargar ambos certificados mediante la opción 6. Cuando seleccione esta opción y proporcione la ubicación del certificado, la utilidad:

Después de completar la verificación correctamente, la utilidad carga el certificado en CiscoWorks Server. La utilidad muestra un error:

Debe ponerse en contacto con la CA que emitió los certificados para corregir estos problemas antes de volver a cargar los certificados en CSM. |

| 6 |

Cargar una cadena de certificados en el servidor |

Debe verificar los certificados mediante la opción 4 antes de seleccionar esta opción. Seleccione esta opción si está cargando una cadena de certificados. Si también está cargando el certificado de CA raíz, debe incluirlo como uno de los certificados de la cadena. Cuando seleccione esta opción y proporcione la ubicación de los certificados, la utilidad:

Después de que la verificación se complete correctamente, el certificado del servidor se carga en CiscoWorks Server. Todos los certificados intermedios y el certificado de CA raíz se cargan y copian en CSM TrustStore. La utilidad muestra un error:

Debe ponerse en contacto con la CA que emitió los certificados para corregir estos problemas antes de volver a cargar los certificados en CiscoWorks. |

| 7 |

Modificar certificado de servicios comunes |

Esta opción le permite modificar la entrada Host Name en Common Services Certificate. Puede introducir un nombre de host alternativo si desea cambiar la entrada de nombre de host existente. |

Paso 2 Utilice la opción 1 para obtener una copia del certificado actual y guardarlo para referencia futura.

Paso 3 Detenga el administrador de demonio CSM utilizando este comando en el símbolo del sistema de Windows antes de iniciar el proceso de carga del certificado.

net stop crmdmgtd

Nota: Los servicios CSM se desactivan mediante este comando. Asegúrese de que no haya implementaciones activas durante este procedimiento.

Paso 4 Abra SSL Utility una vez más. Esta utilidad se puede abrir utilizando el símbolo del sistema. Para ello, vaya a la ruta mencionada anteriormente y utilice este comando.

perl SSLUtil.pl

Paso 5 Seleccione la opción 4. Verifique la cadena de certificado/certificado introducida.

Paso 6 Introduzca la ubicación de los certificados (certificado de servidor y certificado intermedio).

Nota: La secuencia de comandos verifica si el certificado del servidor es válido. Una vez finalizada la verificación, la utilidad muestra las opciones. Si el script informa de errores durante la validación y verificación, la utilidad SSL muestra instrucciones para corregirlos. Siga las instrucciones para corregir esos problemas y, a continuación, intente la misma opción una vez más.

Paso 7 Seleccione cualquiera de las dos opciones siguientes.

Seleccione la opción 5 si sólo hay un certificado para cargar, es decir, si el certificado del servidor está firmado por un certificado de CA raíz.

O

Seleccione la opción 6 si hay una cadena de certificados para cargar, es decir, si hay un certificado de servidor y un certificado intermedio.

Nota: CiscoWorks no permite continuar con la carga si no se ha detenido CSM Daemon Manager. La utilidad muestra un mensaje de advertencia si se detectan discrepancias de nombre de host en el certificado del servidor que se está cargando, pero la carga puede continuar.

Paso 8 Introduzca estos detalles obligatorios.

- Ubicación del certificado

- Ubicación de los certificados intermedios, si los hubiere.

SSL Utility carga los certificados si todos los detalles son correctos y los certificados cumplen los requisitos de CSM para los certificados de seguridad.

Paso 9 Reinicie el gestor de demonio CSM para que el nuevo cambio surta efecto y habilite los servicios CSM.

net start crmdmgtd

Nota: Espere un total de 10 minutos para que se reinicien todos los servicios CSM.

Paso 10 Confirme que el CSM esté utilizando el certificado de identidad instalado.

Nota: No olvide instalar los certificados raíz e intermedio de CA en el PC o servidor desde donde se establece la conexión SSL en el CSM.

Con la colaboración de ingenieros de Cisco

- David RomanCisco TAC

- Christian HernandezCisco TAC

- Cesar Lopez ZamarripaCisco TAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios