Configuración de VPN SSL de cliente ligero (WebVPN) Cisco IOS con SDM

Contenido

Introducción

La tecnología Thin-Client SSL VPN se puede utilizar para permitir el acceso seguro para aplicaciones que utilizan puertos estáticos. Algunos ejemplos son Telnet (23), SSH (22), POP3 (110), IMAP4 (143) y SMTP (25). Thin-Client puede estar dirigido por el usuario, por políticas o por ambos. El acceso se puede configurar usuario por usuario o se pueden crear directivas de grupo que incluyan uno o más usuarios. La tecnología SSL VPN se puede configurar en tres modos principales: Clientless SSL VPN (WebVPN), Thin-Client SSL VPN (Port Forwarding) y SSL VPN Client (SVC-Full Tunnel Mode).

1. VPN SSL sin cliente (WebVPN):

Un cliente remoto necesita solamente un buscador Web habilitado por SSL para acceder a los servidores Web http o https en la LAN corporativa. El acceso está también disponible para buscar archivos de Windows con el sistema Común de Archivos de Internet (CIFS). Un buen ejemplo del acceso http es el cliente de Outlook Web Access (OWA).

Consulte Ejemplo de Configuración de Clientless SSL VPN (WebVPN) en Cisco IOS con SDM para obtener más información sobre Clientless SSL VPN.

2. Thin-Client SSL VPN (Reenvío por Puerto)

Un cliente remoto debe descargar un pequeño subprograma Java para el acceso seguro de las aplicaciones TCP que utilizan los números del puerto estático. El UDP no se soporta. Los ejemplos incluyen el acceso a POP3, S TP, IMAP, SSH, y a Telnet. El usuario necesita privilegios administrativos locales porque los cambios se realizan a los archivos en el equipo local. Este método de SSL VPN no funciona con las aplicaciones que utilizan las asignaciones de puerto dinámico, por ejemplo, varias aplicaciones FTP.

3. SSL VPN Client (modo de túnel completo SVC):

El SSL VPN Client descarga a un pequeño cliente a la estación de trabajo remota y permite por completo, acceso seguro a los recursos en la red corporativa interna. El SVC se puede descargar permanentemente a la estación remota, o puede ser quitado una vez que finaliza la sesión segura.

Consulte Ejemplo de Configuración de SSL VPN Client (SVC) en IOS con SDM para obtener más información sobre SSL VPN Client.

Este documento demuestra una configuración simple para Thin-Client SSL VPN en un router Cisco IOS®. La Thin-Client SSL VPN se ejecuta en estos routers Cisco IOS:

-

Cisco 870, 1811, 1841, 2801, 2811, 2821 y 2851 Series Routers

-

Cisco 3725, 3745, 3825, 3845, 7200 y 7301 Series Routers

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

Requisitos para el router Cisco IOS

-

Cualquiera de los routers enumerados cargados con SDM y una imagen avanzada de IOS versión 12.4(6)T o posterior

-

Estación de administración cargada con SDM

Cisco envía nuevos routers con una copia preinstalada de SDM. Si el router no tiene SDM instalado, puede obtener el software en Descarga de software: Cisco Security Device Manager. Debe poseer una cuenta de CCO con un contrato de servicio. Consulte Configuración del router con el administrador de dispositivos de seguridad para obtener instrucciones detalladas.

Requisitos para equipos cliente

-

Los clientes remotos deben tener privilegios administrativos locales; no es necesario, pero se recomienda encarecidamente.

-

Los clientes remotos deben tener Java Runtime Environment (JRE) versión 1.4 o posterior.

-

Navegadores de cliente remotos: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 o Firefox 1.0

-

Cookies habilitadas y ventanas emergentes permitidas en clientes remotos

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Imagen de software empresarial avanzado de Cisco 12.4(9)T

-

Router de servicios integrados Cisco 3825

-

Router de Cisco y Administrador de dispositivos de seguridad (SDM) versión 2.3.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos usados en este documento comenzaron con una configuración despejada (predeterminada). If your network is live, make sure that you understand the potential impact of any command. Las direcciones IP utilizadas para esta configuración provienen del espacio de direcciones RFC 1918. No son legales en Internet.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

Tarea

Esta sección contiene la información necesaria para configurar las características descritas dentro de este documento.

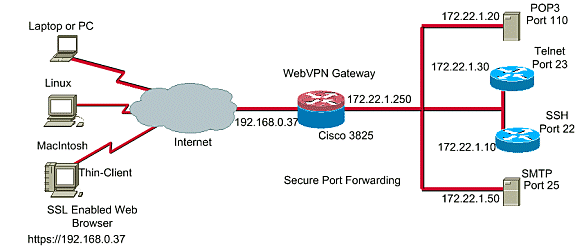

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configuración de Thin-Client SSL VPN

Utilice el asistente proporcionado en la interfaz del Administrador de dispositivos de seguridad (SDM) para configurar la VPN SSL de cliente ligero en Cisco IOS, o bien configúrela en la interfaz de línea de comandos (CLI) o manualmente en la aplicación SDM. En este ejemplo se utiliza el Asistente.

-

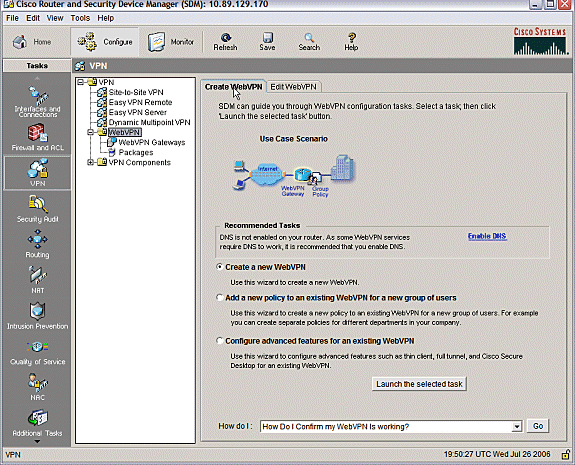

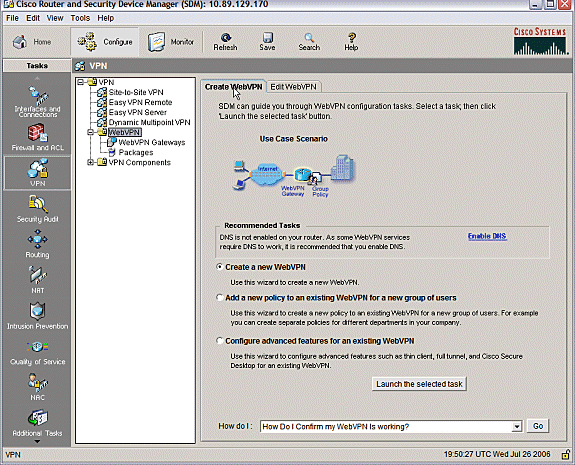

Elija la pestaña Configure.

-

En el panel de navegación, seleccione VPN > WebVPN.

-

Haga clic en la pestaña Create WebVPN.

-

Haga clic en el botón de opción junto a Create a new WebVPN.

-

Haga clic en el botón Iniciar la tarea seleccionada.

-

-

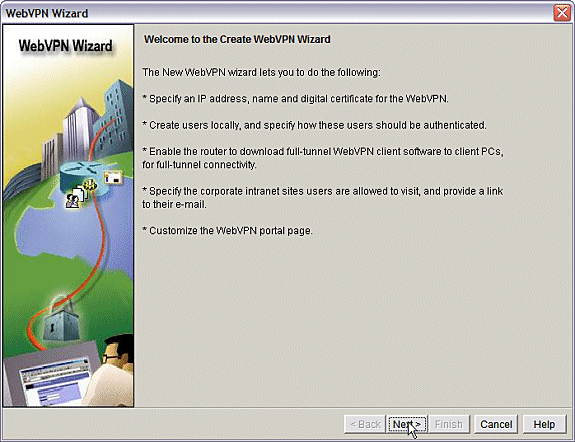

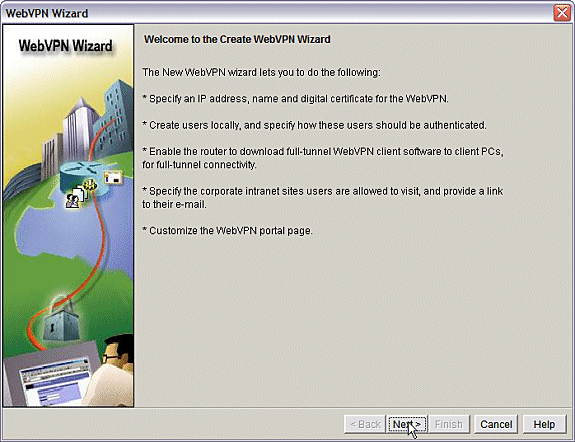

Se inicia el asistente de WebVPN. Haga clic en Next (Siguiente).

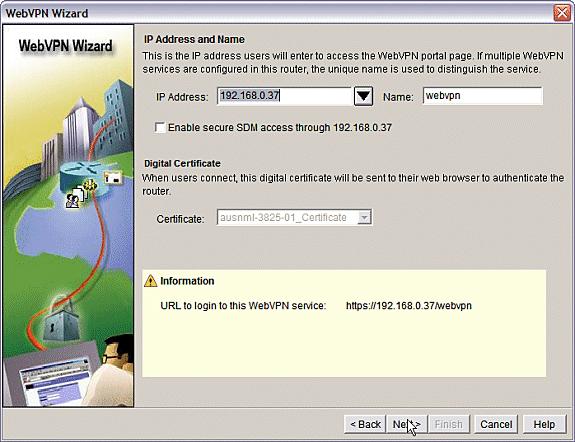

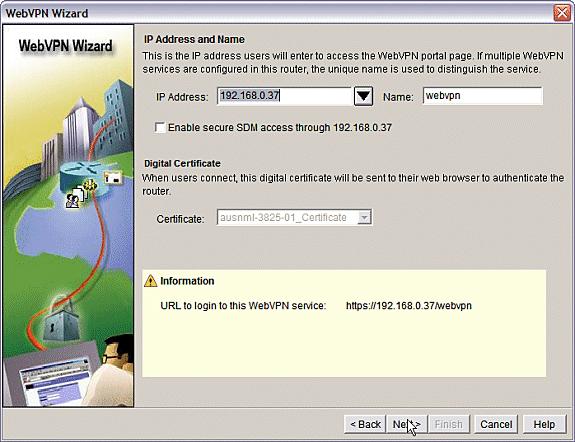

Introduzca la dirección IP y un nombre único para este gateway de WebVPN. Haga clic en Next (Siguiente).

-

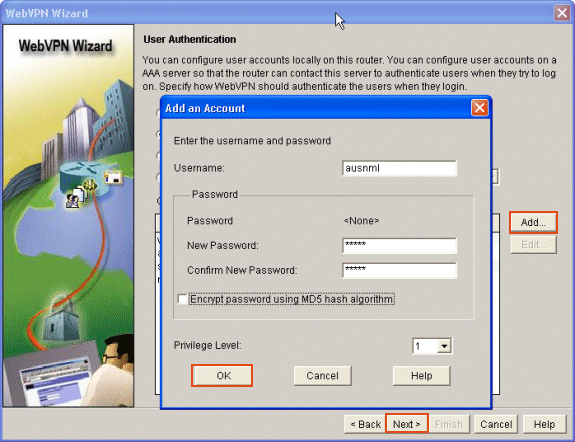

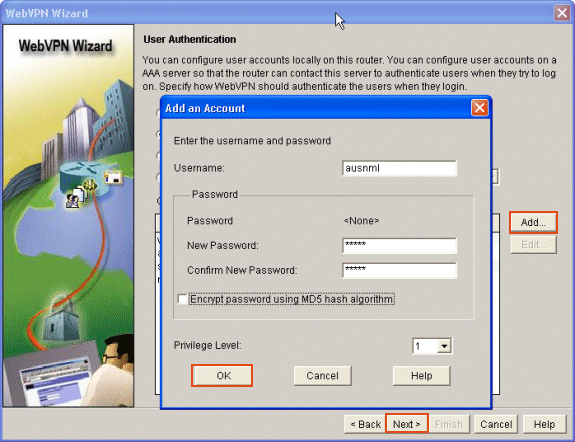

La pantalla User Authentication (Autenticación de usuario) permite proporcionar la autenticación de usuarios. Esta configuración utiliza una cuenta creada localmente en el router. También puede utilizar un servidor de autenticación, autorización y cuentas (AAA).

-

Para agregar un usuario, haga clic en Agregar.

-

Introduzca la información del usuario en la pantalla Add an Account (Agregar una cuenta) y haga clic en OK (Aceptar).

-

Haga clic en Next en la pantalla User Authentication.

-

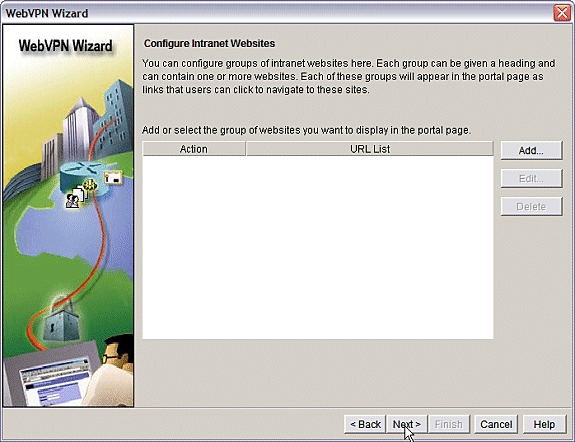

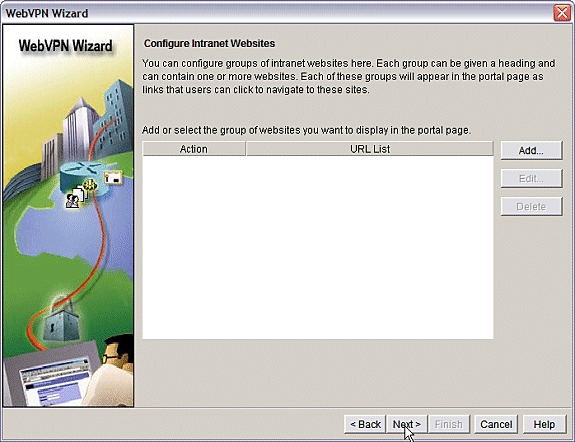

La pantalla WebVPN Wizard (Asistente de WebVPN) permite la configuración de sitios web de intranet, pero este paso se omite porque Port-Forwarding (Reenvío de puertos) se utiliza para el acceso a esta aplicación. Si desea permitir el acceso a sitios web, utilice las configuraciones VPN SSL sin cliente o con cliente completo, que no se encuentran dentro del alcance de este documento.

-

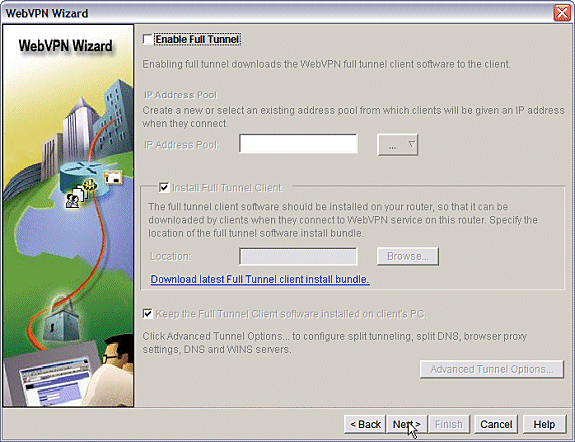

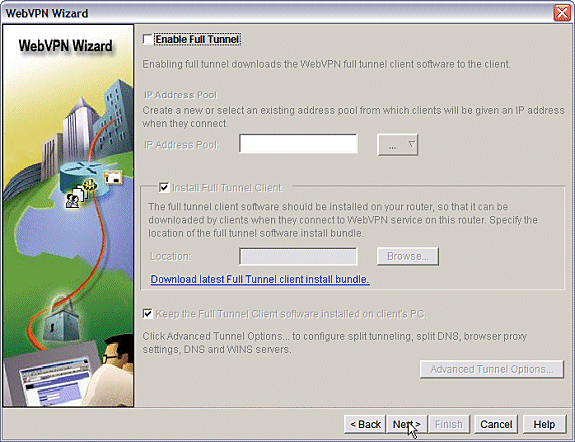

Haga clic en Next (Siguiente). El asistente muestra una pantalla que permite configurar el cliente de túnel completo. Esto no se aplica a Thin-Client SSL VPN (Port Forwarding).

-

Desmarque Enable Full Tunnel. Haga clic en Next (Siguiente).

-

-

Personalice el aspecto de la página del portal WebVPN o acepte el aspecto predeterminado.

-

Haga clic en Next (Siguiente).

-

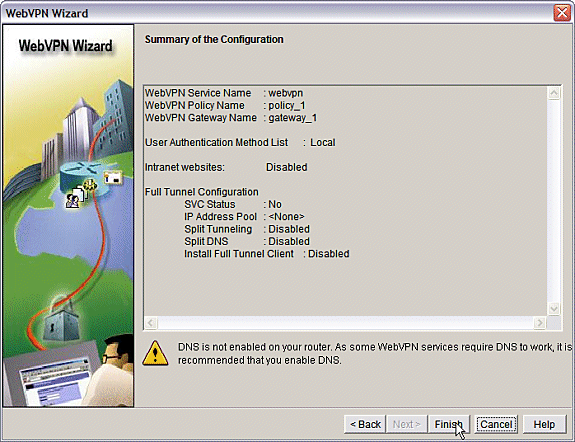

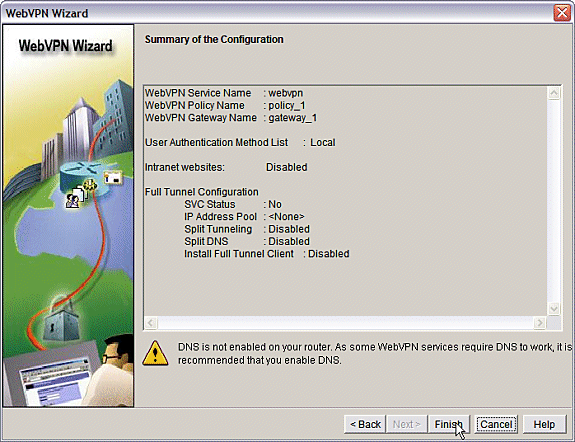

Obtenga una vista previa del resumen de la configuración y haga clic en Finish > Save.

-

-

Ha creado un gateway WebVPN y un contexto WebVPN con una política de grupo vinculada. Configure los puertos Thin-Client, que están disponibles cuando los clientes se conectan a WebVPN.

-

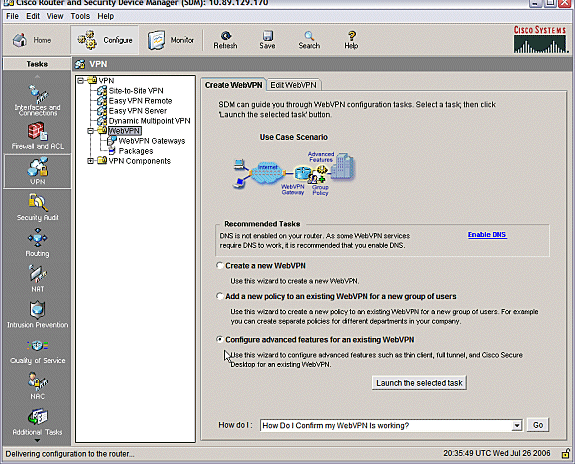

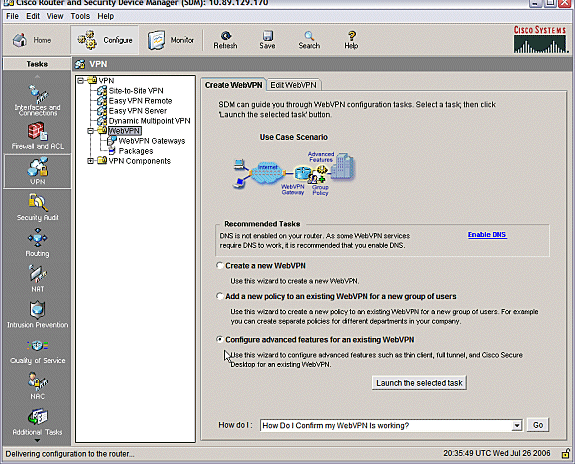

Elija Configure.

-

Elija VPN > WebVPN.

-

Elija Create WebVPN.

-

Elija el botón de opción Configure advanced features for an existing WebVPN y haga clic en Launch the selected task.

-

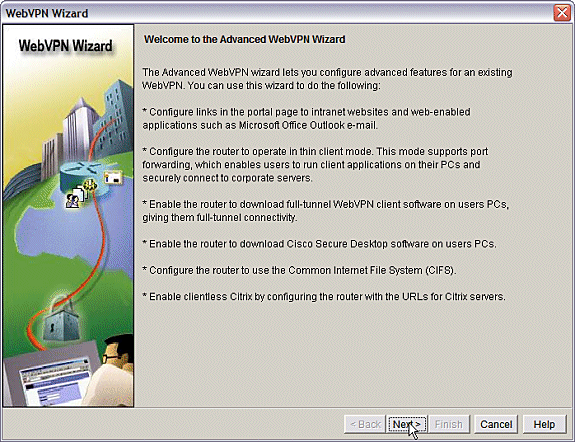

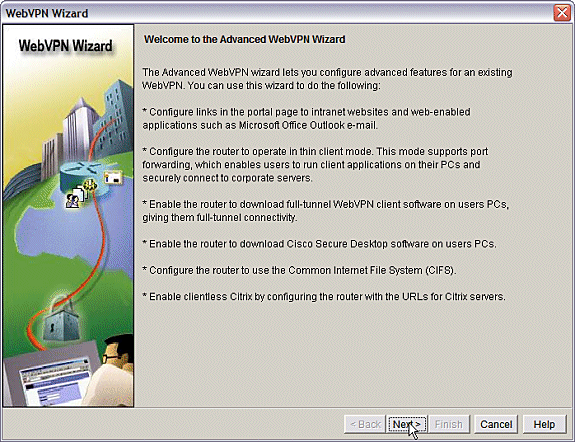

La pantalla Welcome (Bienvenido) ofrece aspectos destacados de las funciones del asistente. Haga clic en Next (Siguiente).

-

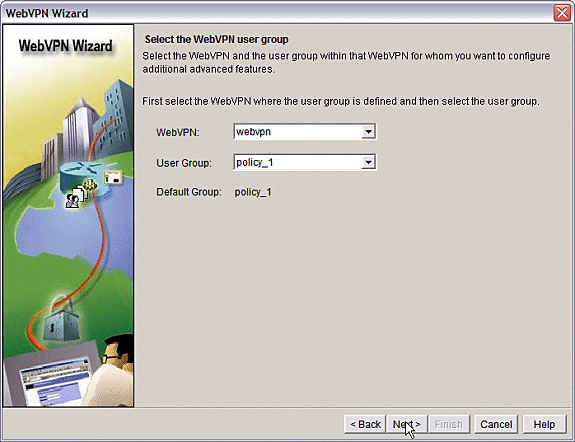

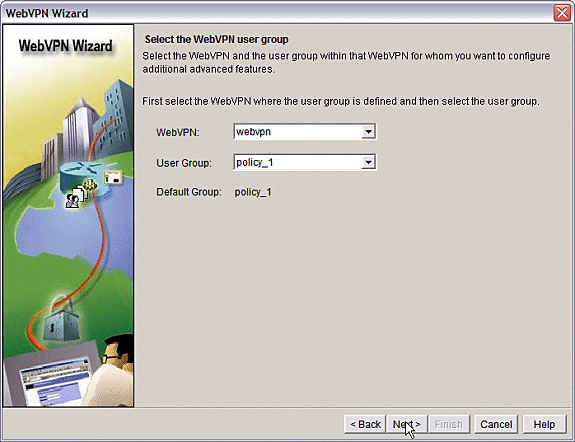

Elija el contexto WebVPN y el grupo de usuarios en los menús desplegables. Haga clic en Next (Siguiente).

-

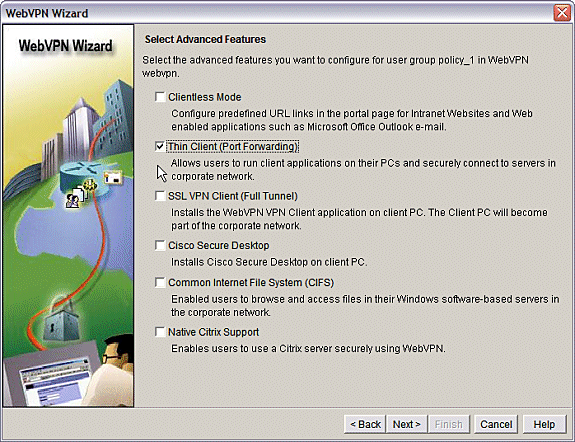

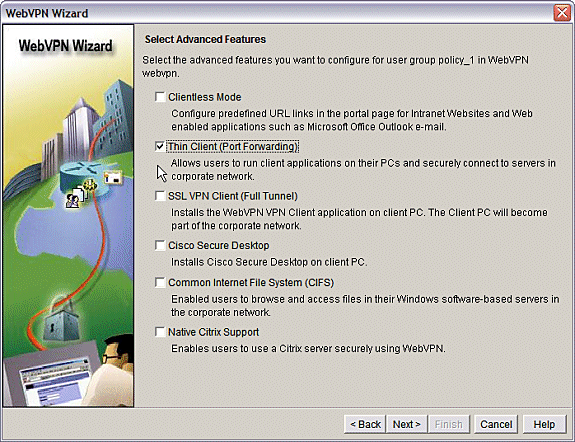

Elija Thin Client (Port Forwarding) y haga clic en Next.

-

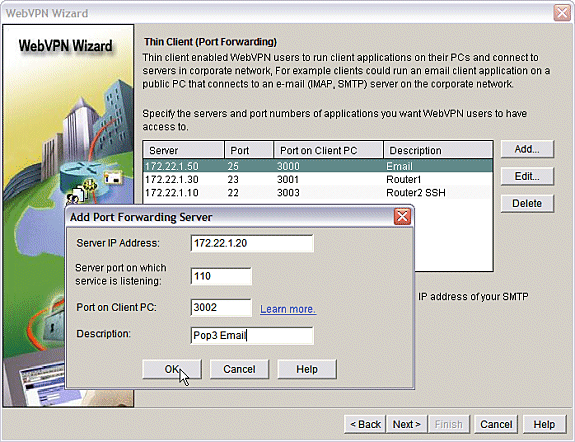

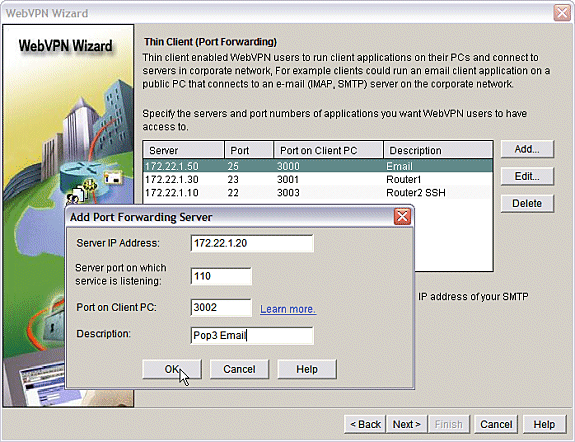

Introduzca los recursos que desea que estén disponibles a través del reenvío de puertos. El puerto de servicio debe ser un puerto estático, pero puede aceptar el puerto predeterminado en el equipo cliente asignado por el asistente. Haga clic en Next (Siguiente).

-

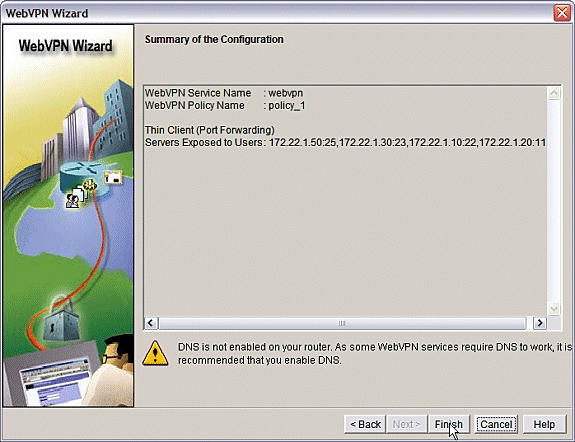

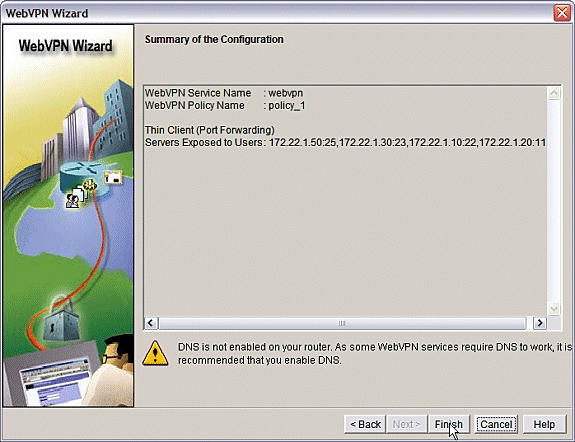

Obtenga una vista previa del resumen de la configuración y haga clic en Finalizar > Aceptar > Guardar.

-

Configuración

Resultados de la configuración de SDM.

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4343 bytes ! ! Last configuration change at 15:55:38 UTC Thu Jul 27 2006 by ausnml ! NVRAM config last updated at 21:30:03 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 !--------------------- !--- cut for brevity quit ! username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ username admin0321 privilege 15 secret 5 $1$FxzG$cQUJeUpBWgZ.scSzOt8Ro1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 !--- the WebVPN Gateway webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice !--- the WebVPN Context webvpn context webvpn title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all !--- resources available to the thin-client port-forward "portforward_list_1" local-port 3002 remote-server "172.22.1.20" remote-port 110 description "Pop3 Email" local-port 3001 remote-server "172.22.1.30" remote-port 23 description "Router1" local-port 3000 remote-server "172.22.1.50" remote-port 25 description "Email" local-port 3003 remote-server "172.22.1.10" remote-port 22 description "Router2 SSH" !--- the group policy policy group policy_1 port-forward "portforward_list_1" default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_2 gateway gateway_1 domain webvpn max-users 2 inservice ! end |

Verificación

Verifique su configuración

Use esta sección para confirmar que su configuración funciona correctamente.

-

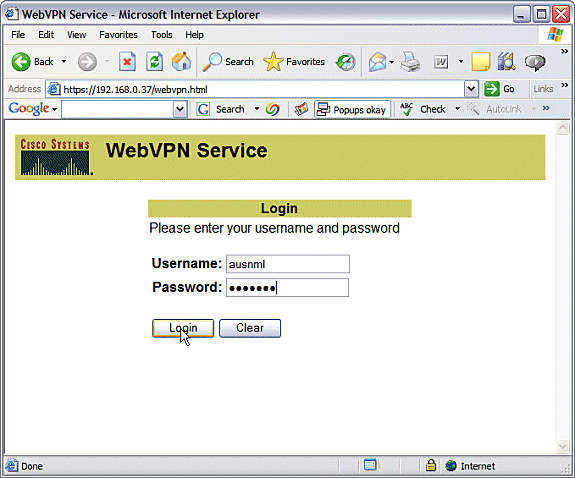

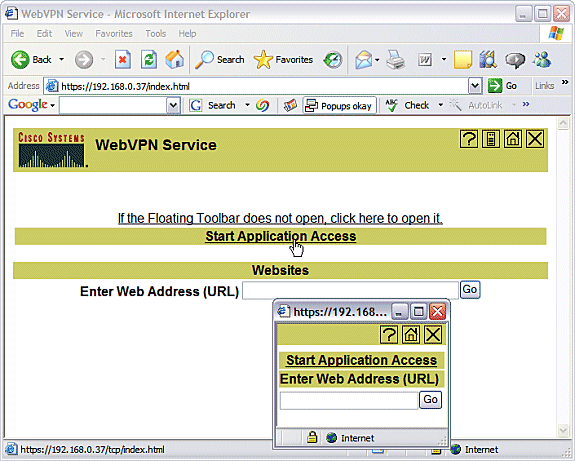

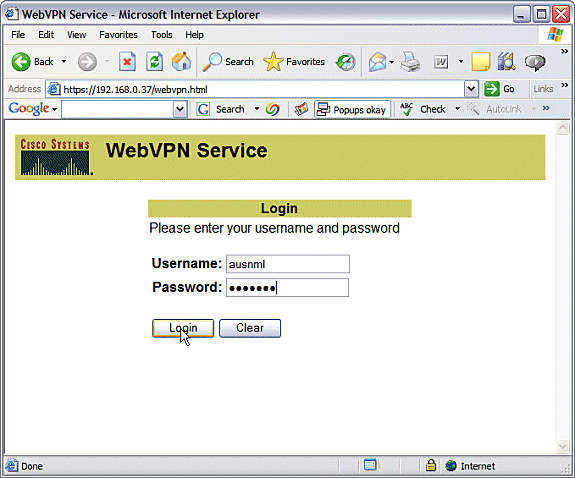

Utilice un equipo cliente para acceder al gateway WebVPN en https://gateway_ip_address. Recuerde incluir el nombre de dominio WebVPN si crea contextos WebVPN únicos. Por ejemplo, si ha creado un dominio llamado ventas, introduzca https://gateway_ip_address/sales.

-

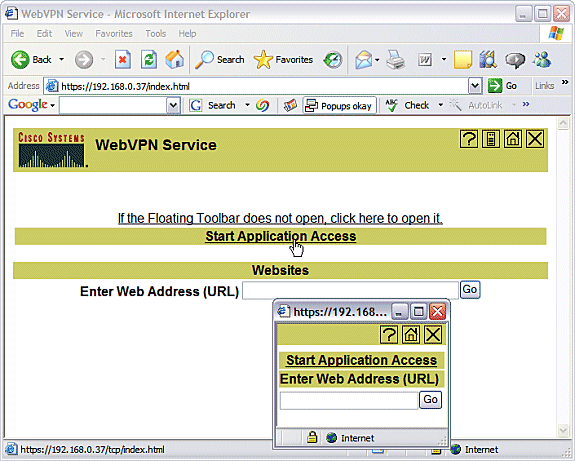

Inicie sesión y acepte el certificado ofrecido por el gateway WebVPN. Haga clic en Start Application Access.

-

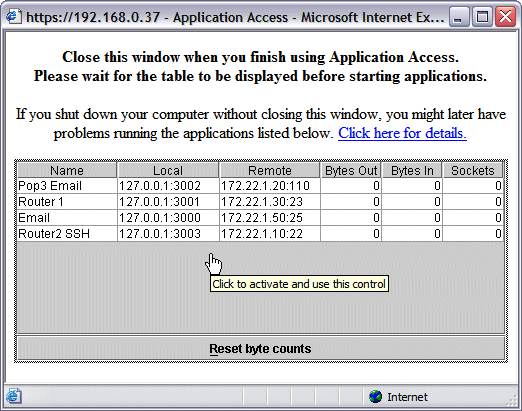

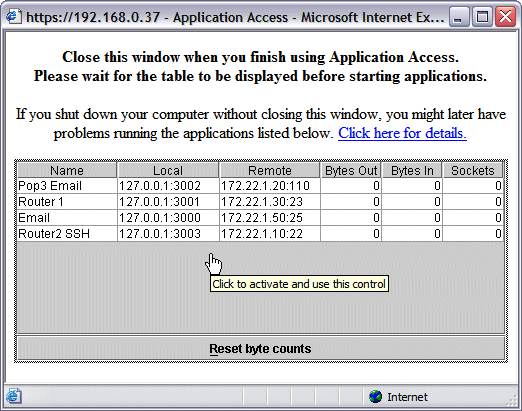

Se muestra una pantalla de acceso a aplicaciones. Puede acceder a una aplicación con el número de puerto local y la dirección IP de bucle invertido local. Por ejemplo, para establecer una conexión Telnet al Router 1, ingrese telnet 127.0.0.1 3001. El pequeño subprograma Java envía esta información al gateway WebVPN, que une los dos extremos de la sesión de forma segura. Las conexiones exitosas pueden hacer que aumenten las columnas Bytes Out y Bytes In.

Comandos

Varios comandos show se asocian a WebVPN. Puede ejecutar estos comandos en command-line interface (CLI) para mostrar las estadísticas y otra información. Para ver el uso de los comandos show en detalle, consulte Verificación de la Configuración de WebVPN.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Troubleshoot

Use esta sección para resolver problemas de configuración.

Los equipos cliente deben cargarse con SUN Java versión 1.4 o posterior. Obtenga una copia de este software de Descarga de software de Java

Comandos Usados para Troubleshooting

Nota: Consulte Información Importante sobre los Comandos Debug antes de utilizar los comandos debug.

-

show webvpn ?: hay muchos comandos show asociados a WebVPN. Estos se pueden realizar en la CLI para mostrar estadísticas y otra información. Para ver el uso de los comandos show en detalle, consulte Verificación de la Configuración de WebVPN.

-

debug webvpn ?: el uso de los comandos debug puede afectar negativamente al router. Para ver el uso de los comandos debug con más detalle, consulte Uso de los Comandos Debug de WebVPN.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

15-Aug-2008 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios