Configuración de CSD en Cisco IOS mediante SDM

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Aunque las sesiones VPN de Secure Sockets Layer (SSL) (WebVPN de Cisco) sean seguras, el cliente puede tener todavía cookies, archivos del navegador y adjuntos de correo electrónico después de completarse una sesión. Cisco Secure Desktop (CSD) amplía la seguridad inherente de las sesiones VPN SSL escribiendo los datos de la sesión en un formato cifrado en un área de depósito especial del disco del cliente. Además, estos datos se quitan del disco al final de la sesión VPN de SSL. Este documento presenta una configuración de ejemplo para CSD en un router Cisco IOS®.

CSD es compatible con las siguientes plataformas de dispositivos de Cisco:

-

Routers Cisco IOS versión 12.4(6)T y posteriores

-

Routers Cisco 870, 1811, 1841, 2801, 2811, 2821, 2851, 3725, 3745, 3825, 3845, 7200 y 7301

-

Concentradores de la serie Cisco VPN 3000, versión 4.7 y posteriores

-

Dispositivos de seguridad Cisco ASA serie 5500, versión 7.1 y posteriores

-

Cisco WebVPN Services Module para Cisco Catalyst y Cisco 7600 Series Versión 1.2 y posteriores

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

Requisitos para el router Cisco IOS

-

Router Cisco IOS con Advanced Image 12.4(6T) o posterior

-

Cisco Router Secure Device Manager (SDM) 2.3 o superior

-

Una copia del paquete CSD para IOS en su estación de administración

-

Certificado digital autofirmado de router o autenticación con una autoridad de certificación (CA)

Nota: Siempre que utilice certificados digitales, asegúrese de establecer correctamente el nombre de host, el nombre de dominio y la fecha, hora y zona horaria del router.

-

Una contraseña secreta de activación en el router

-

DNS activado en el router. Varios servicios WebVPN requieren DNS para funcionar correctamente.

Requisitos para equipos cliente

-

Los clientes remotos deben tener privilegios administrativos locales; no es necesario, pero se recomienda encarecidamente.

-

Los clientes remotos deben tener Java Runtime Environment (JRE) versión 1.4 o posterior.

-

Navegadores de cliente remotos: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 o Firefox 1.0

-

Cookies habilitadas y ventanas emergentes permitidas en clientes remotos

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco IOS Router 3825 con Versión 12.9(T)

-

SDM versión 2.3.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos usados en este documento comenzaron con una configuración despejada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Diagrama de la red

En este documento, se utiliza esta configuración de red:

En este ejemplo se utiliza un router Cisco serie 3825 para permitir el acceso seguro a la intranet de la empresa. El router Cisco serie 3825 mejora la seguridad de las conexiones VPN SSL con características y características CSD configurables. Los clientes pueden conectarse al router habilitado para CSD a través de uno de estos tres métodos de VPN SSL: VPN SSL sin cliente (WebVPN), VPN SSL de cliente ligero (Port-Forwarding) o SSL VPN Client (Full Tunneling SVC).

Productos Relacionados

Esta configuración también se puede utilizar con las siguientes versiones de hardware y software:

-

Plataformas de router Cisco 870,1811,1841,2801,2811,2821 2851,3725,3745.3825,3845, 7200 y 7301

-

Imagen de seguridad avanzada de Cisco IOS versión 12.4(6)T y posteriores

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones del documento.

Configurar

Un gateway WebVPN permite al usuario conectarse al router a través de una de las tecnologías SSL VPN. Solo se permite un gateway WebVPN por dirección IP en el dispositivo, aunque se puede adjuntar más de un contexto WebVPN a un gateway WebVPN. Cada contexto se identifica con un nombre único. Las políticas de grupo identifican los recursos configurados disponibles para un contexto WebVPN determinado.

La configuración de CSD en un router IOS se realiza en dos fases:

Fase I: Prepare el router para la configuración de CSD con SDM

-

Configure una gateway WebVPN, el contexto WebVPN y la política de grupo .

Nota: Este paso es opcional y no se trata con detalle en este documento. Si ya ha configurado el router para una de las tecnologías SSL VPN, omita este paso.

Fase II: Configure el CSD mediante un navegador web.

Fase I: Prepare el router para la configuración de CSD con SDM.

CSD se puede configurar con SDM o desde la interfaz de línea de comandos (CLI). Esta configuración utiliza SDM y un explorador Web.

Estos pasos se utilizan para completar la configuración de CSD en su router IOS.

Fase I: Paso 1: Configure una gateway WebVPN, un contexto WebVPN y una política de grupo.

Puede utilizar el asistente de WebVPN para realizar esta tarea.

-

Abra SDM y vaya a Configurar > VPN > WebVPN. Haga clic en la pestaña Create WebVPN y marque el botón de radio Create a new WebVPN. Haga clic en Iniciar la tarea seleccionada.

-

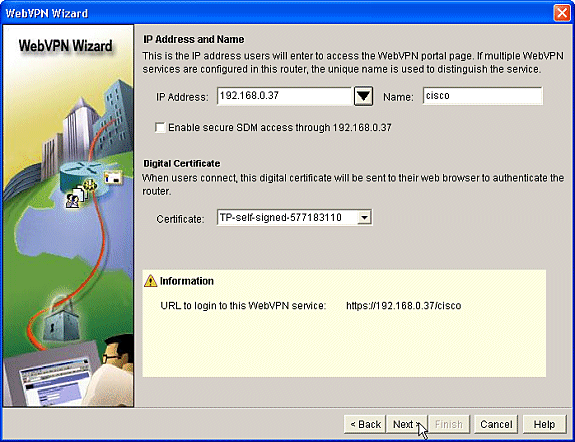

La pantalla del Asistente de WebVPN muestra los parámetros que puede configurar. Haga clic en Next (Siguiente).

-

Introduzca la dirección IP del gateway de WebVPN, un nombre único para el servicio e información del certificado digital. Haga clic en Next (Siguiente).

-

Se pueden crear cuentas de usuario para la autenticación en este gateway WebVPN. Puede utilizar cuentas locales o cuentas creadas en un servidor externo de autenticación, autorización y cuentas (AAA). Este ejemplo utiliza cuentas locales en el router. Marque el botón de opción Locally en este router y haga clic en Add.

-

Introduzca la información de cuenta del nuevo usuario en la pantalla Add an Account (Agregar una cuenta) y haga clic en OK (Aceptar).

-

Una vez creados los usuarios, haga clic en Siguiente en la página Autenticación de usuario.

-

La pantalla Configure Intranet Websites (Configurar sitios web de intranet) le permite configurar el sitio web disponible para los usuarios del gateway WebVPN. Dado que el enfoque de este documento es la configuración de CSD, ignore esta página. Haga clic en Next (Siguiente).

-

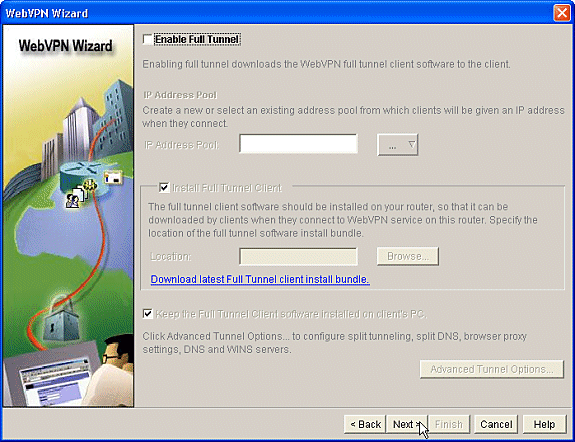

Aunque la siguiente pantalla del Asistente de WebVPN le permite la opción de habilitar el Cliente VPN SSL de túnel completo, el enfoque de este documento es cómo habilitar CSD. Desmarque Enable Full Tunnel y haga clic en Next.

-

Puede personalizar el aspecto de la página del portal WebVPN para los usuarios. En este caso, se acepta la apariencia predeterminada. Haga clic en Next (Siguiente).

-

El asistente muestra la última pantalla de esta serie. Muestra un resumen de la configuración del gateway WebVPN. Haga clic en Finalizar y, cuando se le solicite, haga clic en Aceptar.

Fase I: Paso 2: Habilitar CSD en un contexto WebVPN.

Utilice el asistente de WebVPN para activar CSD en un contexto de WebVPN.

-

Utilice las funciones avanzadas del asistente de WebVPN para activar CSD para el contexto recién creado. El asistente le ofrece la oportunidad de instalar el paquete CSD si aún no está instalado.

-

En SDM, haga clic en la ficha Configurar.

-

En el panel de navegación, haga clic en VPN > WebVPN.

-

Haga clic en la pestaña Create WebVPN.

-

Compruebe el botón de opción Configure advanced features for an existing WebVPN.

-

Haga clic en el botón Iniciar la tarea seleccionada.

-

-

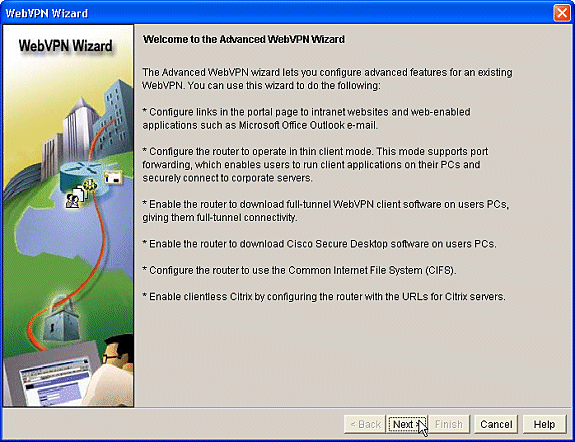

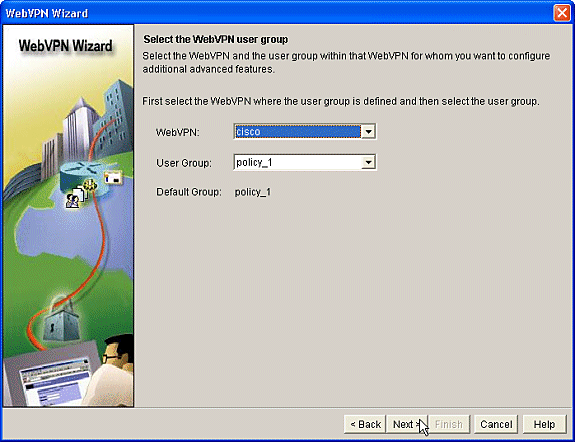

Se muestra la página de bienvenida del asistente de WebVPN avanzado. Haga clic en Next (Siguiente).

-

Elija la WebVPN y el grupo de usuarios en los cuadros desplegables de los campos. Las funciones avanzadas del asistente WebVPN se aplicarán a sus opciones. Haga clic en Next (Siguiente).

-

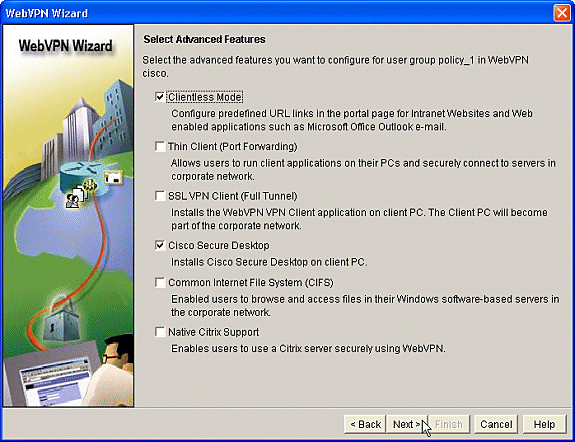

La pantalla Select Advanced Features (Seleccionar funciones avanzadas) le permite elegir entre las tecnologías de la lista.

-

Consulte Cisco Secure Desktop.

-

En este ejemplo, la opción es Clientless Mode.

-

Si elige cualquiera de las otras tecnologías de la lista, se abrirán ventanas adicionales para permitir la entrada de información relacionada.

-

Haga clic en el botón Next.

-

-

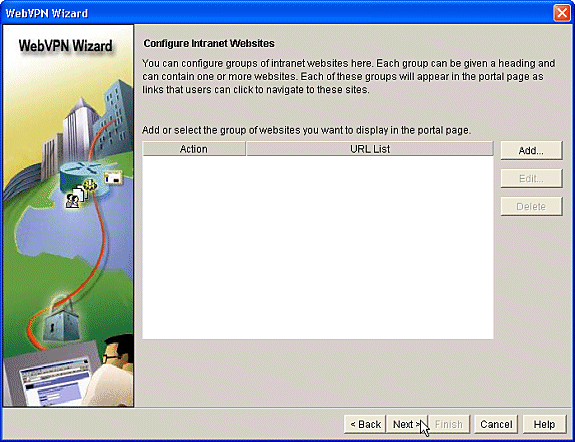

La pantalla Configure Intranet Websites (Configurar sitios web de intranet) le permite configurar los recursos del sitio web que desea que estén disponibles para los usuarios. Puede agregar los sitios web internos de la empresa, como Outlook Web Access (OWA).

-

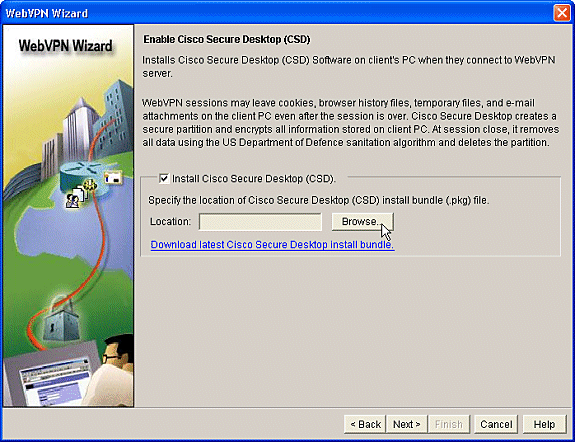

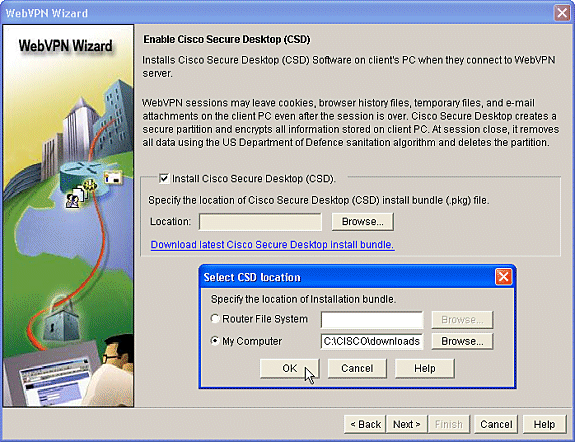

En la pantalla Enable Cisco Secure Desktop (CSD) (Activar Cisco Secure Desktop [CSD]), tiene la oportunidad de activar el CSD para este contexto. Marque la casilla situada junto a Install Cisco Secure Desktop (CSD) y haga clic en Browse.

-

En el área Seleccionar ubicación CSD, marque Mi PC.

-

Haga clic en el botón Browse.

-

Elija el archivo de paquete de CSD IOS en su estación de trabajo de administración.

-

Haga clic en el botón OK (Aceptar)

-

Haga clic en el botón Next.

-

-

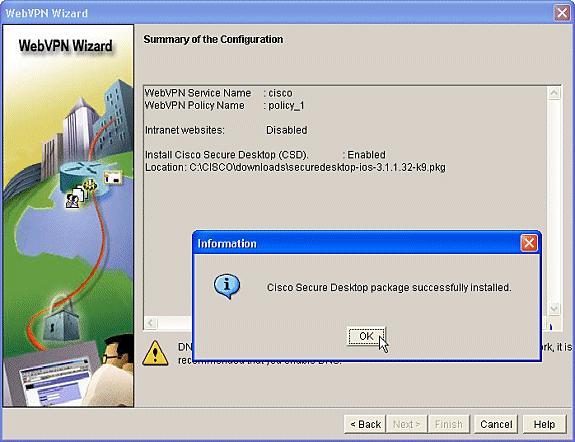

Se muestra un resumen de la pantalla Configuración. Haga clic en el botón Finish.

-

Haga clic en Aceptar cuando vea que el archivo de paquete CSD se ha instalado correctamente.

Fase II: Configure el CSD mediante un navegador web.

Estos pasos se utilizan para completar la configuración de CSD en su navegador web.

Fase II: Paso 1: Definir las ubicaciones de Windows.

Defina las ubicaciones de Windows.

-

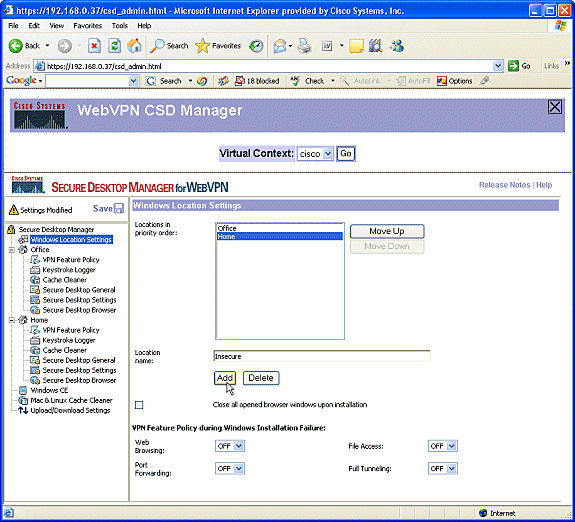

Abra el explorador Web en https://WebVPNgateway_IP Address/csd_admin.html, por ejemplo, https:/192.168.0.37/csd_admin.html.

-

Introduzca el nombre de usuario admin.

-

Introduzca la contraseña, que es el secreto de activación del router.

-

Haga clic en Login (Conexión).

-

-

Acepte el certificado ofrecido por el router, elija el contexto en el cuadro desplegable y haga clic en Ir.

-

Se abre Secure Desktop Manager para WebVPN.

-

En el panel izquierdo, elija Configuración de ubicación de Windows.

-

Coloque el cursor en el cuadro situado junto a Nombre de ubicación e introduzca un nombre de ubicación.

-

Haga clic en Add (Agregar).

-

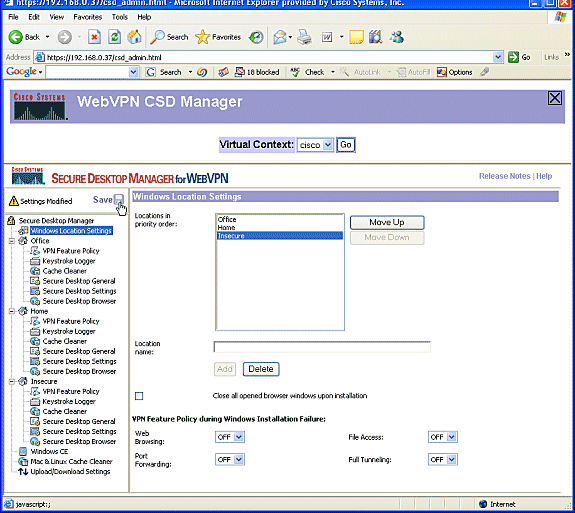

En este ejemplo, se muestran tres nombres de ubicación: Office, Home y Insecure. Cada vez que se agrega una nueva ubicación, el panel izquierdo se expande con los parámetros configurables para esa ubicación.

-

-

Después de crear las ubicaciones de Windows, haga clic en Guardar en la parte superior del panel izquierdo.

Nota: guarde las configuraciones con frecuencia, ya que se perderán si se desconecta del explorador web.

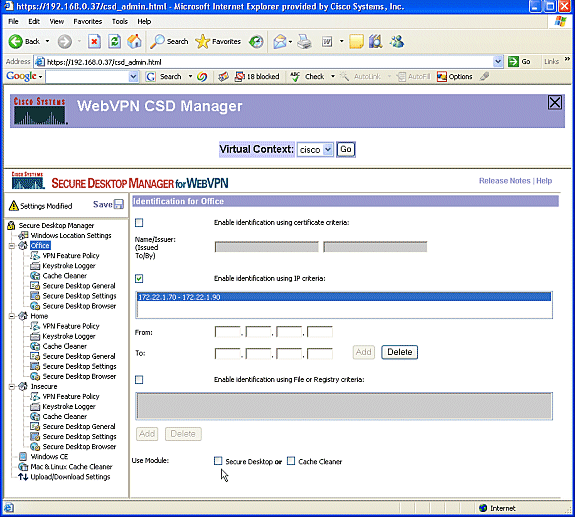

Fase II: Paso 2: Identificación de los criterios de ubicación

Para distinguir las ubicaciones de Windows entre sí, asigne criterios específicos a cada ubicación. Esto permite al CSD determinar cuáles de sus funciones se aplicarán a una ubicación de Windows determinada.

-

En el panel izquierdo, haga clic en Office.

-

Puede identificar una ubicación de Windows con criterios de certificado, criterios de IP, un archivo o criterios del Registro. También puede elegir Secure Desktop o Cache Cleaner para estos clientes. Dado que estos usuarios son trabajadores internos de oficina, identifíquelos con criterios de IP.

-

Introduzca los intervalos de direcciones IP en los cuadros Desde y Hasta.

-

Haga clic en Add (Agregar). Desmarque Use Module: Secure Desktop.

-

Cuando se le solicite, haga clic en Guardar y en Aceptar.

-

-

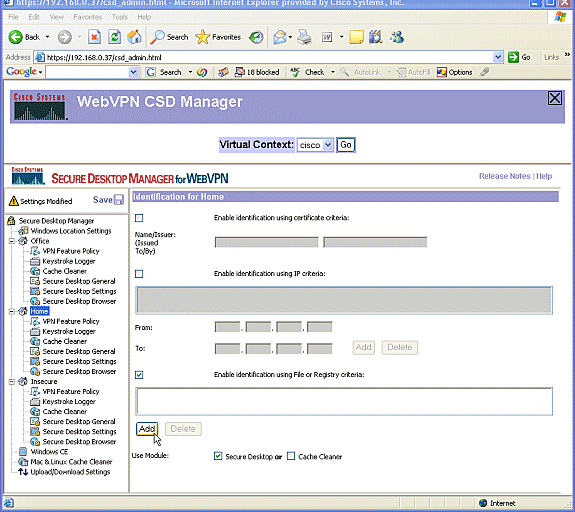

En el panel izquierdo, haga clic en el segundo Inicio de configuración de ubicación de Windows.

-

Asegúrese de que Use Module: Secure Desktop esté marcado.

-

Se distribuirá un archivo que identifica a estos clientes. Puede optar por distribuir certificados o criterios de registro para estos usuarios.

-

Marque Enable identification using File or Registry criteria.

-

Haga clic en Add (Agregar).

-

-

En el cuadro de diálogo, elija Archivo e introduzca la ruta de acceso al archivo.

-

Este archivo debe distribuirse a todos sus clientes domésticos.

-

Compruebe que el botón de opción existe.

-

Cuando se le solicite, haga clic en Aceptar y haga clic en Guardar.

-

-

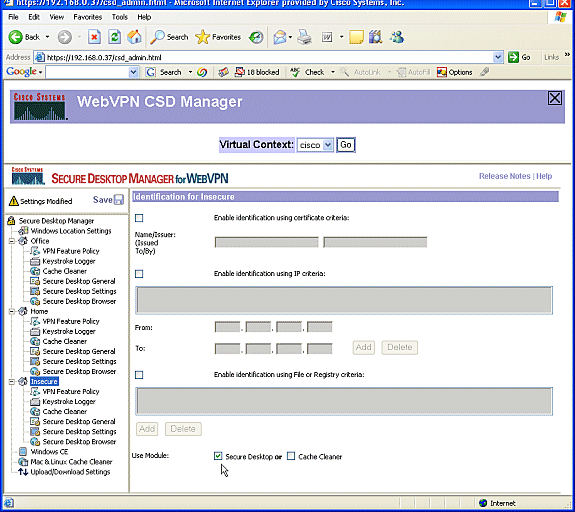

Para configurar la identificación de las ubicaciones inseguras, simplemente no aplique ningún criterio de identificación.

-

Haga clic en Inseguro en el panel izquierdo.

-

Deje todos los criterios sin marcar.

-

Marque Use Module: Secure Desktop.

-

Cuando se le solicite, haga clic en Guardar y en Aceptar.

-

Fase II: Paso 3: Configuración de las funciones y los módulos de ubicación de Windows.

Configure las funciones de CSD para cada ubicación de Windows.

-

En Office, haga clic en VPN Feature Policy. Dado que se trata de clientes internos de confianza, no se habilitaron CSD ni Cache Cleaner. Ninguno de los otros parámetros está disponible.

-

Active las funciones como se indica.

-

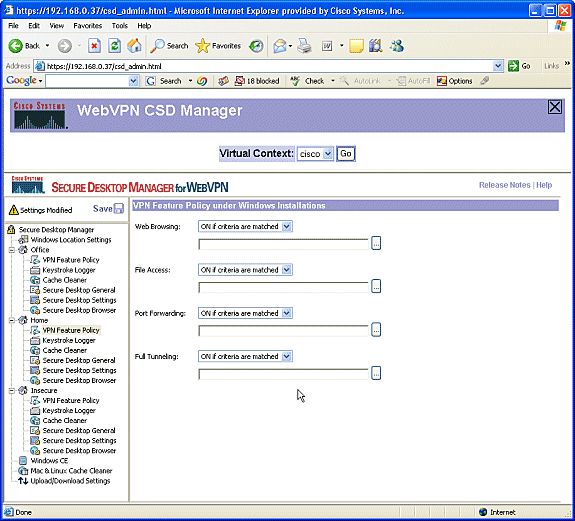

En el panel izquierdo, elija VPN Feature Policy en Home.

-

Los usuarios domésticos podrán acceder a la LAN corporativa si los clientes cumplen determinados criterios.

-

En cada método de acceso, elija ON si los criterios coinciden.

-

-

Para la exploración Web, haga clic en el botón de puntos suspensivos y elija los criterios que deben coincidir. Haga clic en Aceptar en el cuadro de diálogo.

-

Puede configurar los otros métodos de acceso de forma similar.

-

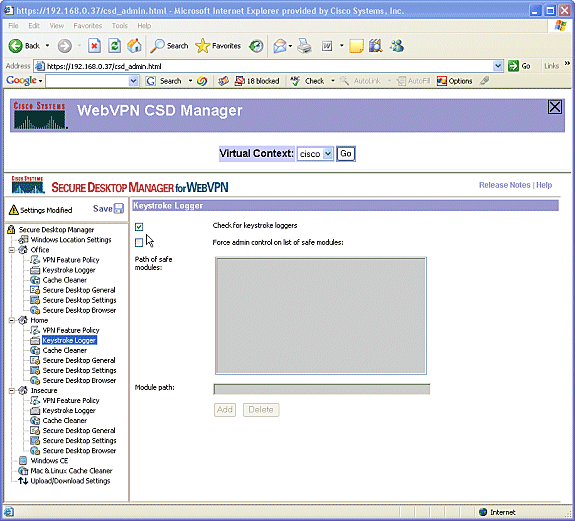

En Inicio, elija Registrador de pulsaciones de tecla.

-

Coloque una marca de verificación junto a Comprobar si hay registradores de pulsaciones de teclas.

-

Cuando se le solicite, haga clic en Guardar y en Aceptar.

-

-

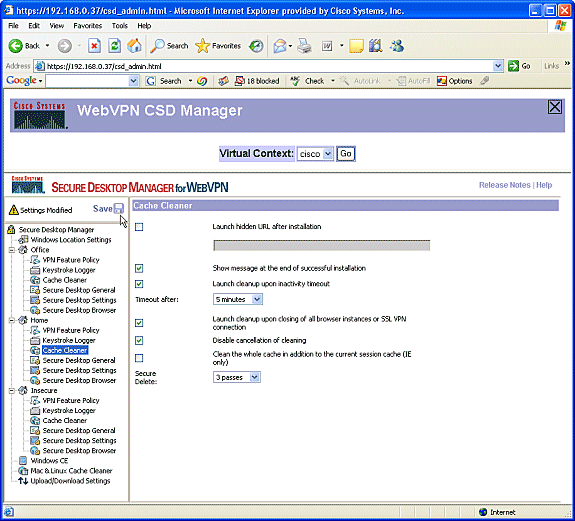

En la ubicación de las ventanas principales, elija Limpiador de caché. Deje los parámetros predeterminados como se muestra en la captura de pantalla.

-

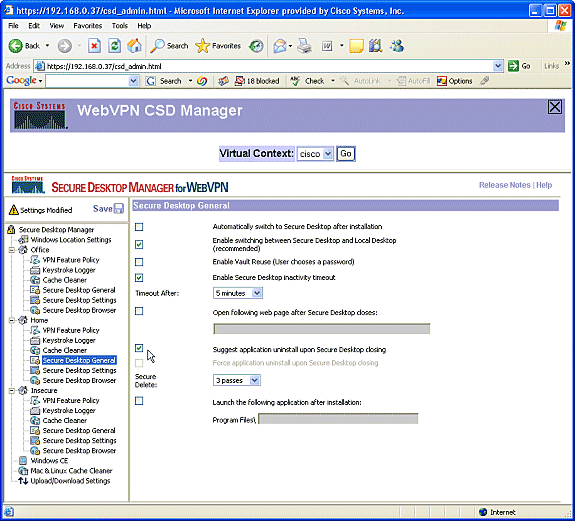

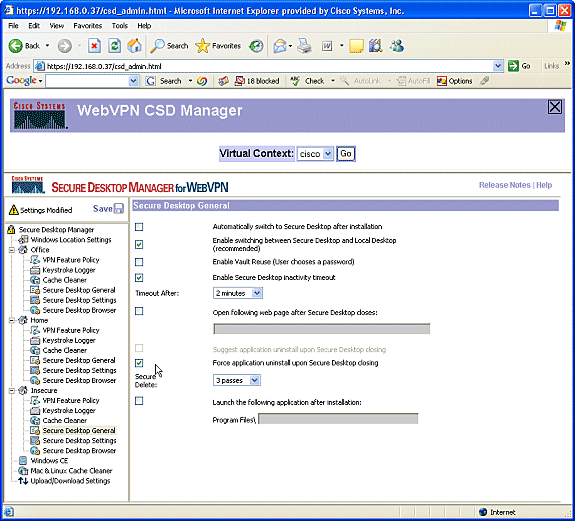

En Inicio, seleccione Secure Desktop General. Marque Sugerir desinstalación de la aplicación al cerrar Secure Desktop. Deje el resto de parámetros en sus parámetros predeterminados, como se muestra en la captura de pantalla.

-

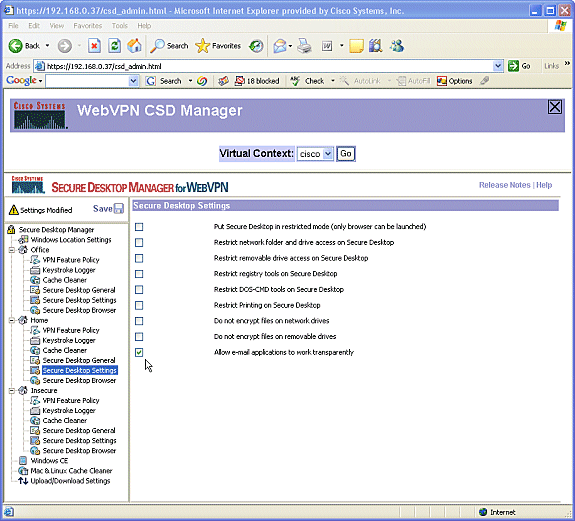

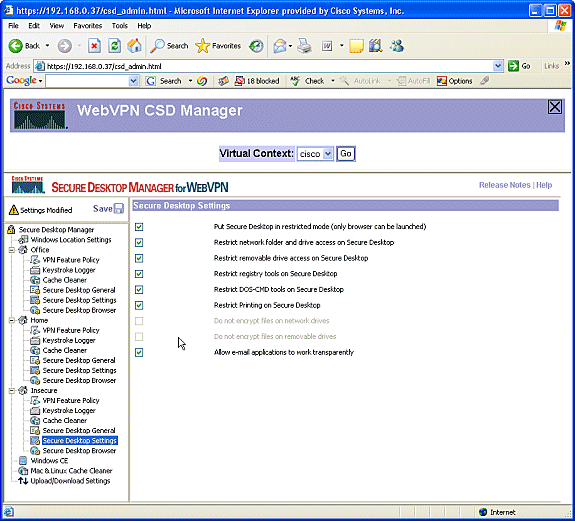

Para Configuración de escritorio seguro en Inicio, elija Permitir que las aplicaciones de correo electrónico funcionen de forma transparente. Cuando se le solicite, haga clic en Guardar y en Aceptar.

-

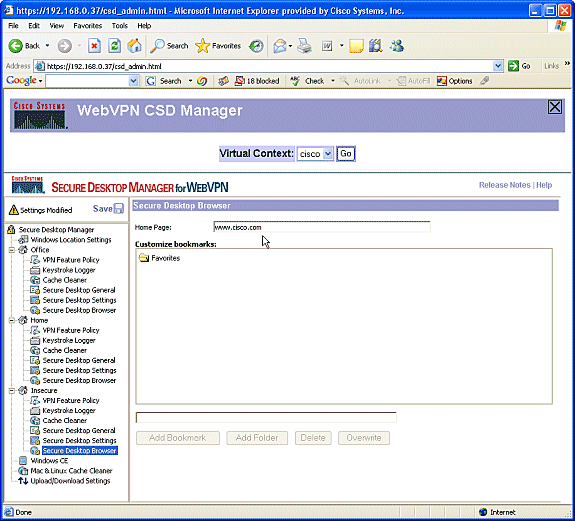

La configuración de Secure Desktop Browser depende de si desea o no que estos usuarios accedan a un sitio web de la empresa con favoritos preconfigurados.

-

En Inseguro, elija Política de funciones de VPN.

-

Dado que no se trata de usuarios de confianza, permita únicamente la exploración web.

-

Elija ON en el menú desplegable para Web Browsing.

-

El resto del acceso se establece en OFF.

-

-

Marque la casilla de verificación Check for keystroke loggers.

-

Configure el limpiador de caché para Insecure.

-

Marque la casilla de verificación Limpiar toda la caché además de la caché de la sesión actual (sólo IE).

-

Deje el resto de parámetros predeterminados.

-

-

En Inseguro, elija Secure Desktop General.

-

Reduzca el tiempo de inactividad a 2 minutos.

-

Marque la casilla de verificación Forzar la desinstalación de la aplicación al cerrar Secure Desktop.

-

-

Elija Secure Desktop Settings en Insecure, y configure los ajustes muy restrictivos como se muestra.

-

Elija Secure Desktop Browser. En el campo Página de inicio, introduzca el sitio web al que se dirigirá a estos clientes para su página de inicio.

Fase II: Paso 4: Configuración de las funciones de Windows CE, Macintosh y Linux.

Configure las funciones de CSD para Windows CE, Macintosh y Linux.

-

Elija Windows CE en Secure Desktop Manager. Windows CE tiene funciones de VPN limitadas. Active Navegación Web.

-

Elija Mac & Linux Cache Cleaner.

-

Los sistemas operativos Macintosh y Linux solo tienen acceso a los aspectos de limpieza de caché de CSD. Configúrelos tal y como se muestra en el gráfico.

-

Cuando se le solicite, haga clic en Guardar y en Aceptar.

-

Verificación

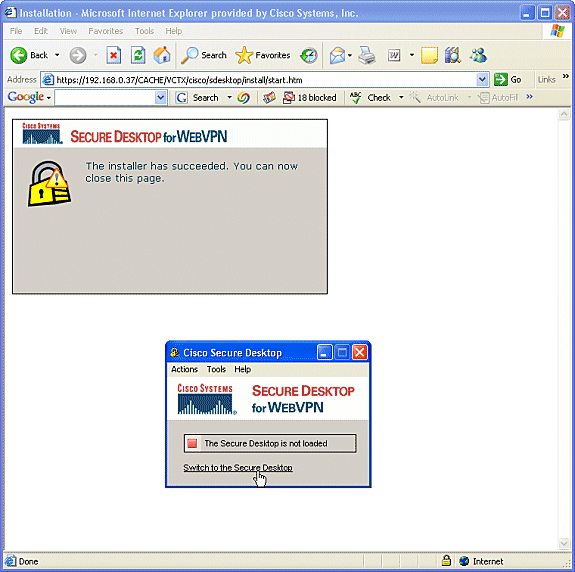

Pruebe el funcionamiento del CSD

Pruebe el funcionamiento de CSD conectándose al gateway WebVPN con un navegador habilitado para SSL en la dirección https://WebVPN_Gateway_IP.

Nota: Recuerde utilizar el nombre único del contexto si ha creado contextos WebVPN diferentes, por ejemplo, https://192.168.0.37/cisco.

Comandos

Varios comandos show se asocian a WebVPN. Puede ejecutar estos comandos en command-line interface (CLI) para mostrar las estadísticas y otra información. Para obtener información detallada sobre los comandos show, consulte Verificar la Configuración WebVPN.

Nota: El Analizador CLI (sólo para clientes registrados) admite ciertos comandos show. Utilice el Analizador CLI para ver un análisis de la salida del comando show.

Troubleshoot

Comandos

Varios comandos debug se asocian a WebVPN. Para obtener información detallada sobre estos comandos, consulte Uso de los Comandos Debug de WebVPN.

Nota: El uso de los comandos debug puede afectar negativamente a su dispositivo Cisco. Antes de que utilice los comandos debug, consulte Información Importante sobre los Comandos Debug.

Para obtener más información sobre los comandos clear, consulte Uso de los comandos Clear de WebVPN.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

20-Feb-2019 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios