Configuración del servidor SMTP para utilizar AWS SES

Opciones de descarga

-

ePub (247.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (275.3 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar su Secure Network Analytics Manager (SNA) para utilizar Amazon Web Services Simple Email Service (AWS SE).

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

- AWS SES

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Stealthwatch Management Console v7.3.2 -

Servicios AWS SES tal y como existen el 25 de MAYO de 2022 con

Easy DKIM

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Revisar configuración de AWS SES

Se requieren tres bits de información de AWS:

- ubicación de AWS SES

- Nombre de usuario SMTP

- Contraseña SMTP

Nota: AWS SES ubicado en el sandbox es aceptable, pero tenga en cuenta las limitaciones de los entornos sandbox: https://docs.aws.amazon.com/ses/latest/dg/request-production-access.html

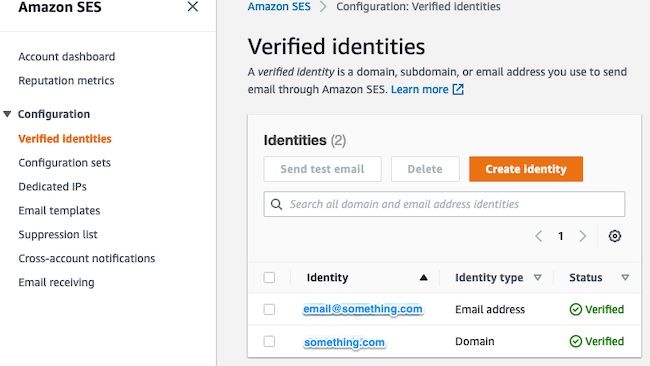

En la consola de AWS, vaya a Amazon SESy, a continuación, seleccione Configuration y haga clic en Verified Identities.

Debe tener un dominio verificado. No es necesaria una dirección de correo electrónico verificada. Consulte la documentación de AWS https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

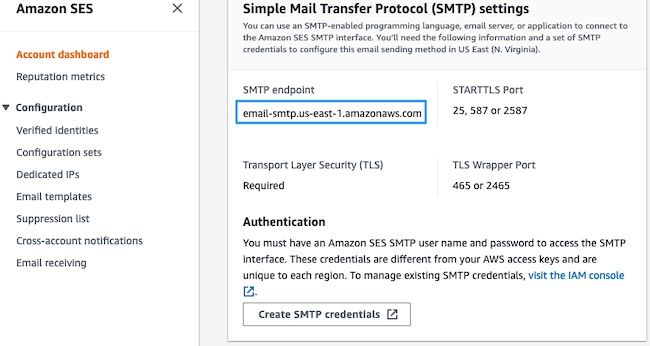

Observe la ubicación del extremo SMTP. Este valor se necesita más adelante.

Crear credenciales SMTP de AWS SES

En la consola de AWS, vaya a Amazon SESy, a continuación, haga clic en Account Dashboard.

Desplácese hacia abajo hasta el botón " Simple Mail Transfer Protocol (SMTP) settings" y haga clic en Create SMTP Credentials cuando esté listo para completar esta configuración.

Las credenciales antiguas no utilizadas (aproximadamente 45 días) no parecen fallar como credenciales no válidas.

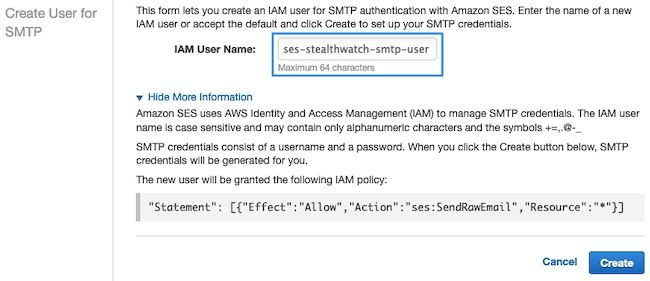

En esta nueva ventana, actualice el nombre de usuario a cualquier valor y haga clic en Create.

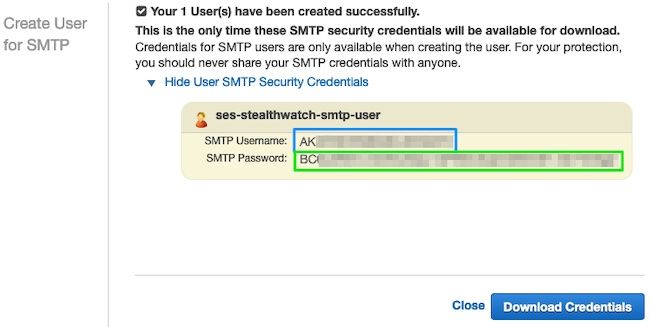

Cuando la página presente las credenciales, guárdelas. Mantenga abierta esta ficha del explorador.

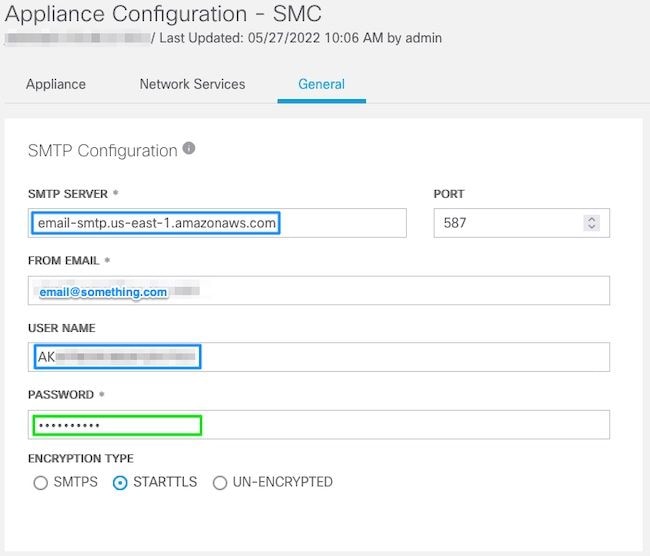

Configurar la configuración SMTP del administrador SNA

Inicie sesión en el SNA Managery abra SMTP Notifications sección

- Abierto

Central Management > Appliance Manager. - Haga clic en el

Actionspara el dispositivo. - Seleccionar

Edit Appliance Configuration. - Seleccione el

Generalficha. - Desplácese hacia abajo hasta

SMTP Configuration - Introduzca los valores recopilados de AWS

SMTP Server: Esta es la ubicación del extremo SMTP recopilada de laSMTP SettingsdesdeAWS SES Account DashboardpáginaPort: Introduzca 25, 587 o 2587From Email: Se puede establecer en cualquier dirección de correo electrónico que contenga elAWS Verified Domain-

User Name: Este es el nombre de usuario SMTP que se presentó en el último paso delReview AWS SES Configurationsección -

Password: Ésta es la contraseña SMTP que se presentó en el último paso delReview AWS SES Configurationsección Encryption Type: Seleccione STARTTLS (si selecciona SMTPS, edite el puerto a 465 o 2465)

- Aplique los parámetros y espere a que

SNA Managerpara volver a unaUPestado enCentral Management

Recopilar certificados AWS

Establezca una sesión SSH para el SNA Managere inicie sesión como usuario raíz.

Revise estos tres elementos

- Cambiar la ubicación del extremo SMTP (por ejemplo, email-smtp.us-east-1.amazonaws.com)

- Cambie el puerto utilizado (por ejemplo, el valor predeterminado de 587 para STARTTLS)

- Los comandos no tienen STDOUT, el mensaje se devuelve al finalizar

Para STARTTLS (puerto predeterminado 587):

openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Para SMTPS (puerto predeterminado 465):

openssl s_client -showcerts -connect email-smtp.us-east-1.amazonaws.com:465 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Los archivos de certificado con la extensión pem se crean en el directorio de trabajo actual, no tome de este directorio (salida del comando pwd / última línea)

sna_manager:~# openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt

sna_manager:~# awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt

sna_manager:~# for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

sna_manager:~# ll

total 16

-rw-r--r-- 1 root root 1648 May 27 14:54 Amazon.pem

-rw-r--r-- 1 root root 1829 May 27 14:54 AmazonRootCA1.pem

-rw-r--r-- 1 root root 2387 May 27 14:54 email-smtp.us-east-1.amazonaws.com.pem

-rw-r--r-- 1 root root 1837 May 27 14:54 StarfieldServicesRootCertificateAuthority-G2.pem

sna_manager:~# pwd

/root

Descargue los archivos creados en el SNA Manager en el equipo local con el programa de transferencia de archivos que elija (Filezilla, winscp, etc.) y agregue estos certificados al SNA Manager trust store in Central Management.

- Abierto

Central Management > Appliance Manager. - Haga clic en el

Actionspara el dispositivo. - Seleccionar

Edit Appliance Configuration. - Seleccione el

Generalficha. - Desplácese hacia abajo hasta

Trust Store - Seleccionar

Add New - Cargue cada uno de los certificados, se recomienda utilizar el nombre de archivo como

Friendly Name

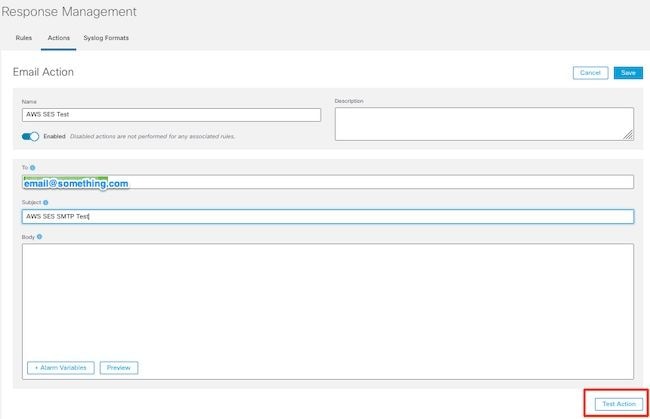

Configurar acción de correo electrónico de administración de respuestas

Inicie sesión en el SNA Managery abra el Response Management sección

- Seleccione el

Configureen la cinta principal de la parte superior de la pantalla -

Seleccionar

Response Management -

Desde

Response Managementpágina, seleccioneActionspestaña -

Seleccionar

Add New Action -

Seleccionar

Email-

Proporcione un nombre para esta acción de correo electrónico

-

Introduzca la dirección de correo electrónico del destinatario en el campo "Para" (tenga en cuenta que debe pertenecer al dominio verificado en AWS SES)

- El tema puede ser cualquier cosa.

-

- Haga clic

Save

Verificación

Inicie sesión en el SNA Managery abra el Response Management sección:

- Seleccione el

Configureen la cinta principal de la parte superior de la pantalla - Seleccionar

Response Management - Desde

Response Managementpágina, seleccioneActionspestaña -

Seleccione los puntos suspensivos en el

Actionspara la fila de la acción de correo electrónico que ha configurado en elConfigure Response Management Email Actiony seleccioneEdit. - Seleccionar

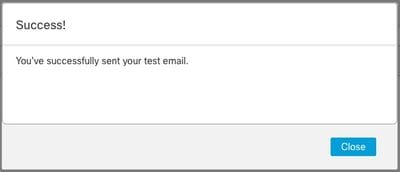

Test Actiony si la configuración es válida, se presenta un mensaje de confirmación y se envía un correo electrónico.

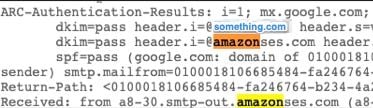

En el encabezado del correo electrónico, amazonses se muestra en la "Received" y amazonas, junto con el dominio verificado en elARC-Authentication-Results (AAR) Chain

- Si la prueba no se realizó correctamente, se muestra un banner en la parte superior de la pantalla: continúe con la sección de solución de problemas

Troubleshoot

/lancope/var/logs/containers/sw-reponse-mgmt.log contiene los mensajes de error para las acciones de prueba. El error más común y la corrección se enumeran en la tabla.

Tenga en cuenta que los mensajes de error enumerados en la tabla son sólo una parte de la línea del registro de errores

| Error |

Corregir |

| Excepción SMTPSendFailedException: 554 Mensaje rechazado: La dirección de correo electrónico no se ha verificado. Las identidades no pasaron la comprobación en la región US-EAST-1: {email_address} |

Actualice el campo "De correo electrónico" de la configuración SMTP del administrador SNA a un correo electrónico que pertenezca al dominio verificado de AWS SES |

| Excepción AuthenticationFailedException: 535 Credenciales de autenticación no válidas |

Repetir secciones Crear credenciales SMTP de AWS SES y Configurar la configuración SMTP del Administrador SNA |

| Excepción SunCertPathBuilder: no se puede encontrar una ruta de certificación válida para el destino solicitado |

Confirme que todos los certificados presentados por AWS estén en el almacén de confianza del Administrador de SNA: realice la captura de paquetes cuando se realice la Acción de prueba y compare los certificados presentados en el servidor con el contenido del almacén de confianza |

| rutinas SSL:tls_process_ske_dhe:dh clave demasiado pequeña |

Véase el apéndice |

| Cualquier otro error |

Abrir caso TAC para revisión |

Apéndice: La tecla DH es demasiado pequeña.

Este es un problema secundario de AWS, ya que utilizan claves de 1024 bits cuando se utilizan cifrados DHE y EDH (susceptibles de atasco de registro) y el administrador SNA se niega a continuar la sesión SSL. El resultado del comando muestra las claves temporales del servidor de la conexión openssl cuando se utilizan los cifrados DHE/EDH.

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "EDH" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "DHE" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: ECDH, P-256, 256 bits

La única solución alternativa disponible es eliminar todos los cifrados DHE y EDH con el comando como usuario raíz en el SMC, AWS selecciona un conjunto de cifrados ECDHE y la conexión se realiza correctamente.

cp /lancope/services/swos-compliance/security/tls-ciphers /lancope/services/swos-compliance/security/tls-ciphers.bak ; > /lancope/services/swos-compliance/security/tls-ciphers ; echo "TLS_AES_128_GCM_SHA256:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_256_GCM_SHA384:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:AES256-GCM-SHA384" > /lancope/services/swos-compliance/security/tls-ciphers ; docker restart sw-response-mgmt

Información Relacionada

- https://docs.aws.amazon.com/ses/latest/dg/setting-up.html

- https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

- https://docs.aws.amazon.com/ses/latest/dg/smtp-credentials.html

- https://docs.aws.amazon.com/ses/latest/dg/smtp-connect.html

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

08-Sep-2022 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Joshua Martin

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios