Introducción

Este documento describe la función de autenticación del Servicio de usuario de acceso telefónico de autenticación remota (RADIUS) que se introdujo en Secure Malware Analytics Appliance (anteriormente Threat Grid) versión 2.10. Permite a los usuarios iniciar sesión en el portal de administración, así como en el portal de consola con credenciales almacenadas en el servidor de autenticación, autorización y contabilidad (AAA) que admite la autenticación RADIUS sobre DTLS (draft-ietf-radext-dtls-04). En este caso, se utilizó Cisco Identity Services Engine.

En este documento encontrará los pasos necesarios para configurar la función.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Secure Malware Analytics Appliance (anteriormente Threat Grid)

- Identity Services Engine (ISE)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Secure Malware Analytics Appliance 2.10

- Identity Services Engine 2.7

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Esta sección proporciona instrucciones detalladas sobre cómo configurarSecure Malware Analytics Appliance e ISE para la función de autenticación RADIUS.

Nota: Para configurar la autenticación, asegúrese de que se permite la comunicación en el puerto UDP 2083 entre la interfaz de Secure Malware Analytics Appliance Clean e ISE Policy Service Node (PSN).

Configuración

Paso 1. Prepare el certificado de Secure Malware Analytics Appliance para la autenticación.

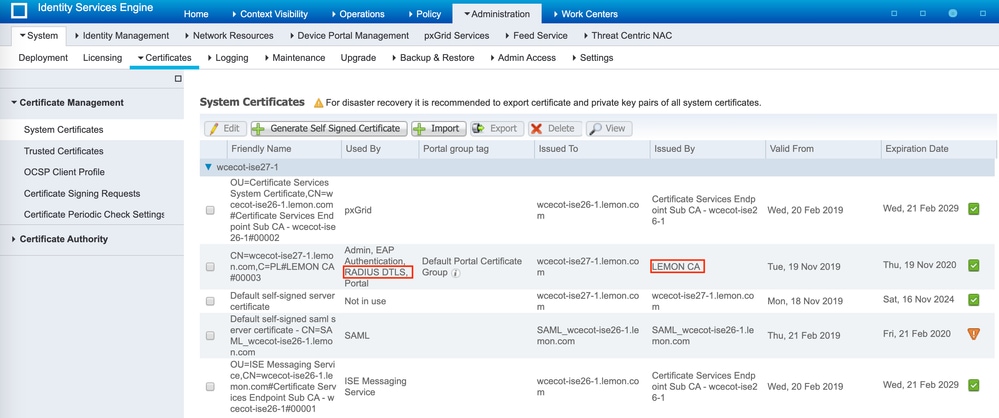

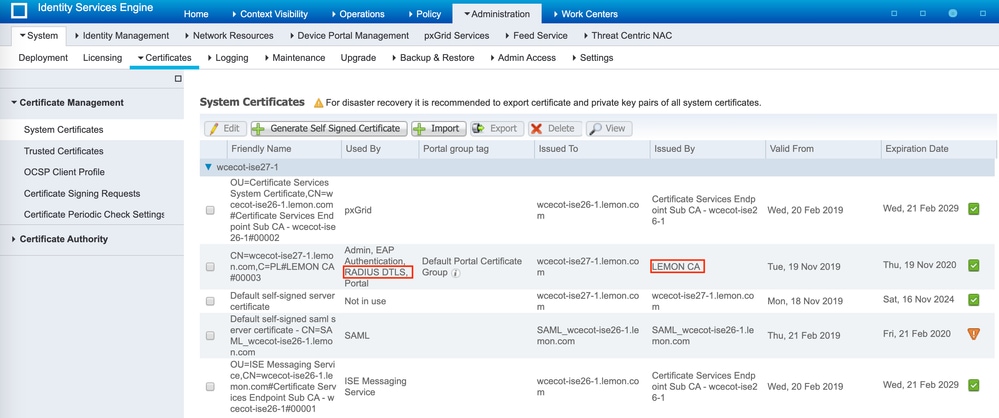

RADIUS sobre DTLS utiliza autenticación mutua de certificados, lo que significa que se necesita el certificado de la autoridad de certificación (CA) de ISE. En primer lugar, compruebe qué certificado RADIUS DTLS firmado por CA:

Paso 2. Exportar el certificado de CA desde ISE.

Vaya a Administration > System > Certificates > Certificate Management > Trusted Certificates, localice la CA, seleccione Export como se muestra en la imagen y guarde el certificado en el disco para más tarde:

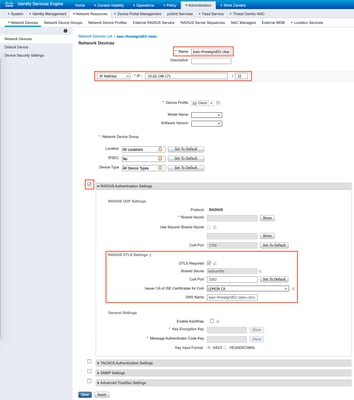

Paso 3. Agregar Secure Malware Analytics Appliance como dispositivo de acceso a la red.

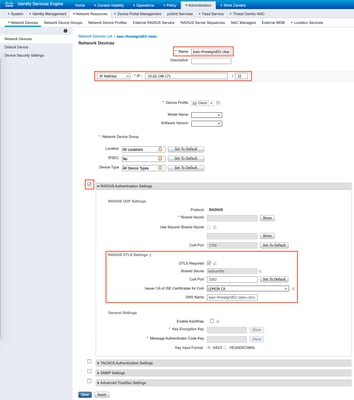

Navegue hasta Administration > Network Resources > Network Devices > Add para crear una nueva entrada para TG e ingrese el Nombre, la dirección IP de la interfaz Clean y seleccione DTLS Required como se muestra en la imagen. Haga clic en Save en la parte inferior:

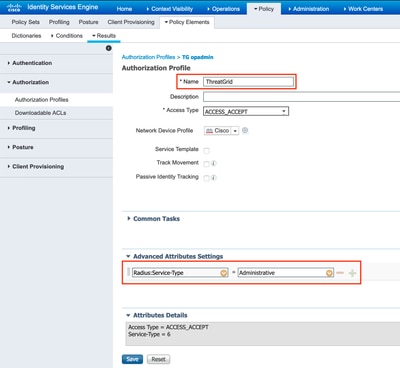

Paso 4. Crear un perfil de autorización para la política de autorización.

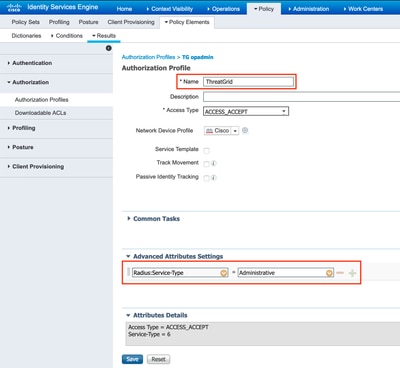

Navegue hasta Política > Elementos de política > Resultados > Autorización > Perfiles de autorización y haga clic en Agregar. Ingrese Name y seleccione Advanced Attributes Settings como se muestra en la imagen y haga clic en Save:

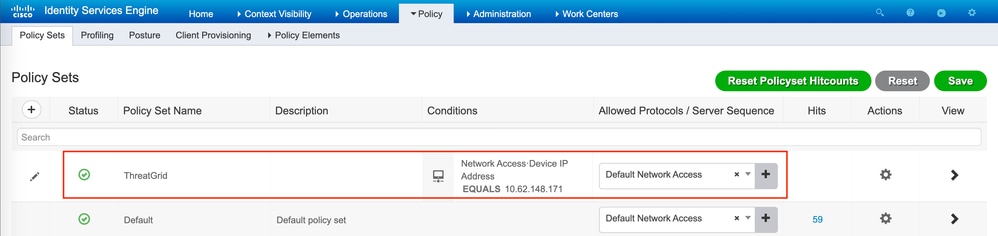

Paso 5. Cree una política de autenticación.

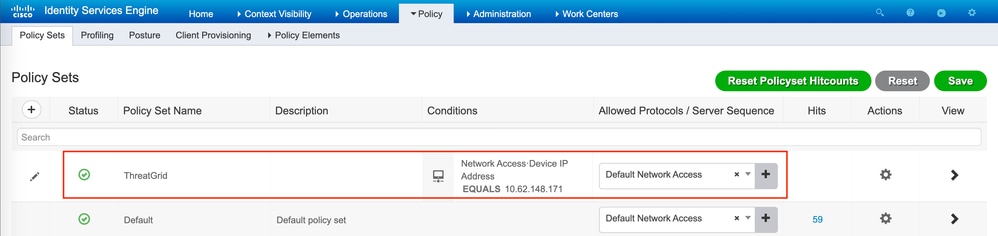

Navegue hasta Policy > Policy Sets y haga clic en +. Ingrese Policy Set Name y establezca la condición en NAD IP Address, asignada a la interfaz limpia del Secure Malware Analytics Appliance, haga clic en Save como se muestra en la imagen:

Paso 6. Cree una política de autorización.

Haga clic en > para ir a la política de autorización, expanda la política de autorización, haga clic en + y configure como se muestra en la imagen, después de terminar haga clic en Guardar:

Sugerencia: puede crear una regla de autorización para todos los usuarios que coincidan con ambas condiciones, Admin y UI.

Paso 7. Cree un certificado de identidad para Secure Malware Analytics Appliance.

El certificado de cliente de Secure Malware Analytics Appliance debe basarse en la clave de curva elíptica:

openssl ecparam -name secp256r1 -genkey -out private-ec-key.pem

Debe crear una CSR basada en esa clave y, a continuación, debe estar firmada por la CA en la que confía ISE. Marque Importar los certificados raíz en la página Almacén de certificados de confianza para obtener más información sobre cómo agregar un certificado de CA al Almacén de certificados de confianza de ISE.

Paso 8. Configure Secure Malware Analytics Appliance para utilizar RADIUS.

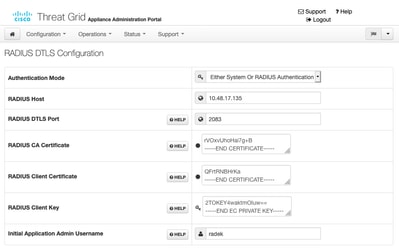

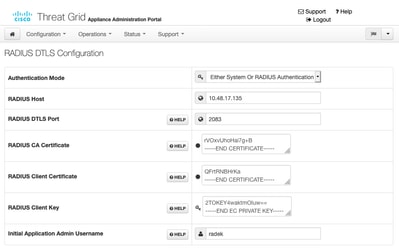

Inicie sesión en el portal de administración y navegue hasta Configuration > RADIUS. En RADIUS CA Certificate, pegue el contenido del archivo PEM recopilado de ISE; en Client Certificate, pegue el certificado con formato PEM recibido de CA y en Client Key, pegue el contenido del archivo private-ec-key.pem del paso anterior, como se muestra en la imagen. Haga clic en Save (Guardar):

Nota: Debe volver a configurar Secure Malware Analytics Appliance después de guardar la configuración de RADIUS.

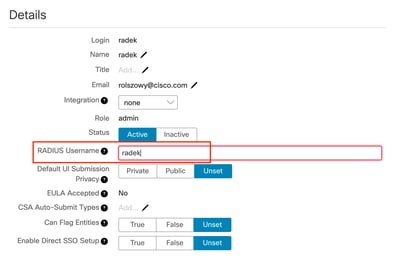

Paso 9. Agregue el nombre de usuario RADIUS a los usuarios de la consola.

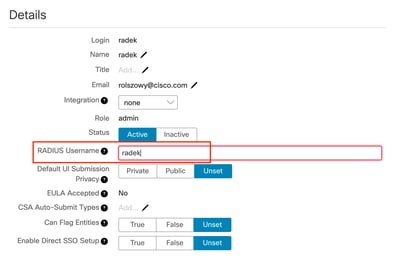

Para iniciar sesión en el portal de la consola, debe agregar el atributo RADIUS Username al usuario respectivo como se muestra en la imagen:

Paso 10. Habilite la autenticación sólo de RADIUS.

Después de iniciar sesión correctamente en el portal de administración, aparece una nueva opción que desactiva por completo la autenticación del sistema local y deja la única basada en RADIUS.

Verificación

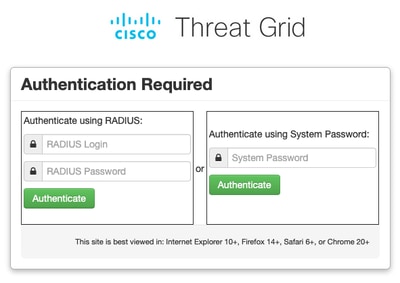

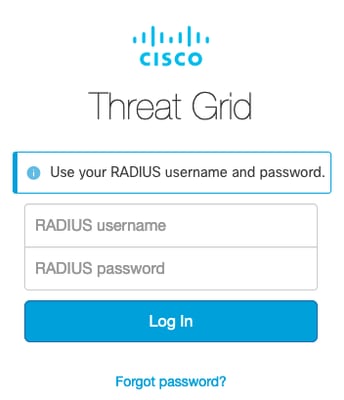

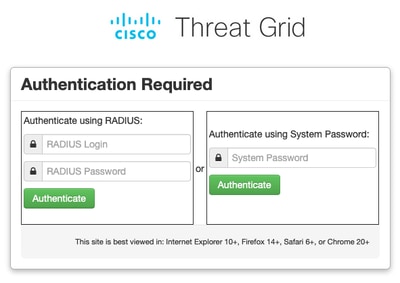

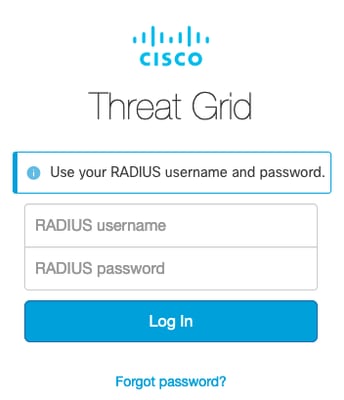

Una vez reconfigurado Secure Malware Analytics Appliance, cierre la sesión y ahora las páginas de inicio de sesión tendrán el aspecto de las imágenes, el administrador y el portal de consola respectivamente:

Troubleshoot

Hay tres componentes que podrían causar problemas: ISE, conectividad de red y Secure Malware Analytics Appliance.

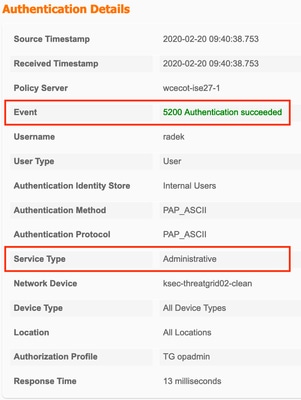

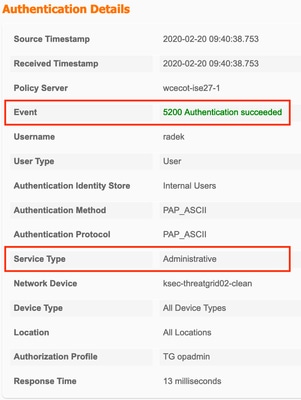

- En ISE, asegúrese de que devuelve las solicitudes de autenticación de ServiceType=Administrative to Secure Malware Analytics Appliance. Navegue hasta Operaciones > RADIUS > Live Logs en ISE y verifique los detalles:

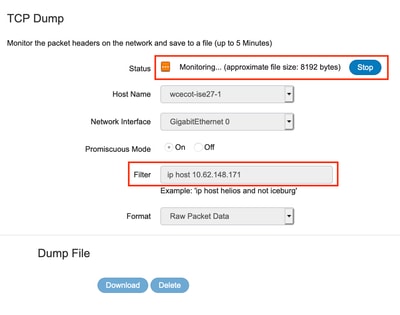

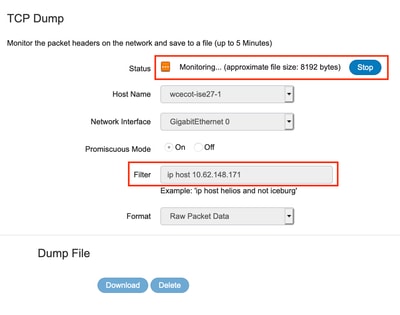

- Si no ve estas solicitudes, realice una captura de paquetes en ISE. Navegue hasta Operaciones > Troubleshooting > Herramientas de diagnóstico > TCP Dump, proporcione la IP en el campo de filtro de la interfaz limpia de TG, haga clic en Inicio e intente iniciar sesión en Secure Malware Analytics Appliance:

Debe ver que el número de bytes ha aumentado. Abra el archivo pcap en Wireshark para obtener más información.

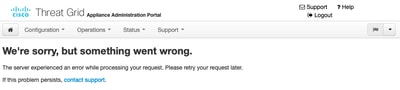

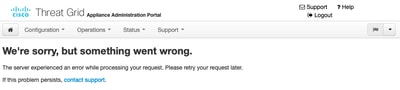

- Si ve el error "Lo sentimos, pero algo salió mal" después de hacer clic en Guardar en Secure Malware Analytics Appliance y la página tiene el siguiente aspecto:

Eso significa que probablemente utilizó la clave RSA para el certificado de cliente. Debe utilizar la clave ECC con los parámetros especificados en el paso 7.

Comentarios

Comentarios