Resolución de problemas de integración de appliances Threat Grid con FMC

Opciones de descarga

-

ePub (5.8 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.9 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe en detalle la integración de Thread Grid Appliance (TGA) con Firepower Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Administración de Firepower FMC

- Configuración básica del dispositivo Threat Grid

- Crear certificados de autoridad (CA)

- Linux/Unix

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- FMC versión 6.6.1

- Threat Grid 2.12.2

- CentOS 8

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Problema

En este escenario de caso usado, puede ver 2 problemas y dos códigos de error.

Escenario 1

La integración falla con errores:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60) Cuando se trata de este problema, el problema está relacionado con el certificado que no se carga en FMC como una cadena completa. Dado que se utilizó el certificado firmado por la CA, se debe utilizar toda la cadena de certificados combinada en un único archivo PEM. En otras palabras, comience con CA raíz > Cert. intermedio (si corresponde) > Int. limpio. Consulte este artículo de la guía oficial que describe los requisitos y el procedimiento.

Si existe una cadena de firmas multinivel de CA, todos los certificados intermedios requeridos y el certificado raíz deben estar contenidos en un único archivo que se carga en el FMC.

Todos los certificados deben estar codificados con PEM.

Las líneas nuevas del archivo deben ser UNIX, no DOS.

Si el dispositivo Threat Grid presenta un certificado autofirmado, cargue el certificado que ha descargado de ese dispositivo.

Si el dispositivo Threat Grid presenta un certificado firmado por CA, cargue el archivo que contiene la cadena de firma de certificados.

Escenario 2

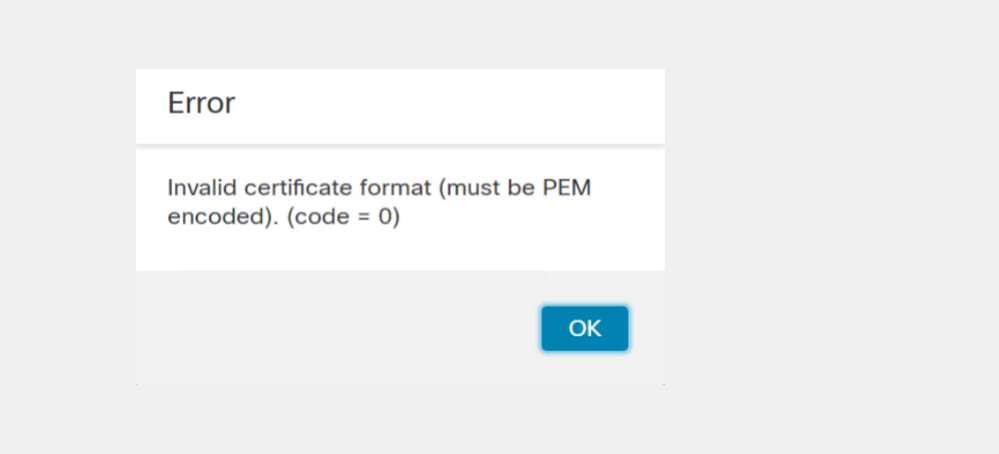

Error de formato de certificado no válido

Invalid Certificate format (must be PEM encoded) (code=0) Error de formato del certificado, como se muestra en la imagen.

Este error se debe al formato incorrecto del certificado PEM combinado creado en el equipo Windows que utiliza OpenSSL. Se recomienda utilizar una máquina Linux para crear este certificado.

Integración

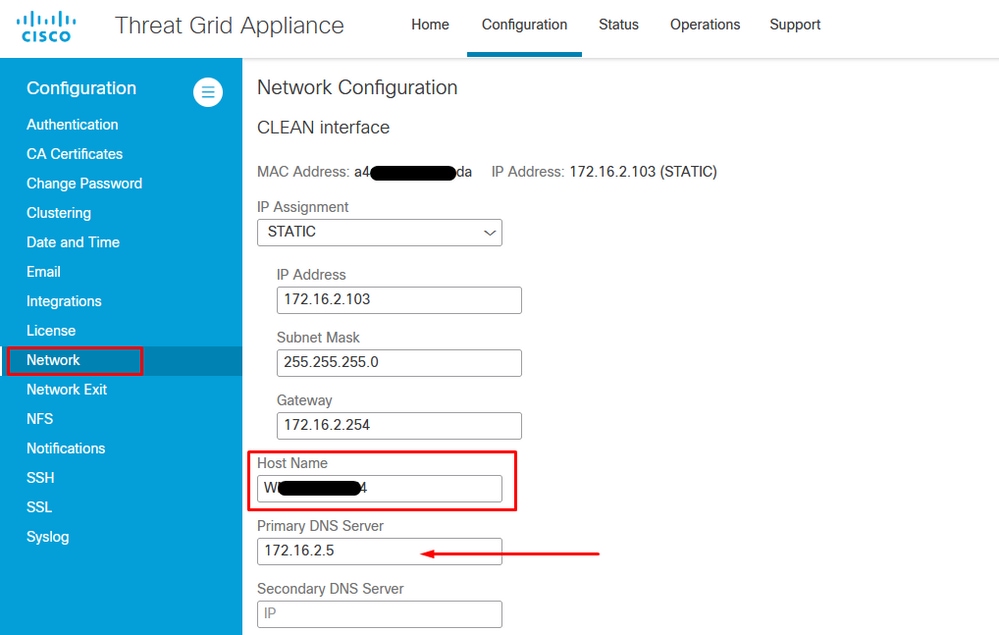

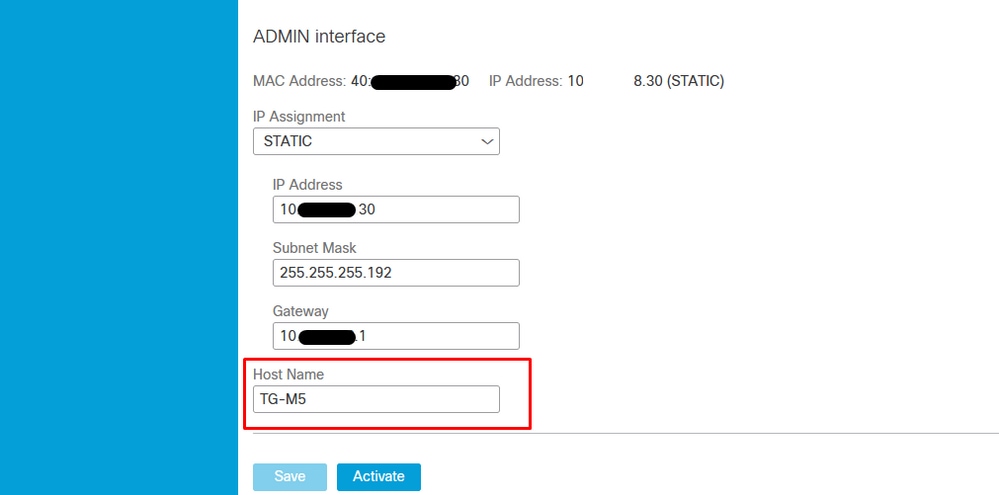

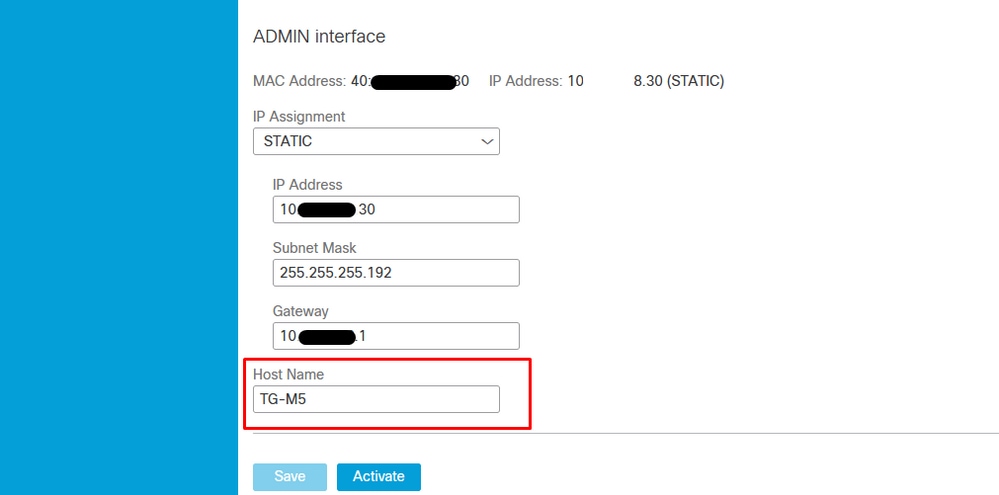

Paso 1. Configure el TGA, como se muestra en las imágenes.

Certificados firmados por CA internos para la interfaz Clean Admin

Paso 1. Genere la clave privada que se utiliza tanto para la interfaz de administración como para la limpia.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem Paso 2. Generar CSR.

Limpiar interfaz

Paso 1. Vaya a la creación de CSR y utilice la clave privada generada.

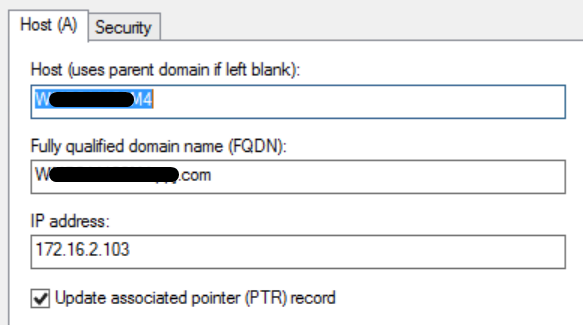

openssl req -new -key private-ec-key.pem -out MYCSR.csr Nota: El nombre CN debe introducirse para CSR y debe coincidir con el nombre de host de la interfaz limpia definida en "Red". Debe haber una entrada DNS en el servidor DNS que resuelva el nombre de host de la interfaz limpia.

Interfaz de administración

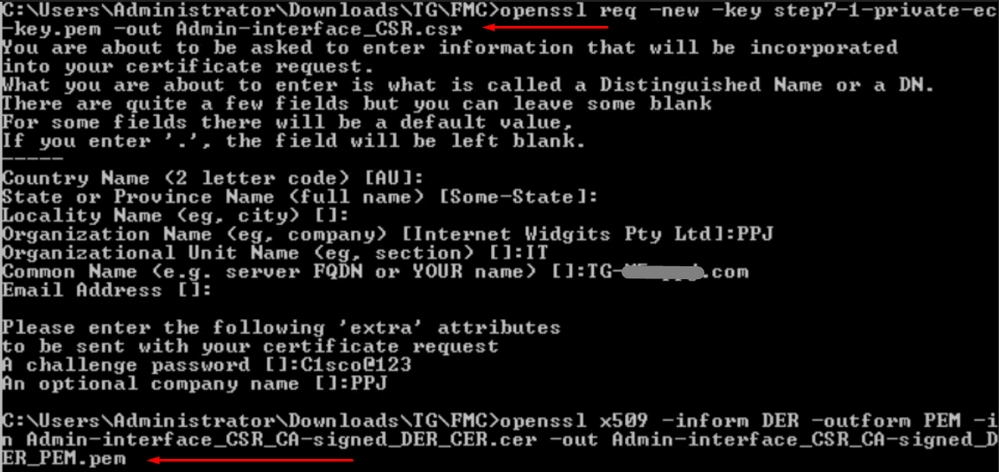

Paso 1. Vaya a la creación de CSR y utilice la clave privada generada.

openssl req -new -key private-ec-key.pem -out MYCSR.csr Nota: El nombre CN debe introducirse para CSR y debe coincidir con el "nombre de host" de la "interfaz de administración" definida en "Red". Debe haber una entrada DNS en el servidor DNS que resuelva el nombre de host de la interfaz limpia.

Paso 2. CSR debe estar firmado por CA. Descargue el certificado en formato DER con la extensión CER.

Paso 3. Convertir CER en PEM.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem Interfaz limpia CSR y CER a PEM

Interfaz de administración CSR y CER a PEM

Formato adecuado del certificado para CSP

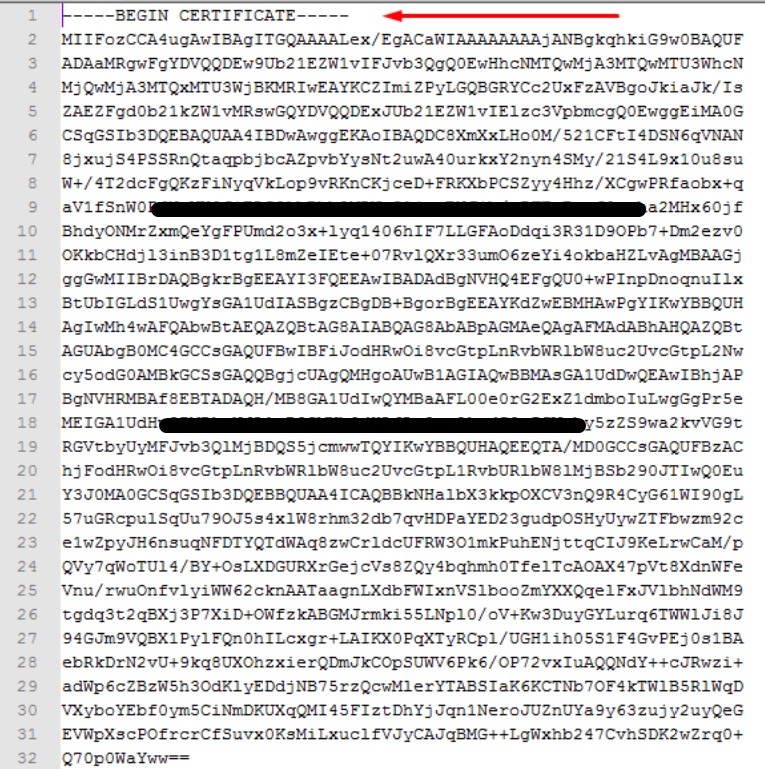

Si ya tiene certificados y están en formato CER/CRT y son legibles cuando se utiliza un editor de texto, simplemente puede cambiar la extensión a PEM.

Si el certificado no es legible, debe convertir el formato DER al formato legible por PEM.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem PEM

Ejemplo de formato legible por PEM, como se muestra en la imagen.

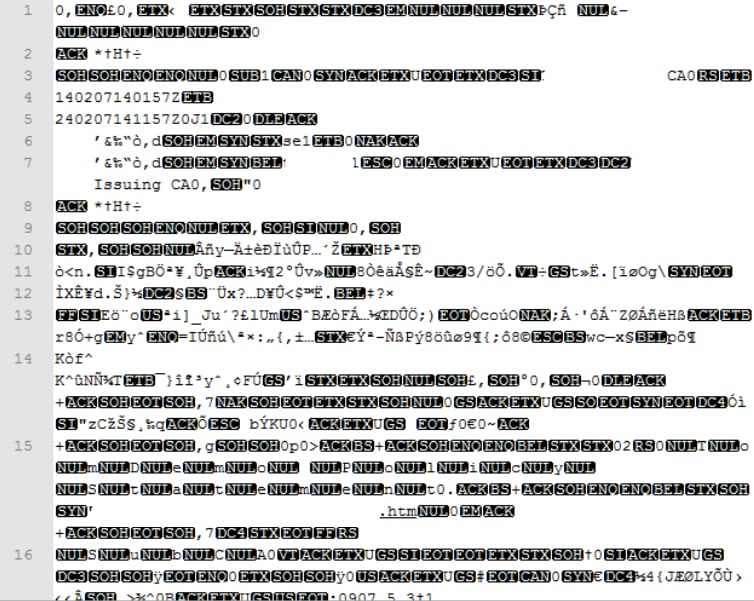

DER

Ejemplo de formato legible DER, como se muestra en la imagen

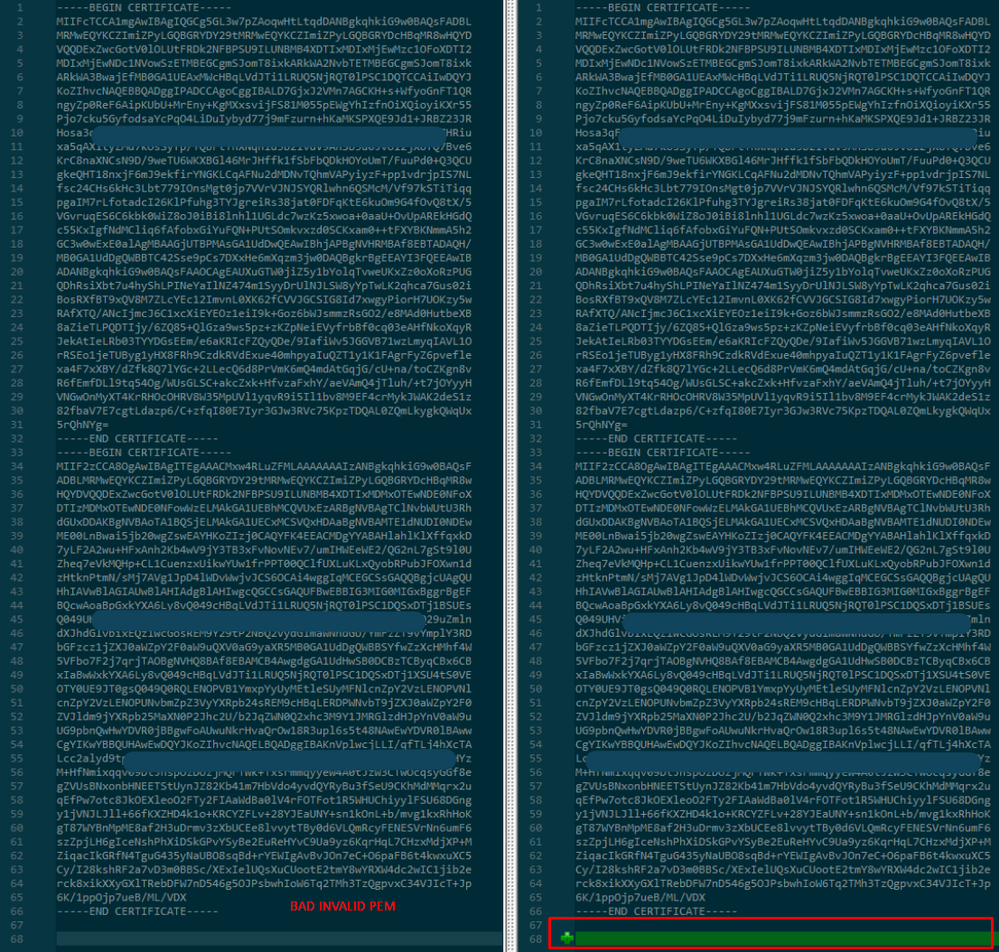

Diferencia entre el certificado creado en Windows y Linux

Una simple comparación de lado a lado de ambos certificados uno al lado del otro puede utilizar el Comparar plugin en Notepad ++ deniled la diferencia codificada en la línea #68. A la izquierda, puede ver el certificado creado en Windows, a la derecha puede encontrar el certificado generado en la máquina Linux. El de la izquierda tiene retorno de carro que hace que el PEM de certificado no sea válido para FMC. Sin embargo, no se puede diferenciar en el editor de texto excepto por esa línea en el Bloc de notas ++.

Copie el certificado PEM recién creado/convertido para la interfaz CLEAN y RootCA en su máquina Linux y quite el retorno de carro del archivo PEM.

sed -i 's/\r//' <file.crt> Ejemplo, sed -i 's/\r//' OPADMIN.pem.

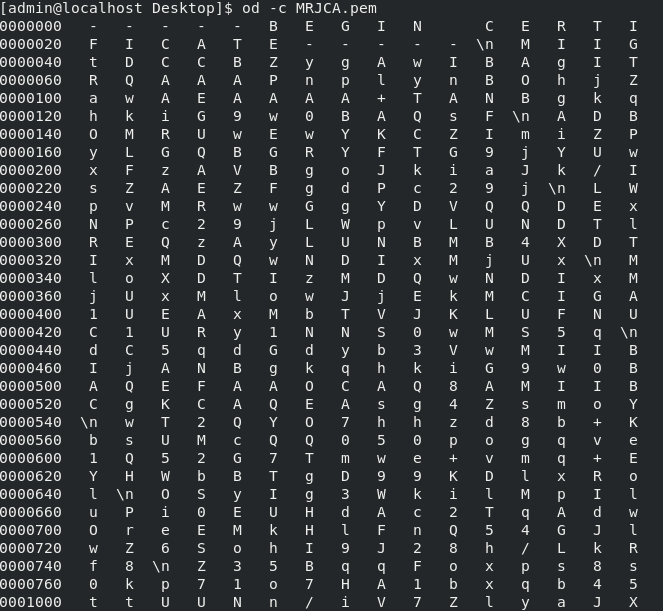

Compruebe si el retorno de carro está presente.

od -c <file.crt> Certificados que aún tienen retorno de carro presentado, como se muestra en la imagen.

Certificado después de ejecutarlo a través de una máquina Linux.

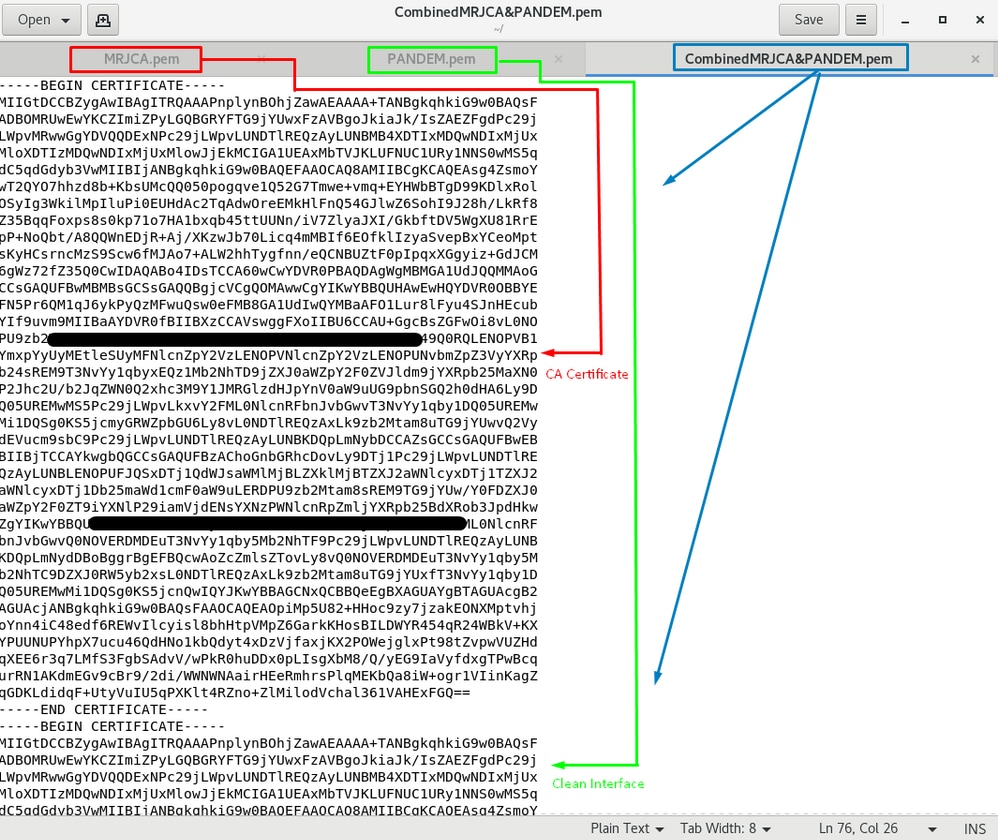

Para FMC combine Root_CA y el certificado sin carro en una máquina Linux utilice el siguiente comando.

cat <root_ca_file.pem> <clean-int-no-carriage.pem> > <combined_root-ca_clean.pem> Ejemplo: cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carrier.pem Root-CA.pem > combine.pem.

O también puede abrir un nuevo editor de texto en su máquina Linux y combinar ambos certificados Clean con retorno de carro eliminado en un archivo y guardarlo con la extensión .PEM. Debe tener el certificado de CA en la parte superior y el certificado de Clean Interface en la parte inferior.

Debe ser el certificado que cargue más tarde en el FMC para integrarlo con el dispositivo TG.

Carga de certificados en el dispositivo TG y FMC

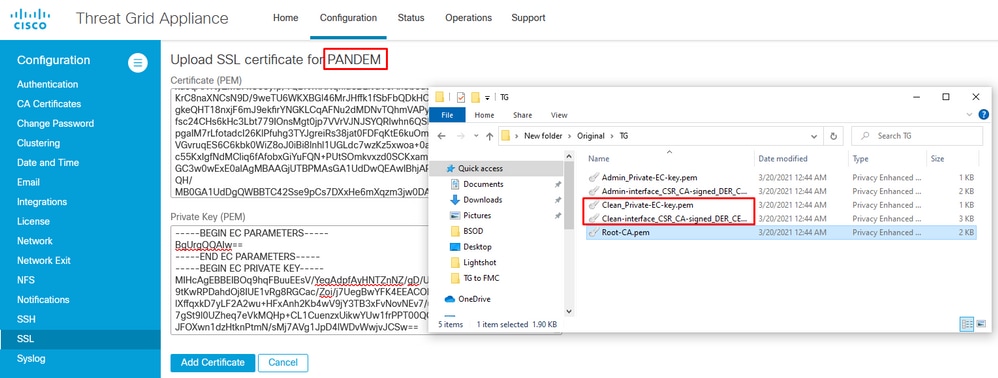

Cargar certificado para una interfaz limpia

Vaya a Configuration > SSL > PANDEM - Actions Upload New Certificate > Add Certificate, como se muestra en la imagen.

Cargar certificado para una interfaz de administración

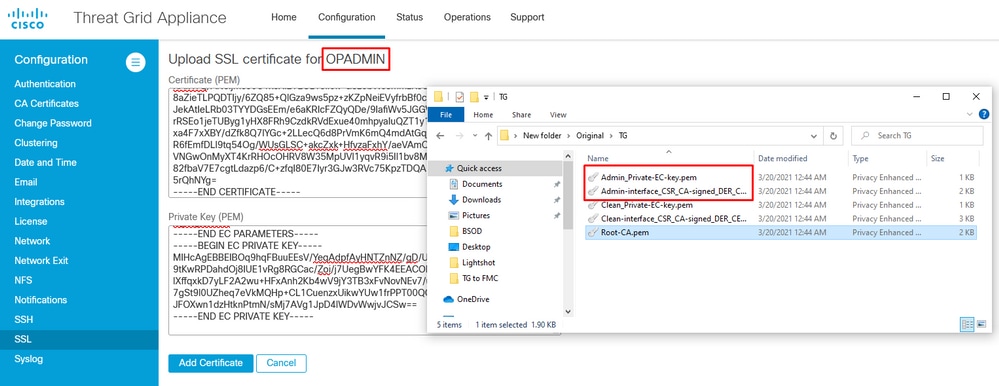

Navegue hasta Configuration > SSL > OPADMIN - Actions Upload New Certificate > Add Certificate, como se muestra en la imagen.

Cargar certificado en FMC

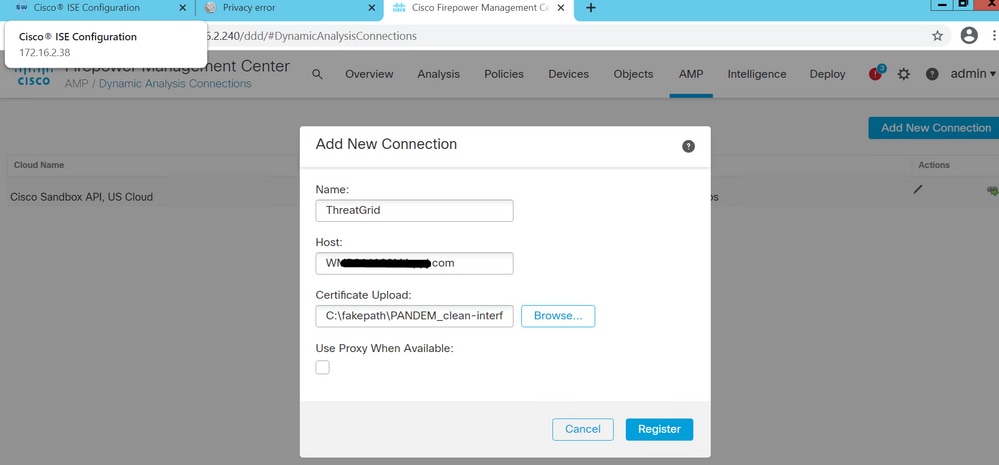

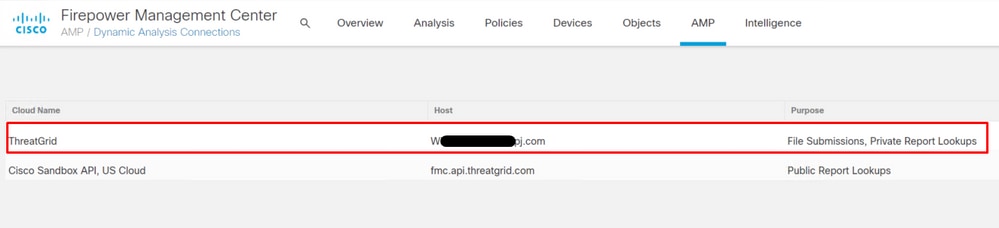

Para cargar el certificado en el FMC, navegue hasta AMP > Conexiones de análisis dinámico > Agregar nueva conexión y, a continuación, rellene la información necesaria.

Nombre: Cualquier nombre que se deba identificar.

Host: FQDN de interfaz limpia como se define cuando se genera el CSR para la interfaz limpia

Certificado: El certificado combinado de ROOT_CA y clean interface_no-carrier.

Una vez registrada la nueva conexión, se muestra una ventana emergente, haga clic en el botón Yes (Sí).

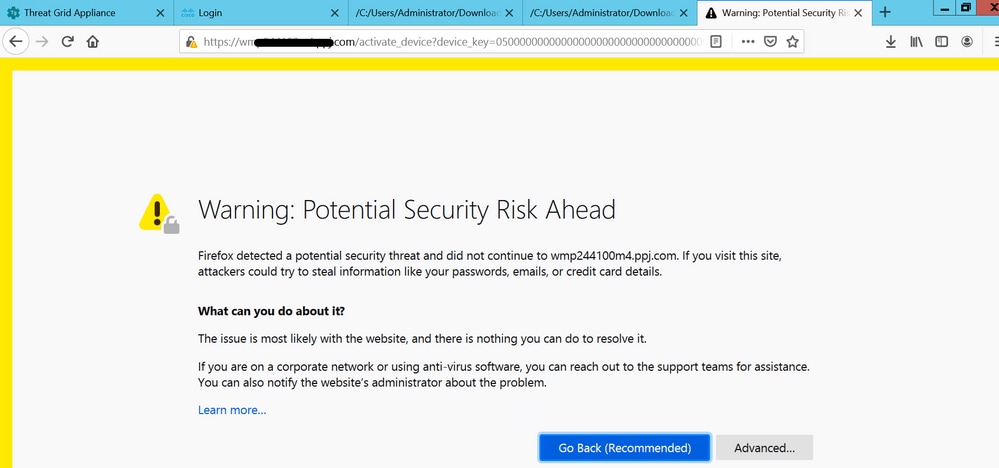

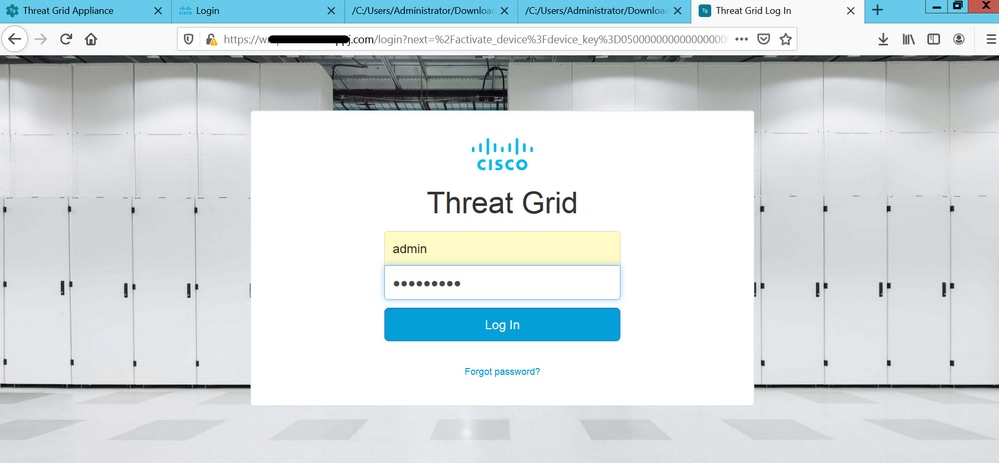

La página se redirige a la interfaz de TG Clean y al mensaje de inicio de sesión, como se muestra en las imágenes.

Acepte el CLUF.

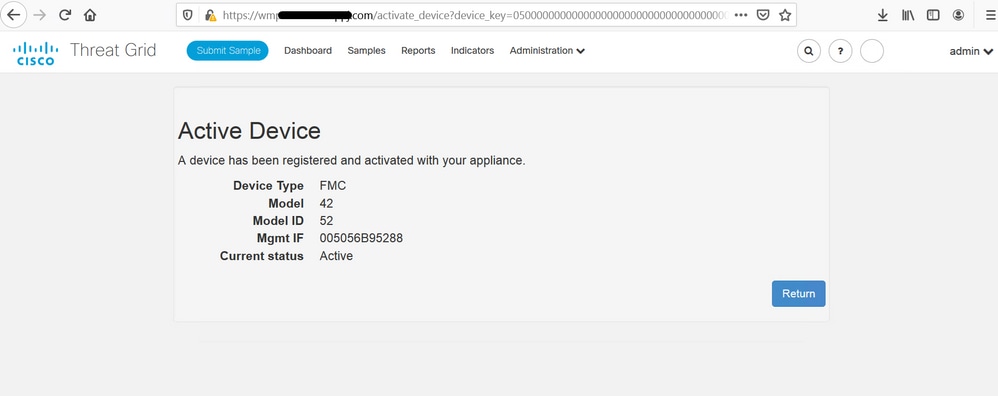

La integración correcta muestra un dispositivo activo, como se muestra en la imagen.

Haga clic en Return, de nuevo en FMC con integración exitosa de TG, como se muestra en la imagen.

Información Relacionada

Con la colaboración de ingenieros de Cisco

- Roman ValentaCisco TAC Engineer

- Nitin ShettigarCisco Engineer

- Edited by Yeraldin SanchezCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios