Introducción

Este documento describe cómo puede definir categorías de URL personalizadas que funcionan en Web Security Appliance (WSA).

Colaborado por Shikha Grover y editado por Yeraldin Sanchez, Ingenieros del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Comprensión de nivel inicial de Cisco Web Security Appliance

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Una base de datos de categorías de filtrado determina la categoría en la que se encuentra una dirección URL. El dispositivo de seguridad web recopila información y mantiene una base de datos independiente para cada motor de filtrado de URL. Las bases de datos de categorías de filtrado reciben actualizaciones periódicamente del servidor de actualización de Cisco y Cisco TALOS las mantiene. Talos, Security Intelligence and Research Group de Cisco, realiza un seguimiento constante de un amplio conjunto de atributos para evaluar las conclusiones sobre un host determinado.

Puede haber situaciones en las que desee clasificar una dirección URL/ dominio/IP de forma diferente y tener una clasificación local personalizada en su casilla. Puede lograr esto con Categorías de URL personalizadas.

Cuando el motor de filtrado de URL coincide con una categoría de URL en una solicitud de cliente, primero evalúa la URL frente a las categorías de URL personalizadas incluidas en el grupo de políticas. Si la URL de la solicitud no coincide con una categoría personalizada incluida, el motor de filtrado de URL la compara con las categorías de URL predefinidas.

Configurar

Permitir URL

Si confía en el sitio web, puede permitirlo con el siguiente proceso.

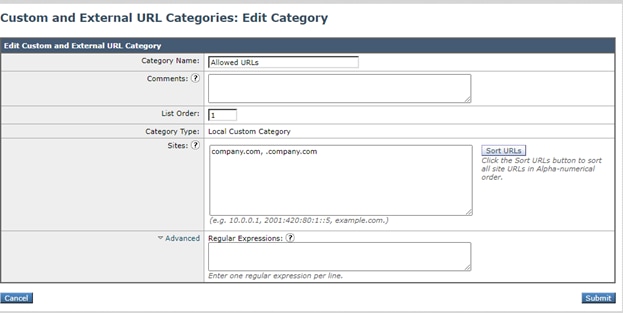

Crear una nueva URL personalizada

- Cree una nueva categoría de URL personalizada, navegue hasta GUI > Administrador de seguridad web > Categorías de URL personalizadas > Agregar nombre de categoría personalizado: URL permitidas.

- Agregue los sitios que desea controlar en la sección Sitios (company.com,.company.com).

- Tenga en cuenta que "domain.com" sólo coincidirá con "domain.com", no con www.domain.com o "host.domain.com". Para permitir un sitio y todos los subdominios, necesitará dos entradas en la sección "sitios": “. domain.com, domain.com".

- Haga clic en Submit (Enviar).

Editar la política de acceso global

- Abra Web Security Manager > Access Policies> Global Policy > URL Filtering.

- Haga clic en Seleccionar categorías personalizadas.

- Haga clic en la flecha desplegable URL permitidas, elija Incluir en la política y haga clic en Aplicar.

- Coloque una marca de verificación en el cuadro Permitir.

- Haga clic en Enviar y Registrar cambios.

Bloquear URL

Si no confía en el sitio web, puede bloquearlo con el siguiente proceso.

Crear una nueva URL personalizada

- Cree una nueva categoría de URL personalizada, navegue hasta GUI > Administrador de seguridad web > Categorías de URL personalizadas > Agregar nombre de categoría personalizado: URL bloqueadas.

- Agregue los sitios que desea controlar en la sección Sitios (empresa.com, .empresa.com).

- Tenga en cuenta que "domain.com" sólo coincidirá con "domain.com", no con www.domain.com o "host.domain.com". Para bloquear un sitio y todos los subdominios, necesitará dos entradas en la sección "sitios": “. domain.com, domain.com".

- Haga clic en Submit (Enviar).

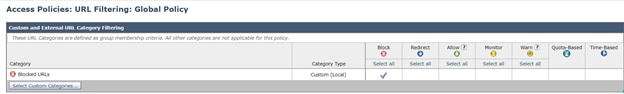

Editar la política de acceso global

- Abra Web Security Manager > Access Policies> Global Policy > URL Filtering.

- Haga clic en Seleccionar categorías personalizadas....

- Haga clic en la flecha desplegable URL bloqueadas, elija Incluir en la política y haga clic en Aplicar.

- Coloque una marca de verificación en el cuadro Block (Bloquear).

- Haga clic en Enviar y Registrar cambios.

Nota: Los cambios anteriores se pueden realizar a cualquier política de acceso y no sólo a la Política Global. Se puede aplicar el mismo procedimiento a las políticas de descifrado.

Consulte esta guía para ver un caso práctico ampliamente implementado.