Introducción

Este documento describe las prácticas recomendadas para configurar un certificado de terceros en Cisco Unified Computing System Central Software (UCS Central).

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

- Cisco UCS Central

- Autoridad de certificación (CA)

- OpenSSL

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- UCS Central 2.0(1q)

- Servicios de certificados de Microsoft Active Directory

- Windows 11 Pro N

- OpenSSL 3.1.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Descargue la cadena de certificados de la autoridad certificadora.

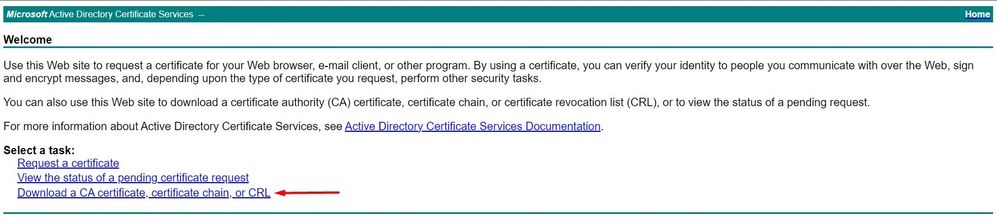

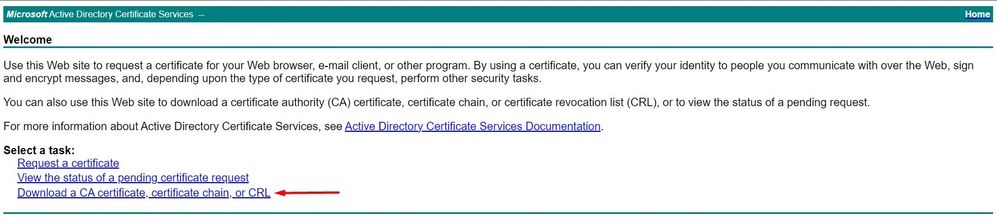

1. Descargue la cadena de certificados de la autoridad certificadora (CA).

Descargar una cadena de certificados de CA

Descargar una cadena de certificados de CA

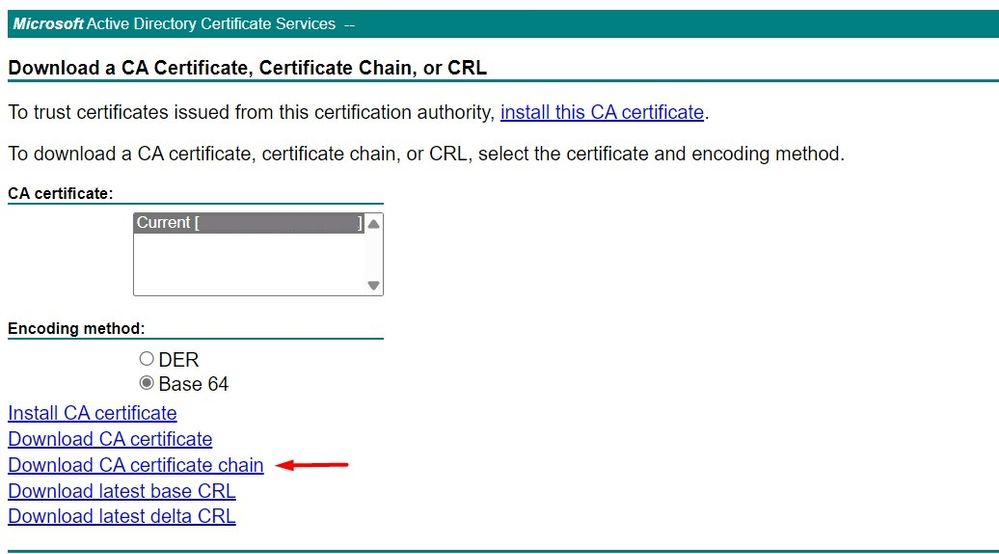

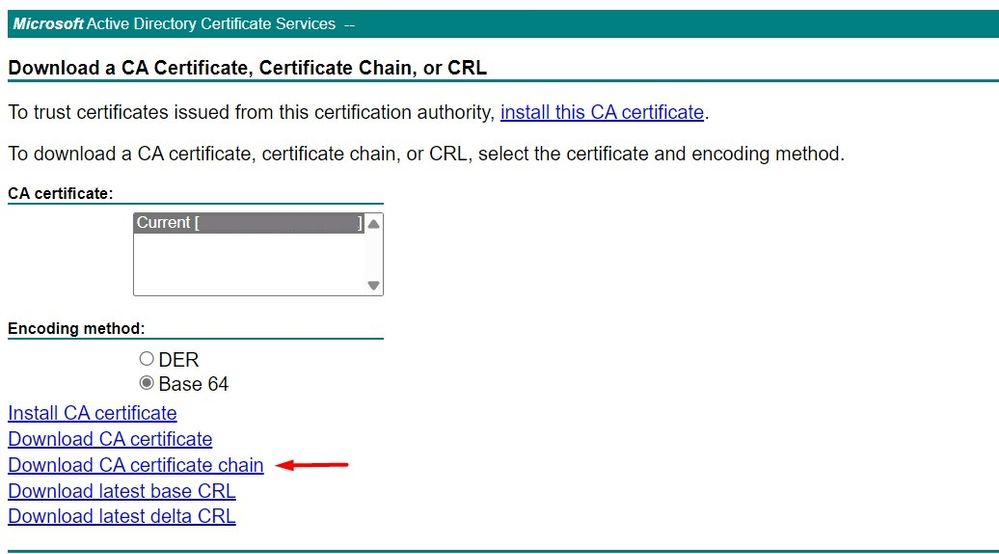

2. Establezca la codificación en Base 64 y descargue la cadena de certificados de la CA.

Establezca la codificación en Base 64 y descargue la cadena de certificados de la CA

Establezca la codificación en Base 64 y descargue la cadena de certificados de la CA

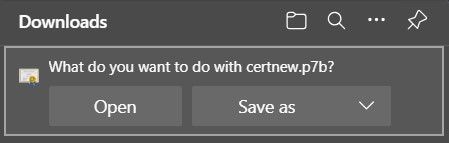

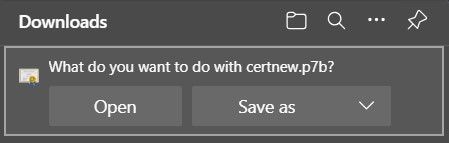

3. Tenga en cuenta que la cadena de certificados de la CA está en formato PB7.

El certificado está en formato PB7

El certificado está en formato PB7

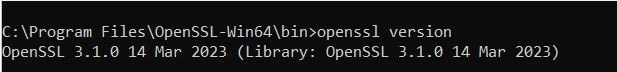

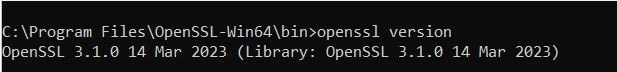

4. El certificado debe convertirse al formato PEM con la herramienta OpenSSL. Para comprobar si Open SSL está instalado en Windows, utilice el comando openssl version.

Compruebe si OpenSSL está instalado

Compruebe si OpenSSL está instalado

Nota: La instalación de OpenSSL no está dentro del alcance de este artículo.

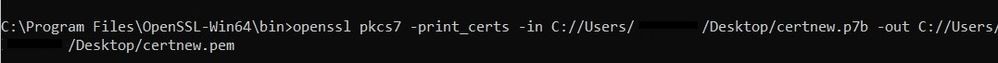

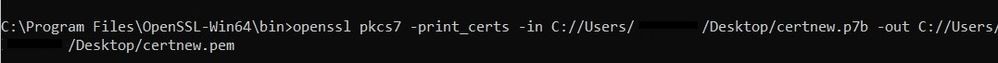

5.Si OpenSSL está instalado, ejecute el comando openssl pkcs7 -print_certs -in <cert_name>.p7b -out <cert_name>.pem para realizar la conversión. Asegúrese de utilizar la ruta de acceso donde se guardó el certificado.

Convertir el certificado P7B al formato PEM

Convertir el certificado P7B al formato PEM

Creación del punto de confianza

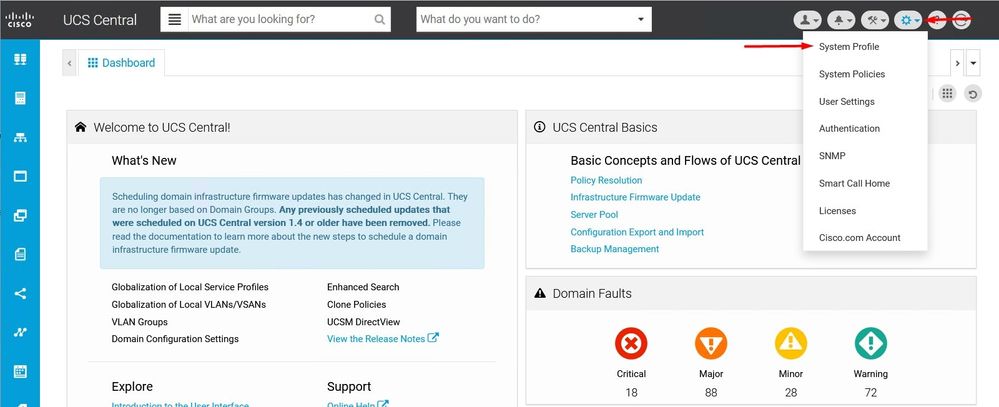

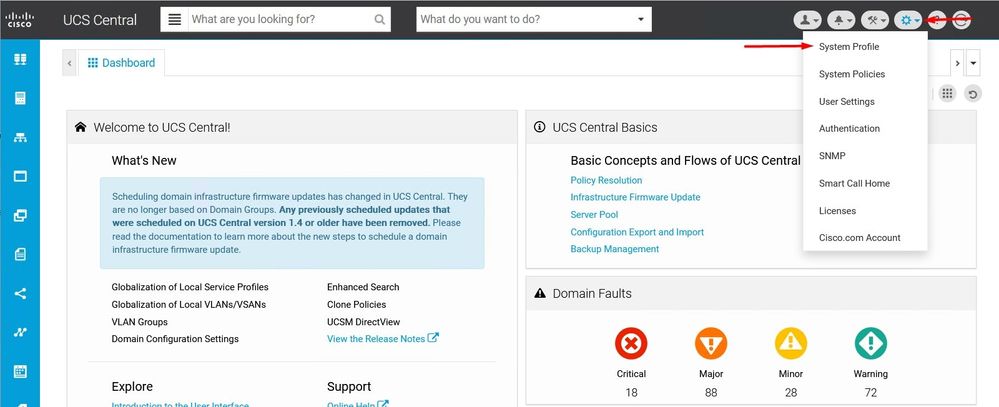

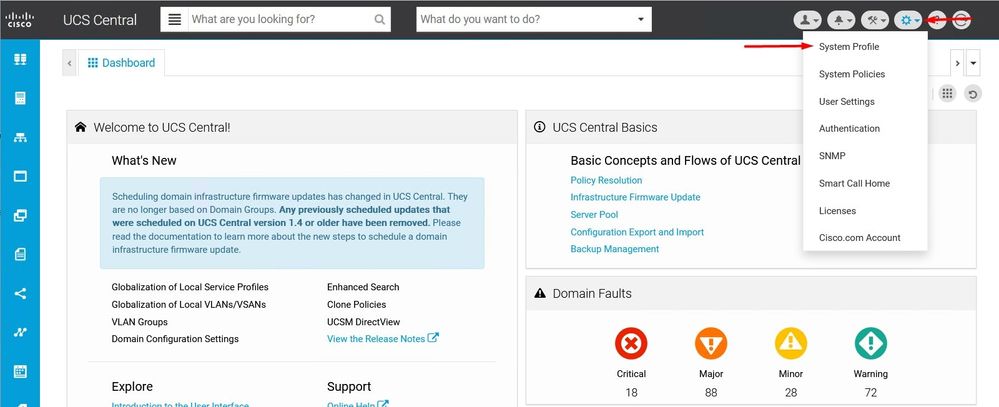

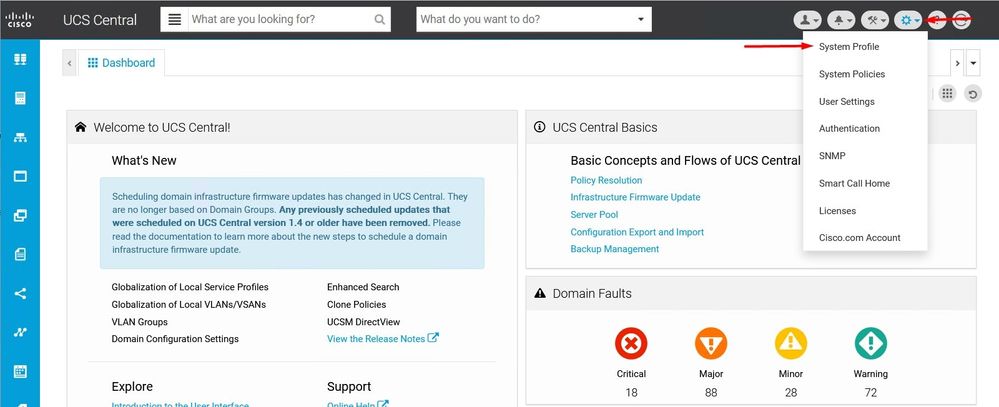

1. Haga clic en Icono de Configuración del sistema > Perfil del sistema > Puntos de confianza.

Perfil de sistema central

Perfil de sistema central  de UCSPuntos de confianza de UCS Central

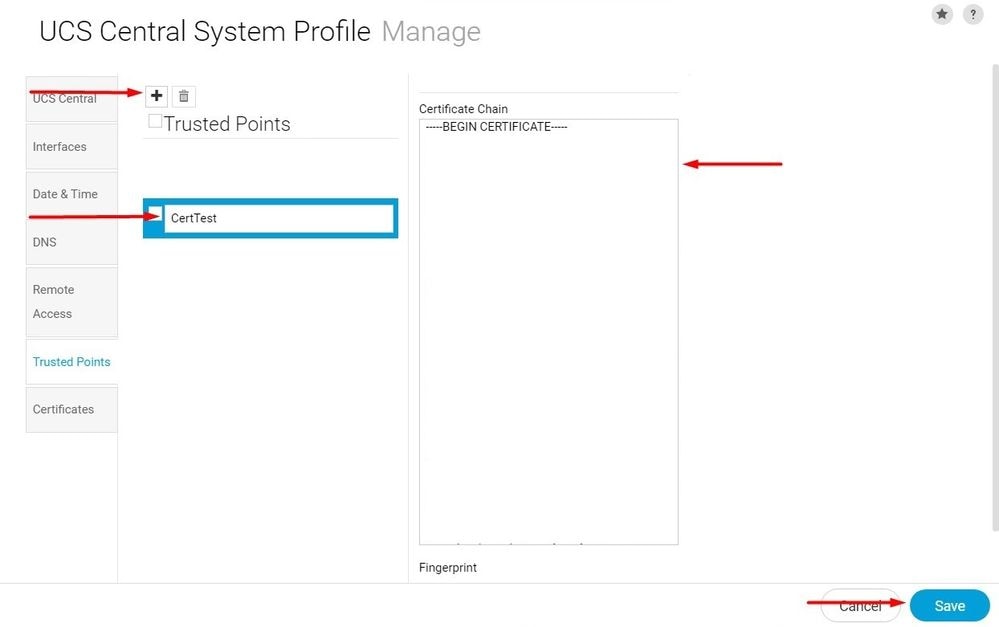

de UCSPuntos de confianza de UCS Central

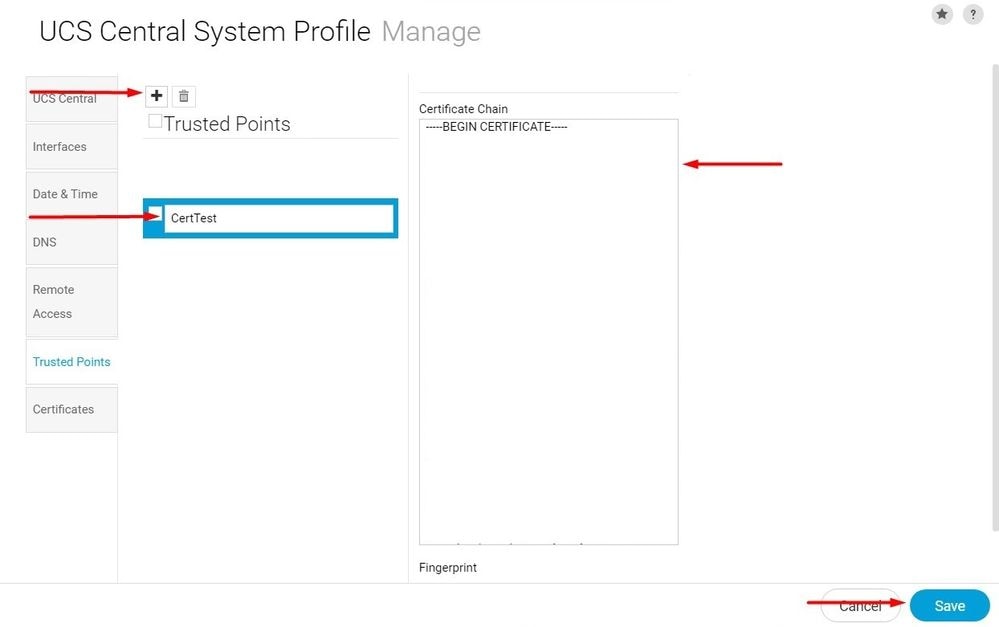

2. Haga clic en el icono + (más) para agregar un nuevo punto de confianza. Escriba un nombre y pegue el contenido del certificado PEM. Haga clic en Guardar para aplicar los cambios.

Copiar la cadena de certificados

Copiar la cadena de certificados

Creación de Key Ring y CSR

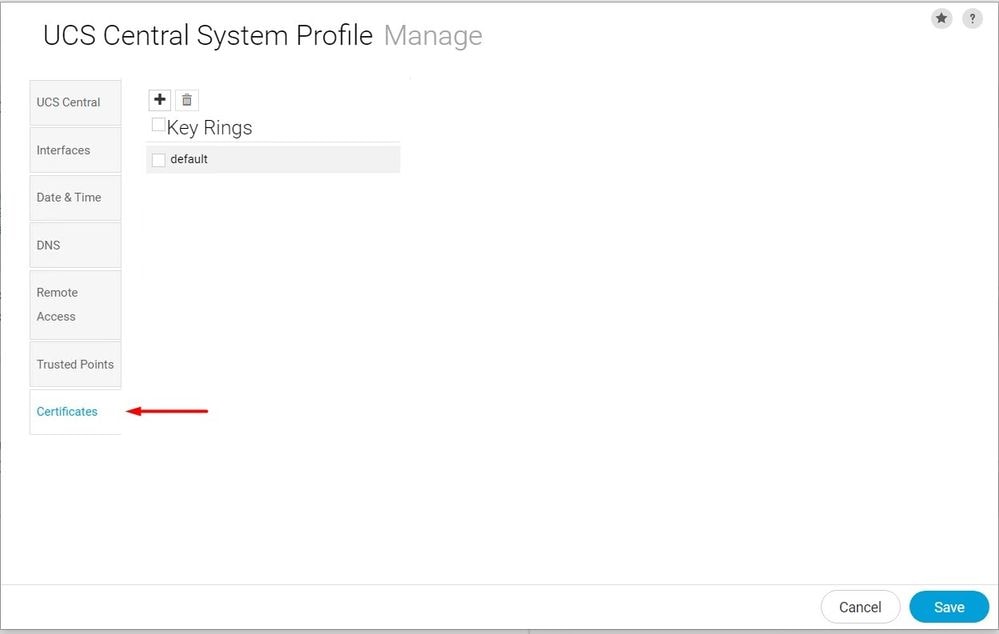

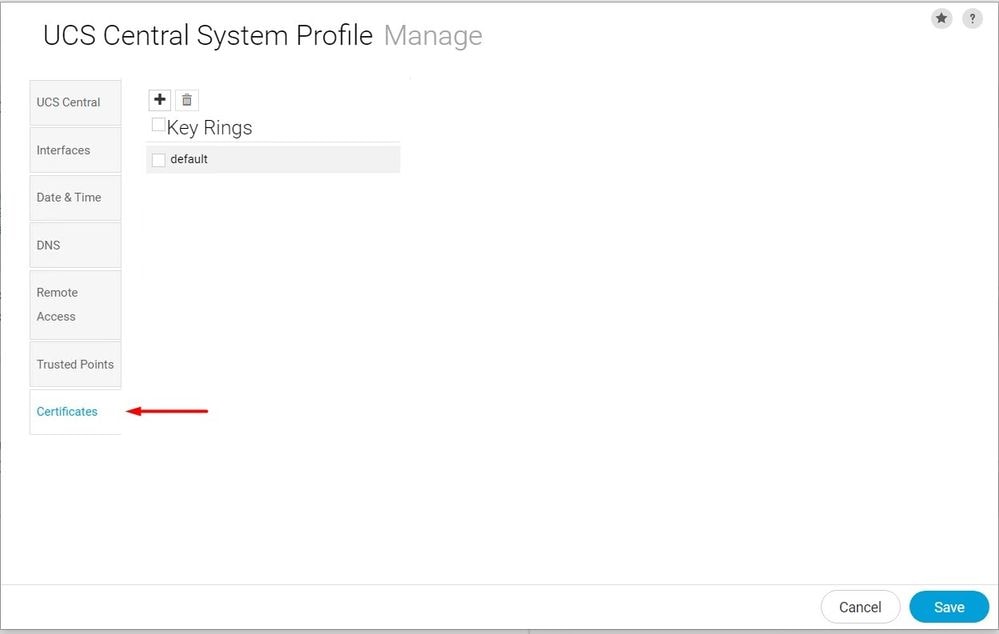

1. Haga clic en Icono de Configuración del sistema > Perfil del sistema > Certificados.

Perfil de sistema central de

Perfil de sistema central de  UCSContetos de UCS Central

UCSContetos de UCS Central

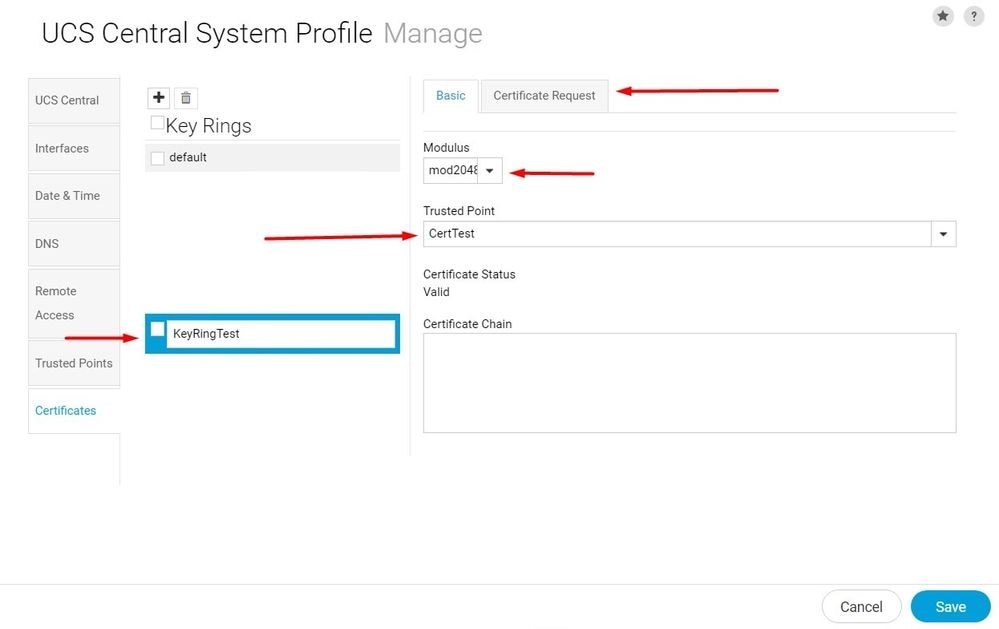

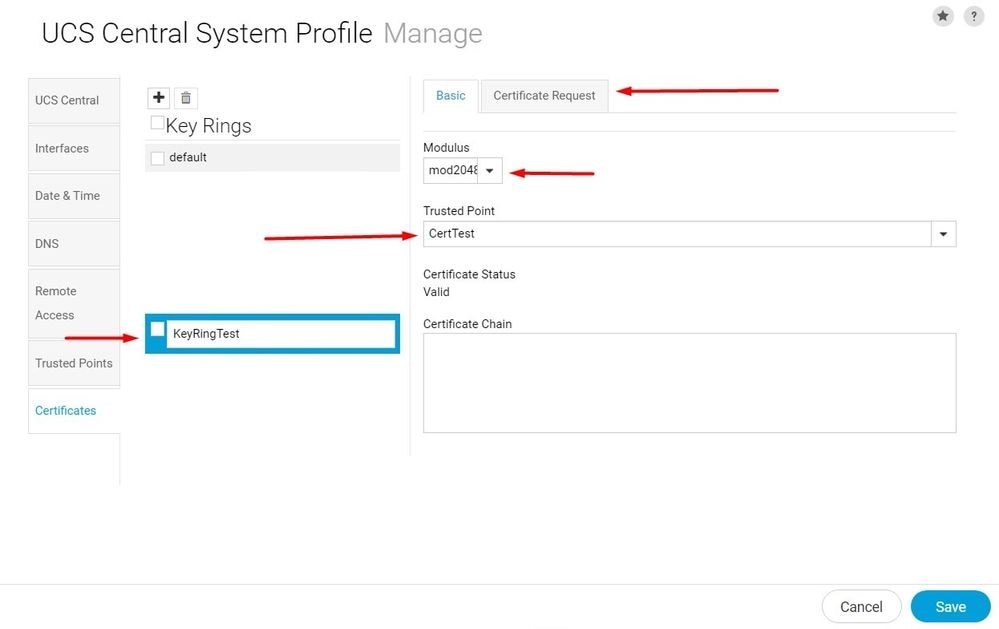

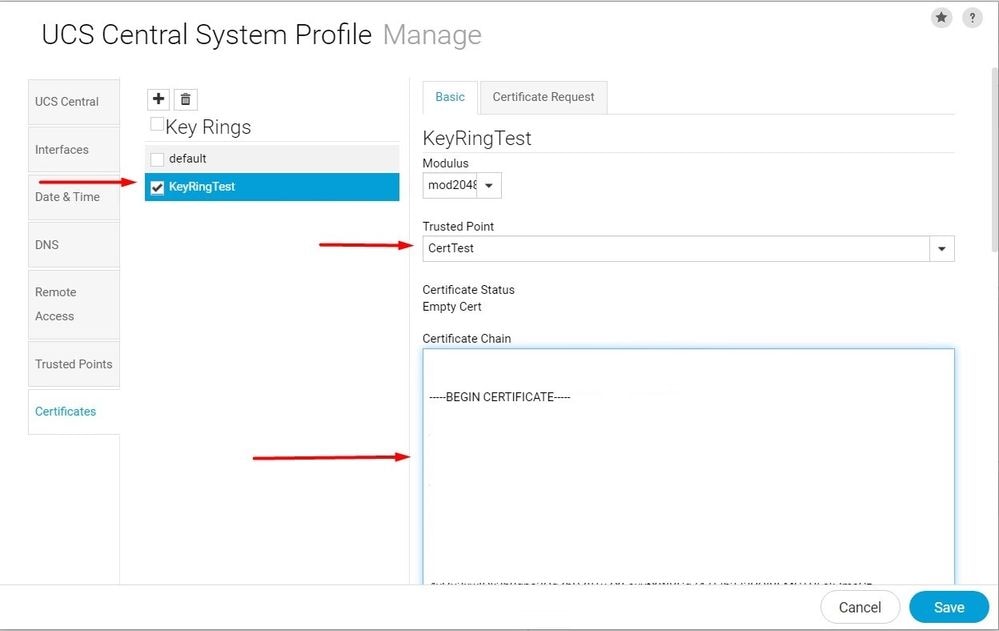

2. Haga clic en el icono más para agregar un nuevo llavero. Escriba un nombre, deje el módulo con el valor predeterminado (o modifíquelo si es necesario) y seleccione el punto de confianza creado anteriormente. Después de establecer esos parámetros, pase a Solicitud de certificado.

Crear un nuevo llavero

Crear un nuevo llavero

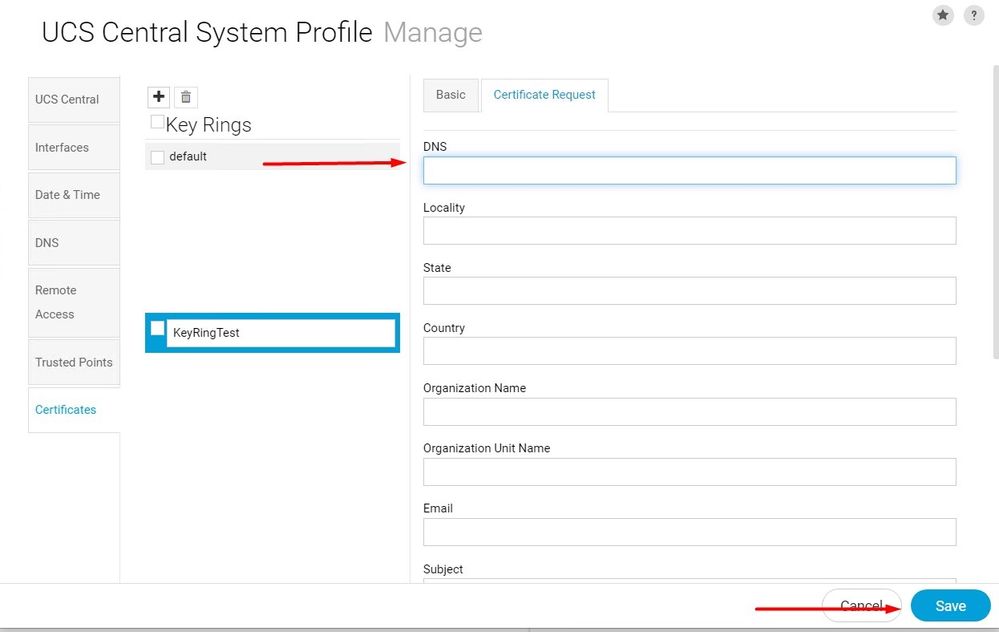

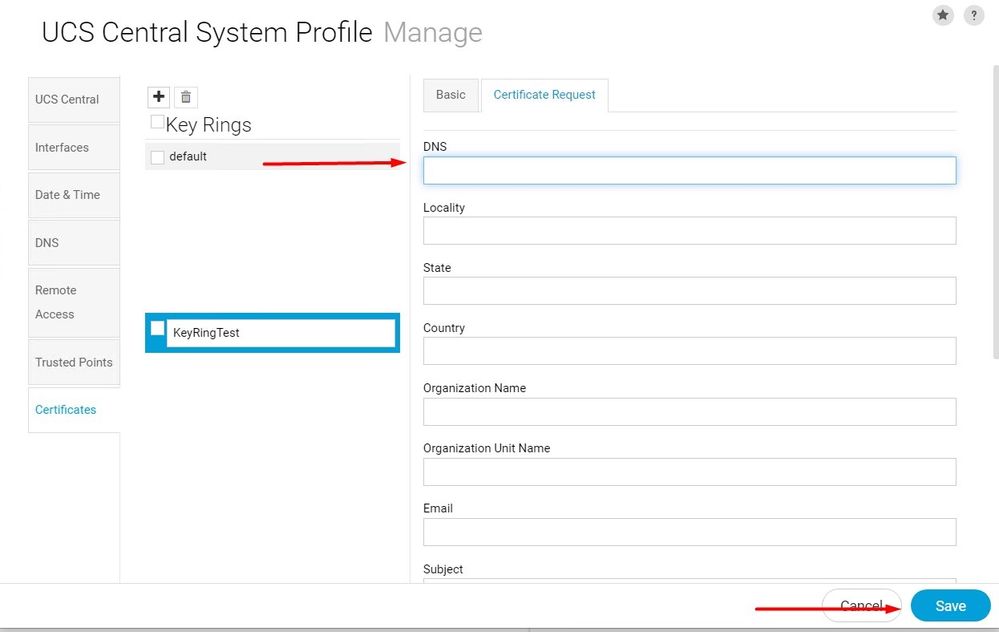

3. Introduzca los valores necesarios para solicitar un certificado y haga clic en Guardar.

Introduzca los detalles para generar un certificado

Introduzca los detalles para generar un certificado

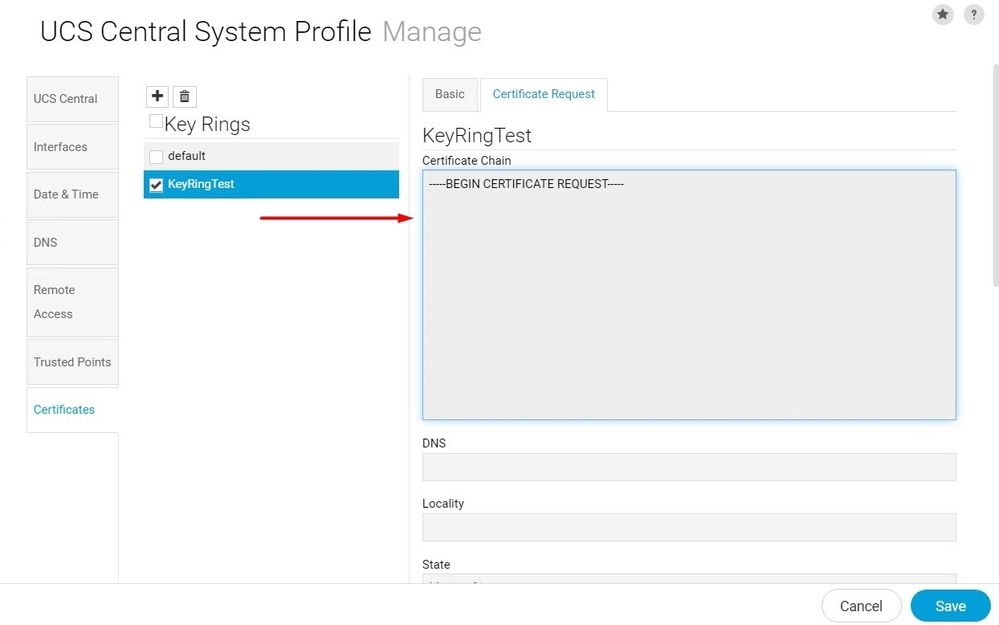

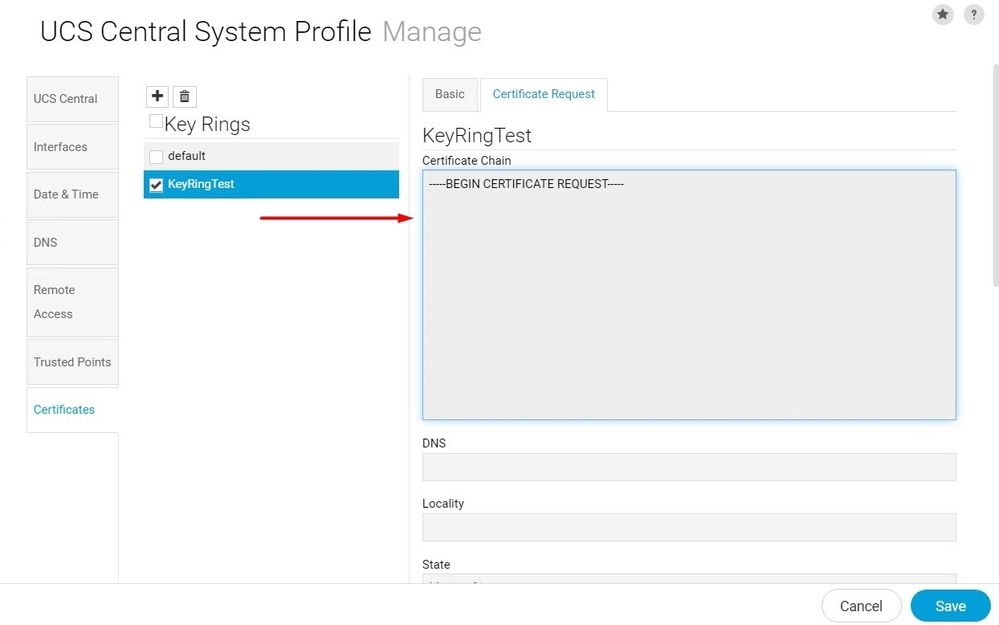

4. Vuelva al anillo de claves creado y copie el certificado generado.

Copiar el certificado generado

Copiar el certificado generado

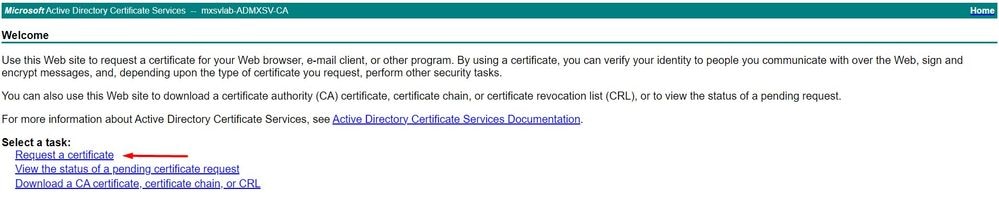

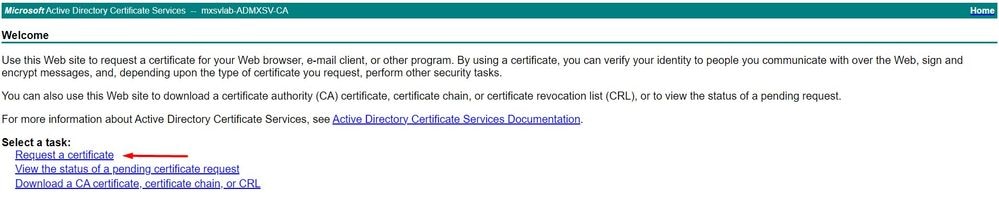

5. Vaya a la CA y solicite un certificado.

Solicitar un certificado de CA

Solicitar un certificado de CA

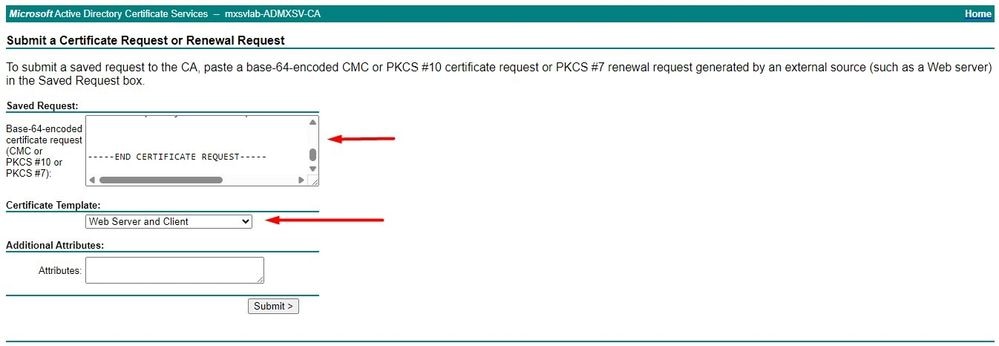

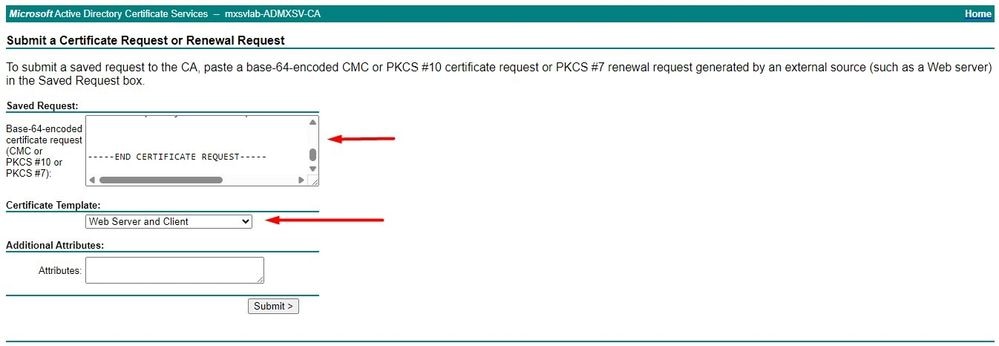

6. Pegue el certificado generado en UCS Central y, en la CA, seleccione la plantilla Servidor web y Cliente. Haga clic en Enviar para generar el certificado.

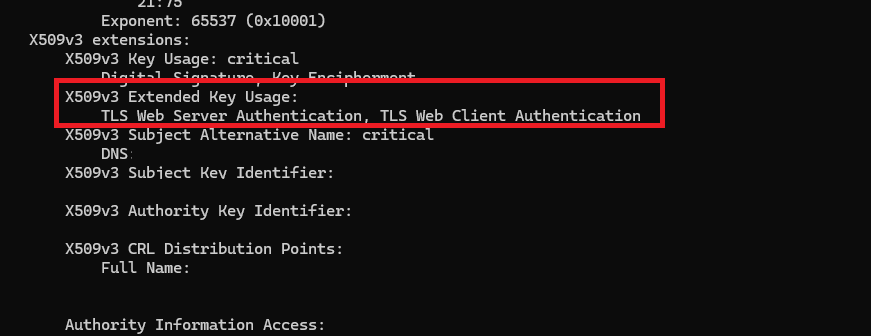

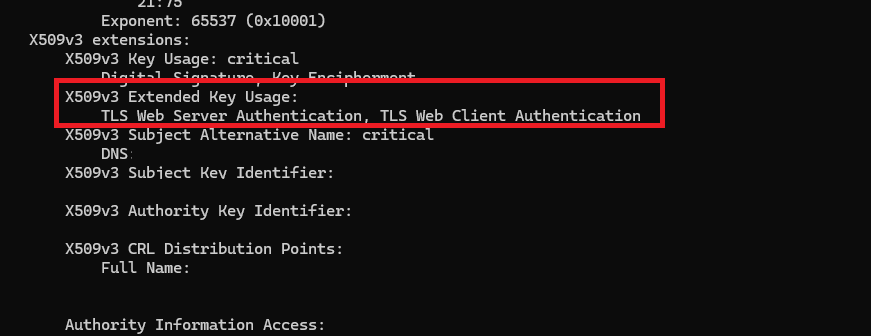

Nota: al generar una solicitud de certificado en Cisco UCS Central, asegúrese de que el certificado resultante incluye usos de clave de autenticación de servidor y cliente SSL. Si utiliza una CA empresarial de Microsoft Windows, utilice la plantilla Equipo u otra plantilla adecuada que incluya ambos usos de clave, si la plantilla Equipo no está disponible.

Generar un certificado para utilizarlo en el anillo de claves creado

Generar un certificado para utilizarlo en el anillo de claves creado

7. Convierta el nuevo certificado en PEM mediante el comando openssl pkcs7 -print_certs -in <cert_name>.p7b -out <cert_name>.pem.

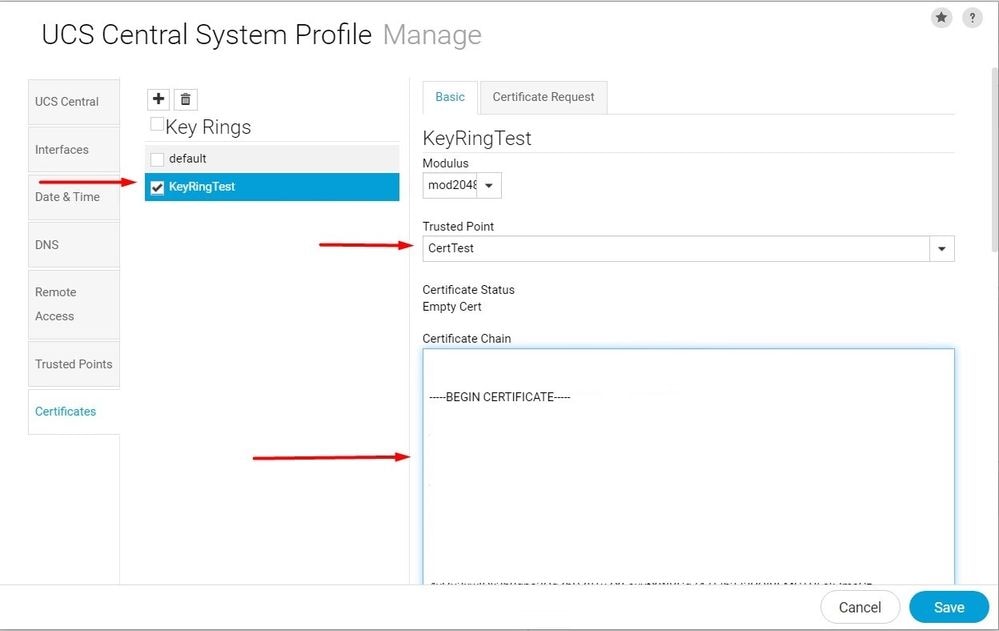

8. Copie el contenido del certificado PEM y vaya al anillo de claves creado para pegar el contenido. Seleccione el punto de confianza creado y guarde la configuración.

Pegue el certificado solicitado en el llavero

Pegue el certificado solicitado en el llavero

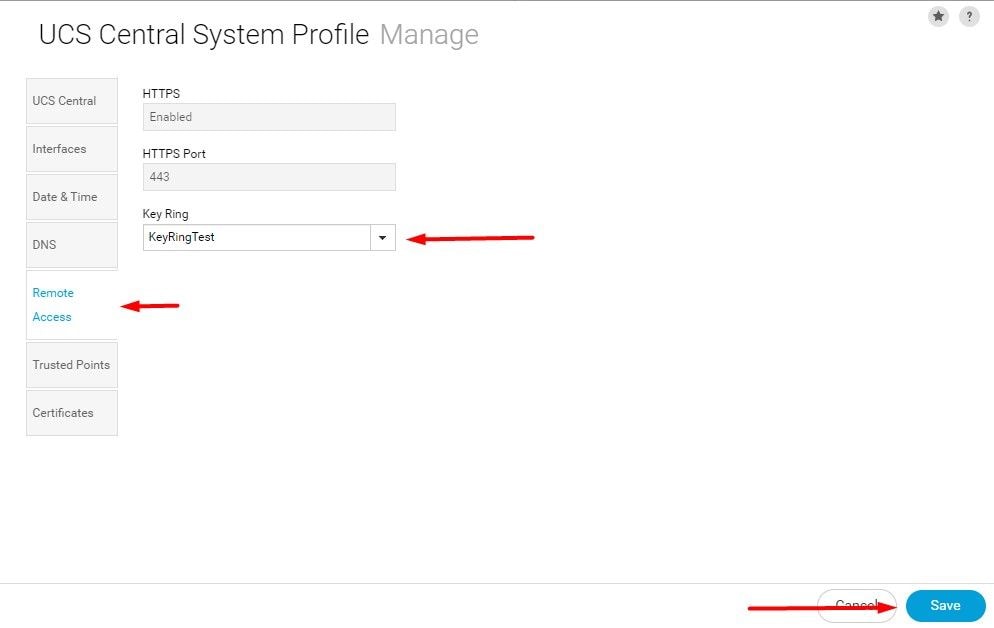

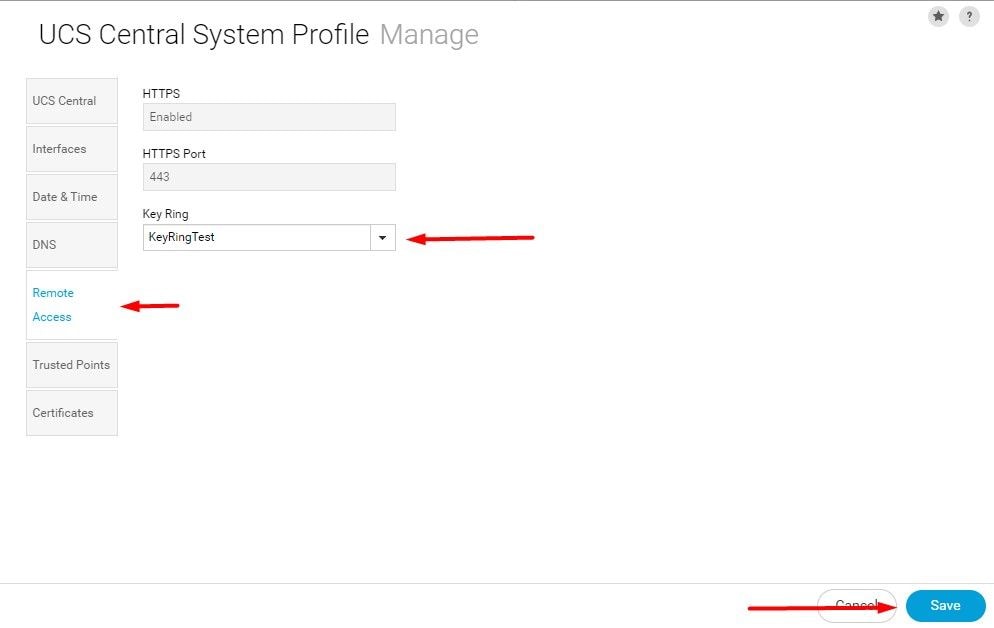

Aplique el llavero

1. Navegue hasta Perfil del sistema > Acceso remoto > Anillo de llaves, seleccione el Anillo de llaves creado y haga clic en Guardar. UCS Central cierra la sesión actual.

Seleccione el llavero creado

Seleccione el llavero creado

Validación

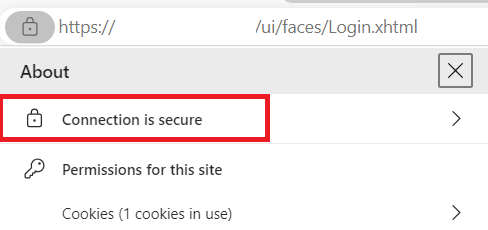

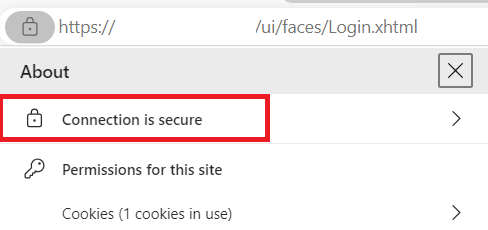

1. Espere a que se pueda acceder a UCS Central y haga clic en el bloqueo situado junto a https://. El sitio es seguro.

UCS Central es seguro

UCS Central es seguro

Resolución de problemas

Compruebe si el certificado generado incluye usos de clave de autenticación de servidor y cliente SSL.

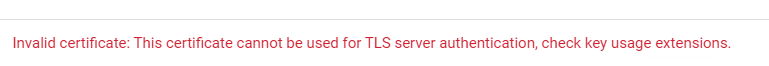

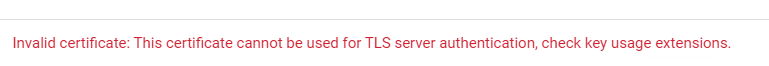

Cuando el certificado solicitado a la CA no incluye el cliente SSL y la clave de autenticación del servidor utiliza un error que dice "Certificado no válido. Este certificado no se puede utilizar para la autenticación del servidor TLS; compruebe que aparece "extensiones de uso de claves".

Error acerca de las claves de autorización del servidor TLS

Error acerca de las claves de autorización del servidor TLS

Para verificar si el certificado en formato PEM creado a partir de la plantilla seleccionada en la CA tiene los usos correctos de clave de autenticación de servidor, puede utilizar el comando openssl x509 -in <my_cert>.pem -text -noout. Debe ver Autenticación de servidor web y Autenticación de cliente web en la sección Uso de clave ampliada .

Servidor web y clave de autorización de cliente web en el certificado solicitado

Servidor web y clave de autorización de cliente web en el certificado solicitado

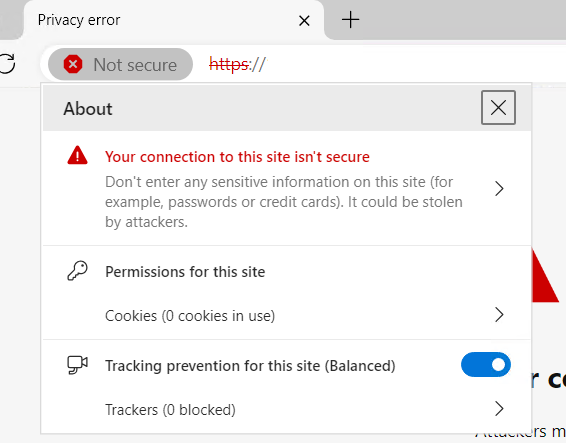

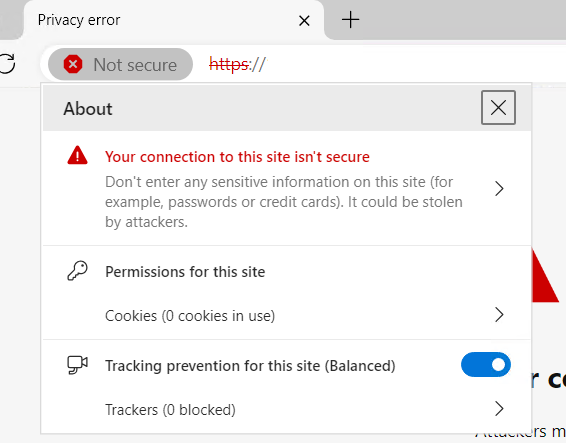

UCS Central sigue marcado como sitio inseguro.

A veces, después de configurar el certificado de terceros, el explorador sigue marcando la conexión.

UCS Central sigue siendo un sitio no seguro

UCS Central sigue siendo un sitio no seguro

Para comprobar si el certificado se está aplicando correctamente, asegúrese de que el dispositivo confía en la autoridad de certificados.

Información Relacionada

de UCSPuntos de confianza de UCS Central

de UCSPuntos de confianza de UCS Central

UCSContetos de UCS Central

UCSContetos de UCS Central

Comentarios

Comentarios