Configuración del túnel VPN en los routers VPN RV016, RV042, RV042G y RV082

Objetivo

Una red privada virtual (VPN) es una conexión segura entre dos terminales. Una red privada, que envía datos de forma segura entre estas dos ubicaciones o redes, se establece mediante un túnel VPN. Un túnel VPN conecta dos PC o redes y permite la transmisión de datos a través de Internet como si los terminales estuvieran dentro de una red. VPN es una buena solución para las empresas que tienen empleados que tienen que viajar o estar fuera de la LAN a menudo. Con VPN, estos empleados pueden tener acceso a la LAN y utilizar los recursos disponibles para hacer su trabajo. Además, VPN puede conectar dos o más sitios, por lo que las empresas con diferentes sucursales pueden comunicarse entre sí.

Nota: La serie de routers con cables RV ofrece dos tipos de VPN: de puerta de enlace a puerta de enlace y de cliente a puerta de enlace. Para que la conexión VPN funcione correctamente, los valores IPSec de ambos lados de la conexión deben ser los mismos. Además, ambos lados de la conexión deben pertenecer a diferentes LAN. Los siguientes pasos explican cómo configurar VPN en la serie de routers con cables RV.

A efectos de este artículo, la configuración VPN será Puerta de enlace a puerta de enlace.

Este artículo explica cómo configurar un túnel VPN en los routers VPN RV016, RV042, RV042G y RV082.

Dispositivos aplicables

•RV016

•RV042

•RV042G

•RV082

Versión del software

•v4.2.1.02

Configuración de VPN

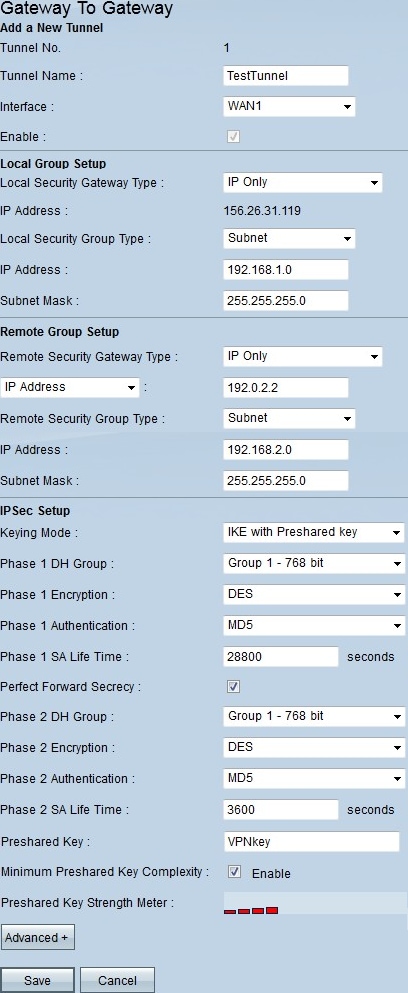

Paso 1. Inicie sesión en la página Web Configuration Utility (Utilidad de configuración web) y seleccione VPN > Gateway to Gateway. Se abre la página Gateway to Gateway:

Nota: Para configurar un túnel VPN de cliente a puerta de enlace, elija VPN > Cliente a puerta de enlace.

Paso 2. En el campo Tunnel Name (Nombre de túnel), introduzca el nombre del túnel VPN.

Paso 3. En la lista desplegable Interfaz, seleccione una de las interfaces WAN disponibles. Ésta es la interfaz que establecerá el túnel VPN con el otro lado.

Paso 4. En Local Group Setup (Configuración de grupo local), en la lista desplegable Local Security Gateway Type (Tipo de gateway de seguridad local), elija una de las opciones de la lista:

· Sólo IP: Seleccione esta opción si el router está configurado con una dirección IP estática para la conectividad a Internet.

· Autenticación de IP + nombre de dominio (FQDN): Seleccione esta opción si el router está configurado con una dirección IP estática y un nombre de dominio registrado para la conectividad a Internet.

· Autenticación IP + Dirección de correo electrónico (FQDN de usuario): Seleccione esta opción si el router está configurado con una dirección IP estática para la conectividad a Internet y se utilizará una dirección de correo electrónico para la autenticación.

· Autenticación de IP dinámica + nombre de dominio (FQDN): Seleccione esta opción si el router está configurado con una dirección IP dinámica y se utilizará un nombre de dominio dinámico para la autenticación.

· Autenticación de IP dinámica + dirección de correo electrónico (FQDN de usuario): Seleccione esta opción si el router tiene una dirección IP dinámica para la conectividad a Internet, pero no tiene un nombre de dominio dinámico para la autenticación y, en su lugar, se utilizará una dirección de correo electrónico para la autenticación.

Paso 5. En Configuración de grupo local, en la lista desplegable Tipo de grupo de seguridad local, elija una de las opciones:

· IP Address (Dirección IP): Esta opción permite especificar un dispositivo que puede utilizar este túnel VPN. Solo tiene que introducir la dirección IP del dispositivo.

· Subred: Seleccione esta opción para permitir que todos los dispositivos que pertenecen a la misma subred utilicen el túnel VPN. Debe introducir la dirección IP de red y su máscara de subred correspondiente.

· IP Range (Intervalo IP): Seleccione esta opción para especificar un intervalo de dispositivos que pueden utilizar el túnel VPN. Debe introducir la primera dirección IP y la última dirección IP del intervalo de dispositivos.

Paso 6. En Remote Group Setup (Configuración de grupo remoto), en la lista desplegable Remote Local Security Gateway Type (Tipo de gateway de seguridad local remota), elija una de las siguientes opciones:

· Sólo IP: Seleccione esta opción si el router está configurado con una dirección IP estática para la conectividad a Internet.

· Autenticación de IP + nombre de dominio (FQDN): Seleccione esta opción si el router está configurado con una dirección IP estática y un nombre de dominio registrado para la conectividad a Internet.

· Autenticación IP + Dirección de correo electrónico (FQDN de usuario): Seleccione esta opción si el router está configurado con una dirección IP estática para la conectividad a Internet y se utilizará una dirección de correo electrónico para la autenticación.

· Autenticación de IP dinámica + nombre de dominio (FQDN): Seleccione esta opción si el router está configurado con una dirección IP dinámica y se utilizará un nombre de dominio dinámico para la autenticación.

· Autenticación de IP dinámica + dirección de correo electrónico (FQDN de usuario): Seleccione esta opción si el router tiene una dirección IP dinámica para la conectividad a Internet, pero no tiene un nombre de dominio dinámico para la autenticación y, en su lugar, se utilizará una dirección de correo electrónico para la autenticación.

Paso 7. Si elige Sólo IP como tipo de gateway de seguridad local remota, elija una de estas opciones de la siguiente lista desplegable:

· IP: Seleccione esta opción para introducir la dirección IP en el campo adyacente.

· IP by DNS Resolved (IP por DNS resuelto): seleccione esta opción si no conoce la dirección IP del gateway remoto y, a continuación, introduzca el nombre del otro router en el campo adyacente.

Paso 8. En Remote Group Setup (Configuración de grupo remoto), en la lista desplegable Remote Security Group Type (Tipo de grupo de seguridad remota), elija una de las siguientes opciones:

· IP Address (Dirección IP): Esta opción permite especificar un dispositivo que puede utilizar este túnel VPN. Solo tiene que introducir la dirección IP del dispositivo.

· Subred: Seleccione esta opción para permitir que todos los dispositivos que pertenecen a la misma subred utilicen el túnel VPN. Debe introducir la dirección IP de red y su máscara de subred correspondiente.

· IP Range (Intervalo IP): Seleccione esta opción para especificar un intervalo de dispositivos que pueden utilizar el túnel VPN. Debe introducir la primera dirección IP y la última dirección IP del intervalo de dispositivos.

Paso 9. En Configuración IPSec, en la lista desplegable Modo de clave, elija una de las opciones:

· Manual: Esta opción le permite configurar manualmente la clave en lugar de negociar la clave con el otro router en la conexión VPN.

· IKE con clave previamente compartida: seleccione esta opción para activar el protocolo de intercambio de claves de Internet (IKE), que configura una asociación de seguridad en el túnel VPN. IKE utiliza una clave previamente compartida para autenticar un par remoto.

Paso 10. DH (Diffie - Hellman) es un protocolo de intercambio de claves que permite que ambos extremos del túnel VPN compartan una clave cifrada. En las listas desplegables Grupo DH de fase 1 y Grupo DH de fase 2, elija una de las siguientes opciones:

· Grupo 1 - 768 bits: ofrece una velocidad de intercambio más rápida, pero menor seguridad. Si necesita que la sesión VPN sea rápida y la seguridad no es un problema, elija esta opción.

· Grupo 2 - 1024 bits: proporciona más seguridad que el Grupo 1, pero tiene más tiempo de procesamiento. Se trata de una opción más equilibrada en términos de seguridad y velocidad.

· Grupo 3 - 1536 bits - Ofrece menos velocidad pero más seguridad. Si necesita que la sesión VPN sea segura y la velocidad no es un problema, elija esta opción.

Paso 11. En las listas desplegables Fase 1 Encryption (Encriptación de fase 1) y Fase 2 Encryption (Encriptación de fase 2), elija una de las siguientes opciones para el cifrado y descifrado de la clave:

· DES: Estándar de cifrado de datos, algoritmo básico para el cifrado de datos que cifra la clave en un paquete de 56 bits.

· 3DES: triple estándar de cifrado de datos, este algoritmo cifra la clave en tres paquetes de 64 bits. Es más seguro que DES.

· AES-128: Estándar de cifrado avanzado, este algoritmo utiliza la misma clave para el cifrado y el descifrado. Ofrece más seguridad que DES. Su clave es de 128 bits

· AES-192: similar a AES-128, pero su tamaño de clave es de 192 bits.

· AES-256: similar a AES-128, pero su tamaño de clave es de 256 bits. Se trata del algoritmo de cifrado más seguro disponible.

Paso 12. En las listas desplegables Phase 1 Authentication (Autenticación de fase 1) y Phase 2 Authentication (Autenticación de fase 2), elija una de estas opciones:

· SHA1: este algoritmo produce un valor hash de 160 bits. Con este valor, el algoritmo comprueba la integridad de los datos intercambiados y se asegura de que los datos no han cambiado.

· MD5: este es un diseño de algoritmo para propósitos de autenticación. Este algoritmo verifica la integridad de la información compartida entre los dos extremos del túnel VPN. Produce un valor hash que se comparte para autenticar la clave en ambos extremos del túnel VPN.

Paso 13. En los campos Phase 1 SA Lifetime y Phase 2 SA Lifetime, ingrese el tiempo (en segundos) que el túnel VPN está activo en una fase. El valor predeterminado para la fase 1 es 28800 segundos. El valor predeterminado para la fase 2 es de 3600 segundos.

Nota: La configuración de la fase 1 y la fase 2 debe ser la misma en ambos routers.

Paso 14. (Opcional) Marque la casilla de verificación Confidencialidad directa perfecta para habilitar esta función. Con PFS, la negociación IKE de fase 2 generará nuevos datos para el cifrado y la autenticación, lo que reforzará la seguridad.

Paso 15. En Clave previamente compartida, introduzca la clave que ambos routers compartirán para la autenticación.

Paso 16. (Opcional) Marque la casilla de verificación Complejidad mínima de clave previamente compartida para habilitar el medidor de fuerza de clave previamente compartida que le indica la fuerza de la clave que ha creado.

Paso 17. (Opcional) Para configurar opciones de cifrado más avanzadas, haga clic en Avanzadas+.

Paso 18. Haga clic en Guardar para guardar las configuraciones.

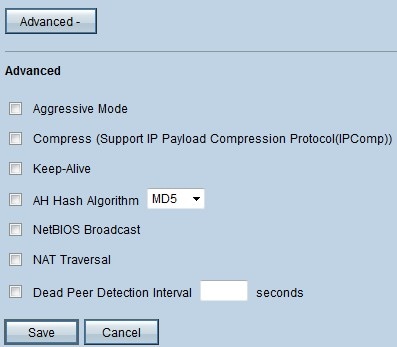

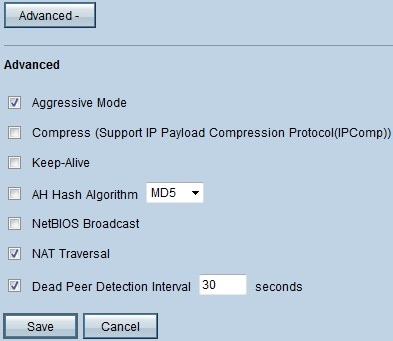

Opciones avanzadas de VPN

Si desea agregar más funciones a la configuración de VPN, la serie de routers con cables RV ofrece opciones avanzadas. Estas opciones mejoran las funciones de seguridad del túnel VPN. Estas opciones son opcionales, pero si establece opciones avanzadas en un router, asegúrese de establecer las mismas opciones en el otro router. En la siguiente sección se explican estas opciones.

Paso 1. En el campo IPSec, haga clic en el botón Advanced+. Se abre la página Advanced:

Nota: Para configurar las opciones avanzadas de un túnel VPN de cliente a gateway, elija VPN > Cliente a gateway. A continuación, haga clic en Advanced+.

La imagen anterior muestra un ejemplo de una configuración de las opciones avanzadas.

Paso 2. En Advanced (Avanzado), seleccione las opciones que desee agregar a la configuración de VPN:

· Modo agresivo: con esta opción, la negociación de la clave es más rápida, lo que disminuye la seguridad. Marque la casilla de verificación Modo agresivo si desea mejorar la velocidad del túnel VPN.

· Compress (Compatibilidad con IP Payload Compression Protocol [IP Comp]): con esta opción, el protocolo IP Comp reducirá el tamaño de los datagramas IP. Marque la casilla de verificación Compress (Support IP Payload Compression Protocol (IP Comp)) para habilitar esta opción

· Mantener activo: esta opción intenta restablecer la sesión VPN si se interrumpe. Marque la casilla de verificación Keep Alive para activar esta opción.

· Algoritmo de hash AH: esta opción extiende la protección al encabezado IP para verificar la integridad de todo el paquete. Puede utilizarse MD5 o SHA1 con este fin. Marque la casilla de verificación AH Hash Algorithm y, en la lista desplegable, elija MD5 o SHA1 para habilitar la autenticación de todo el paquete.

· Difusión de NetBIOS: se trata de un protocolo de Windows que proporciona información acerca de los diferentes dispositivos conectados a una LAN, como impresoras, equipos y servidores de archivos. Normalmente, VPN no transmite esta información. Marque la casilla de verificación NetBIOS Broadcast para enviar esta información a través del túnel VPN.

· NAT Traversal: la traducción de direcciones de red permite a los usuarios de una LAN privada acceder a los recursos de Internet con el uso de una dirección IP pública como dirección de origen. Si el router está detrás de una puerta de enlace NAT, marque la casilla de verificación NAT Traversal.

· Intervalo de detección de par muerto: marque la casilla de verificación Intervalo de detección de par muerto e ingrese (en segundos) el intervalo antes de que el router envíe otros paquetes para verificar la conectividad del túnel VPN.

Paso 3. Haga clic en Guardar para guardar las configuraciones.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

10-Dec-2018 |

Versión inicial |

Comentarios

Comentarios