Activación de varias redes inalámbricas en el router VPN RV320, el punto de acceso Wireless-N WAP321 y los switches de la serie Sx300

Objetivo

En un entorno empresarial en constante cambio, la red de su pequeña empresa debe ser potente, flexible, accesible y muy fiable, especialmente cuando el crecimiento es una prioridad. La popularidad de los dispositivos inalámbricos ha crecido exponencialmente, lo que no es una sorpresa. Las redes inalámbricas son rentables, fáciles de implementar, flexibles, escalables y móviles, y proporcionan recursos de red sin problemas. La autenticación permite que los dispositivos de red verifiquen y garanticen la legitimidad de un usuario mientras protegen la red de usuarios no autorizados. Es importante implementar una infraestructura de red inalámbrica segura y fácil de gestionar.

El router VPN Gigabit para WAN dual Cisco RV320 proporciona una conectividad de acceso fiable y muy segura para usted y sus empleados. El punto de acceso de banda seleccionable Wireless-N Cisco WAP321 con Single Point Setup admite conexiones de alta velocidad con Gigabit Ethernet. Los puentes conectan las redes LAN de forma inalámbrica, lo que facilita a las pequeñas empresas la expansión de sus redes.

En este artículo se proporciona una guía paso a paso para la configuración necesaria para habilitar el acceso inalámbrico en una red Cisco para pequeñas empresas, incluido el enrutamiento entre redes de área local virtuales (VLAN), varios identificadores de conjunto de servicios (SSID) y parámetros de seguridad inalámbrica en el router, el switch y los puntos de acceso.

Dispositivos aplicables

· Router VPN RV320

· Punto de acceso Wireless-N WAP321

· Switch Serie Sx300

Versión del software

· 1.1.0.09 (RV320)

· 1.0.4.2 (WAP321)

· 1.3.5.58 (Sx300)

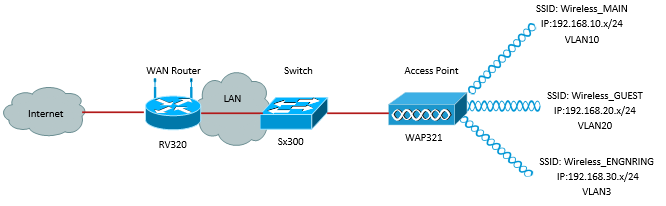

Topología de red

La imagen anterior ilustra un ejemplo de implementación para el acceso inalámbrico utilizando varios SSID con un WAP, switch y router Cisco Small Business. El WAP se conecta al switch y utiliza la interfaz troncal para transportar varios paquetes VLAN. El switch se conecta al router WAN a través de la interfaz troncal y el router WAN realiza el routing entre VLAN. El router WAN se conecta a Internet. Todos los dispositivos inalámbricos se conectan a WAP.

Funciones esenciales

La combinación de la función de routing Inter-VLAN proporcionada por el router Cisco RV con la función de aislamiento SSID inalámbrico proporcionada por un punto de acceso para pequeñas empresas proporciona una solución sencilla y segura para el acceso inalámbrico en cualquier red Cisco para pequeñas empresas existente.

Ruteo Entre VLAN

Los dispositivos de red en diferentes VLAN no pueden comunicarse entre sí sin un router para rutear el tráfico entre las VLAN. En una red de pequeña empresa, el router realiza el routing Inter-VLAN para las redes por cable e inalámbricas. Cuando el ruteo entre VLAN está inhabilitado para una VLAN específica, los hosts en esa VLAN no podrán comunicarse con los hosts o dispositivos en otra VLAN.

Aislamiento de SSID inalámbrico

Existen dos tipos de aislamiento SSID inalámbrico. Cuando se habilita el aislamiento inalámbrico (dentro de SSID), los hosts en el mismo SSID no podrán verse entre sí. Cuando se habilita el aislamiento inalámbrico (entre SSID), el tráfico de un SSID no se reenvía a ningún otro SSID.

IEEE 802.1x

El estándar IEEE 802.1x especifica los métodos utilizados para implementar el control de acceso a redes basadas en puertos que se utiliza para proporcionar acceso de red autenticado a redes Ethernet. La autenticación basada en puerto es un proceso que permite que solamente los intercambios de credenciales atraviesen la red hasta que el usuario conectado al puerto sea autenticado. El puerto se denomina puerto no controlado durante el intercambio de credenciales. El puerto se denomina puerto controlado después de que se haya completado la autenticación. Se basa en dos puertos virtuales existentes dentro de un único puerto físico.

Utiliza las características físicas de la infraestructura LAN conmutada para autenticar los dispositivos conectados a un puerto LAN. El acceso al puerto puede ser denegado si el proceso de autenticación falla. Este estándar se diseñó originalmente para redes Ethernet con cables, pero se ha adaptado para su uso en LAN inalámbricas 802.11.

Configuración del RV320

En esta situación, queremos que el RV320 actúe como servidor DHCP para la red, por lo que tendremos que configurarlo y configurar VLAN independientes en el dispositivo. Para comenzar, inicie sesión en el router conectándose a uno de los puertos Ethernet y dirigiéndose a 192.168.1.1 (suponiendo que aún no ha cambiado la dirección IP del router).

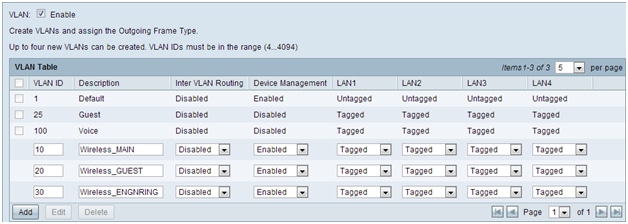

Paso 1. Inicie sesión en la utilidad de configuración web y elija Port Management > VLAN Membership. Se abre una nueva página. Estamos creando 3 VLAN independientes para representar a diferentes audiencias objetivo. Haga clic en Agregar para agregar una nueva línea y editar el ID de VLAN y la descripción. También deberá asegurarse de que la VLAN esté configurada como Tagged en cualquier interfaz en la que deban viajar.

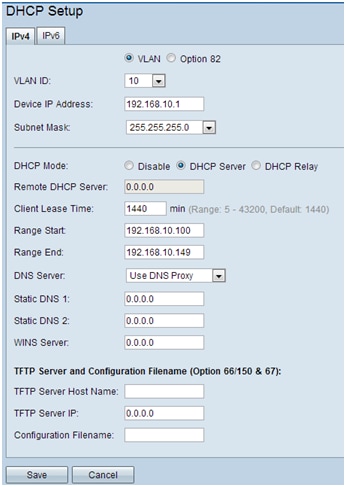

Paso 2. Inicie sesión en la utilidad de configuración web y seleccione DHCP Menu > DHCP Setup. Se abre la página DHCP Setup:

- En el cuadro desplegable VLAN ID (ID de VLAN), seleccione la VLAN para la que está configurando el conjunto de direcciones (en este ejemplo, VLAN 10, 20 y 30).

- Configure la dirección IP del dispositivo para esta VLAN y establezca el intervalo de direcciones IP. También puede activar o desactivar el proxy DNS aquí si lo desea, y esto dependerá de la red. En este ejemplo, el proxy DNS funcionará para reenviar solicitudes DNS.

- Haga clic en Save y repita este paso para cada VLAN.

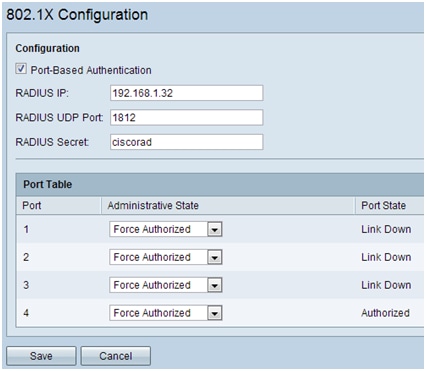

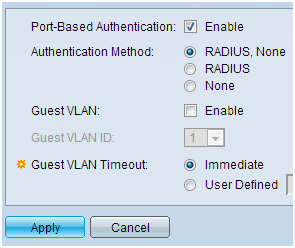

Paso 3. En el panel de navegación, seleccione Administración de puertos > Configuración de 802.1x. Se abre la página Configuración de 802.1X:

- Active la autenticación basada en puerto y configure la dirección IP del servidor.

- RADIUS Secret es la clave de autenticación que se utiliza para comunicarse con el servidor.

- Elija qué puertos utilizarán esta autenticación y haga clic en Save.

Configuración De Sx300

El switch SG300-10MP funciona como intermediario entre el router y el WAP321 para simular un entorno de red realista. La configuración en el switch es la siguiente.

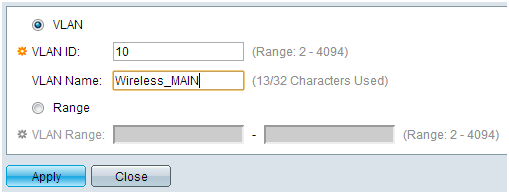

Paso 1. Inicie sesión en la utilidad de configuración web y seleccione VLAN Management > Create VLAN. Se abre una nueva página:

Paso 2. Haga clic en Add (Agregar). Aparecerá una nueva ventana. Introduzca el ID de VLAN y el nombre de VLAN (utilice el mismo nombre que la descripción de la sección I). Haga clic en Apply y, a continuación, repita este paso para las VLAN 20 y 30.

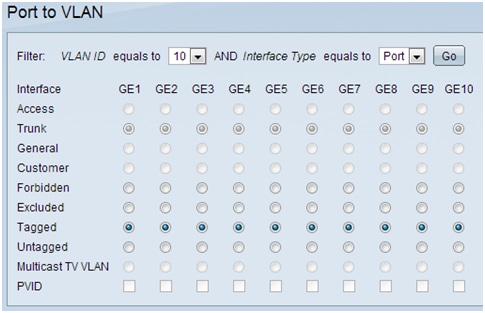

Paso 3. En el panel de navegación, seleccione VLAN Management > Port to VLAN. Se abre una nueva página:

- En la parte superior de la página, establezca "VLAN ID equals to" (ID de VLAN igual a) en la VLAN que está agregando (en este caso, VLAN 10) y luego haga clic en Go a la derecha. Esto actualizará la página con la configuración para esa VLAN.

- Cambie la configuración en cada puerto de modo que la VLAN 10 ahora esté "Etiquetada" en lugar de "Excluida". Repita este paso para las VLAN 20 y 30.

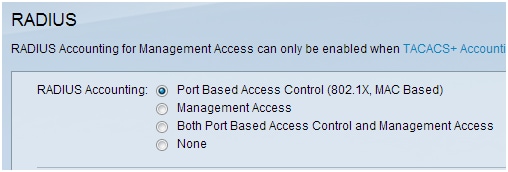

Paso 4. En el panel de navegación, seleccione Seguridad > Radio . Se abre la página RADIUS:

- Elija el método de control de acceso que utilizará el servidor RADIUS, ya sea control de acceso a la administración o autenticación basada en puertos. Elija Port Based Access Control y haga clic en Apply.

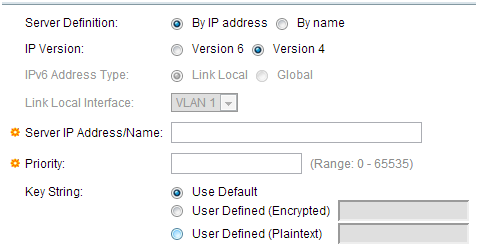

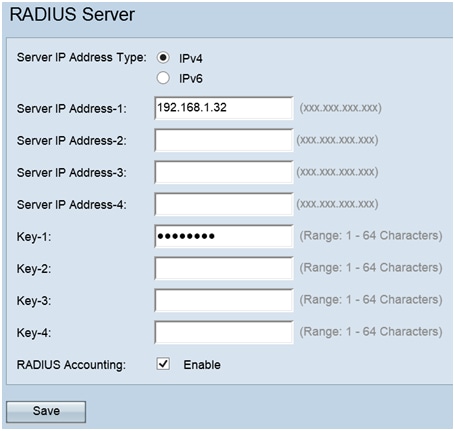

- Haga clic en Agregar en la parte inferior de la página para agregar un nuevo servidor al que autenticarse.

Paso 5. En la ventana que aparece configurará la dirección IP del servidor, en este caso 192.168.1.32. Tendrá que establecer una prioridad para el servidor, pero ya que en este ejemplo solo tenemos un servidor para autenticar la prioridad no importa. Esto es importante si tiene varios servidores RADIUS entre los que elegir. Configure la clave de autenticación y el resto de los parámetros se pueden dejar como predeterminados.

Paso 6. En el panel de navegación, seleccione Seguridad > 802.1X > Propiedades. Se abre una nueva página:

- Marque Enable para activar la autenticación 802.1x y elija el método de autenticación. En este caso, estamos utilizando un servidor RADIUS, así que elija la primera o la segunda opción.

- Haga clic en Apply (Aplicar).

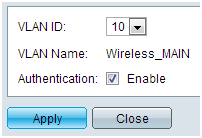

Paso 7. Elija una de las VLAN y haga clic en Edit. Aparecerá una nueva ventana. Marque Enable para permitir la autenticación en esa VLAN y haga clic en Apply. Repita este procedimiento para cada VLAN.

Configuración de WAP321

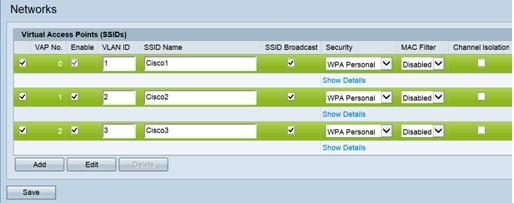

Los puntos de acceso virtuales (VAP) segmentan la LAN inalámbrica en varios dominios de difusión que son el equivalente inalámbrico de las VLAN Ethernet. Los VAP simulan varios puntos de acceso en un dispositivo WAP físico. El WAP121 admite hasta cuatro VAP y el WAP321 admite hasta ocho VAP.

Cada VAP puede activarse o desactivarse de forma independiente, con la excepción de VAP0. VAP0 es la interfaz de radio física y permanece habilitada mientras la radio esté habilitada. Para inhabilitar el funcionamiento de VAP0, la radio en sí debe estar inhabilitada.

Cada VAP se identifica mediante un identificador de conjunto de servicios (SSID) configurado por el usuario. Varios VAP no pueden tener el mismo nombre SSID. Las difusiones SSID se pueden habilitar o deshabilitar independientemente en cada VAP. La difusión de SSID está activada de forma predeterminada.

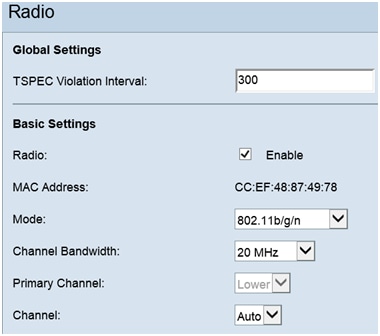

Paso 1. Inicie sesión en la utilidad de configuración web y seleccione Wireless > Radio. Se abre la página Radio:

- Haga clic en la casilla de verificación Enable para activar el aparato de radio inalámbrico.

- Click Save. A continuación, se encenderá la radio.

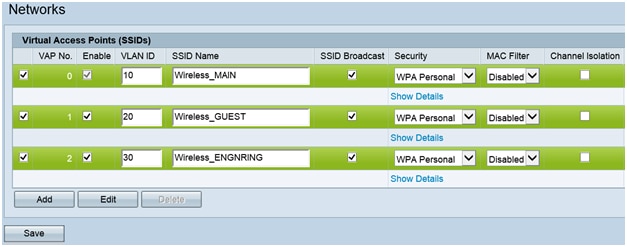

Paso 2.En el panel de navegación, seleccione Wireless > Networks. Se abre la página Red:

Nota: El SSID predeterminado para VAP0 es ciscosb. Cada VAP adicional creado tiene un nombre SSID en blanco. Los SSID para todos los VAP se pueden configurar con otros valores.

Paso 3. Cada VAP se asocia a una VLAN, que se identifica mediante un ID de VLAN (VID). Un VID puede ser cualquier valor entre 1 y 4094, ambos inclusive. El dispositivo WAP121 admite cinco VLAN activas (cuatro para WLAN más una VLAN de gestión). WAP321 admite nueve VLAN activas (ocho para WLAN más una VLAN de gestión).

De forma predeterminada, el VID asignado a la utilidad de configuración para el dispositivo WAP es 1, que también es el VID sin etiqueta predeterminado. Si el VID de gestión es el mismo que el VID asignado a un VAP, los clientes WLAN asociados con este VAP específico pueden administrar el dispositivo WAP. Si es necesario, se puede crear una lista de control de acceso (ACL) para inhabilitar la administración de los clientes WLAN.

En esta pantalla, se deben seguir los siguientes pasos:- Haga clic en los botones de marca de verificación del lado izquierdo para editar los SSID:

- Introduzca el valor necesario para el ID de VLAN en el cuadro ID de VLAN

- Haga clic en el botón Save una vez que se hayan introducido los SSID.

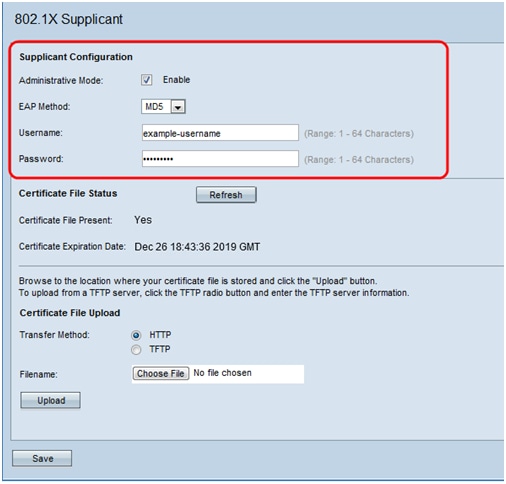

Paso 4. En el panel de navegación, seleccione Seguridad del sistema > Suplicante 802.1X. Se abre la página Suplicante 802.1X:

- Marque Enable en el campo Administrative Mode (Modo administrativo) para permitir que el dispositivo actúe como suplicante en la autenticación 802.1X.

- Elija el tipo adecuado de método de protocolo de autenticación extensible (EAP) en la lista desplegable del campo Método EAP.

- Introduzca el nombre de usuario y la contraseña que utiliza el punto de acceso para obtener autenticación del autenticador 802.1X en los campos Nombre de usuario y Contraseña. La longitud del nombre de usuario y la contraseña debe oscilar entre 1 y 64 caracteres alfanuméricos y de símbolo. Esto ya debería estar configurado en el servidor de autenticación.

- Haga clic en Guardar para guardar la configuración.

Nota: El área Estado del archivo de certificado muestra si el archivo de certificado está presente o no. El certificado SSL es un certificado firmado digitalmente por una autoridad de certificación que permite al navegador web tener una comunicación segura con el servidor web. Para administrar y configurar el certificado SSL, consulte el artículo Secure Socket Layer (SSL) Certificate Management on WAP121 and WAP321 Access Points

Paso 5. En el panel de navegación, seleccione Seguridad > Servidor RADIUS. Se abre la página Servidor RADIUS. Ingrese los parámetros y haga clic en el botón Save una vez que se hayan ingresado los parámetros del servidor Radius.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

11-Dec-2018 |

Versión inicial |

Comentarios

Comentarios