Configuración de la red privada virtual (SSL VPN) de capa de sockets seguros en el router RV340 o RV345

Aviso especial: Estructura de licencias: Firmware versiones 1.0.3.15 y posteriores. De ahora en adelante, AnyConnect sólo cobrará licencias de cliente.

Para obtener información adicional sobre las licencias de AnyConnect en los routers de la serie RV340, consulte el artículo Licencia de AnyConnect para los routers de la serie RV340.

Objetivo

El gateway de red privada virtual (SSL VPN) de capa de sockets seguros permite a los usuarios remotos establecer un túnel VPN seguro mediante un navegador web. Esta función permite acceder fácilmente a una amplia gama de recursos web y aplicaciones habilitadas para Web mediante el uso del navegador de protocolo de transferencia de hipertexto (HTTP) nativo a través de protocolo de transferencia de hipertexto SSL (HTTPS) seguro.

SSL VPN permite a los usuarios acceder de forma remota a redes restringidas mediante una ruta segura y autenticada mediante el cifrado del tráfico de red.

Los routers RV340 y RV345 son compatibles con el cliente VPN Cisco AnyConnect o también conocido como cliente Anyconnect Secure Mobility Client. Estos routers admiten dos túneles SSL VPN de forma predeterminada, y el usuario puede registrar una licencia para admitir hasta 50 túneles. Una vez instalado y activado, la VPN SSL establecerá un túnel VPN de acceso remoto seguro.

Este artículo pretende mostrarle cómo configurar SSL VPN en el RV340 o el router RV345.

Dispositivos aplicables

- RV340

- RV345

- Cliente de movilidad segura de Cisco

Versión del software

- 1.0.03.15 — RV340, RV345

- 4.4.01054 — AnyConnect Secure Mobility Client

Configuración de SSL VPN

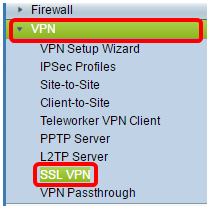

Paso 1. Acceda a la utilidad basada en web del router y elija VPN > SSL VPN.

Paso 2. Haga clic en el botón de opción On para habilitar Cisco SSL VPN Server.

Configuración de gateway obligatoria

Los siguientes parámetros de configuración son obligatorios:

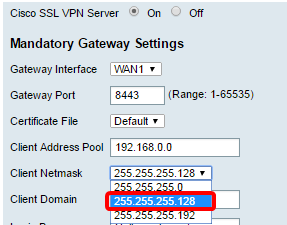

Paso 3. Elija Gateway Interface en la lista desplegable. Este será el puerto que se utilizará para pasar el tráfico a través de los túneles SSL VPN. Las opciones son:

- WAN1

- WAN2

- USB1

- USB2

Nota: En este ejemplo, se elige WAN1.

Paso 4. Introduzca el número de puerto que se utiliza para el gateway SSL VPN en el campo Gateway Port que va del 1 al 65535.

Nota: En este ejemplo, 8443 se utiliza como número de puerto.

Paso 5. Elija el archivo de certificado de la lista desplegable. Este certificado autentica a los usuarios que intentan acceder al recurso de red a través de los túneles SSL VPN. La lista desplegable contiene un certificado predeterminado y los certificados que se importan.

Nota: En este ejemplo, se elige Default.

Paso 6. Ingrese la dirección IP del conjunto de direcciones del cliente en el campo Conjunto de direcciones del cliente. Este conjunto será el rango de direcciones IP que se asignarán a clientes VPN remotos.

Nota: Asegúrese de que el rango de direcciones IP no se superpone con ninguna de las direcciones IP de la red local.

Nota: En este ejemplo, se utiliza 192.168.0.0.

Paso 7. Elija la máscara de red del cliente en la lista desplegable.

Nota: En este ejemplo, se elige 255.255.255.128.

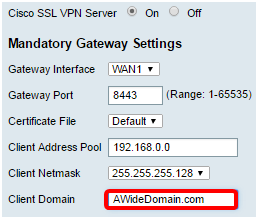

Paso 8. Ingrese el nombre de dominio del cliente en el campo Dominio del cliente. Este será el nombre de dominio que se debe enviar a los clientes SSL VPN.

Nota: En este ejemplo, AWideDomain se utiliza como nombre de dominio de cliente.

Paso 9. Introduzca el texto que aparecería como banner de inicio de sesión en el campo Banner de inicio de sesión. Este será el banner que se mostrará cada vez que un cliente inicie sesión.

Nota: En este ejemplo, ¡Bienvenido a mi dominio! se utiliza como el banner de inicio de sesión.

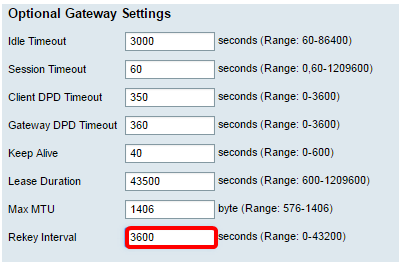

Parámetros de puerta de enlace opcionales

Los siguientes parámetros de configuración son opcionales:

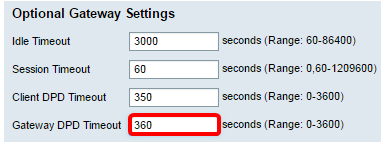

Paso 1. Introduzca un valor en segundos para el tiempo de espera inactivo comprendido entre 60 y 86400. Este será el tiempo que la sesión SSL VPN puede permanecer inactiva.

Nota: En este ejemplo, se utiliza 3000.

Paso 2. Introduzca un valor en segundos en el campo Tiempo de espera de sesión. Este es el tiempo que tarda la sesión del protocolo de control de transmisión (TCP) o del protocolo de datagramas de usuario (UDP) en agotarse después del tiempo de inactividad especificado. El rango va de 60 a 1209600.

Nota: En este ejemplo, se utiliza 60.

Paso 3. Ingrese un valor en segundos en el campo ClientDPD Timeout entre 0 y 3600. Este valor especifica el envío periódico de mensajes HELLO/ACK para verificar el estado del túnel VPN.

Nota: Esta función debe estar habilitada en ambos extremos del túnel VPN.

Nota: En este ejemplo, se utiliza 350.

Paso 4. Ingrese un valor en segundos en el campo GatewayDPD Timeout entre 0 y 3600. Este valor especifica el envío periódico de mensajes HELLO/ACK para verificar el estado del túnel VPN.

Nota: Esta función debe estar habilitada en ambos extremos del túnel VPN.

Nota: En este ejemplo, se utiliza 360.

Paso 5. Introduzca un valor en segundos en el campo Mantener activo entre 0 y 600. Esta función garantiza que el router siempre esté conectado a Internet. Intentará restablecer la conexión VPN si se interrumpe.

Nota: En este ejemplo, se utiliza 40.

Paso 6. Introduzca un valor en segundos para la duración del túnel que se conectará en el campo Duración del arrendamiento. El rango va de 600 a 1209600.

Nota: En este ejemplo, se utiliza 43500.

Paso 7. Introduzca el tamaño del paquete en bytes que se puede enviar a través de la red. El rango va de 576 a 1406.

Nota: En este ejemplo, se utiliza 1406.

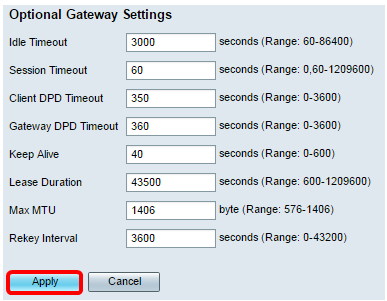

Paso 8. Ingrese el tiempo del intervalo de relevo en el campo Intervalo de actualización. La función Rekey permite que las claves SSL se renegocien después de que se haya establecido la sesión. El rango está entre 0 y 43200.

Nota: En este ejemplo, se utiliza 3600.

Paso 9. Haga clic en Apply (Aplicar).

Paso 10. (Opcional) Para guardar permanentemente la configuración, haga clic en el  icono parpadeante.

icono parpadeante.

Ahora debería haber configurado correctamente SSL VPN en el router RV34x.

Comentarios

Comentarios