Gestione la Lista de Detección de AP no autorizados en el Punto de Acceso WAP125 o WAP581

Objetivo

Un punto de acceso no deseado (AP) es un punto de acceso que se instala en una red segura sin el consentimiento del administrador de la red. Los puntos de acceso no autorizados pueden suponer una amenaza para la seguridad, ya que cualquiera que instale un router inalámbrico dentro del alcance de su red puede potencialmente obtener acceso a su red. La página Rogue AP Detection en la utilidad basada en web del AP proporciona información sobre las redes inalámbricas que están dentro del alcance.

Este artículo pretende mostrarle cómo crear, importar y realizar copias de seguridad o descargar una lista AP en un punto de acceso.

Dispositivos aplicables

- WAP125

- WAP581

Versión del software

- 1.0.0.5 — WAP125

- 1.0.0.4 — WAP581

Crear lista de puntos de acceso de confianza

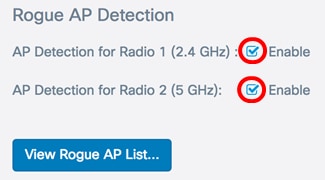

Activar detección de puntos de acceso no autorizados

Paso 1. Inicie sesión en la utilidad basada en Web del punto de acceso introduciendo su nombre de usuario y contraseña en los campos proporcionados y, a continuación, haga clic en Iniciar sesión.

Nota: El nombre de usuario/contraseña predeterminado es cisco/cisco.

Paso 2. Elija System Configuration > Security.

Paso 3. En la sección Detección de AP rogue, marque las casillas de verificación de las interfaces de radio que desea habilitar la detección de AP rogue. Esto está desactivado de forma predeterminada. En este ejemplo, ambas interfaces de radio están habilitadas.

Nota: Si utiliza el WAP581, Radio 1 muestra 5 GHz y Radio 2 es 2,4 GHz.

Paso 4. Haga clic  .

.

Crear lista de puntos de acceso de confianza

Paso 5. Haga clic en el botón Ver Lista de AP rogue....

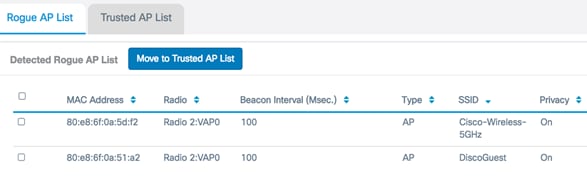

Paso 6. En la ventana Rogue AP Detection, haga clic en la pestaña Rogue AP List .

Se muestra la siguiente información sobre los puntos de acceso detectados. Debido al exceso de ancho, la imagen a continuación se ha dividido en dos.

- Dirección MAC: Dirección MAC del AP no autorizado.

- Radio: la radio física en el AP rogue al que puede unirse.

- Intervalo de baliza (ms.): intervalo de baliza que utiliza el punto de acceso no autorizado. Cada AP envía tramas de baliza a intervalos regulares para anunciar la existencia de su red inalámbrica.

- Tipo: el tipo del dispositivo detectado puede ser AP o Ad hoc.

- SSID: el identificador del conjunto de servicios (SSID) del punto de acceso no autorizado, también conocido como nombre de red.

- Privacidad: indica si la seguridad está o no habilitada en el AP rogue. Off indica que el AP rogue no tiene la seguridad habilitada mientras On indica que el AP rogue tiene las medidas de seguridad habilitadas.

- WPA: indica si la seguridad WPA está activada (On) o desactivada (off) para el AP no autorizado.

- Banda: Este es el modo IEEE 802.11 que se utiliza en el AP rogue. Puede ser 2.4 ó 5.

- Canal: muestra el canal en el que el AP detectado está transmitiendo actualmente.

- Velocidad: muestra la velocidad a la que el AP detectado transmite en Mbps.

- Señal: muestra la potencia de la señal de radio desde el AP.

- Beacons: muestra el número total de balizas recibidas del AP desde que se detectó por primera vez. Las tramas de baliza son transmitidas por un AP en un intervalo regular para anunciar la existencia de la red inalámbrica.

- Last Beacon — Muestra la fecha y hora de la última baliza recibida del AP.

- Tasas: enumera las velocidades soportadas y básicas del AP detectado en megabits por segundo.

Paso 7. Si confía o reconoce un AP que fue detectado, marque la casilla de verificación de la entrada. Puede seleccionar más de un AP detectado a la vez.

Paso 8. Haga clic en el botón Mover a la lista AP de confianza sobre la lista AP rogue detectada. Esto agrega el AP correspondiente a la lista AP de confianza y lo quita de la lista AP rogue detectada. Confiar en un AP sólo lo agrega a la lista, y no tiene impacto en el funcionamiento del AP. Las listas son una herramienta organizativa que se puede utilizar para tomar medidas adicionales.

Ver la lista de puntos de acceso de confianza

Paso 9. La tabla de lista AP de confianza se rellena una vez que se ha confiado en un AP. Para ver las entradas, haga clic en el botón Trusted AP List.

Paso 10. (Opcional) Marque la casilla de verificación de la entrada correspondiente para moverse a la Lista de AP rogue. Puede seleccionar más de una entrada a la vez.

Paso 11. (Opcional) Haga clic en el botón Mover a la lista de puntos de acceso no autorizados. La entrada se mueve de vuelta a la lista de AP rogue.

Descargar/Copia de seguridad de la lista de puntos de acceso de confianza

Paso 12. En el área Download/Backup Trusted AP List , elija un botón de radio para descargar un archivo de configuración existente Trusted AP List en el AP desde el equipo o realizar una copia de seguridad para descargar la lista desde el AP al equipo.

Nota: En este ejemplo, se elige Descargar (PC a AP). Si selecciona Copia de seguridad (AP a PC), vaya directamente al Paso 15.

Paso 13. En el área Nombre del archivo de origen, haga clic en Examinar... para seleccionar un archivo en su equipo para descargarlo al AP.

Nota: Para este ejemplo, se eligió Rogue2.cfg.

Paso 14. En el área Destino de administración de archivos, seleccione un botón de opción para reemplazar o combinar el archivo con la lista existente. Las opciones son

- Reemplazar: reemplaza la lista existente de AP rogue.

- Combinar: combina la lista existente con la nueva lista.

Nota: Para este ejemplo, se eligió Reemplazar.

Paso 15. Haga clic  .

.

Ahora ha creado, copiado o descargado e importado una lista AP de confianza en un punto de acceso.

Comentarios

Comentarios