Introducción

Este documento describe cómo configurar y solucionar problemas de Cisco Threat Intelligence Director (TID).

Prerequisites

Requirements

Cisco recomienda que conozca estos temas:

- Administración de Firepower Management Center (FMC).

Debe asegurarse de que se cumplen estas condiciones antes de configurar la función Cisco Threat Intelligence Director:

- Firepower Management Center (FMC):

- Debe ejecutarse en la versión 6.2.2 (o posterior) (puede alojarse en un FMC físico o virtual).

- Debe configurarse con un mínimo de 15 GB de memoria RAM.

- Debe configurarse con el acceso API REST habilitado.

- El sensor debe funcionar con la versión 6.2.2 (o posterior).

- En la pestaña Configuración avanzada de la opción de política de control de acceso, Habilitar Threat Intelligence Director debe estar habilitado.

- Agregue reglas a la directiva de control de acceso si aún no están presentes.

- Si desea que los observables SHA-256 generen observaciones y eventos de Firepower Management Center, cree una o más reglas de archivo de búsqueda de malware en la nube o bloqueo de malware y asocie la política de archivos a una o más reglas de la política de control de acceso.

- Si desea que las observaciones de IPv4, IPv6, URL o nombre de dominio generen eventos de conexión e inteligencia de seguridad, habilite el registro de la inteligencia de seguridad y de conexión en la directiva de control de acceso.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Firepower Threat Defense (FTD) Virtual, que ejecuta 6.2.2.81

- Firepower Management Center Virtual (vFMC) que ejecuta 6.2.2.81

Nota: La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

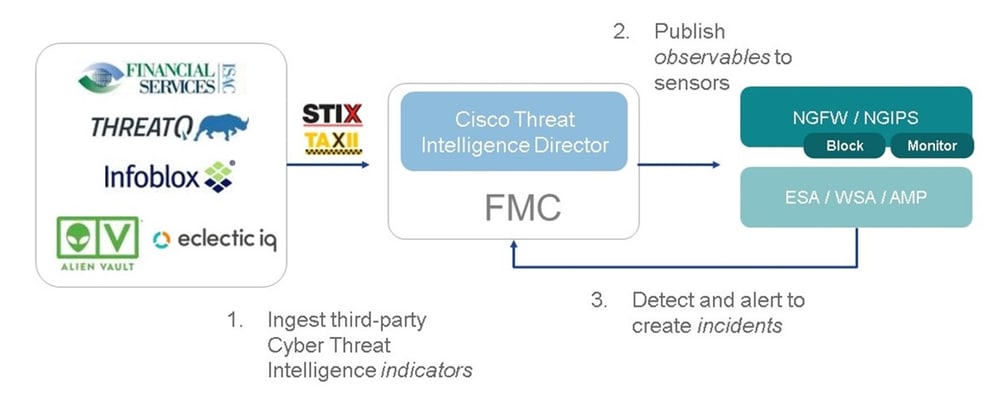

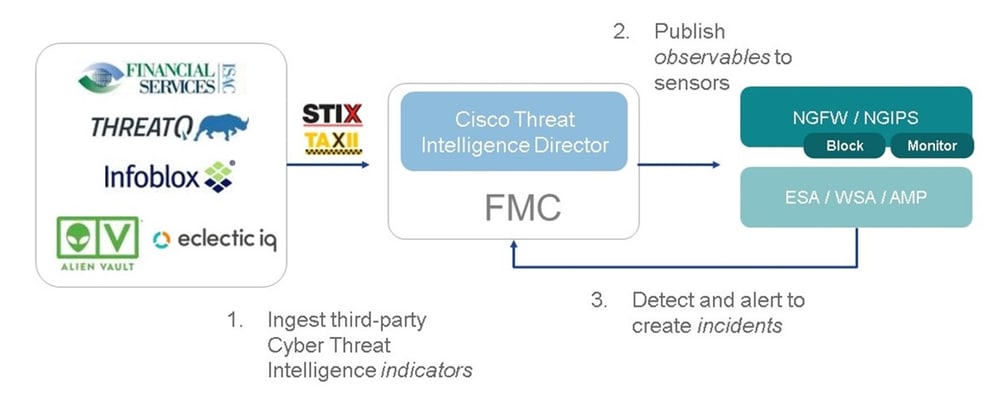

Cisco Threat Intelligence Director (TID) es un sistema que pone en funcionamiento la información de inteligencia de amenazas. El sistema consume y normaliza la inteligencia de amenazas cibernéticas heterogénea de terceros, publica la inteligencia para las tecnologías de detección y correlaciona las observaciones de las tecnologías de detección.

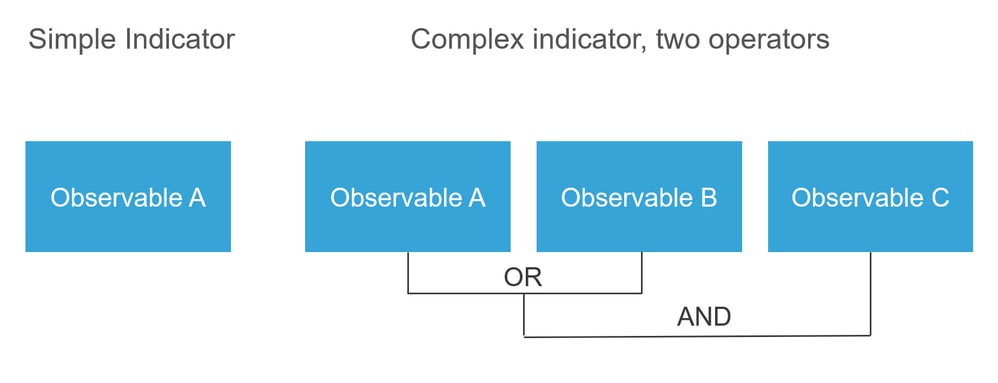

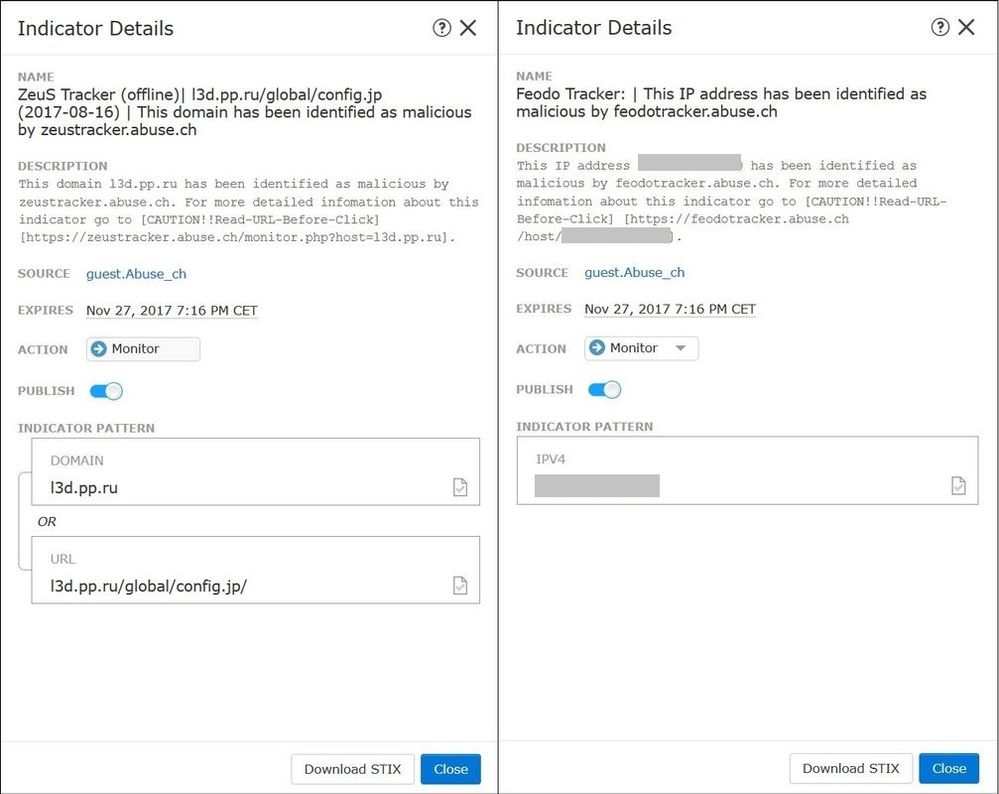

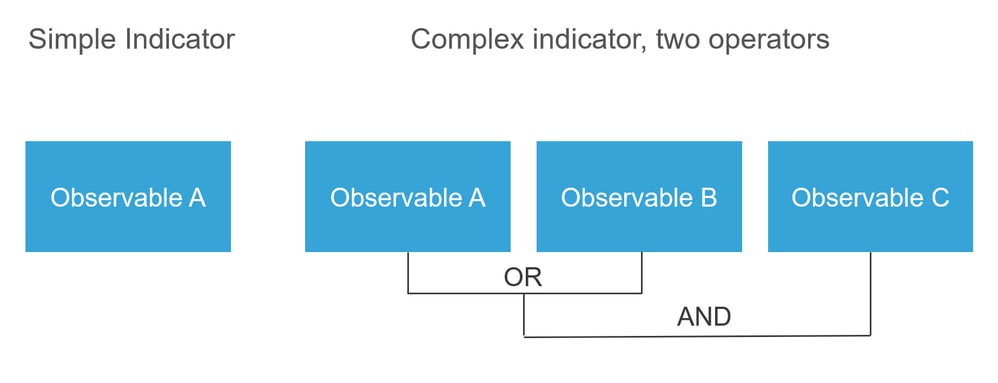

Hay tres nuevos términos: observables, indicadores e incidentes. Observable es solo una variable, que puede ser por ejemplo URL, dominio, dirección IP o SHA256. Los indicadores están hechos de observables. Hay dos tipos de indicadores. Un indicador simple contiene sólo un indicador observable. En el caso de indicadores complejos, hay dos o más observables que están conectados entre sí utilizando funciones lógicas como AND y OR. Una vez que el sistema detecta el tráfico que debe bloquearse o supervisarse en el FMC, aparece el incidente.

¿Cómo funciona?

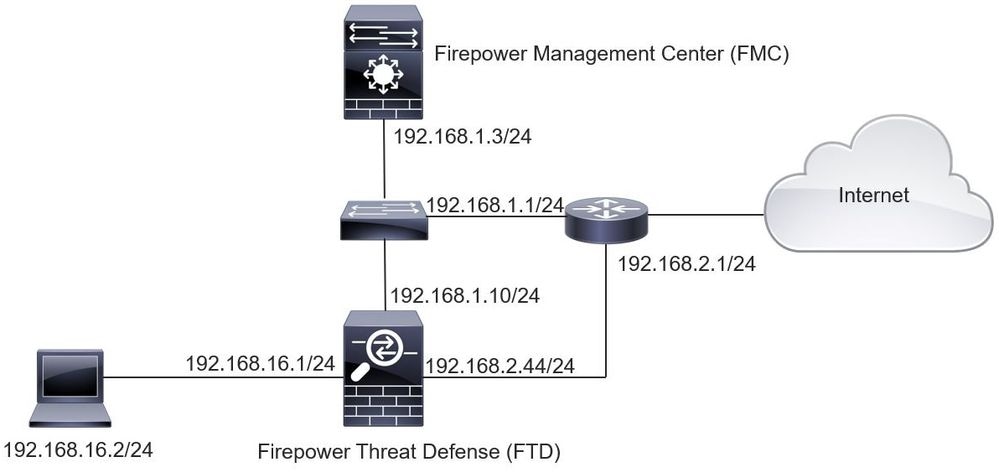

Como se muestra en la imagen, en el FMC debe configurar las fuentes desde las que desea descargar información de inteligencia de amenazas. A continuación, el CSP envía esa información (elementos observables) a los sensores. Cuando el tráfico coincide con los observables, los incidentes aparecen en la interfaz de usuario (GUI) de FMC.

Hay dos nuevos términos:

- STIX (Structured Threat Intelligence eXpression) es un estándar para compartir y utilizar información de inteligencia de amenazas. Hay tres elementos funcionales clave: indicadores, observables e incidentes.

- TAXI (Trusted Automated eXchange of Indicator Information, intercambio automatizado fiable de información de indicadores) es un mecanismo de transporte de información sobre amenazas.

Configurar

Para completar la configuración, tenga en cuenta estas secciones:

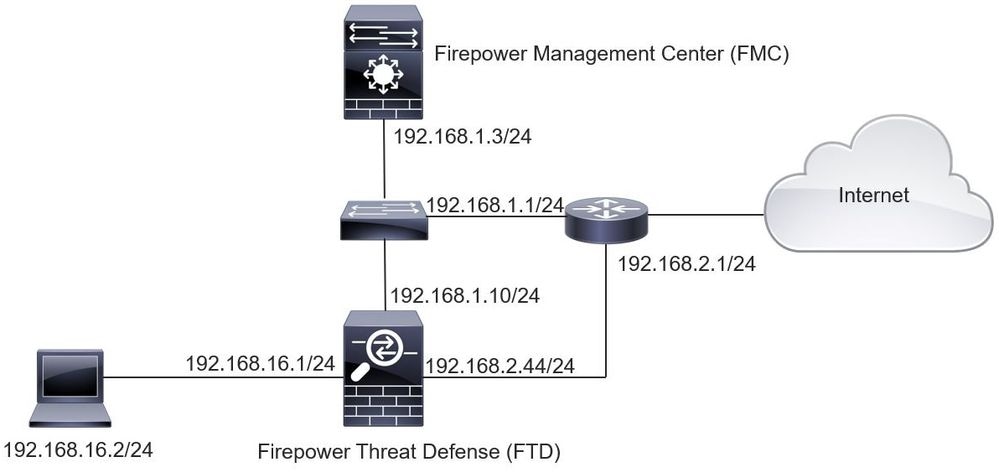

Diagrama de la red

Configuración

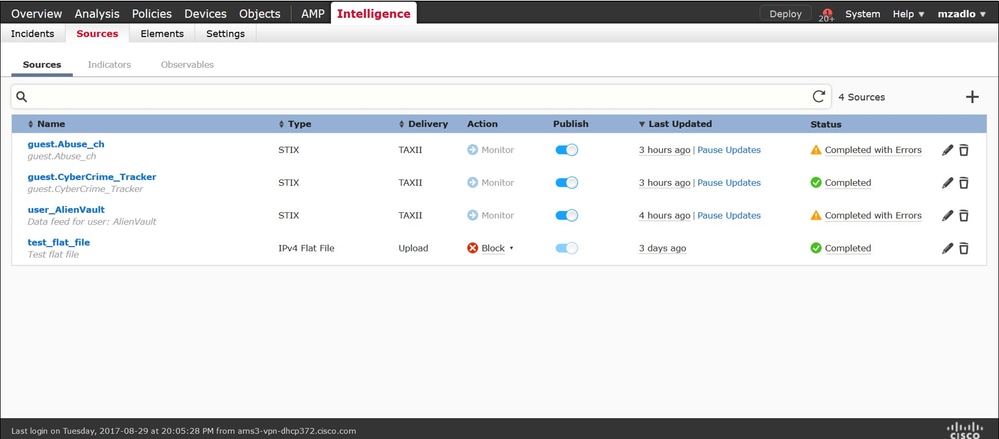

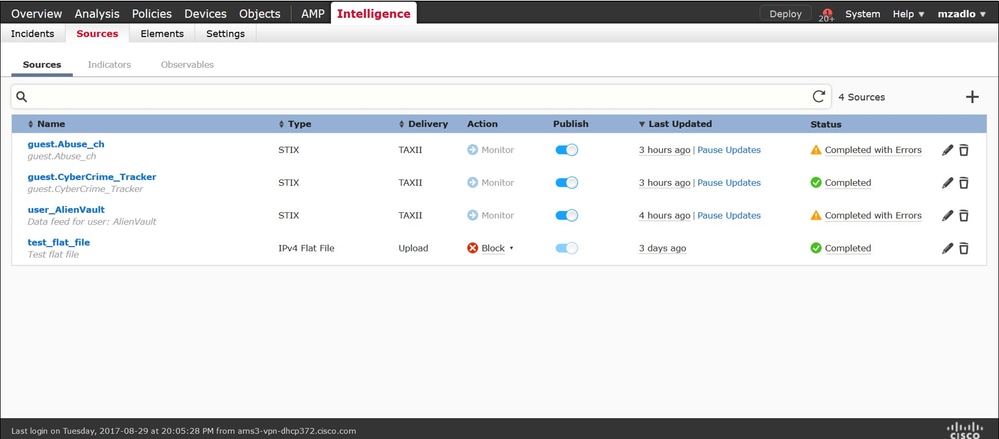

Paso 1. Para configurar TID, debe navegar a la pestaña Intelligence, como se muestra en la imagen.

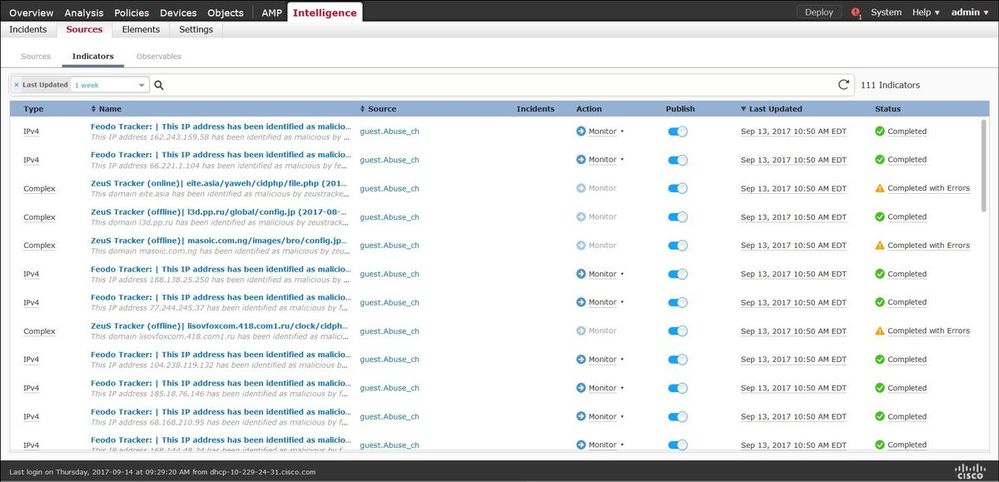

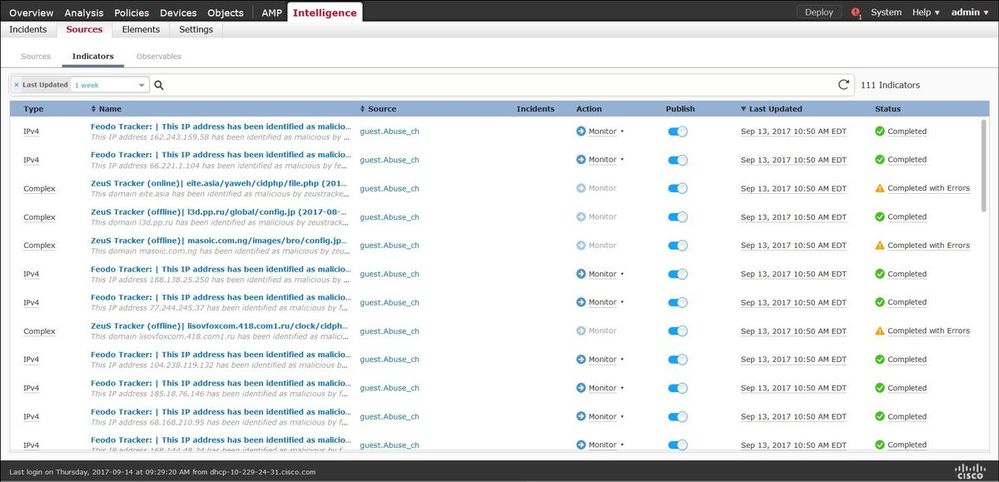

Nota: Se espera el estado "Completado con errores" en caso de que una fuente contenga elementos observables no admitidos.

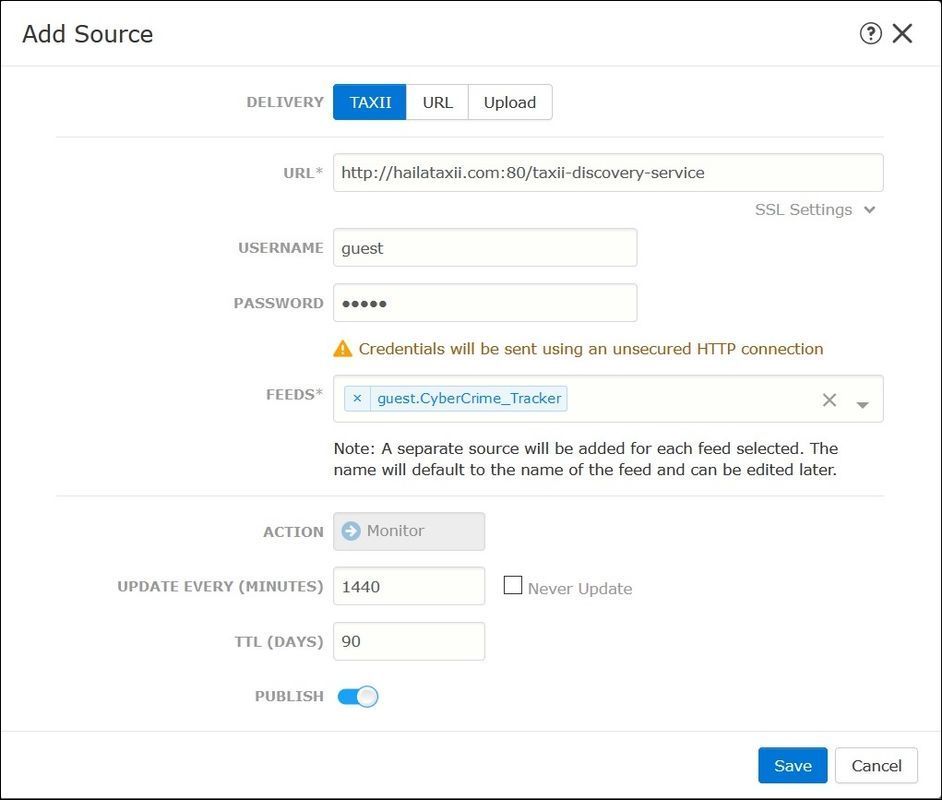

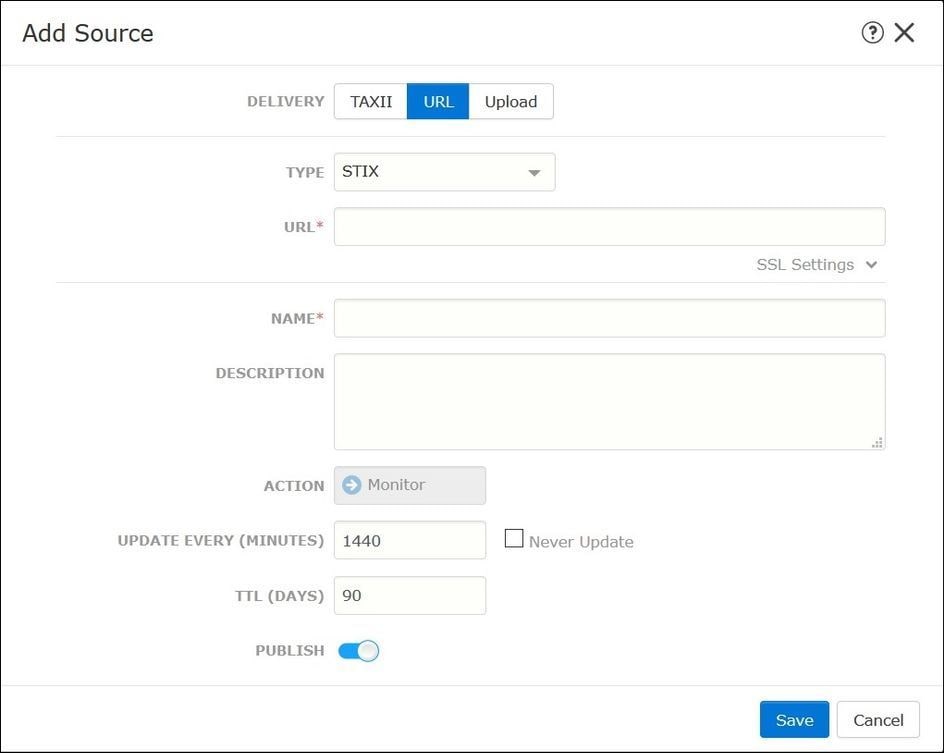

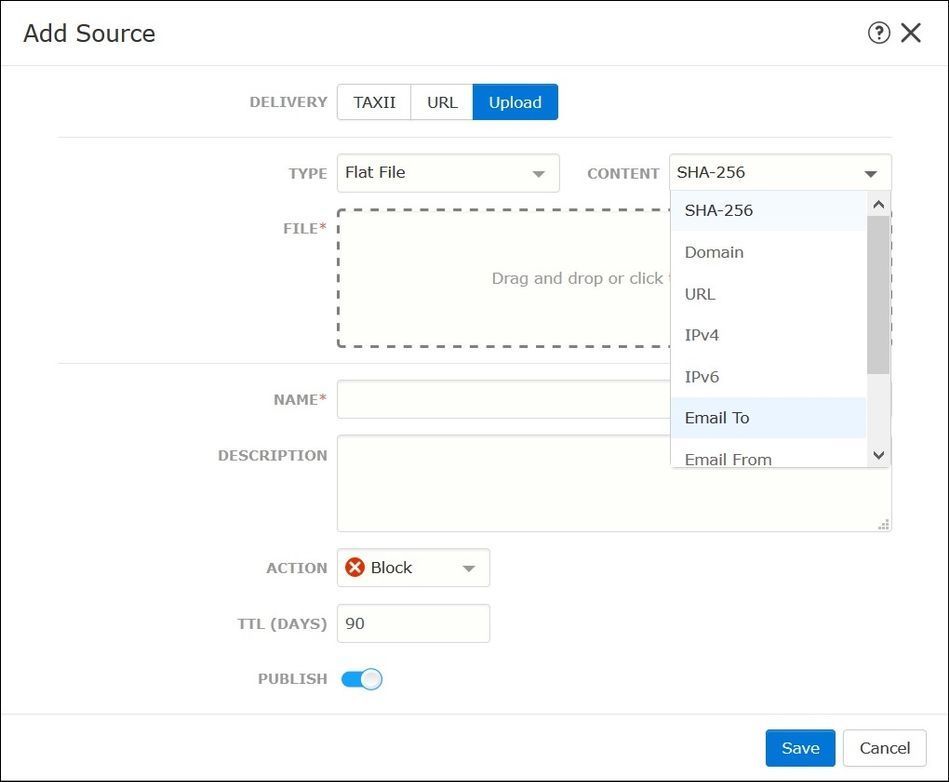

Paso 2. Debe agregar orígenes de amenazas. Existen tres formas de agregar orígenes:

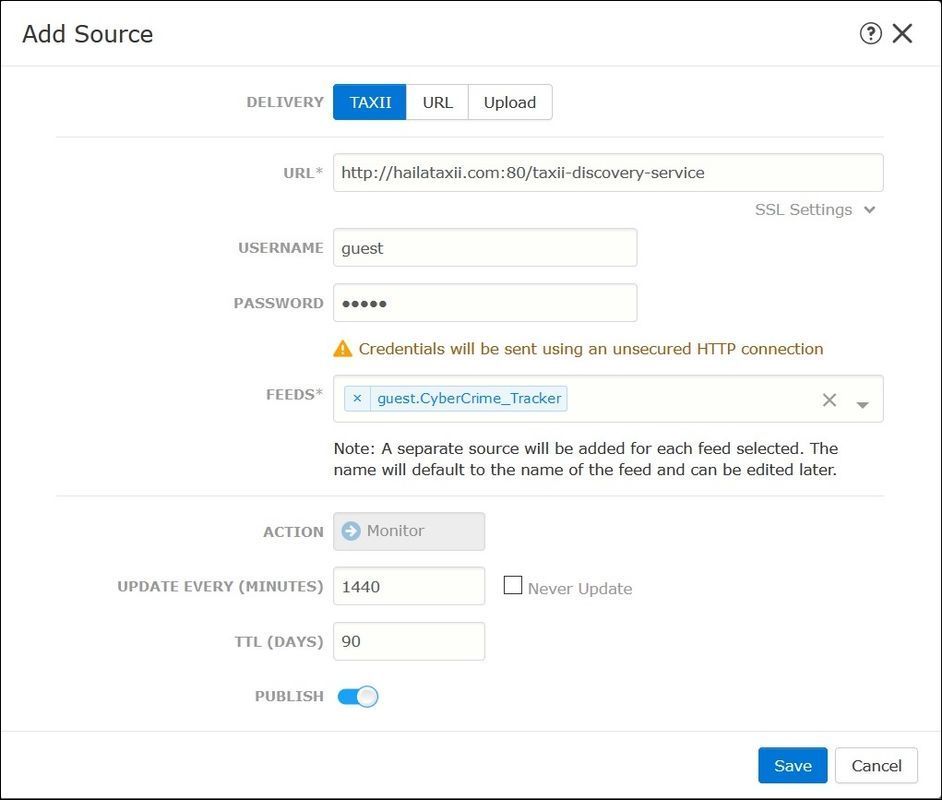

- TAXI - Cuando utiliza esta opción, puede configurar un servidor donde la información de amenazas se almacena en formato STIX.

Nota: La única acción disponible es Supervisar. No puede configurar la acción de bloqueo para amenazas en formato STIX.

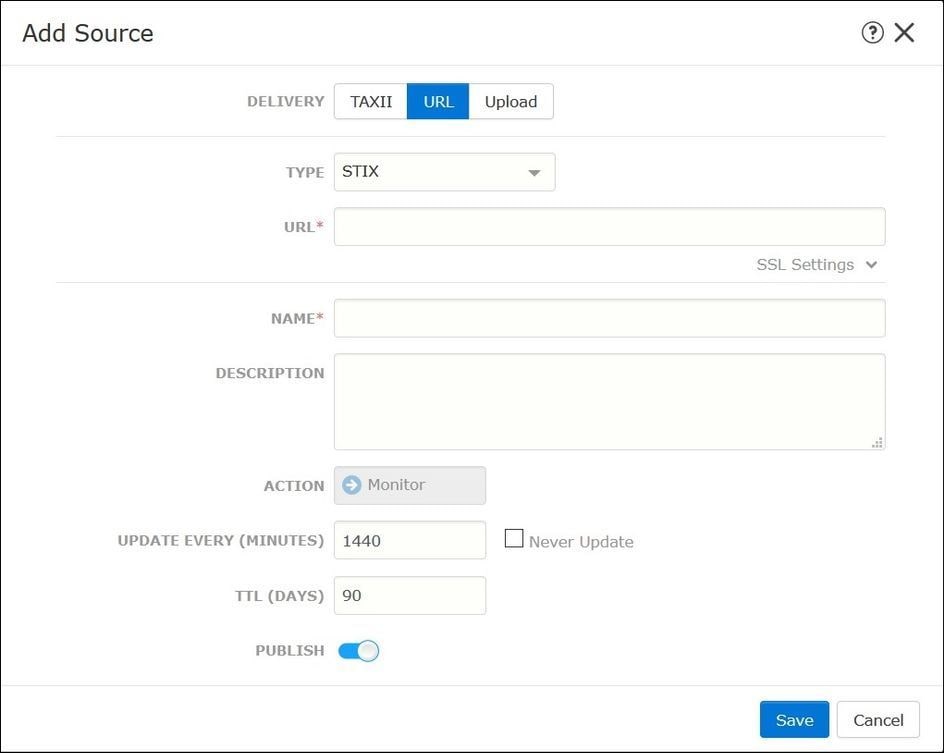

- URL: Puede configurar un enlace a un servidor local HTTP/HTTPS en el que se encuentre la amenaza STIX o el archivo plano.

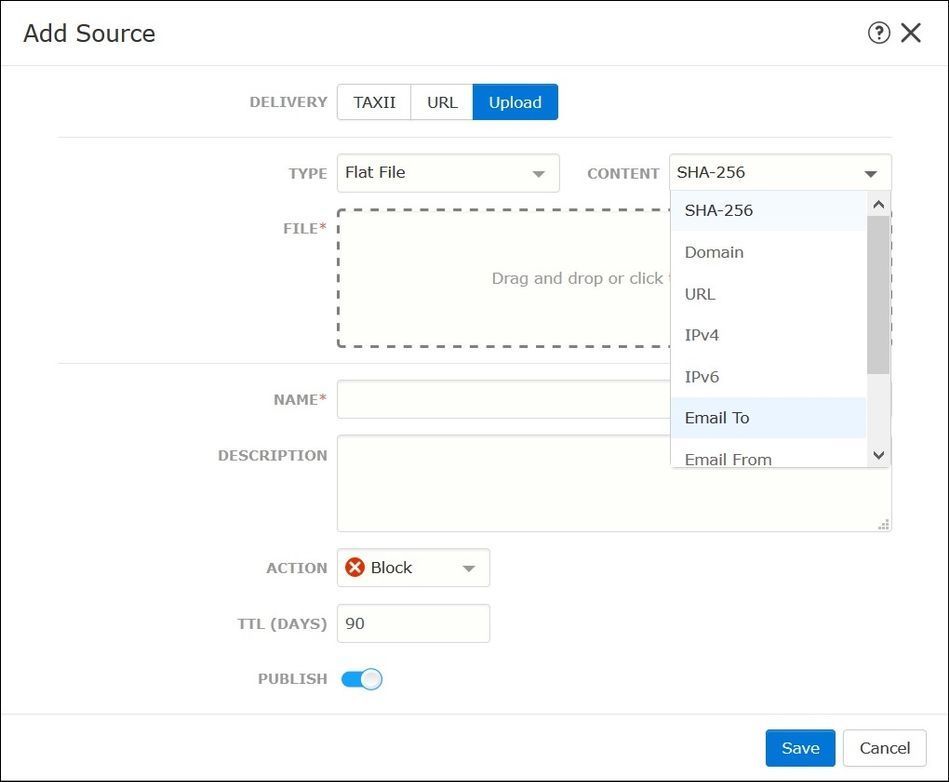

- Archivo plano: Puede cargar un archivo en formato *.txt y debe especificar el contenido del archivo. El archivo debe contener una entrada de contenido por línea.

Nota: De forma predeterminada, todos los orígenes se publican, lo que significa que se envían a los sensores. Este proceso puede tardar hasta 20 minutos o más.

Paso 3. En la pestaña Indicador, puede confirmar si los indicadores se descargaron de la propiedad de los orígenes configurados:

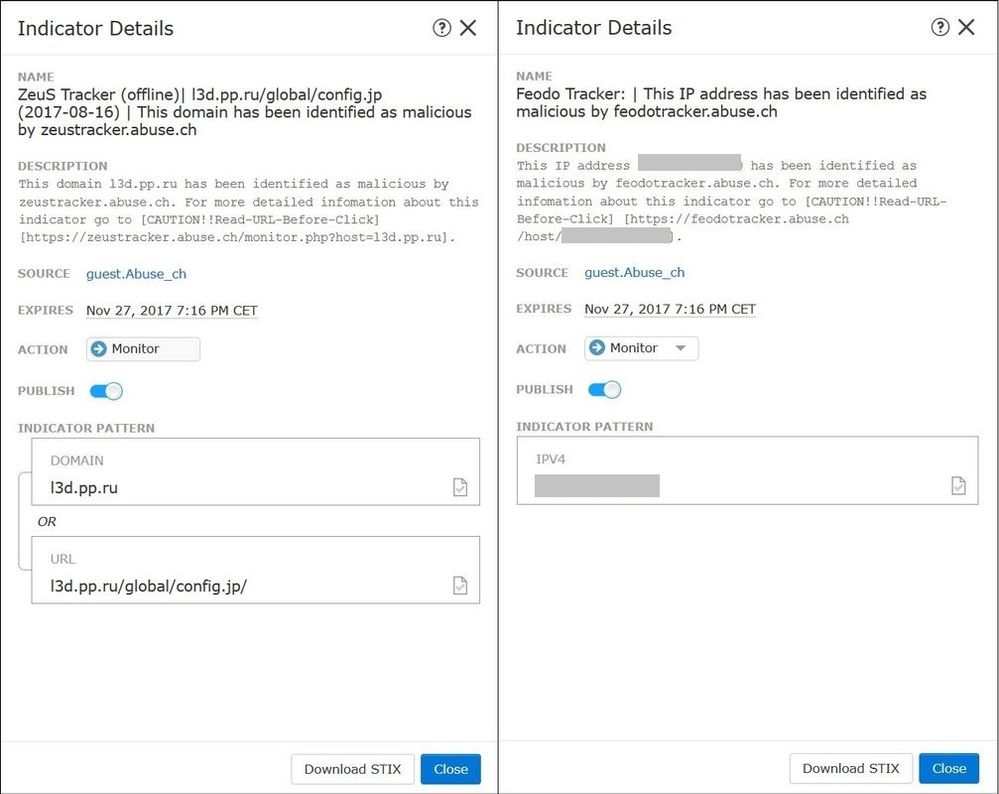

Paso 4. Una vez seleccionado el nombre de un indicador, podrá ver más detalles sobre él. Además, puede decidir si desea publicarlo en el sensor o si desea cambiar la acción (en el caso de un indicador simple).

Como se muestra en la imagen, un indicador complejo se enumera con dos observables conectados por el operador OR:

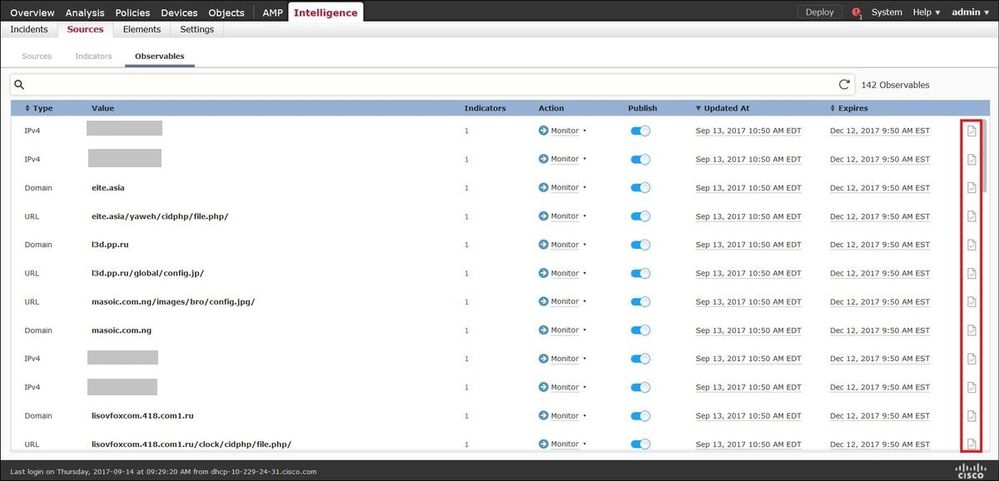

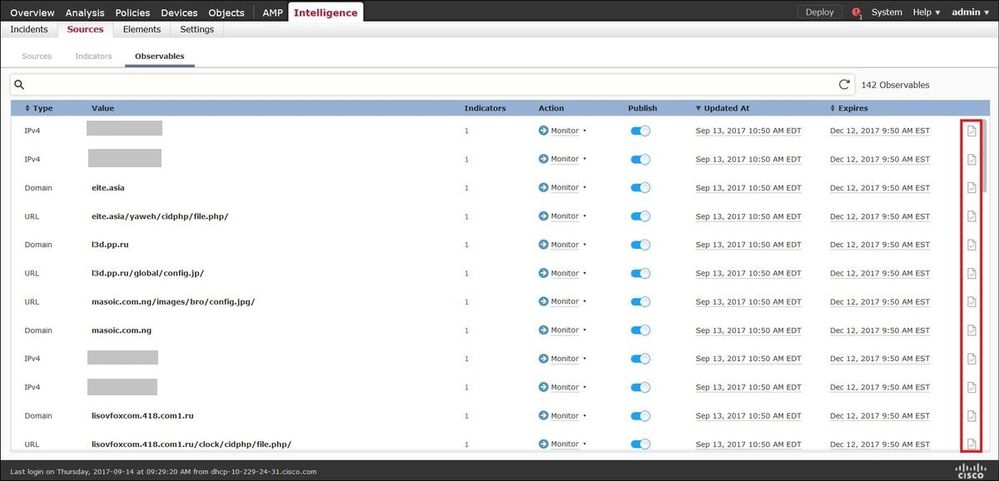

Paso 5. Vaya a la pestaña Observables, donde puede encontrar URL, direcciones IP, dominios y SHA256 que se incluyen en los indicadores. Usted puede decidir qué observables le gustaría empujar a los sensores y opcionalmente cambiar la acción para ellos. En la última columna, hay un botón de lista blanca que equivale a una opción de publicación/no publicación.

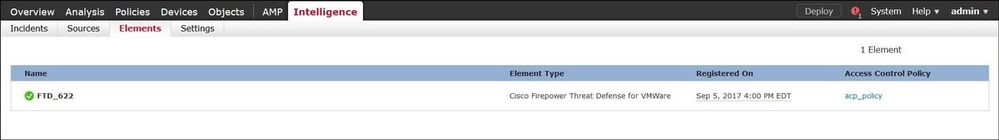

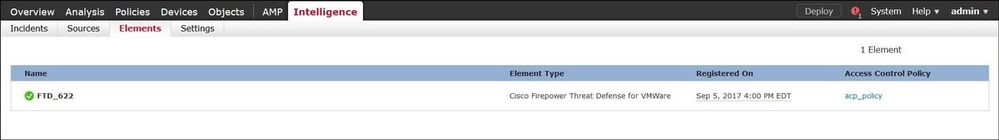

Paso 6. Vaya a la pestaña Elementos para verificar la lista de dispositivos en los que TID está activado:

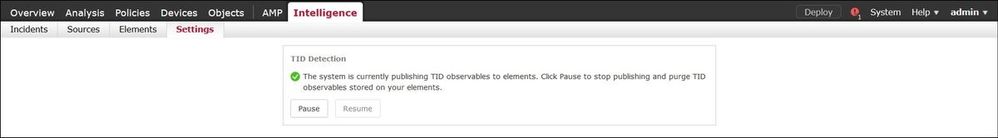

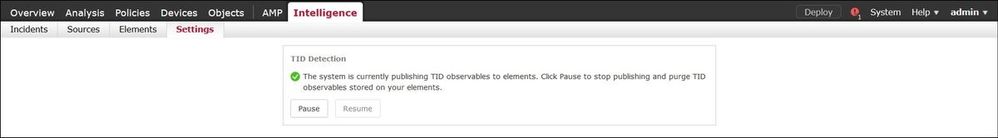

Paso 7 (opcional). Vaya a la ficha Configuración y seleccione el botón Pausa para dejar de enviar indicadores a los sensores. Esta operación puede tardar hasta 20 minutos.

Verificación

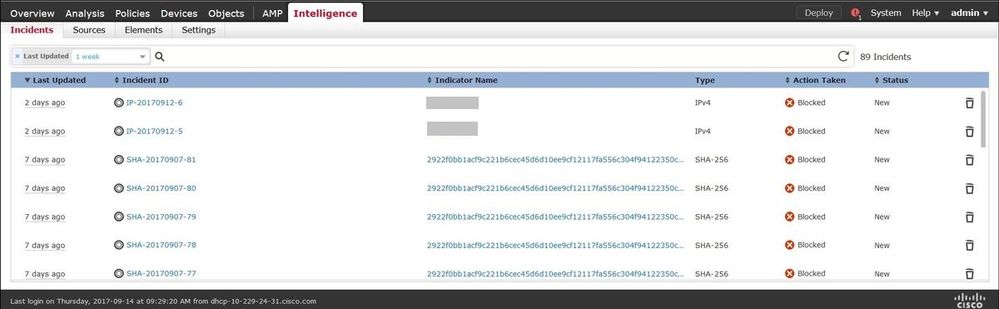

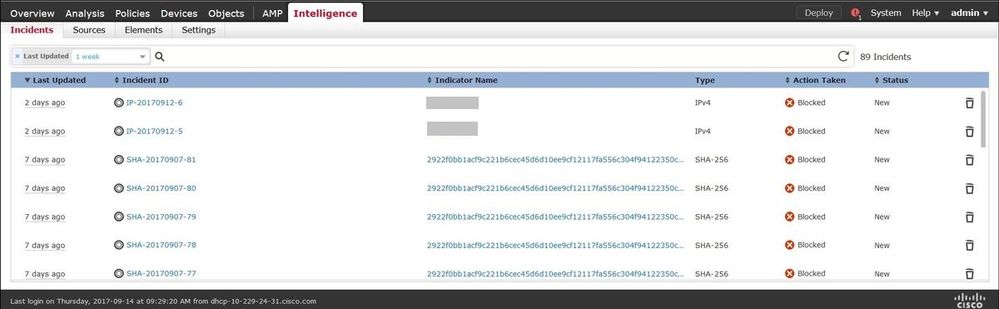

Método 1. Para comprobar si TID ha actuado en el tráfico, debe ir a la ficha Incidentes.

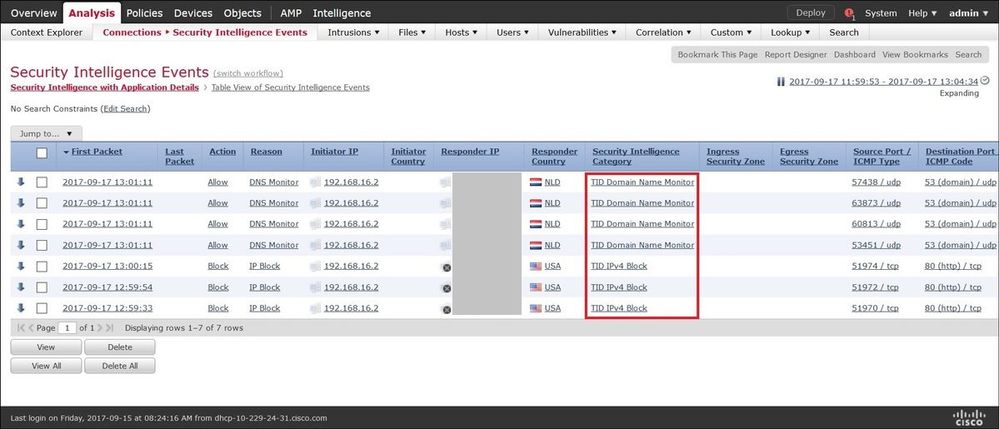

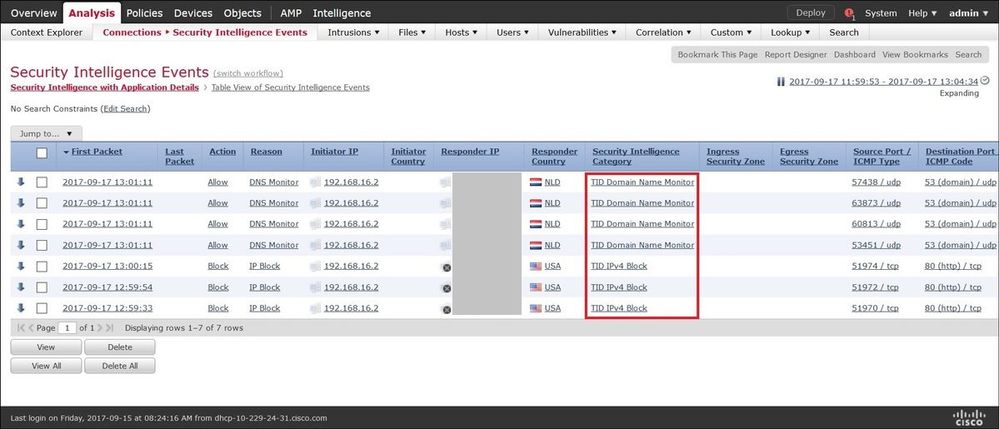

Método 2. Los incidentes se pueden encontrar en la pestaña Eventos de inteligencia de seguridad bajo una etiqueta TID.

Nota: TID tiene una capacidad de almacenamiento de 1 millón de incidentes.

Método 3. Puede confirmar si hay fuentes configuradas (fuentes) en el FMC y un sensor. Para ello, puede navegar a estas ubicaciones en la CLI:

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

Se ha creado un nuevo directorio para las fuentes SHA256: /var/sf/sifile_download/

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

Nota: TID solo está activado en el dominio global del CSP.

Nota: si aloja el TID en el Firepower Management Center activo en una configuración de alta disponibilidad (appliances físicos FMC), el sistema no sincroniza las configuraciones TID y los datos TID con el Firepower Management Center en espera.

Troubleshoot

Hay un proceso de nivel superior que se llama tid. Este proceso depende de tres procesos: mongo, RabbitMQ, y redis. Para comprobar los procesos que ejecutan el estado de pmtool | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - " .

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

Para verificar en tiempo real qué acción se toma, puede ejecutar el comando system support firewall-engine-debug o system support trace.

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

Hay dos posibilidades en términos de acción:

- URL SI: Orden de regla coincidente 19, Id. 19, id. de lista si 1074790455, acción 4: se bloqueó el tráfico.

- URL SI: Orden de regla coincidente 20, Id. 20, id. de lista si 1074790456, acción 6: se supervisó el tráfico.

Comentarios

Comentarios