Prácticas recomendadas para los switches Catalyst de las series 4500/4000, 5500/5000 y 6500/6000 que ejecutan la configuración y la administración de CatOS

Contenido

Introducción

En este documento se trata la implementación de Cisco Catalyst Series Switches en su red, específicamente de las plataformas Catalyst 4500/4000, 5500/5000 y 6500/6000. Tenga en cuenta que, cuando se hace referencia a las configuraciones y a los comandos, se da por sentado que usted está ejecutando la versión de implementación general del software Catalyst OS (CatOS) 6.4(3) o una versión posterior. Si bien se presentan algunos aspectos del diseño en este documento, no se trata el diseño global del campus.

Prerequisites

Requirements

En este documento, se da por hecho que usted está familiarizado con la Referencia de Comandos de Catalyst 6500 Series, 7.6.

Si bien se incluyen referencias a material público disponible en línea para una lectura adicional en todo el documento, a continuación figuran otras referencias que le servirán de base y para su formación:

-

Guía de Consulta de Correlación de Eventos y Monitoreo de Red de Cisco

-

Diseño de Red de Campus de Gigabit: Principios y Arquitectura

-

Cisco SAFE: Un Plan General de Seguridad para Redes para Empresas

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

Convenciones

Antecedentes

Estas soluciones representan años de experiencia de campo de los ingenieros de Cisco que trabajan con muchos de nuestros clientes de mayor envergadura y con redes complejas. Por lo tanto, este documento hace hincapié en las configuraciones reales que posibilitan el correcto funcionamiento de las redes. Este documento ofrece las siguientes soluciones:

-

Soluciones que, según las estadísticas, tienen el mayor uso en el campo y, por lo tanto, menor riesgo.

-

Soluciones simples mediante las cuales se negocia cierta flexibilidad para obtener resultados seguros.

-

Las soluciones fáciles de manejar que son configuradas por equipos de operaciones de red.

-

Soluciones que promueven la alta disponibilidad y la alta estabilidad.

Este documento se divide en estas cuatro secciones:

Configuración Básica

En esta sección, se tratan las funciones que se implementan en la mayoría de las redes Catalyst.

Protocolos del Plano de Control de Catalyst

Esta sección se refiere a los protocolos que se ejecutan entre los switches en circunstancias normales de operación. Tener un conocimiento básico de estos protocolos le resultará de utilidad para abordar cada sección.

Tráfico de Supervisor

La mayoría de las funciones activadas en una red Catalyst requieren la cooperación de dos o más switches, de modo que debe haber un intercambio controlado de mensajes de mantenimiento, parámetros de configuración y cambios de administración. Independientemente de que estos protocolos sean propiedad de Cisco, como CDP, o basados en estándares, como IEEE 802.1D (STP), todos tienen ciertos elementos en común cuando se implementan en Catalyst Series.

En el reenvío de tramas básico, las tramas de datos del usuario se originan en los sistemas finales, y su dirección de origen y su dirección de destino no se cambian en los dominios de switch de la Capa 2 (L2). Las tablas de búsqueda de la memoria de contenido direccionable (CAM) en cada Supervisor Engine del switch se completan mediante un proceso de aprendizaje de dirección de origen e indican qué puerto de salida debe reenviar cada trama recibida. Si el proceso de aprendizaje de direcciones es incompleto (el destino es desconocido o la trama tiene una dirección broadcast o multicast como destino), todos los puertos en esa VLAN reenvían (inundan) la trama.

El switch debe también reconocer qué tramas deben ser conmutadas a través del sistema y cuáles se deben dirigir al CPU del switch (también conocida como procesador de administración de la red [NMP]).

El plano de control del Catalyst se crea usando entradas especiales en la tabla de CAM, llamadas entradas del sistema, para recibir el tráfico y dirigirlo al NMP en un puerto de switch interno. De esta manera, al utilizar protocolos con direcciones de destino MAC conocidas, el tráfico de planos de control puede separarse del tráfico de datos. Ejecute el comando show CAM system en un switch para confirmar esto, como se muestra a continuación:

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

Cisco tiene un rango reservado de direcciones Ethernet MAC y de protocolo, como se muestra. Estas direcciones se tratan más adelante en este documento. Sin embargo, esta tabla brinda un resumen para su comodidad.

| Función | Tipo de Protocolo SNAP HDLC | MAC de Multicast de Destino |

|---|---|---|

| Port Aggregation Protocol (PAgP) | 0x0104 | 01-00-0c-cc-cc-cc |

| Spanning Tree PVSTP+ | 0x010b | 01-00-0c-cc-cc-cd |

| Bridge VLAN | 0x010c | 01-00-0c-cd-cd-ce |

| Unidirectional Link Detection (UDLD) | 0x0111 | 01-00-0c-cc-cc-cc |

| Cisco Discovery Protocol | 0x2000 | 01-00-0c-cc-cc-cc |

| Dynamic Trunking (DTP) | 0x2004 | 01-00-0c-cc-cc-cc |

| Uplink Fast de STP | 0x200a | 01-00-0c-cd-cd-cd |

| IEEE Spanning Tree 802.1d | N/A - DSAP 42 SSAP 42 | 01-80-c2-00-00-00 |

| Inter Switch Link (ISL) | N/A | 01-00-0c-00-00-00 |

| VLAN Trunking (VTP) | 0x2003 | 01-00-0c-cc-cc-cc |

| Pausa IEEE 802.3x | N/A - DSAP 81 SSAP 80 | 01-80-C2-00-00-00>0F |

Las mayorías de los protocolos de control de Cisco utilizan una encapsulación SNAP de IEEE 802.3, que incluye LLC 0xAAAA03, OUI 0x00000C, que se puede ver en una traza del analizador de LAN. Otras propiedades comunes de estos protocolos incluyen las siguientes:

-

Estos protocolos suponen conectividad de punto a punto. Observe que el uso deliberado de direcciones de multicast de destino permite que dos Catalyst se comuniquen de modo transparente por switches que no son de Cisco, ya que los dispositivos que no entienden ni interceptan las tramas sencillamente las inundan. Sin embargo, las conexiones de punto a multipunto a través de entornos de proveedores múltiples pueden dar lugar a un comportamiento inconsistente y deben generalmente ser evitadas.

-

Estos protocolos terminan en los routers de la Capa 3 (L3); funcionan solamente dentro de un dominio conmutado.

-

Estos protocolos reciben prioridad sobre los datos del usuario mediante el procesamiento y la programación del Circuito Integrado para Aplicaciones Específicas (ASIC) de entrada.

Después de la introducción de las direcciones de destino del protocolo de control, la dirección de origen debe también ser descrita para que esté completa. Los protocolos de switches utilizan una dirección MAC tomada de un banco de direcciones disponibles suministradas por EPROM en el chasis. Ejecute el comando show module para visualizar los rangos de direcciones disponibles para cada módulo cuando este origina tráfico, como unidades de datos del protocolo bridge (BPDU) STP o tramas ISL.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 tiene un significado especial en las redes Catalyst.

La Supervisor Engine de Catalyst siempre utiliza la VLAN predeterminada (VLAN1) para etiquetar varios protocolos de control y de administración al conectar mediante trunk, como CDP, VTP y PAgP. Todos los puertos, incluida la interfaz sc0 interna, se configuran de forma predeterminada para ser miembros de VLAN 1. Todos los trunks transportan la VLAN1 de forma predeterminada, y en las versiones del software CatOS anteriores a 5.4, no era posible bloquear los datos del usuario en la VLAN1.

Estas definiciones son necesarias para aclarar algunos términos bien usados en conexiones entre redes Catalyst:

-

La VLAN de administración es en la que reside la interfaz sc0; esta VLAN se puede cambiar.

-

La VLAN nativa se define como la VLAN a la cual regresa un puerto cuando no se conecta mediante trunking y es la VLAN sin etiqueta en un trunk 802.1q. De forma predeterminada, la VLAN 1 es la VLAN nativa.

-

Para cambiar la VLAN nativa, ejecute el comando set vlan vlan-id mod/port.

Nota: Cree la VLAN antes de configurarla como la VLAN nativa del tronco.

Estas son varias buenas razones para ajustar una red y para alterar el comportamiento de los puertos en la VLAN 1:

-

Cuando el diámetro de la VLAN 1, como el de cualquier otra VLAN, se vuelve tan grande que representa un riesgo para la estabilidad (especialmente, desde el punto de vista de un STP), hay que reducirlo. Esto se trata más detalladamente en la sección Administración en Banda de este documento.

-

Los datos del plano de control en la VLAN 1 se deben guardar por separado de los datos del usuario para simplificar el troubleshooting y maximizar los ciclos disponibles del CPU.

-

Se deben evitar loops L2 en la VLAN 1 cuando se diseñan redes de campus de varias capas sin STP y se sigue necesitando conexión mediante trunking a la capa de acceso si hay múltiples VLAN y subredes IP. Para esto, verifique VLAN 1 desde los puertos de trunk.

En resumen, tenga en cuenta la siguiente información sobre los trunks:

-

Las actualizaciones de CDP, VTP y PAgP siempre se reenvían en trunks con una etiqueta VLAN 1. Esto sucede incluso si VLAN 1 se borra de los trunks y no es la VLAN nativa. Si la VLAN 1 se borra para los datos del usuario, el tráfico del plano de control que todavía se envía por la VLAN 1 no se ve afectado.

-

En un trunk ISL, los paquetes DTP se envían a través de VLAN1. Esto sucede incluso si VLAN 1 se borra del trunk y ya no es la VLAN nativa. En un trunk 802.1q, los paquetes DTP se envían a través de la VLAN nativa. Esto sucede incluso si la VLAN nativa se borra del trunk.

-

En PVST+, las BPDU de 802.1Q IEEE se reenvían sin etiquetar por Spanning Tree VLAN 1 común para la interoperabilidad con otros proveedores, a menos que la VLAN 1 se borre del trunk. Este sucede independientemente de la configuración de la VLAN nativa. Las BPDU de PVST+ de Cisco se envían y etiquetan para el resto de las VLAN. Consulte la sección Spanning-Tree Protocol en este documento para más detalles.

-

Las BPDU de 802.1s 802.1s Multiple Spanning Tree (MST) siempre se envían por la VLAN 1 en los trunks ISL y 802.1Q. Esto se aplica incluso cuando la VLAN 1 se borra de los trunks.

-

No borre ni inhabilite VLAN 1 en los trunks entre los bridges MST y los bridges PVST+. De todos modos, si VLAN 1 se inhabilita, el bridge MST debe convertirse en root para que todas las VLAN eviten el bridge MST que pone sus puertos del límite en el estado root-inconsistent. Consulte Comprensión de Multiple Spanning Tree Protocol (802.1s)para conocer los detalles.

Recomendaciones

Para mantener una VLAN en un estado de encendido/encendido sin clientes ni hosts conectados en esa VLAN, usted debe tener por lo menos un dispositivo físico conectado en esa VLAN. De lo contrario, la VLAN tiene un estado de encendido/apagado. Actualmente, no hay ningún comando para poner una interfaz VLAN en estado de encendido/encendido cuando no hay puertos activos en el switch para esa VLAN.

Si usted no quiere conectar un dispositivo, conecte un cable de loopback en cualquier puerto para esa VLAN. De manera alternativa, intente con un cable crossover que conecte dos puertos en esa VLAN en el mismo switch. Este método hace que se encienda el puerto. Consulte la sección Cable de Loopback de Pruebas de Loopback para las Líneas T1/56K para obtener más información.

Cuando una red se conecta directamente a varios proveedores de servicio, la red funciona como red intermedia entre dos proveedores de servicio. Si el número de VLAN recibido en un paquete debe ser traducido o modificado cuando pasa de un proveedor de servicio a otro proveedor de servicio, es recomendable utilizar la función QinQ para traducirlo.

VLAN Trunking Protocol

Antes de que crear las VLAN, determine el modo de VTP que se utilizará en la red. VTP permite que los cambios de configuración de VLAN se realicen centralmente en uno o más switches. Todos esos cambios se distribuyen automáticamente a todos los otros switches en el dominio.

Información Operativa General

El VTP es un protocolo de mensajería L2 que mantiene la consistencia de la configuración de VLAN. El VTP administra la adición, la eliminación y la retitulación de las VLAN en toda la red. VTP minimiza los errores y las inconsistencias de configuración que pueden provocar una cantidad de problemas, tales como nombres de VLAN duplicados, especificaciones incorrectas del tipo de VLAN y violaciones de seguridad. La base de datos de la VLAN es un archivo binario y se almacena en la NVRAM en servidores VTP de forma separada al archivo de configuración.

El protocolo VTP se comunica entre switches por medio de una dirección MAC de multicast de destino Ethernet (01-00-0c-cc-cc-cc) y el protocolo SNAP HDLC tipo Ox2003. No funciona en puertos sin trunks (el VTP es un contenido de ISL o de 802.1Q), así que los mensajes no pueden ser enviados hasta que DTP haya puesto el trunk en línea.

Los tipos de mensaje incluyen anuncios de resumen cada cinco minutos, anuncios de subconjunto y anuncios de solicitud cuando hay cambios, y uniones cuando el recorte de VTP se encuentra habilitado. El número de revisiones de la configuración VTP se incrementa de uno en uno con cada cambio en un servidor, que a su vez propaga la nueva tabla en todo el dominio.

Si se elimina una VLAN, los puertos que alguna vez fueron miembros de esa VLAN se colocan en estado de inactividad. De manera similar, si un switch en modo de cliente no puede recibir la tabla de VLAN VTP en el inicio (desde un servidor VTP o desde otro cliente VTP), se desactivan todos los puertos en las VLAN, salvo la VLAN 1 predeterminada.

En esta tabla se comparan en forma resumida las funciones de diversos modos VTP:

| Función | Servidor | Cliente | Transparente | Off1 |

|---|---|---|---|---|

| Mensajes VTP de la Fuente | Yes | Yes | No | No |

| Escuchar mensajes VTP | Yes | Yes | No | No |

| Reenviar mensajes VTP | Yes | Yes | Yes | No |

| Crear VLAN | Yes | No | Sí (solo de importancia local) | Sí (solo de importancia local) |

| Recordar VLAN | Yes | No | Sí (solo de importancia local) | Sí (solo de importancia local) |

En el modo transparente de VTP, se ignoran las actualizaciones de VTP (la dirección MAC de multicast VTP se quita de la CAM del sistema que se utiliza normalmente para tomar las tramas de control y para dirigirlas a la Supervisor Engine). Puesto que el protocolo utiliza a una dirección multicast, un switch en modo transparente (u otro switch de proveedor) inunda simplemente la trama a otros switches Cisco en el dominio.

1 La versión 7.1 del software CatOS introduce la opción de inhabilitar VTP con el uso del modo desactivado. En el modo apagado de VTP, el switch se comporta de una manera muy similar al modo transparente de VTP, solo que el modo apagado también omite el reenvío de las actualizaciones de VTP.

Esta tabla es un resumen de la configuración inicial:

| Función | Valor Predeterminado |

|---|---|

| Nombre de Dominio de VTP | Nulo |

| Modo VTP | Servidor |

| Versión de VTP | Se habilita la versión 1 |

| Contraseña VTP | Ninguno |

| Recorte VTP | Inhabilitado |

La versión 2 de VTP(VTPv2) incluye esta flexibilidad funcional. Sin embargo, no es interoperable con la versión 1 de VTP (VTPv1):

-

Soporte Token Ring

-

Soporte de información de VTP no reconocido; los switches ahora propagan los valores que no pueden analizar.

-

modo transparente que depende de la versión; el modo transparente ya no verifica el nombre de dominio. Esto habilita el soporte de más de un dominio a través de un dominio transparente.

-

Propagación del número de versión; si el VTPv2 es posible en todos los switches, todos se pueden habilitar mediante la configuración de un un solo switch.

Consulte Comprensión y Configuración de VLAN Trunk Protocol (VTP) para obtener más información.

Versión 3 de VTP

La versión del software CatOS 8.1 introduce el soporte para la versión 3 de VTP (VTPv3). El VTPv3 es una versión mejorada de las versiones existentes. Ofrece mejoras que permiten lo siguiente:

-

soporte para VLAN extendidas;

-

soporte para la creación y la publicación de VLAN privadas;

-

soporte para instancias de VLAN y para instancias de propagación de mapping de MST (admitidas en la versión 8.3 de CatOS);

-

autenticación de servidor mejorada;

-

protección contra la inserción accidental de la base de datos “incorrecta” en un dominio VTP;

-

interacción con el VTPv1 y el VTPv2;

-

la capacidad de ser configurado por puerto.

Una de las principales diferencias entre la implementación de VTPv3 y la implementación de la versión anterior es la introducción de un servidor primario VTP. Lo ideal es que haya solamente un servidor primario en un dominio VTPv3, si el dominio no se divide. Todos los cambios que realice en el dominio VTP se deben ejecutar en el servidor primario VTP para que se propaguen al dominio VTP. Puede haber múltiples servidores dentro de un dominio VTPv3, que también se conocen como servidores secundarios. Cuando un switch se configura para que sea un servidor, el switch se convierte en servidor secundario de forma predeterminada. El servidor secundario puede guardar la configuración del dominio, pero no puede modificar la configuración. Un servidor secundario puede convertirse en el servidor primario con una toma de mando exitosa del switch.

Los switches que ejecutan VTPv3 solamente aceptan bases de datos VTP con un número de revisión más alto que el del servidor primario actual. Este proceso difiere considerablemente del VTPv1 y del VTPv2, en los cuales un switch siempre acepta una configuración superior de un vecino en el mismo dominio. Este cambio con el VTPv3 ofrece protección. Un switch nuevo que se introduce en la red con un número de revisión VTP más alto no puede sobrescribir la configuración de VLAN del dominio entero.

VTPv3 también introduce una mejora en el modo en que VTP maneja las contraseñas. Si usted utiliza la opción de configuración de contraseña oculta para configurar una contraseña como “oculta”, sucede lo siguiente:

-

La contraseña no aparece en texto sin formato en la configuración. El formato hexadecimal secreto de la contraseña se guarda en la configuración.

-

Si intenta configurar el switch como servidor primario, se le pedirá la contraseña. Si su contraseña coincide con la contraseña secreta, el switch se convierte en un servidor primario, lo que le permite configurar el dominio.

Nota: Es importante tener en cuenta que el servidor primario sólo es necesario cuando se necesita modificar la configuración VTP para cualquier instancia. Un dominio VTP puede funcionar sin ningún servidor primario activo porque los servidores secundarios aseguran la persistencia de la configuración durante recargas. El servidor primario sale de su estado por estas razones:

-

Una recarga de switch.

-

Un switchover de alta disponibilidad entre la supervisor engine activa y la supervisor engine redundante.

-

Una toma de control de otro servidor.

-

Un cambio en la configuración del modo.

-

Un cambio en la configuración del dominio VTP, como un cambio en lo siguiente:

-

Versión

-

Nombre de dominio

-

Contraseña de dominio

-

VTPv3 también permite que los switches participen en múltiples instancias VTP. En este caso, el mismo switch puede ser el servidor VTP para una instancia y un cliente para otra instancia porque los modos VTP son específicos de diferentes instancias VTP. Por ejemplo, un switch puede funcionar en modo transparente para una instancia MST y estar configurado en modo de servidor para una instancia VLAN.

En términos de interacción con VTPv1 y VTPv2, el comportamiento predeterminado en todas las versiones de VTP ha sido que las versiones anteriores de VTP simplemente descarten las actualizaciones de la nueva versión. A menos que los switches VTPv1 y VTPv2 estén en modo transparente, todas las actualizaciones de VTPv3 se descartan. Por otra parte, después de que los switches VTPv3 reciben una trama de VTPv1 o VTPv2 heredada en un trunk, los switches pasan una versión reducida de la actualización de su base de datos a los switches VTPv1 y VTPv2. Sin embargo, este intercambio de información es unidireccional, ya que los switches VTPv3 no aceptan ninguna actualización de los switches VTPv1 y VTPv2. En las conexiones de trunk, los switches VTPv3 continúan enviando actualizaciones reducidas, así como actualizaciones VTPv3 totalmente desarrolladas que sirven a los vecinos VTPv2 y VTPv3 en los puertos de trunk.

A fin de proporcionar soporte de VTPv3 a VLAN extendidas, se cambia el formato de la base de datos de VLAN, en la cual VTP asigna 70 bytes por VLAN. Este cambio permite codificar los valores no predeterminados solamente, en lugar de transportar campos sin modificar para los protocolos heredados. Debido a este cambio, un soporte VLAN de 4K es el tamaño de la base de datos de VLAN resultante.

Recomendación

No hay una recomendación específica acerca de si se debe utilizar los modos cliente/servidor de VTP o el modo transparente de VTP. Algunos clientes prefieren la facilidad de administración del modo cliente/servidor de VTP a pesar de algunas consideraciones mencionadas más adelante. Se recomienda tener dos switches en modo de servidor en cada dominio para redundancia, normalmente los dos switches de capa de distribución. El resto de los switches en el dominio se debe configurar en modo de cliente. Cuando usted implementa el modo cliente/servidor con el uso de VTPv2, tenga presente que siempre se acepta un número de revisión más alto en el mismo dominio VTP. Si un switch que está configurado en modo de cliente o en modo de servidor de VTP se introduce en el dominio VTP y tiene un número de revisión más alto que los servidores VTP existentes, este sobrescribe la base de datos de VLAN dentro del dominio VTP. Si el cambio en la configuración es involuntario y las VLAN se eliminan, la sobrescritura puede causar una interrupción importante en la red. Para asegurarse de que los switches de cliente o de servidor siempre tengan un número de revisión de la configuración más bajo que el del servidor, cambie el nombre de dominio de VTP cliente por uno que no sea el nombre estándar. Luego, vuelva a usar el estándar. Esta acción configura la revisión de la configuración en el cliente en 0.

La capacidad de VTP de realizar los cambios fácilmente en una red tiene ventajas y desventajas. Muchas empresas prefieren el método cauteloso de modo transparente de VTP por estas razones:

-

Fomenta una buena práctica de control de cambios, pues el requisito para modificar una VLAN en un switch o en un puerto trunk tiene que ser considerado en un switch por vez.

-

Limita el riesgo de que se produzca un error del administrador que afecte el dominio entero, tal como la eliminación accidental de una VLAN.

-

No implica el riesgo de que un nuevo switch introducido en la red con un número de revisión de VTP más alto pueda sobrescribir la configuración de VLAN del dominio entero.

-

Fomenta que las VLAN sean recortadas de los trunks que se ejecutan a los switches que no tienen puertos en esa VLAN. Esto hace que la inundación de tramas sea más eficiente en relación con el ancho de banda. El recorte manual también es beneficioso porque reduce al diámetro del spanning tree (consulte la sección DTP de este documento). Antes del recorte de VLAN no utilizadas en trunks de canales de puertos, asegúrese de que los puertos conectados con teléfonos IP estén configurados como puertos de acceso con VLAN de voz.

-

El rango de VLAN extendida en CatOS 6.x y en CatOS 7.x, números de 1025 a 4094, se puede configurar solamente de esta manera. Para más información, consulte Reducción de Dirección MAC y VLAN Extendida de este documento.

-

El modo transparente de VTP es compatible en Campus Manager 3.1, parte de Cisco Works 2000. Se ha eliminado la vieja restricción mediante la cual se exigía al menos un servidor en un dominio VTP.

| Ejemplos de Comandos de VTP | Comentarios |

|---|---|

| set vtp domain name password x | El CDP verifica los nombres para ayudar a determinar si hay error en la conexión entre los dominios. El mero uso de una contraseña sirve para prevenir cambios involuntarios. Tenga cuidado con la mayúsculas y minúsculas en los nombres y con los espacios al copiar y pegar. |

| set vtp mode transparent | |

| set vlan vlan number name name | Por cada switch que tiene puertos en la VLAN. |

| set trunk mod/port vlan range | Habilita trunks para que transporten VLAN cuando sea necesario; el valor predeterminado es todas las VLAN. |

| clear trunk mod/port vlan range | Limita al diámetro de STP por el recorte manual, por ejemplo en trunks de la capa de distribución a la capa de acceso, si la VLAN no existe. |

Nota: La especificación de VLAN con el comando set sólo agrega VLAN y no las borra. Por ejemplo, el comando set trunk x/y 1-10 no configura la lista permitida en sólo VLAN 1-10. Ejecute el comando clear trunk x/y 11-1005 para alcanzar el resultado deseado.

Aunque la función Token Ring Switching no se trata en este documento, observe que el modo transparente de VTP no se recomienda para las redes TR-ISL. La base para token ring switching es que la totalidad del dominio forme un solo bridge de puertos múltiples distribuido, así que cada switch debe tener la misma información de VLAN.

Otras Opciones

El VTPv2 es un requisito en entornos token ring, en los que se recomienda firmemente el modo cliente/servidor.

VTPv3 ofrece la posibilidad de implementar un control más riguroso de la autenticación y de la revisión de la configuración. En esencia, VTPv3 proporciona el mismo nivel de funciones, pero con una seguridad mejor que la que ofrece el modo transparente de VTPv1/VTPv2. Además, VTPv3 es parcialmente compatible con las versiones de VTP heredadas.

En este documento se exponen los beneficios del recorte de VLAN para reducir la inundación de tramas innecesaria. El comando set vtp pruning enable recorta las VLAN automáticamente, lo que detiene la inundación de tramas ineficaz cuando no es necesaria. A diferencia del recorte manual de VLAN, el recorte automático no limita al diámetro del Spanning Tree.

A partir de CatOS 5.1, los switches Catalyst pueden asociar los números 802.1Q VLAN mayores de 1000 con los números ISL VLAN. En CatOS 6.x, los switches Catalyst 6500/6000 admiten VLAN 4096 de acuerdo con el estándar IEEE 802.1Q. Estas VLAN se organizan en estos tres rangos, solo algunos de ellos se propagan a otros switches en la red con VTP:

-

VLAN de normal rango: 1–1001

-

VLAN de rango extendido: 1025-4094 (sólo puede propagarse por VTPv3)

-

VLAN de rango reservado: 0, 1002-1024, 4095

El estándar IEEE ha producido una arquitectura basada en estándares para lograr resultados similares como VTP. Como miembro de 802.1Q Generic Attribute Registration Protocol (GARP), el protocolo Generic VLAN Registration Protocol (GVRP)permite la interoperabilidad de la administración de VLAN entre proveedores, pero no es un tema que se trata en este documento.

Nota: CatOS 7.x introduce la opción de establecer VTP en el modo desactivado, un modo muy similar a transparente. Sin embargo, el switch no reenvía tramas VTP. Esto puede ser útil en algunos diseños al conectar mediante trunking a los switches fuera de su control administrativo.

VLAN Extendida y Reducción de Dirección MAC

La función de reducción de direcciones MAC habilita la identificación de VLAN de rango extendido. Al habilitar la reducción de la dirección MAC, se inhabilita el conjunto de direcciones MAC que se utilizan para VLAN spanning tree y deja una sola dirección MAC. Esta dirección MAC identifica el switch. La versión del software CatOS 6.1(1) introduce la función de reducción de direcciones MAC para que los switches Catalyst 6500/6000 y Catalyst 4500/4000 VLAN 4096 de acuerdo con el estándar IEEE 802.1Q.

Descripción General de Funcionamiento

Los protocolos de switches utilizan una dirección MAC tomada de un banco de direcciones disponibles que un EPROM en el chasis proporciona como parte de los identificadores de bridge para VLAN que se ejecutan con PVST+. Los switches Catalyst 6500/6000 y Catalyst 4500/4000 admiten direcciones MAC 1024 o 64, esto depende del tipo de chasis.

Los switches Catalyst con direcciones MAC 1024 no habilitan la reducción de direcciones MAC de forma predeterminada. Los direcciones MAC se asignan en secuencia. La primera dirección MAC del rango se asigna a la VLAN 1. La segunda dirección MAC del rango se asigna a la VLAN 2, y así sucesivamente. Esto hace que los switches puedan admitir VLAN 1024 con cada VLAN usando un identificador de bridge único.

| Tipo de Chasis | Dirección de chasis |

|---|---|

| WS-C4003-S1, WS-C4006-S2 | 1024 |

| WS-C4503, WS-C4506 | 641 |

| WS-C6509-E, WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C6009, WS-C6006, OSR-7609-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO7603, CISCO7606, CISCO7609, CISCO7613 | 641 |

1 La reducción de la dirección MAC se habilita de forma predeterminada para los switches que tienen 64 direcciones MAC y la función no se puede inhabilitar.

Para los switches Catalyst con direcciones MAC 1024, la habilitación de la reducción de direcciones MAC permite que las VLAN 4096 que se ejecutan con PVST+ o con 16 instancias de Multiple Instance STP (MISTP) tengan identificadores únicos sin un aumento en el número de direcciones MAC necesarias en el switch. La reducción de direcciones MAC reduce el número de direcciones MAC que necesita STP de una por instancia de VLAN o MISTP a una por switch.

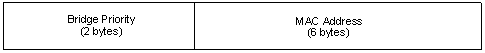

Esta figura muestra que la reducción del direcciones MAC de identificador de bridge no está habilitada. El identificador de bridge consiste en una prioridad de bridge de 2 bytes y una dirección MAC de 6 bytes:

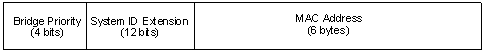

La reducción de direcciones MAC modifica la parte del identificador de bridge STP de la BPDU. El campo de prioridad original de 2 bytes se divide en dos campos. Esta división da lugar a un campo de prioridad de bridge de 4 bits y a una extensión del ID del sistema de 12 bits que permite la enumeración de VLAN de 0 a 4095.

Cuando la función de reducción de direcciones MAC está habilitada en los switches Catalyst para aprovechar VLAN de rango extendido, habilite la reducción de direcciones MAC en todos los switches dentro del mismo dominio STP. Este paso es necesario para mantener la uniformidad de los cálculos de raíz STP en todos los switches. Después de que habilite la reducción de direcciones MAC, la prioridad de root bridge se convierte en un múltiplo de 4096 más el ID de VLAN. Los switches sin la reducción de direcciones MAC pueden asegurar ser la raíz sin querer porque tienen mayor precisión en la selección del ID del bridge.

Pautas de Configuración

Usted debe seguir ciertas pautas cuando configura una VLAN de rango extendido. El switch puede asignar un bloque de VLAN del rango extendido para fines internos. Por ejemplo, el switch puede asignar las VLAN para los puertos ruteados o para los módulos FlexWAN. La asignación del bloque de VLAN siempre empieza a partir de VLAN 1006 y luego aumenta. Si tiene alguna VLAN dentro del rango que el módulo FlexWAN requiere, no se asignan todas las VLAN requeridas porque estas nunca se asignan desde el área de VLAN del usuario. Ejecute el comando show vlan o el comando show vlan summary en un switch para visualizar las VLAN asignadas por el usuario y las VLAN internas.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

Además, antes de usar las VLAN de rango extendido, debe eliminar cualquier mapping 802.1Q-to-ISL existente. Asimismo, en las versiones anteriores a VTPv3, debe configurar estáticamente la VLAN extendida en cada switch con el uso del modo transparente de VTP. Consulte la sección Pautas de Configuración de VLAN de Rango Extendido de Configuración de VLAN para obtener más información.

Nota: En el software anterior a la versión de software 8.1(1), no puede configurar el nombre de VLAN para VLAN de rango extendido. Esta capacidad es independiente de cualquier versión o modo de VTP.

Recomendación

Intente mantener una configuración de reducción de direcciones MAC constante dentro del mismo dominio STP. Sin embargo, la aplicación de la reducción de direcciones MAC en todos los dispositivos de red puede ser poco práctica cuando se introducen nuevos chasis con direcciones MAC 64 en el dominio STP. La función de reducción de direcciones MAC se habilita de forma predeterminada para los switches que tienen direcciones MAC 64 y no se puede inhabilitar. Entienda que, cuando dos sistemas se configuran con la misma prioridad de spanning-tree, el sistema sin reducción de direcciones MAC tiene una mejor prioridad de spanning-tree. Ejecute este comando para habilitar o inhabilitar la reducción de direcciones MAC:

set spantree macreduction enable | disable

La asignación de VLAN internas se realiza en orden ascendente y comienza a partir de VLAN 1006. Asigne las VLAN del usuario lo más cercano posible a VLAN 4094 para evitar conflictos entre las VLAN del usuario y las VLAN internas. Con los switches Catalyst 6500 que ejecutan el software del sistema IOS® de Cisco, usted puede configurar la asignación de VLAN interna en orden descendente. El equivalente de Interfaz de Línea de Comandos (CLI) para el software CatOS no es admitido oficialmente.

Negociación automática

Ethernet/Fast Ethernet

La negociación automática es una función opcional del estándar Fast Ethernet IEEE 802.3u que les permite a los dispositivos intercambiar, automáticamente y a través de un link, información sobre su velocidad y dúplex. La negociación automática funciona en la capa 1 (L1) y se dirige a los puertos de capa de acceso mediante los cuales los usuarios transitorios, como las PC, se conectan con la red.

Información Operativa General

La mayoría de las veces, los problemas de rendimiento en los links Ethernet de 10/100 Mbps ocurren cuando un puerto en el link funciona en modo duplex medio mientras que el otro funciona en modo dúplex completo. En ocasiones, esto sucede cuando cuando uno o ambos puertos en un link se restablecen y el proceso de negociación automática no hace que ambos partners de link tengan la misma configuración. También sucede cuando los usuarios vuelven a configurar solo un lado de un link y se olvidan de volver a configurar el otro lado. Los síntomas habituales de esto son aumento de la secuencia de verificación de trama (FCS), verificación de redundancia cíclica (CRC), alineación o contadores de tramas cortas en el switch.

Los siguientes documentos abordan la negociación automática en más profundidad. Estos documentos incluyen explicaciones del funcionamiento de la negociación automática y opciones de configuración.

Un concepto erróneo común sobre la negociación automática es que es posible configurar manualmente un partner de link en el modo dúplex completo de 100 Mbps y negociar automáticamente el modo dúplex completo para el otro partner de link. De hecho, si se intenta hacer esto, se obtienen modos dúplex desiguales. Esto es consecuencia de la negociación automática de un partner de link que no tiene en cuenta ningún parámetro de negociación automática del otro partner de link y que se configura en modo dúplex medio de forma predeterminada.

La mayoría de los módulos Catalyst Ethernet admiten 10/100 Mbps y dúplex medio/completo, pero el comando show port capabilities mod/port confirma esto.

FEFI

La indicación de falla en el extremo remoto (FEFI) protege las interfaces Gigabit y 100BASE-FX (fibra), mientras que la negociación automática protege a 100BASE-TX (cobre) contra las fallas relacionadas con capa física/señalización.

Una falla en el extremo remoto es un error en el link que una estación puede detectar mientras que la otra no; por ejemplo, un cable TX desconectado. En este ejemplo, la estación remitente podría todavía recibir datos válidos y detectar que el link es bueno a través del control de la integridad de los links. No detecta que su transmisión no está siendo recibida por la otra estación. Una estación 100BASE-FX que detecta una falla remota de este tipo puede modificar su flujo IDLE transmitido para enviar un patrón de bit especial (conocido como patrón FEFI IDLE) a fin de informar al vecino la falla remota; el patrón FEFI-IDLE apaga posteriormente el puerto remoto (errdisable). Consulte la sección UDLD de este documento para obtener más información sobre la protección contra fallas.

FEFI es compatible con este hardware y estos módulos:

-

Catalyst 5500/5000: WS-X5201R, WS-X5305, WS-X5236, WS-X5237, WS-U5538 y WS-U5539

-

Catalyst 6500/6000 y 4500/4000: Todos los módulos 100BASE-FX y módulos GE

Recomendación

Decidir si configurar la negociación automática en links 10/100 o si utilizar valores fijos (hard code) para la velocidad y el estado dúplex directamente depende, en última instancia, del tipo de partner de link o de dispositivo extremo que haya conectado con un puerto del switch Catalyst. La negociación automática entre los dispositivos extremos y los switches Catalyst generalmente funciona sin inconvenientes, y los switches Catalyst cumplen con la especificación IEEE 802.3u. Sin embargo, pueden surgir problemas si las tarjetas de interfaz de red o los switches de proveedor no cumplen exactamente con la especificación. Problemas como la incompatibilidad del hardware y de otro tipo pueden también ocurrir como resultado de las funciones avanzadas específicas del proveedor, como polaridad automática o integridad del cableado, que no se describen en la especificación IEEE 802.3u para la negociación automática de 10/100 Mbps. Consulte Notificación: Problema de Rendimiento con Tarjetas de Interfaz de Red Intel Pro/1000T que se conectan con CAT4K/6K para obtener un ejemplo de este problema.

Sepa que habrá algunas situaciones que le exigirán configurar host, velocidad de puerto y dúplex. En general, siga estos pasos básicos de troubleshooting:

-

Asegúrese de que la negociación automática o la utilización de valores fijos en un programa (hard coding) esté configurada en ambos lados del link.

-

Revise las notas de la versión de CatOS para estar al tanto de las advertencias comunes.

-

Verifique la versión del driver de tarjeta de interfaz de red o del sistema operativo que esté ejecutando, ya que suele necesitarse el último driver o parche.

Como regla, intente utilizar la negociación automática en primer lugar para cualquier tipo de partner de link. La configuración de la negociación automática para dispositivos transitorios, como laptops, ofrece beneficios evidentes. Se espera que la negociación automática también funcione bien con dispositivos no transitorios, como servidores y estaciones de trabajo fijas, o de switch a switch y de switch a router. Por algunas de las razones antes mencionadas, pueden surgir problemas con la negociación. De ser así, siga los pasos básicos de troubleshooting descritos en los links TAC proporcionados.

Si la velocidad de puerto se configura en auto en puerto Ethernet de 10/100 Mbps, tanto la velocidad como el dúplex se negocian automáticamente. Ejecute este comando para configurar el puerto en auto:

set port speed port range auto

!--- This is the default.

Si utiliza valores fijos en un programa (hard coding) para el puerto, ejecute estos comandos de configuración:

set port speed port range 10 | 100 set port duplex port range full | half

En CatOS 8.3 y posteriores, Cisco ha introducido la palabra clave auto-10-100 opcional. Utilice la palabra clave auto-10-100 en los puertos que admiten velocidades de 10/100/1000 Mbps, pero si no se desea la negociación automática a 1000 Mbps. El uso de la palabra clave auto-10-100 hace que el puerto se comporte de la misma forma que un puerto de 10/100-Mbps con la velocidad configurada en auto. La velocidad y el dúplex se negocian para los puertos de 10/100-Mbps solamente, y la velocidad de 1000-Mbps no participa en la negociación.

set port speed port_range auto-10-100

Otras Opciones

Cuando no se utiliza ninguna negociación automática entre los switches, la indicación de falla L1 también se puede perder debido a ciertos problemas. Resulta útil utilizar los protocolos L2 para aumentar la detección de fallas, como UDLD agresiva.

Ethernet de Gigabites

Ethernet de Gigabits (GE) tiene un procedimiento de negociación automática (IEEE 802.3Z) más extenso que el de Ethernet de 10/100 Mbps y se utiliza para intercambiar parámetros de control de flujo, información sobre fallas remotas e información sobre dúplex (aunque los puertos GE de las series Catalyst solamente admiten el modo dúplex completo).

Nota: 802.3z ha sido sustituido por las especificaciones IEEE 802.3:2000. Consulte Suscripción En Línea a los Estándares LAN/MAN del IEEE: Archivos para más información. ![]()

Información Operativa General

La negociación de puerto GE se habilita de forma predeterminada, y los puertos en ambos extremos de un link GE deben tener la misma configuración. A diferencia de FE, el link GE no funciona si la configuración de la negociación automática no es la misma en los puertos en cada extremo del link. Sin embargo, la única condición que se debe cumplir para que el link de un puerto con negociación automática inhabilitada funcione es una señal de Gigabit válida del extremo remoto. Este comportamiento es independiente de la configuración de la negociación automática del extremo remoto. Por ejemplo, suponga que hay dos dispositivos, A y B. Cada dispositivo puede tener la función de negociación automática habilitada o inhabilitada. En esta tabla se incluyen las posibles configuraciones y los estados de sus respectivos links:

| Negociación | B Habilitado | B inhabilitada |

|---|---|---|

| A Habilitado | encendido en ambos lados | A apagado, B encendido |

| A Inhabilitado | A encendido, B apagado | encendido en ambos lados |

En el GE, la sincronización y el negociación automática (si están habilitadas) se realizan tras el inicio del link mediante el uso de una secuencia especial de palabras reservadas para el código del link.

Nota: Hay un diccionario de palabras válidas y no todas las palabras posibles son válidas en GE.

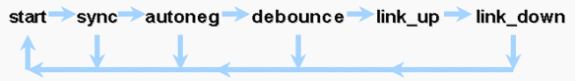

La vida de una conexión GE se puede caracterizar de esta manera:

Una pérdida de sincronización significa que MAC detecta un link que no funciona. La pérdida de sincronización se aplica independientemente de si la negociación automática está habilitada o inhabilitada. La sincronización se pierde cuando ocurren ciertas fallas, como si se reciben tres palabras inválidas de forma consecutiva. Si esta condición persiste durante 10 ms, se confirma la condición "falla en la sincronización" y el link pasa al estado link_down. Después de que se pierde la sincronización, se necesitan tres palabras IDLE válidas consecutivas para que se inicie la resincronización. Otros eventos catastróficos, tales como la pérdida de la señal de recepción (Rx), hacen que un link deje de funcionar.

La negociación automática forma parte del proceso de conexión de link. Cuando el link está en funcionamiento, la negociación automática finaliza. Sin embargo, el switch todavía monitorea el estado del link. Si se inhabilita la negociación automática en un puerto, la fase "autoneg" deja de ser una opción.

La especificación para puertos de cobre GE (1000BASE-T) admite la negociación automática a través de Next Page Exchange. Next Page Exchange permite la negociación automática para las velocidades de 10/100/1000-Mbps en puertos de cobre.

Nota: La especificación de fibra GE sólo incluye disposiciones para la negociación de dúplex, control de flujo y detección de fallas remotas. Los puertos de fibra GE no negocian la velocidad de puerto. Consulte las secciones 28 a 37 de la especificación IEEE 802.3-2002 para obtener más información sobre la negociación automática. ![]()

La demora del reinicio de la sincronización es una función del software que controla el tiempo total de la negociación automática. Si la negociación automática no resulta satisfactoria dentro de este período, el firmware reinicia la negociación automática por si se produce un interbloqueo. El comando set port sync-restart-delay solamente funciona cuando la negociación automática está configurada en enable.

Recomendación

La habilitación de la negociación automática es mucho más importante en un entorno GE que en entorno de 10/100. De hecho, la negociación automática se debe inhabilitar solamente en los puertos del switch que se conectan a dispositivos incapaces de admitir la negociación o si surgen problemas de conectividad a partir de problemas de interoperabilidad. Cisco recomienda habilitar la negociación Gigabit (opción predeterminada) en todos los links entre switches y generalmente todos los dispositivos GE. Ejecute este comando para habilitar la negociación automática:

set port negotiation port range enable

!--- This is the default.

Una excepción conocida es cuando hay una conexión a un Gigabit Switch Router (GSR) con una versión de Cisco IOS Software anterior a la versión 12.0(10)S, la versión que incorporó el control de flujo y la negociación automática. En este caso, inhabilite esas dos funciones o el puerto del switch se informará como no conectado y GSR informará errores. Esta es una secuencia de comandos de ejemplo:

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

Las conexiones de switch a servidor deben revisarse de a un caso por vez. Los clientes de Cisco se han encontrado con problemas en la negociación de Gigabit respecto de los servidores Sun, HP e IBM.

Otras Opciones

El control de flujo es una parte opcional de la especificación 802.3x y debe ser negociado en caso de ser utilizado. Los dispositivos pueden o no pueden ser capaces de enviar o responder una trama PAUSE (MAC conocido 01-80-C2-00-00-00 0F). Además, no pueden aceptar la solicitud de control de flujo del vecino en el extremo remoto. Un puerto con un buffer de entrada que se llena envía una trama PAUSE a su partner de link, lo que detiene la transmisión, y contiene las tramas adicionales en los buffers de salida del partner de link. Esto no soluciona ningún problema de suscripciones excesivas en estado estable, pero aumenta eficazmente el tamaño del buffer de entrada en alguna fracción del buffer de salida del partner durante bursts.

Se recomienda usar esta función en los links entre los puertos de acceso y los hosts extremos, cuando el buffer de salida de host tenga posiblemente el mismo tamaño que su memoria virtual. El uso switch-a-switch tiene ventajas limitadas.

Ejecute estos comandos para controlar esto en los puertos del switch:

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Nota: Todos los módulos Catalyst responden a una trama PAUSE si se negocia. Algunos módulos (por ejemplo, WS-X5410, WS-X4306) nunca envían las tramas PAUSEincluso si negocian esta función, ya que son módulos de no bloqueo.

Dynamic Trunking Protocol

Tipo de Encapsulación

Los trunks extienden las VLAN entre los dispositivos mediante la identificación y el etiquetado temporales (link-local) de las tramas Ethernet originales y, de esta manera, las habilitan para su multiplexación en un solo link. Esto también asegura que la transmisión VLAN separada y los dominios de seguridad se mantengan entre los switches. Las tablas CAM mantienen el mapping de trama a VLAN dentro de los switches.

Varios tipos de medios L2, incluidos LANE ATM, FDDI 802.10 y Ethernet, admiten la función trunking, pero Ethernet es el único que se presenta en este documento.

Descripción General sobre el Funcionamiento de ISL

Durante muchos años se ha usado el esquema de identificación o etiquetado propiedad de Cisco: ISL. El estándar IEEE 802.1Q también está disponible.

Mediante la encapsulación total de la trama original en un esquema de etiquetado de dos niveles, ISL es un protocolo de tunelización eficaz y ofrece el beneficio adicional de transportar tramas que no son Ethernet. Añade una cabecera de 26 bytes y una FCS de 4 bytes a la trama Ethernet estándar; las tramas Ethernet más grandes son esperadas y manejadas por los puertos configurados para ser trunks. ISL admite 1024 VLAN.

Formato de Tramas ISL

| 40 Bits | 4 Bits | 4 Bits | 48 Bits | 16 Bits | 24 Bits | 24 Bits | 15 Bits | Bit | 16 Bits | 16 Bits | Longitud variable | 32 Bits |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Destino. Addr | Tipo | USUARIO | SA | LARGO | SNAP LLC | HSA | VLAN | BPDU | ÍNDICE | Reserva | Trama Encapsulada | FCS |

| 01-00-0c-00-00 | AAAA03 | 00000C |

Consulte Formato de Trama IEEE 802.1Q e InterSwitch Link para obtener más información.

Descripción General sobre el Funcionamiento de 802.1Q

El estándar IEEE 802.1Q incluye muchas más especificaciones aparte de las relativas a los tipos de encapsulación, entre las que se incluyen mejoras de Spanning Tree, GARP (consulte la sección VTP de este documento) y etiquetado de Calidad de Servicio (QoS) 802.1p.

El formato de trama 802.1Q preserva la dirección de origen y la dirección de destino de Ethernet originales, aún así los switches deben esperar recibir tramas del tipo baby giant (un poco más grandes que las permitidas por IEEE Ethernet), incluso en los puertos de acceso en los que los hosts pueden utilizar etiquetado para expresar la prioridad de usuario 802.1p para la señalización de QoS. La etiqueta es de 4 bytes, así que las tramas de v2 de Ethernet 802.1Q son de 1522 bytes, un logro del grupo de trabajo de IEEE 802.3ac. 802.1Q también admite el espacio de numeración para VLAN 4096.

Todas las tramas de datos transmitida y recibidas son etiquetadas por 802.1Q, salvo aquellas en la VLAN nativa (hay una etiqueta implícita basada en la configuración del puerto del switch de ingreso). Las tramas en la VLAN nativa siempre se transmiten sin etiquetar y normalmente se reciben sin etiquetar. Sin embargo, también pueden ser recibidas etiquetadas.

Consulte Estandarización de VLAN mediante IEEE 802.10 y Obtención de IEEE 802para conocer más detalles. ![]()

Formato de Tramas 802.1Q/801.1p

| Encabezado de Etiqueta | ||||||||

|---|---|---|---|---|---|---|---|---|

| TPID | TCI | |||||||

| 48 bits | 48 bits | 16 bits | 3 bits | 1 bit | 12 bits | 16 bits | Longitud variable | 32 bits |

| DA | SA | TPID | Prioridad | CFI | ID DE VLAN | Longitud/Tipo | Datos con PAD | FCS |

| 0x8100 | 0-7 | 0-1 | 0-4095 | |||||

Recomendación

Como todos los componentes de hardware más nuevos son compatibles con 802.1Q (y algunos son compatibles con 802.1Q solamente, como las series Catalyst 4500/4000 y CSS 11000), Cisco recomienda que todas las nuevas implementaciones cumplan con el estándar IEEE 802.1Q y que las redes más viejas emigren gradualmente de ISL.

El estándar IEEE permite la interoperabilidad entre proveedores. Esto resulta beneficioso para todos los entornos de Cisco porque nuevos dispositivos y tarjetas de interfaz de red compatibles con 802.1p de host se encuentran disponibles. Pese a que las implementaciones de ISL y de 802.1Q son experimentadas, el estándar IEEE tendrá en última instancia mayor exposición en el campo y mayor soporte de proveedores externos, tal como el soporte de analizador de red. La menor sobrecarga de encapsulación de 802.1Q en comparación con ISL es un beneficio mínimo también a favor de 802.1Q.

Como el tipo de encapsulación se negocia entre los switches mediante DTP, con ISL elegido como ganador de forma predeterminada si ambos extremos son compatibles con él, resulta necesario ejecutar este comando para especificar dot1q:

set trunk mod/port mode dot1q

Si VLAN 1 se borra de un trunk, como se trató en la sección Administración En Banda de este documento, aunque no se transmitan ni se reciban datos del usuario, NMP continúa pasando protocolos de control, tales como CDP y VTP, por la VLAN 1.

Además, como se analizó en la sección VLAN 1 de este documento, los paquetes CDP, VTP y PAgP siempre se envían en la VLAN 1 en la conexión mediante trunking. Al usar la encapsulación dot1q, estas tramas de control se etiquetan con VLAN 1 si la VLAN nativa del switch se cambia. Si la conexión mediante trunking dot1q a un router se habilita y la VLAN nativa se cambia en el switch, una subinterfaz en la VLAN 1 es necesaria para recibir las tramas CDP etiquetadas y proporcionar visibilidad de vecinos CDP en el router.

Nota: Hay una consideración de seguridad potencial con dot1q causada por el etiquetado implícito de la VLAN nativa, ya que puede ser posible enviar tramas de una VLAN a otra sin un router. Consulte ¿Hay Vulnerabilidades en las Implementaciones de VLAN? ![]() para conocer más detalles. La solución temporal es utilizar un ID de VLAN para la VLAN nativa del trunk que no se utiliza para el acceso del usuario final. La mayoría de los clientes de Cisco deja la VLAN 1 como la VLAN nativa en un trunk y asigna los puertos de acceso a las otras VLAN (menos VLAN 1) para lograr esto fácilmente

para conocer más detalles. La solución temporal es utilizar un ID de VLAN para la VLAN nativa del trunk que no se utiliza para el acceso del usuario final. La mayoría de los clientes de Cisco deja la VLAN 1 como la VLAN nativa en un trunk y asigna los puertos de acceso a las otras VLAN (menos VLAN 1) para lograr esto fácilmente

Modo Trunking

El DTP es la segunda generación de Dynamic ISL (DISL) y existe para asegurarse de que los diferentes parámetros que participan en el envío de tramas ISL o 802.1Q, tales como el tipo de encapsulación configurado, la VLAN nativa y la capacidad del hardware, sean convenidos por los switches en ambos extremos de un trunk. Esto también ayuda a proteger contra inundaciones de puertos no troncales en tramas con etiquetas, un riesgo de seguridad posiblemente grave, al asegurar que los puertos y sus vecinos se encuentren en estados coherentes.

Información Operativa General

DTP es un protocolo L2 que negocia los parámetros de la configuración entre un puerto del switch y su vecino. Usa otra dirección MAC multicast (01-00-0c-cc-cc-cc) y un tipo de protocolo SNAP de 0x2004. En esta tabla se resumen los modos de configuración:

| Modo | Función | Tramas DTP Transmitidas | Etapa Final (Puerto Local) |

|---|---|---|---|

| Automático (predeterminado) | Hace que el puerto sea capaz de convertir el link en un trunk. El puerto se convierte en un puerto troncal si el puerto vecino está configurado en modo encendido o deseable. | Sí, periódicamente. | Trunking |

| Encendido | Pone el puerto en modo trunking permanente y negocia para convertir el link en un trunk. El puerto se convierte en puerto trunk aunque el puerto de vecindad no acepte el cambio. | Sí, periódicamente. | Trunking, sin condiciones. |

| Nonegotiate | Coloca el puerto en modo trunking permanente, pero evita que el puerto genere tramas DTP. Debe configurar manualmente el puerto de vecindad como un puerto trunk para establecer un link trunk. Esto es útil para dispositivos que no soportan DTP. | No | Trunking, sin condiciones. |

| Deseable | Hace que el puerto intente convertir el link en un link trunk. El puerto se convierte en un puerto trunk si el puerto vecino está en modo encendido, deseable o automático. | Sí, periódicamente. | Termina en estado trunking solamente si el modo remoto es encendido, automático o deseable. |

| Desactivado | Pone el puerto en modo no trunking permanente y negocia para convertir el link en un link no trunk. El puerto se transforma en un puerto no trunk incluso en el caso de que el puerto de vecindad no acepte el cambio. | No en estado estable, pero transmite informes para acelerar la detección en extremo remoto después del cambio de encendido. | Sin conexión troncal |

Estas son algunos aspectos destacados del protocolo:

-

DTP supone una conexión punto a punto, y los dispositivos de Cisco solamente admiten puertos trunk 802.1q que son punto a punto.

-

Durante la negociación de DTP, los puertos no participan en STP. Solamente después de que el puerto se convierte en uno de los tres tipos de DTP (access, ISL o 802.1Q), el puerto se añade a STP. Si no, PAgP, si está configurado, es el proceso siguiente que debe ejecutarse antes de que el puerto participe en STP.

-

Si el puerto hace conexión mediante trunking en modo ISL, los paquetes DTP se envían por la VLAN 1; de lo contrario, (para los puertos trunking y no trunking 802.1Q) se envían por la VLAN nativa.

-

En el modo deseable, los paquetes DTP transfieren el nombre de dominio de VTP (que debe corresponder con un trunk negociado para funcionar), además de la configuración del trunk y el estado del administrador.

-

Los mensajes se envían cada segundo durante la negociación y cada 30 segundos después de ella.

-

Asegúrese de comprender que los modos encendido, no negociar y apagado especifican explícitamente el estado en que termina el puerto. Una configuración incorrecta puede generar un estado peligroso/inconsistente en el que un lado es trunking y el otro no.

-

Un puerto en modo encendido, automático o deseable envía las tramas DTP periódicamente. Si un puerto en modo automático o deseable no ve un paquete DTP en cinco minutos, se establece en no trunk.

Consulte Configuración de Trunking de ISL en Catalyst 5500/5000 y 6500/6000 Family Switches para conocer más detalles sobre ISL. Consulte Trunking entre Catalyst 4500/4000, 5500/5000 y 6500/6000 Series Switches mediante la Encapsulación 802.1Q con el Software de Sistema CatOS de Cisco para obtener más detalles sobre 802.1Q.

Recomendación

Cisco recomienda una configuración de trunk explícita de deseable en ambos extremos. En este modo, los operadores de la red pueden confiar en los mensajes de estado de syslog y de la línea de comando que informan que un puerto se encuentra en funcionamiento y trunking, a diferencia del modo encendido, que puede hacer que un puerto parezca en funcionamiento incluso si el vecino está mal configurado. Además, el modo deseable proporciona estabilidad en situaciones en las que un lado del link no puede convertirse en trunk o descarta el estado del trunk. Ejecute este comando para configurar el modo deseable:

set trunk mod/port desirable ISL | dot1q

Nota: Configure el trunk en off en todos los puertos no troncales. Esto ayuda a eliminar el tiempo de negociación perdido al encender los puertos host. Este comando también se ejecuta cuando se utiliza el comando set port host: Consulte la sección STP para obtener más información. Ejecute este comando para inhabilitar un trunk en un rango de puertos:

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

Otras Opciones

Otra configuración del cliente común utiliza el modo deseable solamente en la capa de distribución y la configuración predeterminada más simple (modo automático) en la capa de acceso.

Algunos switches (como los Catalyst 2900XL), routers Cisco IOS o dispositivos de otros proveedores no admiten actualmente la negociación de trunk a través de DTP. Usted puede utilizar el modo de no negociación en los switches Catalyst 4500/4000, 5500/5000 y 6500/6000 a fin de configurar un puerto para que se conecte mediante trunking con estos dispositivos incondicionalmente, lo que puede ayudar a estandardizar con una configuración común en el campus. También puede implementar el modo de no negociación para reducir el tiempo de inicialización "total" del link.

Nota: Factores como el modo de canal y la configuración STP también pueden afectar al tiempo de inicialización.

Ejecute este comando para configurar el modo de no negociación:

set trunk mod/port nonegotiate ISL | dot1q

Cisco recomienda el modo de no negociación cuando hay una conexión a un router Cisco IOS porque, cuando se realiza un bridging, algunas tramas DTP recibidas del modo encendido pueden regresar al puerto trunk. Tras la recepción de la trama DTP, el puerto del switch intenta renegociar (o encender o apagar el trunk) innecesariamente. Si se habilita el modo de no negociación , el switch no envía tramas DTP.

Spanning Tree Protocol

Consideraciones Básicas

El Spanning-Tree Protocol (STP) mantiene un entorno L2 sin loops en redes conmutadas y puenteadas redundantes. Sin STP, las tramas forman loops o se multiplican indefinidamente, y esto hace que las redes colapsen porque todos los dispositivos en el dominio de broadcast son interrumpidos continuamente por mucho tráfico.

Si bien en algunos aspectos STP es un protocolo experimentado inicialmente desarrollado para especificaciones de puente basado en software lento (IEEE 802.1d), puede resultar difícil su implementación en redes grandes conmutadas con muchas VLAN, muchos switches en un dominio, soporte de varios proveedores y mejoras IEEE más recientes.

Para referencia futura, CatOS 6.x continúa adquiriendo los nuevos desarrollos de STP, tales como MISTP, función de protección contra loops, función de protección de raíz) y función de detección de desviación del tiempo de llegada de BPDU. Además, otros protocolos estandarizados están disponibles en CatOS 7.x, como IEEE 802.1s shared Spanning Tree y IEEE 802.1w rapid convergence Spanning Tree.

Información Operativa General

La elección del root bridge por VLAN es realizada por el switch con el identificador por bridge (BID) raíz más bajo. El BID es la prioridad de bridge combinada con la dirección MAC del switch.

Inicialmente, las BPDU se envían de todos los switches, que contienen el BID de cada switch y el costo de la trayectoria para alcanzar ese switch. Esto habilita que se determinen el root bridge y la trayectoria de costo más bajo a la raíz. Los parámetros adicionales de configuración transportados en las BPDU desde la raíz invalidan a aquellos que están configurados localmente para que la red entera use temporizadores consistentes.

La topología luego converge con estos pasos:

-

Se elige un único root bridge para todo el dominio Spanning Tree.

-

Se elige un puerto raíz (frente a un root bridge) en todos los non-root bridge.

-

Se elige un puerto designado para el reenvío de BPDU en cada segmento.

-

Los puertos no designados se vuelven bloqueadores.

Consulte Configuración de Spanning tree para obtener más información.

| Opciones Básicas Predeterminadas del Temporizador (segundos) | Nombre | Función |

|---|---|---|

| 2 | Hello | Controla el envío de BPDU. |

| 15 | Demora de Reenvío (Fwddelay) | Controla el tiempo que dedica un puerto a escuchar y a aprender el estado y afecta el proceso del cambio de la topología (consulte la siguiente sección). |

| 20 | Maxage | Controla tiempo que el switch mantiene la topología actual antes de que busque una trayectoria alternativa. Después de los segundos de Maxage, una BPDU se considera desactualizada y el switch busca un nuevo puerto raíz del conjunto de puertos de bloqueo. Si no hay ningún puerto bloqueado disponible, el switch declara ser la raíz en los puertos designados. |

| Estados de Puertos | Significado | Sincronización predeterminada al siguiente estado. |

|---|---|---|

| Inhabilitado | Sin funcionamiento desde el punto de vista administrativo. | N/A |

| Bloqueo | Recepción de BPDU y cese de información del usuario. | Monitoree la recepción de BPDU. Espera de 20 segundos para alcanzar Maxage o cambio inmediato si se detecta una falla de link directo/local. |

| Escucha | Envío o recepción de BPDU para controlar si se necesita volver al bloqueo. | Temporizador de demora de reenvío (espere 15 segundos) |

| Learning | Construcción de tabla de topología/CAM. | Temporizador de demora de reenvío (espere 15 segundos) |

| Reenvío | Envío/recepción de datos. | |

| Cambio de la topología básica total: | 20 + 2 (15) = 50 segundos si se espera para alcanzar Maxage o 30 segundos en caso de falla de link directo. |

Los dos tipos de BPDU en STP son BPDU de configuración y BPDU de notificación de cambio en la topología (TCN).

Flujo de BPDU de configuración

Las BPDU de configuración son originadas en cada intervalo de hello desde cada puerto en el root bridge y fluyen posteriormente hacia todos los switches de la hoja para mantener el estado del Spanning Tree. En el estado constante, el flujo de BPDU es unidireccional: los puertos raíz y los puertos de bloqueo solo reciben BPDU de configuración, mientras que los puertos designados solo envían BPDU de configuración.

Por cada BPDU recibida por un switch de la raíz, una nueva es procesada por NMP central de Catalyst y enviada con la información de la raíz. Es decir, si se pierden el root bridge o todas las trayectorias al bridge raíz, dejan de recibirse las BPDU (hasta que el temporizador de maxage comienza la reelección).

Flujo de BPDU de TCN

Las BPDU de TCN se originan en los switches de la hoja y fluyen hacia el root bridge cuando se detecta un cambio en la topología en el spanning tree. Los puertos raíz envían solamente las TCN y los puertos señalados reciben solamente las TCN.

Una BPDU de TCN viaja hacia el bridge raíz y es reconocida en cada paso, así que este es un mecanismo confiable. Una vez que llega al root bridge, el bridge raíz alerta al dominio entero que un cambio ha ocurrido mediante el origen de BPDU de configuración con la etiqueta TCN establecida en maxage + tiempo de fwddelay (valor predeterminado: 35 segundos). Esto hace que todos los switches cambien su tiempo de envejecimiento CAM normal de cinco minutos (valor predeterminado) al intervalo especificado por fwddelay (valor predeterminado: 15 segundos). Consulte Comprensión de Campos en la Topología de Spanning Tree Protocol para conocer más detalles.

Modos de Spanning Tree

Hay tres maneras diferentes de correlacionar las VLAN con el Spanning tree:

-

Un solo Spanning Tree para todas las VLAN, o Spanning Tree Protocol único, como IEEE 802.1Q

-

Un Spanning Tree por VLAN, o Spanning Tree compartido, como Cisco PVST

-

Un Spanning Tree por conjunto de VLAN, o Spanning Tree múltiple, como Cisco MISTP e IEEE 802.1S

Un Spanning Tree único para todos las VLAN permite una topología activa solamente y, por lo tanto, no permite ningún balanceo de carga. Un puerto bloqueado STP bloquea todas las VLAN y no transporta ningún dato.

Un Spanning Tree por VLAN permite el balanceo de carga, pero requiere que el CPU procese más BPDU porque el número de VLAN aumenta. Las Release Notes de CatOS brindan pautas sobre el número de puertos lógicos recomendados en el Spanning Tree por switch. Por ejemplo, la fórmula Catalyst 6500/6000 Supervisor Engine 1 es la siguiente:

número de puertos + (número de trunks * número de VLAN en los trunks) < 4000

Cisco MISTP y el nuevo estándar 802.1s permiten la definición de solamente dos instancias/topologías STP activas y el mapping de todas las VLAN a cualquiera de estos dos árboles. Esta técnica permite que STP se amplíe a miles de VLAN mientras que el balanceo de carga está habilitado.

Formatos BPDU

Para ser compatible con el estándar IEEE 802.1Q, la implementación del STP de Cisco existente fue ampliada para convertirse en PVST+ agregando soporte para tunelización en una región de Spanning Tree único IEEE 802.1Q. Por lo tanto, PVST+ es compatible con IEEE 802.1Q MST y con los protocolos PVST de Cisco y no requiere comandos ni configuración adicionales. Además, PVST+ añade mecanismos de verificación para asegurarse de que no hay incoherencia en la configuración del trunking de puerto y de ID de VLAN en los switches.

Estos son algunos aspectos destacados del funcionamiento del protocolo PVST+:

-

PVST+ interactúa con Spanning Tree 802.1Q único a través del conocido Common Spanning-Tree (CST) por un trunk 802.1q. El CST se encuentra siempre en la VLAN 1, por lo que esta VLAN debe estar habilitada en el trunk para interactuar con otros proveedores. Las BPDU CST se transmiten, siempre sin etiquetar, al grupo de bridges del estándar IEEE (dirección MAC 01-80-c2-00-00-00, DSAP 42, SSAP 42). Para una descripción completa, un conjunto paralelo de BPDU también se transmite a la dirección MAC del Spanning Tree compartido de Cisco para la VLAN 1.

-

PVST+ realiza la tunelización de BPDU PVST a través de las regiones de VLAN 802.1Q como datos de multicast. Las BPDU de Spanning Tree compartido de Cisco se transmiten a la dirección MAC 01-00-0c-cc-cc-cd (SNAP HDLC tipo de protocolo 0x010b) para cada VLAN en un trunk. Las BPDU no están etiquetadas en la VLAN de origen y sí están etiquetadas en las demás VLAN.

-

PVST+ verifica incoherencias de VLAN y puertos. PVST+ bloquea aquellos puertos que reciben BPDU inconsistentes a fin de impedir loops de reenvío. También notifica a los usuarios a través de los mensajes de syslog sobre cualquier discrepancia en la configuración.

-

PVST+ es retrocompatible con los switches Cisco existentes que ejecutan PVST en trunks ISL. Los BPDU encapsulados ISL aún se transmiten o reciben mediante una dirección IEEE MAC. Es decir, cada tipo de BPDU es link-local; no hay problemas de traducción.

Recomendación

Todos los switches Catalyst tienen el STP habilitado de forma predeterminada. Esta es la configuración recomendada incluso si se opta por un diseño que no incluye loops L2 y STP no está habilitado porque está manteniendo activamente un puerto bloqueado.

set spantree enable all !--- This is the default.

Cisco recomienda que el STP esté habilitado por estas razones:

-

Si hay un loop (producto de error en la aplicación de parches, cable incorrecto, entre otros motivos), STP evita efectos perjudiciales para la red causados por datos de multicast y de broadcast.

-

Protección frente a averías de EtherChannel.

-

La mayoría de las redes se configuran con STP, lo que le da al protocolo una máxima exposición en el campo. Más exposición generalmente significa código estable.

-

Protección contra el mal comportamiento de tarjetas de interfaz de red dobles conectadas (o activadas en bridging en servidores).

-

El software para muchos protocolos (como PAgP, IGMP snooping y trunking) está estrechamente relacionado con STP. Trabajar sin STP puede dar lugar a resultados poco deseables.

No cambie los temporizadores, ya que esto puede afectar negativamente a la estabilidad. La mayoría de las redes implementadas no está ajustada. Los temporizadores STP simples accesibles a través de la línea de comandos, como intervalo hello y Maxage, comprenden un conjunto complejo de otros temporizadores intrínsecos y supuestos, así que es difícil ajustar los temporizadores y considerar todas las ramificaciones. Por otra parte, existe el riesgo de perjudicar la protección de UDLD.

Lo ideal es que mantenga el trafico de los usuarios fuera de la VLAN de administración. Especialmente con los procesadores de switches Catalyst más antiguos, es mejor evitar problemas con STP y, para hacerlo, debe mantener la VLAN de administración separada de los datos del usuario. Una estación terminal con un comportamiento incorrecto podría potencialmente mantener el procesador de la supervisor engine tan ocupado con los paquetes de broadcast que podría omitir una o más BPDU. Sin embargo, los switches más nuevos con controles de regulación y CPU más potentes restan importancia a esta consideración. Consulte la sección Administración En Banda de este documento para más detalles.

No aplique límites físicos exagerados para la redundancia. Esto puede dar lugar a una pesadilla de troubleshooting: demasiados puertos de bloqueo afectan negativamente la estabilidad a largo plazo. Mantenga el diámetro STP total por debajo de siete saltos. Para el diseño intente seguir el modelo de capas múltiples de Cisco, con sus dominios conmutados más pequeños, triángulos STP y puertos bloqueados seguros (como se explica en Diseño de Redes de Campus de Gigabit: Principios y Arquitectura) siempre que sea posible.

Controle y conozca dónde reside la funcionalidad Raíz y los puertos bloqueados y documéntelos en un diagrama de topología. El troubleshooting de STP comienza en los puertos bloqueados: lo que los hizo cambiar de bloqueo a reenvío a menudo es la parte clave del análisis de causas raíz. Elija la capa de distribución y la capa central como la ubicación de raíz/raíz secundaria, puesto que estas se consideran las partes más estables de la red. Verifique que la superposición de HSRP y L3 con las trayectorias de reenvío de datos L2 sea óptima. Este comando es una macro que configura la prioridad de bridge; la raíz lo configura con un valor mucho más bajo que el predeterminado (32768), mientras que la raíz secundaria lo configura razonablemente con un valor más bajo que el predeterminado:

set spantree root secondary vlan range

Nota: Esta macro establece que la prioridad raíz es 8192 (de forma predeterminada), la prioridad raíz actual menos 1 (si se conoce otro puente raíz) o la prioridad raíz actual (si su dirección MAC es menor que la raíz actual).

Quite las VLAN innecesarias de los puertos trunk(un ejercicio bidireccional). Esto limita el diámetro de sobrecarga de procesamiento de STP y NMP en las partes de la red en las que ciertas VLAN no son necesarias. El recorte automático de VTP no quita el STP de un trunk. Consulte la sección VTP de este documento para obtener más información. La VLAN 1 predeterminada también se puede quitar de los trunks con CatOS 5.4 y versiones posteriores.

Otras Opciones

Cisco tiene otro STP conocido como VLAN-Bridge. Este protocolo funciona usando una dirección MAC de destino de 01-00-0c-cd-cd-ce y un tipo de protocolo de 0x010c.

Esto es más útil si existe la necesidad de establecer un puente entre los protocolos no enrutables o heredados entre las VLAN sin interferir con las instancias del árbol de expansión IEEE que se ejecutan en esas VLAN. Si las interfaces VLAN para el tráfico no puenteado se bloquean para el tráfico L2 (y esto podría suceder fácilmente si participaron en el mismo STP que las VLAN IP), el tráfico L3 superpuesto se recorta inadvertidamente, un efecto colateral no deseado. VLAN-Bridge es, por lo tanto, una instancia de STP aparte para los protocolos puenteados, que proporciona una topología independiente que se puede manipular sin afectar al tráfico IP.

La recomendación de Cisco es ejecutar VLAN-bridge si se requiere una conexión en bridge entre las VLAN en los routers de Cisco, tal como las MSFC.

PortFast

PortFast se utiliza para evitar el funcionamiento normal del Spanning Tree en los puertos de acceso para acelerar la conectividad entre las estaciones terminales y los servicios a los que necesitan conectarse después de la inicialización del link. En algunos protocolos, tales como IPX/SPX, es importante ver el puerto de acceso en el modo de reenvío inmediatamente después que el link se haya encendido para evitar problemas de GNS.

Información Operativa General

PortFast omite los estados de escucha y aprendizaje normales del STP moviendo un puerto directamente del modo del bloqueo al modo de reenvío luego de haber detectado que el link se está ejecutando. Si esta función no está habilitada, el STP desecha todos los datos del usuario hasta que decide que el puerto está listo para pasar al modo de reenvío. Esto podrá llevar hasta dos veces el tiempo de demora de envío (un total de 30 segundos de forma predeterminada).

El modo Portfast también evita que se genere una TCN STP cada vez que el estado de un puerto cambia del modo aprendizaje al modo de reenvío. Las TCN no son un problema en sí, pero si una ola de TCN alcanza el root bridge (normalmente por la mañana cuando la gente enciende sus PC), podría prolongar el tiempo de convergencia innecesariamente.