Configuración e incorporación de AP en switch EWC no SDA (C9800-SW)

Opciones de descarga

-

ePub (520.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (521.7 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe el proceso para incorporar y aprovisionar un punto de acceso (AP) con un controlador inalámbrico integrado en un switch Catalyst 9000 (Catalyst 9K) (EWC-Switch) en implementaciones que no sean SDA (no hay ningún centro DNA de Cisco en uso).

Prerequisites

Requirements

Debe ejecutar estos requisitos previos:

- Instale el subpaquete inalámbrico en el switch Catalyst 9K que actuará como controlador de LAN inalámbrica (WLC).

- Asegúrese de que la interfaz de bucle invertido está configurada para que se configure como la interfaz de administración inalámbrica (WMI).

- Asegúrese de que la GUI de acceso al switch Catalyst 9K esté habilitada, ya que se recomienda la configuración mediante la GUI.

Nota: El switch EWC en implementaciones que no son SDA solo se soporta en las versiones 17.3.X.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Switch C9300-24P, Cisco IOS® XE versión 17.3.4

- Subpaquete inalámbrico para la versión 17.3.4

- AP C9120-AX

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

Se permite que los AP estén conectados directamente al EWC-Switch, pero no es un requisito. Se recomienda utilizar un switch de acceso para conectar los AP y permitir la conmutación por fallo de alta disponibilidad (HA) en caso de que el switch EWC activo deje de funcionar.

Configuraciones

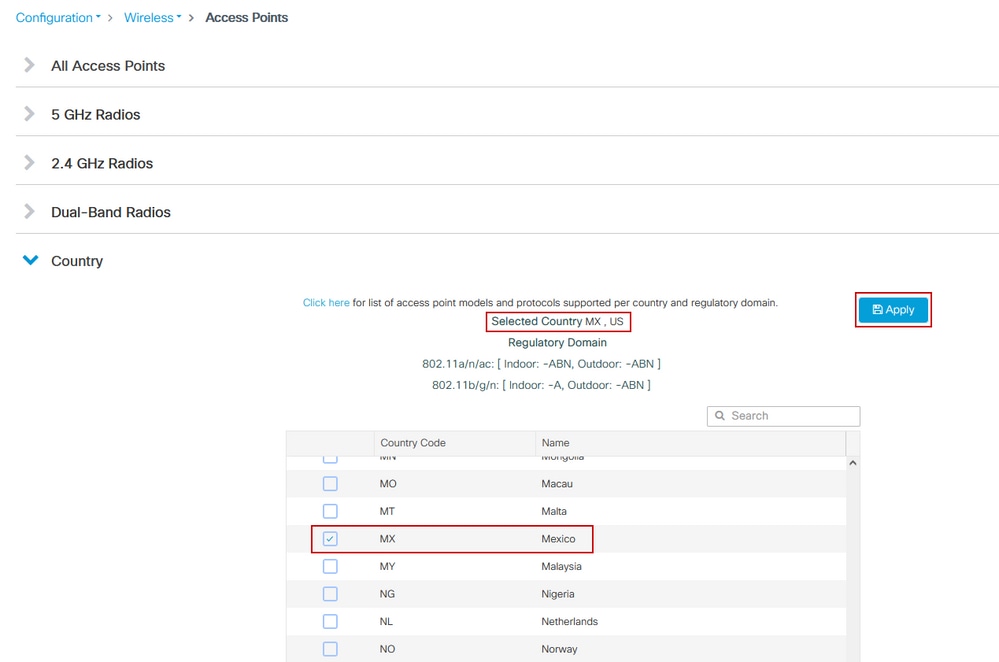

Paso 1. Configure el código de país para las ubicaciones geográficas en las que se implementarán los AP. Esto es obligatorio para permitir que los AP se registren y garantiza el cumplimiento de las directrices de dominio regulatorio para el país en el que están implementados. Desde la GUI, navegue hasta Configuration > Wireless > Access Points y haga clic en la pestaña Country. Elija todos los códigos de país aplicables para que coincidan con los dominios normativos de los AP.

Nota: En las versiones de 17.3.1 a 17.3.3, EWC-Switch GUI enumera los códigos de país, pero no aplica ninguna selección hasta que se agrega un código de país a través de CLI, como se documenta en Cisco bug ID CSCvw20478. Después de configurar un código de país, puede agregar más códigos de país a través de la GUI.

Configuración CLI (17.3.1 a 17.3.3):

9300-1#configure terminal

9300-1(config)#ap dot11 5ghz shutdown

Disabling the 802.11a network may strand mesh APs.

Are you sure you want to continue? (y/n)[y]: y

9300-1(config)#ap dot11 24ghz shutdown

Disabling the 802.11b network may strand mesh APs.

Are you sure you want to continue? (y/n)[y]: y

9300-1(config)#wireless country MX

9300-1(config)#no ap dot11 5ghz shutdown

9300-1(config)#no ap dot11 24ghz shutdown

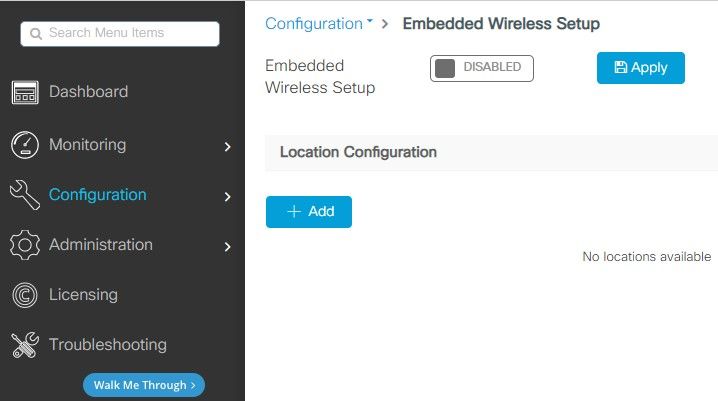

Paso 2. Habilite la funcionalidad del controlador inalámbrico y configure la VLAN en la que residirán los AP. Navegue hasta Configuration > Embedded Wireless Setup, deslice Embedded Wireless Setup a Enabled y bajo Location Configuration, haga clic en + Add.

Cuando la configuración inalámbrica incorporada está activada, estos comandos se envían a la CLI. Estas CLI habilitan el fabric lisp en el switch Catalyst 9K para que sirva como nodo de servidor de plano de control/mapa, controlador inalámbrico con loopback como WMI y WLC para la asignación de plano de control para permitir que los AP y los clientes se incorporen.

9300-1(config)#router lisp

9300-1(config-router-lisp)# locator-table default

9300-1(config-router-lisp)# locator-set rloc_ewlc

9300-1(config-router-lisp-locator-set)# IPv4-interface Loopback0

9300-1(config-router-lisp-locator-set)# auto-discover-rlocs

9300-1(config-router-lisp-locator-set)# exit-locator-set

9300-1(config-router-lisp)# locator-set WLC

9300-1(config-router-lisp-locator-set)#

9300-1(config-router-lisp-locator-set)# exit-locator-set

9300-1(config-router-lisp)# service ipv4

9300-1(config-lisp-srv-ipv4)# encapsulation vxlan

9300-1(config-lisp-srv-ipv4)# itr map-resolver

9300-1(config-lisp-srv-ipv4)# etr map-serverkey

9300-1(config-lisp-srv-ipv4)# etr map-serverproxy-reply

9300-1(config-lisp-srv-ipv4)# etr

9300-1(config-lisp-srv-ipv4)# sgt

9300-1(config-lisp-srv-ipv4)# no map-cache away-eids send-map-request

9300-1(config-lisp-srv-ipv4)# proxy-etr

9300-1(config-lisp-srv-ipv4)# proxy-itr

9300-1(config-lisp-srv-ipv4)# map-server

9300-1(config-lisp-srv-ipv4)# map-resolver

9300-1(config-lisp-srv-ipv4)# exit-service-ipv4

9300-1(config-router-lisp)# service ethernet

9300-1(config-lisp-srv-eth)# itr map-resolver

9300-1(config-lisp-srv-eth)# itr

9300-1(config-lisp-srv-eth)# etr map-serverkey

9300-1(config-lisp-srv-eth)# etr map-serverproxy-reply

9300-1(config-lisp-srv-eth)# etr

9300-1(config-lisp-srv-eth)# map-server

9300-1(config-lisp-srv-eth)# map-resolver

9300-1(config-lisp-srv-eth)# exit-service-ethernet

9300-1(config-router-lisp)# ipv4 source-locator Loopback0

9300-1(config-router-lisp)# map-server session passive-open WLC

9300-1(config-router-lisp)# exit

9300-1(config)# interface LISP0

9300-1(config-if)# exit

9300-1(config)# router lisp

9300-1(config-router-lisp)# site site_uci

9300-1(config-router-lisp-site)# description map-server configured from Wireless LAN Controller

9300-1(config-router-lisp-site)# authentication-key

9300-1(config-router-lisp-site)# exit-site

9300-1(config-router-lisp)# exit-router-lisp

9300-1(config)# ip dhcp relay information option

9300-1(config)# wireless fabric

9300-1(config)# wireless management interface Loopback0

9300-1(config-mgmt-interface)# exit

9300-1(config)# wireless fabric control-plane default-control-plane

9300-1(config-wireless-cp)# ip addresskey 0

9300-1(config-wireless-cp)# exit

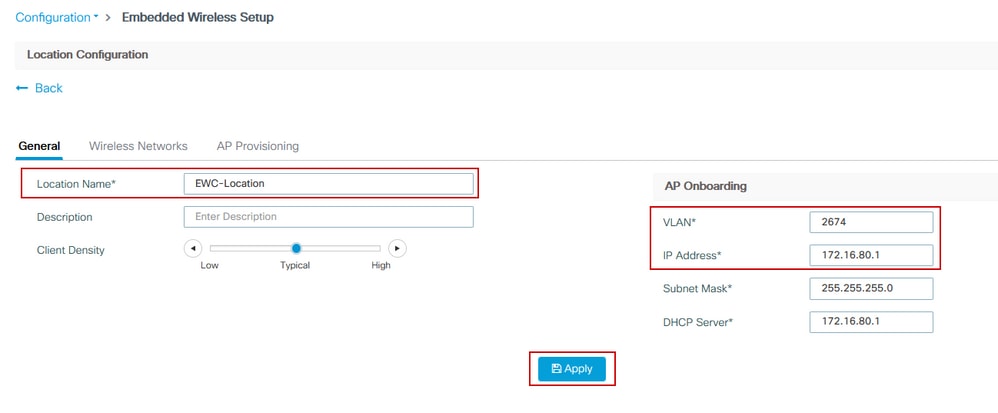

Paso 3. En la ventana emergente generada después del paso 2, dentro de la pestaña General, ingrese los detalles de LocationName e Onboarding AP, como VLAN y Subnet Mask. De forma predeterminada, el campo VLAN se rellena automáticamente con 2045. Se permite el uso de un ID de VLAN diferente, pero el ID de VLAN debe estar entre 2045 y 4094 y debe ser independiente del tráfico del cliente (no se permite el uso de esta VLAN a clientes conectados por cable o inalámbricos). Una vez cumplimentados los detalles, haga clic en Apply (Aplicar)

Esto crea la VLAN para los AP, una SVI para esa VLAN de AP (gateway predeterminado para los AP), ubicación de AP, etiquetas de RF y políticas, e identificadores de red virtual (VNID) L2 y L3. Estos son los comandos que se ven en la CLI como resultado del paso 3.

9300-1(config)# interface LISP0.4097

9300-1(config-subif)# router lisp

9300-1(config-router-lisp)# locator-set rloc_ewlc

9300-1(config-router-lisp-locator-set)# exit-locator-set

9300-1(config-router-lisp)# instance-id 4097

9300-1(config-lisp-inst)# remote-rloc-probe on-route-change

9300-1(config-lisp-inst)# dynamic-eid APONBOARDING_0_2674_4097_8188

9300-1(config-lisp-inst-dyn-eid)# database-mapping 172.16.80.0/24 locator-set rloc_ewlc

9300-1(config-lisp-inst-dyn-eid)# exit-dynamic-eid

9300-1(config-lisp-inst)# service ipv4

9300-1(config-lisp-inst-srv-ipv4)# eid-table default

9300-1(config-lisp-inst-srv-ipv4)# map-cache 172.16.80.0/24 map-request

9300-1(config-lisp-inst-srv-ipv4)# route-export site-registrations

9300-1(config-lisp-inst-srv-ipv4)# distance site-registrations 250

9300-1(config-lisp-inst-srv-ipv4)# map-cache site-registration

9300-1(config-lisp-inst-srv-ipv4)# exit-service-ipv4

9300-1(config-lisp-inst)# exit-instance-id

9300-1(config-router-lisp)# instance-id 8188

9300-1(config-lisp-inst)# remote-rloc-probe on-route-change

9300-1(config-lisp-inst)# service ethernet

9300-1(config-lisp-inst-srv-eth)# eid-table vlan 2674

9300-1(config-lisp-inst-srv-eth)# database-mapping mac locator-set rloc_ewlc

9300-1(config-lisp-inst-srv-eth)# exit-service-ethernet

9300-1(config-lisp-inst)# exit-instance-id

9300-1(config-router-lisp)# site site_uci

9300-1(config-router-lisp-site)# eid-record instance-id 4097 172.16.80.0/24 accept-more-specifics

9300-1(config-router-lisp-site)# eid-record instance-id 8188 any-mac

9300-1(config-router-lisp-site)# exit-site

9300-1(config-router-lisp)# exit

9300-1(config)# vlan 2674

9300-1(config-vlan)# name AP_VLAN2674

9300-1(config-vlan)# exit

9300-1(config)# interface Vlan2674

9300-1(config-if)# description APONBOARDING_0_2674_4097_8188

9300-1(config-if)# mac-address 0000.0C9F.FAD1

9300-1(config-if)# ip address 172.16.80.1 255.255.255.0

9300-1(config-if)# ip helper-address 172.16.80.1

9300-1(config-if)# no ip redirects

9300-1(config-if)# ip route-cache same-interface

9300-1(config-if)# no lisp mobility liveness test

9300-1(config-if)# ip directed-broadcast

9300-1(config-if)# lisp mobility APONBOARDING_0_2674_4097_8188

9300-1(config-if)#exit

9300-1(config)# wireless fabric name APONBOARDING_0_2674_4097_8188 l2-vnid 8188 l3-vnid 4097 ip 172.16.80.0 255.255.255.

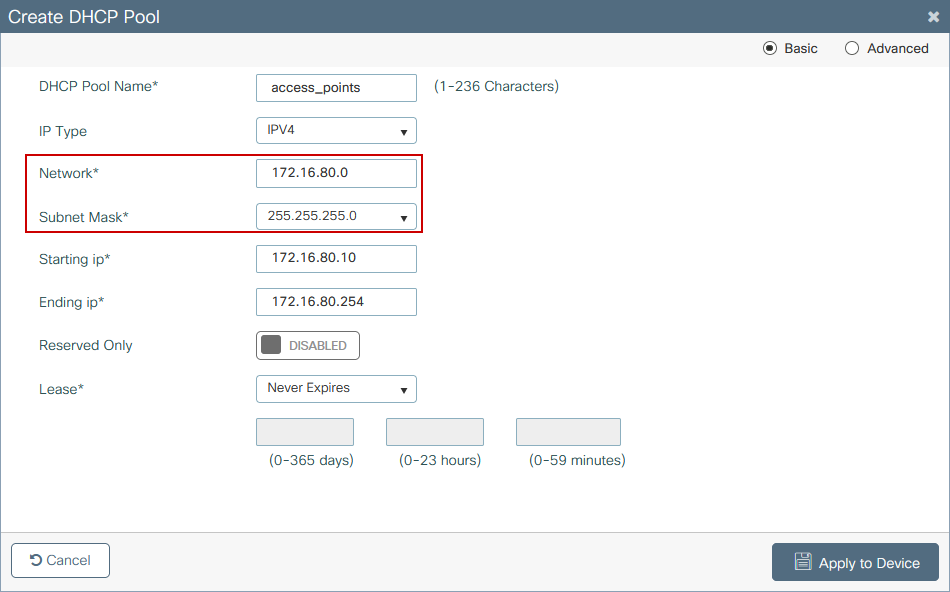

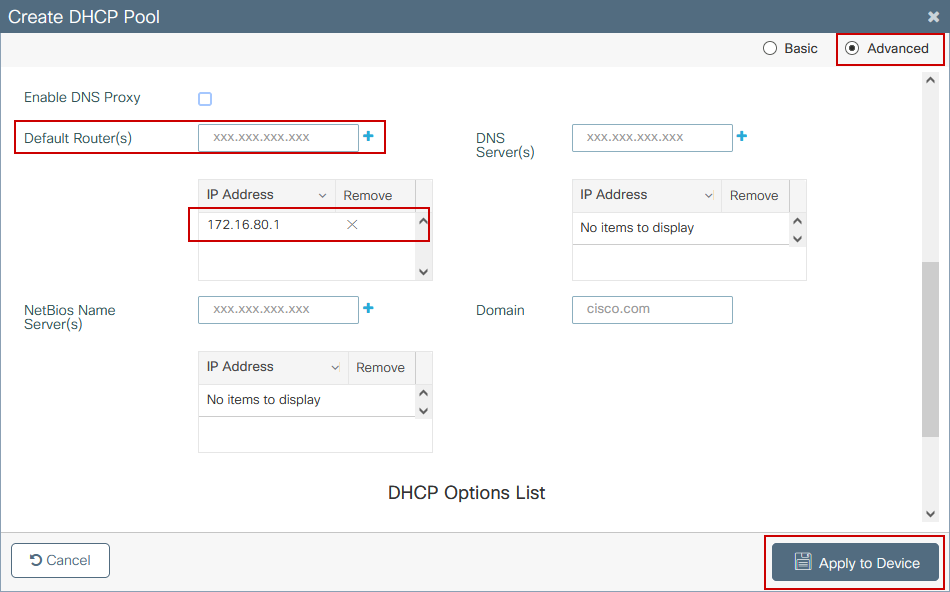

Paso 4. Configure el switch Catalyst 9K para que también actúe como servidor DHCP para la VLAN de AP y cree los agrupamientos DHCP correspondientes. Vaya a Administration > DHCP Pools y haga clic en + Add. Establezca un nombre de conjunto y parámetros de red, asegúrese de que el gateway predeterminado esté configurado en la dirección IP de SVI; de lo contrario, los AP se unen parcialmente al controlador.

Configuración de CLI:

9300-1#configure terminal

9300-1(config)#ip dhcp excluded-address 172.16.80.0 172.16.80.9

9300-1(config)#ip dhcp pool

9300-1(dhcp-config)#network 172.16.80.0 255.255.255.0

9300-1(dhcp-config)#default-router 172.16.80.1

Paso 5. Configure el puerto de switch en el modo de acceso y asígnelo a la VLAN definida previamente.

3850-1(config)#interface

3850-1(config-if)#switchport mode access

3850-1(config-if)#switchport access vlan

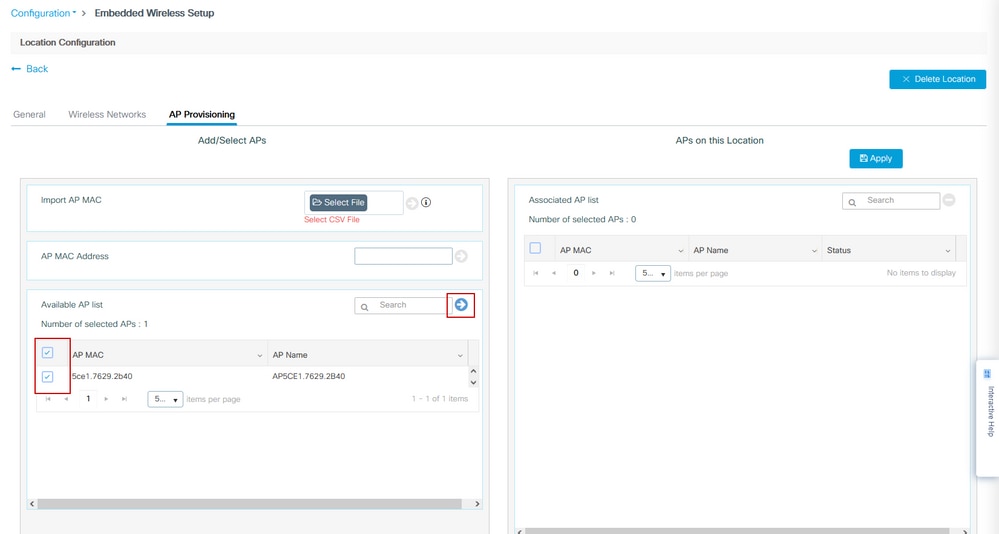

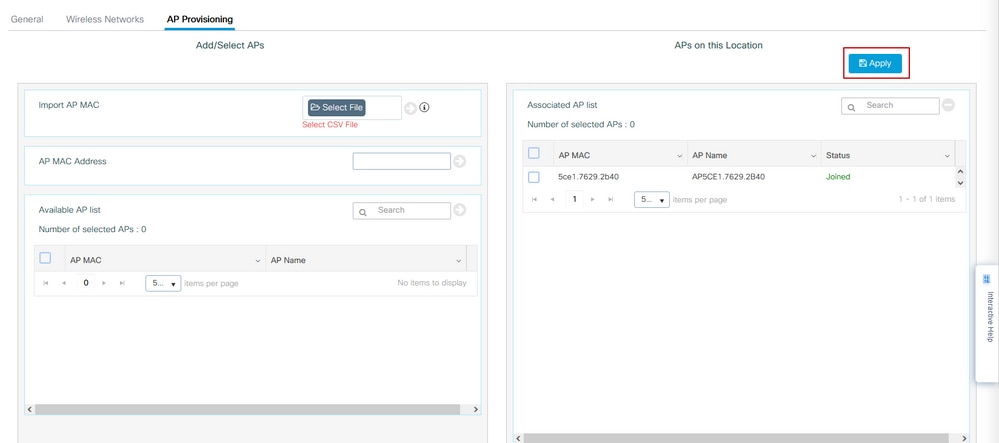

Paso 6. Vaya a Configuration > Embedded Wireless Setup y elija el sitio creado en el paso 3. Haga clic en la pestaña AP Provisioning y de la lista de APs Disponibles, elija los APs que necesitan ser provistos y haga clic en el icono de flecha azul para cambiarlo a la lista de AP Asociados. Una vez que se hayan asignado todos los AP de interés a la ubicación específica, haga clic en Apply.

Precaución: El switch EWC permite la creación y asignación manual de etiquetas; sin embargo, esta no es una configuración admitida y la única asignación de etiquetas admitida es por asignación de ubicación. Solo se soporta una ubicación en el EWC-Switch, por lo que todos los AP deben estar en la misma subred y asignados a la misma ubicación.

Este paso agrega esta configuración al EWC-Switch:

9300-1(config)# ap location name EWC-Location

9300-1(config-ap-location)# ap-eth-mac

9300-1(config-ap-location)# tag policy EWC-Location

9300-1(config-ap-location)# tag rf EWC-Location

El comando ap-eth-mac <AP mac address> se repite para cada AP que se agrega a la ubicación. Un solo sitio admitirá hasta 500 puntos de acceso.

Verificación

Utilice este comando para verificar la creación y el estado de VLAN para WMI y AP Onboard.

9300-1#show wireless fabric summary

Fabric Status : Enabled

Control-plane:

Name IP-address Key Status

--------------------------------------------------------------------------------------------

default-control-plane 172.16.0.1 ciscoeca Up

Fabric VNID Mapping:

Name L2-VNID L3-VNID IP Address Subnet Control plane name

----------------------------------------------------------------------------------------------------------------------

APONBOARDING_0_2674_4097_8188 8188 4097 172.16.80.0 255.255.255.0

Verifique el estado de registro de AP con estos comandos:

9300-1#show wireless stats ap join summary

Number of APs: 1

Base MAC Ethernet MAC AP Name IP Address Status Last Failure Phase Last Disconnect Reason

----------------------------------------------------------------------------------------------------------------------------------------------------------------------

ac4a.569c.f560 5ce1.7629.2b40 AP5CE1.7629.2B40 172.16.80.10 Joined Run Tag modified

9300-1#show fabric ap summary

Number of Fabric AP : 1

AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State

----------------------------------------------------------------------------------------------------------------------------------------------------

AP5CE1.7629.2B40 2 9120AXI 5ce1.7629.2b40 ac4a.569c.f560 default location US 172.16.80.10 Registered

Utilice este comando para verificar el estado del túnel VxLAN con los AP.

9300-1#show access-tunnel summary

Access Tunnels General Statistics:

Number of AccessTunnel Data Tunnels = 1

Name RLOC IP(Source) AP IP(Destination) VRF ID Source Port Destination Port

------ --------------- ------------------ ------ ----------- ----------------

Ac0 172.16.0.1 172.16.80.10 0 N/A 4789

Name IfId Uptime

------ ---------- --------------------

Ac0 0x00000069 0 days, 00:20:11

Verifique la asignación de etiquetas AP con este comando. Todos los AP deben tener las mismas etiquetas y mostrar Location bajo Source.

9300-1#show ap tag summary

Number of APs: 1

AP Name AP Mac Site Tag Name Policy Tag Name RF Tag Name Misconfigured Tag Source

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------

AP5CE1.7629.2B40 5ce1.7629.2b40 default-site-tag EWC-Location EWC-Location No Location

Nota: En este ejemplo, 172.16.0.1 es la dirección IP Loopback0 (que es la administración inalámbrica) y los AP se unen a ella. Dado que se trata de un fabric en una caja, todos los componentes de fabric apuntan a eso también.

Troubleshoot

Depuración condicional y seguimiento activo por radio

Habilite los debugs condicionales y capture el seguimiento de Radio Active (RA) para resolver problemas del proceso de unión. Los seguimientos de RA proporcionan seguimientos de nivel de depuración para todos los procesos que interactúan con la condición especificada (dirección MAC de AP en este caso). Para habilitar la depuración condicional, siga estos pasos.

Paso 1. Asegúrese de que no hay condiciones de depuración habilitadas.

9300-1#clear platform condition all

Paso 2. Habilite la condición de depuración para la dirección MAC del AP que desea monitorear.

De forma predeterminada, el tiempo de supervisión es de 30 minutos (1800 segundos). Puede aumentar las depuraciones para que se ejecuten hasta 2085978494 segundos.

9300-1#debug wireless mac

{monitor-time

}

9300-1#debug wireless mac

{monitor-time

}

Nota: Para depurar múltiples AP, ejecute el comando debug wireless mac por cada radio AP y dirección MAC Ethernet. Sólo la depuración de MAC Ethernet mostrará las transacciones DTLS.

Nota: La depuración de C9800 funciona en el modelo de almacenamiento y proceso. Es decir, la depuración no se muestra en la sesión de terminal y todos los registros se almacenan en búfer internamente para poder visualizarlos más tarde.

Paso 3. Rebote AP switchport o Capwap reset AP de la CLI AP para capturar el seguimiento completo.

Paso 4. Detenga las depuraciones si el problema se reproduce antes de que se agote el tiempo de monitoreo predeterminado o configurado.

9300-1#no debug wireless mac

9300-1#no debug wireless mac

Una vez que ha transcurrido el tiempo de monitoreo o la depuración inalámbrica se ha detenido manualmente, el EWC-Switch genera un archivo local con el nombre:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Paso 5. Recopile el archivo de la actividad de la dirección MAC. Tiene la opción de copiar el archivo trace.log de ra en un servidor externo para analizarlo sin conexión o mostrar el resultado directamente en la sesión de terminal. Se prefiere el análisis sin conexión debido al volumen de registros de seguimiento generados.

Verifique el nombre del archivo de seguimiento activo por radio.

9300-1#dir flash: | inc ra_trace

Copie el archivo en un servidor externo:

9300-1#copy flash:ra_trace_MAC_<AP_RADIO_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/

ra-AP_RADIO_MAC.txt

9300-1#copy flash:ra_trace_MAC_<AP_ETHERNET_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/

ra-AP_ETHERNET_MAC.txt

Para mostrar los tracelogs en una sesión de terminal:

9300-1#more flash:ra_trace_MAC_<AP_RADIO_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

9300-1#more flash:ra_trace_MAC_<AP_ETHERNET_MAC>_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Paso 6. Si la causa raíz no es obvia, recopile los registros internos que son una vista más detallada de los tracelogs. No es necesario depurar el cliente de nuevo, ya que el comando proporciona registros de depuración que ya se han recopilado y almacenado internamente.

9300-1#show logging profile wireless internal filter

to-file flash:

ra-internal-<AP_RADIO_MAC>.txt

9300-1#show logging profile wireless internal filter

to-file flash:

ra-internal-<AP_RADIO_MAC>.txt

Nota: Esta salida de comando devuelve seguimientos para todos los niveles de registro para todos los procesos y es bastante voluminosa. Póngase en contacto con el Technical Assistance Center (TAC) para obtener ayuda con el análisis de estos seguimientos.

9300-1#copy flash:ra-internal-<AP_RADIO_MAC>.txt tftp://

/

ra-internal-<AP_RADIO_MAC>.txt

9300-1#copy flash:ra-internal-<AP_RADIO_MAC>.txt tftp://

/

ra-internal-<AP_RADIO_MAC>.txt

Para mostrar los tracelogs en la sesión de terminal:

9300-1#more flash:ra-internal-<AP_RADIO_MAC>.txt

9300-1#more flash:ra-internal-<AP_ETHERNET_MAC>.txt

Paso 7. Elimine las condiciones de depuración.

Nota: Asegúrese de eliminar siempre las condiciones de depuración después de resolver el problema.

Ejemplo de una unión de AP exitosa

Ésta es la salida de un intento de conexión exitoso desde la perspectiva de seguimiento de RA. Utilice las muestras del registro para verificar en qué etapa el AP se atasca.

Solicitud y respuesta de CAPWAP Discovery:

2021/09/30 17:49:13.823492 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 IP:172.16.80.10[5264], Discovery Request received

2021/09/30 17:49:13.823519 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 EWLC TAGS payload is not present in discovery request

2021/09/30 17:49:13.823793 {wncmgrd_R0-0}{1}: [ewlc-infra-evq] [7353]: (debug): instance :0 port:12289MAC: 0002.0002.ffff

2021/09/30 17:49:13.824314 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 Public IP learnt is FALSE, public IP discovery is FALSE, private IP discovery is TRUE.

2021/09/30 17:49:13.824414 {wncmgrd_R0-0}{1}: [capwapac-discovery] [7353]: (note): MAC: ac4a.569c.f560 IP:172.16.80.10[5264], Discovery Response sent

Protocolo de enlace DTLS para comprobación de validez de certificado:

2021/09/30 17:49:23.259157 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (note): MAC: ac4a.569c.f560 DTLS session create callback received.

2021/09/30 17:49:23.259393 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: PMTU 576, effective capwap size 416

2021/09/30 17:49:23.259406 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.259406 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (info): DTLS client hello

2021/09/30 17:49:23.260931 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.260931 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (info): DTLS client hello

2021/09/30 17:49:23.267234 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.267332 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.267891 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.270741 {wncd_x_R0-0}{1}: [ewlc-dtls-sessmgr] [7770]: (info): Remote Host: 172.16.80.10[5264] MAC: ac4a.569c.f56 Completed cert verification, status:CERT_VALIDATE_SUCCESS

2021/09/30 17:49:23.608757 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 22, handshake

2021/09/30 17:49:23.608990 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 20, change cipher-spec

2021/09/30 17:49:23.609255 {wncd_x_R0-0}{1}: [ewlc-dtls-sess] [7770]: (info): Remote Host: 172.16.80.10[5264] MAC: ac4a.569c.f56 DTLS session established

2021/09/30 17:49:23.609348 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: PMTU 576, effective capwap size 456

2021/09/30 17:49:23.609361 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: DTLS session has been established for AP

2021/09/30 17:49:23.650838 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

Solicitud y respuesta de unión a CAPWAP:

2021/09/30 17:49:23.650970 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: Capwap message received, type: join_request

2021/09/30 17:49:23.650972 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (note): MAC: ac4a.569c.f560 Received CAPWAP join request

2021/09/30 17:49:23.652901 {wncd_x_R0-0}{1}: [rrm-client] [7770]: (ERR): ac4a.569c.f560 Failed to override default values inradio oper for slot 1, reg domain chk status failed

2021/09/30 17:49:23.653789 {wncd_x_R0-0}{1}: [rrm-client] [7770]: (ERR): ac4a.569c.f560 Failed to override default values inradio oper for slot 0, reg domain chk status failed

2021/09/30 17:49:23.653959 {wncd_x_R0-0}{1}: [apmgr-capwap-join] [7770]: (info): ac4a.569c.f560 Retrieved AP SW version: 17.3.4.30, for AP model: C9120AXI-B, AP image type: ap1g7, site-tag: default-site-tag

2021/09/30 17:49:23.653967 {wncd_x_R0-0}{1}: [apmgr-db] [7770]: (info): ac4a.569c.f560 Operation state of AP changed to: Registered

2021/09/30 17:49:23.654039 {wncd_x_R0-0}{1}: [apmgr-capwap-join] [7770]: (note): MAC: ac4a.569c.f560 Successfully processed Join request. AP name: AP5CE1.7629.2B40, Model: C9120AXI-B, radio slots: 2, rlan slots: 0, site tag name: default-site-tag, policy tag name: EWC-Location, rf tag name: EWC-Location

2021/09/30 17:49:23.654112 {wncmgrd_R0-0}{1}: [ewlc-infra-evq] [7353]: (note): Msg type :mesg->msgtype Priority:1

2021/09/30 17:49:23.654233 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): MAC: ac4a.569c.f560 Join Response generated with MTU 1485. as per MTU payload, update flag: 0

2021/09/30 17:49:23.654311 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (note): MAC: ac4a.569c.f560 Join processing complete. AP in joined state

Configuración CAPWAP:

2021/09/30 17:49:23.947851 {wncd_x_R0-0}{1}: [apmgr-ap-global] [7770]: (info): ac4a.569c.f560 Lispagent was triggered during ap join.

2021/09/30 17:49:23.948023 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Config status request was processed and Config status response was sent. AP in Configuration state.

2021/09/30 17:49:23.948157 {wncd_x_R0-0}{1}: [lisp-agent-db] [7770]: (ERR): Invalid source IP address type

2021/09/30 17:49:23.948344 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (note): Map request msg sent successfully for AP vnid 4097

2021/09/30 17:49:23.949993 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:23.950130 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:24.889682 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

2021/09/30 17:49:24.889807 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

2021/09/30 17:49:24.889992 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Capwap message received, type: config_status_request

2021/09/30 17:49:24.890020 {wncd_x_R0-0}{1}: [capwapac-smgr-sess-fsm] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 process config status request

2021/09/30 17:49:24.890045 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Updating capwap path MTU: 1485 received in config status request

2021/09/30 17:49:24.890048 {wncd_x_R0-0}{1}: [capwapac-smgr-sess] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 PMTU 1485, effective capwap size 1368

2021/09/30 17:49:24.890134 {wncd_x_R0-0}{1}: [apmgr-msgelem] [7770]: (info): ac4a.569c.f560 AP domain name is not set in config status

2021/09/30 17:49:24.890135 {wncd_x_R0-0}{1}: [apmgr-msgelem] [7770]: (info): ac4a.569c.f560 AP IPv6 nameserver is not set in config status

[...]

2021/09/30 17:49:24.890818 {wncd_x_R0-0}{1}: [capwapac-smgr-srvr] [7770]: (info): Session-IP: 172.16.80.10[5264] Mac: ac4a.569c.f560 Config status request was processed and Config status response was sent. AP in Configuration state.

2021/09/30 17:49:24.892967 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:24.892993 {wncmgrd_R0-0}{1}: [hl-core] [7353]: (debug): Radio change on AP ac4a.569c.f560 not connected to a L1 cache entry

2021/09/30 17:49:24.964085 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [7770]: (debug): DTLS record type: 23, application data

[...]

2021/09/30 17:49:24.964384 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Creating AP ac4a.569c.f560

2021/09/30 17:49:24.964474 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Successfully created AP ac4a.569c.f560

2021/09/30 17:49:24.964479 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Setting capability

2021/09/30 17:49:24.964479 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Updating AP ac4a.569c.f560

2021/09/30 17:49:24.964483 {wncd_x_R0-0}{1}: [ble-d] [7770]: (debug): BLE LTX DB: Successfully updated AP ac4a.569c.f560

[...]

2021/09/30 17:49:25.000954 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): ac4a.569c.f560 AP is in config ready state. Initial configuration will be pushed.

2021/09/30 17:49:25.000972 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): ac4a.569c.f560 Sending FIPS vendor payload config, FIPS status 0

2021/09/30 17:49:25.000975 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): Preparing FIPS config, fips status 0

2021/09/30 17:49:25.000978 {wncd_x_R0-0}{1}: [apmgr-capwap-config] [7770]: (info): Preparing WLANCC config, wlancc status 0

2021/09/30 17:49:25.001064 {wncd_x_R0-0}{1}: [apmgr-ap-global] [7770]: (info): ac4a.569c.f560 AP is in Local mode.

2021/09/30 17:49:25.001064 {wncd_x_R0-0}{1}: [apmgr-ap-global] [7770]: (info): ac4a.569c.f560 Mode update on AP join : AP already in Local mode which matches site configuration

2021/09/30 17:49:25.001081 {wncd_x_R0-0}{1}: [apmgr-db] [7770]: (info): ac4a.569c.f560 Tag process ap wlan config mapping. wlans[0] associated to to AP

Si el AP no está en el modo local, entonces se reinicia para aplicar un cambio de modo. Un registro similar a este se imprime en la consola EWC-Switch:

*Sep 29 20:54:07.769: %APMGR_TRACE_MESSAGE-4-WLC_CONFIG_CHECKER_WARNING: Switch 1 R0/0: wncd: config check: The mode of AP ac4a.569c.f560 is changed from Flexconnect to Local.

*Sep 29 20:54:07.769: %APMGR_TRACE_MESSAGE-3-WLC_EXEC_MSG: Switch 1 R0/0: wncd: % Error: AP: AP5CE1.7629.2B40 will go for a reboot due to Mode change from Flexconnect to Local

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

10-Oct-2021

|

Versión inicial |

1.0 |

10-Oct-2021

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jesus Herrera GarciaCisco TAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios