Introducción

Este documento describe Ethanalyzer, una herramienta integrada de captura de paquetes de Cisco NX-OS para controlar paquetes basados en Wireshark.

Antecedentes

Wireshark es un analizador de protocolos de red de código abierto ampliamente utilizado en muchos sectores e instituciones educativas. Descodifica los paquetes capturados por libpcap, la biblioteca de captura de paquetes. Cisco NX-OS se ejecuta sobre el kernel de Linux, que utiliza la biblioteca libpcap para soportar la captura de paquetes.

Con Ethanalyzer, puede:

- Capturar los paquetes enviados o recibidos por el supervisor.

- Establezca el número de paquetes que se van a capturar.

- Establezca la longitud de los paquetes que se van a capturar.

- Mostrar paquetes con información de protocolo resumida o detallada.

- Abra y guarde los datos de paquetes capturados.

- Filtrar paquetes capturados según muchos criterios.

- Filtrar paquetes para mostrarlos según muchos criterios.

- Decodificar el encabezado interno 7000 del paquete de control.

Ethanalyzer no puede:

- Advertirle cuando su red experimente problemas. Sin embargo, Ethanalyzer puede ayudarle a determinar la causa del problema.

- Capture el tráfico del plano de datos que se reenvía en el hardware.

- Admita la captura específica de interfaz.

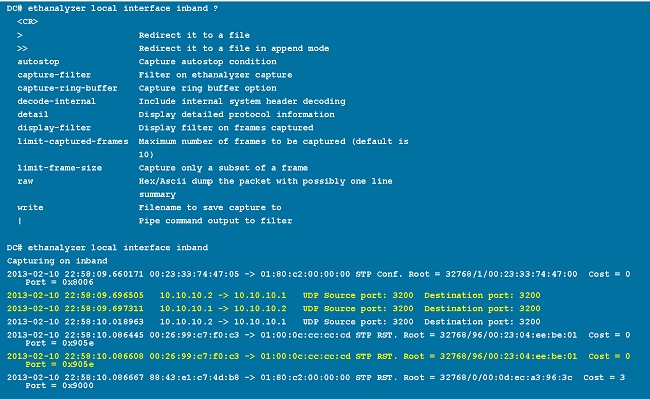

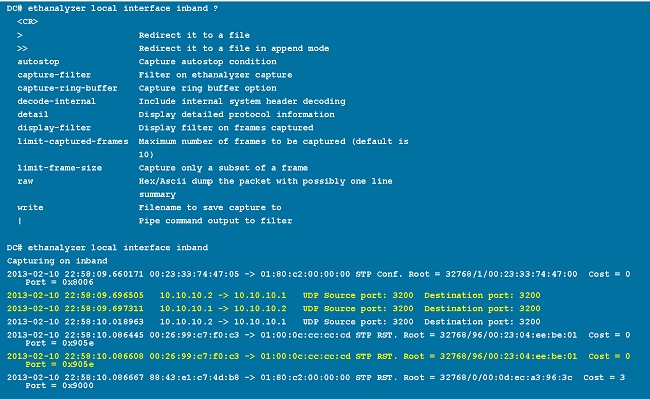

Opciones de salida

Esta es una vista de resumen del resultado del comando ethanalyzer local interface inband. La opción ? muestra la ayuda.

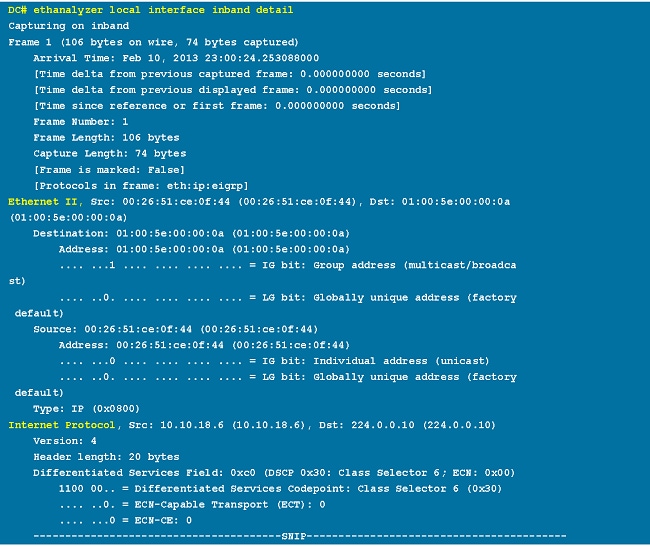

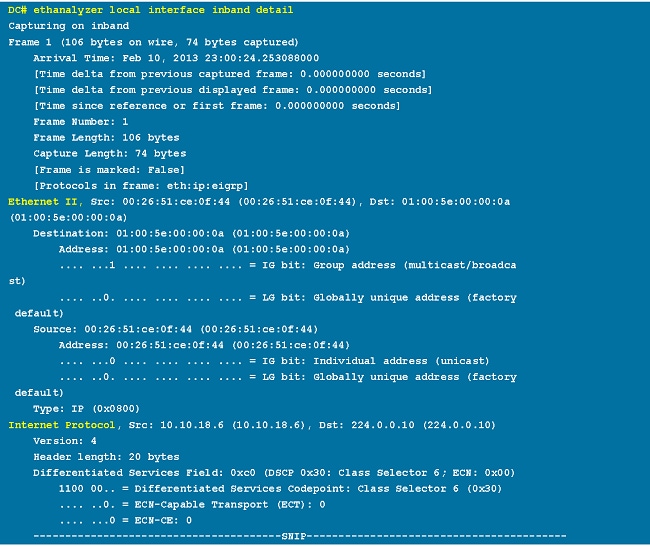

Utilice la opción de detalle para obtener información detallada del protocolo. ^C se puede utilizar para anular y recuperar el mensaje del switch en medio de una captura si es necesario.

Opciones de filtro

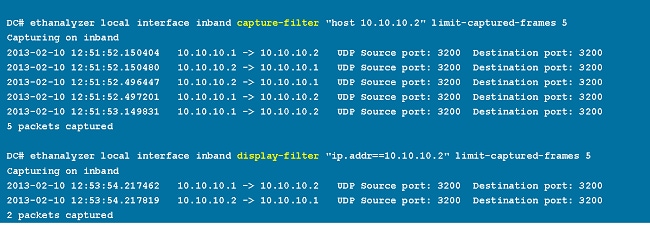

Capturar-Filtro

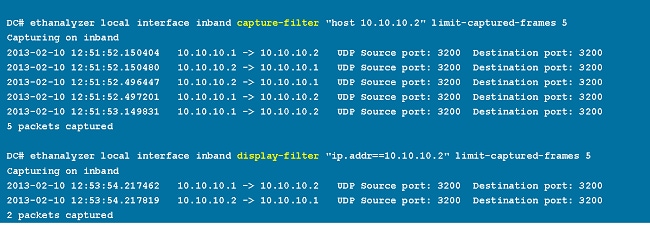

Utilice la opción capture-filter para seleccionar qué paquetes mostrar o guardar en el disco durante la captura. Un filtro de captura mantiene una alta tasa de captura mientras filtra. Debido a que no se ha realizado una disección completa de los paquetes, los campos de filtro están predefinidos y limitados.

Mostrar-Filtro

Utilice la opción display-filter para cambiar la vista de un archivo de captura (archivo tmp). Un filtro de visualización utiliza paquetes completamente diseccionados, por lo que puede realizar un filtrado muy complejo y avanzado cuando analiza un archivo de seguimiento de red. Sin embargo, el archivo tmp puede llenarse rápidamente ya que primero captura todos los paquetes y luego muestra solamente los paquetes deseados.

En este ejemplo, limit-capture-frames se establece en 5. Con la opción capture-filter, Ethanalyzer muestra cinco paquetes que coinciden con el host de filtro 10.10.10.2. Con la opción display-filter, Ethanalyzer primero captura cinco paquetes y luego muestra solamente los paquetes que coinciden con el filtro ip.addr==10.10.10.2.

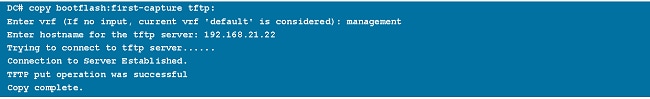

Opciones de escritura

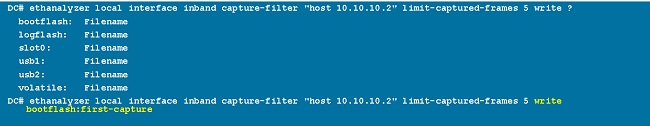

Escritura

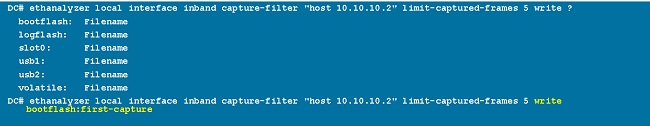

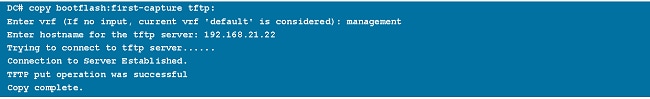

La opción de escritura le permite escribir los datos de captura en un archivo en uno de los dispositivos de almacenamiento (como bootflash o logflash) en el switch Nexus de Cisco serie 7000 para su análisis posterior. El tamaño del archivo de captura está limitado a 10 MB.

Un ejemplo del comando Ethanalyzer con una opción de escritura es ethanalyzer local interface inband write bootflash: capture_file_name. Un ejemplo de una opción de escritura con capture-filter y un nombre de archivo de salida de first-capture es:

Cuando los datos de captura se guardan en un archivo, los paquetes capturados no se muestran, de forma predeterminada, en la ventana de terminal. La opción de visualización obliga a Cisco NX-OS a mostrar los paquetes mientras guarda los datos de captura en un archivo.

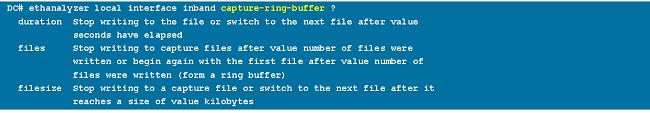

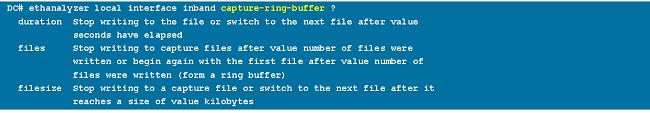

Capture-Ring-Buffer

La opción capture-ring-buffer crea varios archivos después de un número de segundos especificado, un número de archivos especificado o un tamaño de archivo especificado. Las definiciones de estas opciones se encuentran en esta captura de pantalla:

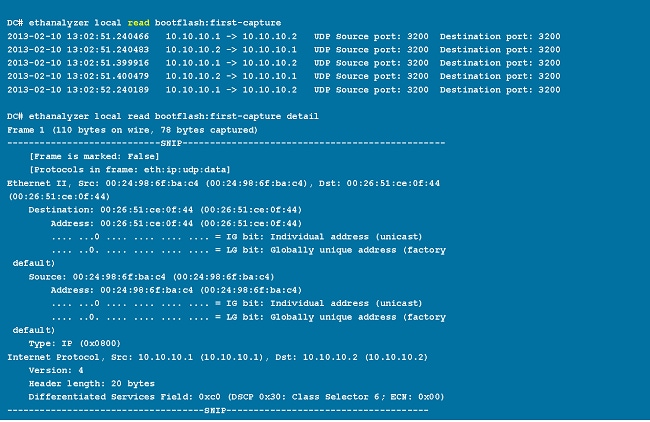

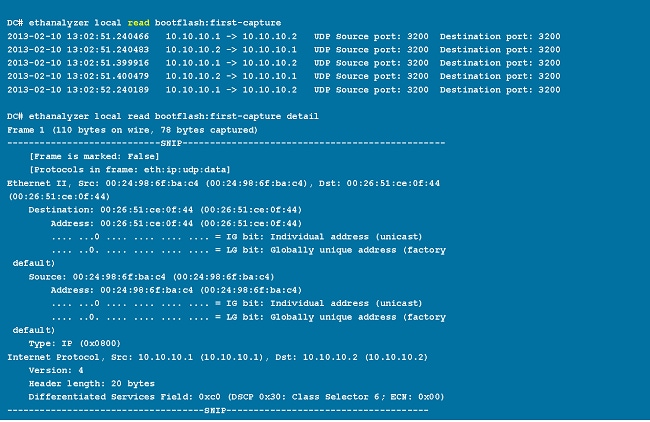

Opciones de lectura

La opción de lectura permite leer el archivo guardado en el propio dispositivo.

También puede transferir el archivo a un servidor o un PC y leerlo con Wireshark o cualquier otra aplicación que pueda leer archivos cap o pcap.

Decodificación interna con opción de detalle

La opción decode-internal proporciona información interna sobre cómo Nexus 7000 reenvía el paquete. Esta información le ayuda a entender y resolver problemas del flujo de paquetes a través de la CPU.

Convierta el índice NX-OS a hexadecimal y, a continuación, utilice el comando show system internal pixm info ltl x para asignar el índice de lógica de destino local (LTL) a una interfaz física o lógica.

Ejemplos de Valores de Capture-Filter

Capturar tráfico hacia o desde un host IP

host 10.1.1.1

Capturar tráfico hacia o desde un rango de direcciones IP

net 172.16.7.0/24

net 172.16.7.0 mask 255.255.255.0

Capturar tráfico desde un rango de direcciones IP

src net 172.16.7.0/24

src net 172.16.7.0 mask 255.255.255.0

Capturar tráfico a un rango de direcciones IP

dst net 172.16.7.0/24

dst net 172.16.7.0 mask 255.255.255.0

Capturar tráfico sólo en un protocolo determinado - Capturar sólo tráfico DNS

DNS es el protocolo del sistema de nombres de dominio.

port 53

Capturar tráfico sólo en un protocolo determinado - Capturar sólo tráfico DHCP

DHCP es el protocolo de configuración dinámica de host.

port 67 or port 68

Capturar tráfico que no está en un protocolo determinado - Excluir tráfico HTTP o SMTP

SMTP es el protocolo simple de transferencia de correo.

host 172.16.7.3 and not port 80 and not port 25

Capturar tráfico que no está en un protocolo determinado - Excluir tráfico ARP y DNS

ARP es el protocolo de resolución de direcciones.

port not 53 and not arp

Capturar sólo tráfico IP - Excluir protocolos de capa inferior como ARP y STP

STP es el protocolo de árbol de extensión.

ip

Capturar sólo tráfico unidifusión - Excluir anuncios de difusión y multidifusión

not broadcast and not multicast

Captura de tráfico dentro de un rango de puertos de capa 4

tcp portrange 1501-1549

Captura de tráfico según el tipo de Ethernet: captura de tráfico EAPOL

EAPOL es el protocolo de autenticación extensible sobre LAN.

ether proto 0x888e

Solución alternativa de captura IPv6

ether proto 0x86dd

Capturar tráfico basado en el tipo de protocolo IP

ip proto 89

Rechazar Tramas Ethernet Basadas en la Dirección MAC - Excluya el Tráfico que Pertenece al Grupo Multicast LLDP

LLDP es el protocolo de descubrimiento de la capa de link.

not ether dst 01:80:c2:00:00:0e

Capturar tráfico UDLD, VTP o CDP

UDLD es Detección de Link Unidireccional, VTP es el VLAN Trunking Protocol y CDP es el Cisco Discovery Protocol.

ether host 01:00:0c:cc:cc:cc

Capturar tráfico hacia o desde una dirección MAC

ether host 00:01:02:03:04:05

Nota:

y = &&

o = ||

not = !

Formato de dirección MAC: xx:xx:xx:xx:xx:xx

Protocolos comunes del plano de control

- UDLD: controlador de acceso a medios de destino (DMAC) = 01-00-0C-CC-CC-CC y EthType = 0x0111

- LACP: DMAC = 01:80:C2:00:00:02 y EthType = 0x809. LACP significa protocolo de control de agregación de enlaces.

- STP: DMAC = 01:80:C2:00:00:00 y EthType = 0x4242 - o - DMAC = 01:00:0C:CC:CC:CD y EthType = 0x010B

- CDP: DMAC = 01-00-0C-CC-CC y EthType = 0x2000

- LLDP: DMAC = 01:80:C2:00:00:0E o 01:80:C2:00:00:03 o 01:80:C2:00:00:00 y EthType = 0x88CC

- DOT1X: DMAC = 01:80:C2:00:00:03 y EthType = 0x88E. DOT1X significa IEEE 802.1x.

- IPv6: EthType = 0x86DD

- Lista de números de puerto UDP y TCP

Problemas conocidos

ID de bug de Cisco CSCue48854: El filtro de captura de Ethanalyzer no captura el tráfico de la CPU en SUP2.

Id. de error de Cisco CSCtx79409: No se puede utilizar el filtro de captura con decode-internal.

Id. de error de Cisco CSCvi02546: el paquete generado por el SUP3 puede tener FCS; se trata de un comportamiento esperado.

Información Relacionada

Comentarios

Comentarios