Introducción

Este documento describe el proceso de actualización de Expressway y está diseñado para guiarle y responder a las preguntas más frecuentes.

Requirements

Notas importantes sobre las actualizaciones a X14.2:

- Expressway X14.2 solo admite Smart Licensing. El ID de bug de Cisco CSCwe09378 puede conducir a una falla de negociación SSL entre el servidor de licencias inteligente (modo directo/proxy) que se fija en X14.2.5.

- Expressway X14.2 tiene un límite de 2500 sesiones de señalización cifrada a los terminales e incluye cambios en el comportamiento del servidor de tráfico relacionados con el Id. de error de Cisco CSCwc6961 que pueden provocar errores de MRA. Lea las notas de la versión y la guía de administración antes de actualizar a X14.2. Consulte también la nota 4 de la sección Acciones previas a la actualización de este documento para obtener más información.

- Si tiene un tamaño de MTU personalizado configurado en Expressway, se cambia al valor predeterminado de 1500 después de la actualización, lo que causa problemas en las conexiones y los medios. Se realiza un seguimiento de esto bajo el ID de bug de Cisco CSCwc74590. Después de la actualización, debe cambiar el tamaño de MTU nuevamente al tamaño de MTU anterior que se configuró antes de la actualización.

Antecedentes

La información de este documento se aplica tanto a Expressway como a Video Communication Server (VCS). El documento hace referencia a Expressway, pero se puede intercambiar con VCS.

Nota: aunque este documento está diseñado para ayudar con la actualización, no reemplaza las notas de la versión de Expressway. Consulte siempre las Release notes para la versión de destino antes de continuar con la actualización.

Información importante para todas las implementaciones

- Los pasos de actualización se pueden encontrar en las Notas de la versión aquí tanto para sistemas independientes como para sistemas agrupados.

- Puede actualizar directamente a X14.x desde la versión X8.11.4 y posteriores. No se requiere una versión intermedia. Las actualizaciones de cualquier versión anterior a X8.11.4 requieren una actualización intermedia a X8.11.4.

- No se requiere clave de versión para una actualización de Expressway a X12.5.4 o superior. Sin embargo, es obligatorio para los sistemas Cisco VCS.

- En el caso de un clúster, inicie primero la actualización en el servidor "principal" del clúster. Una vez actualizado el "Primario", actualice los nodos "Subordinado(s)" uno a uno. Esto evita el riesgo de pérdida de datos de configuración y mantiene la continuidad del servicio.

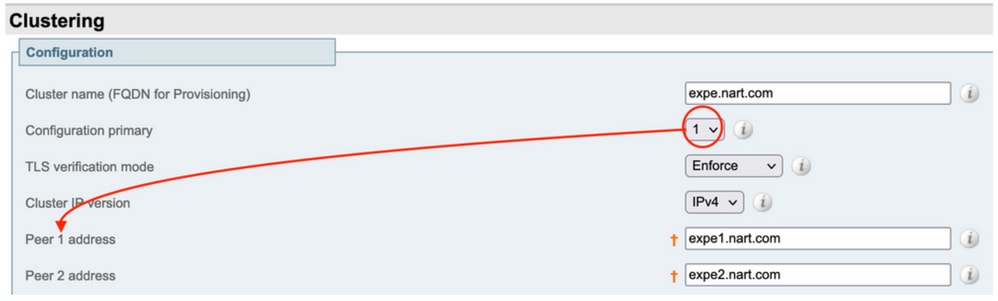

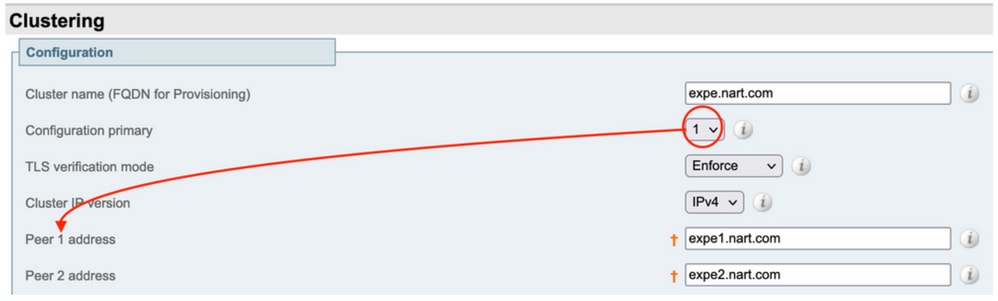

Nota: Busque el "Primario" en el menú Sistema > Agrupación en clústeres. El número "Configuración primaria" señala al "Peer principal" en la lista de peers de la misma página.

- Actualice Expressway-E y Expressway-C "principal" al mismo tiempo. O bien, actualice primero el clúster de Expressway-E ("Primario" y, a continuación, "Subordinado(s)") y, a continuación, actualice el clúster de Expressway-C ("Primario" y, a continuación, "Subordinado(s)"). Al final de la ventana de actualización, todos los servidores (Expressway-C y Expressway-E) están en la misma versión.

- Si utiliza la función de proxy WebRTC de Cisco Meeting Server (CMS) sobre Expressway y Expressway-E como servidor TURN, ejecute una versión 2.8.4 o 2.9.3 de CMS y posterior para que WebRTC continúe con la funcionalidad después de la actualización. Las versiones anteriores de CMS no funcionan debido a la incompatibilidad del servicio TURN relacionada con el ID de bug Cisco CSCvv01243.

- Si las notificaciones push están habilitadas para Mobile and Remote Access (MRA), ejecute como mínimo Cisco Unified Communications Manager (CUCM)/Instant Messaging and Presence (IMP) versión 11.5.1.18900-97 o 12.5.1.13900-152 o 14.0.1.10000-20 o posterior antes de actualizar Expressways.

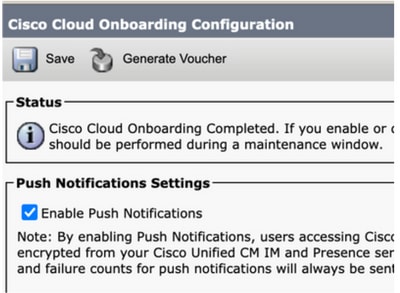

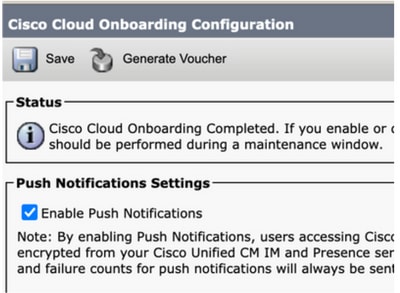

Nota: Compruebe si las notificaciones push están habilitadas en CUCM > Funciones avanzadas > Cisco Cloud Onboarding y vea si la opción Habilitar notificaciones push está activada (habilitada).

Acciones previas a la actualización

1. Para que la funcionalidad de MRA continúe después de la actualización, cargue los certificados raíz e intermedios que firmaron el certificado de Expressway-C en el editor de CUCM como "tomcat-trust" y como "callmanager-trust".

Después de cargar los certificados, reinicie el servicio "Cisco Tomcat", el servicio "Cisco callmanager" y el servicio "Cisco TFTP" en todos los nodos CUCM relevantes (el servicio Cisco HAProxy se reinicia automáticamente con el reinicio del servicio Tomcat).

Esto es necesario debido a los cambios realizados en el ID de bug Cisco CSCvz20720 . Esto es necesario si utiliza perfiles de teléfono que no son de seguridad y se ha deshabilitado el " modo de verificación de TLS" para el clúster de CUCM agregado en Expressway-C.

Para obtener más información sobre los pasos exactos necesarios para lograrlo, consulte el documento Cargar los certificados raíz e intermedios de Expressway-Core en CUCM.

Nota: La única forma de reiniciar el servicio "Cisco Tomcat" desde la línea de comandos es con el comando utils service restart Cisco Tomcat.

2. A partir de X14.2, incluso si TLS verify se establece en Off en los servidores de Comunicaciones Unificadas (CUCM, IM&P, CUC y CMS), los certificados de CA (tanto de CA raíz como de cualquier CA intermedia) para esos servidores deben agregarse al almacén de confianza de Expressway-C. Si no lo hace, pueden producirse problemas de inicio de sesión de MRA después de una actualización a X14.2 o superior.

Además de eso, el FQDN de los servidores de Unified Communication Expressway-C se conecta a la necesidad de estar en la lista SAN en el certificado de esos servidores.

Este cambio se agregó como parte de una mejora de seguridad a Expressway, con seguimiento en el Id. de error de Cisco CSCwc6961. Puede encontrar más información sobre esto en X14.2 release notes.

Consulte el documento Troubleshooting de Verificación de Certificados del Servidor de Tráfico de Expressway para Servicios MRA Introducido por CSCwc69661.

3. A partir de X14.2, Smart Licensing es el único modo de licencia disponible con Expressway, el modelo de licencia tradicional basado en PAK (clave de opción) se ha eliminado.

Normalmente, si solo se utiliza en Expressway para MRA, no se necesita ninguna licencia y este cambio no afecta a su sistema. Sin embargo, si utiliza llamadas B2B o terminales registrados en Expressway (o cualquier otra función que requiera una licencia), asegúrese de que Expressway-C y Expressway-C pueden acceder a Cisco Smart Software Manager en la nube directamente o a través de un proxy o conectarse a Cisco Smart Software Manager en las instalaciones.

Las licencias inteligentes se habilitan de forma predeterminada después de una actualización a X14.2, pero asegúrese de que la conexión al CSSM (en la nube o en las instalaciones) se realice correctamente.

Nota: Id. de bug Cisco CSCwe09378 que puede conducir a una falla de negociación SSL entre el servidor de licencias inteligente (modo directo/proxy) que se fija en X14.2.5. Puede encontrar más información sobre esto en las notas de la versión X14.2.

que puede conducir a una falla de negociación SSL entre el servidor de licencias inteligente (modo directo/proxy) que se fija en X14.2.5. Puede encontrar más información sobre esto en las notas de la versión X14.2.

4. A partir de X14.2, Expressway está limitado al límite de sesiones crypto de 2500 (2500 sesiones aquí es una suma de todas las sesiones MRA + llamadas + registros de terminales a Expressway). Una sola sesión de MRA con un cliente podría consumir dos sesiones de cifrado o más. Lo mismo ocurre con los terminales de registro dual (H.323 y SIP). Cada uno de esos terminales consumiría dos sesiones de cifrado.

Normalmente, esto no afecta a Expressway de tamaño pequeño que solo se utiliza para MRA; sin embargo, esto sí afecta a Expressway de tamaño mediano o grande que se utiliza para MRA.

Antes de X14.2, un Expressway de gran tamaño podía gestionar hasta 3500 sesiones MRA, pero con X14.2 está limitado a 2500.

Esto significa que la capacidad de Expressway se podría reducir a la mitad. Por ejemplo, para 2500 usuarios de Jabber (con servicios de teléfono e IM&P), después de una actualización a X14.2, Expressway ve esto como 5000 sesiones de señal cifrada, y las sesiones sobre la marca 2500 se rechazan, lo que afecta a las llamadas y los registros de MRA.

Este límite no se puede eliminar en X14.2.

Puede encontrar más información sobre esto en las notas de la versión X14.2.

5. Si hay un clúster de Expressway, asegúrese de que no haya alarmas de clúster (de estado > Alarmas).

Nota: Si hay un número de alarma "40049" sobre "Permiso de TLS de clúster: el modo de verificación de TLS de clúster permite certificados no válidos", ignore esta alarma y continúe con la actualización, pero cualquier otra alarma de clúster debe solucionarse antes de la actualización.

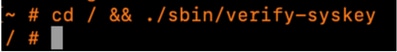

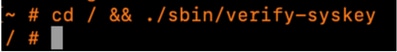

6. Si hay un clúster de Expressway, conéctese al servidor de Expressway que necesita una actualización a través de SSH y utilice el usuario "root" y ejecute el comando:

cd / && ./sbin/verify-syskey

Nota: Este comando no debe proporcionar ningún resultado. Si recibe un "error" como resultado de este comando, abra un caso TAC para corregir los errores antes de continuar con la actualización.

7. Finalmente, tome una copia de seguridad antes de la actualización (de Mantenimiento > Copia de seguridad y restauración). Haga esto en cada servidor.

Instrucciones de actualización

- Descargue el archivo de actualización (el nombre termina con ".tar.gz") de las descargas de software de Expressway (por ejemplo, descargue "s42700x14_0_6.tar.gz" para X14.0.6).

- Cargue el archivo de actualización (por ejemplo, "s42700x14_0_6.tar.gz") en Expressway (en Mantenimiento > Actualizar, haga clic en Examinar para buscar el archivo de actualización en el equipo y, por último, haga clic en Actualizar).

Nota: el archivo de actualización se carga en Expressway al hacer clic en Actualizar. Una vez finalizada la carga, pulse Continuar para continuar con la actualización. El servidor instala el software y solicita Reiniciar para cambiar al nuevo software.

Acciones posteriores a la actualización

Después de una actualización de Expressway, actualice los nodos de Unified Communications desde el servidor primario de Expressway-C:

- Vaya a Configuration > Unified Communication > Unified CM servers. Seleccione todos los clústeres de CUCM y seleccione Actualizar.

- Vaya a Configuration > Unified Communication > IM and presence service nodes. Seleccione todos los clústeres de IM&P y seleccione Actualizar.

- Vaya a Configuration > Unified Communication > Unity Connection Servers. Seleccione todos los clústeres de CUC y seleccione Actualizar.

Preguntas frecuentes

Licencias

1. ¿Necesito una clave de versión para actualizar ?

No se necesita una clave de versión para actualizar una Expressway a la versión X12.5.4 o superior (las claves de versión se siguen utilizando para los sistemas Cisco VCS).

2. ¿Tengo que migrar mis licencias?

Las licencias instaladas en Expressway antes de la actualización se migran automáticamente a la nueva versión.

3. ¿Qué licencias necesito actualizar?

Si tiene previsto actualizar desde X8.11.4 o una versión posterior en el mismo servidor, no se necesitan licencias adicionales, las licencias actuales se migran automáticamente a la nueva versión (los sistemas VCS siguen necesitando una clave de versión).

Estas licencias no son necesarias a partir de la versión X12.5.4:

LIC-SW-EXP-K9 Release Key (De X12.5.4, se proporciona de forma predeterminada en una actualización de los sistemas Expressway. Sigue siendo necesaria para los sistemas VCS.)

Licencias LIC-EXP-TURN TURN relay (suministradas por defecto)

Gateway de interconexión LIC-EXP-GW (proporcionada de forma predeterminada)

LIC-EXP-AN Red avanzada (proporcionada de forma predeterminada)

Estas licencias no son necesarias a partir de la versión X12.6:

LIC-EXP-SERIES Expressway Series (Ahora puede cambiar esto desde la interfaz de usuario a través del Asistente de configuración de servicios de Estado > Descripción general)

Licencia de servidor transversal de LIC-EXP-E (ahora puede cambiarla desde la interfaz de usuario mediante el Asistente de configuración de servicios de Estado > Descripción general)

4. ¿Tengo que habilitar las licencias inteligentes?

Las licencias inteligentes son obligatorias a partir de X14.2. Cualquier versión inferior a X14.2 puede seguir utilizando el modelo de licencia de clave de opción.

Las licencias inteligentes se habilitan de forma predeterminada después de una actualización a X14.2, pero debe asegurarse de que la conexión al CSSM (en la nube o in situ) es correcta.

Nota: Id. de bug Cisco CSCwe09378 que puede conducir a una falla de negociación SSL entre el servidor de licencias inteligente (modo directo/proxy) que se fija en X14.2.5 y también se espera que se corrija en X14.0.11 (versión provisional a finales de febrero de 2023)

que puede conducir a una falla de negociación SSL entre el servidor de licencias inteligente (modo directo/proxy) que se fija en X14.2.5 y también se espera que se corrija en X14.0.11 (versión provisional a finales de febrero de 2023)

Compatibilidad

1. ¿Puedo actualizar directamente a X14.x ?

Actualice directamente a la versión X14.x (o X12.x) de Expressway desde la versión X8.11.4 y posteriores. Cualquier versión inferior a X8.11.4 requiere una actualización en dos fases. Puede encontrar más información en las notas de la versión.

2. ¿Qué versiones de Cisco Unified Communications Manager y IM&Presence son compatibles con Expressway?

Si utiliza Push Notification para Jabber sobre MRA, las versiones mínimas son 11.5.1.18900-97, 12.5.1.13900-152 o 14.0.1.10000-20.

Compruebe si las notificaciones automáticas están habilitadas en la página de administración de CUCM Funciones avanzadas > Cisco Cloud Onboarding. Verifique si la opción Habilitar notificaciones push está activada (habilitada).

3. ¿Qué versión de CMS es compatible con Expressway 12.X y 14.X?

Si utiliza CMS WebRTC Proxy sobre Expressway, ejecute CMS versión 2.8.4, o 2.9.3 o posterior.

Las versiones anteriores no funcionan debido a la incompatibilidad del servicio TURN relacionada con el ID de bug Cisco CSCvv01243

Posterior a actualización

1. ¿Hay alguna tarea adicional que deba realizar después de la actualización?

Los nodos de Unified Communications deben actualizarse desde el par principal de Expressway-C:

- Vaya a Configuration > Unified Communication > Unified CM servers. Seleccione todos los clústeres de CUCM y seleccione Actualizar.

- Vaya a Configuration > Unified Communication > IM and presence service nodes. Seleccione todos los clústeres de IM&P y seleccione Actualizar .

- Vaya a Configuration > Unified Communication > Unity Connection Servers. Seleccione todos los clústeres de CUC y seleccione Actualizar .

2. ¿Cómo puedo validar que la actualización es exitosa?

Hay un par de cosas que se pueden comprobar:

- Compruebe si el clúster es estable (desde System > Clustering) y confirme que no hay alarmas de clúster Status > Alarms.

- Asegúrese de que la zona con el tipo "Unified Communication Traversal" se muestre como "Activo" para "Estado de SIP" en Expressway-C y en Expressway-E. Es normal ver las Zonas CE (tcp/tls/OAuth) creadas automáticamente (desde Configuration > Zones) como "Address resoleable" en lugar de "Active".

- Realice pruebas en directo iniciando sesión en MRA, probando llamadas, etc.

3. ¿Veo una nueva alarma sobre "hardware no compatible" o "advertencia de hardware no adecuado" en mi servidor de Virtual Expressway después de una actualización exitosa?

La versión X14.x de Expressway ahora verifica la velocidad de reloj de la CPU de la máquina virtual (VM) y se asegura de que coincida con la velocidad de reloj requerida para la VM del mismo tamaño que se menciona en la guía de virtualización de Expressway. Las alarmas exactas se muestran como: "Advertencia de hardware no adecuado: su hardware actual no cumple los requisitos de configuración de VM compatibles para esta versión de Expressway".

Si aparece esta alarma, verifique que los recursos de VM coincidan con los recursos mencionados en la guía de virtualización para Expressway. Si son inferiores a los mencionados en la guía, vuelva a generar el servidor para cumplir los requisitos mínimos del tamaño seleccionado y, a continuación, restaure una copia de seguridad.

Nota: X14.0.7: Implementación media (vista desde Estado > Sistema > Información) y VM tiene una velocidad de reloj superior a 3.19GHz ANDk, la versión de VCS/Expressway es exactamente X14.0.7, luego ignore la alarma. Esta alarma se dispara incorrectamente debido a la identificación de error de Cisco CSCwc09399 .

.

Acceso remoto móvil (MRA)

1. ¿La actualización requiere cambios de configuración en Cisco Unified Communications Manager (CUCM)?

Si utiliza MRA, debido a la mejora de la seguridad del Id. de error de Cisco CSCvz20720, los certificados raíz e intermedios de las autoridades de certificados que firmaron el certificado de Expressway-C deben cargarse como "tomcat-trust" y "callmanager-trust" en el servidor del editor de CUCM (los replica a los suscriptores). Esto es necesario incluso si utiliza perfiles de teléfono que no son de seguridad y se ha deshabilitado el " modo de verificación de TLS" para el clúster de CUCM agregado en Expressway-C. Reinicie los servicios "Cisco Tomcat", "Cisco CallManager" y "Cisco TFTP" en cada servidor para que los cambios surtan efecto.

El servicio "Cisco Tomcat" solo se puede reiniciar desde la línea de comandos con el comando "utils service restart Cisco Tomcat".

Para obtener más información sobre los pasos exactos necesarios para lograrlo, consulte el documento Cargar los certificados raíz e intermedios de Expressway-Core en CUCM.

2. ¿Tengo que cambiar mi certificado de Expressway-C para actualizar?

No es necesario cambiar el certificado de Expressway-C si sigue siendo válido. Sin embargo, los certificados raíz e intermedios de las autoridades de certificados que firmaron el certificado de Expressway-C se deben cargar como "tomcat-trust" y "callmanager-trust" en el servidor editor de CUCM. Consulte el punto 1 de la sección Acciones previas a la actualización para obtener más información.

Pre-actualización

1. ¿Qué debo comprobar antes de la actualización?

Los sistemas de Clustered Expressway deben verificar que no haya alarmas de clúster desde Status > Alarms.

Nota: la alarma "40049" con el mensaje "Permiso de TLS de clúster: el modo de verificación de TLS de clúster permite certificados no válidos" no afecta al proceso de actualización. Todas las demás incidencias deben resolverse antes de la actualización.

Además, ejecute el comando cd / && ./sbin/verify-syskey desde la línea de comandos a través del usuario root. Este comando no debe dar ningún resultado. En caso de que lo haga, abra un caso TAC para que se investigue y corrija.

Proceso de actualización

1. ¿Cuál es la secuencia de actualización en un sistema agrupado?

Inicie la actualización desde el peer "Configuration primary" en el clúster. Verifique en el menú System > Clustering. El número "Configuración principal" muestra cuál es entre los pares.

Una vez completada la actualización del par principal, continúe con los pares subordinados (de uno en uno).

2. ¿Puedo actualizar Expressway-C y Expressway-E al mismo tiempo?

Sí; sin embargo, se recomienda actualizar primero los servidores de Expressway-E y luego los servidores de Expressway-C para que la zona transversal se configure correctamente primero en el servidor E. Y si hay un clúster, inicie la actualización con los servidores "Primarios". Una vez que la actualización en el "Primario" está hecha, actualice los peers "Subordinados".

3. ¿Dónde puedo descargar la imagen de actualización de Expressway?

Encuentre todas las imágenes de actualización de Expressway en el enlace aquí. Descargue el archivo con la extensión "tar.gz" para la versión de actualización:

https://software.cisco.com/download/home/286255326/type/280886992/

4. ¿Cómo inicio la actualización?

Vaya a Mantenimiento > Actualizar > Examinar, seleccione el archivo de actualización y haga clic en "Actualizar". Primero se transfiere el archivo. Después de eso, haga clic en el botón "Continuar" para iniciar el proceso de actualización real.

5. ¿Cuánto tarda el proceso de actualización?

La mayor parte del tiempo, el proceso de actualización tarda hasta 10 minutos después de que el archivo de actualización se transfirió al sistema y se seleccionó "Continuar".

Sin embargo, se recomienda encarecidamente programar un período de mantenimiento de 4 a 48 horas para acomodar las pruebas posteriores a la actualización.

6. ¿Qué acceso se requiere para realizar la actualización?

La actualización se realiza a través de la interfaz Web. Sin embargo, en caso de que haya algún problema después de la actualización, podría ser necesario el acceso a la consola.

Es bueno comprobar antes de la actualización que el acceso a la consola de VMware o CIMC está disponible.

Copia de seguridad y restauración

1. ¿Tengo que realizar una copia de seguridad antes de la actualización?

Se recomienda realizar una copia de seguridad antes de actualizar Expressway. En el caso de un clúster, realice una copia de seguridad de todos los servidores.

Realice esto para cada servidor desde Mantenimiento > Copia de seguridad y restauración .

2. ¿Puedo tomar una instantánea de Expressway antes de la actualización?

Expressway no admite instantáneas de VMware.

3. ¿Puedo revertir al sistema anterior que tenía antes de la actualización?

Expressway conserva dos conjuntos de particiones después de una actualización. Una es con la versión actualizada y otra con la versión anterior.

Cambie entre esas particiones con el comando selectsw <1 o 2> desde el shell del usuario raíz.

Verifique la partición activa actual con el comando selectsw.

Por ejemplo, si recibe "1" después de ejecutar el comando selectsw, la versión activa es "1" y la versión inactiva es "2". Para cambiar a la partición inactiva, ejecute el comando "selectsw 2". Es necesario reiniciar para arrancar desde un sistema de particiones recién seleccionado.

Servidores de appliances físicos

1. ¿Puedo actualizar a esta versión en mi servidor de dispositivo físico?

Para todos los servidores de appliances físicos (CE500, CE1000, CE1100, CE1200), consulte la "Tabla 2" en la sección "Plataformas compatibles" de las notas de la versión para la versión de destino a fin de verificar la actualización a la versión de destino.

2. Tengo un CE1100, ¿puedo actualizarlo a X14.0.x y X14.2.x?

Para el servidor de aplicaciones físicas CE1100, puede actualizar a X14.0.x y X14.2.x para mitigar las vulnerabilidades y puede ignorar la alarma de "hardware no compatible". Esto se menciona en las notas de la versión de X14.0.6. Cisco ha ampliado el soporte de fin de vulnerabilidad/seguridad del 14 de noviembre de 2021 (según el anuncio de fin de vida útil original) al 30 de noviembre de 2023, según la fecha final de soporte, para aquellos clientes con un contrato de servicio válido.

Nota: Esto solo se aplica a las correcciones de vulnerabilidades y no a las nuevas funciones.

Servidores virtuales y ESXi

1. ¿Qué versión de ESXi es compatible con esta versión de Expressway?

Busque la información de soporte de ESXi en la guía de instalación (en Requisitos del sistema > Requisitos de ESXi) para la versión de destino de Expressways.

Comentarios

Comentarios