Introducción

Este documento describe cómo configurar el servicio de federación de Active Directory (AD FS) versión 2.0 para habilitar el inicio de sesión único (SSO) del lenguaje de marcado de aserción de seguridad (SAML) para productos de Cisco Collaboration como Cisco Unified Communications Manager (CUCM), Cisco Unity Connection (UCXN), CUCM IM and Presence y Cisco Prime Collaboration.

Prerequisites

Requirements

AD FS versión 2.0 debe estar instalado y probado.

Precaución: esta guía de instalación se basa en una configuración de laboratorio y se supone que la versión 2.0 de AD FS se utiliza solo para SSO SAML con productos de Cisco Collaboration. En caso de que otras aplicaciones vitales para la empresa lo utilicen, la personalización necesaria debe realizarse según la documentación oficial de Microsoft.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- AD FS versión 2.0

- Microsoft Internet Explorer 10

- CUCM versión 10.5

- Cisco IM and Presence Server versión 10.5

- UCXN versión 10.5

- Cisco Prime Collaboration Provisioning 10.5

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Descargar metadatos del proveedor de identidad (IdP) de AD FS versión 2.0

Para descargar metadatos IdP, ejecute este enlace en su navegador: https://<FQDN of ADFS>/FederationMetadata/2007-06/FederationMetadata.xml.

Descargar metadatos de Collaboration Server (SP)

CUCM IM and Presence Service

Abra un navegador web, inicie sesión en CUCM como administrador y navegue hasta Sistema > Inicio de sesión único SAML.

Unity Connection

Abra un navegador web, inicie sesión en UCXN como administrador y navegue hasta Configuración del sistema > Inicio de sesión único SAML.

Aprovisionamiento de Cisco Prime Collaboration

Abra un navegador web, inicie sesión en Prime Collaboration Assurance como globaladmin y vaya a Administration > System Setup > Single Sign On.

Agregar CUCM como confianza de usuario de confianza

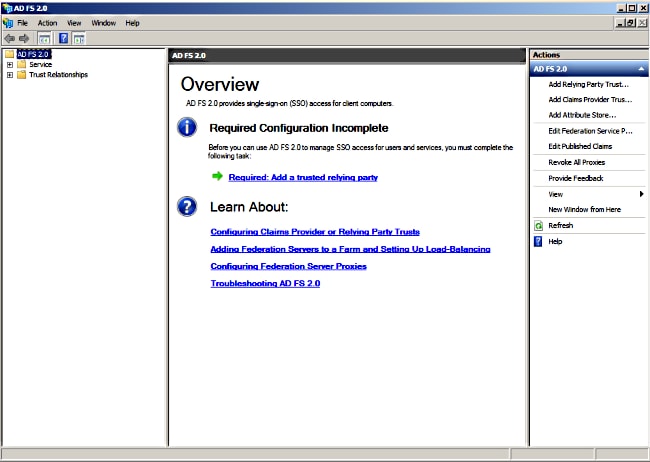

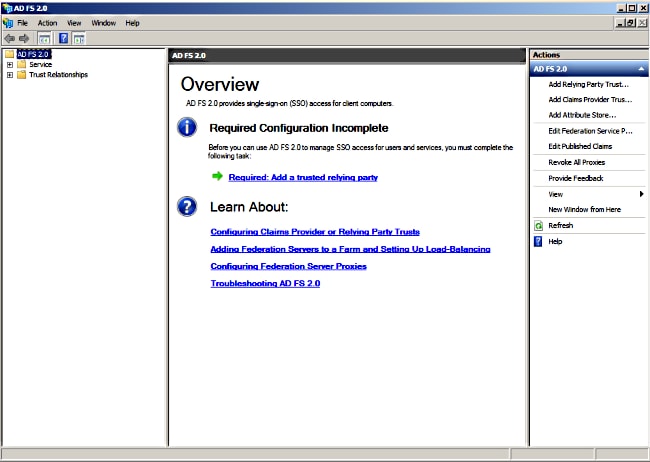

- Inicie sesión en el servidor de AD FS e inicie la versión 2.0 de AD FS desde el menú Programas de Microsoft Windows.

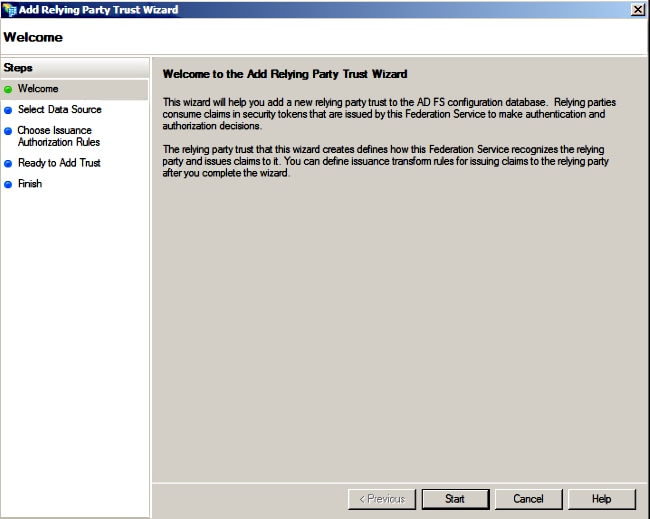

- Seleccione Agregar confianza de usuario de confianza.

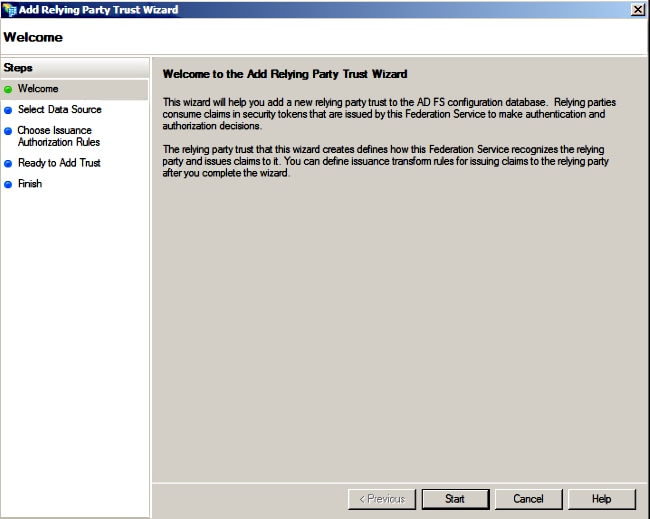

- Haga clic en Start (Inicio).

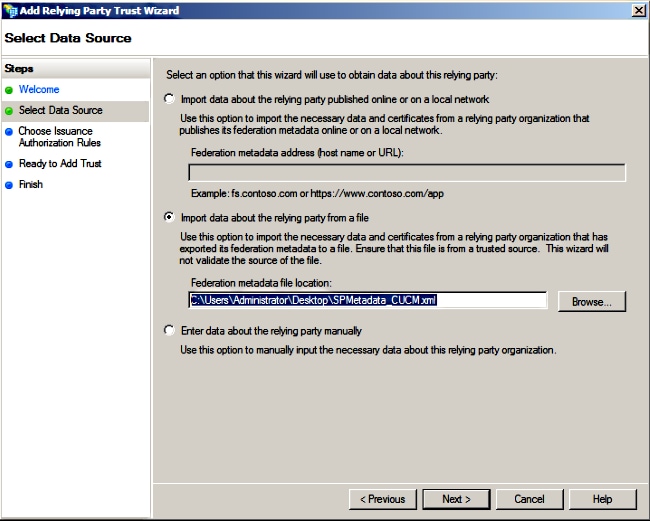

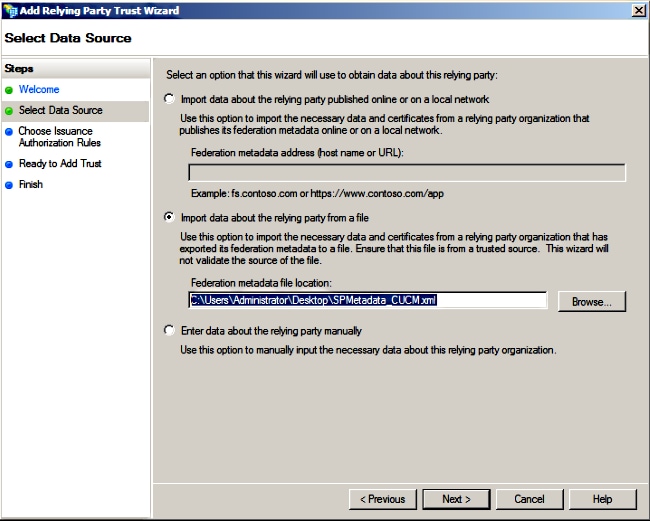

- Seleccione la opción Importar datos sobre el usuario de confianza desde un archivo, elija el archivo de metadatos SPMetadata_CUCM.xml que descargó de CUCM anteriormente y haga clic en Siguiente.

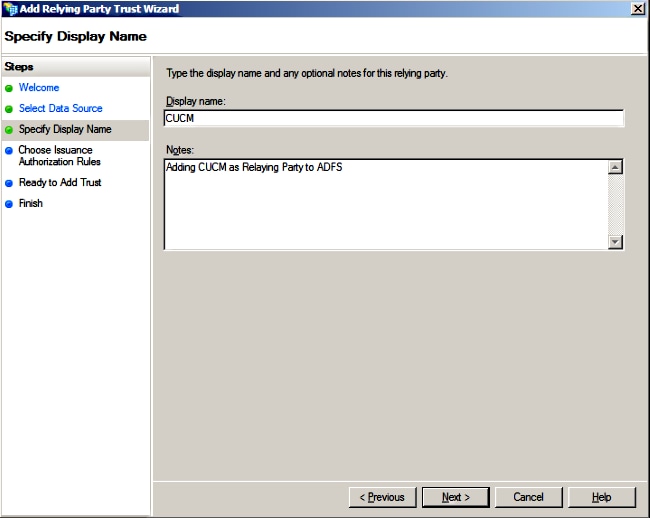

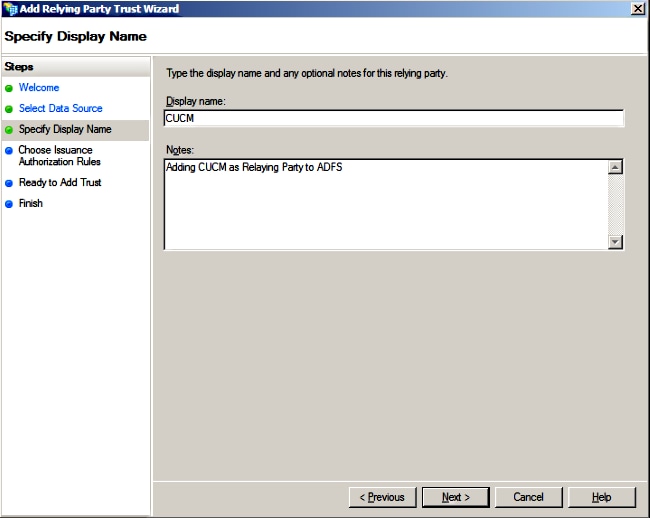

- Ingrese Display name y haga clic en Next.

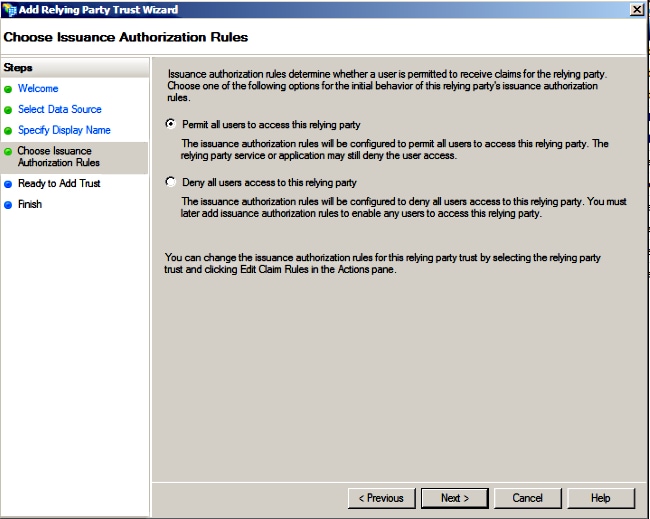

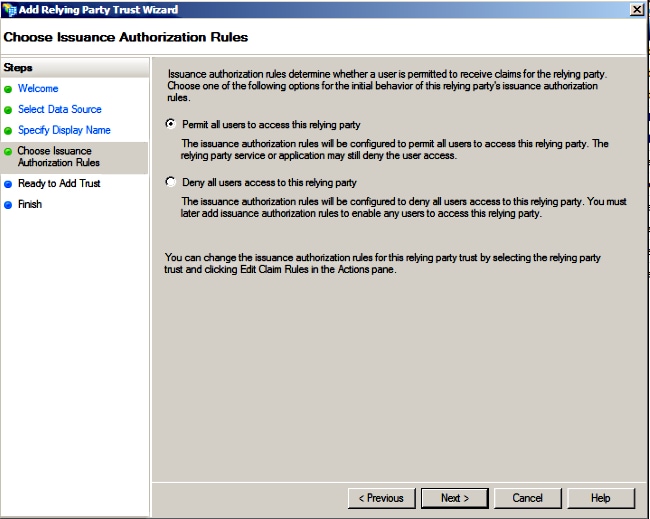

- Elija Permitir a todos los usuarios acceder a este usuario de confianza y haga clic en Siguiente.

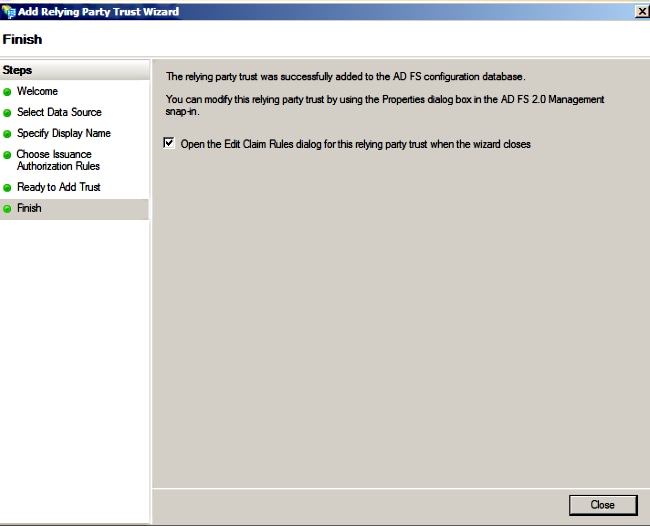

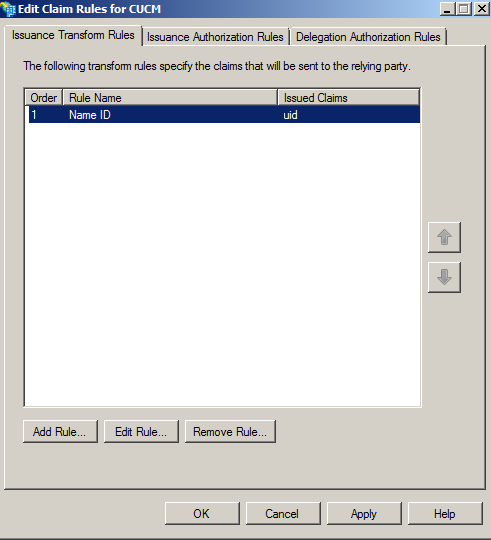

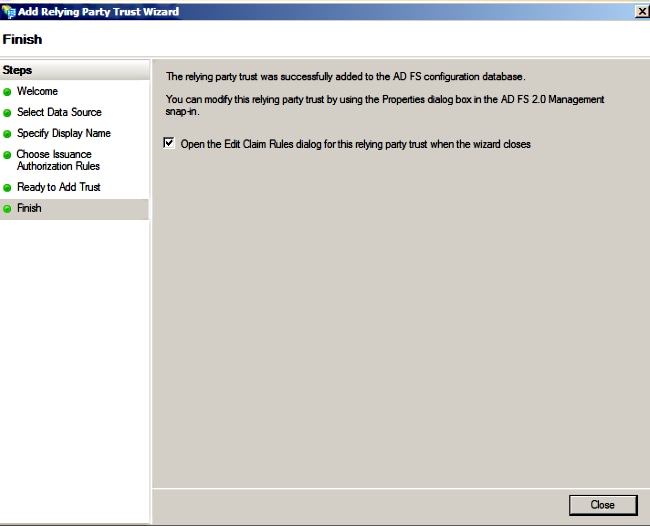

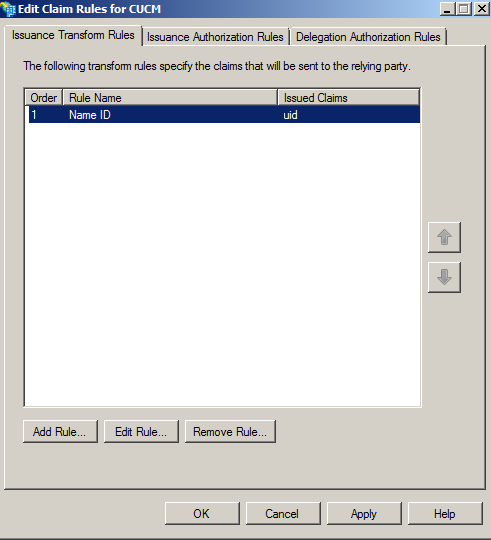

- Seleccione Abrir el cuadro de diálogo Editar reglas de reclamación para la confianza del usuario de confianza cuando se cierre el asistente y haga clic en Cerrar.

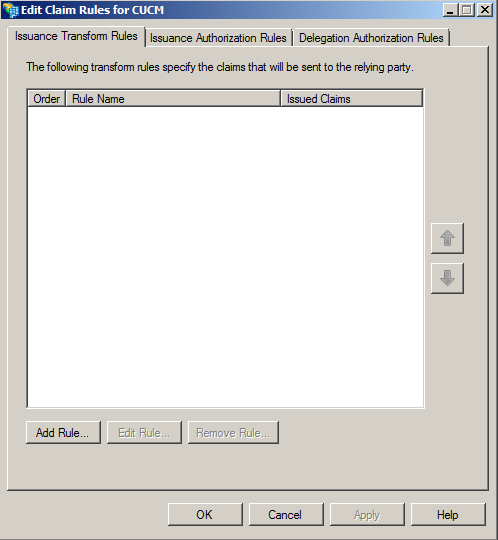

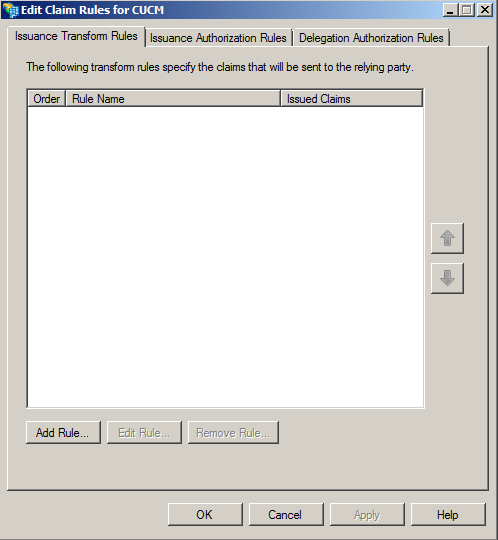

- Haga clic en Agregar regla.

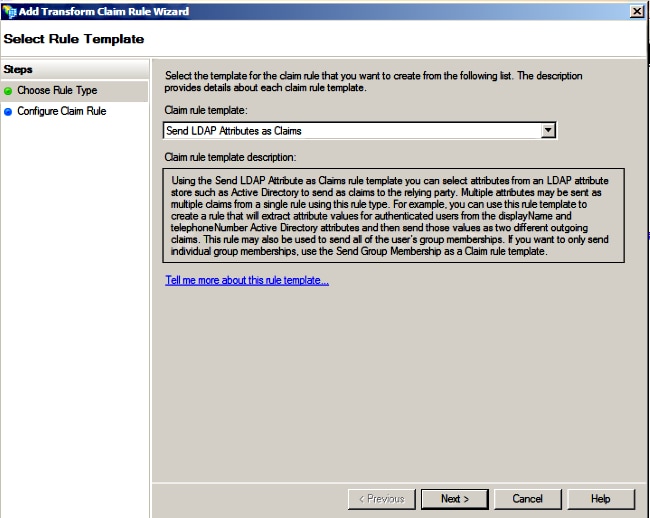

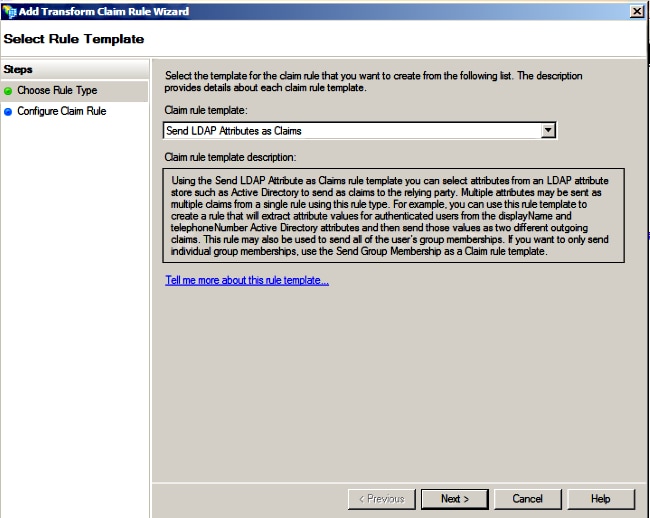

- Haga clic en Siguiente con la plantilla de regla de reclamación predeterminada establecida para Enviar atributos LDAP como reclamaciones.

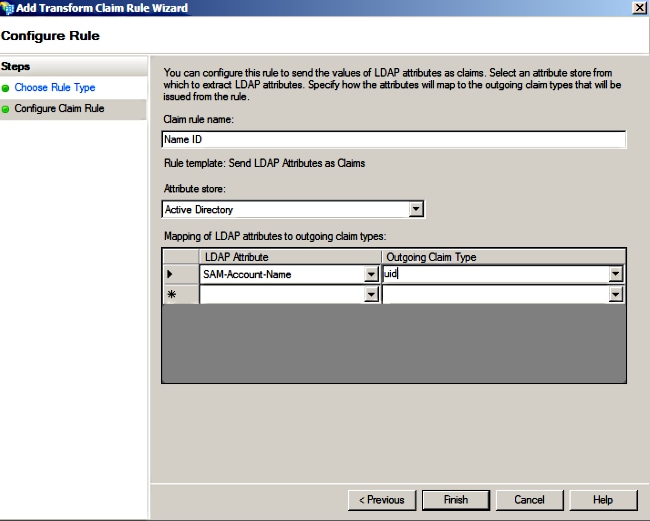

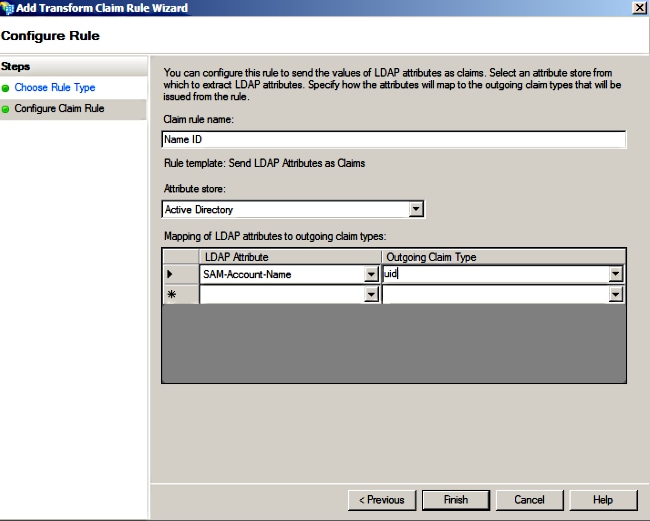

- En Configurar regla, ingrese el nombre de la regla de reclamación, seleccione Active Directory como el almacén de atributos, configure Atributo LDAP y el Tipo de reclamación saliente como se muestra en esta imagen, y haga clic en Finalizar.

Nota:

- El atributo del protocolo ligero de acceso a directorios (LDAP) debe coincidir con el atributo de sincronización de directorios en CUCM.

- "uid" debe estar en minúsculas.

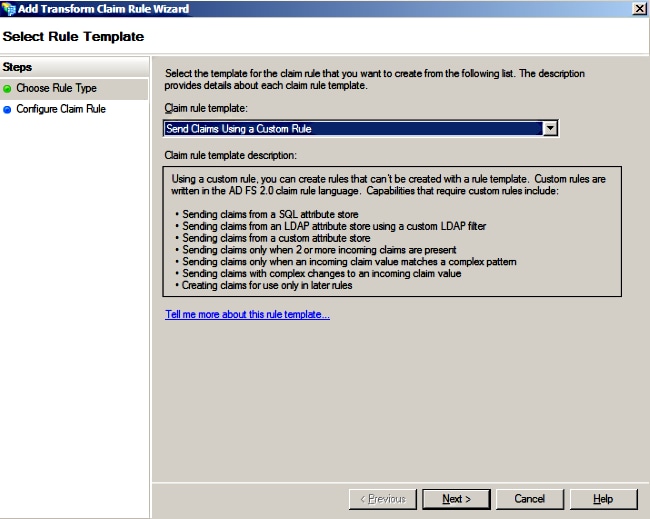

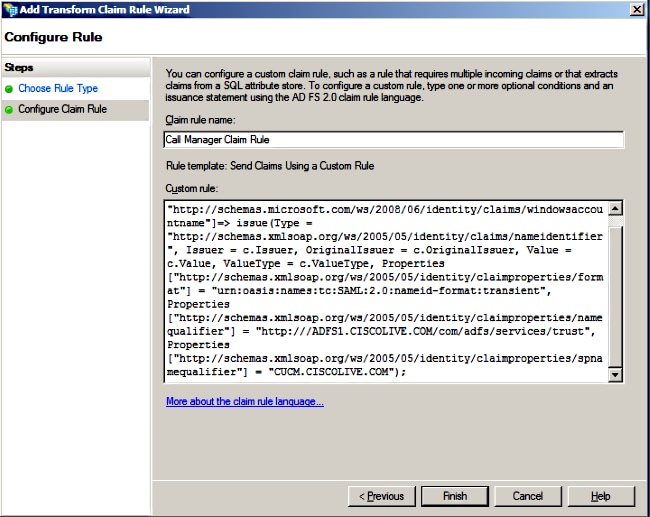

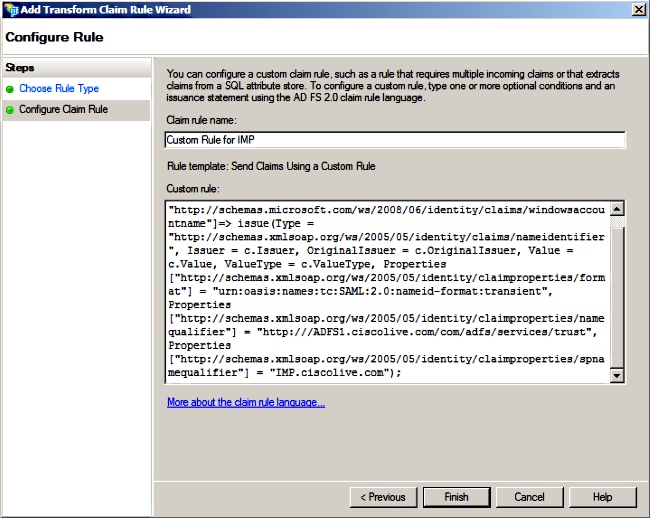

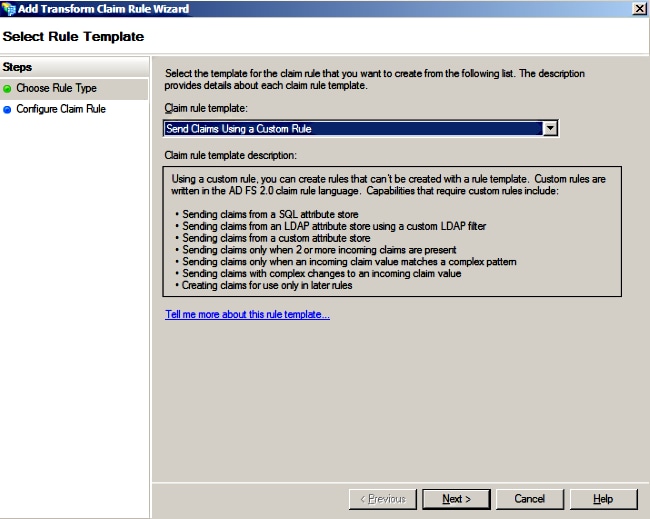

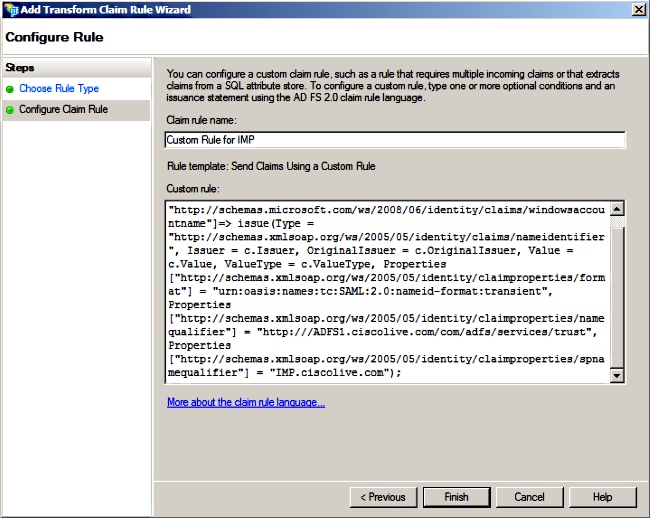

- Haga clic en Agregar regla, seleccione Enviar reclamaciones usando una regla personalizada como plantilla de regla de reclamación y haga clic en Siguiente.

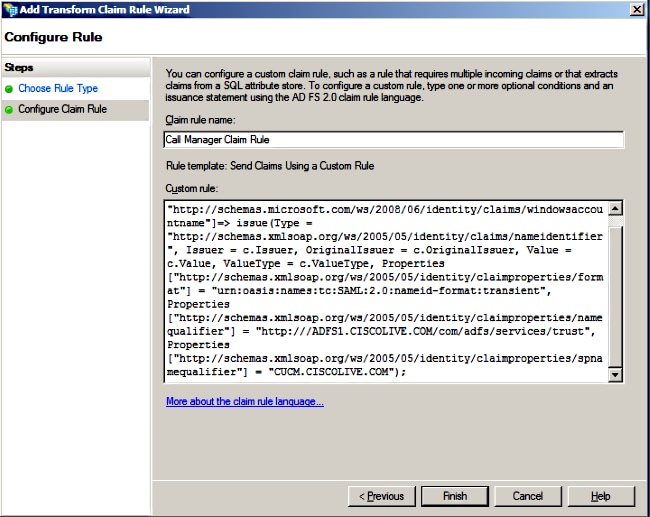

- Introduzca un nombre para el nombre de la regla de reclamación y copie esta sintaxis en el espacio proporcionado en Regla personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of CUCM>");

(NOTA: Si copia y pega el texto de estos ejemplos, tenga en cuenta que algún software de procesamiento de texto sustituirá las comillas ASCII (") por las versiones UNICODE (""). Las versiones UNICODE provocarán un error en la regla de notificación.)

Nota:

- El nombre de dominio completo (FQDN) de CUCM y ADFS se rellena automáticamente con el laboratorio CUCM y AD FS en este ejemplo y se debe modificar para que coincida con su entorno.

- El FQDN de CUCM/ADFS distingue entre mayúsculas y minúsculas y debe coincidir con los archivos de metadatos.

- Haga clic en Finish (Finalizar).

- Haga clic en Aplicar y luego en Aceptar.

- Reinicie el servicio AD FS versión 2.0 desde Services.msc.

Adición de CUCM IM y Presence como confianza de usuario de confianza

- Repita los pasos del 1 al 11 tal y como se describe en Agregar CUCM como confianza de usuario de confianza y vaya al paso 2.

- Introduzca un nombre para el nombre de la regla de reclamación y copie esta sintaxis en el espacio proporcionado en Regla personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of IMP>");

Observe que el FQDN de IM and Presence y AD FS se rellena automáticamente con el laboratorio de IM and Presence y AD FS en este ejemplo y se debe modificar para que coincida con su entorno.

- Haga clic en Finish (Finalizar).

- Haga clic en Aplicar y luego en Aceptar.

- Reinicie el servicio AD FS versión 2.0 desde Services.msc.

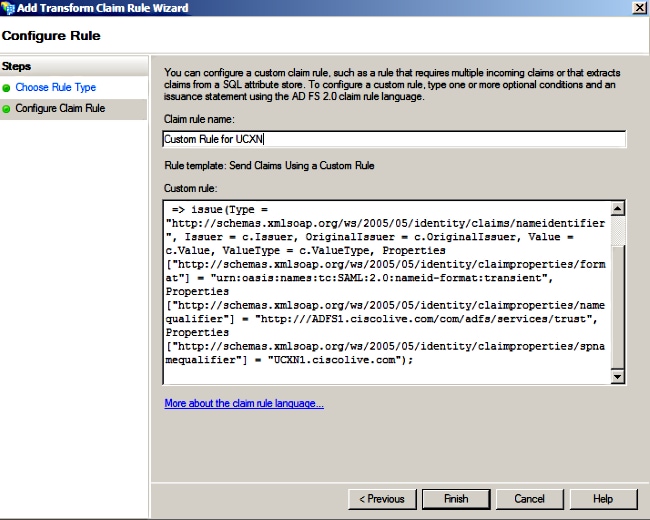

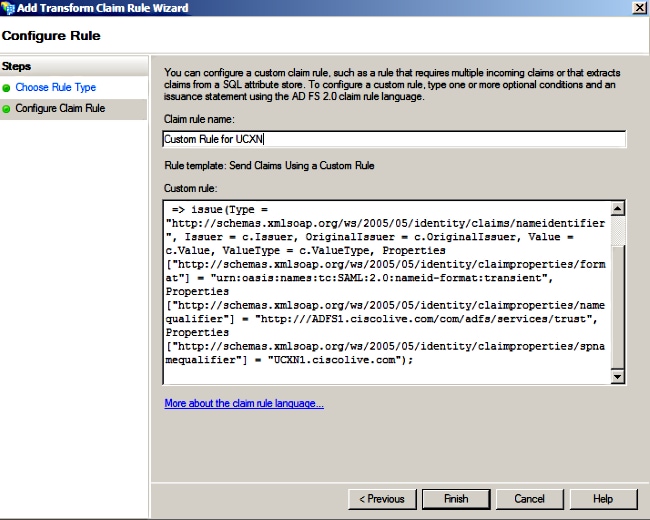

Agregar UCXN como confianza de usuario de confianza

- Repita los pasos del 1 al 12 tal y como se describe en Agregar CUCM como confianza de usuario de confianza y vaya al paso 2.

- Introduzca un nombre para el nombre de la regla de reclamación y copie esta sintaxis en el espacio proporcionado en Regla personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of UCXN>");

Observe que el FQDN de UCXN y AD FS se rellena automáticamente con el UCXN y ADFS de laboratorio en este ejemplo y se debe modificar para que coincida con su entorno.

- Haga clic en Finish (Finalizar).

- Haga clic en Aplicar y luego en Aceptar.

- Reinicie el servicio AD FS versión 2.0 desde Services.msc.

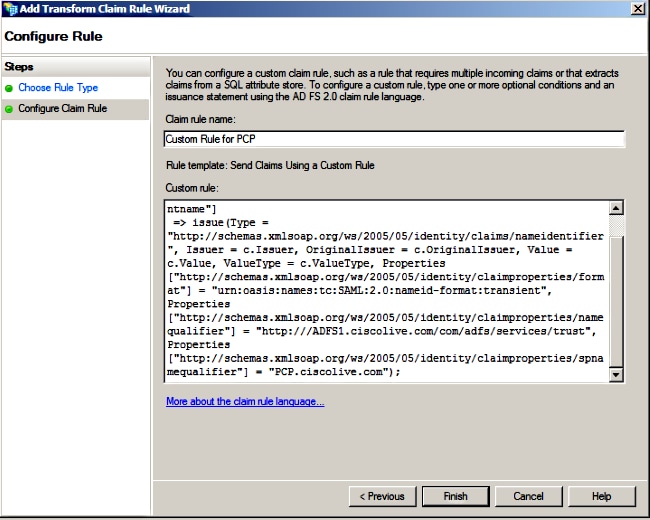

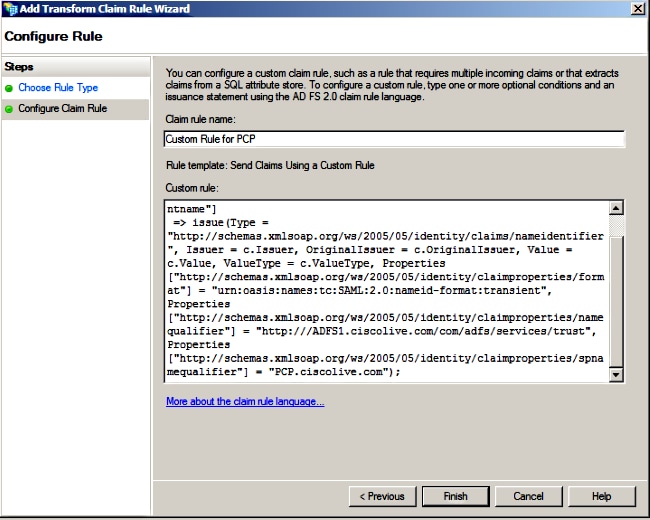

Adición de Cisco Prime Collaboration Provisioning como elemento de confianza del usuario de confianza

- Repita los pasos del 1 al 12 tal y como se describe en Agregar CUCM como confianza de usuario de confianza y vaya al paso 2.

- Introduzca un nombre para el nombre de la regla de reclamación y copie esta sintaxis en el espacio proporcionado en Regla personalizada:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of PCP>");

Observe que el FQDN de Prime Provisioning y AD FS se rellena automáticamente con el aprovisionamiento de colaboración de Prime (PCP) y AD FS de este ejemplo y se debe modificar para que coincida con su entorno.

- Haga clic en Finish (Finalizar).

- Haga clic en Aplicar y luego en Aceptar.

- Reinicie el servicio AD FS versión 2.0 desde Services.msc.

Una vez configurada la versión 2.0 de AD FS, continúe para habilitar SSO de SAML en los productos de Cisco Collaboration.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

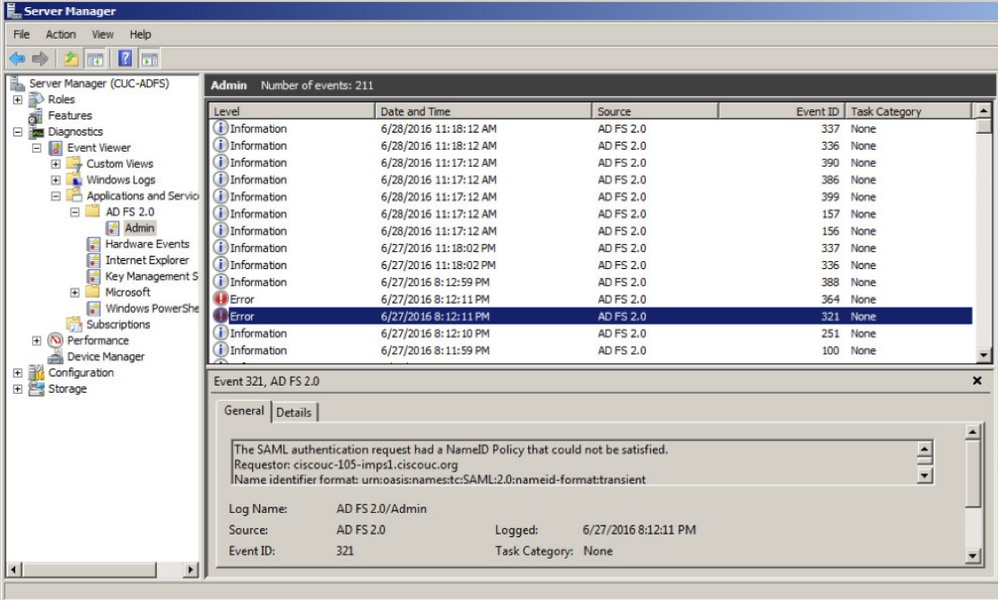

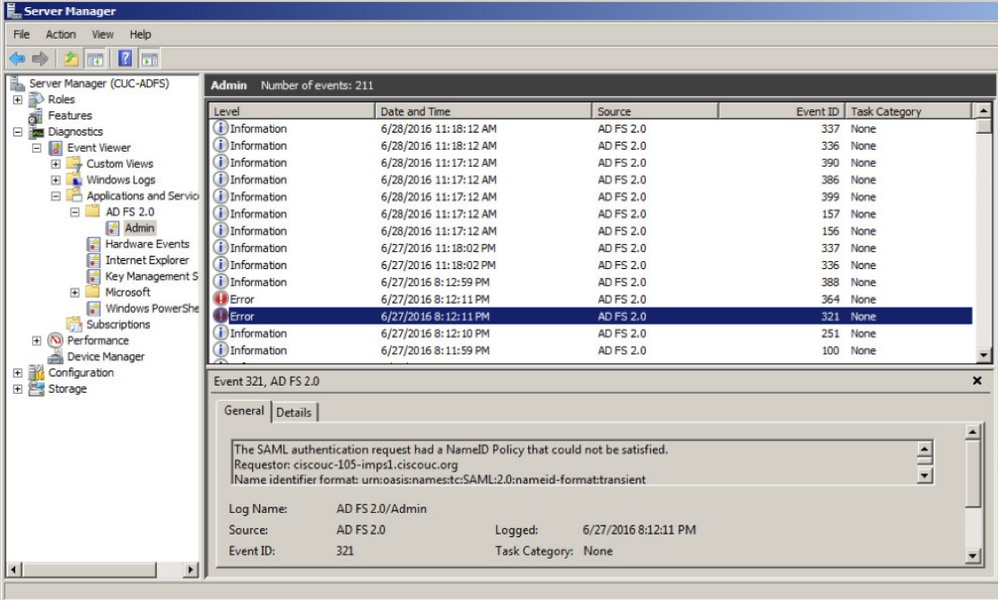

Troubleshoot

AD FS registra los datos de diagnóstico en el Registro de eventos del sistema. Desde el Administrador del servidor en el servidor AD FS, abra Diagnóstico -> Visor de eventos -> Aplicaciones y servicios -> AD FS 2.0 -> Administrador

Buscar errores registrados para actividad de AD FS

Comentarios

Comentarios