Verificar la discordancia de CSR y de certificado para UC

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo identificar si el certificado firmado por la Autoridad de Certificación (CA) coincide con la solicitud de firma de certificado (CSR) existente para los servidores de aplicaciones de Cisco Unified.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento de X.509/CSR.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Productos Relacionados

Este documento también puede utilizarse con estas versiones de software y hardware:

- Cisco Unified Communications Manager (CUCM)

- Cisco Unified IM and Presence

- Conexión de Cisco Unified Unity

- CUIS

- Cisco Meidasence

- Cisco Unified Contact Center Express (UCCX)

Antecedentes

Una solicitud de certificación consta de un nombre distinguido, una clave pública y un conjunto opcional de atributos firmados colectivamente por la entidad que solicita la certificación. Las solicitudes de certificación se envían a una entidad certificadora que transforma la solicitud en un certificado de clave pública X.509. En qué forma devuelve la autoridad de certificación el certificado recién firmado está fuera del alcance de este documento. Un mensaje PKCS #7 es una posibilidad.(RFC:2986).

Administración de certificados de Cisco Communications Manager

La intención de incluir un conjunto de atributos es doble:

- Para proporcionar otra información sobre una entidad dada, o una contraseña de impugnación por la cual la entidad pueda solicitar posteriormente la revocación del certificado.

- Para proporcionar atributos para su inclusión en certificados X.509. Los servidores de Unified Communications (UC) actuales no admiten una contraseña de desafío.

Los servidores Cisco UC actuales requieren estos atributos en un CSR, como se muestra en esta tabla:

| Información |

Descripción |

| orgunit |

unidad organizativa |

| orgname |

nombre de la organización |

| localidad |

ubicación de la organización |

| estado |

estado de organización |

| país |

no se puede cambiar el código del país |

| nombre de host alterno |

nombre de host alternativo |

Problema

Cuando admite UC, puede encontrar muchos casos en los que el certificado firmado por la CA no se puede cargar en los servidores de UC. No siempre puede identificar qué ha ocurrido en el momento de la creación del certificado firmado, ya que no es usted la persona que utilizó el CSR para crear el certificado firmado. En la mayoría de los casos, la refirma de un nuevo certificado tarda más de 24 horas. Los servidores de UC como CUCM no tienen registro/seguimiento detallado para ayudar a identificar por qué falla la carga del certificado, pero simplemente dan un mensaje de error. La intención de este artículo es reducir el problema, ya sea un servidor de UC o un problema de CA.

Práctica general para certificados firmados por CA en CUCM

CUCM admite la integración con CA de terceros mediante el uso de un mecanismo CSR PKCS#10 al que se puede acceder desde la GUI del administrador de certificados del sistema operativo Cisco Unified Communications. Los clientes que actualmente utilizan CA de terceros deben utilizar el mecanismo CSR para emitir certificados para Cisco CallManager, CAPF , IPSec y Tomcat.

Paso 1. Cambie la ID antes de generar el CSR.

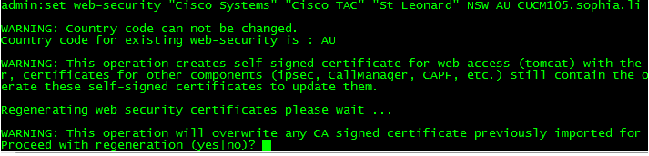

La identidad del servidor CUCM para generar una CSR puede ser modificada con el uso del comando set web-security como se muestra en esta imagen.

Si tiene espacio en los campos anteriores, utilice "" para alcanzar el comando como se muestra en la imagen.

Paso 2. Genere CSR como se muestra en la imagen.

Paso 3. Descargue el CSR y consiga que lo firme la CA como se muestra en la imagen.

Paso 4. Cargue el certificado firmado por CA en el servidor.

Una vez que se genera el CSR y se firma el certificado y si no se lo carga con un mensaje de error "Error al leer el certificado" (como se muestra en esta imagen), debe verificar si el CSR se regenera o si el certificado firmado es la causa del problema.

Hay tres maneras de verificar si el CSR se regenera o el certificado firmado en sí es la causa del problema.

Solución 1. Utilice el comando OpenSSL en root (o linux)

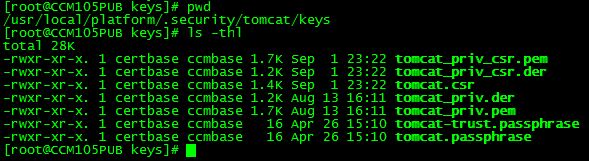

Paso 1. Inicie sesión en la raíz y desplácese a la carpeta como se muestra en la imagen.

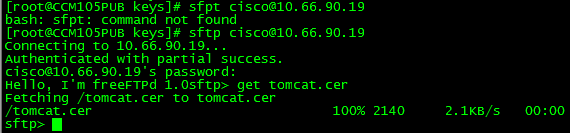

Paso 2. Copie el certificado firmado en la misma carpeta con Secure FTP (SFTP). Si no puede configurar un servidor SFTP, entonces la carga en la carpeta TFTP también puede obtener el certificado en el CUCM como se muestra en la imagen.

3. Verifique el MD5 para el CSR y el certificado firmado como se muestra en la imagen.

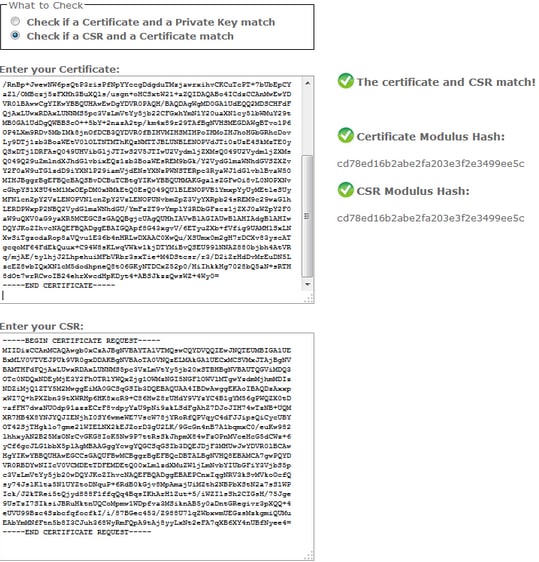

Solución 2. Utilizar cualquier coincidencia de clave de certificado SSL desde Internet

Solución 3. Comparar contenido de cualquier descodificador CSR desde Internet

Paso 1. Copie la sesión Información detallada del certificado para cada uno como se muestra en esta imagen.

Paso 2. Compárelos en una herramienta como Notepad++ con el complemento Comparar como se muestra en esta imagen.

Con la colaboración de ingenieros de Cisco

- Simon Xiu LiCisco TAC Engineer

- Craig CooperCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios