Configuración de una Conexión/Acuerdo IDP de SAML por Clúster con AD FS versión 2.0

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la conexión/acuerdo por clúster del proveedor de identidad (IdP) del Lenguaje de marcado de aserción de seguridad única (SAML) con el Servicio de federación de directorios activos (AD FS).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Unified Communications Manager (CUCM) 11.5 o posterior

- Cisco Unified Communications Manager IM and Presence versión 11.5 o posterior

- Servicio de federación de Active Directory versión 2.0

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Servicio de federación de Active Directory versión 2.0 como IdP

- Cisco Unified Communications Manager versión 11.5

- Cisco IM and Presence Server versión 11.5

Antecedentes

Para SAML SSO, debe ser un círculo de confianza entre el proveedor de servicios (SP) y el IdP. Esta confianza se crea como parte de Habilitación de SSO, cuando se intercambia confianza (metadatos). Descargue los metadatos de CUCM y los carga en IdP, descargue los metadatos de IdP y cárguelos en CUCM.

Antes de CUCM 11.5, el nodo de origen genera el archivo de metadatos, y también recopila los archivos de metadatos de otros nodos del clúster. Agrega todos los archivos de metadatos a un único archivo zip y luego se presenta al administrador. El administrador debe descomprimir este archivo y aprovisionar cada archivo en el IdP. Por ejemplo, 8 archivos de metadatos para un clúster de 8 nodos.

La única función SAML IdP de conexión/acuerdo por clúster se introduce a partir de 11.5. Como parte de esta función, CUCM genera un único archivo de metadatos del proveedor de servicios para todos los nodos CUCM e IMP del clúster. El nuevo formato de nombre para el archivo de metadatos es <hostname>-single-agreement.xml

Básicamente, un nodo crea los metadatos y los envía a otros nodos SP del clúster. Esto facilita el aprovisionamiento, el mantenimiento y la gestión. Por ejemplo, 1 archivos de metadatos para un clúster de 8 nodos.

El archivo de metadatos de todo el clúster utiliza el certificado de tomcat de servidor múltiple que garantiza que el par de claves se utiliza es el mismo para todos los nodos del clúster. El archivo de metadatos también tiene una lista de URL del Servicio de consumidor de afirmación (ACS) para cada nodo del clúster.

CUCM y Cisco IM and Presence versión 11.5 Admite los modos SSO, en todo el clúster (un archivo de metadatos por clúster) y por nodo (modelo existente).

Este documento describe cómo configurar el modo de clúster de SAML SSO con AD FS 2.0.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurar

Paso 1. Exportar metadatos SP de CUCM

Abra un navegador web, inicie sesión en CUCM como administrador y navegue a System >SAML Single Sign On.

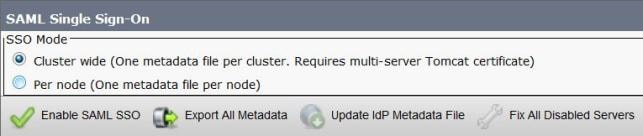

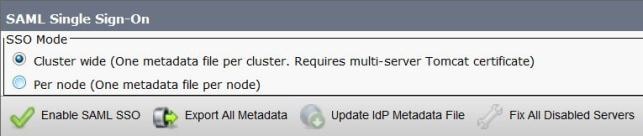

De forma predeterminada, se selecciona el botón de opción Clúster Wide. Haga clic en Exportar todos los metadatos. El archivo de datos de metadatos presentado al administrador con el nombre <hostname>-single-agreement.xml

Paso 2. Descargar metadatos IDP de AD FS

Para descargar los metadatos de IdP, consulte el enlace https:// <FQDN de ADFS>/federationmetadata/2007-06/federationmetadata.xml

Paso 3. IdP de aprovisionamiento

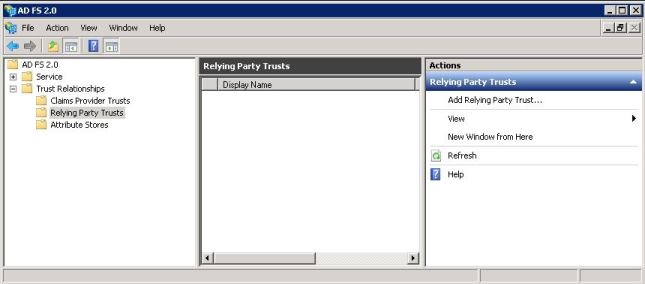

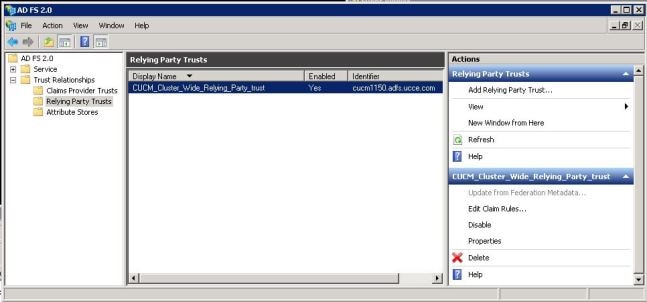

Como se muestra en la imagen, navegue hasta AD FS 2.0 Management/Trust Relation Ships/ Confiying Party trust. Haga clic en Agregar confianza de persona de confianza.

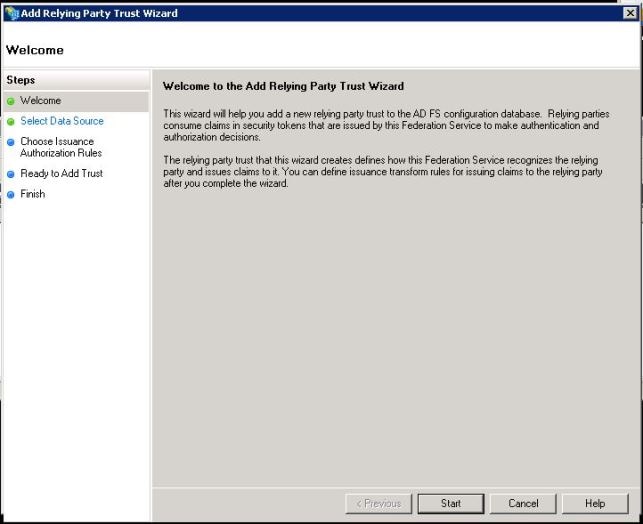

El Asistente para agregar confianza de terceros se abre como se muestra en la imagen y ahora haga clic en Inicio.

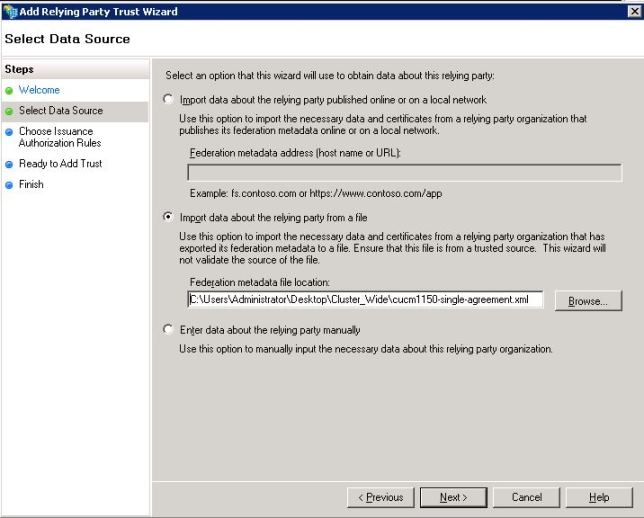

Haga clic en los datos de importación de una persona que confía en un archivo. Examine los metadatos SP descargados de la página de configuración SSO de CUCM SAML. A continuación, haga clic en Next, como se muestra en la imagen:

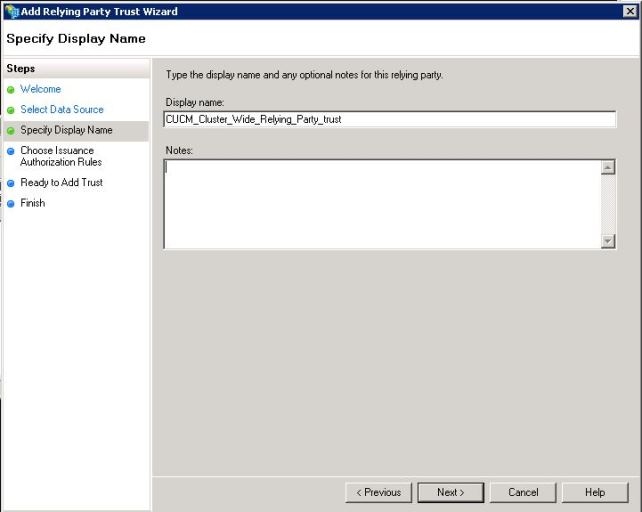

Escriba el nombre mostrado y las notas opcionales para la persona que confía. Haga clic en Next., como se muestra en la imagen:

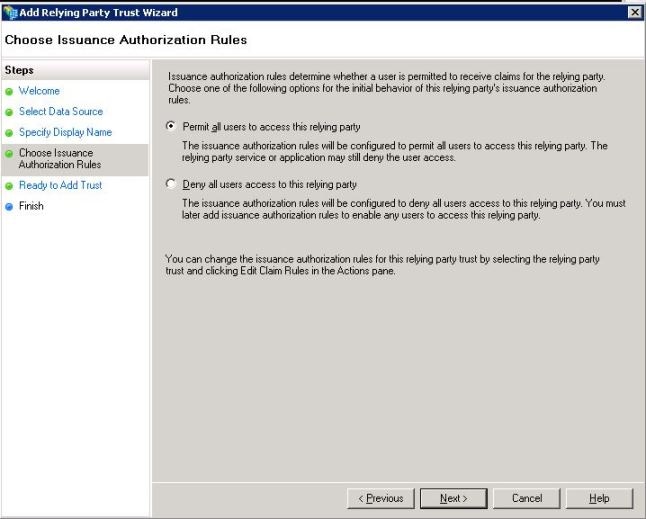

Seleccione Permitir que todos los usuarios accedan a esta persona de confianza para permitir que todos los usuarios accedan a esta persona de confianza y, a continuación, haga clic en Siguiente, como se muestra en la imagen:

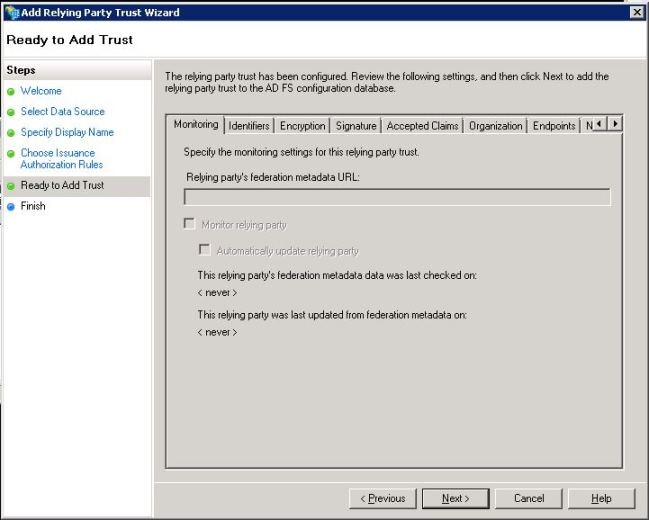

En la página Ready to Add Trust (Listo para agregar confianza), puede revisar la configuración de la confianza de la persona que confía, que se ha configurado. Ahora haga clic en Next, como se muestra en la imagen:

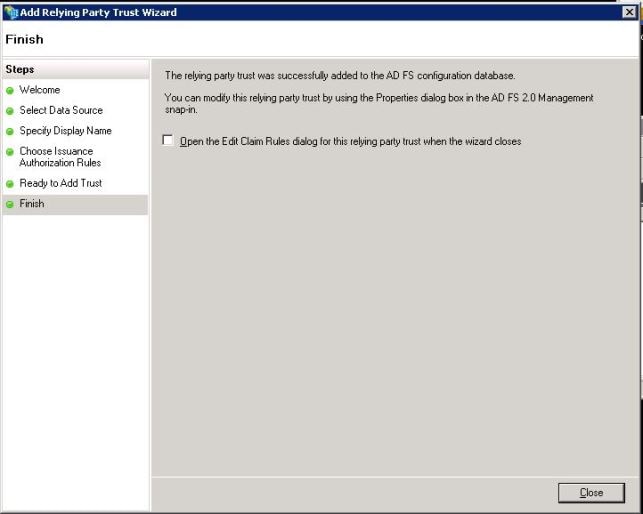

La página final confirma que la confianza de la parte que confía se ha agregado correctamente a la base de datos de configuración de AD FS. Desactive la casilla y haga clic en Cerrar, como se muestra en la imagen:

Haga clic con el botón derecho del ratón en Confiar en los Fideicomisos y haga clic en Editar Reglas de Reclamación, como se muestra en la imagen:

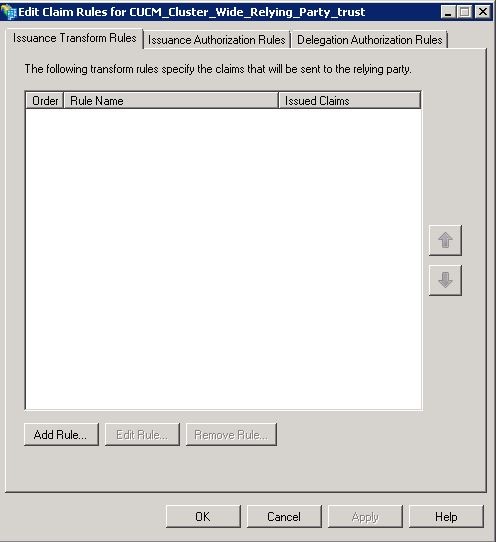

Ahora haga clic en Agregar regla., como se muestra en la imagen:

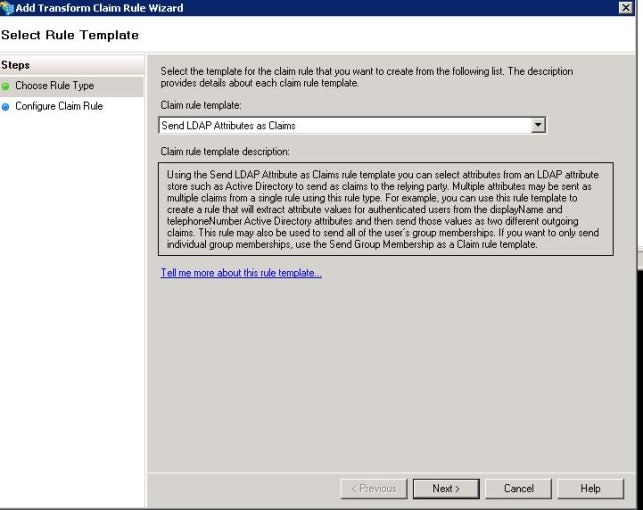

Cuando se abra Add Transform Claim Rule, haga clic en Next con la plantilla de regla de reclamación predeterminada Send LDAP Attributes as Clas, como se muestra en la imagen:

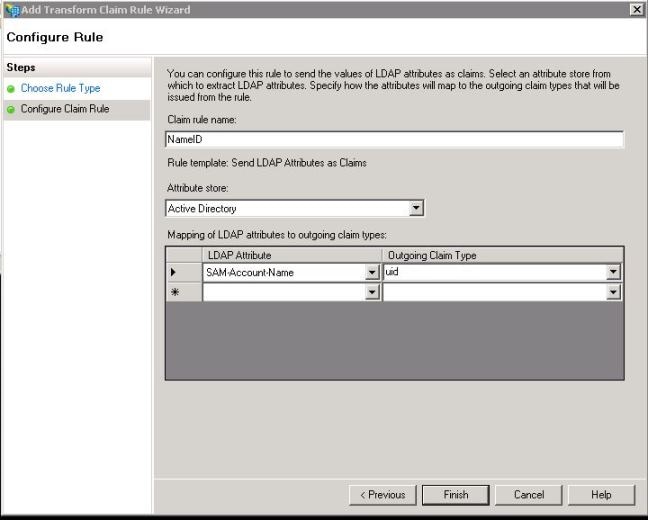

Haga clic en Configurar regla de reclamación como se muestra en esta imagen. El atributo LDAP debe coincidir con el atributo LDAP en la configuración del directorio LDAP en CUCM. Administrar el tipo de reclamación saliente como uid. Haga clic en Finalizar, como se muestra en la imagen:

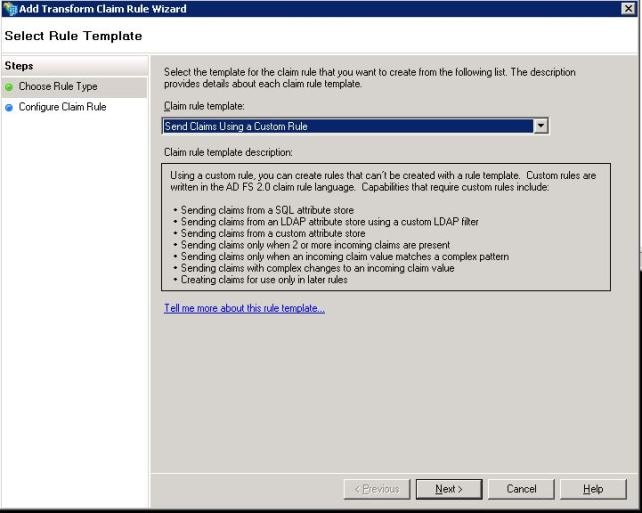

Agregue la regla personalizada para la persona de confianza. Haga clic en Agregar regla. Seleccione Enviar justificantes de venta utilizando una regla personalizada y, a continuación, haga clic en Siguiente, como se muestra en la imagen:

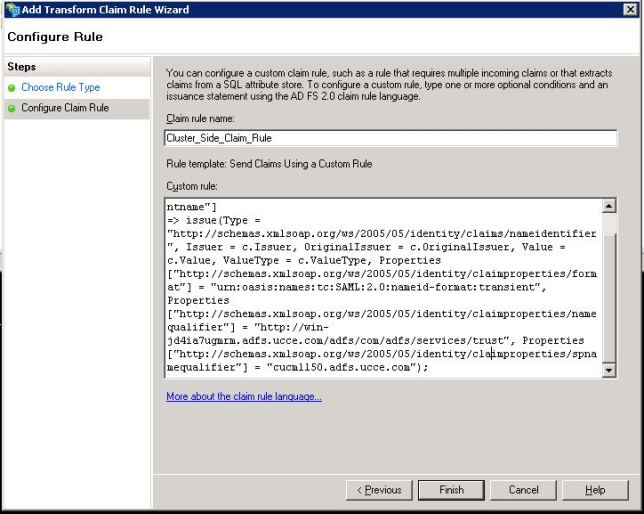

En la regla Configurar reclamación, escriba un Nombre de regla de reclamación y, a continuación, copie la regla de reclamación dada y pasada en el campo Regla personalizada del asistente modificando el calificador de nombre y nombre de archivo en la regla de reclamación. Haga clic en Finalizar., como se muestra en la imagen:

Regla de reclamación:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/adfs/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<Entity ID in the SP Metadata>"); Entity ID = Open the SP metadata and check the Entity ID. Basically, its the CUCM Publisher’s FQDN.

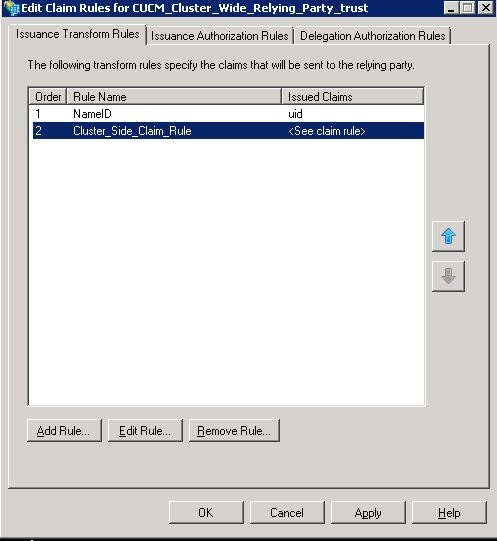

Como se muestra en la imagen, haga clic en Aplicar y luego Aceptar.

Paso 4. Habilitar SAML SSO

Abra un navegador web, inicie sesión en CUCM como administrador y navegue a System >SAML Single Sign On.

De forma predeterminada, se selecciona el botón de opción Clúster Wide. Haga clic en Enable Saml SSO, como se muestra en la imagen:

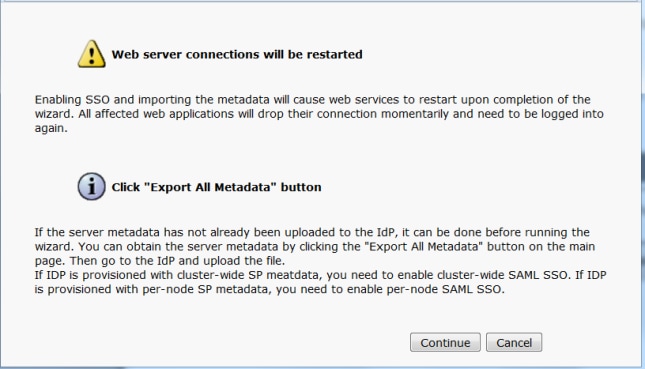

Como se muestra en la imagen, la ventana emergente notifica la advertencia de reinicio del servidor web e información para elegir el SSO SAML de clúster o el SSO SAML de nodo por nodo según idp. Haga clic en Continue (Continuar).

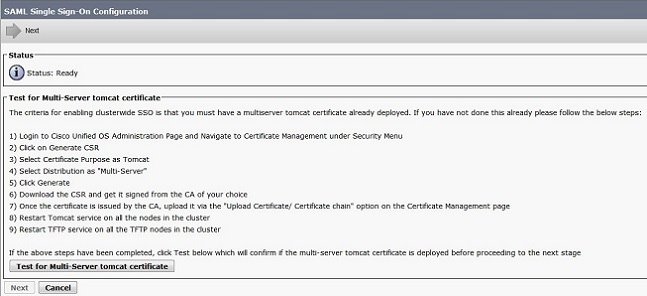

El criterio para habilitar el SSO en todo el clúster es que debe tener un certificado de tomcat multiservidor ya implementado. Haga clic en Test for Multi-Server tomcat Certificate, como se muestra en la imagen:

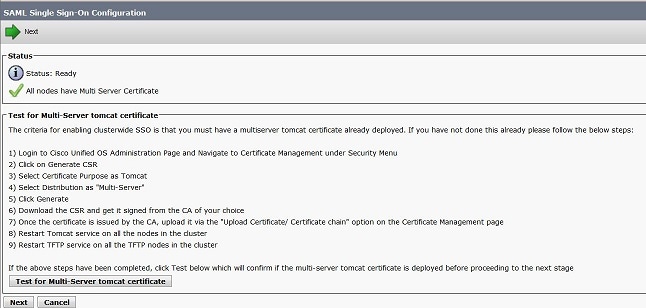

Una vez que se confirma, todos los nodos tienen certificado de servidor múltiple muestra un certificado de todos los nodos tienen un certificado de servidor múltiple, y luego haga clic en Siguiente, como se muestra en la imagen:

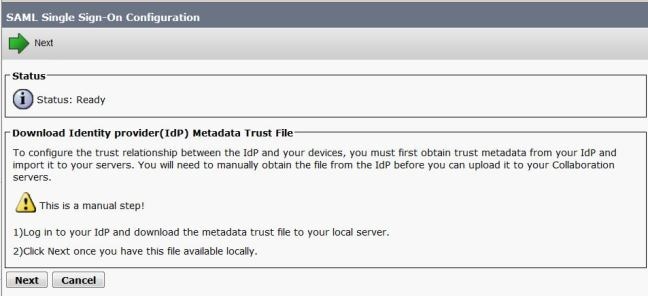

Como se muestra en la imagen, haga clic en Next.

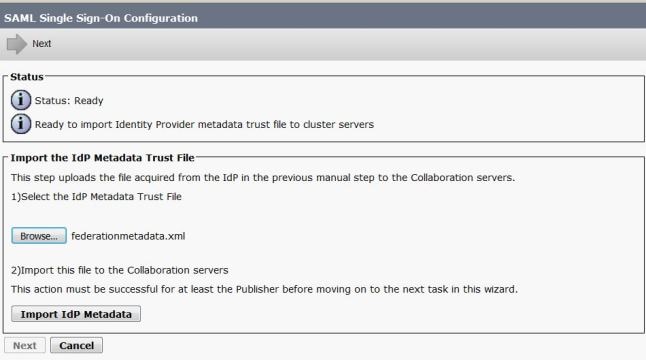

Busque y seleccione los metadatos de IdP descargados. Haga clic en Importar metadatos IdP, como se muestra en la imagen:

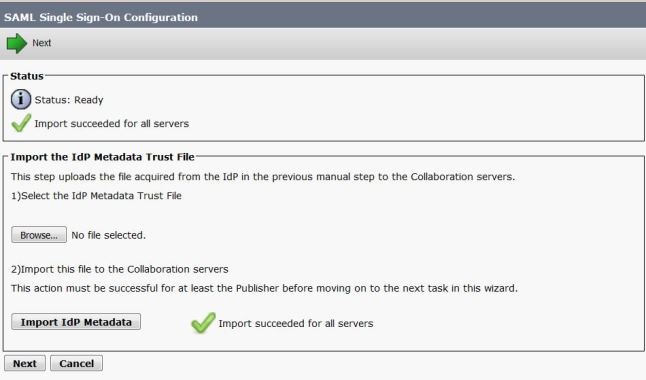

La página confirma que la importación se ha realizado correctamente en todos los servidores y, a continuación, hace clic en Siguiente, como se muestra en la imagen:

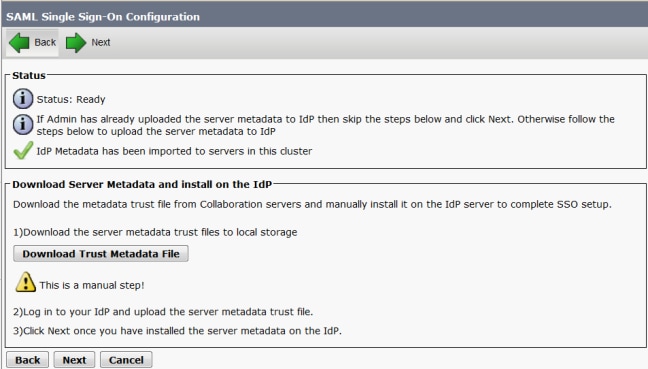

Como se muestra en la imagen, haga clic en Next, ya que ya exportó los metadatos SP de la página de configuración SSO de SAML inicial.

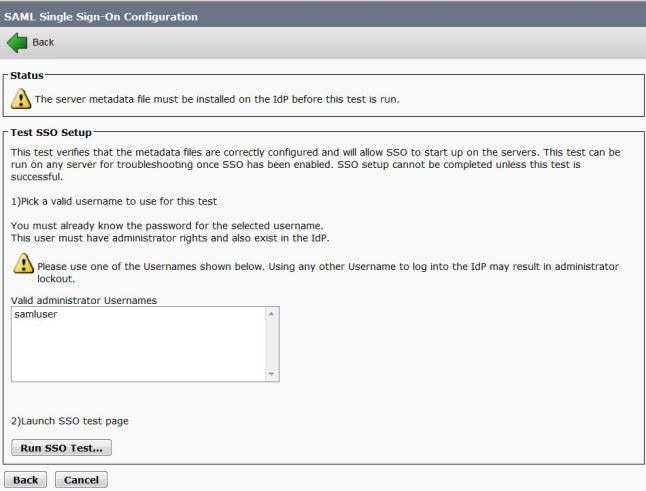

CUCM debe estar sincronizado con el directorio LDAP. El asistente muestra los usuarios de administrador válidos configurados en el directorio LDAP. Seleccione el usuario y haga clic en Ejecutar prueba SSO, como se muestra en la imagen:

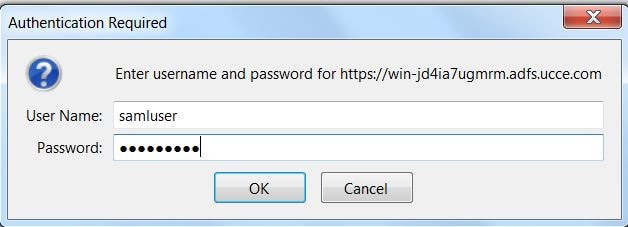

Como se muestra en la imagen, introduzca el ID de usuario y la contraseña correspondiente una vez que se lo solicite.

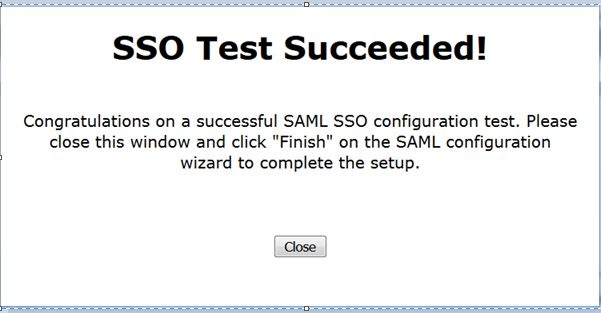

La ventana emergente, como se muestra en la imagen, confirma que la prueba se ha realizado correctamente.

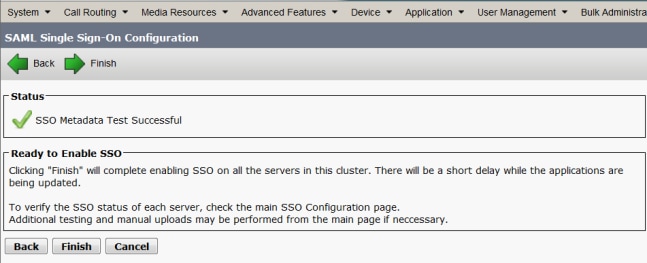

Como se muestra en la imagen, haga clic en Finalizar para completar la configuración para habilitar SSO.

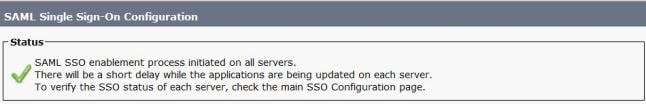

La página mostrada en la imagen confirma que el proceso de habilitación de SAML SSO se inicia en todos los servidores.

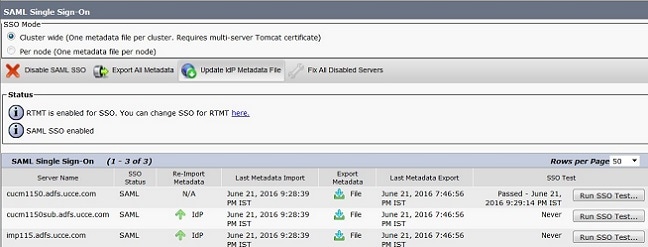

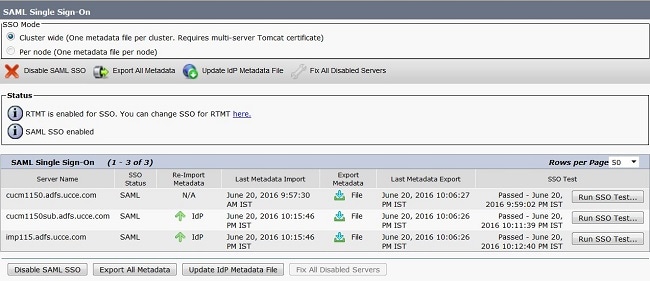

Cierre la sesión y vuelva a iniciarla en CUCM mediante las credenciales SAML SSO. Vaya a System >SAML Single Sign On. Haga clic en Ejecutar prueba SSO para otros nodos del clúster, como se muestra en la imagen:

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Confirme que la prueba SSO se realiza correctamente para los nodos que están habilitados para SAML SSO. Vaya a System >SAML Single Sign On. Las pruebas SSO exitosas muestran el estado Pasado.

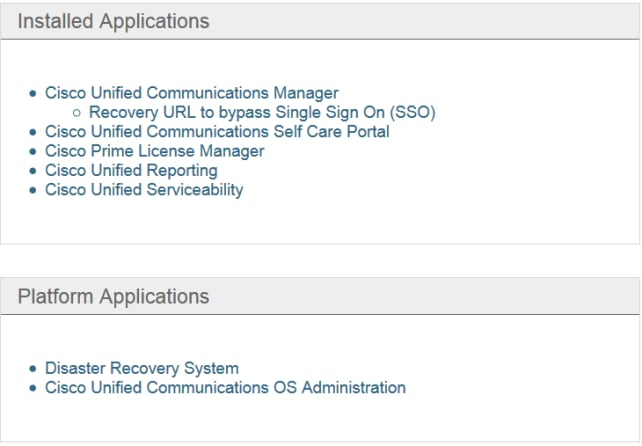

Una vez que se activa SAML SSO, se muestran las aplicaciones instaladas y las aplicaciones de plataforma para la página de inicio de sesión de CUCM, como se muestra en esta imagen.

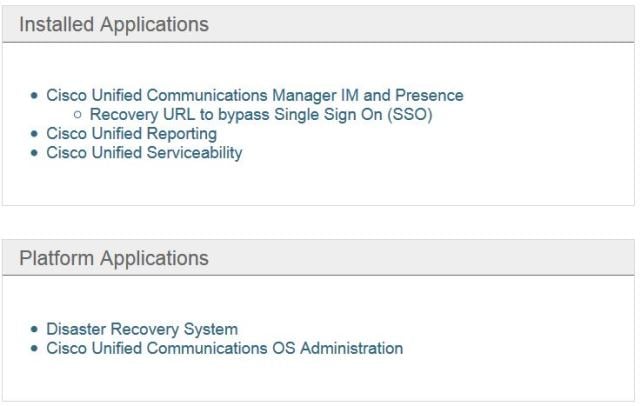

Una vez que se activa SAML SSO, se muestran las aplicaciones instaladas y las aplicaciones de plataforma para la página de inicio de sesión de IM and Presence, como se muestra en esta imagen:

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Para configurar los registros de SSO en debug, use el comando set samltrace level DEBUG

Recopile los registros de SSO usando RTMT o desde la ubicación activa/tomcat/logs/ssosp/log4j/*.log usando CLI.

Ejemplo de registros SSO muestra los metadatos generados y enviados a otros nodos

2016-05-28 14:59:34,026 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call GET API to generate Clusterwide SP Metadata in the Local node. 2016-05-28 14:59:47,184 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call to post the generated SP Metadata to other nodes 2016-05-28 14:59:47,185 INFO [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Begin:postClusterWideSPMetaData 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Nodes [cucm1150, cucm1150sub.adfs.ucce.com] 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150 2016-05-28 14:59:47,187 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150sub.adfs.ucce.com

Con la colaboración de ingenieros de Cisco

- Jebin José KalaritharaIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios