Introducción

En este documento se describe paso a paso un procedimiento para crear plantillas de certificados en entidades emisoras de certificados (CA) basadas en Windows Server.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- CUCM, versión 11.5(1).

- Conocimientos básicos sobre la administración de Windows Server

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- CUCM, versión 11.5(1).

- Microsoft Windows Server 2012 R2 con servicios de CA instalados.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Estas plantillas de certificado cumplen los requisitos de la extensión X.509 para cada tipo de certificado de Cisco Unified Communications Manager (CUCM).

Hay cinco tipos de certificados que puede firmar una CA externa:

| Certificado |

Uso |

Servicios afectados |

| CallManager |

Se presenta en el momento del registro de dispositivos seguros y puede firmar archivos de lista de confianza de certificados (CTL) o de lista de confianza interna (ITL), que se utilizan para interactuar de forma segura con otros servidores, como enlaces troncales de protocolo de inicio de sesión (SIP) seguros. |

· Cisco Call Manager · Cisco CTI Manager ·Cisco TFTP |

| tomcat |

Presentado para interacciones de protocolo seguro de transferencia de hipertexto (HTTPS). |

· Tomcat de Cisco · Inicio de sesión único (SSO) · Movilidad de extensiones ·Corporate Directory |

| ipsec |

Se utiliza para la generación de archivos de copia de seguridad, así como para la interacción de la seguridad IP (IPsec) con el protocolo de control de gateway de medios (MGCP) o las puertas de enlace H323. |

· Cisco DRF Primary · Cisco DRF Local |

| CAPF |

Se utiliza para generar certificados de importancia local (LSC) para teléfonos. |

· Función de proxy de Cisco Certificate Authority |

| TVS |

Se utiliza para crear una conexión con el Servicio de verificación de confianza (TVS) cuando los teléfonos no pueden autenticar un certificado desconocido. |

· Servicio Cisco Trust Verification |

Nota: el certificado IPSec no está relacionado con Cisco DRF Primary y Cisco DRF Local desde 14, en versiones más recientes, se utiliza el certificado Tomcat en su lugar. No existe ningún plan para agregar este cambio a la versión 12.5 o anteriores.

Cada uno de estos certificados tiene algunos requisitos de extensión X.509 que deben establecerse; de lo contrario, puede encontrar un comportamiento incorrecto en cualquiera de los servicios mencionados:

| Certificado |

Uso de claves X.509 |

Uso de clave ampliada X.509 |

| CallManager |

· Firma digital · Cifrado de claves · Cifrado de datos |

· Autenticación de servidor web · Autenticación de cliente web |

| tomcat |

· Firma digital · Cifrado de claves · Cifrado de datos |

· Autenticación de servidor web · Autenticación de cliente web |

| ipsec |

· Firma digital · Cifrado de claves · Cifrado de datos |

· Autenticación de servidor web · Autenticación de cliente web · Sistema final IPsec |

| CAPF |

· Firma digital · Signo de certificado · Cifrado de claves |

· Autenticación de servidor web · Autenticación de cliente web |

| TVS |

· Firma digital · Cifrado de claves · Cifrado de datos |

· Autenticación de servidor web · Autenticación de cliente web |

Para obtener más información, consulte la Guía de seguridad de Cisco Unified Communications Manager

Configurar

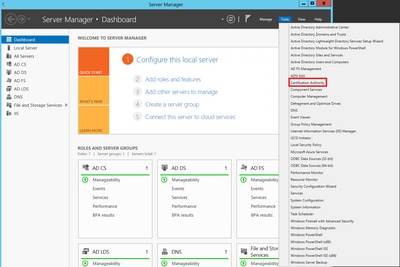

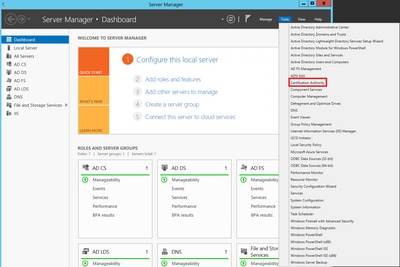

Paso 1. En Windows Server, navegue hasta Administrador del servidor > Herramientas > Entidad emisora de certificados, como se muestra en la imagen.

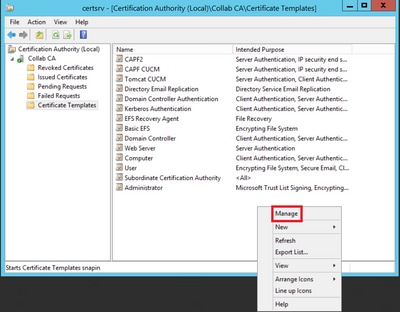

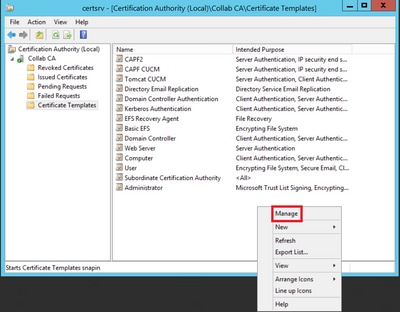

Paso 2. Seleccione su CA, navegue hasta Plantillas de certificado, haga clic con el botón derecho en la lista y seleccione Administrar, como se muestra en la imagen.

Callmanager / Tomcat / Plantilla de TVS

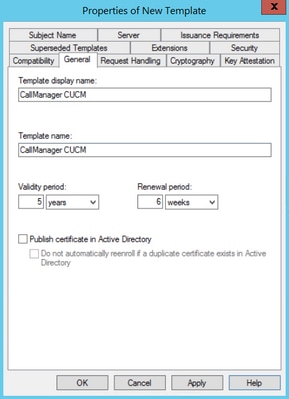

Las imágenes siguientes muestran solo la creación de la plantilla de CallManager; pero se pueden seguir los mismos pasos para crear las plantillas de certificado para Tomcat y los servicios de TVS. La única diferencia consiste en garantizar que se utiliza el nombre de servicio correspondiente para cada nueva plantilla en el paso 2.

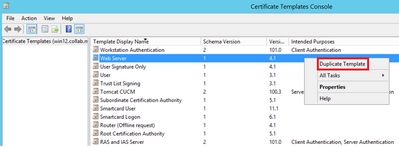

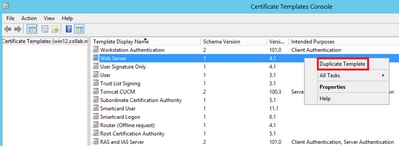

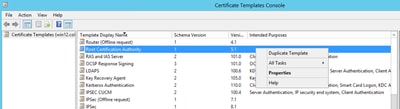

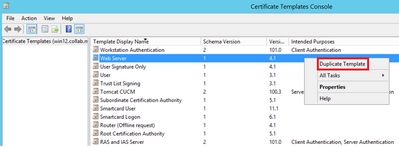

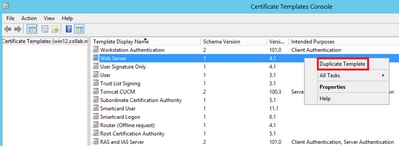

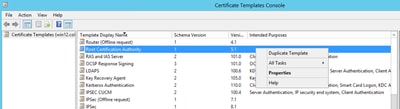

Paso 1. Busque la plantilla Web Server, haga clic con el botón derecho en ella y seleccione Duplicate Template, como se muestra en la imagen.

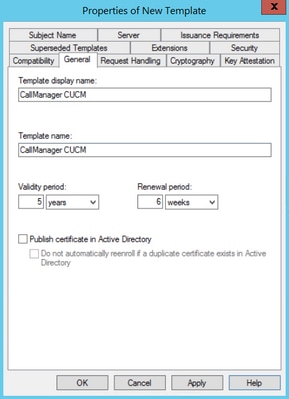

Paso 2. En General, puede cambiar el nombre de la plantilla de certificado, el nombre para mostrar, la validez y algunas otras variables.

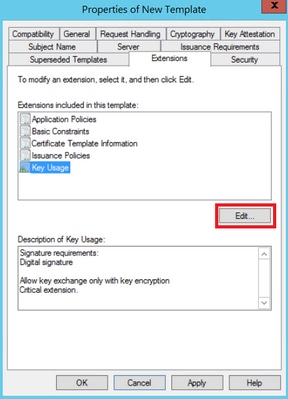

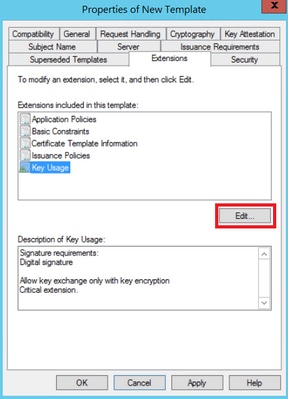

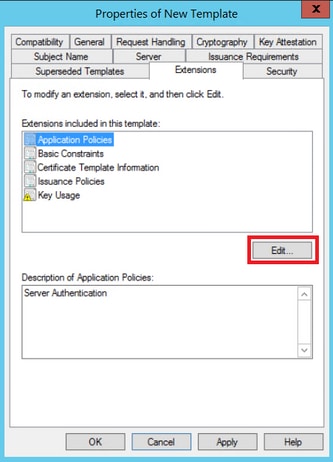

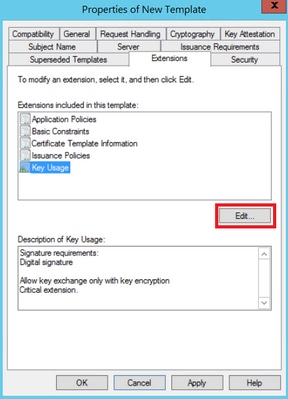

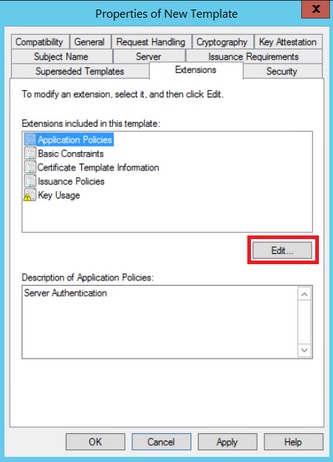

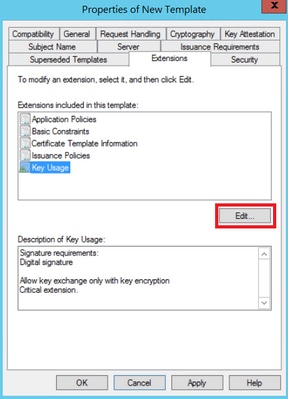

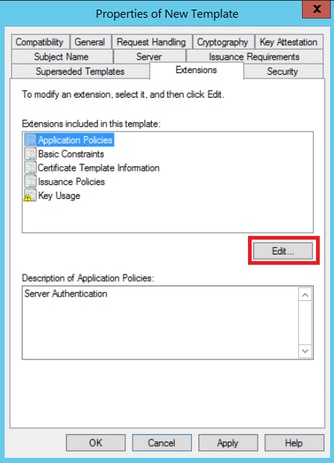

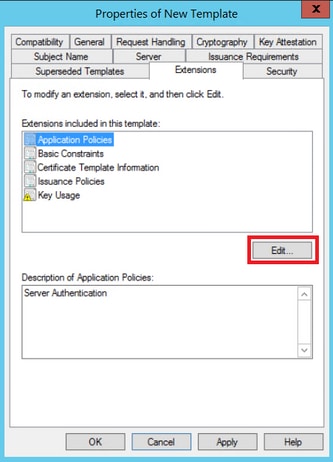

Paso 3. Navegue hasta Extensiones > Uso de claves > Editar, como se muestra en la imagen.

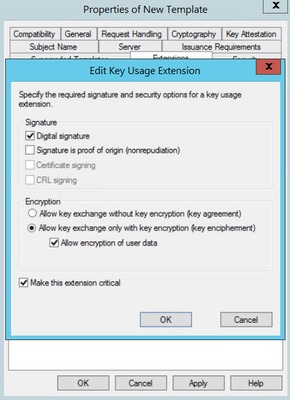

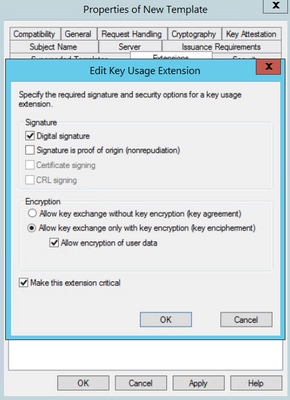

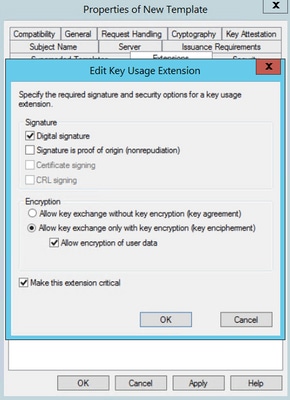

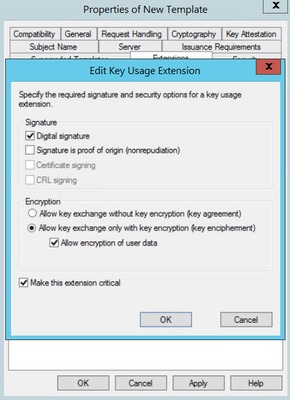

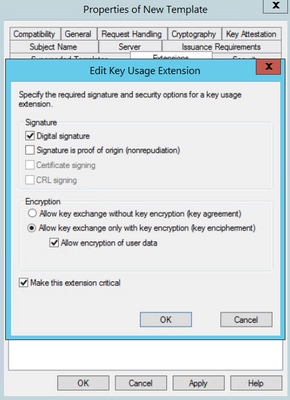

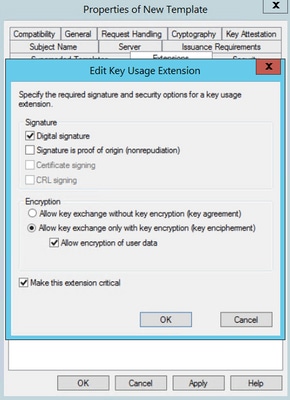

Paso 4. Seleccione estas opciones y seleccione OK, como se muestra en la imagen.

- Firma digital

- Permitir el intercambio de claves sólo con el cifrado de claves (cifrado de claves)

- Permitir cifrado de datos de usuario

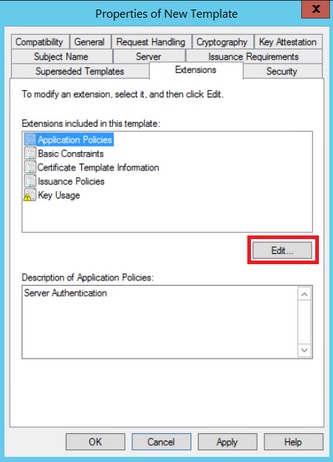

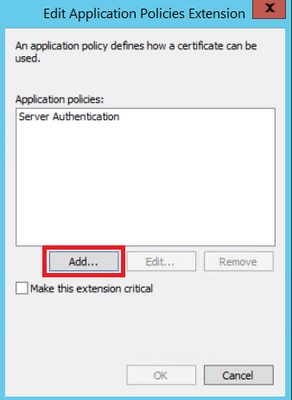

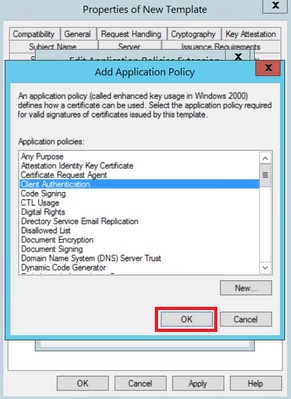

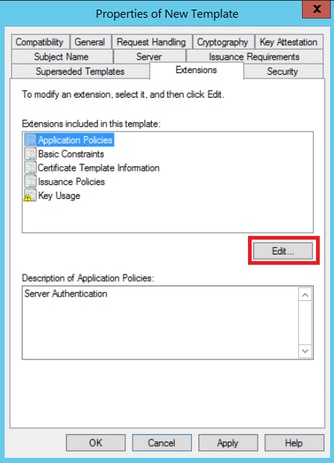

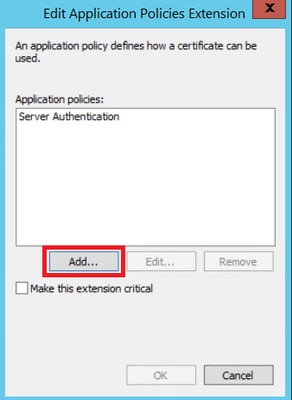

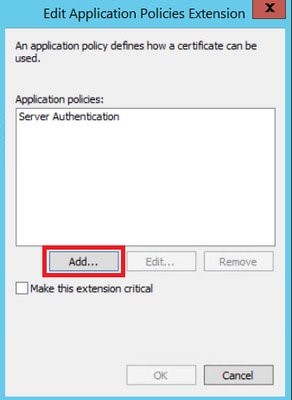

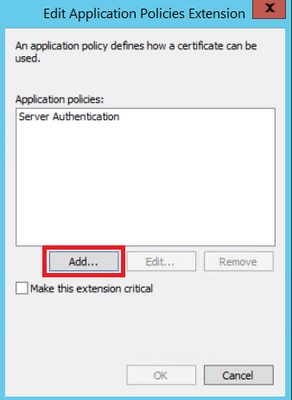

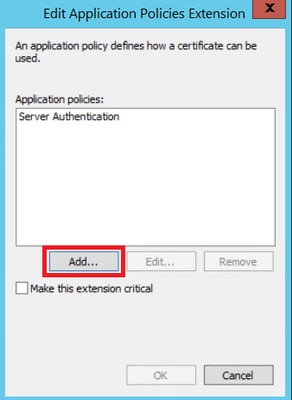

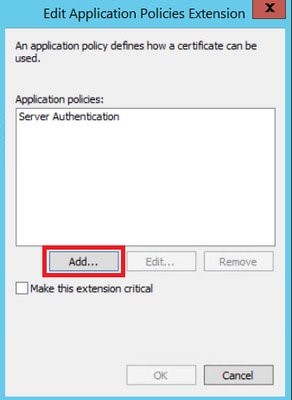

Paso 5. Navegue hasta Extensiones > Políticas de aplicación > Editar > Agregar, como se muestra en la imagen.

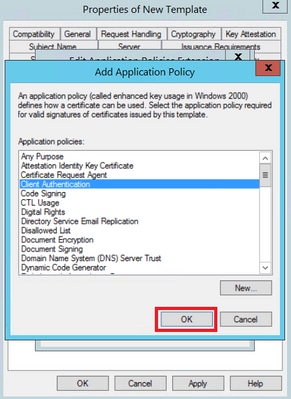

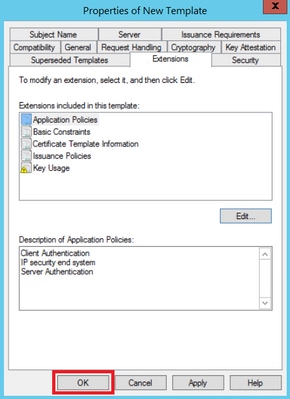

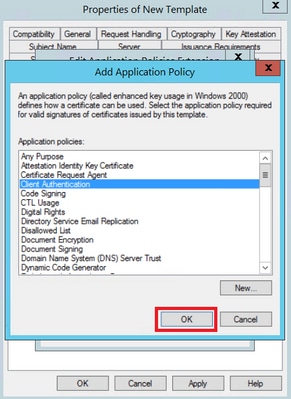

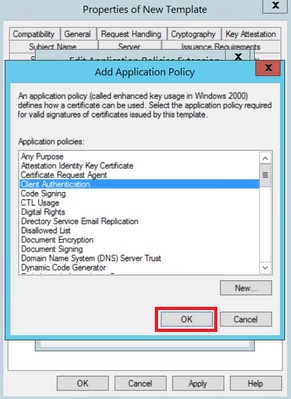

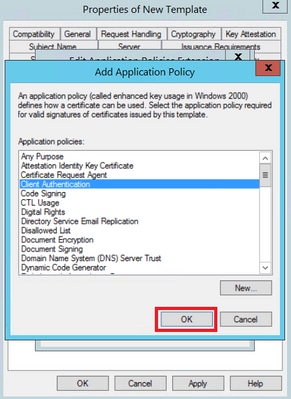

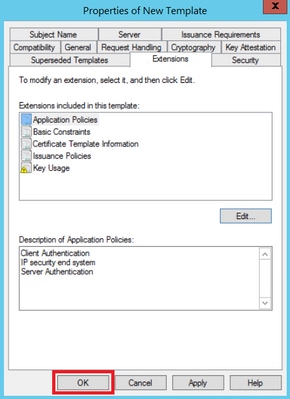

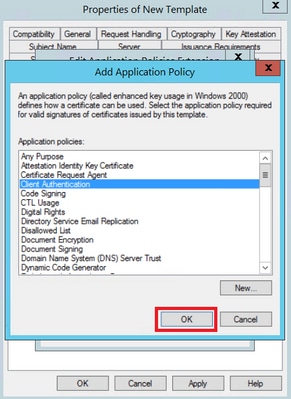

Paso 6. Busque Client Authentication, selecciónelo y seleccione OK tanto en esta ventana como en la anterior, como se muestra en la imagen.

Paso 7. Vuelva a la plantilla, seleccione Aplicar y, a continuación, Aceptar.

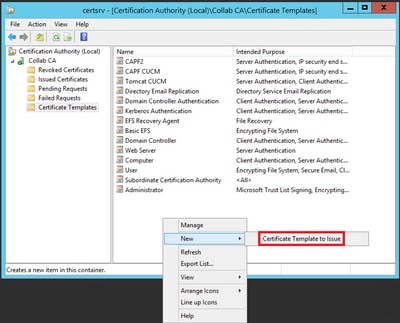

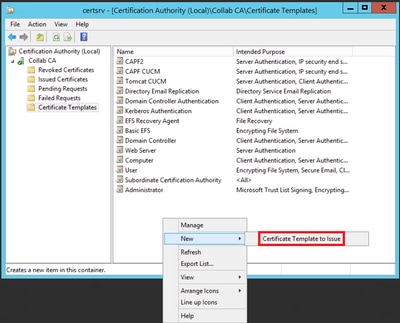

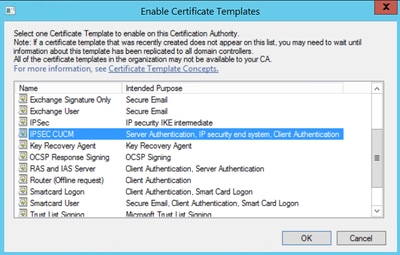

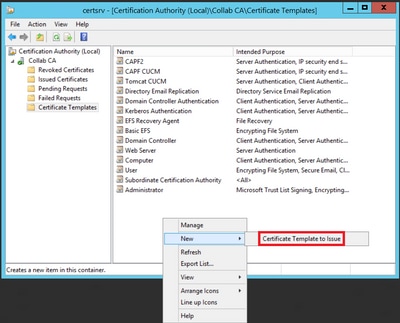

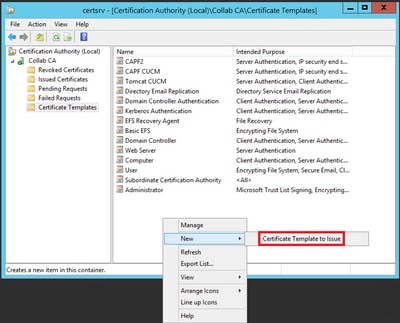

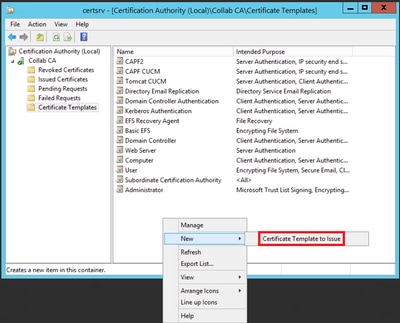

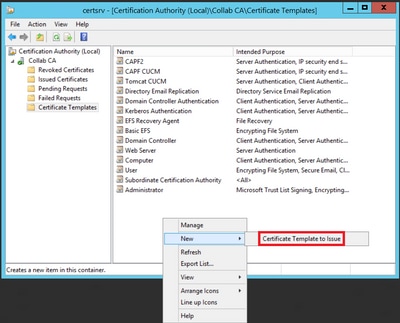

Paso 8. Cierre la ventana Consola de Plantilla de Certificado y, nuevamente en la primera ventana, navegue hasta Nuevo > Plantilla de Certificado para Emitir, como se muestra en la imagen.

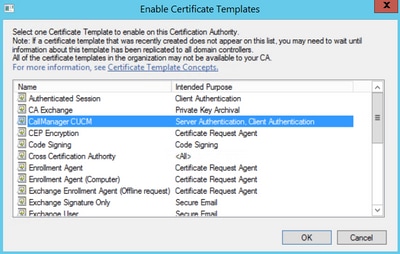

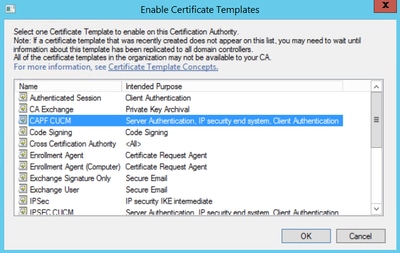

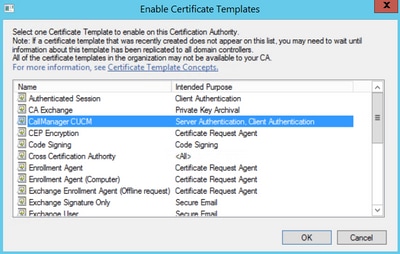

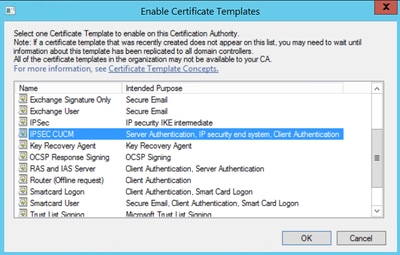

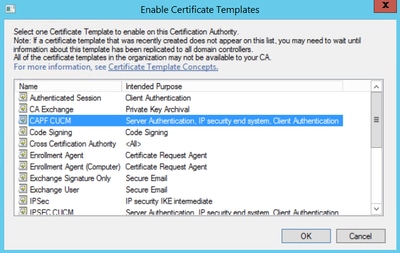

Paso 9. Seleccione la nueva plantilla de CallManager CUCM y seleccione OK, como se muestra en la imagen.

Paso 10. Repita todos los pasos anteriores para crear plantillas de certificado para los servicios Tomcat y TVS según sea necesario.

Plantilla IPsec

Paso 1. Busque la plantilla Web Server, haga clic con el botón derecho en ella y seleccione Duplicate Template, como se muestra en la imagen.

Paso 2. En General, puede cambiar el nombre de la plantilla de certificado, el nombre para mostrar, la validez y algunas otras variables.

Paso 3. Navegue hasta Extensiones > Uso de claves > Editar, como se muestra en la imagen.

Paso 4. Seleccione estas opciones y seleccione OK, como se muestra en la imagen.

- Firma digital

- Permitir el intercambio de claves sólo con el cifrado de claves (cifrado de claves)

- Permitir cifrado de datos de usuario

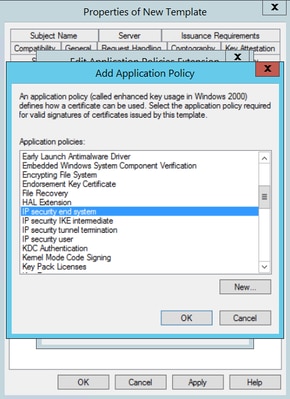

Paso 5. Navegue hasta Extensiones > Políticas de aplicación > Editar > Agregar, como se muestra en la imagen.

Paso 6. Busque Client Authentication, selecciónelo y luego OK, como se muestra en la imagen.

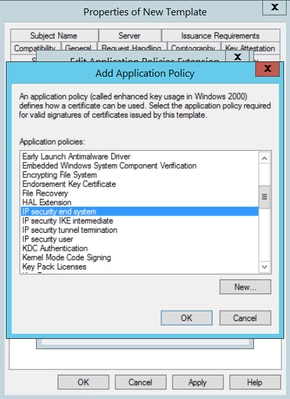

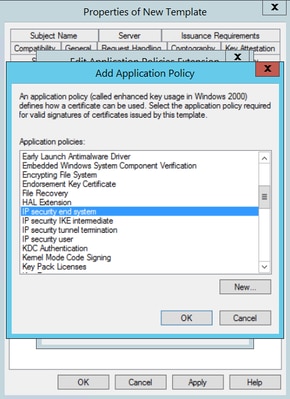

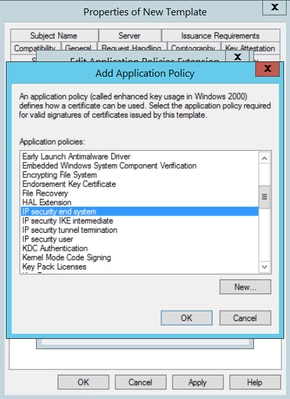

Paso 7. Seleccione Add nuevamente, busque IP security end system, selecciónelo y luego seleccione OK en esta ventana y en la anterior.

Paso 8. De nuevo en la plantilla, seleccione Apply y luego OK, como se muestra en la imagen.

Paso 9. Cierre la ventana de la Consola de Plantillas de Certificado y, nuevamente en la primera ventana, navegue hasta Nuevo > Plantilla de Certificado para Emitir, como se muestra en la imagen.

Paso 10. Seleccione la nueva plantilla IPSEC CUCM y seleccione OK, como se muestra en la imagen.

Plantilla CAPF

Paso 1. Busque la plantilla de CA raíz y haga clic con el botón derecho en ella. A continuación, seleccione Duplicate Template, como se muestra en la imagen.

Paso 2. En General, puede cambiar el nombre de la plantilla de certificado, el nombre para mostrar, la validez y algunas otras variables.

Paso 3. Navegue hasta Extensiones > Uso de claves > Editar, como se muestra en la imagen.

Paso 4. Seleccione estas opciones y seleccione OK, como se muestra en la imagen.

- Firma digital

- Firma de certificados

- firma de CRL

Paso 5. Navegue hasta Extensiones > Políticas de aplicación > Editar > Agregar, como se muestra en la imagen.

Paso 6. Busque Client Authentication, selecciónela y luego seleccione OK, como se muestra en la imagen.

Paso 7. Seleccione Add nuevamente, busque IP security end system, selecciónelo y luego seleccione OK en esta ventana y en la anterior, como se muestra en la imagen.

Paso 8. De nuevo en la plantilla, seleccione Apply y luego OK, como se muestra en la imagen.

Paso 9. Cierre la ventana de la Consola de Plantillas de Certificado y, nuevamente en la primera ventana, navegue hasta Nuevo > Plantilla de Certificado para Emitir, como se muestra en la imagen.

Paso 10. Seleccione la nueva plantilla CAPF CUCM y seleccione OK, como se muestra en la imagen.

Generar una solicitud de firma de certificado

Utilice este ejemplo para generar un certificado de CallManager con el uso de las plantillas recién creadas. El mismo procedimiento se puede utilizar para cualquier tipo de certificado, solo tiene que seleccionar el certificado y los tipos de plantilla en consecuencia:

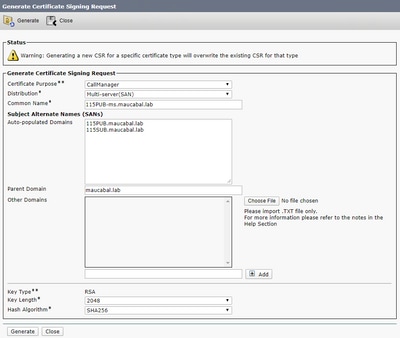

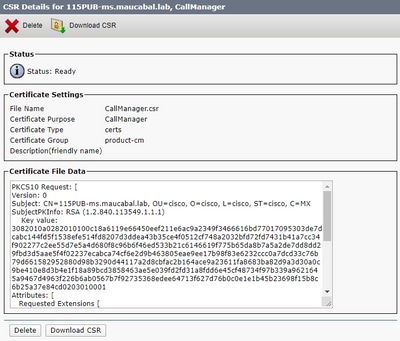

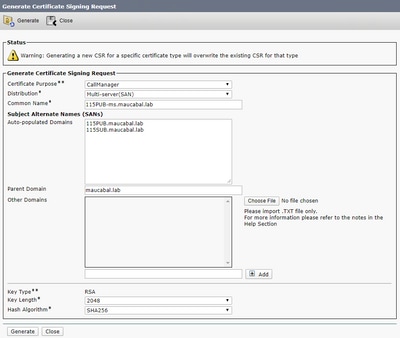

Paso 1. En CUCM, vaya a OS Administration > Security > Certificate Management > Generate CSR.

Paso 2. Seleccione estas opciones y seleccione Generate, como se muestra en la imagen.

- Propósito del certificado: CallManager

- Distribución: <Puede ser solo para un servidor o para varias SAN>

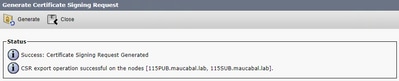

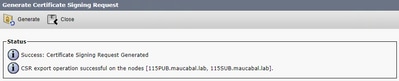

Paso 3. Se genera un mensaje de confirmación, como se muestra en la imagen.

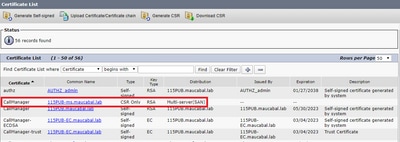

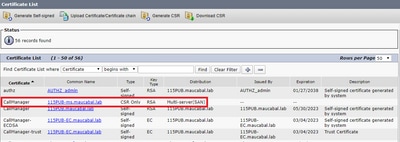

Paso 4. En la lista de certificados, busque la entrada con el tipo CSR Only y selecciónela, como se muestra en la imagen.

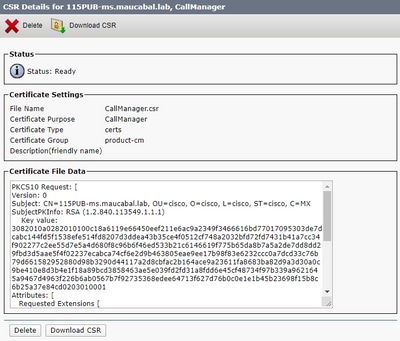

Paso 5. En la ventana emergente, seleccione Descargar CSR y guarde el archivo en el equipo.

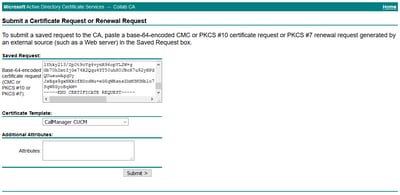

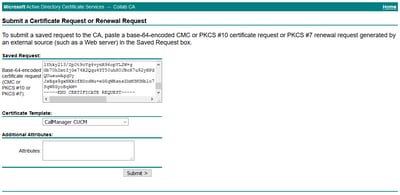

Paso 6. En el explorador, desplácese hasta esta dirección URL e introduzca las credenciales de administrador del controlador de dominio: https://<yourWindowsServerIP>/certsrv/.

Paso 7. Navegue hasta Solicitar un certificado > Solicitud de certificado avanzada, como se muestra en la imagen.

Paso 8. Abra el archivo CSR y copie todo su contenido:

Paso 9. Pegue el CSR en el campo Solicitud de certificado codificado en Base-64. En Plantilla de certificado, seleccione la plantilla correcta y seleccione Enviar, como se muestra en la imagen.

Paso 10. Por último, seleccione Base 64 codificada y Descargar cadena de certificados. El archivo generado se puede cargar ahora en CUCM.

Verificación

El procedimiento de verificación es en realidad parte del proceso de configuración.

Troubleshoot

Actualmente no hay información de troubleshooting específica disponible para esta configuración.

Comentarios

Comentarios