Introducción

Este documento describe cómo reutilizar el certificado Tomcat Multi-SAN para CallManager en un servidor Cisco Unified Communications Manager (CUCM).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- certificados CUCM

- Herramienta de supervisión en tiempo real (RTMT)

- Lista de confianza de identidad (ITL)

Componentes Utilizados

La información de este documento se basa en CUCM 14.0.1.13900-155.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Los dos servicios principales para CUCM son Tomcat y CallManager. En las versiones anteriores, se requerían diferentes certificados para cada servicio para el clúster completo. En la versión 14 de CUCM, también se agregó una nueva función para reutilizar el certificado Tomcat Multi-SAN para el servicio CallManager. Las ventajas de utilizar esta función son:

- Reduce el coste de obtener dos certificados firmados por una autoridad de certificación pública (CA) para un clúster de certificados firmados por CA.

- Esta función reduce el tamaño del archivo ITL y, por lo tanto, la sobrecarga.

Configurar

Precaución: antes de cargar un certificado Tomcat, compruebe que el inicio de sesión único (SSO) está deshabilitado. En caso de que esté activado, SSO debe desactivarse y volver a activarse una vez que el proceso de regeneración de certificados de Tomcat haya finalizado.

1. Establezca el certificado Tomcat como Multi-SAN

En CUCM 14, el certificado de Tomcat Multi-SAN puede ser de firma automática o de CA. Si su certificado Tomcat ya es Multi-SAN, omita esta sección.

Autofirmado

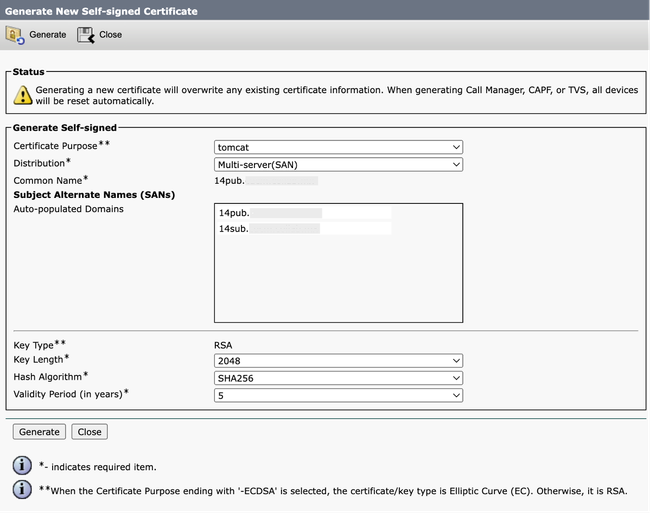

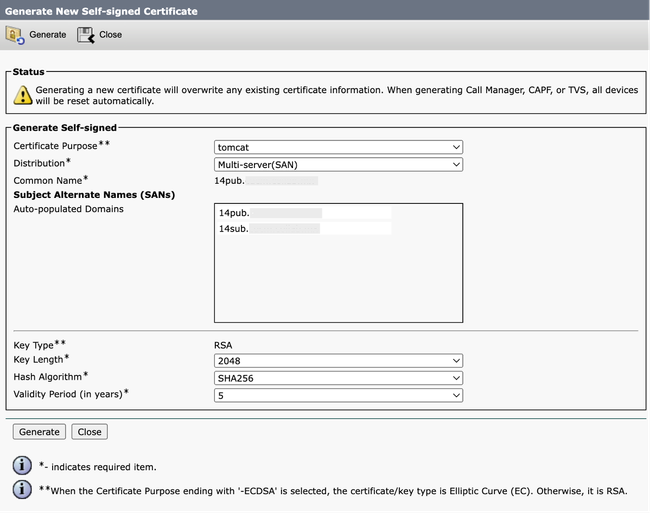

Paso 1. Inicie sesión en Publisher > Operating System (OS) Administration y desplácese hasta Security > Certificate Management > Generate Self-Signed.

Paso 2. Elegir Certificate Purpose: tomcat > Distribution: Multi-Server SAN. Rellena automáticamente los dominios SAN y el dominio principal.

Pantalla Generar certificado Tomcat de varias SAN firmado automáticamente

Pantalla Generar certificado Tomcat de varias SAN firmado automáticamente

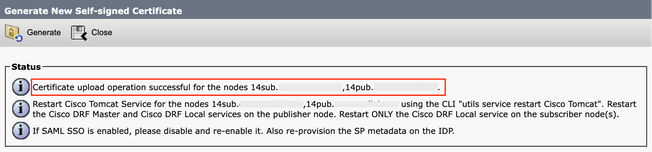

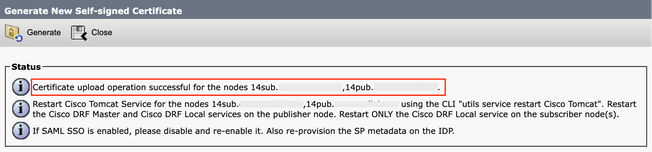

Paso 3. Haga clic en Generatey valide que todos los nodos aparecen en la Certificate upload operation successful mensaje. Haga clic en Close.

Generar mensaje de Tomcat Multi-SAN autofirmado correcto

Generar mensaje de Tomcat Multi-SAN autofirmado correcto

Paso 4. Reinicie el servicio Tomcat, abra una sesión CLI en todos los nodos del clúster y ejecute utils service restart Cisco Tomcat comando.

Paso 5. Desplácese hasta el Publisher > Cisco Unified Serviceability > Tools > Control Center - Network Services y reinicie el Cisco DRF Master Service y Cisco DRF Local Service.

Paso 6. Desplácese hasta cada Subscriber > Cisco Unified Serviceability > Tools > Control Center - Network Services y reiniciar Cisco DRF Local Service.

Firmado por CA

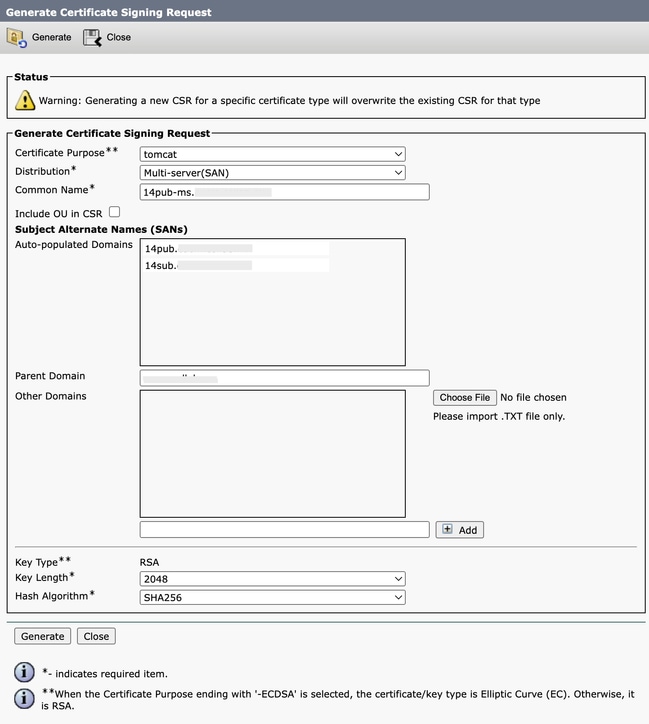

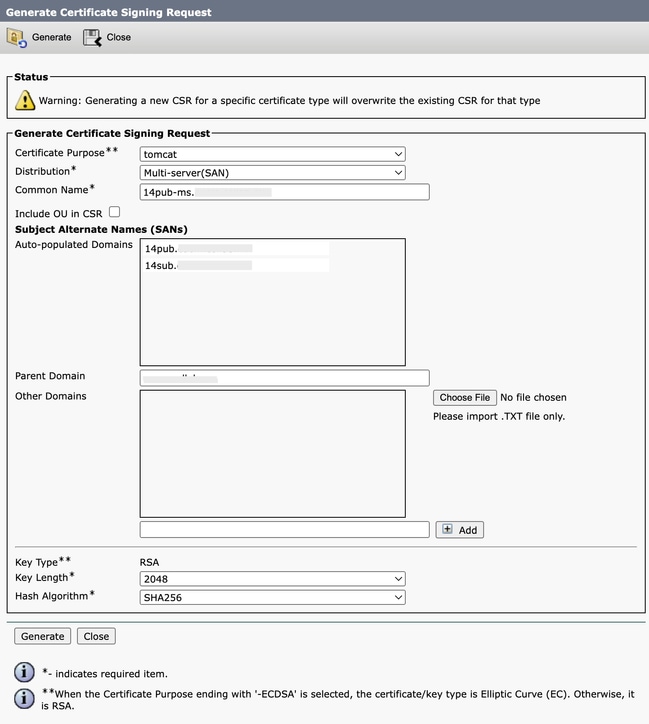

Paso 1. Inicie sesión en Publisher > Operating System (OS) Administration y desplácese hasta Security > Certificate Management > Generate CSR.

Paso 2. Elegir Certificate Purpose: tomcat > Distribution: Multi-Server SAN. Rellena automáticamente los dominios SAN y el dominio principal.

Pantalla Generate Multi-SAN CSR for Tomcat Certificate

Pantalla Generate Multi-SAN CSR for Tomcat Certificate

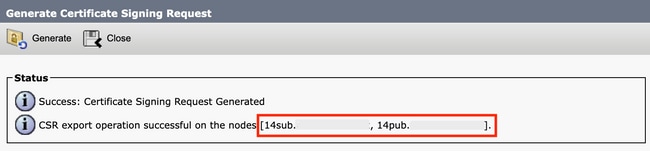

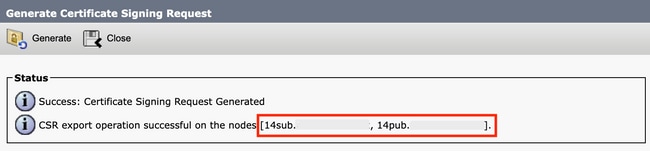

Paso 3. Haga clic en Generatey validar todos los nodos se enumeran en la CSR export operation successful mensaje. Haga clic en Close.

Generar mensaje CSR Tomcat correcto de Multi-SAN

Generar mensaje CSR Tomcat correcto de Multi-SAN

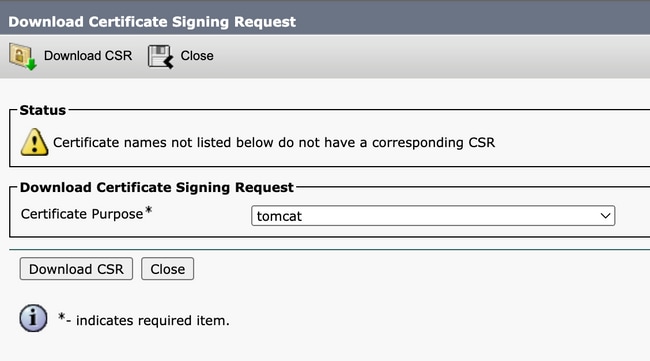

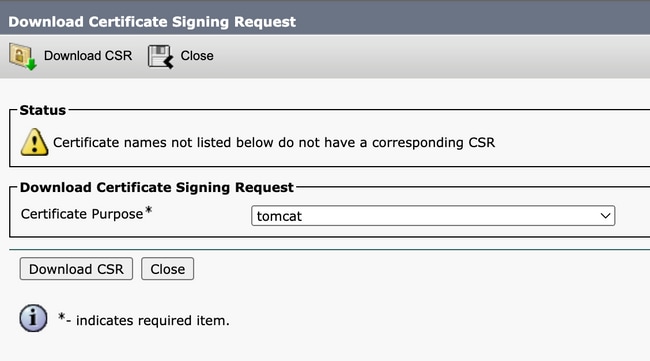

Paso 4. Haga clic en Download CSR > Certificate Purpose: tomcat > Download.

Descargar la pantalla CSR de Tomcat

Descargar la pantalla CSR de Tomcat

Paso 5. Envíe el CSR a la CA para su firma.

Paso 6. Para cargar la cadena de confianza de la CA, navegue por Certificate Management > Upload certificate > Certificate Purpose: tomcat-trust. Establezca la descripción del certificado y examine los archivos de cadena de confianza.

Paso 7. Cargue el certificado firmado por la CA y vaya a Certificate Management > Upload certificate > Certificate Purpose: tomcat. Establezca la descripción del certificado y examine el archivo de certificado firmado por la CA.

Paso 8. Reinicie el servicio Tomcat, abra una sesión CLI en todos los nodos del clúster y ejecute el utils service restart Cisco Tomcat comando.

Paso 9. Desplácese hasta el Publisher > Cisco Unified Serviceability > Tools > Control Center - Network Services y reinicie el Cisco DRF Master Service y Cisco DRF Local Service.

Paso 10. Desplácese hasta cada Subscriber > Cisco Unified Serviceability > Tools > Control Center - Network Services y reiniciar Cisco DRF Local Service.

2. Reutilice el certificado Tomcat para CallManager

Precaución: para CUCM 14, un nuevo parámetro de empresa Phone Interaction on Certificate Update se introduce. Utilice este campo para restablecer los teléfonos de forma manual o automática según corresponda cuando se actualice uno de los certificados TVS, CAPF o TFTP (CallManager/ITLRecrecovery). Este parámetro está establecido de forma predeterminada en reset the phones automatically

Paso 1. Vaya al editor de CUCM y, a continuación, a Cisco Unified OS Administration > Security > Certificate Management.

Paso 2. Haga clic en Reuse Certificate.

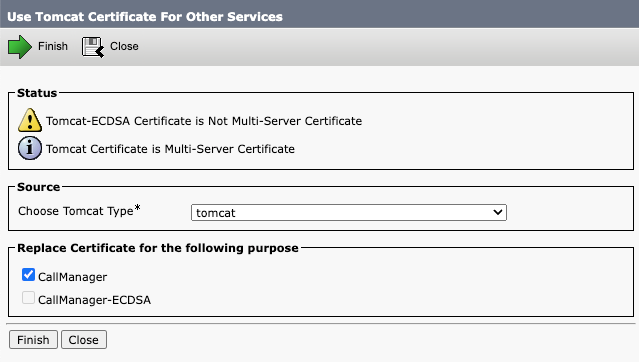

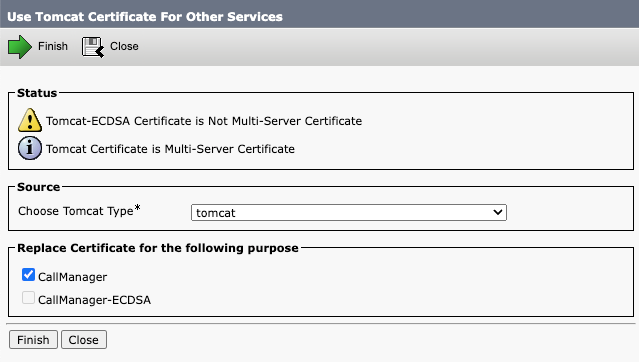

Paso 3. Desde choose Tomcat type lista desplegable, seleccione tomcat.

Paso 4. Desde Replace Certificate for the following purpose panel, compruebe el CallManager casilla de verificación.

Pantalla Reutilizar certificado Tomcat para otros servicios

Pantalla Reutilizar certificado Tomcat para otros servicios

Nota: Si elige Tomcat como tipo de certificado, CallManager se habilita como reemplazo. Si elige tomcat-ECDSA como tipo de certificado, CallManager-ECDSA se habilita como reemplazo.

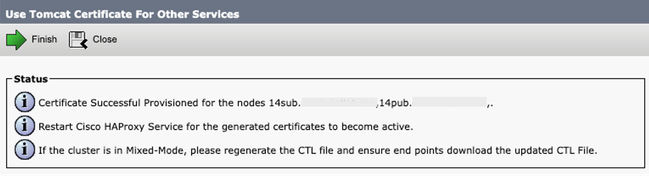

Paso 5. Haga clic en Finish para reemplazar el certificado de CallManager con el certificado de Tomcat Multi-SAN.

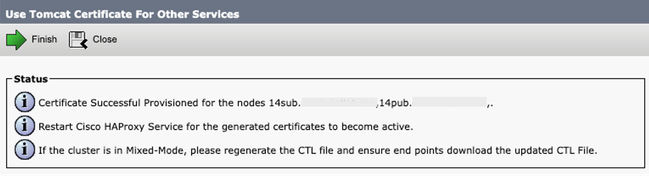

Mensaje de reutilización correcta del certificado Tomcat

Mensaje de reutilización correcta del certificado Tomcat

Paso 6. Reinicie el servicio Cisco HAProxy, abra una sesión CLI en todos los nodos del clúster y ejecute el utils service restart Cisco HAProxy comando.

Nota: Para determinar si el cluster está en Modo Mixto, acceda a Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == No seguro; 1 == Modo mixto).

Paso 7. Si el clúster está en modo mixto, abra una sesión CLI en el nodo de Publisher y ejecute utils ctl update CTLFile y restablezca todos los teléfonos del clúster para que las actualizaciones del archivo CTL tengan efecto.

Verificación

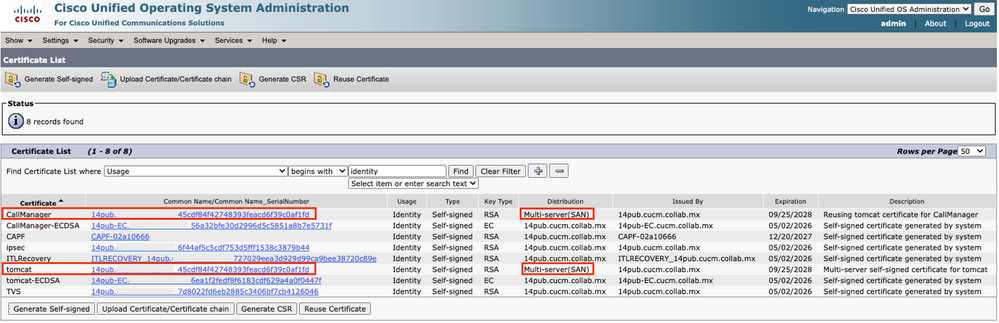

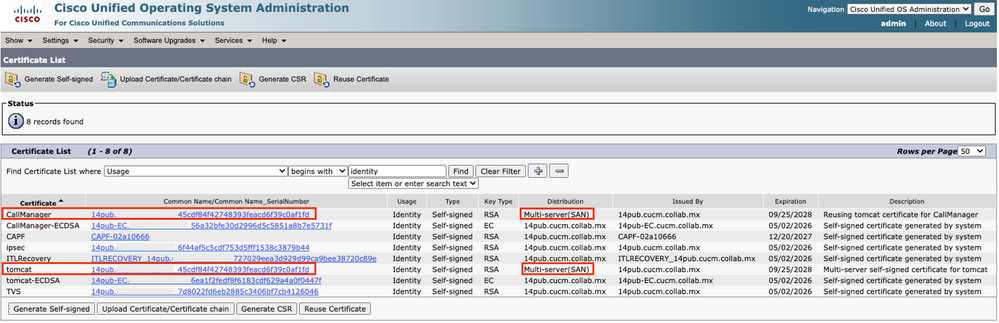

Paso 1. Vaya al editor de CUCM y, a continuación, a Cisco Unified OS Administration > Security > Certificate Management.

Paso 2. Filtrar por Find Certificate List where: Usage > begins with: identity y haga clic en Find.

Paso 3. Los certificados de CallManager y Tomcat deben terminar con el mismo Common Name_Serial Number valor.

Verificar reutilización de certificado Tomcat para CallManager

Verificar reutilización de certificado Tomcat para CallManager

Información Relacionada

Comentarios

Comentarios