Introducción

Este documento describe cómo verificar y evitar la vulnerabilidad CVE-2023-44487 de HTTP/2 Rapid Reset Attack en Cisco Expressways.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información de este documento se basa en Cisco Expressway x14.X.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El 10 de octubre de 2023, la debilidad del nivel de protocolo HTTP/2, que permite una nueva técnica de ataque de denegación de servicio distribuida (DDoS), se publicó como CVE-2023-44487: HTTP/2 Rapid Reset.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

Según la investigación realizada, se observa que Cisco Expressway se ve afectado por esto.

Este es el campo de defecto para evaluar el efecto en Cisco Expressway. CVE-ID en discusión está actualmente en evaluación. La información proporcionada en este documento se recopila brevemente de este Defecto de Cisco. Consulte el siguiente enlace para mantenerse al día.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

Este documento explica los pasos para realizar una solución alternativa para este defecto en Expressway para mitigar el efecto de esta vulnerabilidad.

Los productos que ejecutan la versión x14.0 o posterior con la implementación de acceso remoto móvil (MRA) se ven afectados.

Solución alternativa para el defecto CSCwh88665

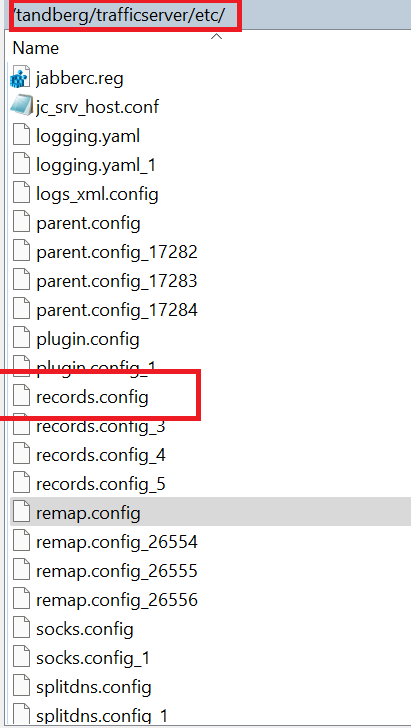

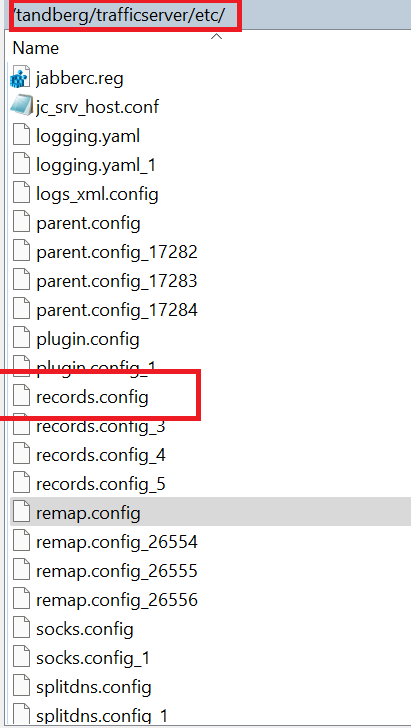

1. Acceda al sistema de archivos de expressway mediante el cliente SCP (utilice las credenciales raíz). Ubicación /tandberg/trafficserver/etc/ como se muestra en la imagen.

2. Crear una copia de seguridad del archivo y guardarlo en el PC. A continuación, abra el archivo original.

3. Abra este archivo en Notepad++ y busque la cadena, CONFIG proxy.config.http.server_ports STRING 8443

Verá estas líneas resaltadas:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. Modifique la línea:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. Guarde el archivo y cárguelo de nuevo en la misma ubicación en Expressway usando WinSCP. Ubicación /tandberg/trafficserver/etc/

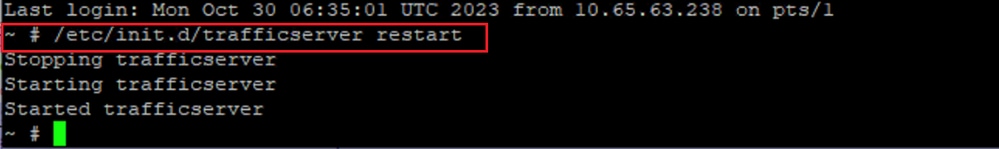

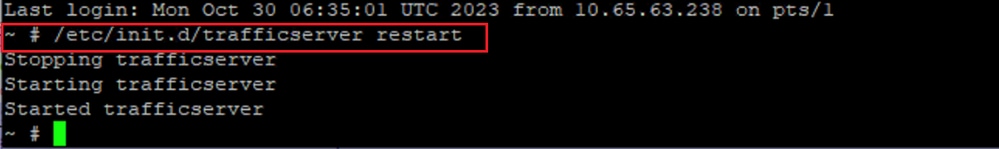

6. Ahora, inicie sesión en Expressway CLI usando las credenciales raíz y reinicie "Servidor de tráfico" con este comando /etc/init.d/trafficserver restart

Nota: el reinicio del sistema restablece la configuración predeterminada y se perderán los cambios.

Nota: este documento se actualizará más a medida que haya más información disponible.

Comentarios

Comentarios