Cómo configurar la integración de directorios de Unified Communications Manager en un entorno de varios bosques

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento explica cómo configurar la integración de directorios de Cisco Unified Communication Manager (CUCM) en un entorno de varios bosques.

Prerequisites

Requirements

Cisco recomienda que tenga:

- Conocimiento de la implementación y configuración de la integración de directorios de CUCM.

- Conocimiento de la implementación y configuración de Microsoft Active Directory Application Manager (ADAM) 2003 o Microsoft Lightweight Directory Services (AD LDS) 2008 o 2012.

- CUCM versión 9.1(2) o posterior.

- Cuando utiliza CUCM versión 9.1(2) o posterior, el filtro LDAP se puede cambiar con la interfaz web administrativa.

- El número de cuentas de usuario que se van a sincronizar no debe superar los 60 000 cuentas por cada editor de CUCM. Cuando se necesitan sincronizar más de 60 000 cuentas, se debe utilizar el kit de desarrollo de software (SDK) de servicios de teléfono IP para proporcionar un directorio personalizado. Consulte Cisco Developer Network para obtener más detalles. Cuando utiliza la versión 10.0(1) o posterior de Unified CM, el número máximo de cuentas de usuario admitidas es 160 000.

- Microsoft ADAM 2003 o Lightweight Directory Services (LDS) 2008 o 2012.

- El requisito de SSL cuando se utiliza el redireccionamiento de enlace no debe estar desactivado. Si está desactivado, hace que la contraseña de un responsable de seguridad de Windows pase al equipo que ejecuta ADAM sin cifrado. Por lo tanto, sólo debe desactivarse en un entorno de prueba.

- La ID de usuario (sAMAccountName ) debe ser única en todos los bosques.

- Si hay una configuración de AD LDS y si se necesita utilizar el ID de usuario de CUCM asignado a sAMAccountName, entonces ese acuerdo se debe configurar como AD.

- Cuando configura la relación de confianza de dominio entre el dominio host de instancia de ADAM y el dominio host de cuentas de usuario, el nivel funcional del dominio y el nivel funcional del bosque deben ser 2003 o posteriores.

- CUCM sólo admite una única partición de directorio de aplicación en AD LDS; actualmente, no se admite la multipartición.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Prefacio

Microsoft AD LDS, anteriormente conocido como ADAM, se puede utilizar para proporcionar servicios de directorio para aplicaciones habilitadas para directorios. En lugar de utilizar la base de datos del servicio de dominio de directorio activo (AD DS) de su organización para almacenar los datos de la aplicación habilitada para el directorio, se puede utilizar AD LDS para almacenar los datos. AD LDS se puede utilizar junto con AD DS para que pueda tener una ubicación central para las cuentas de seguridad (AD DS) y otra ubicación para admitir la configuración de la aplicación y los datos de directorio (AD LDS). Con AD LDS, puede reducir la sobrecarga asociada a la replicación de AD, no tiene que ampliar el esquema de AD para admitir la aplicación y puede dividir la estructura de directorio de modo que el servicio AD LDS se implemente solamente en los servidores que necesitan soportar la aplicación habilitada para directorio.

- Instalación desde la generación de medios: capacidad de crear medios de instalación para AD LDS con Ntdsutil.exe o Dsdbutil.exe.

- Auditoría: auditoría de los valores modificados dentro del servicio de directorio.

- Herramienta de montaje de bases de datos: permite ver los datos de las instantáneas de los archivos de base de datos.

- Soporte de Sitios y Servicios de AD - Le ofrece la capacidad de utilizar Sitios y Servicios de AD para administrar la replicación de los cambios de datos de AD LDS.

- Lista dinámica de archivos LDIF - Con esta función, puede asociar archivos LDIF personalizados a los archivos LDIF predeterminados actuales utilizados para configurar AD LDS en un servidor.

- Consultas recursivas de atributos vinculados: las consultas LDAP pueden seguir los vínculos de atributos anidados para determinar propiedades de atributos adicionales, como las pertenencias a grupos.

Hay muchas diferencias entre ADAM y AD, ADAM sólo puede ofrecer parte de las funciones que proporciona AD.

Overview

El objetivo de este documento es explicar los mecanismos que permiten a CUCM, o a cualquier otro producto de Cisco que utilice el servicio de integración de directorios (DirSync), obtener información del usuario y realizar la autenticación de diferentes dominios AD que pueden existir en diferentes bosques. Para lograr este objetivo, ADAM se utiliza para sincronizar su base de datos de usuarios con diferentes controladores de dominio AD u otras fuentes LDAP.

ADAM puede crear una base de datos de usuarios y almacenar sus detalles. La funcionalidad de inicio de sesión único (SSO) es deseable para evitar que los usuarios finales tengan que mantener diferentes conjuntos de credenciales en diferentes sistemas; por lo tanto, se utiliza la redirección de enlace ADAM. La redirección de enlace ADAM es una función especial para las aplicaciones que soportan el enlace LDAP como mecanismo de autenticación. En algunos casos, el esquema especial, o el contexto de nomenclatura, podría obligarle a evitar AD, lo que hace que ADAM sea una opción necesaria. Esto evita que los usuarios tengan que recordar varias contraseñas debido al uso de un directorio adicional con su propia ID de usuario y contraseña.

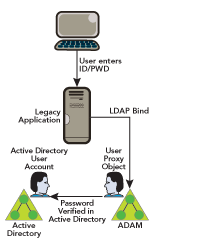

Un objeto proxy de usuario especial en ADAM se asigna a una cuenta de usuario AD normal. El proxy de usuario no tiene una contraseña real almacenada en el propio objeto ADAM. Cuando la aplicación realiza su operación normal de enlace, verifica el ID de forma local, pero verifica la contraseña con AD bajo las tapas, como se muestra en esta figura. La aplicación no necesita ser consciente de esta interacción de AD.

El redireccionamiento de enlace ADAM debe utilizarse sólo en casos especiales en los que una aplicación puede realizar un enlace LDAP simple a ADAM. Sin embargo, la aplicación todavía necesita asociar al usuario a una entidad de seguridad en AD.

La redirección de enlace ADAM se produce cuando se intenta un enlace a ADAM con el uso de un objeto especial denominado objeto proxy. Un objeto proxy es un objeto de ADAM que representa una entidad de seguridad en AD. Cada objeto proxy en ADAM contiene el SID de un usuario en AD. Cuando un usuario intenta enlazar a un objeto proxy, ADAM toma el SID que se almacena en el objeto proxy, junto con la contraseña que se proporciona en tiempo de enlace, y presenta el SID y la contraseña a AD para la autenticación. Un objeto proxy en ADAM no almacena una contraseña y los usuarios no pueden cambiar sus contraseñas de AD a través de los objetos proxy ADAM.

La contraseña se presenta en texto sin formato a ADAM porque la solicitud de enlace inicial es una simple solicitud de enlace LDAP. Por esta razón, se requiere una conexión SSL de forma predeterminada entre el cliente de directorio y ADAM. ADAM utiliza las API de seguridad de Windows para presentar la contraseña a AD.

Puede obtener más información sobre el redireccionamiento de enlace en Comprensión del redireccionamiento de enlace ADAM .

Escenario de soporte de bosques múltiples de Active Directory en CUCM

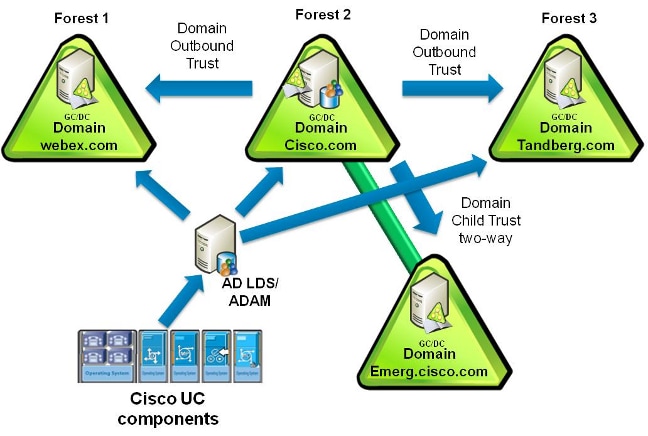

Para explicar el método, imagine un escenario en el que Cisco Systems (Forest 2) haya adquirido otras dos empresas: Tandberg (Bosque 3) y Webex (Bosque 1). En la fase de migración, integre la estructura AD de cada empresa para permitir la implementación de un solo clúster de Cisco Unified Communications.

En el ejemplo, la empresa Cisco (Bosque 2) tiene dos dominios, el dominio raíz de bosque denominado CISCO (dns cisco.com) y un subdominio llamado EMERG (dns emerg.cisco.com). Ambos dominios tienen un controlador de dominio que también es un catálogo global y cada uno se aloja en Windows 2008 Server SP2.

La empresa Tandberg (Forest 3) tiene un único dominio con un controlador de dominio que también es un catálogo global y se aloja en Windows 2008 Server SP2.

Company Webex (Forest 1) tiene un único dominio con un controlador de dominio que también es un catálogo global y se aloja en Windows 2003 R2 Server SP2.

AD LDS se instala en el controlador de dominio para el dominio CISCO, o puede ser una máquina independiente; de hecho, podría estar en cualquier lugar de uno de los tres bosques. La infraestructura DNS debe estar en su lugar de modo que los dominios de un bosque puedan comunicarse con los dominios de otros bosques y establecer las relaciones de confianza y validaciones apropiadas entre los bosques.

Relación de confianza de dominio

Para que la autenticación de los usuarios funcione, necesita tener una confianza entre el dominio donde se aloja la instancia de ADAM y los otros dominios que alojan las cuentas de usuario. Esta confianza puede ser unidireccional si es necesario (confianza saliente desde el dominio que aloja la instancia de ADAM hasta los dominios que alojan las cuentas de usuario). De esta manera, la instancia de ADAM podrá reenviar las solicitudes de autenticación a los DC en esos dominios de cuenta.

Además, necesitará tener una cuenta de usuario de ambos dominios de cuenta que tenga acceso a todos los atributos de todas las cuentas de usuario del dominio. Esta cuenta es utilizada por ADAMSync para sincronizar los usuarios del dominio de cuenta con ADAM.

Por último, pero no menos importante, la máquina que ejecuta ADAM debe poder encontrar todos los dominios (DNS), buscar los controladores de dominio en ambos dominios (con DNS) y conectarse a estos controladores de dominio.

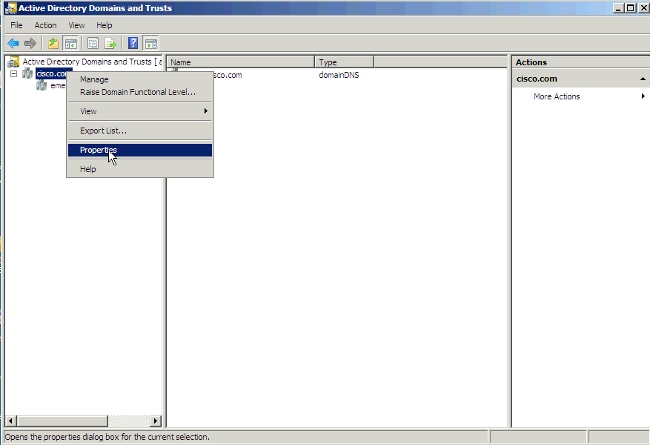

Complete estos pasos para configurar las relaciones entre confianza:

- Abra Active Directory Domains and Trust, haga clic con el botón derecho en el dominio que aloja AD LDS y elija Properties.

- Haga clic en la pestaña Confianzas y haga clic en Nueva Confianza.

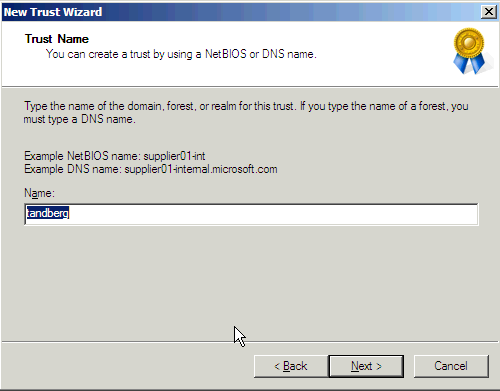

- Siga el asistente e introduzca el nombre del dominio con el que desea establecer la confianza. Haga clic en Next (Siguiente).

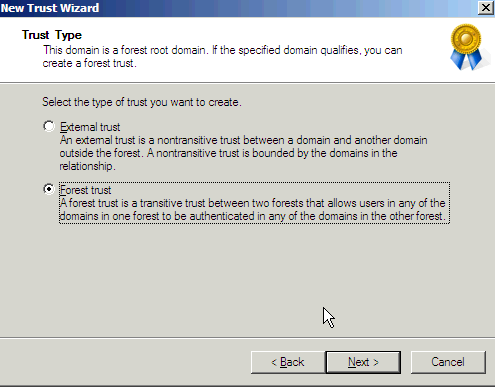

- Haga clic en el botón de radio Forest trust. Haga clic en Next (Siguiente).

- En la dirección del fideicomiso solamente 'unidireccional: saliente' es obligatorio. Haga clic en Unidireccional: botón de radio saliente. Haga clic en Next (Siguiente).

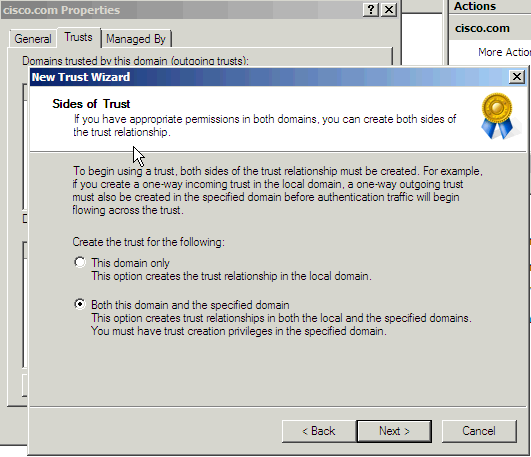

- Permita que el asistente configure ambos dominios. Haga clic en el botón de opción Tanto este dominio como el dominio especificado. Haga clic en Next (Siguiente).

- Introduzca las credenciales para el otro dominio. Haga clic en Next (Siguiente).

- Haga clic en el botón de opción Autenticación en todo el bosque. Haga clic en Next (Siguiente).

- Haga clic en el botón de opción Sí, confirmar la confianza saliente. Haga clic en Next (Siguiente).

Este es el resultado que recibe después de ejecutar este proceso para los dominios Tandberg y Webex. El dominio emergente está ahí de forma predeterminada, ya que es un dominio secundario. Click OK.

Instalación de AD LDS

Instalación de AD LDS en 2008

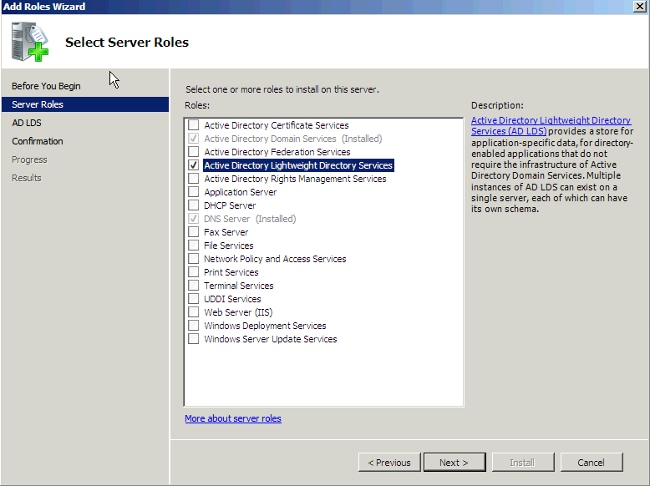

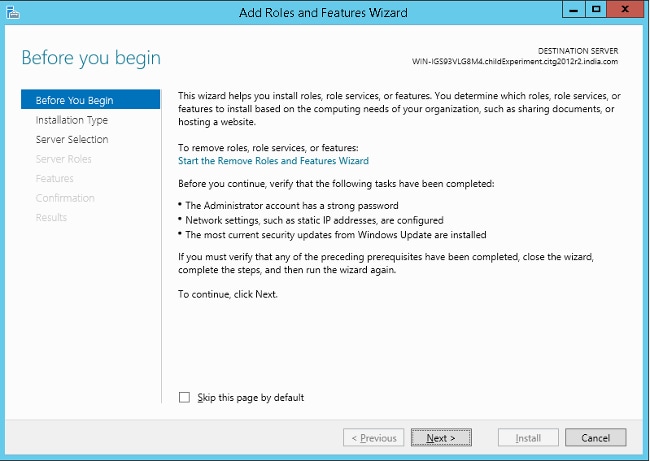

- Abra Server Manager, haga clic en Roles y haga clic en Agregar roles.

-

Marque la casilla de verificación Active Directory Lightweight Directory Services. Haga clic en Next (Siguiente).

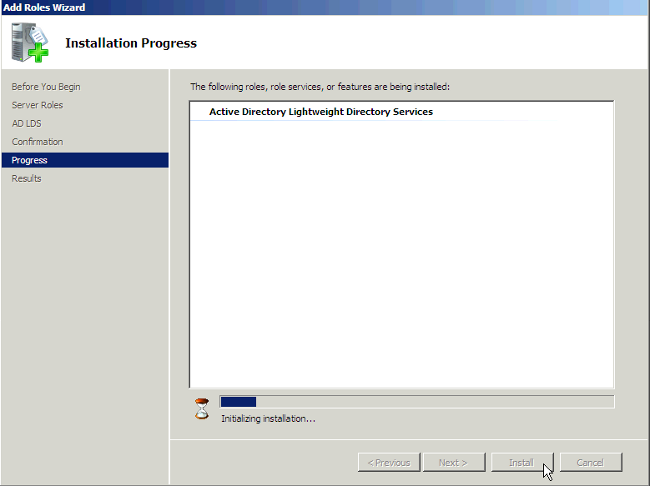

- Aparece la ventana AD LDS Services Installation Progress .

Instalación de AD LDS en 2012

Complete estos pasos para configurar AD LDS en 2012:

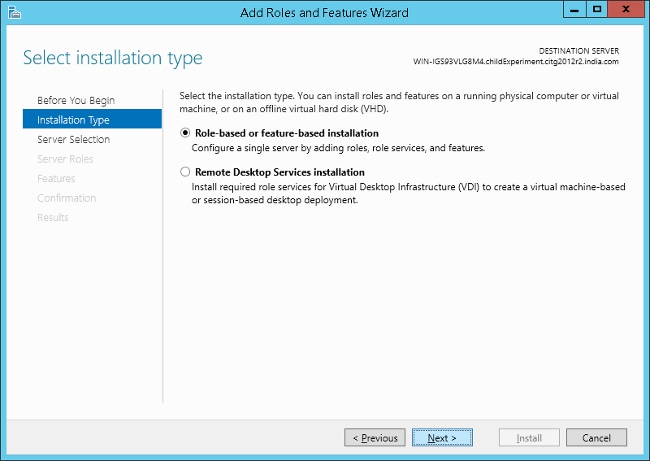

- Abra Server Manager y elija Add Roles and Features. Haga clic en Siguiente y haga clic en Tipo de instalación para pasar a la página Tipo de instalación.

- Elija las opciones predeterminadas y haga clic en Next.

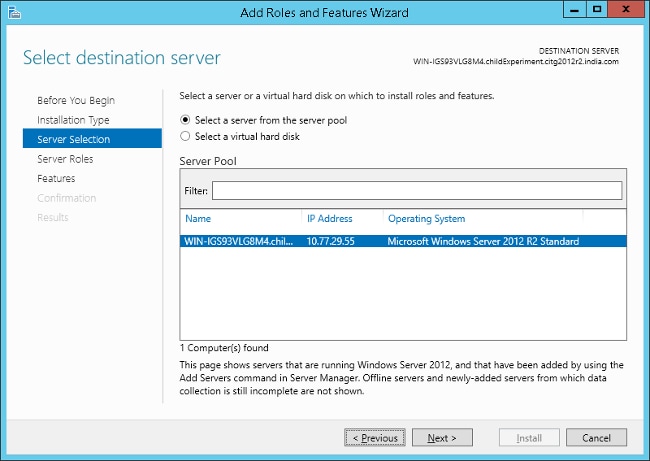

- Haga clic en el botón de radio Select a server from the server pool para seleccionar el servidor predeterminado. Haga clic en Next (Siguiente).

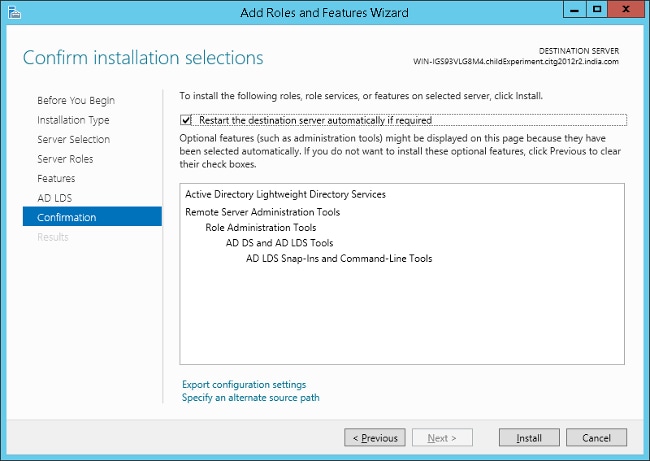

- Marque la casilla de verificación Active Directory Lightweight Directory Services y haga clic en Agregar características. Continúe con la instalación.

- Haga clic en Siguiente en las páginas siguientes.

- Haga clic en la casilla Restart the destination server automatically if required y haga clic en Install para instalar la función.

- Una vez finalizada la instalación correctamente, haga clic en Cerrar para cerrar el asistente.

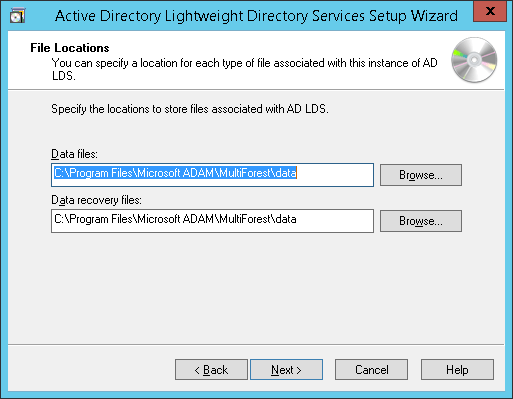

Instalación de la Instancia para el Soporte de Bosques Múltiples

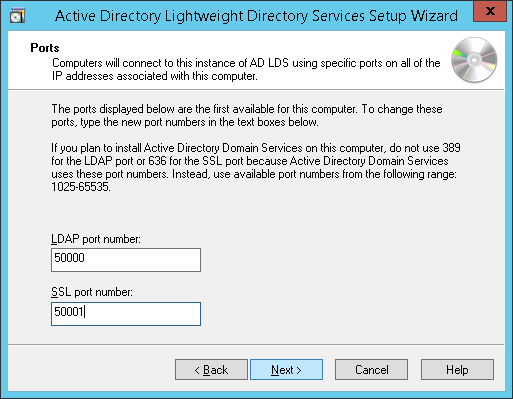

AD LDS puede ejecutar diferentes instancias de los servicios con diferentes puertos, lo que permite ejecutar diferentes "aplicaciones" de directorios de usuarios en la misma máquina. De forma predeterminada, AD LDS elige los puertos 389/LDAP y 636/LDAPS, pero si el sistema ya tiene algún tipo de servicios LDAP que los ejecutan, usará los puertos 50000/LDAP y 50001/LDAPS. Cada instancia tendrá un par de puertos que aumentarán en función de los números anteriores utilizados.

En algunos casos, debido a un error de funcionamiento de Microsoft, el servidor DNS de Microsoft ya utiliza los puertos y el asistente de instancia produce un error (que no se explica por sí mismo). Este error se puede corregir cuando reserva los puertos en la pila TCP/IP. Si encuentra este problema, vea Error al iniciar el servicio de AD LDS: "la configuración no pudo iniciar el servicio..." + código de error 8007041d.

Soporte forestal múltiple en 2008

- En el administrador de servidores, elija Roles y luego Servicios Ligeros de Directorio de Active Directory. Haga clic aquí para crear una instancia de AD LDS.

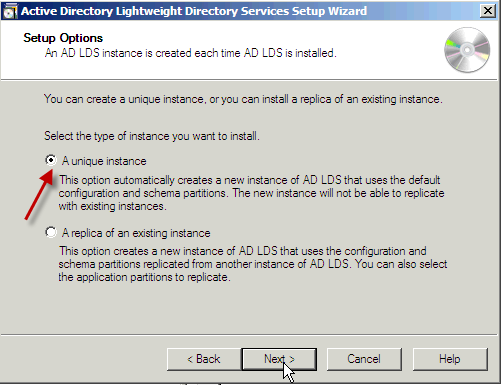

- Haga clic en el botón de opción Una instancia única. Haga clic en Next (Siguiente).

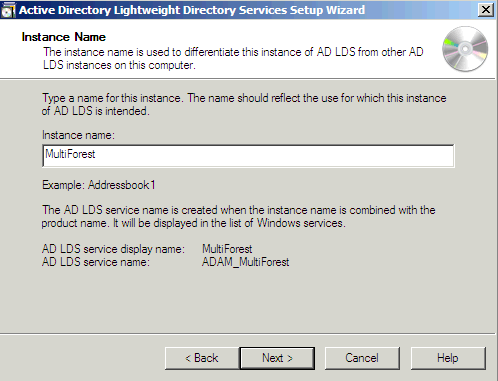

- En el campo Nombre de instancia, introduzca el nombre de la instancia. Es MultiForest en este ejemplo. Haga clic en Next (Siguiente).

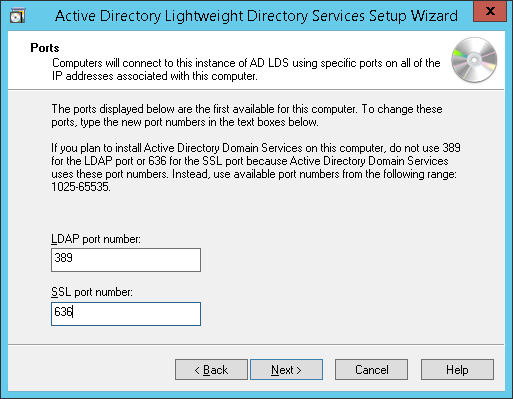

- Introduzca el número de puerto LDAP y el número de puerto SSL seleccionados o permita que el sistema los elija por usted. Haga clic en Next (Siguiente).

-

Nota: CUCM sólo admite una partición de directorio de aplicación única, no se admite multipartición en este momento.

Consulte el paso 5: Práctica Trabajar con particiones de directorio de aplicación para obtener información sobre cómo crear una partición de directorio de aplicación. El proceso para crear una partición de directorio para cada dominio que desee sincronizar funciona en función de la referencia LDAP (RFC 2251) y requiere que el cliente LDAP (CUCM, CUP, etc.) admita las referencias.Haga clic en el botón de opción Sí, crear una partición de directorio de aplicación. Introduzca el nombre de la partición en el campo Nombre de la partición para la instancia. No proporcione una cn como en el ejemplo del asistente, porque la mayoría de las veces se crea un error en los esquemas. En este escenario, se ingresó la misma partición que el controlador de dominio AD que aloja AD LDS (dc=Cisco,dc=com). Haga clic en Next (Siguiente).

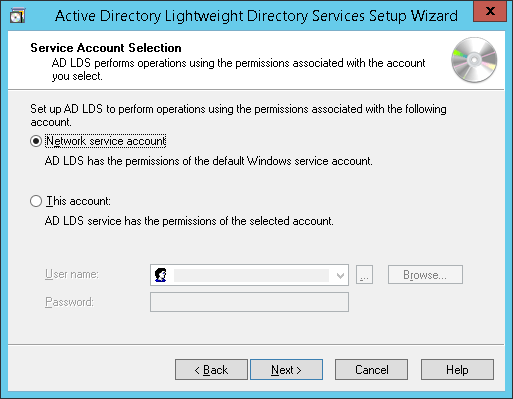

- Haga clic en el botón de opción Esta cuenta. Introduzca un nombre de usuario y una contraseña para iniciar el servidor. Haga clic en Next (Siguiente).

-

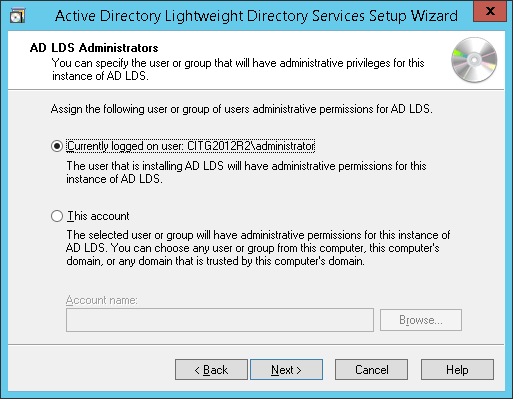

Haga clic en el botón de opción Usuario conectado actualmente. Introduzca el nombre del usuario con permisos administrativos. Haga clic en Next (Siguiente).

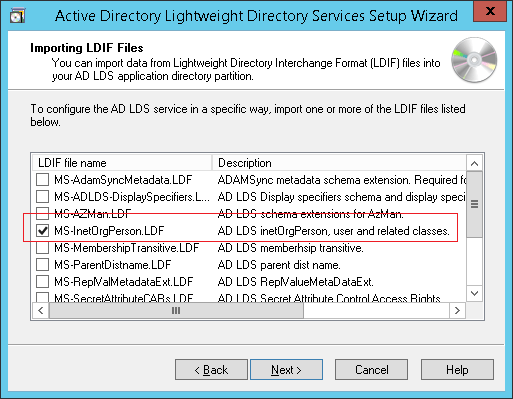

- Importe los archivos LDIF predeterminados resaltados para generar el esquema. Haga clic en Next (Siguiente).

Nota: Si ADAM está instalado en un servidor de Windows 2003, la pantalla anterior tendrá sólo cuatro opciones: MS-AZMan.LDF, MS-InetOrgPerson.LDF, MS-User.LDF y MS-UserProxy.LDF. De estos cuatro, active sólo las casillas de verificación de MS-User.LDF y MS-InetOrgPerson.LDF.

Soporte forestal múltiple en 2012

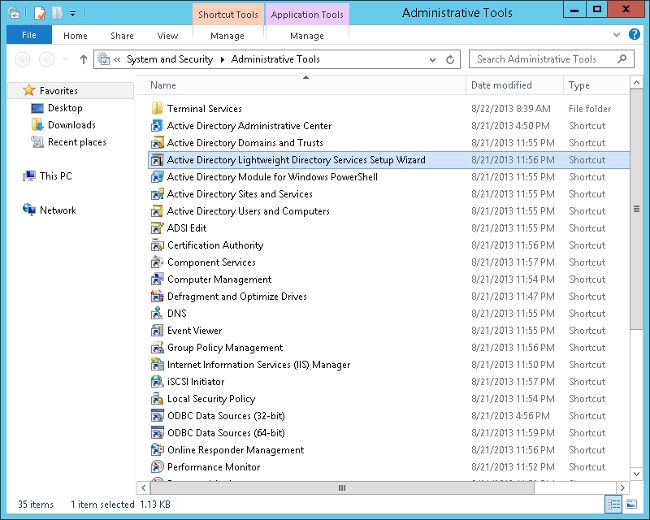

- Abra las herramientas administrativas y haga doble clic en el Asistente de configuración de Active Directory Lightweight Directory Services.

- Haga clic en Next (Siguiente).

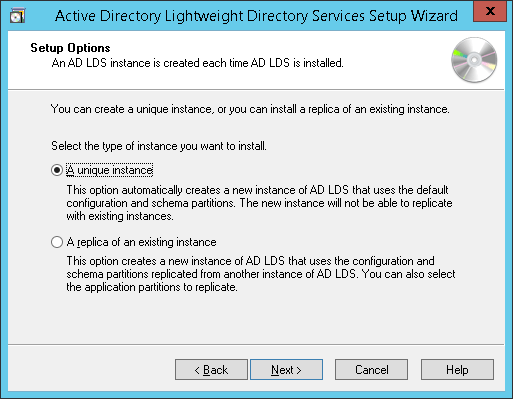

- Marque el botón de opción Una instancia única. Haga clic en Next (Siguiente).

- Introduzca un nombre de instancia y una descripción para la instancia. Aquí se introduce el nombre "MultiForest". Haga clic en Next (Siguiente).

- Introduzca los números de puerto LDAP y SSL. Los puertos preferidos son 389 y 636 respectivamente. Si el servidor de dominio es un servidor secundario y si el dominio primario utiliza estos puertos, se rellenarán de forma predeterminada diferentes números de puerto. En ese caso, no los cambie y continúe con la instalación. Haga clic en Next (Siguiente).

- Aquí, de forma predeterminada, se han rellenado otros números de puerto. Haga clic en Next (Siguiente).

-

Nota: CUCM sólo admite una partición de directorio de aplicación única, no se admite multipartición en este momento.

Consulte el paso 5: Práctica Trabajar con particiones de directorio de aplicación para obtener información sobre cómo crear una partición de directorio de aplicación. El proceso para crear una partición de directorio para cada dominio que desee sincronizar funciona en función de la referencia LDAP (RFC 2251) y requiere que el cliente LDAP (CUCM, CUP, etc.) admita las referencias. Consulte Soporte de Microsoft para obtener más información.Haga clic en el botón de opción Sí, crear una partición de directorio de aplicación. Introduzca el nombre de la partición. Cree la partición para LDS como cisco.com. Se puede proporcionar cualquier valor adecuado. Haga clic en Next (Siguiente).

- Elija las opciones predeterminadas en las páginas siguientes y continúe.

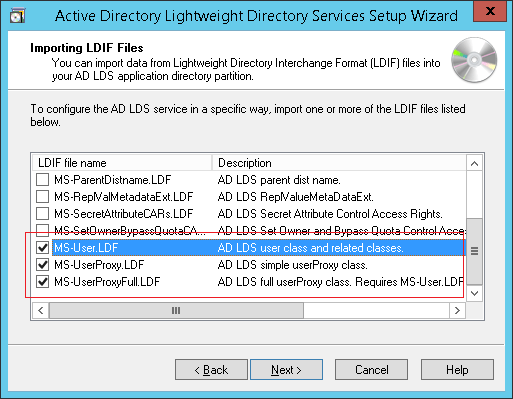

- Marque las casillas de verificación MS-InetOrgPerson.LDF, MS-User.LDF, MS-UserProxy.LDF y MS-UserProxyFull.LDF. Haga clic en Next (Siguiente).

- Haga clic en Next para iniciar la instalación.

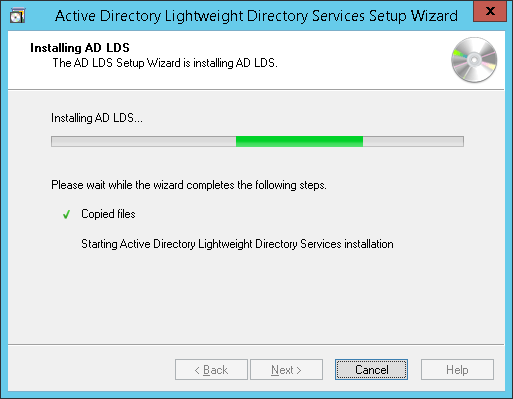

- La instalación se ha completado correctamente. Haga clic en Finish (Finalizar).

Configuración del analizador de esquemas ADAM

Si los ID de usuario (sAMAccountNames) son únicos en diferentes dominios y no hay varios usuarios con el mismo ID en diferentes dominios de diferentes bosques, los usuarios pueden sincronizarse desde AD a los bosques respectivos en AD LDS, todos los cuales pueden existir en una sola partición en AD LDS en una configuración de varios bosques. Por ejemplo, considere la figura de la sección Escenario de Soporte de Bosques Múltiples de Active Directory en CUCM, y si existe una ID de usuario ‘alice’ en uno de los tres dominios, la configuración en esta situación sería la siguiente:

PARTICIÓN BOSQUE DN

P1 cisco.com DC=cisco,DC=com

webex.com DC=webex, DC=cisco,DC=com

tandberg.com DC=Tandberg, DC=cisco,DC=com

Para configurar CUCM con AD LDS, el ID de usuario (sAMAccountName) debe ser único en todos los bosques. Actualmente, CUCM sólo admite una única partición en AD LDS.

Si los sAMAccountNames no son únicos, considere la posibilidad de utilizar cualquiera de estos atributos si identifican de forma exclusiva una cuenta de usuario: correo electrónico, número de teléfono, númeroDeempleado, uid o nombreDeUsuario.

- Copie el esquema del dominio en ADAM.

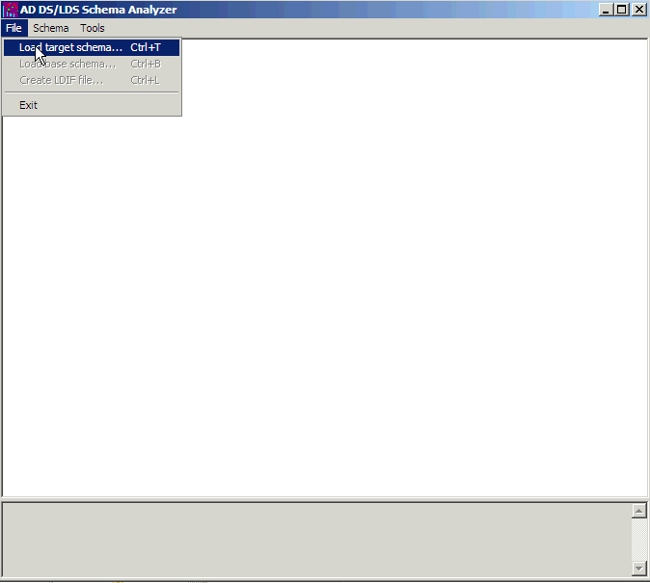

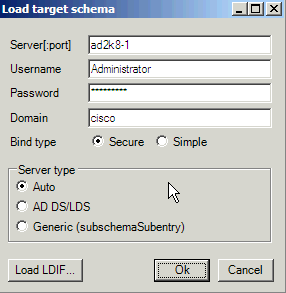

- Abra AD DS/LDS Schema analyzer (ADSchemaAnalyzer.exe) en el directorio c:\windows\adam.

- Elija Archivo > Cargar esquema de destino.

- Proporcione las credenciales del controlador de dominio AD de origen del que desea importar. Click OK.

- Elija Archivo > Cargar esquema base.

- Especifique el AD LDS al que desea conectar y ampliar el esquema. Click OK.

- Elija Esquema > Marcar todos los elementos no presentes como incluidos.

- Elija Archivo > Crear archivo LDIF. En este ejemplo, el archivo creado a través de este paso es diff-Schema.ldf. Para simplificar el proceso, el archivo debe crearse en c:\windows\adam.

Una opción disponible para ayudar a organizar los archivos que deben generarse es crear un directorio separado para permitir que estos archivos se separen del c:\windows\adam directory principal. Abra un símbolo del sistema y cree un directorio de registro en c:\windows\adam.

cd \windows\adam

mkdir logs - Importe el esquema ldif, creado con ADSchema Analyzer, a AD LDS.

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X

#ConfigurationNamingContext -f diff-schema.ldf -j c:\windows\adam\logsRefiérase a Uso de LDIFDE para importar y exportar objetos de directorio a Active Directory para obtener opciones de extensión y formatos de comando adicionales.

Ampliación del esquema de AD LDS con los objetos User-Proxy

Es necesario crear el objeto para la autenticación de proxy y no se utilizará la clase de objeto 'user'. La clase de objeto que se crea, userProxy, es la que permite la redirección de enlaces. El detalle de la clase de objeto debe crearse en un archivo ldif. El archivo es una creación de un nuevo archivo, que en este ejemplo es MS-UserProxy-Cisco.ldf. Este nuevo archivo se genera a partir de MS-UserProxy.ldf original y, editado, utilice un programa de edición de texto para tener este contenido:

#==================================================================

# @@UI-Description: AD LDS simple userProxy class.

#

# This file contains user extensions for default ADAM schema.

# It should be imported with the following command:

# ldifde -i -f MS-UserProxy.ldf -s server:port -b username domain password -k -j . -c

"CN=Schema,CN=Configuration,DC=X" #schemaNamingContext

#

#==================================================================

dn: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

changetype: ntdsSchemaAdd

objectClass: top

objectClass: classSchema

cn: User-Proxy

subClassOf: top

governsID: 1.2.840.113556.1.5.246

schemaIDGUID:: bxjWYLbzmEiwrWU1r8B2IA==

rDNAttID: cn

showInAdvancedViewOnly: TRUE

adminDisplayName: User-Proxy

adminDescription: Sample class for bind proxy implementation.

objectClassCategory: 1

lDAPDisplayName: userProxy

systemOnly: FALSE

possSuperiors: domainDNS

possSuperiors: organizationalUnit

possSuperiors: container

possSuperiors: organization

defaultSecurityDescriptor:

D:(OA;;CR;ab721a53-1e2f-11d0-9819-00aa0040529b;;PS)S:

defaultHidingValue: TRUE

defaultObjectCategory: CN=User-Proxy,CN=Schema,CN=Configuration,DC=X

systemAuxiliaryClass: msDS-BindProxy

systemMayContain: userPrincipalName

systemMayContain: givenName

systemMayContain: middleName

systemMayContain: sn

systemMayContain: manager

systemMayContain: department

systemMayContain: telephoneNumber

systemMayContain: mail

systemMayContain: title

systemMayContain: homephone

systemMayContain: mobile

systemMayContain: pager

systemMayContain: msDS-UserAccountDisabled

systemMayContain: samAccountName

systemMayContain: employeeNumber

systemMayContain: initials

systemMayContain: ipPhone

systemMayContain: displayName

systemMayContain: msRTCSIP-primaryuseraddress

systemMayContain: uid

dn:

changetype: modify

add: schemaUpdateNow

schemaUpdateNow: 1

-

Guarde el archivo MS-UserProxy-Cisco.ldf en C:\windows\adam.

Importe la nueva clase de objeto a AD LDS.

ldifde -i -s localhost:50000 -c CN=Configuration,DC=X #ConfigurationNamingContext -f

MS-UserProxy-Cisco.ldf -j c:\windows\adam\logs

Importar usuarios de AD DC a AD LDS

El usuario de cada dominio ahora debe importarse a AD LDS. Este paso debe repetirse para cada dominio que deba sincronizarse. Este ejemplo sólo muestra el proceso en uno de los dominios. Comience con el MS-AdamSyncConf.xml original y cree un archivo XML para cada dominio que deba sincronizarse y modifique el archivo con los detalles específicos de cada dominio para tener este contenido:

<?xml version="1.0"?>

<doc>

<configuration>

<description>Adam-Sync1</description>

<security-mode>object</security-mode>

<source-ad-name>ad2k8-1</source-ad-name>

<source-ad-partition>dc=cisco,dc=com</source-ad-partition>

<source-ad-account></source-ad-account>

<account-domain></account-domain>

<target-dn>dc=cisco,dc=com</target-dn>

<query>

<base-dn>dc=cisco,dc=com</base-dn>

<object-filter>

(|(&(!cn=Administrator)(!cn=Guest) (!cn=ASPNET)

(!cn=krbtgt)(sAMAccountType=805306368))(&(objectClass=user)(isDeleted=TRUE)))

</object-filter>

<attributes>

<include>objectSID</include>

<include>mail</include>

<include>userPrincipalName</include>

<include>middleName</include>

<include>manager</include>

<include>givenName</include>

<include>sn</include>

<include>department</include>

<include>telephoneNumber</include>

<include>title</include>

<include>homephone</include>

<include>mobile</include>

<include>pager</include>

<include>msDS-UserAccountDisabled</include>

<include>samAccountName</include>

<include>employeeNumber</include>

<include>initials</include>

<include>ipPhone</include>

<include> displayName</include>

<include> msRTCSIP-primaryuseraddress</include>

<include>uid</include>

<exclude></exclude>

</attributes>

</query>

<user-proxy>

<source-object-class>user</source-object-class>

<target-object-class>userProxy</target-object-class>

</user-proxy>

<schedule>

<aging>

<frequency>0</frequency>

<num-objects>0</num-objects>

</aging>

<schtasks-cmd></schtasks-cmd>

</schedule>

</configuration>

<synchronizer-state>

<dirsync-cookie></dirsync-cookie>

<status></status>

<authoritative-adam-instance></authoritative-adam-instance>

<configuration-file-guid></configuration-file-guid>

<last-sync-attempt-time></last-sync-attempt-time>

<last-sync-success-time></last-sync-success-time>

<last-sync-error-time></last-sync-error-time>

<last-sync-error-string></last-sync-error-string>

<consecutive-sync-failures></consecutive-sync-failures>

<user-credentials></user-credentials>

<runs-since-last-object-update></runs-since-last-object-update>

<runs-since-last-full-sync></runs-since-last-full-sync>

</synchronizer-state>

</doc>

En este archivo, estas etiquetas deben reemplazarse para que coincidan con el dominio:

- <source-ad-name> - Utilice el nombre de host del dominio.

- <source-ad-partition> - Utilice la partición raíz del DC AD de origen del que desea importar (por ejemplo, dc=Cisco, dc=com o dc=Tandberg, dc=com ).

- <base-dn> - Elija el contenedor desde el que importar. Por ejemplo, si se requieren todos los usuarios del dominio, debe ser el mismo que <source-ad-partition>, pero si los usuarios pertenecen a una unidad organizativa específica (como Finance OU), debe ser similar a OU=Finance, DC=Cisco, DC=com.

Consulte Sintaxis de filtro de búsqueda para obtener más información sobre cómo crear un <object-filter>.

Guarde el archivo XML recién creado en C:\windows\adam.

Abra una ventana de comandos, cd \windows\adam.

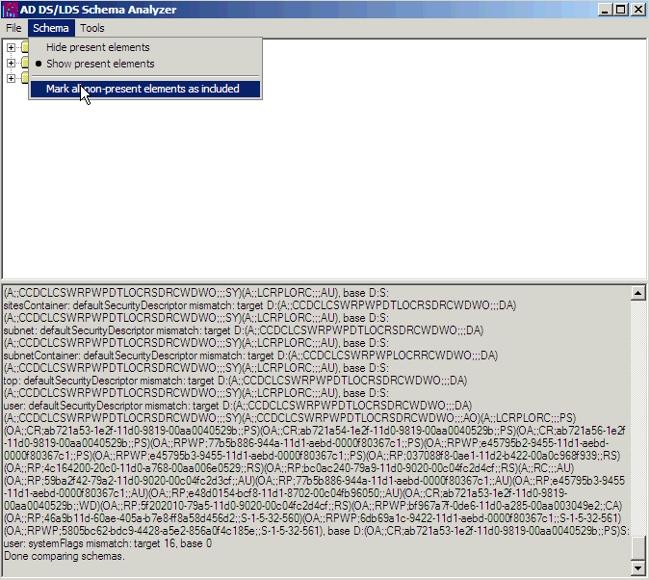

Ingrese el comando ADAMSync /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log.

Verifique que el archivo AdamSyncConf1.xml sea el archivo XML recién creado.

Sincronice los usuarios con el comando ADAMSync /sync localhost:50000 "dc=cisco,dc=com" /log c:\windows\adam\logs\sync.log.

El resultado debe ser similar a:

Para completar una sincronización automática de AD a ADAM , utilice el planificador de tareas en Windows.

Cree un archivo .bat con este contenido:

"C:\Windows\ADAM\ADAMSync" /install localhost:50000 c:\windows\ADAM\AdamSyncConf1.xml /log c:\windows\adam\logs\install.log

"C:\Windows\ADAM\ADAMSync" /sync localhost:50000 "dc=cisco,dc=com" /log c:\windows\adam\logs\syn.log

Programe la tarea para ejecutar el archivo .bat como y cuando sea necesario. Esto se ocupa de las adiciones, modificaciones y eliminaciones que se producen en AD para reflejarse también en ADAM.

Puede crear otro archivo .bat y programarlo para completar una sincronización automática desde el otro bosque.

Crear el usuario en AD LDS para la sincronización y autenticación de CUCM

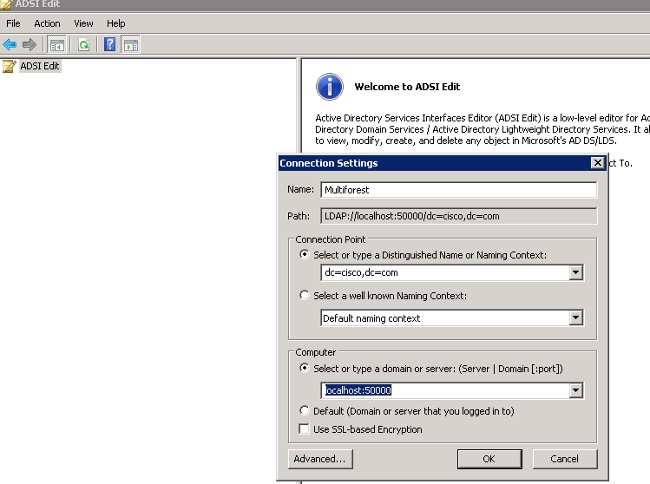

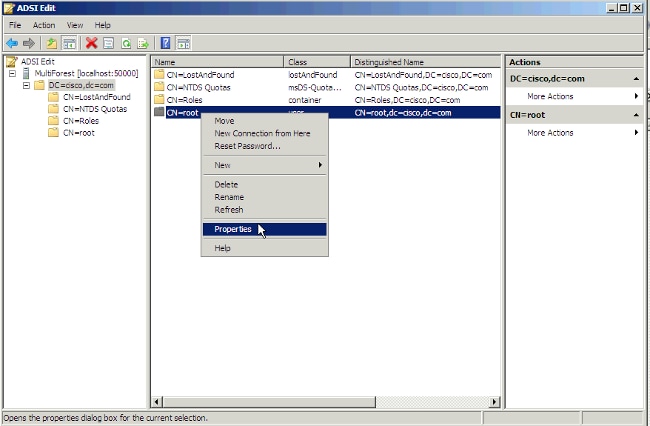

- Abra ADSI Edit desde las herramientas del administrador en el menú Inicio.

- Elija File > Connection (o Action > Connect To).

- Conéctese a dn base del árbol AD LDS (DC=Cisco,DC=com) y especifique el host y el puerto donde se aloja (localhost:50000). Click OK.

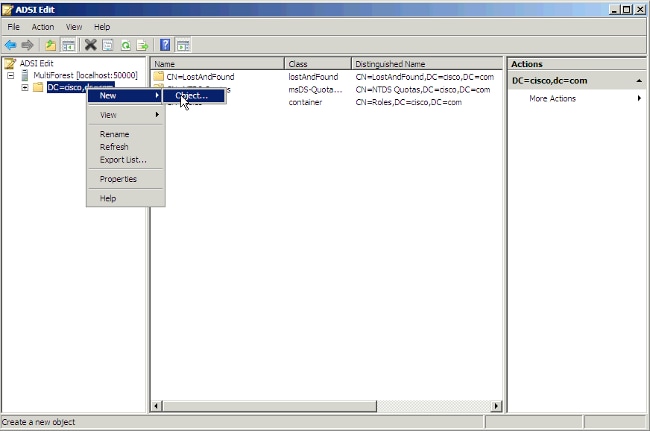

- Haga clic con el botón derecho en el DN base y elija New > Object.

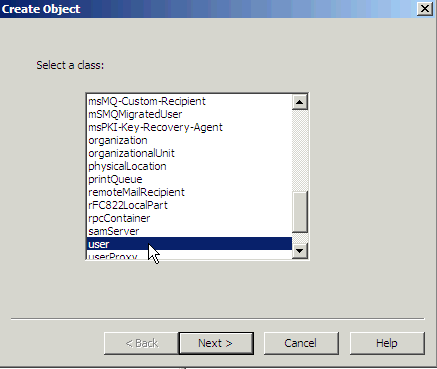

- Elija usuario. Haga clic en Next (Siguiente).

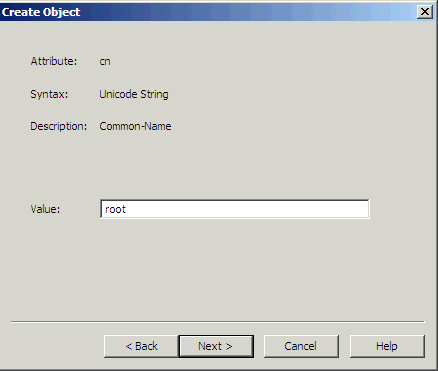

- En el campo Valor, introduzca el nombre del objeto seleccionado. En este ejemplo, "root" es el nombre elegido (aquí se puede elegir cualquier nombre). Haga clic en Next (Siguiente).

- Para proporcionar una contraseña al nuevo usuario, haga clic con el botón derecho en el usuario y elija Restablecer contraseña.

- El nuevo usuario está desactivado de forma predeterminada. Para habilitar el nuevo usuario, haga clic con el botón derecho del ratón en el usuario y elija Propiedades.

- Vaya al atributo msDS-UserAccountDisabled y haga clic en Edit.

- Haga clic en el botón de radio False para habilitar la cuenta de usuario. Click OK.

- Haga clic en el botón de opción True para asegurarse de que la contraseña nunca caducará. Click OK.

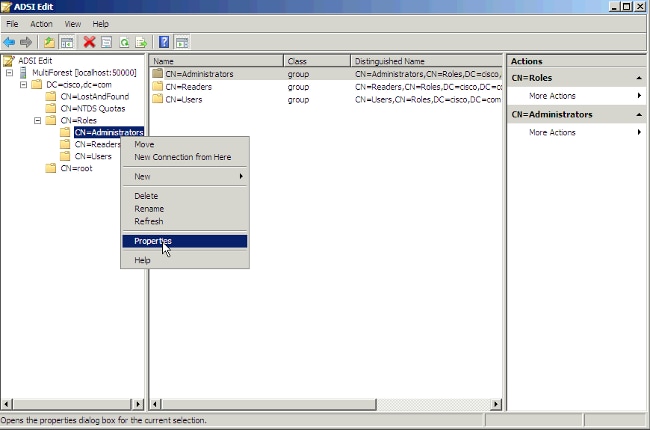

- El nuevo usuario debe agregarse a un grupo que tenga permiso de lectura para AD LDS, que en este ejemplo se eligió Administradores. Vaya a CN=Roles > CN=Administradores. Haga clic con el botón derecho del ratón en CN=Administradores y elija Propiedades.

- Elija el miembro del atributo y haga clic en Editar.

- Ingrese el nuevo DN que se creó previamente, cn=root,dc=Cisco,dc=com, a este grupo. Click OK.

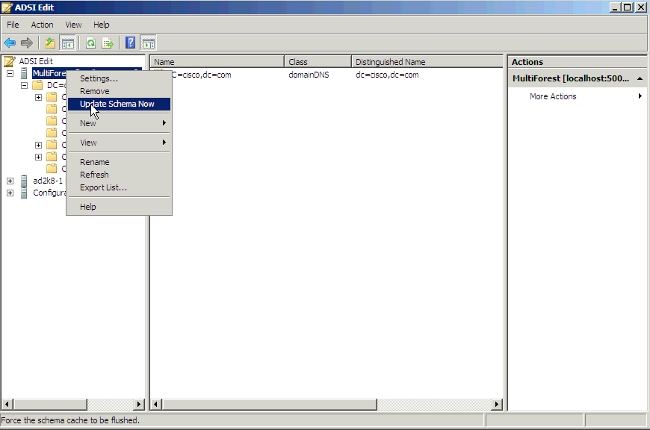

- Elija Update Schema Now y reinicie AD LDS.

Configurar redirección de enlace

De forma predeterminada, el enlace a ADAM con redirección de enlaces requiere una conexión SSL. SSL requiere la instalación y el uso de certificados en el equipo que ejecuta ADAM y en el equipo que se conecta a ADAM como cliente. Si los certificados no están instalados en su entorno de prueba de ADAM, puede inhabilitar el requisito de SSL como alternativa.

De forma predeterminada, SSL está habilitado. Para que el protocolo LDAPS funcione en ADAM/LDS, deberá generar un certificado.

En este ejemplo, se utiliza Microsoft Certification Authority Server para emitir el certificado. Para solicitar un certificado, vaya a la página web de la CA de Microsoft - http://<nombre de host de la CA de MSFT>/certsrv y complete estos pasos:

- Haga clic en Solicitar un certificado.

- Haga clic en Solicitud de certificado avanzada.

- Haga clic en Crear y enviar una solicitud a esta CA.

- En el cuadro de texto Nombre, introduzca el nombre DNS completo del servidor ADAM/AD LDS.

- Asegúrese de que el tipo de certificado sea certificado de autenticación del servidor.

- Para el formato, elija PCKS10.

- Elija Mark Keys como exportable.

- Opcionalmente, rellene la otra información.

- En el cuadro de texto Nombre descriptivo, introduzca el nombre dns completo del servidor ADAM/AD LDS.

- Haga clic en Submit (Enviar).

Vuelva a la interfaz de la entidad de certificación y haga clic en la carpeta Certificados pendientes. Haga clic con el botón derecho del ratón en la solicitud de certificado realizada por el equipo ADAM/AD-LDS y emita el certificado.

El certificado se ha creado y reside en la carpeta "Certificados emitidos". A continuación, debe descargar e instalar el certificado:

- Abra http://<nombre de host de la CA de MSFT>/certsrv.

- Haga clic en Ver el estado de una solicitud de certificado pendiente.

- Haga clic en la solicitud de certificado.

- Haga clic en el certificado para instalarlo.

Para permitir que el servicio ADAM utilice el certificado, debe colocar el certificado en el almacén personal del servicio ADAM:

- En el menú Inicio, elija Ejecutar. Escriba mmc. Esto abre la consola de administración.

- Haga clic en Archivo \ Agregar/Quitar complemento.

- Haga clic en Agregar y elija Certificados.

- Elija la cuenta de servicio.

- Elija Equipo local.

- Elija su servicio de instancia ADAM.

- Agregue un nuevo complemento de certificado, pero esta vez elija Mi cuenta de usuario en lugar de la cuenta de servicio.

- Haga clic en Cerrar y haga clic en Aceptar.

- En el árbol Certificados - Usuario actual, abra la carpeta Personal.

- Seleccione el certificado y cópielo en la misma ubicación bajo "Certificados - nombre de instancia de adam".

Para conceder permiso de lectura en el certificado de autenticación del servidor a la cuenta de servicio de red, complete estos pasos:

- Vaya a este directorio predeterminado donde se almacenan los certificados instalados o importados: C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys.

- Haga clic con el botón derecho del ratón en el certificado de autenticación del servidor correspondiente. Haga clic en Properties (Propiedades).

- Haga clic en la ficha Security (Seguridad). Haga clic en Editar.

- En el cuadro de diálogo Permisos, haga clic en Agregar.

- En el cuadro de diálogo Seleccionar usuarios, equipos o grupos, introduzca Servicio de red. Click OK.

- Reinicie la instancia de ADAM.

Puede encontrar más información en el Apéndice A: Configuración de los Requisitos LDAP sobre SSL para AD LDS.

A continuación, cargue el certificado de la CA que emitió el certificado en la máquina ADAM/AD LDS como una confianza de directorio de CUCM.

Refiérase a la Guía de Administración del Sistema de Cisco Unified Communications Operations para obtener más detalles.

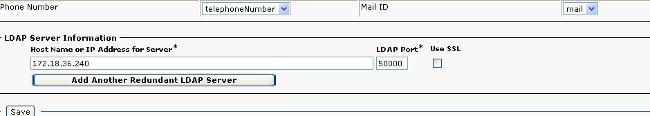

Elija la casilla de verificación para utilizar SSL en la página LDAP Directory y la página LDAP Authentication .

Introduzca 50001 (en este ejemplo) para el puerto LDAP, que es el número de puerto SSL dado cuando instaló la instancia ADAM/AD LDS.

Para inhabilitar el requisito SSL para redirección de enlace, complete estos pasos:

- Haga clic en Start, elija Administrative Tools y haga clic en ADSI Edit.

- En el menú Acción, elija Conectar a.

- En el campo Equipo, ingrese localhost:5000 (éste es el host y puerto ADAM).

- En la sección Punto de conexión, haga clic en el botón de opción Seleccionar un contexto de nombres conocido. En la lista desplegable, elija Configuration. Click OK.

- En el árbol de la consola, busque este objeto contenedor en la partición de configuración: CN=Servicio de directorio,CN=Windows NT,CN=Servicios.

- Haga clic con el botón derecho en CN=Servicio de directorio y elija Propiedades.

- En Atributos, haga clic en msDS-Other-Settings. Haga clic en Editar.

- En Valores, haga clic en RequireSecureProxyBind=1 y, a continuación, haga clic en Quitar.

- En Valor para agregar, introduzca RequireSecureProxyBind=0, haga clic en Agregar y, a continuación, haga clic en Aceptar.

- Reinicie AD LDS para que los cambios surtan efecto.

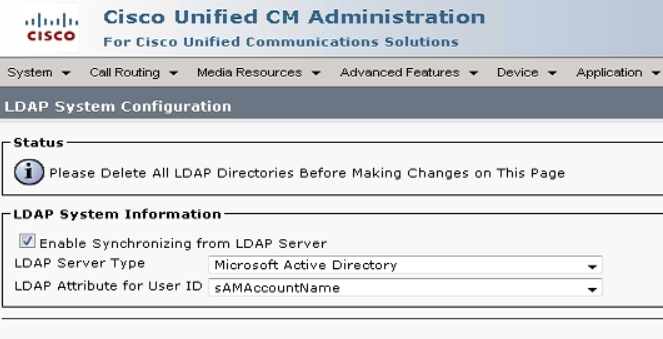

Configuración de CUCM

La autenticación y la sincronización de ADAM/AD LDS se admiten en CUCM versión 9.1(2) y posteriores.

- Elija System > LDAP > LDAP System.

- Seleccione Microsoft ADAM o Lightweight Directory Services.

- Puede elegir cualquiera de estos atributos de usuario LDAP: correo, número de empleado o número de teléfono.

uid sólo se utiliza con ADAM/AD LDS independiente y no con compatibilidad con varios bosques AD.

Actualmente, para el servidor LDAP tipo "Microsoft ADAM o servicios de directorio ligero", samAccountName no se incluye en el desplegable Atributo LDAP para Userid . La razón es que no es un atributo admitido con ADAM/AD LDS autónomo. Si se debe utilizar el ID de usuario de CUCM asignado a sAMAccountName, se debe configurar dicho acuerdo como AD.

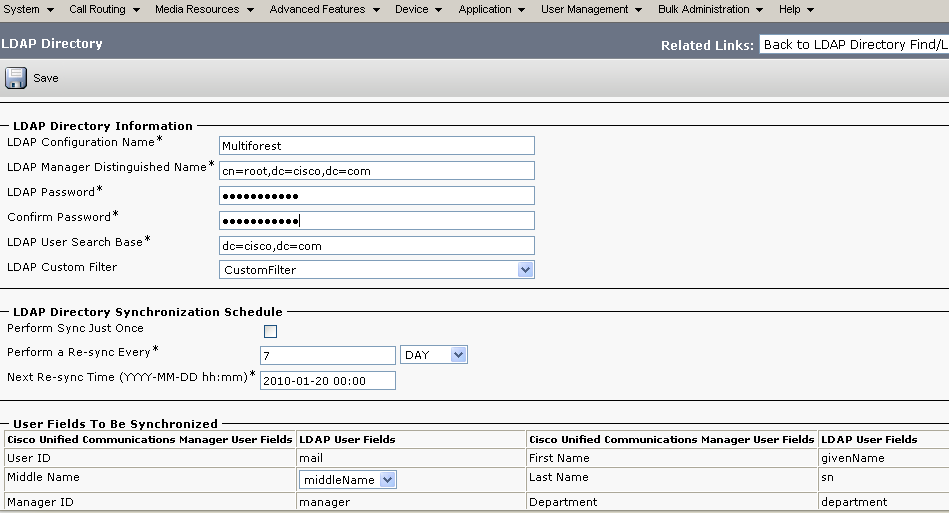

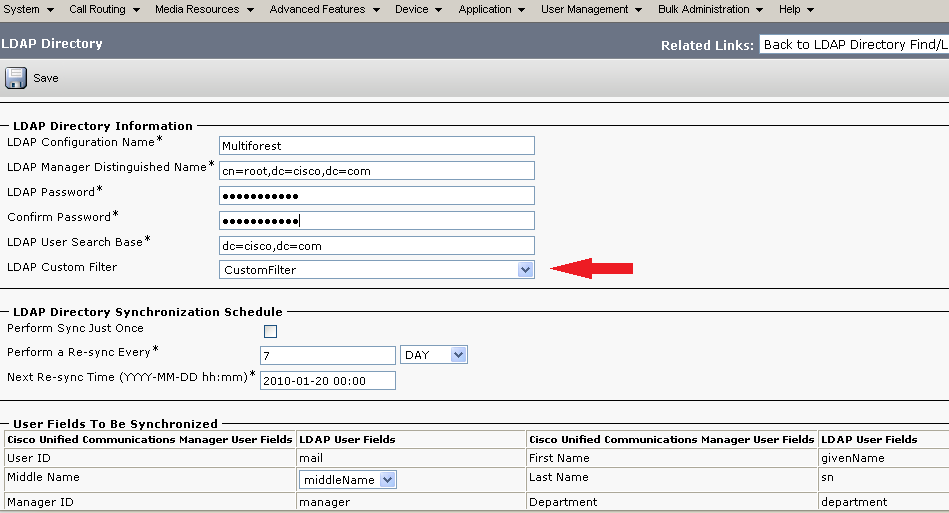

- Configure la sincronización LDAP con las credenciales del usuario creadas en AD LDS.

- Configure la autenticación LDAP con las credenciales del usuario creadas en AD LDS.

Filtros LDAP en CUCM

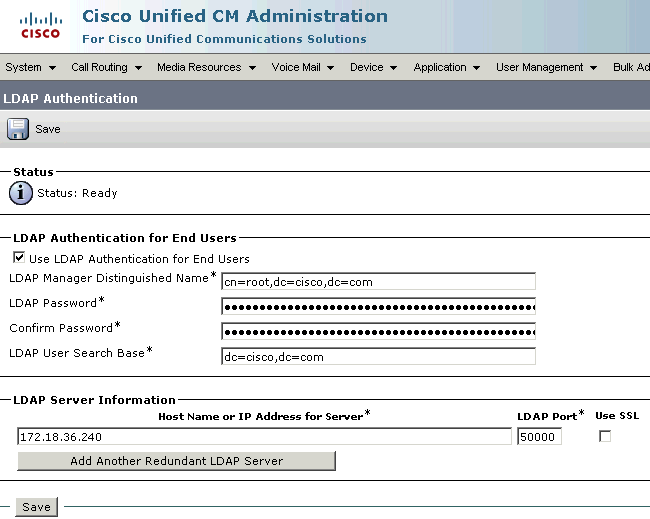

La clase de objeto User ya no se utiliza. Por lo tanto, el filtro LDAP debe cambiarse para utilizar userProxy en lugar de User.

El filtro predeterminado es:

(&(objectclass=user)(!(objectclass=Computer))(!(msDS-UserAccountDisabled=TRUE)))

Para modificar este filtro, inicie sesión en CCMAdmin con un navegador web y elija la opción LDAP Custom Filter del menú de configuración LDAP.

Este filtro se utiliza en la página de directorio LDAP mientras se configura LDAP el acuerdo de sincronización como se muestra en la figura anterior.

Con la colaboración de ingenieros de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios