Análisis y solución de problemas del analizador de protocolos inalámbrico 802.11

Opciones de descarga

-

ePub (3.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (3.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el proceso para recopilar una traza efectiva del analizador de protocolos inalámbricos con el fin de analizar y solucionar problemas relacionados con el comportamiento 802.11.

Antecedentes

Este proceso puede ser una operación difícil y que requiere mucho tiempo. Hay algunas cosas que debe tener en cuenta para ayudar a simplificar y acelerar este proceso. Con el rastreo inalámbrico, te ayuda tener una idea de lo que quieres hacer. Desea capturar las tramas inalámbricas sin procesar desde el aire, tal como las ve el propio dispositivo de detección inalámbrico.

Lista de comprobación para una captura correcta

Paso 1: Dado que el dispositivo de detección, el dispositivo cliente y el AP están utilizando radios generadoras de RF para la transmisión o recepción, ayuda tener el sniffer inalámbrico cerca del dispositivo de destino (la máquina cliente). Esto permite que el dispositivo de rastreo capture una buena aproximación de lo que el dispositivo cliente escucha por el aire.

Paso 2: Utilice un dispositivo independiente para actuar como sabueso inalámbrico. No puede realizar un buen seguimiento del sabueso inalámbrico si se está ejecutando en el dispositivo sometido a la prueba (el equipo cliente del que desea obtener un seguimiento inalámbrico).

Paso 3: Comprender exactamente qué canal y banda 802.11 utiliza su dispositivo cliente antes de configurar su captura. Bloquear el sabueso al canal de interés - no utilice el modo de canales de escaneo del sabueso! (Con los canales de exploración, el sabueso se desplaza de canal en canal cada segundo aproximadamente. Esto es útil para un sondeo del sitio o para encontrar pícaros, pero no cuando intenta capturar un problema 802.11.)

Además, tenga en cuenta que su dispositivo cliente puede vagar a otro AP que está en un canal de RF o banda diferente, por lo que debe planificar en consecuencia. Normalmente, en el entorno 802.11b/g (2,4 GHz), se puede necesitar un sniffer de tres canales. Esto implica el uso de 3 adaptadores inalámbricos en el dispositivo de rastreo, cada uno de ellos configurado en los canales 1, 6 y 11. Los adaptadores inalámbricos USB funcionan mejor para este tipo de configuración.

Paso 4: Si resuelve problemas de 5 GHz, el número de canales aumenta drásticamente. Dado que no puede tener suficientes tarjetas para capturar todos los canales, es una buena práctica que la prueba funcione en no más de 4 canales en los puntos de acceso circundantes.

Paso 5: Si puede reproducir el problema cuando un cliente se traslada de un canal a otro, entonces un fragmento de 2 canales puede ser suficiente. Si sólo tiene un sniffer de canal único disponible, hágalo oler en el canal de itinerancia.

Paso 6: Sincronizar siempre NTP sus sniffers. La captura de paquetes se debe intercalar con capturas de depuración y con otras capturas por cable o inalámbricas. Tener las marcas de tiempo incluso un segundo de descuento hace que la intercalación sea mucho más difícil.

Paso 7:Si realiza la captura durante un período de tiempo largo (horas), configure el sniffer para cortar un nuevo archivo de captura cada 30 MB aproximadamente. Para no llenar su disco duro, usted desea poner un límite superior en el número de archivos escritos.

Nota: El dispositivo USB600N de Linksys no recopila paquetes 11n de forma fiable con un intervalo de protección corto. Se pierde entre el 20% y el 30% de los paquetes de intervalo de protección corto. Si es necesario, la configuración del WLC se puede cambiar para utilizar solamente el intervalo más lento del protector largo. Esto solo puede ser un cambio de configuración temporal. El comando es config 802.11 {a | b}11nintervalo de protección de soporte {any | long}.

Herramientas de sabueso

Detección inalámbrica con un Mac con OS X 10.6 y superior.

El rastreo inalámbrico en Mac funciona bien, ya que Mac OS X ha incorporado herramientas para capturar un rastro inalámbrico. Sin embargo, depende de qué versiones de OS X esté ejecutando, ya que los comandos pueden variar. Este documento cubre OS X 10.6 hasta la última versión. El diagnóstico Wi-Fi es el método preferido en los últimos macbooks. Siempre es bueno recordar que el sabueso de su macbook debe ser al menos tan capaz como el cliente que está rastreando (olfatear un smartphone 802.11ac con un macbook 802.11n no es óptimo).

Herramientas inalámbricas de rastreo para Mac OS X

- airport d (10,6-10,8)

- servicio público de aeropuerto (10,6 - 10,8)

- tcpdump (10.8)

- Diagnósticos Wi-Fi (10.7->10.12)

- Wireshark (10,6 - 10,8)

- Herramienta de terceros: Airtool

Aeropuerto

Si ejecuta OS X 10.6 (Snow Leopard) o superior, puede utilizar fácilmente la utilidad de línea de comandos airport.

Siga estos pasos:

- Utilice la combinación de teclas comando + barra espaciadora para abrir el cuadro de diálogo de búsqueda en la parte superior derecha de la pantalla y escriba la palabra terminal. Esto puede buscar la aplicación de terminal. Elija esta aplicación para ejecutarla. Puede aparecer una ventana de terminal.

- Una vez que tenga una ventana de terminal abierta, puede ejecutar el comando this para capturar un rastreo de sabueso inalámbrico en el canal RF 11 (802.11b/g):

sudo /usr/libexec/airportd en1 sniff 11

Algunas cosas para recordar:

- Se le solicitará que introduzca la contraseña de su cuenta para verificarla.

- No se puede especificar el nombre del archivo de captura ni el lugar en el que se colocará la salida.

- Perderá la conectividad inalámbrica con su red mientras se produce la captura.

- Si utiliza un Air, el adaptador inalámbrico es en0 en lugar de en1.

Una vez que haya terminado con el seguimiento, presione Cntl-C para detener el seguimiento y la utilidad muestra el nombre y la ubicación del archivo de captura. El formato de archivo es el archivo PCAP de Wireshark estándar que se puede leer en MAC o Windows mediante Wireshark.

Utilidad de aeropuerto

La utilidad del aeropuerto no es un programa sabueso; sin embargo, puede proporcionar información sobre la LAN inalámbrica. Además, tiene la capacidad de establecer el canal inalámbrico predeterminado, que es crucial para los programas sabuesos (tcpdump, Wireshark) que no pueden establecer el canal.

Nota: Debido a que la ruta a la utilidad del aeropuerto es tan fea, puede ser una buena idea establecer un enlace simbólico a ella desde un directorio en la ruta. Por ejemplo, # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport.

Establecer el canal inalámbrico

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport —channel=48

Información de volcado en los SSID/BSSID que se ven

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

SSID BSSID RSSI CHANNEL HT CC SECURITY (autenticación/unidifusión/grupo)

Prueba 00:24:97:89:cb:41 -53 11 Y — WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

Test2 00:24:97:89:cb:40 -53 11 N — WPA(PSK/TKIP/TKIP)

Invitado 00:22:75:e6:73:df -64 6,-1 Y — WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

Información detallada sobre la asociación actual

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlNoise: -89

agrExtNoise: 0

estado: en ejecución

modo op: estación

lastTxRate: 300

maxRate: 300

lastAssocStatus: 0

Autenticación 802.11: abierta

autenticación de link: wpa2-psk

BSSID: 0:24:97:95:47:60

SSID: GuestNet

MCS: 15

canal: 36,1

tcpdump

Tcpdump es una utilidad de línea de comandos suministrada con OS X que puede realizar la captura de paquetes (la utilidad tshark incluida con Wireshark es muy similar). Para realizar una captura de paquetes inalámbricos con tcpdump:

- En primer lugar, configure el canal y utilice la utilidad airport como se muestra anteriormente.

- A continuación, realice una captura de paquetes inalámbricos y guárdelo en un archivo. Cuando haya terminado, escriba Control/C para salir.

Ejemplo:

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump: ADVERTENCIA: en1: no hay ninguna dirección IPv4 asignada

tcpdump: escucha en en1, tipo de link IEEE802_11_RADIO (802.11 más encabezado de radiotap), tamaño de captura 65535 bytes

^C

897 paquetes capturados

968 paquetes recibidos por el filtro

0 paquetes descartados por el núcleo

bash-3.2#

Diagnóstico de Wi-Fi

El método de captura más sencillo es utilizar el programa gráfico denominado Diagnóstico Wi-Fi.

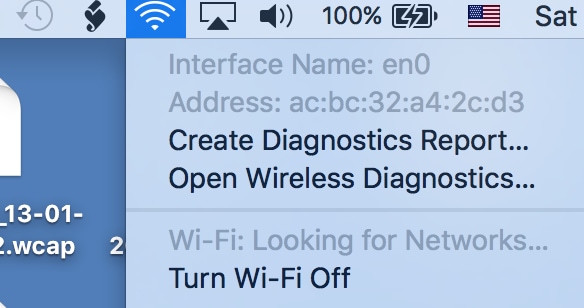

Para acceder a él, mantenga pulsada la tecla ALT y haga clic en el icono Wi-Fi de la parte superior derecha (el icono donde normalmente elige el SSID al que desea conectarse).

Haga clic en la opción Open Wireless diagnostics de la lista.

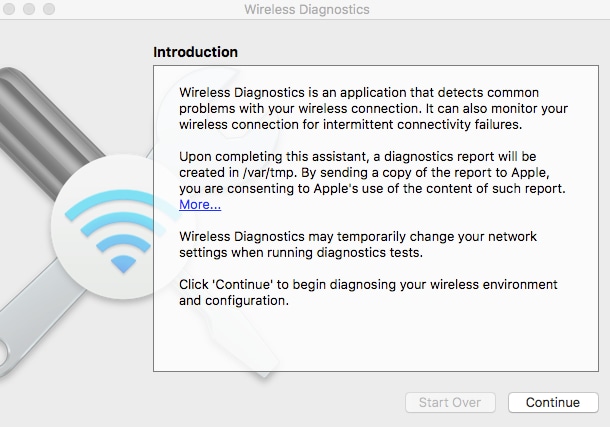

Abre una ventana que ejecuta un informe predeterminado sobre la resolución de problemas. Esto NO es lo que normalmente le interesa.

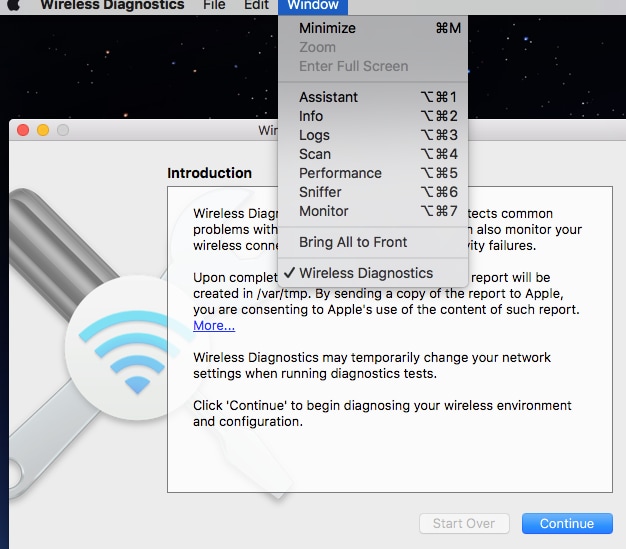

Mantenga la ventana abierta y desplácese a la barra de menús de la parte superior de la pantalla. Haga clic en Ventana. Verá una lista de varias herramientas (útiles para el sondeo del sitio o el análisis de señales). En el ámbito de la captura del sabueso inalámbrico, está interesado en la opción Sniffer, haga clic en él.

A continuación, solo tiene que elegir el canal principal, así como el ancho de canal.

La captura del sabueso se guardó en el escritorio o en /var/tmp/ a partir de Mac Os Sierra.

Airtool

Algunas herramientas de terceros también existen que admiten muchas versiones de mac os x y mejoran las funciones de rastreo integradas con opciones más fáciles para elegir canales. Un ejemplo es Airtool.

Detección inalámbrica mediante Windows 7 con 3.4 (método obsoleto)

Introducción

Con el monitor de red de Microsoft ( 3.4), ahora puede realizar un rastreo inalámbrico 802.11a/b/g (y tal vez 11n) decente en Windows 7, con su adaptador inalámbrico estándar. El archivo guardado desde puede ser leído por la última (1.5 y superior) Wireshark, aunque no en OmniPeek. Es importante tener en cuenta que Microsoft ya no es compatible y que, en la mayoría de los casos, no funciona correctamente con adaptadores 11n y 11ac (faltan la mayoría de las tramas).

Netmon 3.4 es compatible con XP SP3; sin embargo, no es compatible con el rastreo inalámbrico cuando se ejecuta XP. En cuanto a Vista, la experiencia es mixta.

La sección detallada de Netmon de este documento ha sido eliminada ya que está obsoleta y no captura de manera confiable tramas 802.11ac.

Puede ver los detalles en: Detección inalámbrica en Windows con Netmon

Detección inalámbrica mediante el punto de acceso ligero (LAP) de Cisco en modo Sniffer

Introducción

Puede utilizar el WLC y los LAP de Cisco en el modo del sabueso, en conjunto con un sabueso cableado (mejores resultados con Wireshark. Omnipeek descifra el protocolo de forma diferente a partir de la versión 10).

Un único sabueso cableado puede recopilar paquetes de múltiples AP, por lo que este método es muy útil para ejecutar seguimientos multicanal. Para escenarios estáticos, si es posible mover el AP del sabueso, esto se puede utilizar como una alternativa efectiva a otras opciones de sabueso.

Para los escenarios de roaming, los AP del sabueso se instalan generalmente en la proximidad de los AP por los que el cliente se traslada, y esto puede informar el "punto de vista" de los AP estáticos en lugar del cliente.

Para ver la RF desde el punto de vista del cliente mientras está en roaming, se puede capturar un seguimiento inalámbrico multicanal con un portátil con varias NIC inalámbricas que pueden usar el cliente de prueba.

Configuration Steps

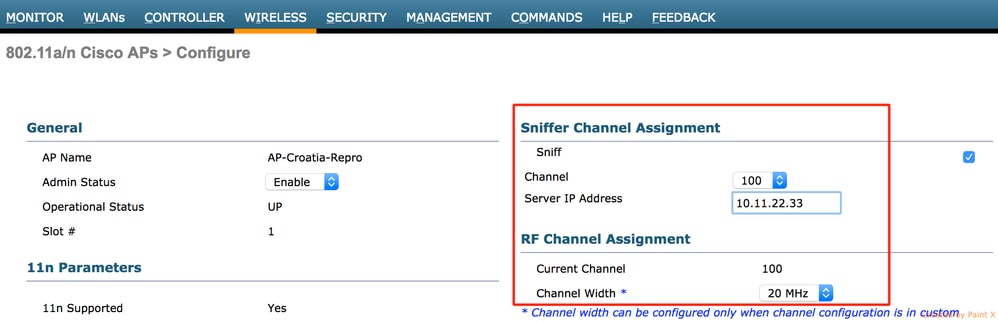

Paso 1. Lado WLC/AP

Estos son los pasos para recopilar un seguimiento que utiliza un LAP de modo sabueso.

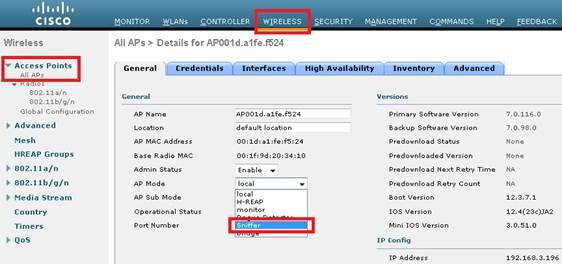

Configure el AP en el modo Sniffer:

El AP puede reiniciarse y no ser capaz de servir a los clientes. Una vez que el AP se haya vuelto a unir al WLC, configure la radio del AP (802.11b/g/n o 802.11a/n):

- especifique la dirección IP del sabueso

- elija el canal

- enable sniffing

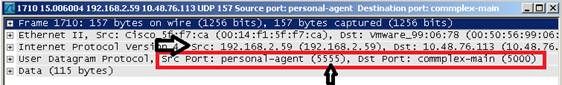

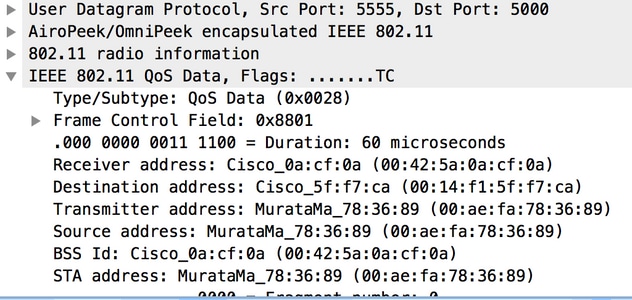

El sniffer recibe el tráfico 802.11 encapsulado y utiliza el protocolo airopeek, de la dirección IP de administración del WLC con el puerto de origen UDP/5555 y el destino UDP/5000.

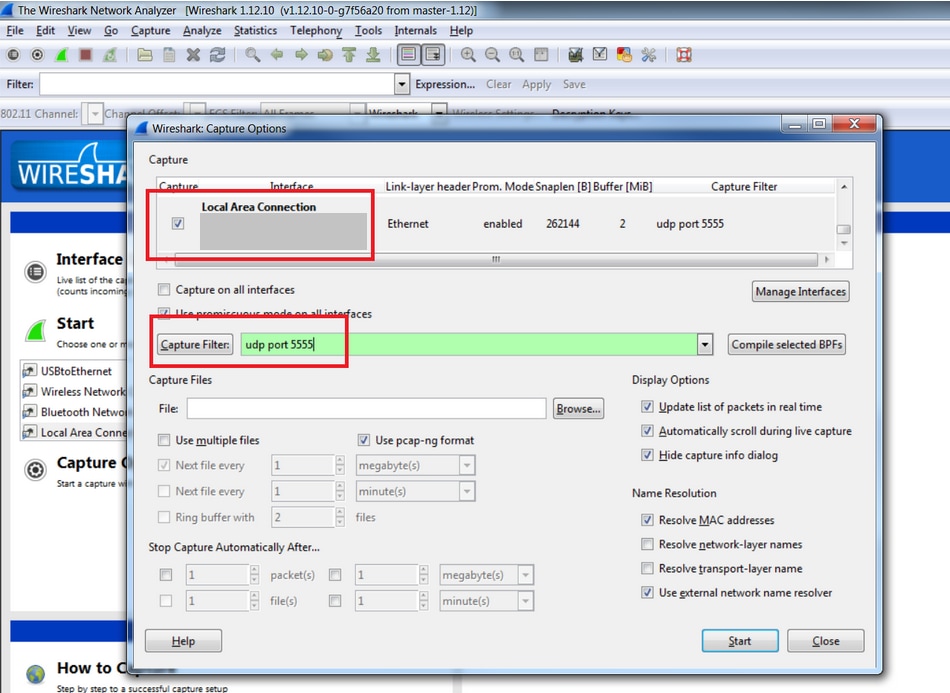

Paso 2. Lado del sabueso: Wireshark

Si utiliza Wireshark para recibir el tráfico, siga estos pasos:

- Establezca las opciones de captura para recibir solamente el tráfico que proviene del AP de rastreo. Si configura el filtro sólo para el puerto UDP 5000, se perderán los fragmentos IP en la captura si el AP tiene que fragmentar el paquete (lo que sucede si rastreó una trama de 1500 bytes a la que necesita agregar la encapsulación PEEKREMOTE):

Este filtro es opcional, pero se recomienda encarecidamente ya que excluye todo el tráfico no inalámbrico relacionado de la captura. Considere que el WLC envía el tráfico a un puerto UDP y no hay escucha de la aplicación en el lado del sabueso; esto resulta en una respuesta inalcanzable del puerto ICMP para cada paquete recibido del WLC.

Aunque esto es de esperar, el filtro también ayuda a excluir este tráfico que es inútil, y solo puede hacer que el seguimiento sea más grande y más difícil de leer.

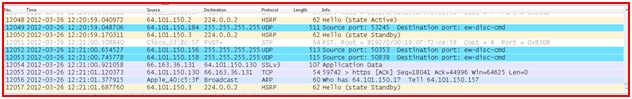

A continuación, inicie la captura:

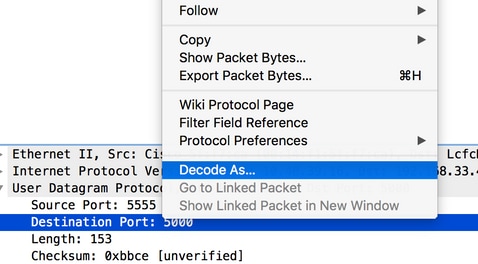

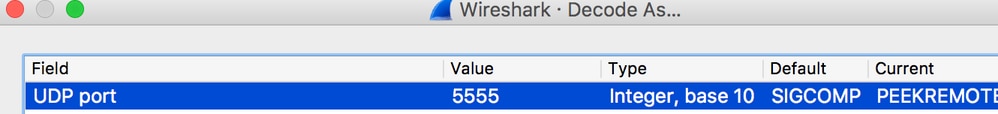

El tráfico capturado debe ser descodificado como.. PEEKREMOTE para poder ver el tráfico 802.11:

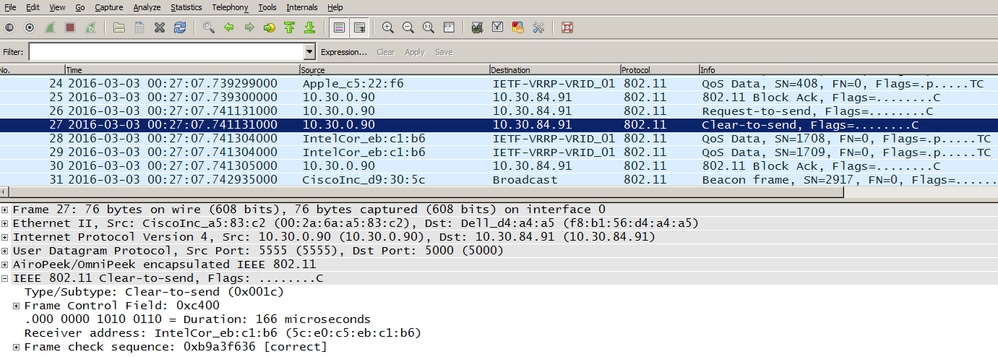

- El tráfico 802.11 ahora puede ser visible:

La información de RF que se muestra en la imagen (en otras palabras, el canal, la potencia de la señal, el ruido, etc.) es agregada por el AP.

Paso 3. Lado del sabueso: OmniPeek

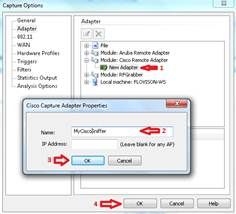

Cuando usted utiliza OmniPeek como el receptor del flujo de tráfico del WLC/AP en el modo del sabueso, es primero de todo necesario crear un Cisco Remote Adapter bajo el menú del adaptador de la ventana Opciones de la captura:

Se requiere al menos un adaptador; el nombre es un campo obligatorio, mientras que el campo Dirección IP se puede dejar en blanco si no desea que OmniPeek filtre el tráfico entrante de un WLC específico.

En este caso, no es necesario filtrar ningún tráfico (como el puerto ICMP inalcanzable) ya que OmniPeek escucha en el puerto UDP para capturar específicamente el flujo de datos del controlador de LAN inalámbrica.

Antes de iniciar la captura, confirme la configuración en la ventana principal de OmniPeek:

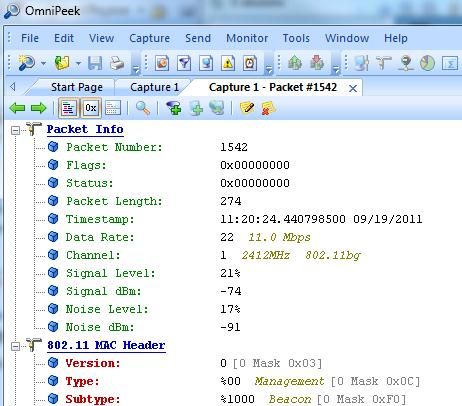

En este punto, la captura se puede iniciar y el resultado es un seguimiento que incluye la información de RF informada por el AP:

Nota: De forma predeterminada, el adaptador remoto OmniPeek recoge la marca de tiempo enviada por el propio AP. Esta información no tiene nada que ver con el reloj AP, por lo que la marca de tiempo resultante puede ser incorrecta. Si utiliza un solo AP sabueso, las marcas de tiempo pueden ser incorrectas, pero al menos consistentes. Esto ya no es cierto si utiliza varios AP como sabuesos (ya que cada AP envía su propia información de marca de tiempo, causando saltos de tiempo extraños en la captura combinada).

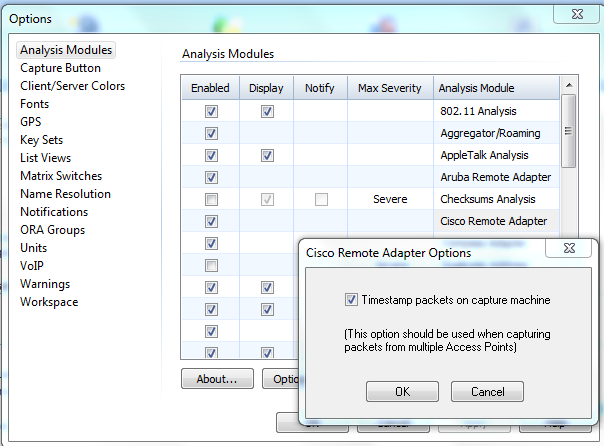

Solución

Puede indicar explícitamente a OmniPeek que utilice el reloj del PC del sabueso local para establecer la marca de tiempo del paquete.

Esto resuelve tanto el escenario de AP único y múltiple, y tiene marcas de tiempo correctas y consistentes, siempre y cuando el PC que ejecuta OmniPeek tenga un reloj sincronizado con NTP.

Pasos a seguir:

En OmniPeek, siga estos pasos:

1. Acceda a Herramientas > Opción > Módulos de Análisis.

2. Busque el adaptador remoto de Cisco y haga doble clic para ver las opciones.

3. Haga clic en la opción Timestamp y, a continuación, haga clic en Aceptar y vuelva a probar la captura.

Detección inalámbrica mediante el punto de acceso autónomo (IOS) de Cisco®

Un AP autónomo se puede utilizar para recopilar capturas de paquetes de aire. Estas instrucciones enumeran cómo realizar la captura de aire.

1. Introduzca la interfaz de radio dot11 en la que desea realizar la captura. Establezca la función de la estación en sniffer, agregue la IP del servidor/PC que puede ejecutar Wireshark y recopile las capturas, y seleccione el canal. El puerto que especifique con el comando monitor frames puede ser el puerto UDP de destino al que el AP envía las capturas.

|

|

|

|

|---|---|---|

| Paso 1 |

int {d0 | d1} |

Ingrese al modo del comando interface configuration para configurar las interfaces de radio. |

| Paso 2 |

station-role sniffer |

Cambie el rol de estación a sniffer. |

| Paso 3 |

número de canal |

Seleccione el canal en el que desea operar en el modo sniffer. |

| Paso 4 |

no shut |

Invertir el cierre de la interfaz. |

| Paso 5 |

salir |

Salga del modo de comando de configuración de interfaz. |

| Paso 6 |

sniffer ip-address destination-ip port-number |

Establezca la dirección IP y el número de puerto al que el AP redirige todos los paquetes. Puede especificar una dirección IP en cualquier número de puerto entre 1024 y 65535. |

| Paso 7 |

wireshark enable |

Si utiliza Wireshark en el punto final, esto agrega un encabezado Wireshark a los paquetes. |

Configuración de ejemplo:

ap(config)# int d0

ap(config)-if# station-role sniffer

ap(config)# channel 11

ap(config)# no shut

ap(config)# exit

ap(config)# sniffer ip-address 10.10.10.1 30 port 5555

ap(config)# wireshark enable

2. Inicie Wireshark en el servidor/PC. Vaya a Capture > Options. Elija la NIC Ethernet (LAN) y agregue un filtro para capturar sólo el tráfico con el puerto UDP que especificó en el paso 1.

3. Inicie la captura de Wireshark.

Carga de Archivos de Captura para la Solicitud de Servicio TAC

Si los archivos de captura son demasiado grandes para el correo electrónico, puede cargarlos en su solicitud de servicio del TAC:

https://tools.cisco.com/ServiceRequestTool/query/

Introduzca el número de SR y, a continuación, haga clic en Carga de archivos.

Análisis de sabueso

Para analizar las capturas inalámbricas, consulte los enlaces enumerados. Están diseñados para ser leídos en orden, ya que cada documento se basa en el documento anterior. Recuerde que al leer cualquier rastro inalámbrico, es una buena idea entender las especificaciones de 802.11 Wireless. Estos documentos hacen un gran trabajo para ayudarle a entender el flujo de paquetes y qué buscar en un seguimiento inalámbrico. No están pensados para enseñar las especificaciones inalámbricas de 802.11.

Análisis de captura de sabueso 802.11: capa física

Introducción: Información de la capa física en capturas de paquetes inalámbricos

Un paquete capturado contiene una copia de los datos de la trama, pero al principio de cada trama se encuentra un encabezado de metadatos que le brinda información sobre cómo se capturó la trama. Con los paquetes por cable, los metadatos no son muchos. Se trata del número de trama, la fecha en que se capturó el paquete y la longitud del paquete. Cuando realiza un análisis de paquetes cableados, rara vez se preocupa demasiado por la capa física; con una tasa de error de bits de 1010, por lo general asume que los bits capturados son lo que dicen ser.

La tecnología inalámbrica es otra historia. La capa física es más compleja y traicionera que la cableada. Antes de sumergirse en un intento de analizar una captura basada en las capas superiores, suele ser una buena idea comprender la capa física en la que se realizó la captura. Si la capa física no funciona correctamente, las capas superiores nunca podrán tener una oportunidad.

Las cualidades de la capa física son especialmente importantes a tener en cuenta:

Potencia de la señal (RSSI, potencia de la señal, relación señal/ruido) En general, es mejor centrarse en RSSI, si está disponible. El nivel de potencia en dBm en el que el adaptador de rastreo recibió el paquete es:

- RSSI < -90 dBm: esta señal es extremadamente débil, en el borde de lo que un receptor puede recibir.

- RSSI -67dBm: se trata de una señal bastante potente, el extremo de lo que Cisco considera adecuado para admitir voz sobre WLAN.

- RSSI > -55dBm: es una señal muy potente.

- RSSI > -30dBm: el sniffer está sentado justo al lado del transmisor.

Canal (frecuencia). Dado que una LAN inalámbrica puede admitir entre 3 y 25 canales diferentes, es fundamental saber exactamente de qué canal o canales se tomó la captura. Si su intención es obtener un rastro de un AP específico, bloquee su rastro al canal de ese AP y valide que la captura estaba en ese canal, de lo contrario la captura puede ser inútil.

.

La velocidad de transferencia de datos puede oscilar entre 1 y 300 Mbps, o más. Para comprender por qué las transmisiones de datos no siempre pasan de transmisor a receptor, debe saber qué velocidades de datos se están utilizando. Un RSSI "marginal" de -80dBm puede funcionar horriblemente para un paquete modulado a 54Mbps, pero puede ser bastante satisfactorio a 6Mbps.

Encabezados de paquetes inalámbricos - Ejemplos

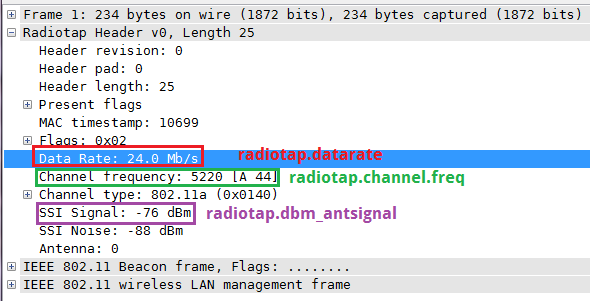

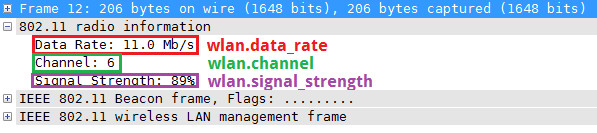

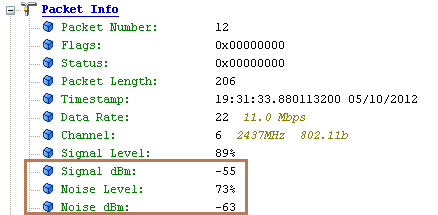

Diferentes sabuesos inalámbricos pueden utilizar diferentes formatos de encabezado de metadatos para codificar la capa física inalámbrica. Tenga en cuenta que la precisión de la información depende del hardware del adaptador y del controlador específicos que se utilicen. Algunos valores, como el ruido, se suelen tener en cuenta.

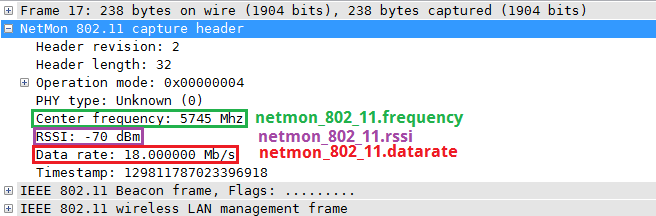

Estos ejemplos tienen los campos velocidad de datos, frecuencia y RSSI resaltados.

Diagnósticos inalámbricos Mac OS X 10.7 (adaptador Broadcom)

OS X 10.7 utiliza un encabezado v0 de Radiotap, que se ve así en Wireshark:

OmniPeek 6.8 (adaptador USB Ralink)

En Wireshark, una captura de OmniPeek utiliza un encabezado de Airopeek, que tiene este aspecto:

Wireshark (a partir de 1.6.x) no sabe cómo decodificar todos los metadatos inalámbricos en una captura OmniPeek; la misma trama vista en OmniPeek muestra Signal dBm, Noise Level y Noise dBm:

Netmon 3.4

Aplicación de archivos inalámbricos como columnas de Wireshark.

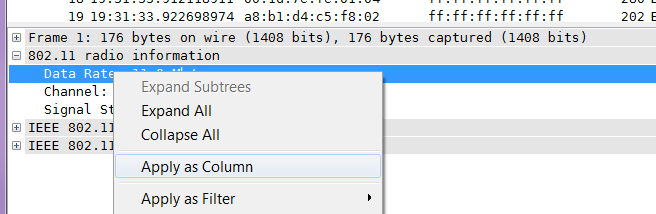

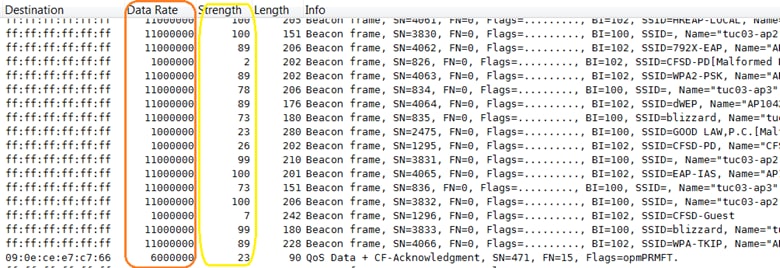

A menudo es mucho más fácil entender qué está pasando con un sniff inalámbrico si ha aplicado los campos inalámbricos como columnas. A continuación se explica cómo hacerlo:

1. Localice el campo de interés en la sección de detalles del paquete (expandiendo primero la sección del encabezado correspondiente, si es necesario) y haga clic con el botón derecho del ratón en él. Elija Aplicar como Columna:

2. Aparecerá la nueva columna. Ahora puede cambiar el tamaño, cambiar el nombre (haciendo clic con el botón derecho en el encabezado de la columna y seleccione Editar detalles de columna) y mover la columna como desee.

3. Repita este procedimiento para las demás columnas de interés. Ahora puede manejar mejor los aspectos de la capa física de su captura.

4. Una vez que haya aplicado la nueva columna, la próxima vez que ejecute Wireshark, la columna estará disponible (si no la ve, haga clic con el botón derecho del ratón en las cabeceras de columna y seleccione Columnas mostradas).

Análisis de captura de sabueso 802.11 - Filtrado Wireshark

Introducción

Análisis de captura de sabueso '802.11 - Filtrado Wireshark

Wireshark Filtering-wlan

Objetivo

Este documento puede guiarle en la configuración del Wireshark y el análisis de los paquetes interesantes que utilizan una herramienta versátil dentro del programa Wireshark llamada los filtros Wireshark.

Prerequisites

La herramienta wireshark en sí misma no le ayuda a atravesar el proceso de solución de problemas a menos que tenga un buen conocimiento y entienda el protocolo, la topología de la red y qué puntos de datos considerar para tomar rastros de sabueso. Esto es así tanto si se trata de una red por cable como de una red inalámbrica en la que capturamos los paquetes por el aire antes de que se introduzcan en la red. El AP realiza el desmontaje de la dirección MAC inalámbrica.

¿Por qué necesitamos capturar el rastro del sabueso inalámbrico?

Cuando inspecciona un tráfico o datos en una red con cables que utiliza el seguimiento del sabueso por cable y no puede encontrar nuestros paquetes interesantes, necesita saber dónde se pierde. Su sospecha puede hacer que verifique si incluso llegó a través del primer punto de la fuente de origen que es inalámbrico, funciona bien o no (se pierde por el aire). Si no lo hizo correctamente en el aire, entonces obviamente no está allí, o no puede traducirse, o enviado al lado cableado por el AP al DS o al sistema de distribución. A continuación, resulta fundamental identificar y localizar el problema de la red inalámbrica mediante el seguimiento del sabueso inalámbrico.

¿Por qué necesitamos utilizar el filtro de captura de sabueso inalámbrico?

Cuando se trata de solucionar problemas relacionados con la red, hay muchas dependencias, y todo el trabajo en el modelo por capas y cada capa de datos depende de su capa inferior debajo de ella. Hay muchos componentes, o elementos de red, y la configuración y el funcionamiento adecuado de los dispositivos que nos ayudan a lograr una red que funcione sin problemas. Cuando una red en funcionamiento deja de funcionar, se requiere un enfoque lógico para localizar el problema. Una vez identificado, es difícil encontrar el punto exacto del fallo. En esas situaciones, sniffer viene en nuestra ayuda. Este proceso de resolución de problemas puede complicarse a pesar de su mejor enfoque e incluso cuando tiene un buen conocimiento de las habilidades de resolución de problemas. El problema es que si captura los paquetes que viajan a través de un dispositivo de red, puede tener archivos enormes e incluso puede terminar en 1G si captura el tiempo suficiente con muchos detalles de paquetes en él. Con una cantidad de datos tan grande, puede llevar mucho tiempo identificar el problema y se convierte en una tarea muy difícil. El filtrado viene al rescate y puede ayudarle a detectar los problemas rápidamente, y eliminar el tráfico no deseado, y reducir las variables en las que centrarse a la vez. Esto ayuda a encontrar rápidamente si el tráfico interesante está presente o ausente del tráfico recopilado.

- Filtros de visualización: después de capturar una gran cantidad de información, le ayudan a visualizar sólo los paquetes que le interesan.

- Filtros de captura: desde el principio sabe cuál es el paquete que le interesa y captura sólo esos paquetes.

- Filtros para colorear los paquetes: se utilizan como ayuda visual para mejorar el filtro de visualización o el filtro de captura, o se pueden utilizar sin ningún filtro para clasificar los diferentes paquetes como varios colores para el enfoque de alto nivel.

Cuándo Utilizar Filtros de Visualización y Filtros de Captura

Se recomienda utilizar los filtros de captura cuando sepa qué buscar e intente comprobarlo al ejecutar tráfico para ese evento. Se captura cuando se ejecuta durante más de un par de horas en un entorno de tráfico denso. Esto ayuda a mantener los datos recopilados a una cantidad razonable en términos de tamaño de archivo.

Si se encuentra en un punto en el que no está seguro de qué puede causar el problema, y es más de naturaleza aleatoria basada en el comportamiento, ejecute la captura de paquetes durante menos tiempo dentro de la ventana probable del patrón de ocurrencia del problema, como una o dos horas, y capture todo el tráfico. A continuación, utilice los filtros de visualización para visualizar sólo la información que está buscando. Además de este uso, se pueden ver todas las reglas de captura y uso de colores para captar la atención de cierto tipo de paquetes a los que se les asignan diferentes colores para una fácil clasificación o distinción del flujo de paquetes.

Cómo filtrar

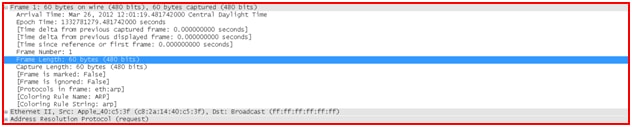

Debe comprender los distintos campos de un seguimiento típico de sabueso de Wireshark. Descríbala y defina cada campo.

Se centra en 3 elementos que debe comprender para utilizar el filtrado.

- Filtro de captura

- Mostrar filtro

- Filtro de reglas para colorear

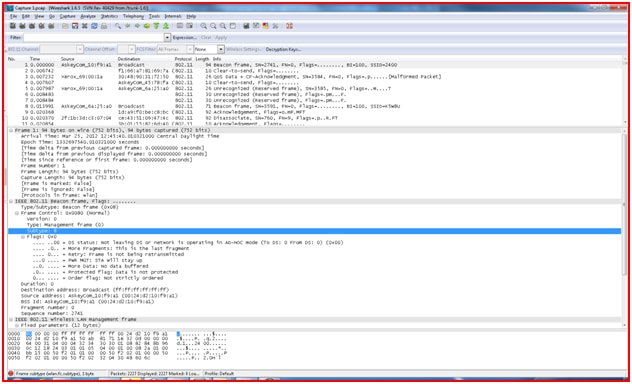

Antes de profundizar en los detalles, este es el ejemplo de la ventana de captura del sabueso para wireshark.

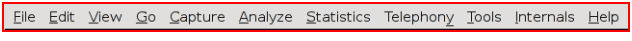

BARRA DE MENÚS

Esta es la barra de menú de la ventana del tiburón de alambre.

Contiene los siguientes elementos:

- Archivo - Este menú contiene elementos para abrir y combinar archivos de captura, guardar / imprimir / exportar captura

en su totalidad o en parte, y para salir de Wireshark.

- Edit (Editar): Este menú contiene elementos para buscar un paquete, una referencia de tiempo o marcar uno o más

paquetes, gestionar perfiles de configuración y establecer preferencias; (cortar, copiar y pegar)

no están implementadas actualmente).

- Ver: Este menú controla la visualización de los datos capturados, incluye la coloración de

paquetes, función de zoom para la fuente, muestra un paquete en una ventana independiente, se expande y

contrae los árboles en los detalles del paquete.

- Go (Ir): Este menú contiene elementos para ir a un paquete específico.

- Capturar: este menú permite iniciar y detener capturas, así como editar filtros de captura.

- Analizar: este menú contiene elementos para manipular los filtros de visualización, activar o desactivar el

disección de protocolos, configurar descodificaciones especificadas por el usuario y utilizar una secuencia TCP.

- Estadísticas: este menú contiene elementos para mostrar varias ventanas de estadísticas que incluyen un resumen

de los paquetes que se han capturado, muestran estadísticas de jerarquía de protocolos y mucho

más.

- Telephony (Telefonía): Este menú contiene elementos para mostrar varias ventanas de estadísticas relacionadas con la telefonía,

que incluyen un análisis de medios, diagramas de flujo, visualización de estadísticas de jerarquía de protocolos y

mucho más.

- Herramientas - Este menú contiene varias herramientas disponibles en Wireshark, como cómo crear un firewall

Reglas ACL.

- Internals (Internos): Este menú contiene elementos que muestran información sobre los internos de Wireshark.

- Help (Ayuda): Este menú contiene elementos que ayudan al usuario, por ejemplo, el acceso a ayuda básica, manual

páginas de las distintas herramientas de línea de comandos, acceso en línea a algunas de las páginas web,

y lo habitual sobre el diálogo.

La barra de herramientas principal

La barra de herramientas principal proporciona acceso rápido a los elementos utilizados con frecuencia desde el menú. Esta barra de herramientas no se puede personalizar, pero se puede ocultar con el menú Ver si se necesita espacio en la pantalla para mostrar aún más datos de paquetes. Como en el menú, sólo pueden estar disponibles los elementos útiles en el estado actual del programa. Los demás pueden aparecer atenuados. (Por ejemplo, no puede guardar un archivo de captura si no lo ha cargado).

La barra de herramientas Filtro

La barra de herramientas de filtros le permite editar y aplicar rápidamente filtros de visualización.

Filtro: Muestra el cuadro de diálogo de construcción de filtros, los cuadros de diálogo Filtros de captura y Filtros de visualización.

- Filtre la entrada en el área para introducir o editar una expresión de cadena de filtro de visualización. Mientras escribe, se realiza una comprobación de sintaxis de la cadena de filtro. El fondo se vuelve de color rojo si se introduce una cadena incompleta o no válida, y se vuelve de color verde cuando se introduce una cadena válida. Puede hacer clic en la flecha desplegable para seleccionar una cadena de filtro introducida anteriormente de una lista. Las entradas de la lista desplegable permanecen disponibles incluso después de reiniciar el programa.

- Después de cambiar algo en este campo, no olvide presionar el botón Apply (o la tecla Enter/Return), para aplicar esta cadena de filtro a la pantalla. En este campo también se muestra el filtro actual en vigor.

- Expresión: el botón central con el nombre Agregar expresión... abre un cuadro de diálogo que permite editar un filtro de visualización a partir de una lista de campos de protocolo descritos en, El cuadro de diálogo Expresión de filtro.

- Clear (Borrar) restablece el filtro de visualización actual y borra el área de edición.

- Aplique el valor actual en el área de edición como el nuevo filtro de visualización.

El panel Lista de paquetes

El panel de lista de paquetes muestra todos los paquetes del archivo de captura actual.

Cada línea de la lista de paquetes corresponde a un paquete del archivo de captura. Si selecciona una línea en este panel, se mostrarán más detalles en los paneles Detalles de paquete y Bytes de paquete.

Panel Detalles de paquetes

El panel de detalles del paquete muestra el paquete actual (seleccionado en el panel Lista de paquetes) de forma más detallada.

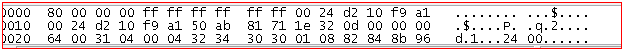

Panel Bytes de paquete

El panel de bytes de paquete muestra los datos del paquete actual (seleccionado en el panel Lista de paquetes) en un

estilo hexdump.

La barra de estado

La barra de estado muestra mensajes informativos. En general, la parte izquierda muestra información relacionada con el contexto, la parte central muestra el número actual de paquetes y la parte derecha muestra el perfil de configuración seleccionado. Arrastre los controladores entre las áreas de texto para cambiar el tamaño.

La barra de estado inicial

Esta barra de estado se muestra mientras no se carga ningún archivo de captura. Por ejemplo, cuando se inicia Wireshark.

El menú contextual (clic con el botón derecho del ratón) de las etiquetas de las fichas muestra una lista de todas las páginas disponibles. Esto puede resultar útil si el tamaño del panel es demasiado pequeño para todas las etiquetas de ficha.

La barra de estado

La barra de estado muestra mensajes informativos. En general, la parte izquierda muestra información relacionada con el contexto, la parte central muestra el número actual de paquetes y la parte derecha muestra el perfil de configuración seleccionado. Arrastre los controladores entre las áreas de texto para cambiar el tamaño.

La barra de estado con un archivo de captura cargado.

- El lado izquierdo muestra información sobre el archivo de captura, su nombre, su tamaño y el tiempo transcurrido mientras se capturó.

- La viñeta coloreada de la izquierda muestra el nivel de información de experto más alto que se encuentra en el archivo de captura cargado actualmente. Al pasar el ratón sobre este icono, se muestra una descripción textual del nivel de información del experto y, al hacer clic en el icono, se abre el cuadro de diálogo Información del experto.

- La parte central muestra el número actual de paquetes en el archivo de captura.

Se muestran estos valores:

- Paquetes: el número de paquetes capturados

- Mostrado: el número de paquetes que se muestran actualmente

- Marcado: el número de paquetes marcados

- Descartados: el número de paquetes descartados (solo se muestra si Wireshark no pudo capturar todos los paquetes)

- Ignored (Ignorados): el número de paquetes ignorados (solo se muestra si se ignoran los paquetes)

- El lado derecho muestra el perfil de configuración seleccionado. Haga clic en esta parte de la barra de estado para que aparezca un menú con todos los perfiles de configuración disponibles y, para seleccionar uno de esta lista, cambie el perfil de configuración.

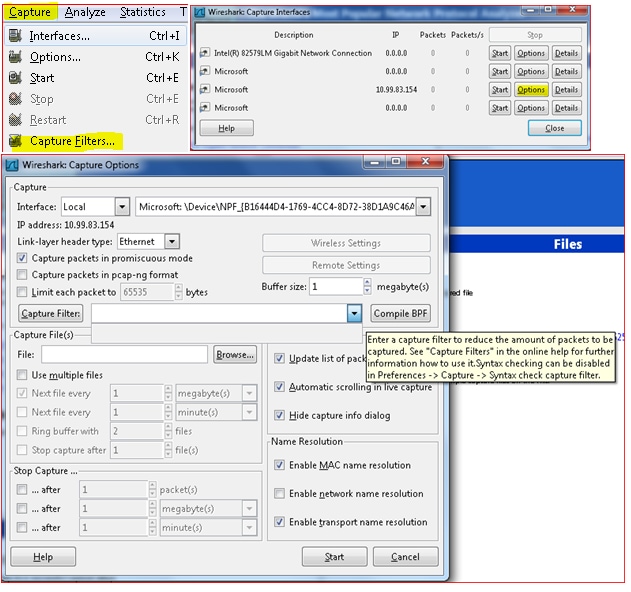

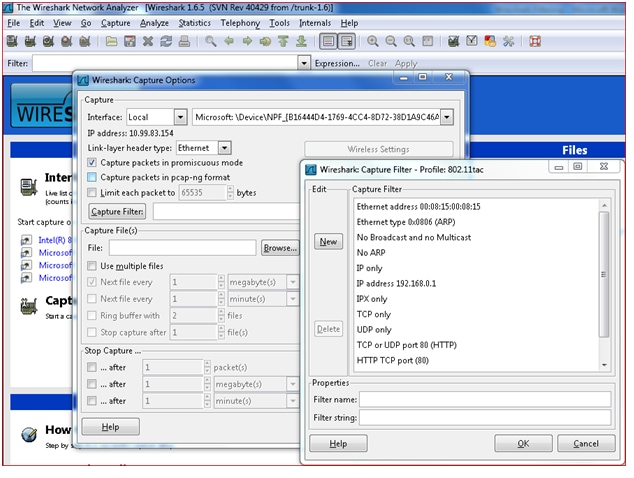

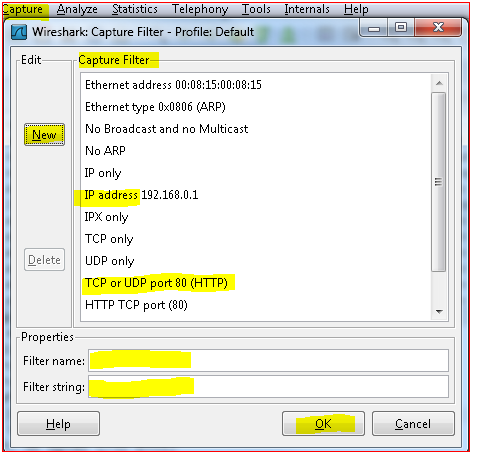

Usar filtros de captura

Haga clic en Opciones de interfaces de captura y elija el adaptador de red en el menú desplegable que se utiliza para capturar los paquetes en ejecución en la red del PC. Haga clic en Capturar filtros e introduzca el nombre del filtro y la cadena de filtro o introduzca directamente la cadena de filtro que conoce en el cuadro. A continuación, pulse el botón. Ahora, el programa de detección de tiburón de alambre captura paquetes que son de interés para usted solo entre el enorme flujo de paquetes en tiempo real de todo tipo de protocolos .

Mostrar filtro

Una vez que haya cargado el archivo capturado, configure filtros para mostrar los paquetes que le interesen o evitar los paquetes que no le interesen. Esto se puede realizar mediante una expresión de filtro simple o una combinación de expresión que utilice operadores lógicos para formar una cadena de filtro compleja.

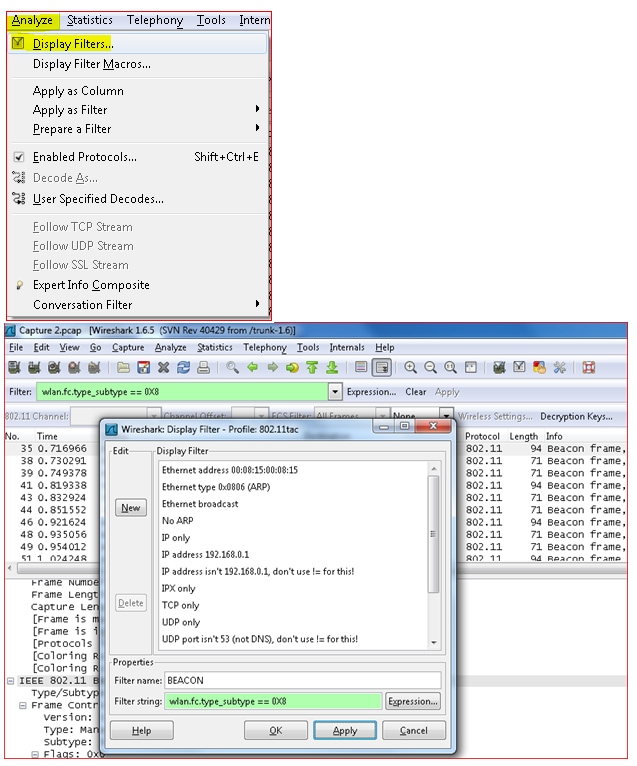

Haga clic en Analizar. Elija Mostrar filtro.

En este ejemplo, está creando un filtro para filtrar sólo los paquetes de baliza de un seguimiento de captura de paquetes inalámbricos 802.11, como se ve en las áreas resaltadas en amarillo.

De forma similar al filtro de visualización, puede encontrar un paquete determinado aplicando un filtro después de hacer clic en Find packet.

Busque el botón Filter e introduzca el valor de filtro en el cuadro de filtro. Si no conoce la cadena, puede profundizar más y hacer clic en el filtro y pulsar el botón Nuevo y asignar un nombre a las cadenas de filtro y aplicar o escribir la cadena de filtro en el cuadro. Si no conoce el muelle de filtro específico, puede formarlo y elegir el botón Expression que tiene varias opciones de protocolo.

Elija el que desee, amplíe y obtendrá más opciones entre las que elegir.

También tiene un cuadro de operador lógico entre el que elegir y que se utilizará para buscar coincidencias a fin de introducir el valor que desea colocar y aplicar para completar el filtro.

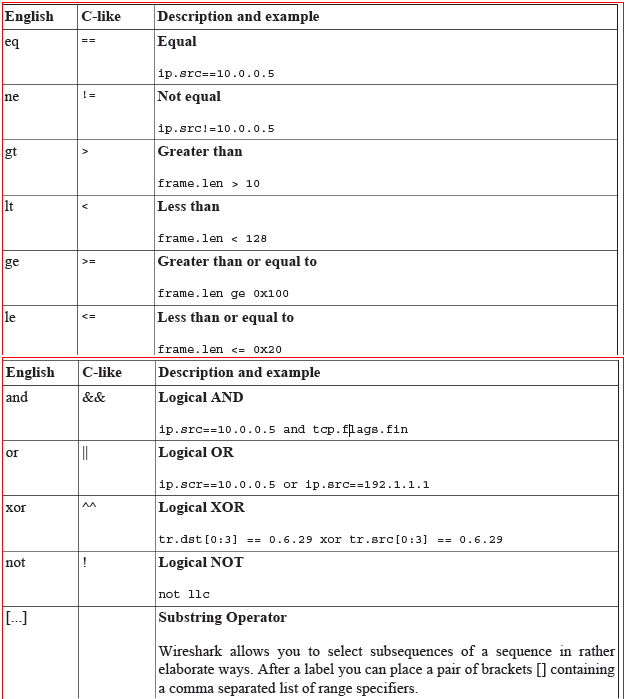

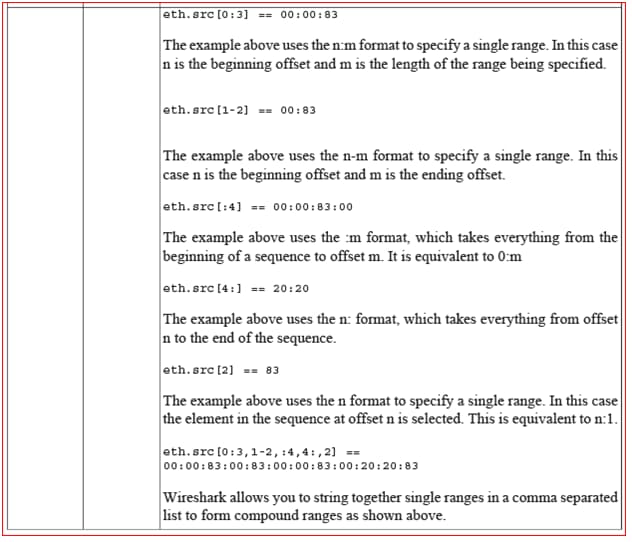

Puede crear filtros de presentación que comparen valores que utilicen varios operadores de comparación diferentes.

Usar regla de filtro de colores

Un mecanismo muy útil disponible en Wireshark es la coloración de paquetes. Puede configurar Wireshark para que coloree los paquetes según un filtro. Esto le permite enfatizar los paquetes que le interesan. Puede configurar Wireshark para que pueda colorear los paquetes según el filtro que elija crear. Esto le permite enfatizar los paquetes que le interesan (normalmente).

En el ejemplo, los paquetes se colorean para los indicadores, el reconocimiento, la respuesta de sondeo y la desautenticación según los filtros mencionados.

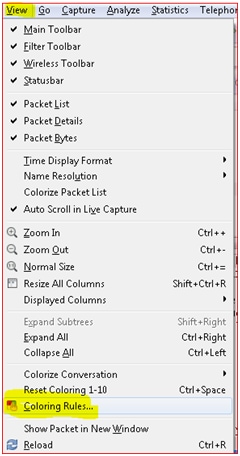

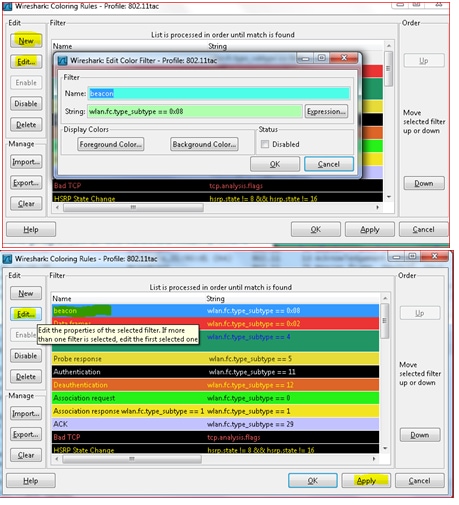

Haga clic en Ver. Elija Reglas de color o Editar reglas de color en la barra de herramientas principal.

Esto abre las reglas de color y puede agregar un nuevo filtro de color mediante Nuevo o Editar. Elija el paquete o edite la cadena de filtro y asigne o ajuste el color deseado.

En el cuadro de diálogo Editar color, introduzca un nombre para el filtro de color y una cadena de filtro en el campo de texto Filtro. El cuadro de diálogo Editar filtro de color muestra los valores baliza y wlan.fc.type_subtype == 8, lo que significa que el nombre del filtro de color es Baliza y el filtro puede seleccionar protocolos de tipo wlan.fc.type_subtype == 8 que es la cadena de filtro de baliza. Una vez introducidos estos valores, puede elegir un color de primer plano y de fondo para los paquetes que coincidan con la expresión de filtro. Haga clic en Color de primer plano... o en Color de fondo... para lograr esto.

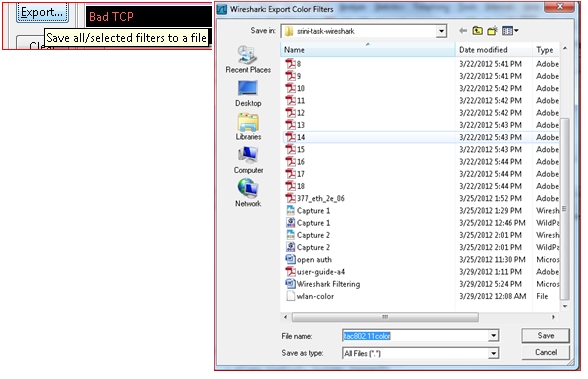

Una característica muy útil es exportar o formar el filtro de color y guardarlo exportando el filtro a un archivo "tac80211color" como se ve en el ejemplo. Esto se puede importar. Puede crear varios archivos de reglas de color en la carpeta de solución de problemas y utilizarla como plantilla para su comodidad cada vez que resuelva problemas.

Puede pensar de forma innovadora y personalizar los archivos de plantilla de filtros de colores, como routing, wlan, switching, etc. Filtre los archivos de color e impórtelos según el problema que desee solucionar.

Hay una buena descarga de reglas para colorear que puede descargar y utilizar Support Forum - Reglas para colorear

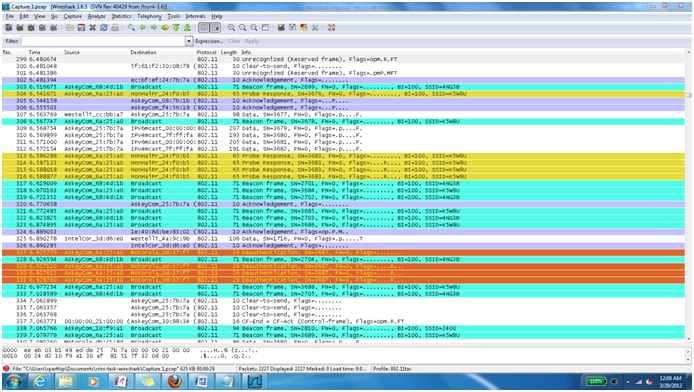

Este es el aspecto final de la ventana de paquetes de Wireshark después del archivo de filtro de color

tac80211color se importa y se aplica.

Análisis de captura de sabueso 802.11: tramas de administración y autenticación abierta

Introducción

Análisis de captura de sabueso 802.11: tramas de administración y autenticación abierta

802.11 - Tramas y autenticación abierta

Cuando intenta analizar o resolver problemas de una red LAN inalámbrica que utiliza el analizador de paquetes 802.11 requiere que tenga una comprensión profunda de los diferentes tipos de tramas 802.11 como base para encontrar punteros para localizar las causas del área problemática en una red wlan . Tome rastros de sabuesos de wlan que utilizan herramientas como omnipeek y/o wireshark, donde puede supervisar las comunicaciones entre las tarjetas de interfaz de red (NIC) de radio y los puntos de acceso. Debe comprender cada tipo de trama que ocurre en el funcionamiento de una LAN inalámbrica y resuelve problemas de red. En un entorno de radiofrecuencia de WLAN, las condiciones de transmisión de radio pueden cambiar de forma tan dinámica que la coordinación se convierte en un gran problema en las WLAN. Los paquetes de gestión y control están dedicados a estas funciones de coordinación.

Para encontrar la causa de los problemas de wlan que ocurren en la red wlan relacionados con el entorno de RF, lo mejor sería probar la red wlan usando la autenticación abierta sin ninguna seguridad. Al adoptar este enfoque, los problemas de conectividad de RF aparecen y pueden corregirse antes de pasar a un cifrado más fiable y a capas más altas de la capa OSI. La autenticación en la especificación 802.11 se basa en autenticar una estación o dispositivo inalámbrico en lugar de autenticar a un usuario.

Según el proceso de autenticación del cliente de especificación 802.11, estas son las transacciones como se mencionó.

- Los puntos de acceso envían continuamente tramas de baliza que son recogidas por los clientes wlan cercanos.

- El cliente también puede transmitir en su propia trama de solicitud de sondeo en cada canal.

- Los puntos de acceso dentro del alcance responden con una trama de respuesta de sondeo.

- El cliente decide qué punto de acceso (AP) es el mejor para el acceso y envía una solicitud de autenticación.

- El punto de acceso envía una respuesta de autenticación.

- Tras una autenticación correcta, el cliente envía una trama de solicitud de asociación al punto de acceso.

- El punto de acceso responde con una respuesta de asociación.

- Ahora el cliente puede pasar el tráfico al punto de acceso.

Proceso de autenticación de cliente 802.11

Existen 3 tipos de tramas utilizadas en las comunicaciones de capa 2 de 802.11 MAC que se producen por el aire y que administran y controlan el enlace inalámbrico.

Son marcos de administración, marcos de control y marcos de datos. Puede aprender en detalle en qué consisten esas tramas para ayudarle a analizar mejor los problemas de wlan mientras trabaja con rastros de sabueso de wlan.

Tramas de administración

Las tramas de administración 802.11 permiten a las estaciones establecer y mantener comunicaciones. Los paquetes de administración se utilizan para admitir la autenticación, asociación y sincronización.

Estos son subtipos comunes de tramas de administración 802.11:

- Trama de autenticación: se trata de una trama que indica la pertenencia a la red dentro de la topología wlan. Las autenticaciones 802.11 son un proceso mediante el cual el punto de acceso acepta o rechaza la identidad de una NIC de radio para crear recursos. La autenticación restringe la capacidad de envío y recepción en la red. Es el primer paso para que un dispositivo intente conectarse a una WLAN 802.11. La función es manejada por un intercambio de paquetes de administración. La autenticación es manejada por un intercambio de solicitud/respuesta de paquetes de administración. El número de paquetes intercambiados depende del método de autenticación empleado.

wlan.fc.type_subtype == 0x0b

La NIC comienza el proceso enviando una trama de autenticación que contiene su identidad al punto de acceso. Con la autenticación de sistema abierto (el valor predeterminado), la NIC de radio envía solamente una trama de autenticación, y el punto de acceso responde con una trama de autenticación como respuesta que indica aceptación (o rechazo). Hay un ID de autenticación asociado que es el nombre bajo el cual la estación actual se autentica a sí misma al unirse a la red.

- Trama de desautenticación: se trata de un paquete de anuncio de una estación que envía una trama de desautenticación a otra estación si desea terminar comunicaciones seguras. Es una comunicación unidireccional desde la estación de autenticación (un BSS o equivalente funcional), y debe ser aceptada. Surte efecto inmediatamente.

wlan.fc.type_subtype == 0x0c

- Marco de solicitud de asociación: las asociaciones de 802.11 permiten al punto de acceso asignar recursos para una NIC de radio y sincronizarse con ella. Una NIC inicia el proceso de asociación enviando una solicitud de asociación a un punto de acceso. Esta trama contiene información sobre la NIC (por ejemplo, las velocidades de datos soportadas) y el SSID de la red con la que desea asociarse. Después de recibir la solicitud de asociación, el punto de acceso considera la asociación con la NIC y (si se acepta) reserva espacio de memoria y establece un ID de asociación para la NIC. Los paquetes pueden mostrar la asociación actual del remitente. La asociación y la reasociación se gestionan mediante paquetes de gestión de solicitudes/respuestas.

wlan.fc.type_subtype == 0x0

- Marco de respuesta de asociación: un punto de acceso envía un marco de respuesta de asociación que contiene un aviso de aceptación o rechazo a la NIC de radio que solicita la asociación e incluye la ID de asociación del solicitante. Si el punto de acceso acepta la NIC de radio, la trama incluye información relacionada con la asociación, como la ID de asociación y las velocidades de datos admitidas. Si el resultado de la asociación es positivo, la NIC de radio puede utilizar el punto de acceso para comunicarse con otras NIC de la red y los sistemas del lado de distribución del punto de acceso.

wlan.fc.type_subtype == 0x01

- Trama de solicitud de reasociación: esta trama es similar a una solicitud de asociación, pero tiene un propósito diferente y es principalmente útil en el roaming del cliente, donde en Si una NIC de radio se aleja del punto de acceso asociado actualmente y encuentra otro punto de acceso que tiene una señal de baliza más fuerte, la NIC de radio y envía una trama de reasociación al nuevo punto de acceso. A continuación, el nuevo punto de acceso coordina el reenvío de tramas de datos que todavía pueden encontrarse en el búfer del punto de acceso anterior a la espera de transmisión a la NIC de radio. El remitente ya debe estar autenticado para obtener una asociación exitosa.

wlan.fc.type_subtype == 0x02

- Marco de respuesta de reasociación: un punto de acceso envía un marco de respuesta de reasociación que contiene un aviso de aceptación o rechazo a la NIC de radio solicitando la reasociación. De forma similar al proceso de asociación, la trama incluye información relacionada con la asociación, como el ID de asociación y las velocidades de datos compatibles.

- Trama de desasociación: una estación envía una trama de desasociación a otra estación si desea terminar la asociación. Por ejemplo, una NIC de radio que se apaga correctamente puede enviar una trama de desasociación para alertar al punto de acceso de que la NIC se está apagando. El punto de acceso puede entonces renunciar a las asignaciones de memoria y quitar la NIC de radio de la tabla de asociación. La desasociación es una declaración simple de un punto de acceso o un dispositivo.

El filtro utilizado para aplicar y buscar sólo los paquetes de desasociación es wlan.fc.type_subtype == 0x0a.

- Trama de baliza: el punto de acceso envía periódicamente una trama de baliza para anunciar su información de presencia y retransmisión, como la marca de tiempo para ayudar a sincronizar las estaciones miembro con el BSS, SSID y otros parámetros relacionados con el punto de acceso a las NIC de radio que están dentro del rango. El propósito de este marco es anunciar el comienzo de un período libre de contención (CF), y que el derecho a transmitir es conferido por el punto de acceso mediante sondeo. Las tarjetas NIC de radio exploran continuamente todos los canales de radio 802.11 y escuchan las balizas como base para elegir qué punto de acceso tiene la mejor señal y disponibilidad para asociarse.

El filtro utilizado para aplicar y buscar sólo los paquetes de baliza es wlan.fc.type_subtype == 0x08.

- Trama de solicitud de sondeo: una estación o cliente se activa o se activa en una PC cuando la tarjeta wlan que activó se activa y envía una trama de solicitud de sondeo cuando necesita obtener información de otra estación o punto de acceso. Después de que una NIC de radio envía una solicitud de sondeo para determinar qué puntos de acceso están dentro del rango, la trama de solicitud de sondeo se envía en cada canal que el cliente soporta en un intento de encontrar todos los puntos de acceso en el rango que coincidan con el SSID y las velocidades de datos solicitadas por el cliente. Corresponde al cliente determinar a qué punto de acceso asociarse ponderando varios factores como las velocidades de datos soportadas y la carga del punto de acceso para seleccionar el punto de acceso óptimo y así pasar a la fase de autenticación de la red 802.11 después de que obtiene respuestas de AP como respuesta de sondeo. Este mecanismo también ayuda a la estación de roaming en la capacidad de moverse entre celdas mientras permanece conectada en la búsqueda de un nuevo punto de acceso.

El filtro utilizado para aplicar y buscar sólo los paquetes de solicitud de sondeo es wlan.fc.type_subtype ==0x04.

- Trama de respuesta de sondeo: en respuesta a la solicitud de sondeo, los AP con criterios coincidentes responden con una trama de respuesta de sondeo que contiene información de sincronización y carga del punto de acceso y contendría información de capacidad, velocidades de datos admitidas, etc.

El filtro utilizado para aplicar y buscar sólo los paquetes de solicitud de sondeo es wlan.fc.type_subtype ==0x05.

Tramas de control

Las tramas de control 802.11 ayudan en la entrega de tramas de datos entre estaciones. Estos son los subtipos comunes de tramas de control 802.11:

- Trama de petición de envío (RTS): la función RTS/CTS es opcional y reduce las colisiones de tramas presentes cuando las estaciones ocultas tienen asociaciones con el mismo punto de acceso. Una estación envía una trama RTS a otra estación como la primera fase de un protocolo de enlace bidireccional necesario antes de enviar una trama de datos.

wlan.fc.type_subtype == 0x1B

- Trama de confirmación (ACK): después de recibir una trama de datos, la estación receptora utiliza un error para verificar los procesos y detectar la presencia de errores. La estación receptora envía una trama ACK a la estación emisora si no se encuentran errores. Si la estación emisora no recibe un ACK después de un período de tiempo, la estación emisora puede retransmitir la trama.

wlan.fc.type_subtype == 0x1D

Tramas de datos

Estas son las tramas que vienen más adelante en el juego después de que la comunicación wlan básica ya se haya establecido entre la estación móvil y el punto de acceso. Siempre se llega a la trama de datos 802.11 para su análisis, normalmente para verificar y analizar en el aire si los protocolos y datos de las capas superiores del cuerpo de la trama llegan al cable. Estas tramas transportan paquetes de datos de capas superiores, como páginas Web, datos de control de impresora, etc., dentro del cuerpo de la trama.

wlan.fc.type_subtype == 0x20

En un analizador de paquetes, puede observar el contenido del cuerpo de la trama dentro de las tramas de datos 802.11 para el tráfico interesante en cuestión.

Referencias

Análisis de captura de sabueso 802.11: WPA/WPA2 con PSK o EAP

WPA-PSK (TKIP)

1.Las tramas de baliza se transmiten periódicamente para anunciar la presencia de la red inalámbrica y contienen toda la información sobre ella (velocidades de datos, canales, cifrados de seguridad, gestión de claves, etc.):

![]()

2.STA envía la solicitud de sondeo para obtener información del AP:

3.Respuesta de la sonda. El AP responde con una trama de respuesta de sondeo que contiene información de capacidad, velocidades de datos soportadas, y así sucesivamente después de recibir una trama de solicitud de sondeo del STA:

4.802.11 La autenticación es un proceso por el cual el punto de acceso acepta o rechaza la identidad de una NIC de radio. La NIC comienza el proceso enviando una trama de autenticación que contiene su identidad al punto de acceso. Con la autenticación de sistema abierto (el valor predeterminado), la NIC de radio envía solamente una trama de autenticación, y el punto de acceso responde con una trama de autenticación como respuesta que indica aceptación (o rechazo).:

a.Solicitud de autenticación Dot11:

b.Respuesta de autenticación Dot11:

5. 802.11 permite al punto de acceso asignar recursos para una NIC de radio y sincronizarla con ella. Una NIC inicia el proceso de asociación enviando una solicitud de asociación a un punto de acceso. Esta trama contiene información sobre la NIC (por ejemplo, las velocidades de datos soportadas) y el SSID de la red con la que desea asociarse.

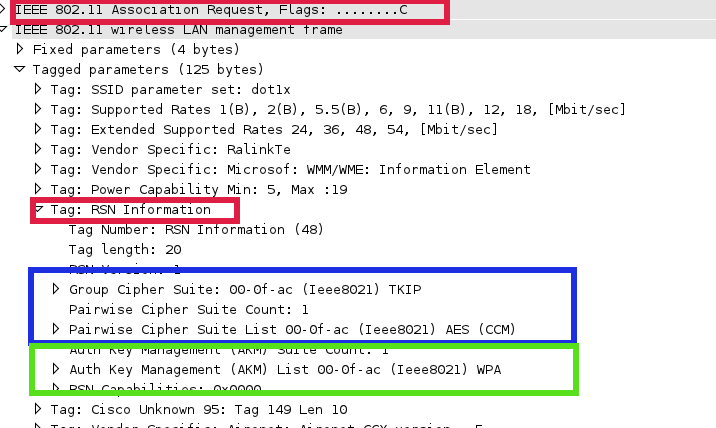

a.Solicitud de asociación Dot11:

Después de recibir la solicitud de asociación, el punto de acceso considera la asociación con la NIC y (si se acepta) reserva espacio de memoria y establece un ID de asociación para la NIC.

b.Respuesta de asociación Dott11:

6.4 vías de entrada en contacto. Durante esta fase se crea la PTK y se utiliza PSK como PMK para construir esos valores:

a.AP envía la trama de autenticación 802.1x con ANonce. STA ahora tiene toda la información para construir PTK:

b.STA responde con la trama de autenticación 802.1x con SNonce y MIC:

c.AP construye la trama 802.1x con el nuevo MIC y GTK con el número de secuencia. Este número de secuencia se utiliza en la siguiente trama de multidifusión o difusión, de modo que el STA receptor pueda realizar una detección de reproducción básica:

d.STA envía ACK:

A partir de ese momento, todos los datos se envían cifrados.

WPA2-PSK (AES/TKIP)

El proceso es prácticamente el mismo que en la sección anterior. Sólo se resalta la información que es diferente.

1.La trama de administración de WPA2 AP incluye un elemento RSN que incluía un conjunto de cifrado de unidifusión, información AKM y conjunto de cifrado GTK (si se seleccionan AES y TKIP, se puede utilizar un método de cifrado menos fiable para GTK).

2. Durante el protocolo de enlace de 4 vías, las tramas contienen información de versión de WPA2 en los campos Tipo.

Nota: Puede descifrar el tráfico inalámbrico cifrado WEP/WPA-PSK/WPA2-PSK si se incluyen tramas de intercambio de claves de enlace de 4 vías en el seguimiento y se conoce PSK.

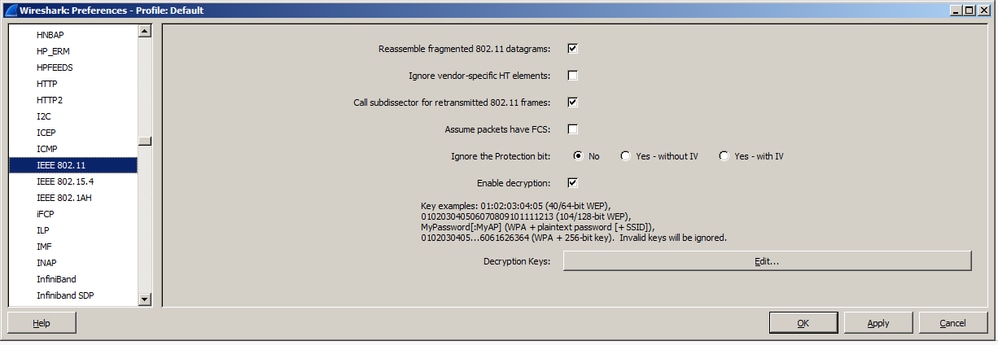

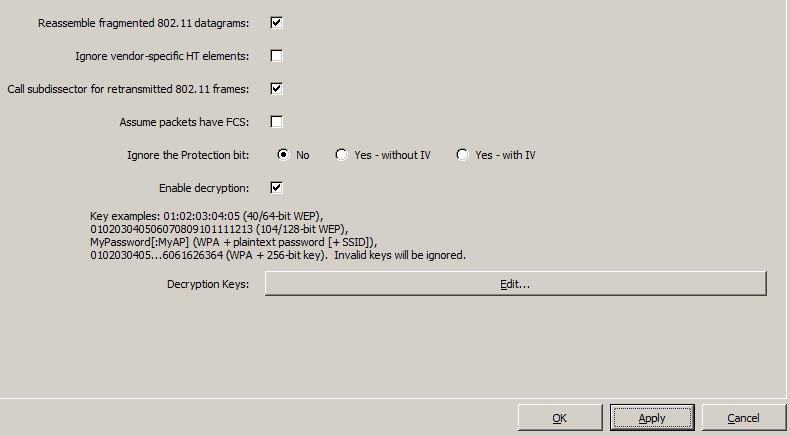

Para cifrar el tráfico inalámbrico en wireshark, navegue hasta Preferencias-> Protocolos->IEEE 802.11 y proporcione información PSK y elija la opción Habilitar descifrado.

Para descifrar el tráfico cifrado WPA/WPA2, especifique la clave en el formato:

wpa-psk:PSK:SSI

Nota: Para filtrar el tráfico WLAN de un STA específico en wireshark, puede utilizar la opción WLAN Statistics.

Para filtrar el tráfico desde un STA específico, navegue hasta Estadísticas > Tráfico WLAN. En la lista de SSID, elija el SSID correspondiente con el que STA está asociado y aplique un filtro basado en el STA.

Cómo descifrar datos WPA2 AES en capturas de paquetes por aire con Wireshark

Requerimientos:

- La captura está en formato .pcap.

- Las tramas se presentan en formato 802.11.

- Conozca el nombre SSID y PSK para la WLAN de la que se ha recopilado la captura Over the Air.

- Clave: Capture el contacto de 4 vías de EAPOL.

El proceso más preciso para hacer esto es iniciar la captura y luego desautenticar al cliente para capturar el proceso desde cero, lo que significa que se puede incluir el intercambio de señales EAPOL de 4 vías.

Si las tramas están dentro de otro formato, como PEEKREMOTE, puede ser necesario decodificarlas. Consulte la sección sobre cómo descodificar tramas PEEKREMOTE.

Proceso

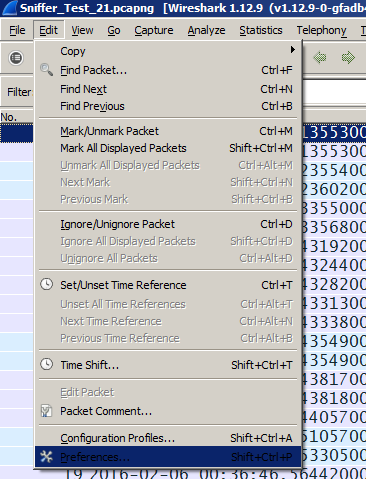

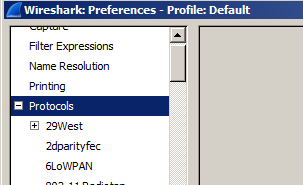

Una vez abierta la captura en Wireshark, navegue hasta Edit > Preferences Menu.

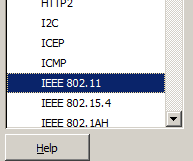

Vaya al menú Protocols y busque IEEE 802.11.

En la sección IEEE 802.11, marque la casilla de verificación Enable Decryption y haga clic en el botón Edit... junto a la etiqueta Decryption Keys.

Una vez en el menú Edit, haga clic en el botón New en el lado izquierdo de la ventana.

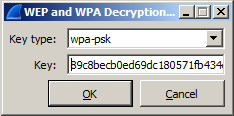

En el tipo de clave, elija wpa-psk.

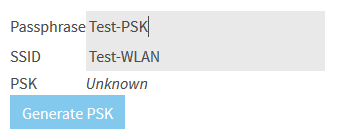

Para obtener la clave, es importante conocer el nombre exacto de SSID y PSK para los que se lleva a cabo el proceso de descifrado.

Utilice estos dos valores y navegue hasta el siguiente sitio web para generar la clave basada en estos dos elementos.

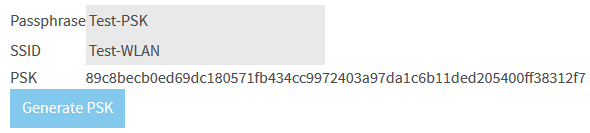

Escriba el nombre SSID y PSK en los campos especificados. La cadena que se escriba en los campos debe ser la misma que la definida para SSID y PSK.

Una vez definidos los valores, haga clic en Generate PSK. Esto genera la clave, la copia y vuelve a Wireshark.

Pegue la clave generada en el campo Key. Click OK.

A continuación, haga clic en Apply en la pantalla Preferences. La captura comienza a descodificarse.

Una vez decodificado, es posible ver el contenido de los paquetes 802.11 que fueron previamente cifrados.

WPA/WPA2 Enterprise

1. WPA(TKIP)/WPA2(AES) con dot1x (PEAP)

Este proceso utiliza los mismos pasos que el anterior, excepto para el método AKM y los atributos anunciados PTK/GTK y AP en tramas de administración 802.11.

- En este ejemplo, AP anuncia WPA(TKIP)/WPA2(AES) con autenticación dot1x, tanto los atributos de etiqueta RSN como WPA para AKM contienen el valor WPA, si en el caso de la autenticación PSK este campo contiene PSK. También en este ejemplo, TKIP se utiliza para WPA y AES se utiliza para WPA2.

b. STA elige uno de los métodos de autenticación y conjuntos de cifrado anunciados por AP. En este caso, se seleccionó WPA2 con AES. Esto se puede ver en los parámetros de RSN IE.

c. Después de la asociación exitosa de dot11, tiene lugar la autenticación dot1x. En este proceso, podemos ver qué método EAP utiliza STA para la autenticación y qué información de intercambio de certificados intercambia entre el solicitante y el servidor AAA.

d. Después de la autenticación dot1x exitosa, PMK se transmite al AP en el mensaje de aceptación de acceso del servidor AAA y el mismo PMK se deriva en el cliente. Se produce el siguiente intercambio de señales de 4 vías y se establecen PTK y GTK.

Intercambio de RADIUS entre el WLC y el servidor AAA:

Diagrama de flujo general:

WPA(TKIP)/WPA2(AES) con dot1x (EAP-TLS)

La diferencia entre este tipo de autenticación comparado con el anterior es que el cliente proporciona su certificado en el mensaje "Client Hello" y la autenticación mutua se realiza entre el cliente y el servidor AAA basado en certificados.

Intercambio de EAP entre STA y WLC:

Intercambio de RADIUS entre el WLC y el servidor AAA:

Diagrama de flujo general:

2.WPA(TKIP)/WPA2(AES) con dot1x (FAST)

Sólo la etapa de autenticación dot1x es un poco diferente a la del ejemplo anterior. Después de que se lleve a cabo con éxito la autenticación dot1x de la asociación dot1x, el AP envía la solicitud de identidad dot1x al STA y éste proporciona la respuesta de identidad. La respuesta depende del aprovisionamiento de PAC que se haya estado utilizando (aprovisionamiento de PAC en banda (fase 0) o aprovisionamiento de PAC fuera de banda). En caso de aprovisionamiento en banda, la PAC se envía al cliente desde el servidor AAA. Una vez que el cliente tiene PAC, va a EAP-FAST fase 1 desde este punto comienza el establecimiento del túnel TLS (fase 1).

Una vez establecido el túnel TLS, el método de autenticación interna (fase 2) se inicia dentro del túnel cifrado. Cuando la autenticación es exitosa, PMK se envía en un mensaje de aceptación de acceso al AP desde el servidor AAA. La misma clave se deriva en función del intercambio dot1x en STA. Esta clave (PMK) se utiliza para calcular la PTK durante el protocolo de enlace de 4 vías que se puede utilizar para asegurar la comunicación entre el STA y el AP.

Diagrama de flujo general:

Análisis de captura de sabueso 802.11: multidifusión

Introducción

Detección de multidifusión

Solución

El controlador realiza la multidifusión en dos modos:

- Modo de unidifusión: en este modo, el controlador unidifusión cada paquete de multidifusión a cada AP asociado al controlador. Este modo no es eficaz, pero puede ser necesario en redes que no admiten la multidifusión.

- Modo Multicast: En este modo, el controlador envía paquetes multicast a un grupo multicast LWAPP. Este método reduce la sobrecarga en el procesador del controlador y traslada el trabajo de replicación de paquetes a su red, que es mucho más eficiente que el método unicast.

- Puede habilitar el modo multidifusión que utiliza la GUI o CLI del controlador.

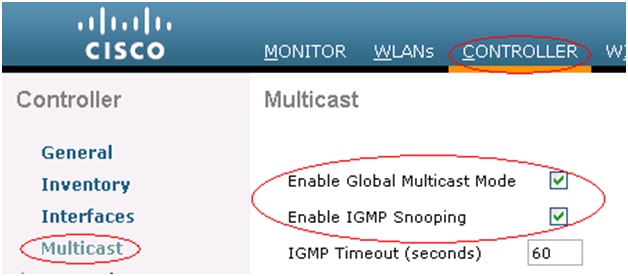

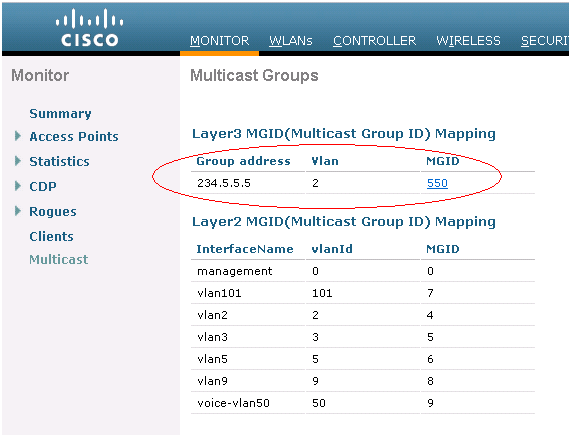

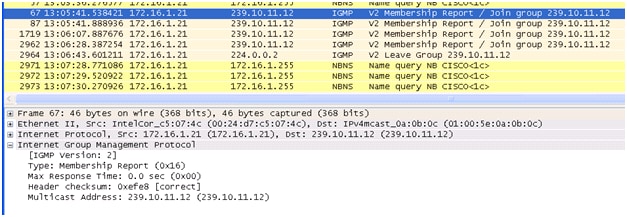

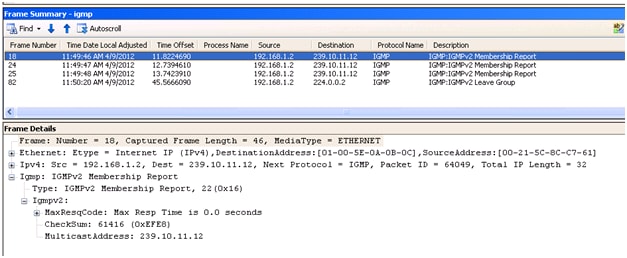

Detección de IGMP en WLC

En la versión 4.2 del software del controlador, la indagación IGMP se introduce para dirigir mejor los paquetes multicast. Cuando se habilita esta función, el controlador recopila los informes IGMP de los clientes, procesa los informes, crea ID de grupo multicast (MGID) únicos a partir de los informes IGMP después de verificar la dirección multicast de Capa 3 y el número de VLAN, y envía los informes IGMP al switch de infraestructura. El controlador envía estos informes con la dirección de origen como la dirección de interfaz en la que recibió los informes de los clientes.

El controlador luego actualiza la tabla MGID del punto de acceso en el AP con la dirección MAC del cliente. Cuando el controlador recibe tráfico multicast para un grupo multicast determinado, lo reenvía a todos los AP. Sin embargo, solamente los AP que tienen clientes activos que escuchan o se suscriben a ese grupo multicast envían tráfico multicast en esa WLAN particular. Los paquetes IP se reenvían con un MGID que es único para una VLAN de ingreso y el grupo de multidifusión de destino. Los paquetes multicast de Capa 2 se reenvían con un MGID que es único para la interfaz de ingreso.

Nota: la indagación IGMP no se admite en los controladores de la serie 2000, los controladores de la serie 2100 o el módulo de red del controlador LAN inalámbrico de Cisco para routers de servicios integrados de Cisco.

Pautas para Utilizar el Modo Multicast

Siga estas instrucciones cuando active el modo multidifusión en la red:

La solución Cisco Unified Wireless Network utiliza algunos intervalos de direcciones IP para fines específicos. Tenga en cuenta estos intervalos cuando configure un grupo multicast. Aunque no se recomienda, cualquier dirección multicast se puede asignar al grupo multicast LWAPP; esto incluye las direcciones multicast locales de link reservado utilizadas por OSPF, EIGRP, PIM, HSRP y otros protocolos multicast.

Cisco recomienda que las direcciones multicast se asignen desde el bloque de ámbito administrativo 239/8. IANA ha reservado el intervalo de 239.0.0.0 a 239.255.255.255 como direcciones de ámbito administrativo para su uso en dominios de multidifusión privados. Consulte la nota para ver restricciones adicionales. Estas direcciones son de naturaleza similar a los rangos de unidifusión IP privados reservados, como 10.0.0.0/8, definidos en RFC 1918. Los administradores de red tienen libertad para utilizar las direcciones de multidifusión de este intervalo dentro de su dominio sin miedo a entrar en conflicto con otras personas de Internet. Este espacio de dirección administrativa o privada debe utilizarse dentro de la empresa y su permiso o entrada debe bloquearse desde el dominio autónomo (AS).

Nota: No utilice el rango de direcciones 239.0.0.X o 239.128.0.X. Las direcciones de estos rangos se superponen con las direcciones MAC locales del link e inundan todos los puertos del switch, incluso con la indagación IGMP activada.

Cisco recomienda que los administradores de red de la empresa subdividan aún más este intervalo de direcciones en ámbitos administrativos geográficos más pequeños dentro de la red de la empresa para limitar el ámbito de aplicaciones de multidifusión concretas. Esto evita que el tráfico de multidifusión de alta velocidad salga de las instalaciones (donde abunda el ancho de banda) y congestione los enlaces WAN. También permite un filtrado eficaz de la multidifusión de gran ancho de banda para evitar que llegue al controlador y a la red inalámbrica.

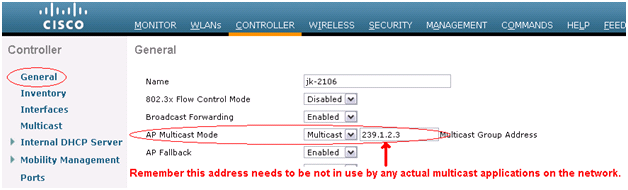

Cuando habilita el modo multicast en el controlador, debe configurar una dirección de grupo multicast LWAPP en el controlador. Los AP se suscriben al grupo multicast del LWAPP usando el protocolo de administración del grupo de Internet (IGMP).

- Los AP Cisco 1100, 1130, 1200, 1230 y 1240 utilizan las versiones 1, 2 y 3 de IGMP. Sin embargo, los Cisco 1000 Series AP utilizan solamente IGMP v1 para unirse al grupo multicast.

- El modo multicast funciona solamente en el modo LWAPP de la capa 3.

- Los AP en modo monitor, modo sniffer, o modo rogue del detector no se unen a la dirección del grupo multicast del LWAPP.

- Cuando utiliza controladores que ejecutan la versión 4.1 o anterior, puede utilizar la misma dirección de multidifusión en todos los controladores. Si utiliza controladores que ejecutan la versión 4.2 o posterior, el grupo multicast LWAPP configurado en los controladores debe ser diferente para cada controlador utilizado en la red.

- Si utiliza controladores con la versión 4.1 o anterior, el modo multidifusión no funciona en los eventos de movilidad entre subredes, como la tunelización de invitados, las VLAN específicas del sitio o la invalidación de la interfaz que utiliza RADIUS. El modo multidifusión funciona en estos eventos de movilidad de subred cuando se desactivan las funciones IGMP snooping/CGMP de capa 2 en la LAN con cables.

En versiones posteriores, es decir, 4.2 o posteriores, el modo multidifusión no funciona en eventos de movilidad entre subredes, como la tunelización de invitados. Sin embargo, sí funciona con invalidaciones de interfaz que utilizan RADIUS (pero solo cuando la indagación IGMP está habilitada) y con VLAN específicas del sitio (VLAN de grupo de punto de acceso).

- El controlador descarta cualquier paquete multicast enviado a los números de puerto UDP 12222, 12223 y 12224. Asegúrese de que las aplicaciones de multidifusión de la red no utilizan esos números de puerto.

- El tráfico multidifusión se transmite a 6 Mbps en una red 802.11a. Por lo tanto, si varias WLAN intentan transmitir a 1,5 Mbps, se produce la pérdida de paquetes. Esto interrumpe la sesión de multidifusión.

Configuración de multidifusión (mediante el modo multidifusión-multidifusión)

Seleccione Multicast - Multicast y configure su grupo, cada WLC en su grupo de movilidad puede utilizar una dirección única.

Habilite el ruteo multicast en el dispositivo L3 y habilite PIM en estas VLAN. Gestión, AP-Manager, VLAN en la que se encuentran los AP y también la VLAN en la que se encuentran los clientes que reciben el flujo de multidifusión.

Ejemplo:

La VLAN 40 es la administración del WLC, la VLAN 40 es para el AP y la VLAN 50 es donde están sus clientes. Por lo tanto, bajo todas estas SVI debe ejecutar los comandos multicast.

Ejecute todos los comandos Multicast show para verificar, por ejemplo, show ip mroute, show ip igmp groups para validar que el grupo para el AP está construido correctamente.

También puede habilitar el envío IGMP en el WLC. El WLC mantiene su propia tabla de snooping para los mensajes IGMP que recibe, de modo que sepa quién solicita el flujo.

En controlador de LAN inalámbrica

Habilite la multidifusión global en el WLC y habilite la multidifusión - el modo de multidifusión en el WLC.

Una vez que el cliente envía la unión multicast, usted la ve en el MGID del WLC.

Configuración de multidifusión en redes por cable

Configure el ruteo Multicast Globalmente y luego habilite PIM en cada interfaz.

6504-WLCBUG#sh run | i multicast

ip multicast-routing

6504-WLCBUG#sh run int vla 50

Creando configuración...

Configuración actual: 119 bytes

!

interface Vlan50

description // WLAN DHCP pool VLAN //

IP address 172.16.1.1 255.255.255.0

ip pim dense-mode

Finalizar

6504-WLCBUG#sh run int vla 40

Creando configuración...

Configuración actual: 121 bytes

!

interface Vlan40

description // Vlan de administración //

ip address 10.105.135.136 255.255.255.128

ip pim dense-mode

Finalizar

6504-WLCBUG#sh ip pim interface vlan 40

Address Interface Ver/ Nbr Query DR

DR Mode Count Intvl Prior

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

Address Interface Ver/ Nbr Query DR DR

Mode Count Intvl Prior

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip mroute

Tabla de Ruteo IP Multicast

Banderas: D - Denso, S - Disperso, B - Grupo Bidir, s - Grupo SSM, C - Conectado,

L - Local, P - Pruned, R - conjunto de bits RP, F - indicador de registro,

T - conjunto de bits SPT, J - Unirse a SPT, M - entrada creada MSDP,

X - Temporizador de unión de proxy en ejecución, A - Candidato para anuncio MSDP,

U - URD, I - Informe de host específico de origen recibido,

Z - Túnel de multidifusión, z - remitente del grupo de datos MDT,

Y - Grupo de datos MDT unido, y - Enviando al grupo de datos MDT

V - RD y vector, v - Vector

Indicadores de interfaz saliente: H - Hardware conmutado, A - Ganador de Assert

Temporizadores: Tiempo de actividad/Caducidad

Estado de la interfaz: interfaz, siguiente salto o VCD, estado/modo

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0, indicadores: DC

Interfaz entrante: Nulo, RPF nbr 0.0.0.0

Lista de interfaces salientes:

Vlan40, Adelante/Denso, 4d17h/00:00:00

(*, 239.254.0.3), 2w1d/00:02:07, RP 0.0.0.0, indicadores: DC

Interfaz entrante: Nulo, RPF nbr 0.0.0.0

Lista de interfaces salientes:

Vlan40, Reenvío/Denso, 3d10h/00:00:00

(*, 224.0.1.40), 2w1d/00:02:13, RP 0.0.0.0, indicadores: DCL

Interfaz entrante: Nulo, RPF nbr 0.0.0.0

Lista de interfaces salientes:

Vlan11, Reenvío/Denso, 2w1d/00:00:00

Capturas de paquetes

Topología

PC con cables ----------- 6500 Switch -------- WISM ------- AP ))) (((((( Cliente inalámbrico

Vlan 50 Vlan 40 Vlan 40 Vlan 40 Vlan 50

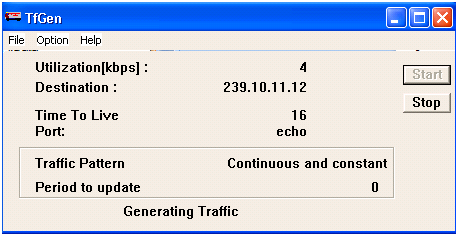

Herramienta MCAST Traffic Generator

Se utiliza en el PC con cables para generar flujo de multidifusión: paquetes UDP continuos.

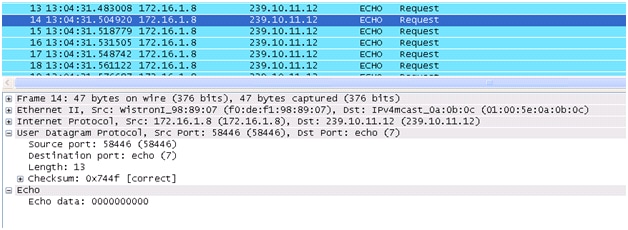

Captura de paquetes de Wireshark con cables en el generador de MCAST

Captura de Windows Netmon en el generador de paquetes multidifusión</h=5>

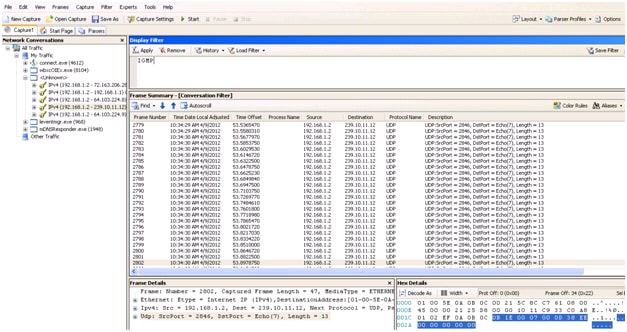

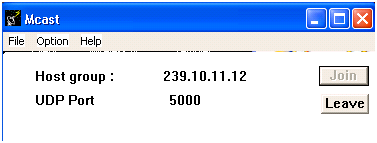

La herramienta de recepción MCAST se utiliza en el cliente inalámbrico para recibir el tráfico de multidifusión de la fuente (PC con cables).

Capturas de Wireshark en la interfaz inalámbrica del cliente inalámbrico

Captura de Netmon en la interfaz inalámbrica del cliente inalámbrico

Referencia:

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

16-Jan-2024 |

SEO actualizado, requisitos de estilo, traducción automática, ortografía y formato. |

2.0 |

10-Nov-2022 |

El artículo requería actualizaciones importantes y múltiples para cumplir con PII, lenguaje sesgado, traducción automática, SEO, requisitos de estilo y otros elementos requeridos. |

1.0 |

20-Jun-2016 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Aaron LeonardCustomer Delivery Engineering Technical Lead

- Shankar RamanathanPrincipal Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios