Configuración de la asignación de VLAN dinámica con NGWC y ACS 5.2

Contenido

Introducción

Este documento describe el concepto de asignación de VLAN dinámica. También se describe cómo configurar el controlador de LAN inalámbrica (WLC) y un servidor RADIUS para asignar clientes de LAN inalámbrica (WLAN) a una VLAN específica de forma dinámica. En este documento, el servidor RADIUS es un Access Control Server (ACS) que ejecuta Cisco Secure Access Control System versión 5.2.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico del WLC y los Lightweight Access Points (LAPs)

- Conocimiento funcional del servidor de autenticación, autorización y contabilidad (AAA)

- Conocimiento completo de las redes inalámbricas y de los problemas de seguridad inalámbrica

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador de LAN inalámbrica Cisco 5760 con software Cisco IOS® XE, versión 3.2.2 (sala de cableado de última generación, o NGWC)

- Cisco Aironet 3602 Series Lightweight Access Point

- Microsoft Windows XP con Intel Proset Supplicant

- Cisco Secure Access Control System versión 5.2

- Switch Cisco Catalyst serie 3560

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Asignación de VLAN dinámica con servidor RADIUS

En la mayoría de los sistemas WLAN, cada WLAN tiene una política estática que se aplica a todos los clientes asociados a un identificador de conjunto de servicios (SSID) o WLAN en la terminología del controlador. Aunque es eficaz, este método tiene limitaciones porque requiere que los clientes se asocien con diferentes SSID para heredar diferentes QoS y directivas de seguridad.

Sin embargo, la solución de WLAN de Cisco admite redes de identidad. Esto permite que la red anuncie un SSID único y que usuarios específicos hereden diferentes políticas de QoS, atributos de VLAN o políticas de seguridad en función de las credenciales del usuario.

La asignación de VLAN dinámica es una de estas funciones que colocan a un usuario inalámbrico en una VLAN específica en función de las credenciales suministradas por el usuario. Esta tarea de asignación de usuario a una VLAN específica es manejada por un servidor de autenticación RADIUS, tal como Cisco Secure ACS. Esta función se puede utilizar, por ejemplo, para permitir que el host inalámbrico permanezca en la misma VLAN mientras se mueve dentro de una red de campus.

Como resultado, cuando un cliente intenta asociarse a un LAP registrado con un controlador, el LAP pasa las credenciales del usuario al servidor RADIUS para la validación. Cuando la autenticación es correcta, el servidor RADIUS transmite una serie de atributos del Grupo de trabajo en ingeniería de Internet (IETF) al usuario. Estos atributos de RADIUS deciden la ID de VLAN que se debe asignar al cliente inalámbrico. El SSID del cliente (la WLAN, en términos del WLC) no importa porque el usuario siempre está asignado a este ID de VLAN predeterminado.

Los atributos del usuario de RADIUS que se utilizan para la asignación del ID de VLAN son:

- IETF 64 (tipo de túnel): se establece en VLAN.

- IETF 65 (tipo de túnel medio): establecido en 802.

- IETF 81 (Tunnel-Private-Group-ID): Se establece en el ID de VLAN.

El ID de VLAN es de 12 bits y toma un valor entre 1 y 4094, ambos inclusive. Debido a que Tunnel-Private-Group-ID es de tipo string, como se define en RFC 2868, Atributos RADIUS para el Soporte del Protocolo de Túnel para su uso con IEEE 802.1X, el valor entero del ID de VLAN se codifica como una cadena. Una vez que se envían estos atributos del túnel, es necesario rellenar el campo Tag (Etiqueta).

Como se indica en RFC2868 , sección 3.1:

"El campo Etiqueta tiene una longitud de un octeto y su objetivo es proporcionar un medio para agrupar atributos en el mismo paquete que hacen referencia al mismo túnel."

Los valores válidos para el campo Etiqueta van de 0x01 a 0x1F, ambos inclusive. Si el campo Tag (Etiqueta) no se utiliza, debe tener el valor cero (0x00). Consulte RFC 2868 para obtener más información sobre todos los atributos de RADIUS.

Configurar

La configuración de una asignación de VLAN dinámica consta de dos pasos distintos:

- Configure el WLC con la interfaz de línea de comandos (CLI) o con la GUI.

- Configure el servidor RADIUS.

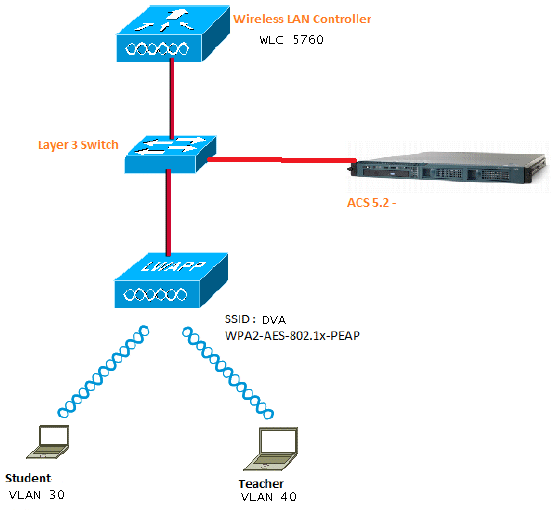

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Este documento utiliza 802.1X con el protocolo de autenticación extensible protegido (PEAP) como mecanismo de seguridad.

Suposición

- Los switches se configuran para todas las VLAN de capa 3 (L3).

- Al servidor DHCP se le asigna un ámbito DHCP.

- Existe conectividad de capa 3 entre todos los dispositivos de la red.

- El LAP ya está unido al WLC.

- Cada VLAN tiene una máscara /24.

- ACS 5.2 tiene instalado un certificado autofirmado.

Configuración de WLC con CLI

Configuración de WLAN

Este es un ejemplo de cómo configurar una WLAN con el SSID de DVA:

wlan DVA 3 DVA

aaa-override

client vlan VLAN0020

security dot1x authentication-list ACS

session-timeout 1800

no shutdown

Configuración del servidor RADIUS en WLC

Este es un ejemplo de la configuración del servidor RADIUS en el WLC:

aaa new-model

!

!

aaa group server radius ACS

server name ACS

!

aaa authentication dot1x ACS group ACS

radius server ACS

address ipv4 10.106.102.50 auth-port 1645 acct-port 1646

key Cisco123

dot1x system-auth-control

Configuración del conjunto DHCP para la VLAN del cliente

Este es un ejemplo de la configuración del conjunto DHCP para las VLAN 30 y VLAN 40 del cliente:

interface Vlan30

ip address 30.30.30.1 255.255.255.0

!

interface Vlan40

ip address 40.40.40.1 255.255.255.0

ip dhcp pool vla30

network 30.30.30.0 255.255.255.0

default-router 30.30.30.1

!

ip dhcp pool vlan40

network 40.40.40.0 255.255.255.0

default-router 40.40.40.1

ip dhcp snooping vlan 30,40

ip dhcp snooping

Configuración de WLC con GUI

Configuración de WLAN

Este procedimiento describe cómo configurar la WLAN.

- Vaya a la pestaña Configuration > Wireless > WLAN > NEW.

- Haga clic en la pestaña General para ver que la WLAN está configurada para WPA2-802.1X y asigne la interfaz/grupo de interfaces (G) a la VLAN 20 (VLAN0020).

- Haga clic en la pestaña Advanced y marque la casilla de verificación Allow AAA Override. Para que esta función funcione, debe estar habilitado el reemplazo.

- Haga clic en la pestaña Security y en la pestaña Layer2, marque la casilla de verificación WPA2 Encryption AES y seleccione 802.1x en la lista desplegable Auth Key Mgmt.

Configuración del servidor RADIUS en WLC

Este procedimiento describe cómo configurar el servidor RADIUS en el WLC.

- Vaya a la pestaña Configuration > Security.

- Navegue hasta AAA > Grupos de servidores > Radius para crear los Grupos de servidores Radius. En este ejemplo, el grupo de servidores Radius se denomina ACS.

- Edite la entrada del servidor Radius para agregar la dirección IP del servidor y la clave secreta compartida. Este secreto compartido debe coincidir con el secreto compartido en el WLC y el servidor RADIUS.

Este es un ejemplo de una configuración completa:

Configurar servidor RADIUS

Este procedimiento describe cómo configurar el servidor RADIUS.

- En el servidor RADIUS, navegue hasta Usuarios y almacenes de identidad > Almacenes de identidad internos > Usuarios.

- Cree los nombres de usuario y los grupos de identidad adecuados. En este ejemplo, es Student y All Groups:Students, y Teacher y AllGroups:Teachers.

- Navegue hasta Elementos de política > Autorización y permisos > Acceso a la red > Perfiles de autorización, y cree los Perfiles de autorización para la anulación de AAA.

- Edite el perfil de autorización del alumno.

- Establezca el ID/Nombre de VLAN como Estático con un Valor de 30 (VLAN 30).

- Edite el perfil de autorización del profesor.

- Establezca el ID/Nombre de VLAN como Estático con un Valor de 40 (VLAN 40).

- Navegue hasta Access Policies > Access Services > Default Network Access, y haga clic en la pestaña Allowed Protocols. Marque la casilla de verificación Permitir PEAP.

- Navegue hasta Identidad y defina las reglas para permitir usuarios PEAP.

- Navegue hasta Authorization y asigne Student y Teacher a la política de autorización; en este ejemplo, la asignación debe ser Student para VLAN 30 y Teacher para VLAN 40.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente. Estos son los procesos de verificación:

- Supervise la página en el ACS que muestra qué clientes están autenticados.

- Conéctese a la WLAN DVA con el grupo de alumnos y revise la Utilidad de conexión WiFi del cliente.

- Conéctese a la WLAN DVA con el grupo de profesores y revise la Utilidad de conexión WiFi del cliente.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Las depuraciones útiles incluyen debug client mac-address mac, así como estos comandos de seguimiento NGWC:

- set trace group-wireless-client level debug

- set trace group-wireless-client filter mac xxxx.xxxx.xxxx

- show trace sys-filtered-traces

El seguimiento de NGWC no incluye dot1x/AAA, por lo que debe utilizar esta lista completa de seguimientos combinados para dot1x/AAA:

- set trace group-wireless-client level debug

- set trace wcm-dot1x event level debug

- set trace wcm-dot1x aaa level debug

- set trace aaa wireless events level debug

- set trace access-session core sm level debug

- set trace access-session method dot1x level debug

- set trace group-wireless-client filter mac xxxx.xxxx.xxxx

- set trace wcm-dot1x event filter mac xxxx.xxxx.xxxx

- set trace wcm-dot1x aaa filter mac xxxx.xxxx.xxxx

- set trace aaa wireless events filter mac xxxx.xxxx.xxxx

- set trace access-session core sm filter mac xxxx.xxxx.xxxx

- set trace access-session method dot1x filter mac xxxx.xxxx.xxxx

- show trace sys-filtered-traces

Cuando la asignación de VLAN dinámica funciona correctamente, debería ver este tipo de salida de los debugs:

09/01/13 12:13:28.598 IST 1ccc 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (30)

[09/01/13 12:13:28.598 IST 1ccd 5933] 0021.5C8C.C761 Tunnel-Group-Id is 30

[09/01/13 12:13:28.598 IST 1cce 5933] 0021.5C8C.C761 Checking Interface

Change - Current VlanId: 40 Current Intf: VLAN0040 New Intf: VLAN0030 New

GroupIntf: intfChanged: 1

[09/01/13 12:13:28.598 IST 1ccf 5933] 0021.5C8C.C761 Incrementing the

Reassociation Count 1 for client (of interface VLAN0040)

--More-- [09/01/13 12:13:28.598 IST 1cd0 5933] 0021.5C8C.C761

Clearing Address 40.40.40.2 on mobile

[09/01/13 12:13:28.598 IST 1cd1 5933] 0021.5C8C.C761 Applying new AAA override

for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd2 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cd3 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:13:28.598 IST 1cd4 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:13:28.598 IST 1cd5 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:13:28.598 IST 1cd6 5933] 0021.5C8C.C761 Inserting AAA Override

struct for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:13:28.598 IST 1cd7 5933] 0021.5C8C.C761 Inserting new RADIUS

override into chain for station 0021.5C8C.C761

[09/01/13 12:13:28.598 IST 1cd8 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

--More-- [09/01/13 12:13:28.598 IST 1cd9 5933] 0021.5C8C.C761

Applying override policy from source Override Summation:

[09/01/13 12:13:28.598 IST 1cda 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0030', aclName: ''

[09/01/13 12:13:28.598 IST 1cdb 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 30, interface 'VLAN0030'

[09/01/13 12:13:28.598 IST 1cdc 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:13:28.598 IST 1cdd 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:13:28.598 IST 1cde 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

[09/01/13 12:13:28.598 IST 1cdf 5933] 0021.5C8C.C761 1XK: Set Link Secure: 0

[09/01/13 12:08:59.553 IST 1ae1 5933] 0021.5C8C.C761 1XA: Received Medium tag (0)

Tunnel medium type (6) and Tunnel-Type tag (0) and Tunnel-type (13)

Tunnel-Private-Id (40)

[09/01/13 12:08:59.553 IST 1ae2 5933] 0021.5C8C.C761 Tunnel-Group-Id is 40

--More-- [09/01/13 12:08:59.553 IST 1ae3 5933] 0021.5C8C.C761

Checking Interface Change - Current VlanId: 20 Current Intf: VLAN0020 New Intf:

VLAN0040 New GroupIntf: intfChanged: 1

[09/01/13 12:08:59.553 IST 1ae4 5933] 0021.5C8C.C761 Applying new AAA override for

station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1ae5 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1ae6 5933] 0021.5C8C.C761 Clearing Dhcp state for

station ---

[09/01/13 12:08:59.553 IST 1ae7 5933] 0021.5C8C.C761 Applying WLAN ACL policies

to client

[09/01/13 12:08:59.553 IST 1ae8 5933] 0021.5C8C.C761 No Interface ACL used for

Wireless client in WCM(NGWC)

[09/01/13 12:08:59.553 IST 1ae9 5933] 0021.5C8C.C761 Inserting AAA Override struct

for mobile

MAC: 0021.5C8C.C761 , source 4

[09/01/13 12:08:59.553 IST 1aea 5933] 0021.5C8C.C761 Inserting new RADIUS override

into chain for station 0021.5C8C.C761

[09/01/13 12:08:59.553 IST 1aeb 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

--More--

[09/01/13 12:08:59.553 IST 1aec 5933] 0021.5C8C.C761 Applying override policy

from source Override Summation:

[09/01/13 12:08:59.553 IST 1aed 5933] 0021.5C8C.C761 Override values (cont..)

dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1

vlanIfName: 'VLAN0040', aclName: ''

[09/01/13 12:08:59.553 IST 1aee 5933] 0021.5C8C.C761 Applying local bridging

Interface Policy for station 0021.5C8C.C761 - vlan 40, interface 'VLAN0040'

[09/01/13 12:08:59.553 IST 1aef 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds from WLAN config

[09/01/13 12:08:59.553 IST 1af0 5933] 0021.5C8C.C761 1XA: Setting reauth timeout

to 1800 seconds

[09/01/13 12:08:59.553 IST 1af1 5933] 0021.5C8C.C761 1XK: Creating a PKC PMKID

Cache entry (RSN 1)

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Oct-2013 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios