Seguridad de puente

Contenido

Introducción

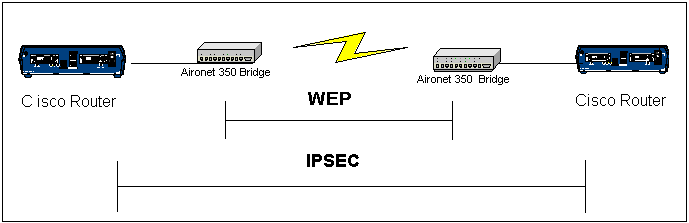

La seguridad es una consideración vital cuando se diseña un link inalámbrico con puente entre segmentos Ethernet. Este documento demuestra cómo asegurar el tráfico que cruza un link inalámbrico puenteado mediante el uso de un túnel IPSEC.

En este ejemplo, dos Cisco Aironet 350 Series Bridges establecen WEP; los dos routers configuran un túnel IPSEC.

Prerequisites

Requirements

Antes de intentar esta configuración, asegúrese de que se siente cómodo con el uso de estos elementos:

-

Interfaz de configuración de Cisco Aironet Bridge

-

Interfaz de línea de comandos de Cisco IOS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco 2600 Series Routers que ejecutan la versión 12.1 del IOS

-

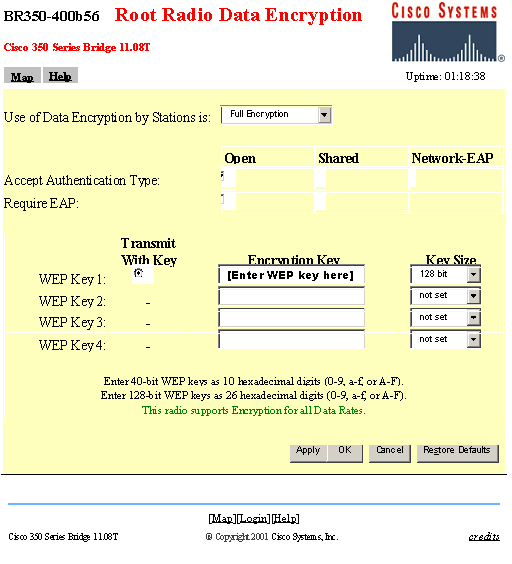

Puentes Cisco Aironet serie 350 que ejecutan la versión de firmware 11.08T

La información que se presenta en este documento se originó a partir de dispositivos dentro de un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener un comando antes de ejecutarlo.

Teoría Precedente

Los Cisco Aironet 340, 350 y 1400 Series Bridges proporcionan encriptación WEP de hasta 128 bits. No se puede confiar en esto para una conectividad segura debido a problemas conocidos en los algoritmos WEP y a la facilidad de aprovechamiento, como se describe en Seguridad del algoritmo WEP![]() y en Respuesta de Cisco Aironet a la Prensa: Fallos en la seguridad 802.11.

y en Respuesta de Cisco Aironet a la Prensa: Fallos en la seguridad 802.11.

Un método para aumentar la seguridad del tráfico que pasa a través de un link puenteado inalámbrico es crear un túnel IPSEC de router a router cifrado que atraviese el link. Esto funciona porque los puentes funcionan en la capa 2 del modelo de OSI. Puede ejecutar IPSEC de router a router a lo largo de la conexión entre los puentes.

Si se infringe la seguridad del enlace inalámbrico, el tráfico que contiene permanece cifrado y seguro.

Convenciones

Para obtener más información sobre las convenciones del documento, consulte Convenciones de Consejos Técnicos de Cisco.

Configurar

Esta sección contiene información para configurar las funciones descritas en este documento.

Nota: Para encontrar información adicional sobre los comandos utilizados en este documento, utilice la herramienta IOS Command Lookup.

Diagrama de la red

Este documento utiliza la configuración de red que se muestra en este diagrama:

Configuraciones

En este documento, se utilizan estas configuraciones:

| RouterA (Router 2600 de Cisco) |

|---|

RouterA#show running-config Building configuration... Current configuration : 1258 bytes ! version 12.1 no service single-slot-reload-enable no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! logging rate-limit console 10 except errors ! ip subnet-zero no ip finger ip dhcp excluded-address 10.1.1.20 ip dhcp excluded-address 10.1.1.30 ! ip dhcp pool wireless network 10.1.1.0 255.255.255.0 ! ip audit notify log ip audit po max-events 100 call rsvp-sync ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco address 10.1.1.30 ! ! crypto ipsec transform-set set esp-3des esp-md5-hmac ! crypto map vpn 10 ipsec-isakmp set peer 10.1.1.30 set transform-set set match address 120 ! interface Loopback0 ip address 20.1.1.1 255.255.255.0 ! interface Ethernet0 ip address 10.1.1.20 255.255.255.0 crypto map vpn ! ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.30 no ip http server no ip http cable-monitor ! access-list 120 permit ip 20.1.1.0 0.0.0.255 30.1.1.0 0.0.0.255 ! ! line con 0 transport input none line vty 0 4 ! end |

| Router B (router Cisco 2600) |

|---|

RouterB#show running-config Building configuration... Current configuration : 1177 bytes ! version 12.1 no service single-slot-reload-enable no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! logging rate-limit console 10 except errors ! ip subnet-zero no ip finger ! ip audit notify log ip audit po max-events 100 call rsvp-sync crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco address 10.1.1.20 ! ! crypto ipsec transform-set set esp-3des esp-md5-hmac ! crypto map vpn 10 ipsec-isakmp set peer 10.1.1.20 set transform-set set match address 120 interface Loopback0 ip address 30.1.1.1 255.255.255.0 ! interface Ethernet0 ip address 10.1.1.30 255.255.255.0 no ip mroute-cache crypto map vpn ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.20 no ip http server no ip http cable-monitor ! access-list 120 permit ip 30.1.1.0 0.0.0.255 20.1.1.0 0.0.0.255 ! ! line con 0 transport input none line vty 0 4 login ! end |

| Puentes Cisco Aironet |

|---|

| |

Verificación

En esta sección encontrará información que puede utilizar para confirmar que su configuración esté funcionando correctamente.

La herramienta Output Interpreter (sólo para clientes registrados) permite utilizar algunos comandos “show” y ver un análisis del resultado de estos comandos.

-

show crypto engine connections active: este comando se utiliza para ver las conexiones de sesión cifradas activas actuales

RouterA#show crypto engine connection active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 Ethernet0 10.1.1.20 set HMAC_MD5+DES_56_CB 0 0 2002 Ethernet0 10.1.1.20 set HMAC_MD5+3DES_56_C 0 3 2003 Ethernet0 10.1.1.20 set HMAC_MD5+3DES_56_C 3 0 RouterB#show crypto engine connection active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 <none> <none> set HMAC_MD5+DES_56_CB 0 0 2000 Ethernet0 10.1.1.30 set HMAC_MD5+3DES_56_C 0 3 2001 Ethernet0 10.1.1.30 set HMAC_MD5+3DES_56_C 3 0

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Para solucionar los problemas de conectividad de IPSEC, consulte:

-

Solución de problemas de seguridad IP: descripción y uso de los comandos debug

-

Configuración y solución de problemas de Cisco Network-Layer Encryption: IPSec e ISAKMP, parte 1 y parte 2

Para solucionar problemas de conexión inalámbrica, consulte:

-

Solución de problemas comunes con redes inalámbricas conectadas con puente

-

Resolución de problemas de conectividad en una red inalámbrica de LAN

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

10-May-2006 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios