Introducción

Este documento describe cómo configurar una red de área local inalámbrica (WLAN) con 802.1X y protocolo de autenticación extensible EAP-TLS.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Proceso de autenticación 802.1X

- Certificados

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- WLC 3504 versión 8.10

- Identity Services Engine (ISE) versión 2.7

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

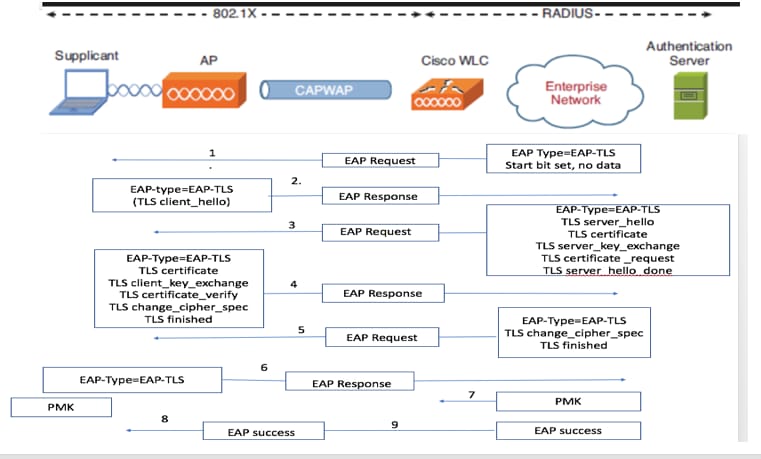

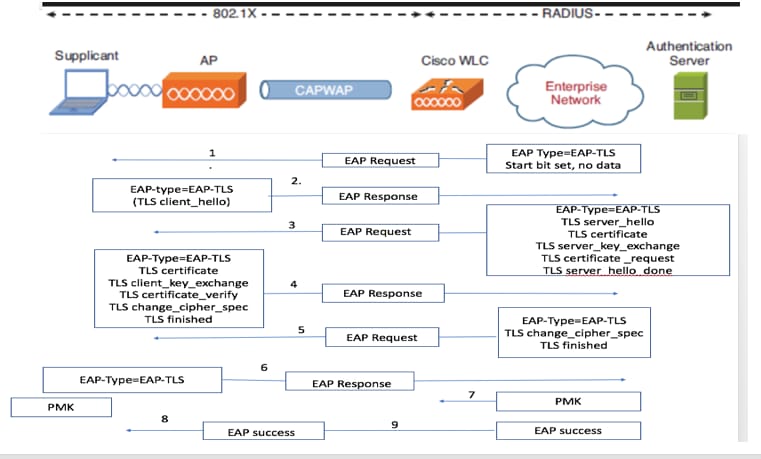

Flujo de EAP-TLS

Pasos del flujo EAP-TLS

- El cliente inalámbrico se asocia al punto de acceso (AP). AP no permite que el cliente envíe ningún dato en este punto y envía una solicitud de autenticación. El solicitante luego responde con una identidad de respuesta EAP. El WLC luego comunica la información de la ID de usuario al servidor de autenticación. El servidor RADIUS responde al cliente con un paquete de inicio EAP-TLS. La conversación EAP-TLS comienza en este punto.

- El par envía una respuesta EAP al servidor de autenticación que contiene un mensaje de intercambio de señales client_hello, un cifrado que se establece en NULL.

- El servidor de autenticación responde con un paquete de desafío de acceso que contiene:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. El cliente responde con un mensaje EAP-Response que contiene:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. Una vez que el cliente se autentica correctamente, el servidor RADIUS responde con un desafío de acceso, que contiene el mensaje change_cipher_spec y entrada en contacto finalizada.

6. Cuando recibe esto, el cliente verifica el hash para autenticar el servidor RADIUS.

7. Una nueva clave de cifrado se deriva dinámicamente del secreto durante el intercambio de señales TLS.

8. Finalmente, EAP-Success se envía del servidor al autenticador, que luego se pasa al solicitante.

En este momento, el cliente inalámbrico con EAP-TLS activado puede acceder a la red inalámbrica.

Configurar

Controlador de LAN inalámbrica de Cisco

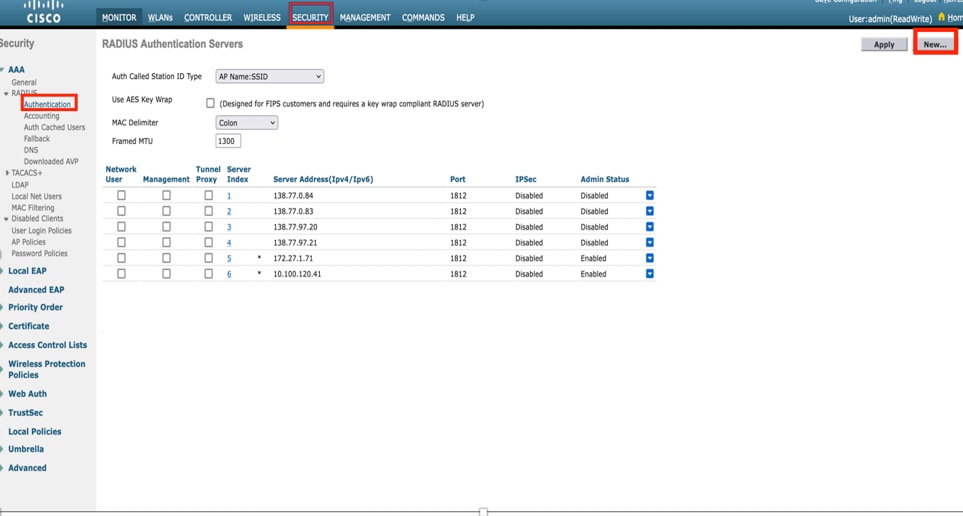

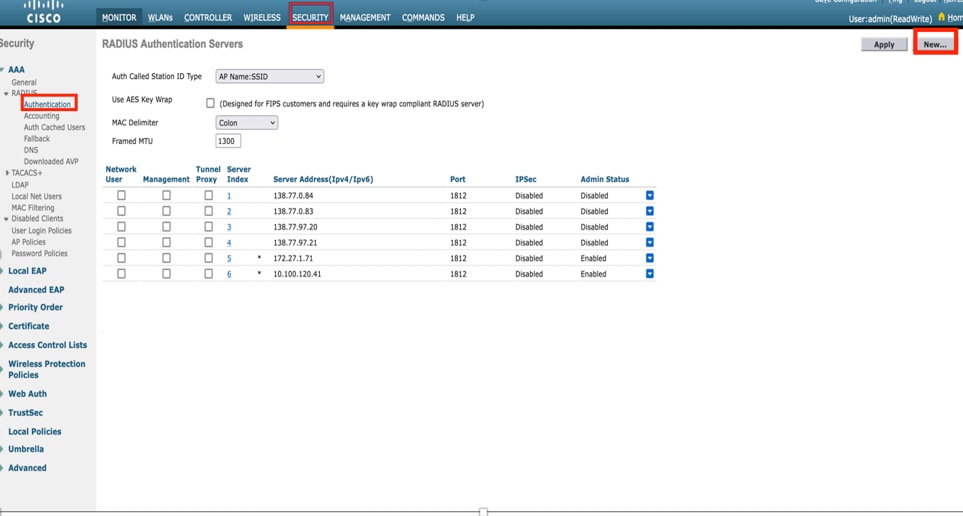

Paso 1. El primer paso es configurar el servidor RADIUS en el WLC de Cisco. Para agregar un servidor RADIUS, navegue hasta Seguridad > RADIUS > Autenticación. Haga clic en Nuevo como se muestra en la imagen.

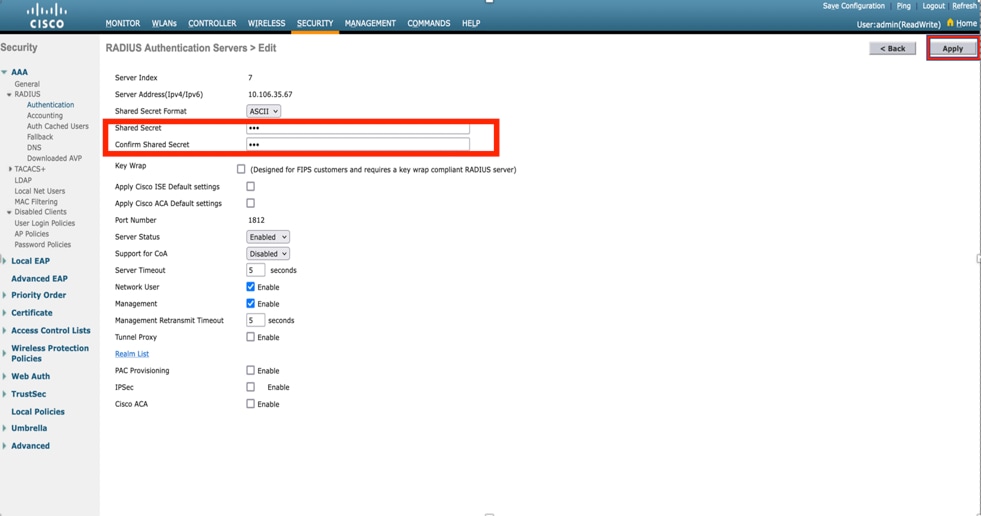

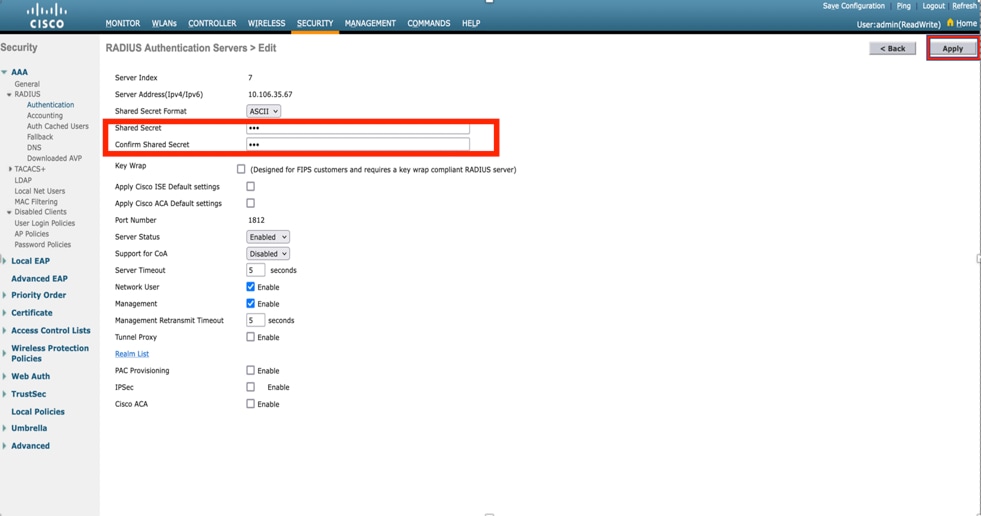

Paso 2. Aquí, debe ingresar la dirección IP y el secreto compartido <contraseña> que se utiliza para validar el WLC en el ISE. Haga clic en Aplicar para continuar como se muestra en la imagen.

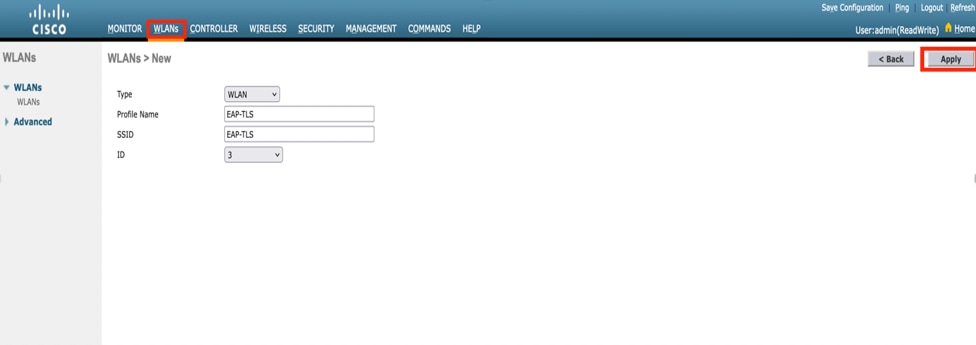

Paso 3. Crear WLAN para la autenticación RADIUS.

Ahora puede crear una nueva WLAN y configurarla para utilizar el modo WPA-Enterprise para que pueda utilizar RADIUS para la autenticación.

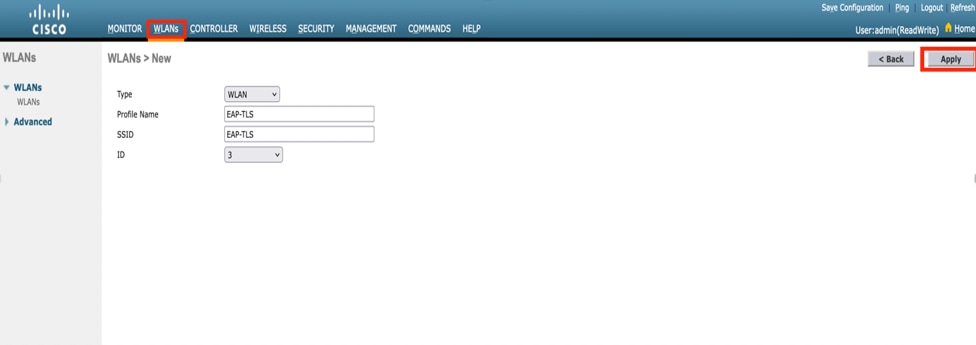

Paso 4. Seleccione WLANs en el menú principal, elija Create New y haga clic en Go como se muestra en la imagen.

Paso 5. Asigne el nombre EAP-TLS a la nueva WLAN. Haga clic en Aplicar para continuar como se muestra en la imagen.

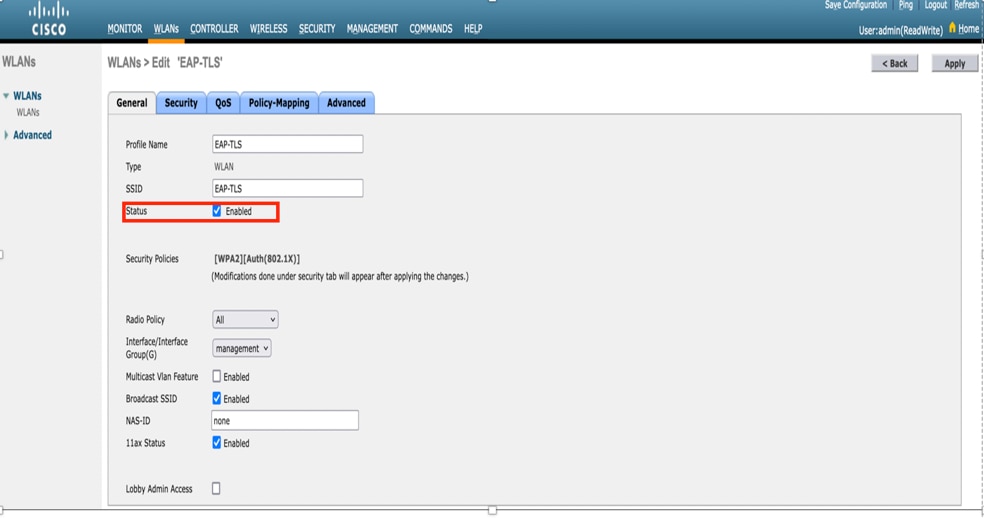

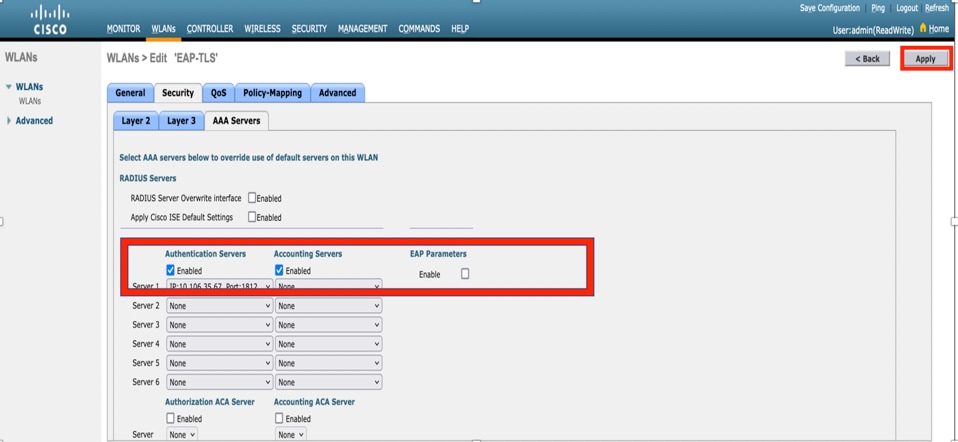

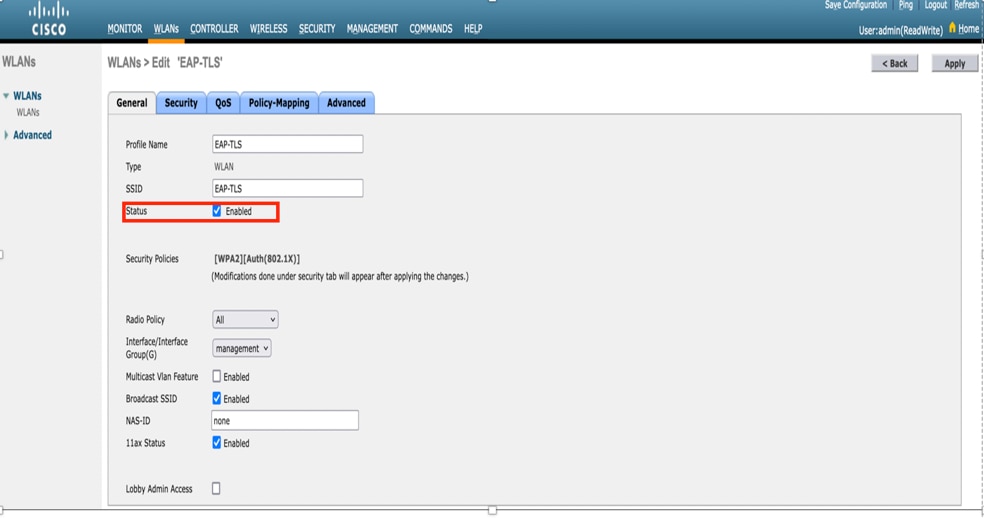

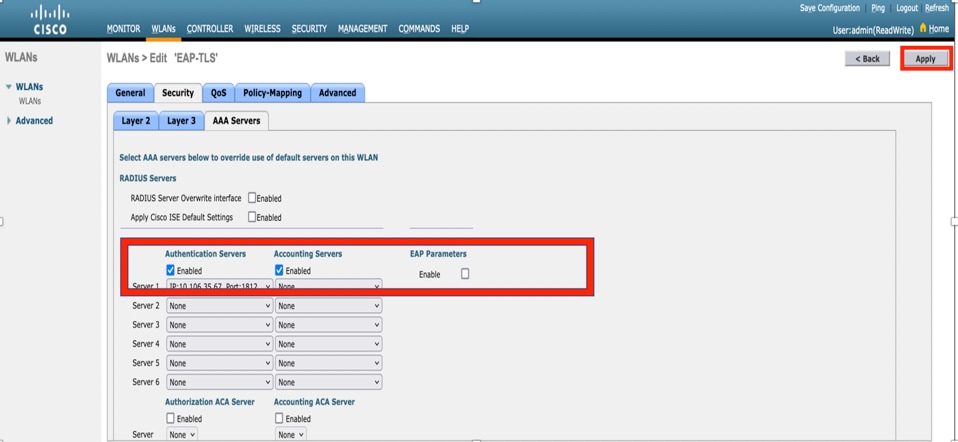

Paso 6. Haga clic en General y asegúrese de que el estado es Activado. Las políticas de seguridad predeterminadas son la autenticación 802.1X y WPA2, como se muestra en la imagen.

Paso 7. Ahora, navegue hasta Seguridad> Servidores AAA pestaña, seleccione el servidor RADIUS que acaba de configurar como se muestra en la imagen.

Nota: Es una buena idea verificar que puede alcanzar el servidor RADIUS del WLC antes de continuar. RADIUS utiliza el puerto UDP 1812 (para la autenticación), por lo que debe asegurarse de que este tráfico no se bloquee en ninguna parte de la red.

ISE con Cisco WLC

Configuración de EAP-TLS

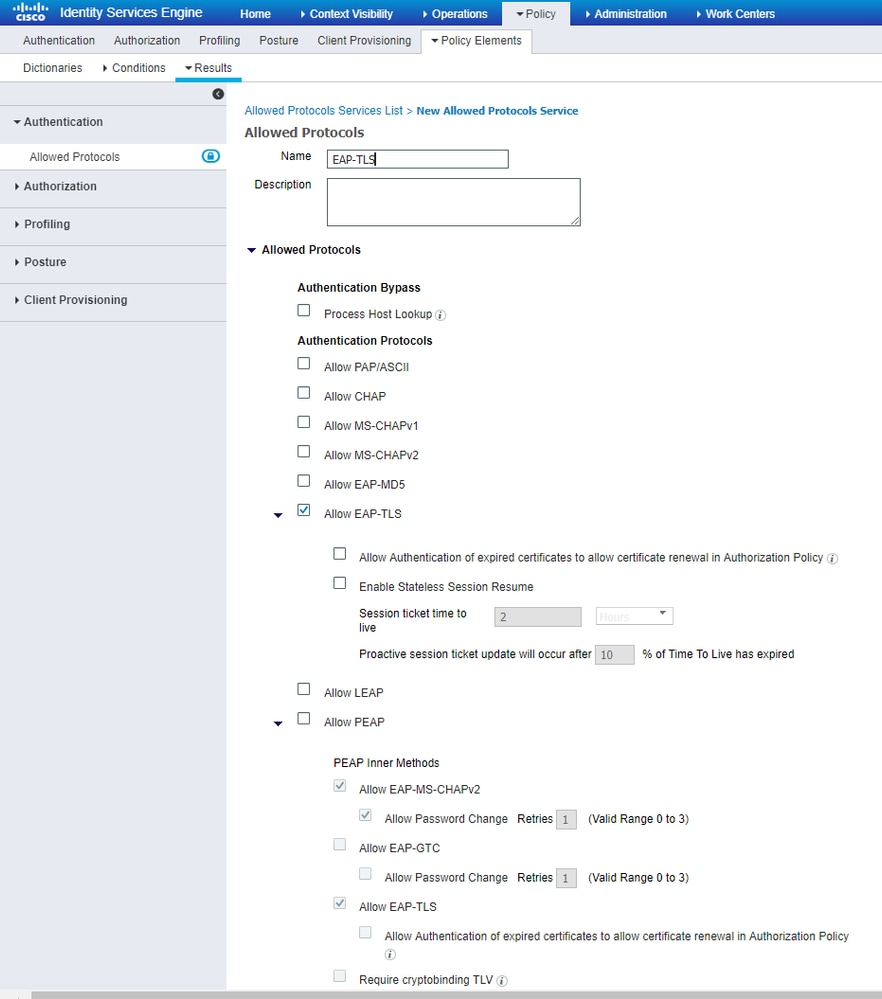

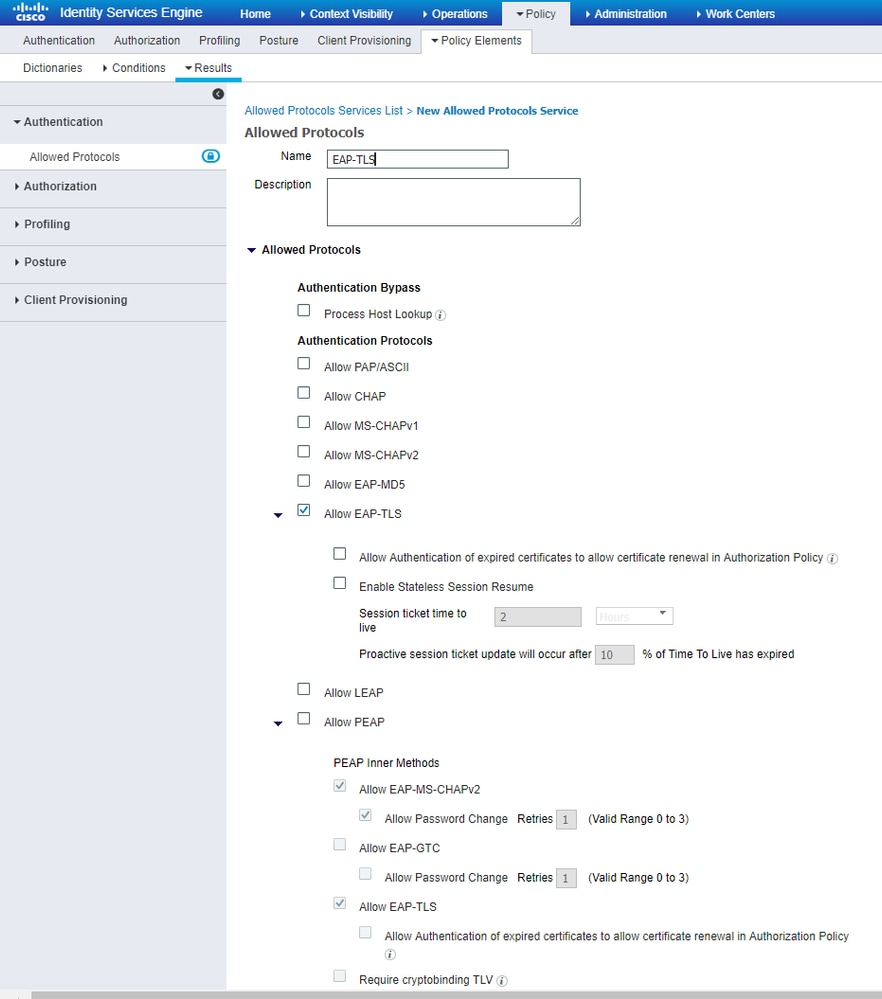

Para crear la política, debe crear la lista de protocolos permitidos para utilizar en nuestra política. Dado que se escribe una política dot1x, especifique el tipo de EAP permitido en función de la configuración de la política.

Si utiliza el valor predeterminado, permite la mayoría de los tipos de EAP para autenticación que no son preferibles si necesita bloquear el acceso a un tipo de EAP específico.

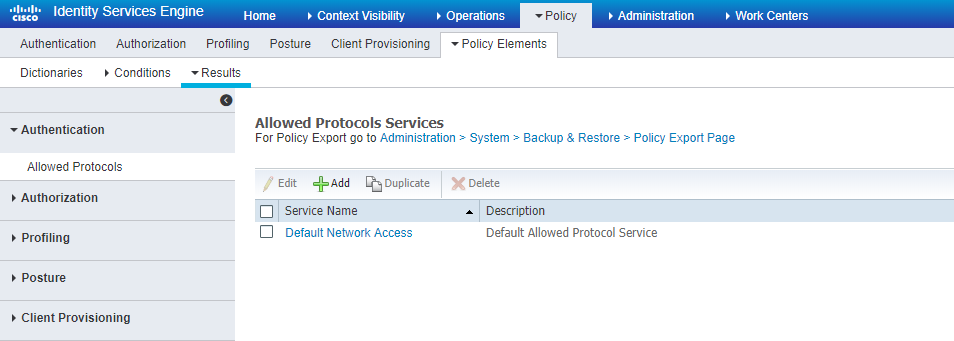

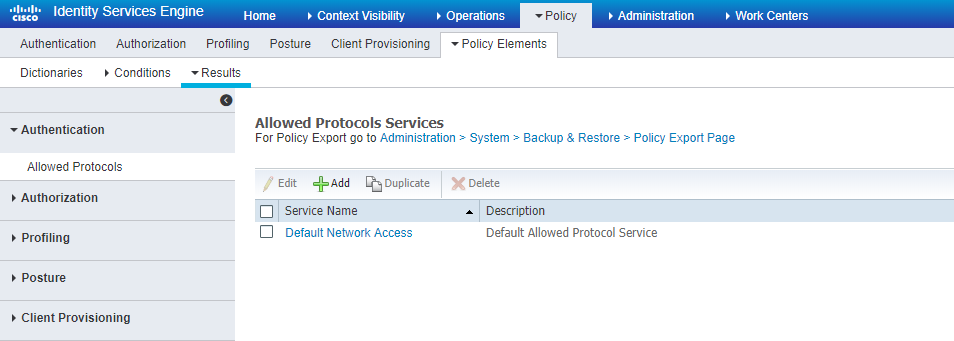

Paso 1. Navegue hasta Política > Elementos de Política > Resultados > Autenticación > Protocolos Permitidos y haga clic en Agregar como se muestra en la imagen.

Paso 2. En esta lista de protocolos permitidos, puede introducir el nombre de la lista. En este caso, la casilla Allow EAP-TLS está marcada y las demás casillas están desmarcadas como se muestra en la imagen.

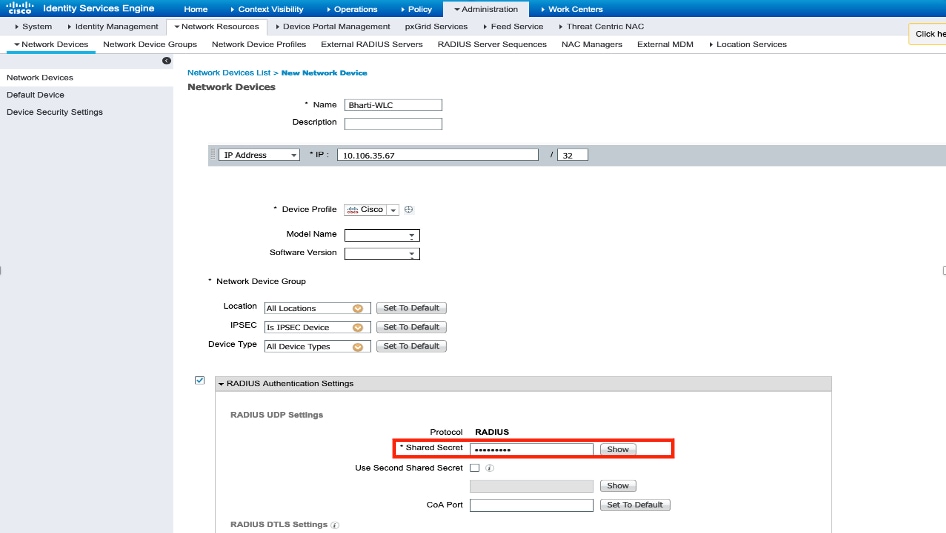

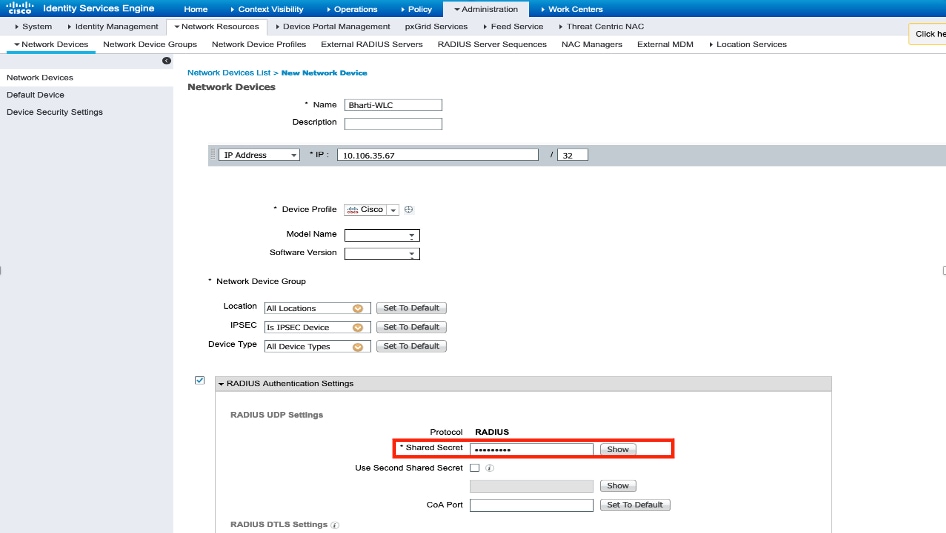

Configuración de WLC en ISE

Paso 1. Abra la consola de ISE y navegue hasta Administration > Network Resources > Network Devices > Add, como se muestra en la imagen.

Paso 2. Introduzca los valores como se muestra en la imagen.

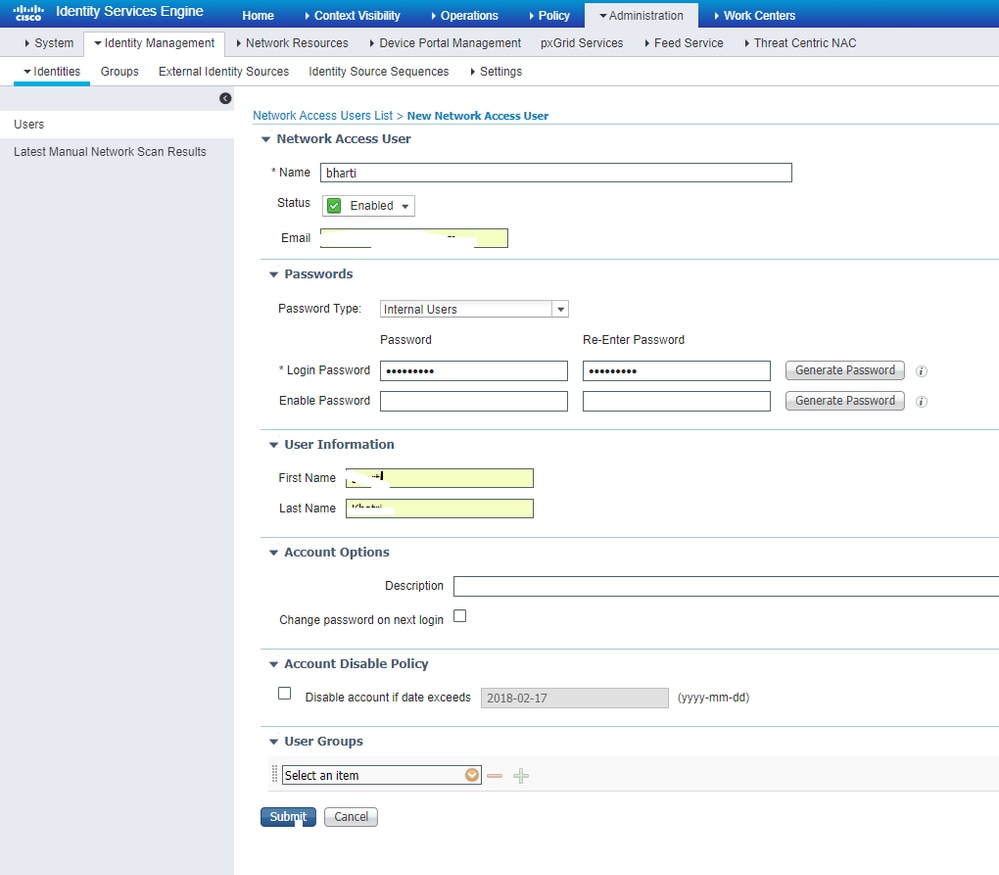

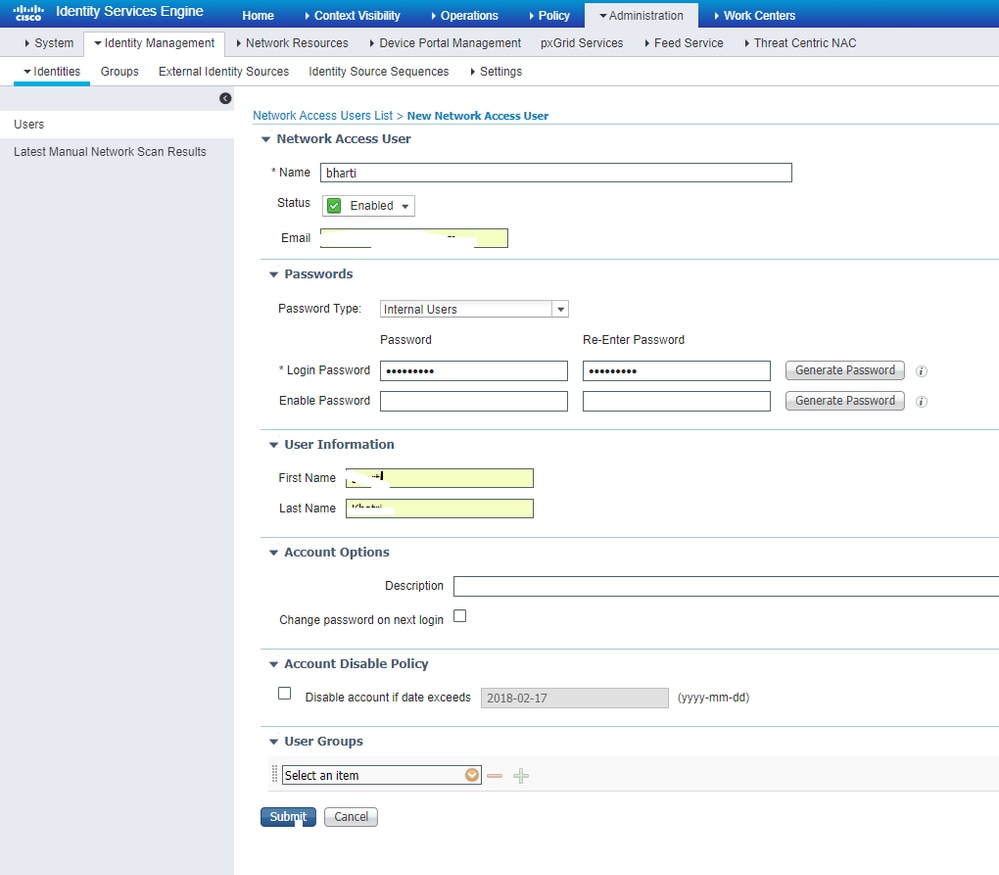

Creación de un usuario nuevo en ISE

Paso 1. Navegue hasta Administration > Identity Management > Identities > Users > Add como se muestra en la imagen.

Paso 2. Ingrese la información como se muestra en la imagen.

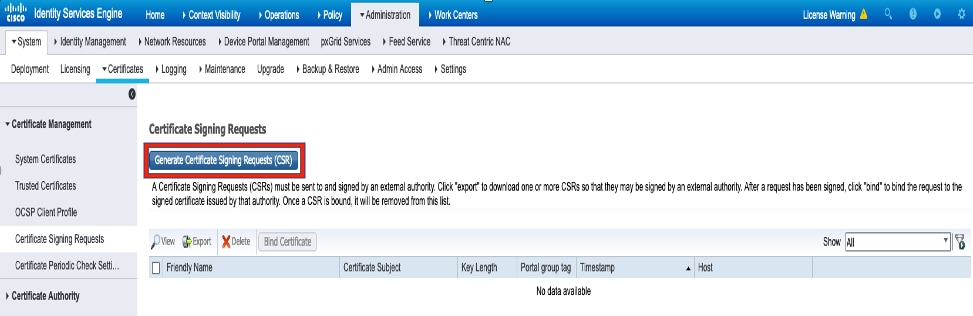

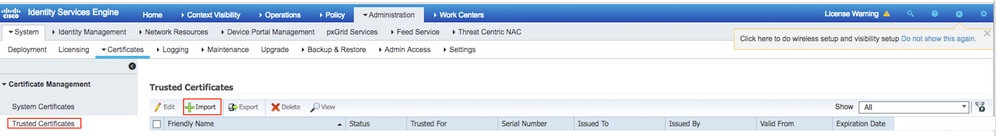

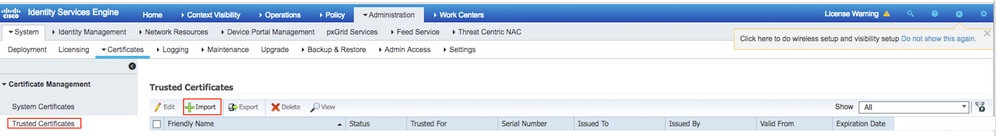

Certificado de confianza en ISE

Paso 1. Navegue hasta Administración > Sistema > Certificados > Administración de certificados > Certificados de confianza.

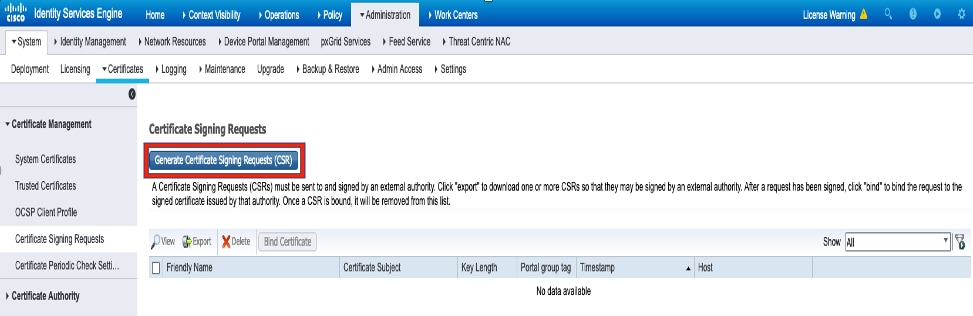

Haga clic en Importar para importar un certificado a ISE. Una vez que agrega un WLC y crea un usuario en ISE, necesita hacer la parte más importante de EAP-TLS que es confiar en el certificado en ISE. Para ello, debe generar una CSR.

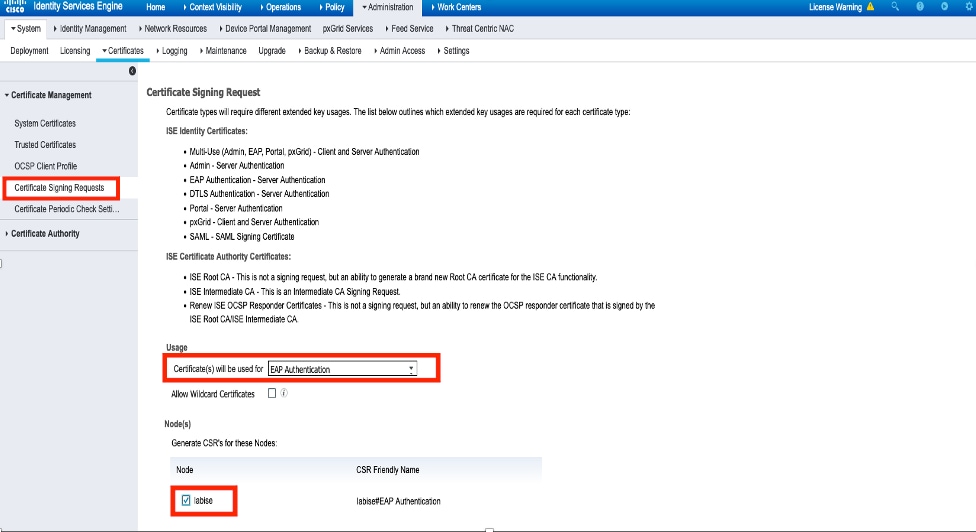

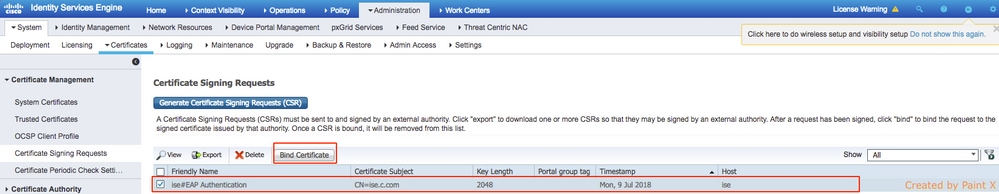

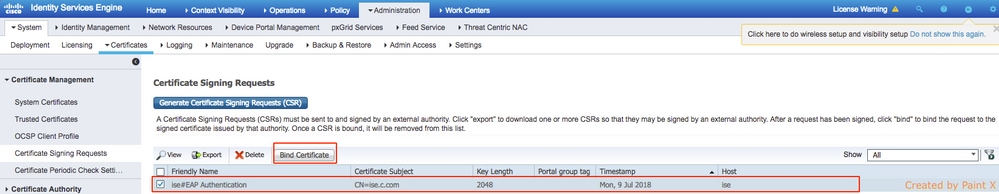

Paso 2. Vaya a Administración > Certificados > Solicitudes de firma de certificado > Generar solicitudes de firma de certificado (CSR) como se muestra en la imagen.

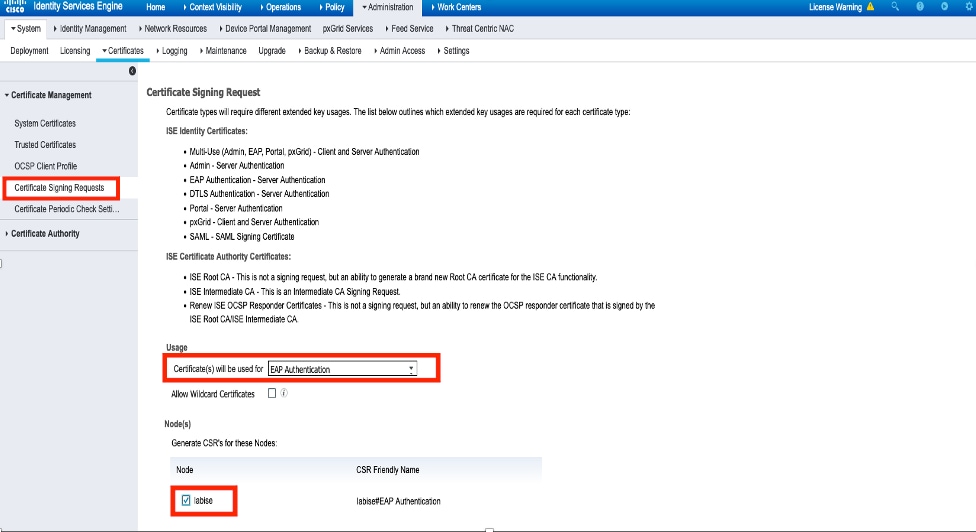

Paso 3. Para generar el CSR, navegue hasta Uso y desde Se utilizan los certificados para las opciones desplegables, seleccione Autenticación EAP como se muestra en la imagen.

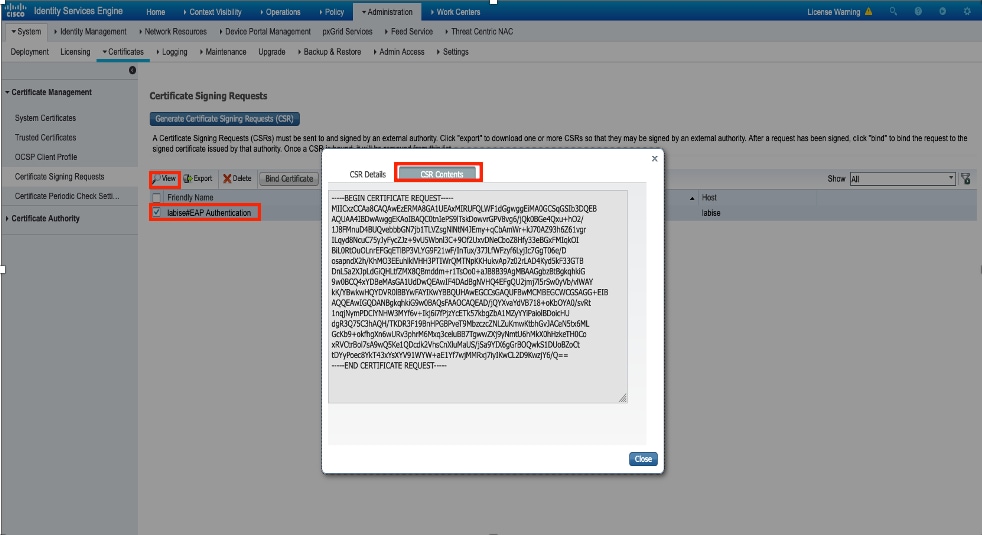

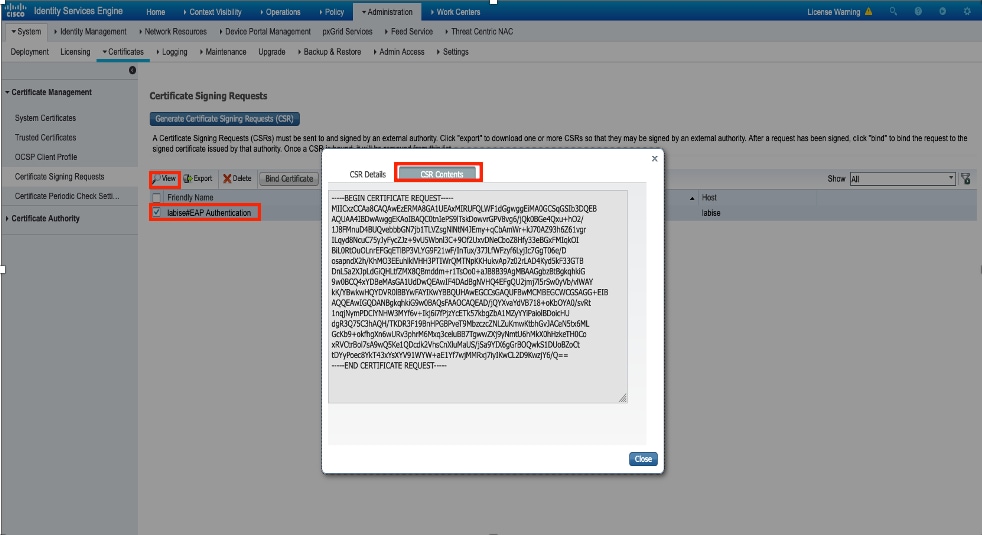

Paso 4. Se puede ver la CSR generada en ISE. Haga clic en View como se muestra en la imagen.

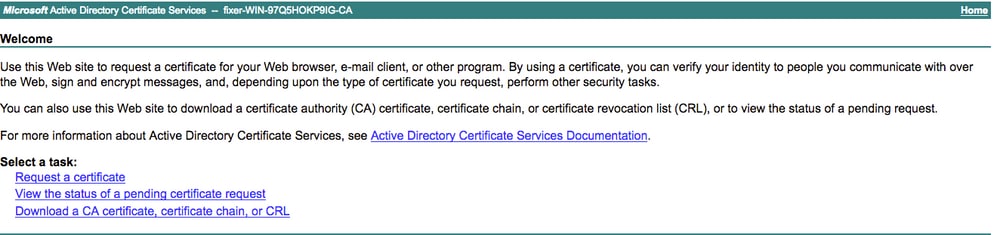

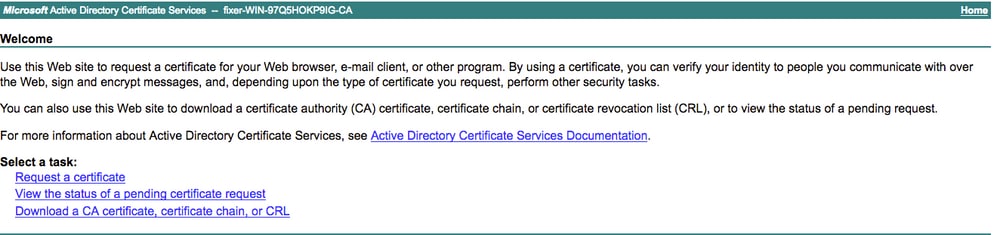

Paso 5. Una vez que se genera CSR, busque el servidor de la CA y haga clic en Solicitar un certificado, como se muestra en la imagen:

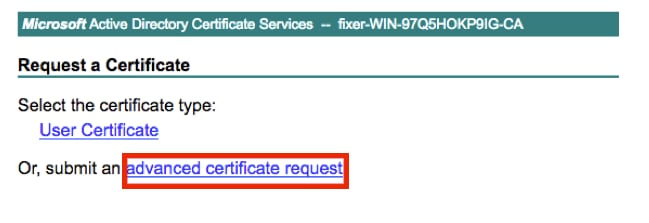

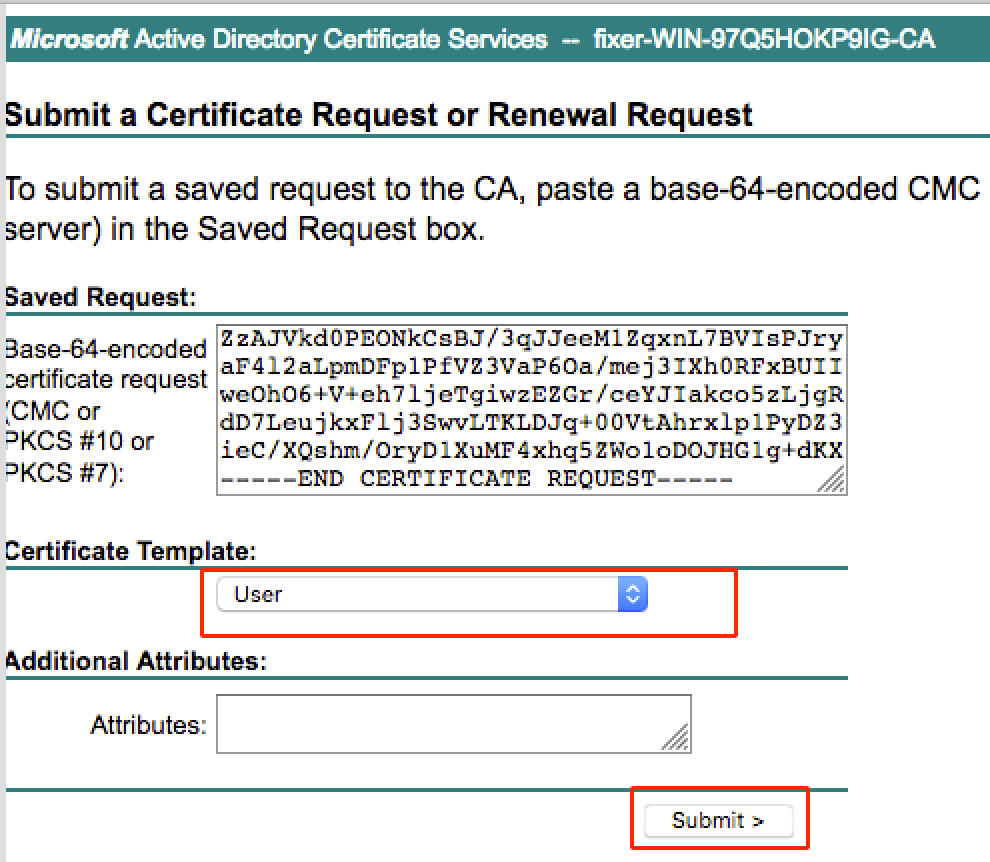

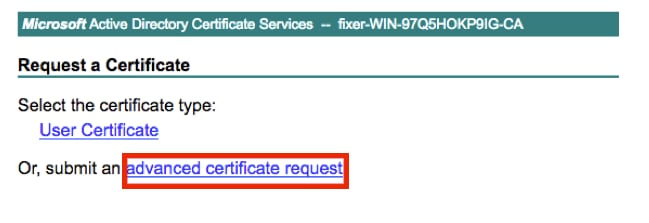

Paso 6. Una vez que solicite un certificado, obtendrá las opciones Certificado de usuario y solicitud de certificado avanzado. Haga clic en Solicitud de certificado avanzado como se muestra en la imagen.

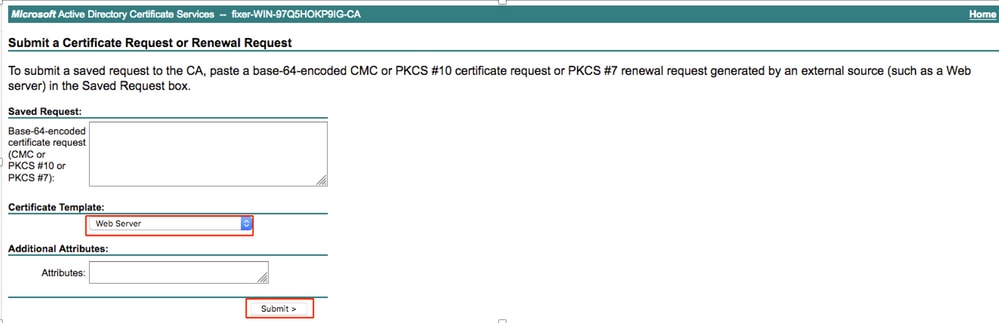

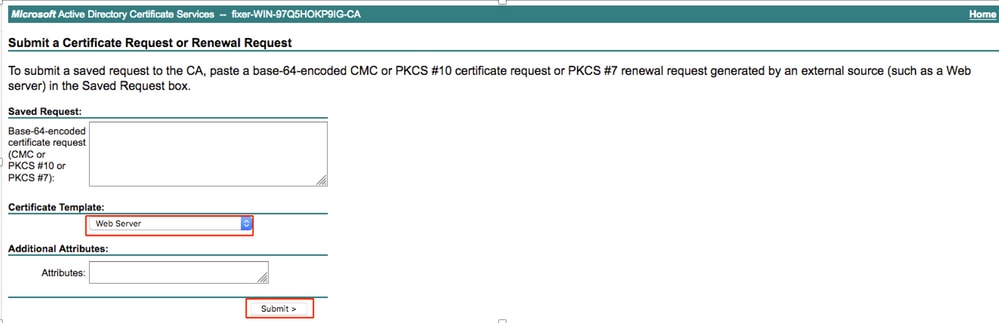

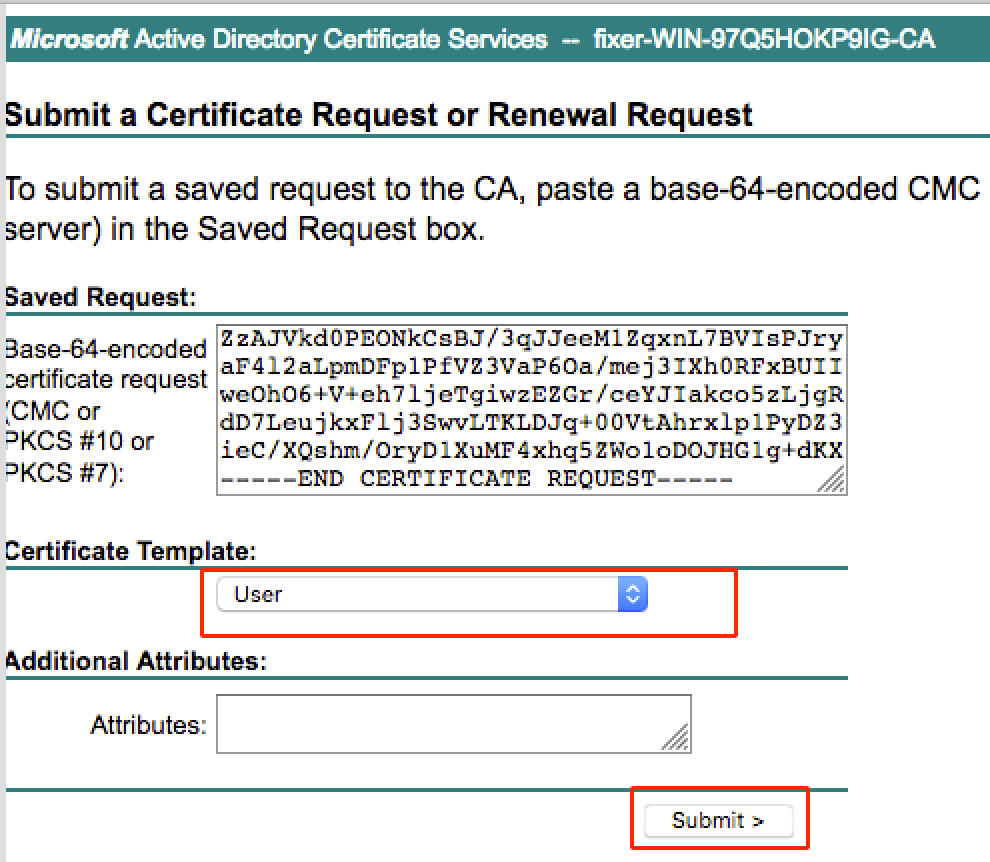

Paso 7. Pegue la CSR generada en la solicitud de certificado codificado en Base-64. En la opción desplegable Certificate Template, elija Web Server y haga clic en Submit como se muestra en la imagen.

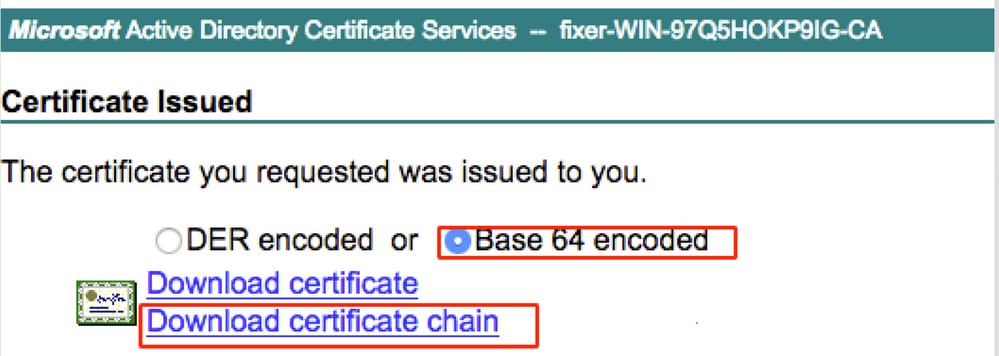

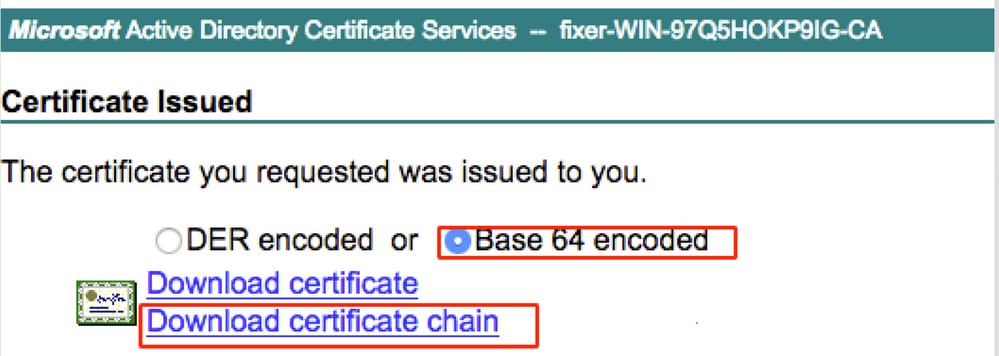

Paso 8. Una vez que haga clic en Enviar, tendrá la opción de seleccionar el tipo de certificado. Seleccione Base-64 codificado y haga clic en Descargar cadena de certificados como se muestra en la imagen.

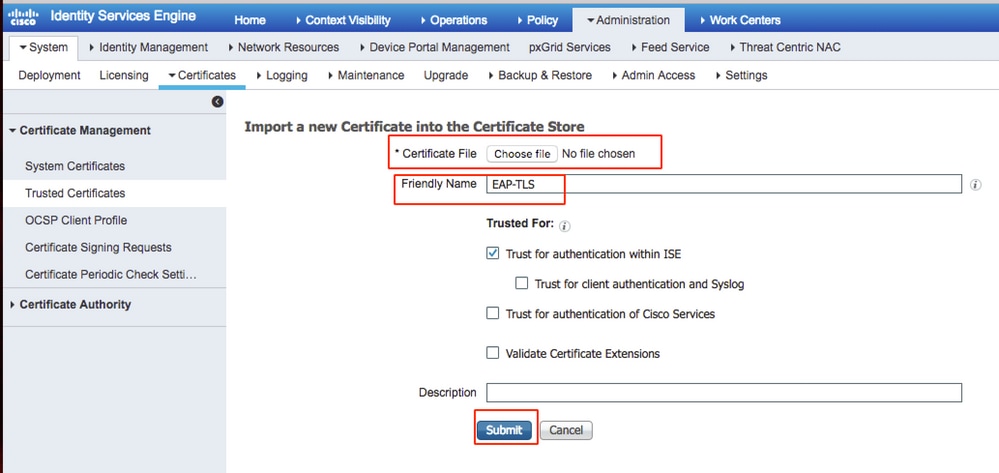

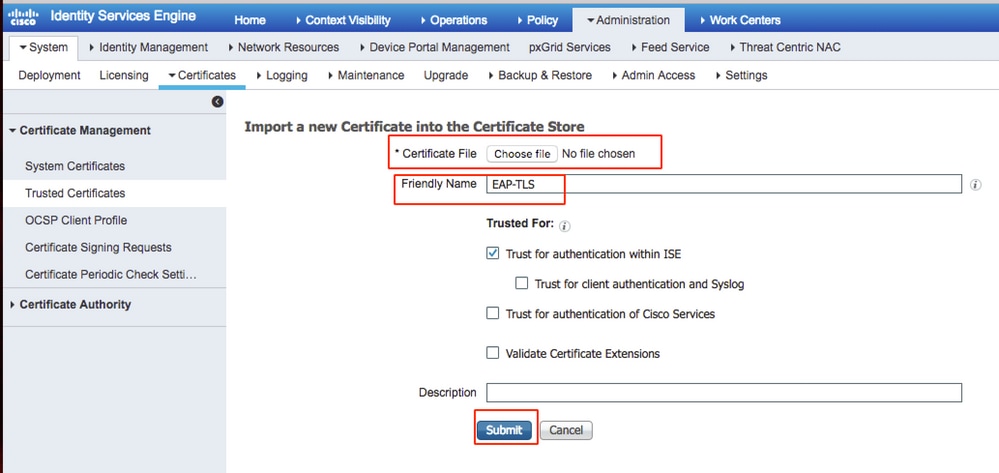

Paso 9. La descarga del certificado se completa para el servidor ISE. Puede extraer el certificado. El certificado contiene dos certificados, un certificado raíz y otro intermedio. El certificado raíz se puede importar en Administration > Certificates > Trusted certificates > Import como se muestra en las imágenes.

Paso 10. Una vez que haga clic en Enviar, el certificado se agregará a la lista de certificados de confianza. Además, el certificado intermedio es necesario para enlazar con CSR como se muestra en la imagen.

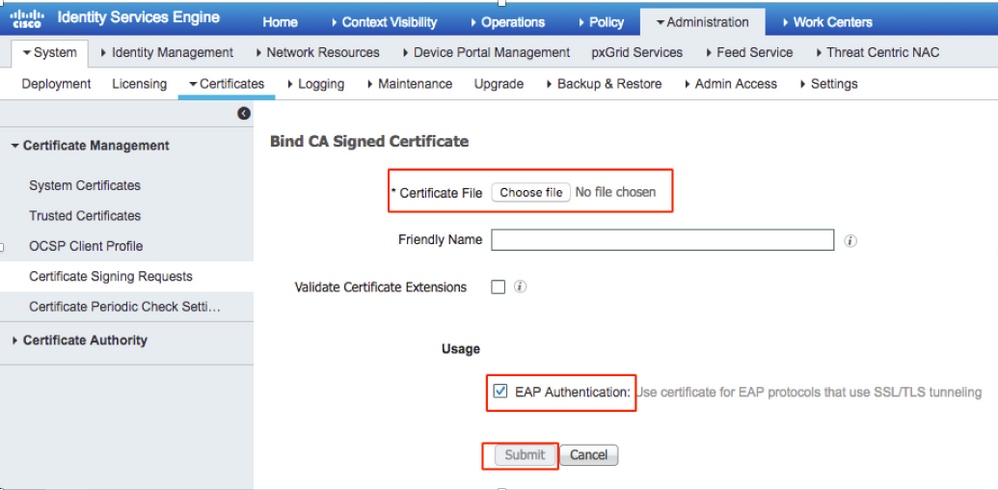

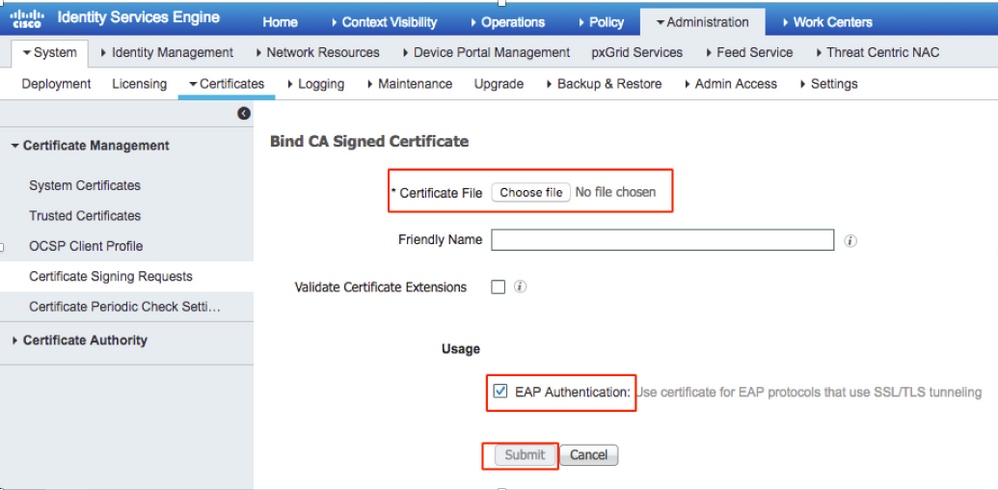

Paso 11. Una vez que haga clic en Enlazar certificado, existe una opción para elegir el archivo de certificado guardado en el escritorio. Busque el certificado intermedio y haga clic en Enviar como se muestra en la imagen.

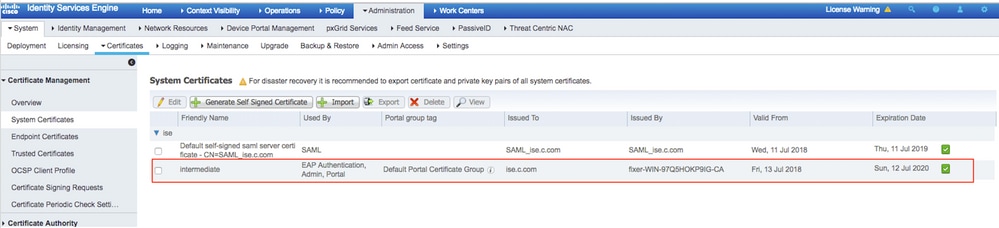

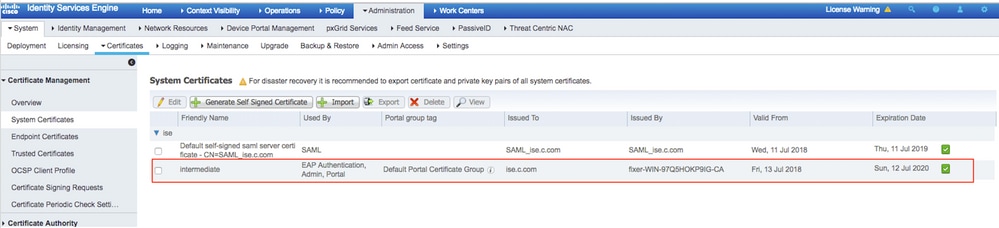

Paso 12. Para ver el certificado, navegue hasta Administration > Certificates > System Certificates como se muestra en la imagen.

Cliente para EAP-TLS

Descargar certificado de usuario en el equipo cliente (escritorio de Windows)

Paso 1. Para autenticar un usuario inalámbrico a través de EAP-TLS, debe generar un certificado de cliente. Conecte el ordenador con Windows a la red para poder acceder al servidor. Abra un navegador web e introduzca esta dirección.

Paso 2. Tenga en cuenta que la CA debe ser la misma que el certificado que se descargó para ISE.

Para ello, debe buscar el mismo servidor de CA que utilizó para descargar el certificado para el servidor. En la misma CA, haga clic en Solicitar un certificado como se hizo anteriormente; sin embargo, esta vez debe seleccionar Usuario como la Plantilla de certificado, como se muestra en la imagen.

Paso 3. Luego, haga clic en descargar cadena de certificados como se hizo anteriormente para el servidor.

Una vez que obtenga los certificados, siga estos pasos para importar el certificado en el equipo portátil con Windows.

Paso 4. Para importar el certificado, debe tener acceso a él desde Microsoft Management Console (MMC).

- Para abrir MMC navegue hasta Inicio > Ejecutar > MMC.

- Vaya a Archivo > Agregar o quitar complemento.

- Haga doble clic en Certificates.

- Seleccione Cuenta de equipo.

- Seleccione Equipo local > Finalizar

- Haga clic en Aceptar para salir de la ventana Snap-In.

- Haga clic en [+] junto a Certificados > Personal > Certificados.

- Haga clic con el botón derecho en Certificados y seleccione Todas las tareas> Importar.

- Haga clic en Next (Siguiente).

- Haga clic en Browse.

- Seleccione el archivo .cer, .crt, o .pfx que desee importar.

- Haga clic en Abrir.

- Haga clic en Next (Siguiente).

- Seleccione Seleccionar automáticamente el almacén de certificados según el tipo de certificado.

- Haga clic en Finish & OK.

Una vez que se realiza la importación del certificado, debe configurar el cliente inalámbrico (escritorio de Windows, en este ejemplo) para EAP-TLS.

Perfil inalámbrico para EAP-TLS

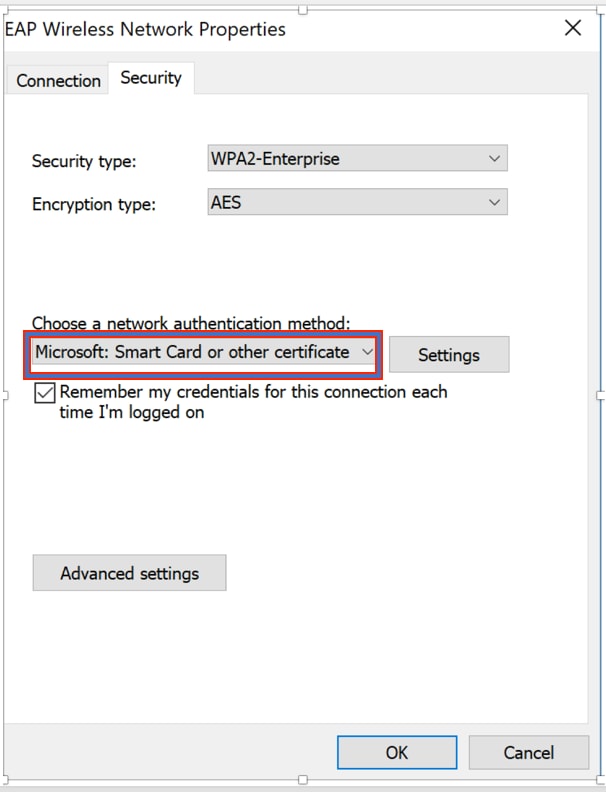

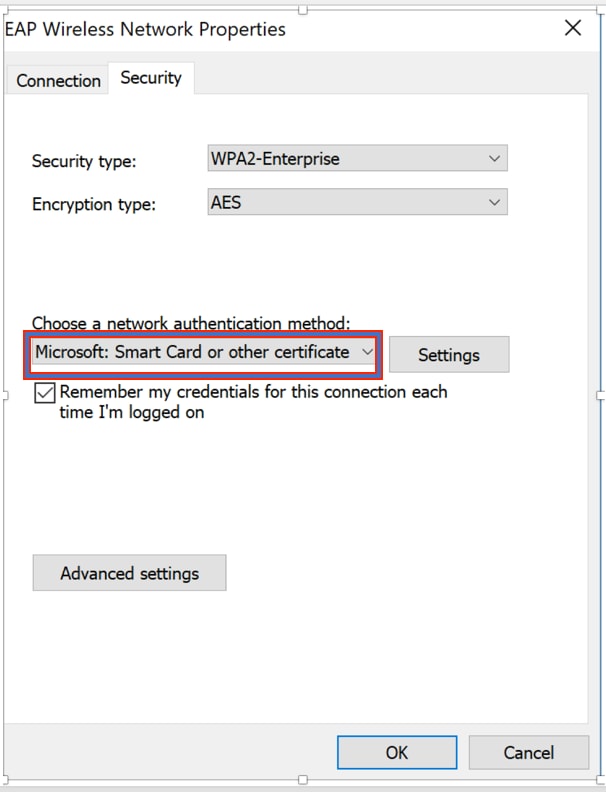

Paso 1. Cambie el perfil inalámbrico que se creó anteriormente para el protocolo de autenticación extensible protegido (PEAP) para utilizar el EAP-TLS en su lugar. Haga clic en Perfil inalámbrico EAP.

Paso 2. Seleccione Microsoft: Tarjeta inteligente u otro certificado y haga clic en OK que se muestra en la imagen.

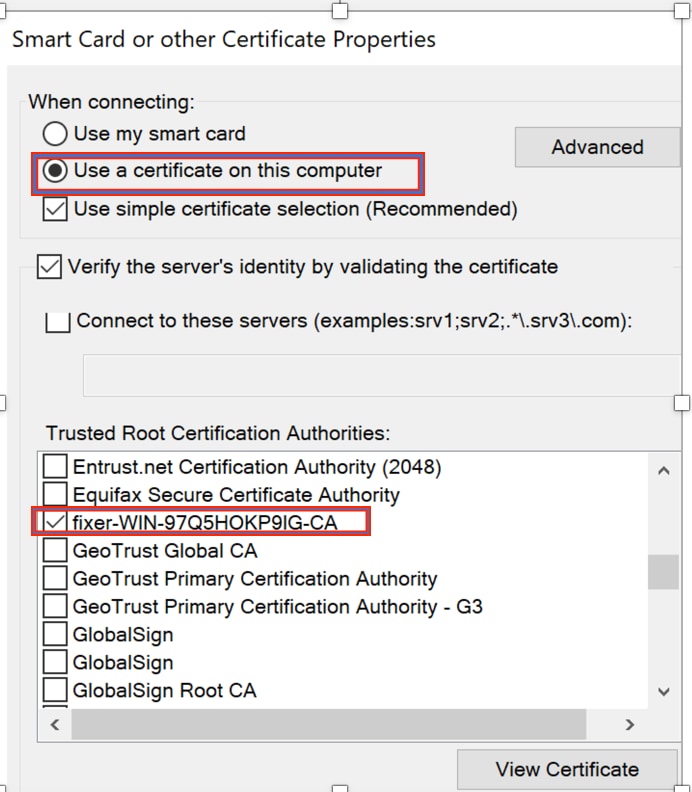

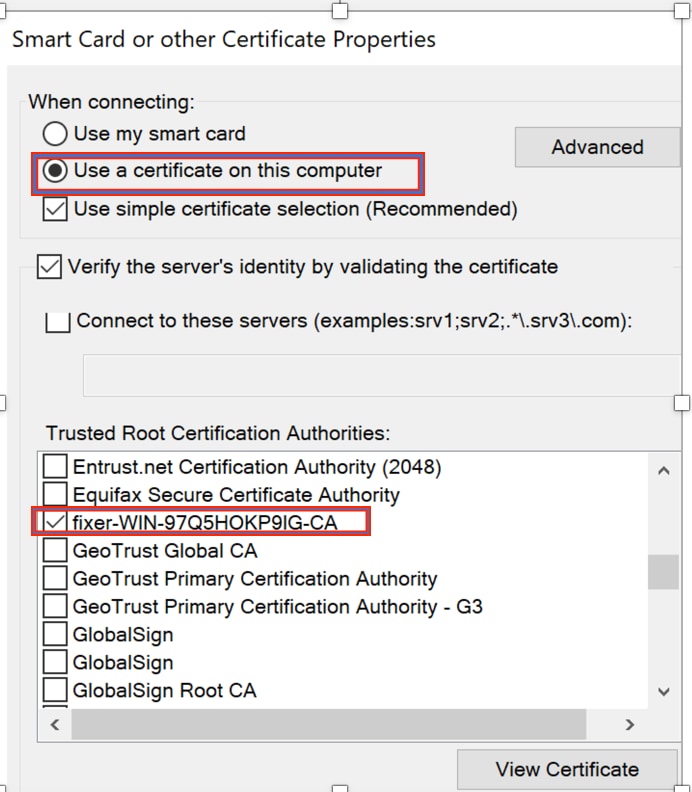

Paso 3. Haga clic en configuración y seleccione el certificado raíz emitido desde el servidor de la CA como se muestra en la imagen.

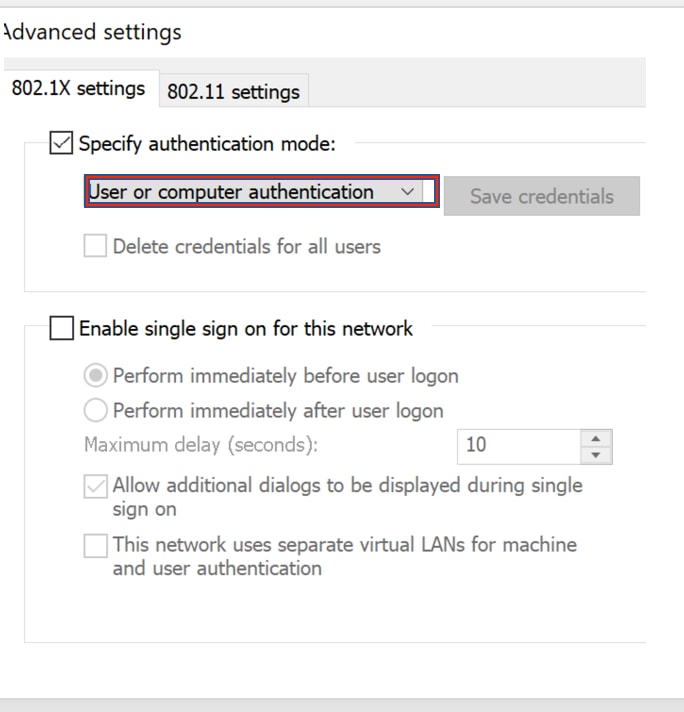

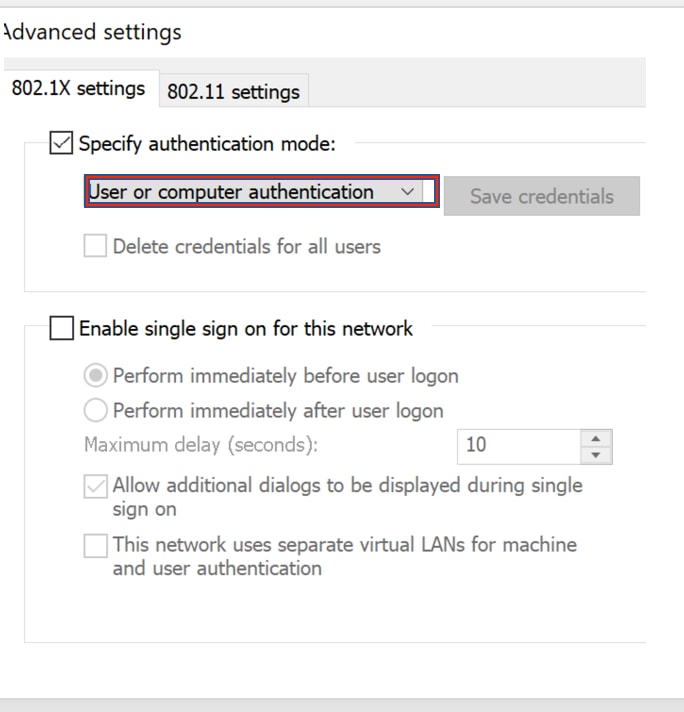

Paso 4. Haga clic en Advanced Settings y seleccione User o computer authentication en la pestaña 802.1x settings como se muestra en la imagen.

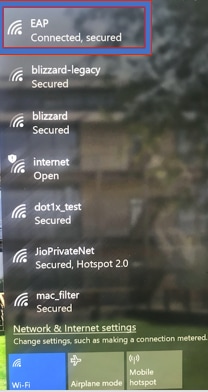

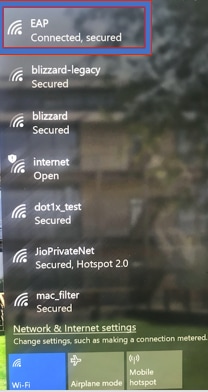

Paso 5. Ahora, intente conectarse de nuevo a la red inalámbrica, seleccione el perfil correcto (EAP, en este ejemplo) y Connect. Está conectado a la red inalámbrica como se muestra en la imagen.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

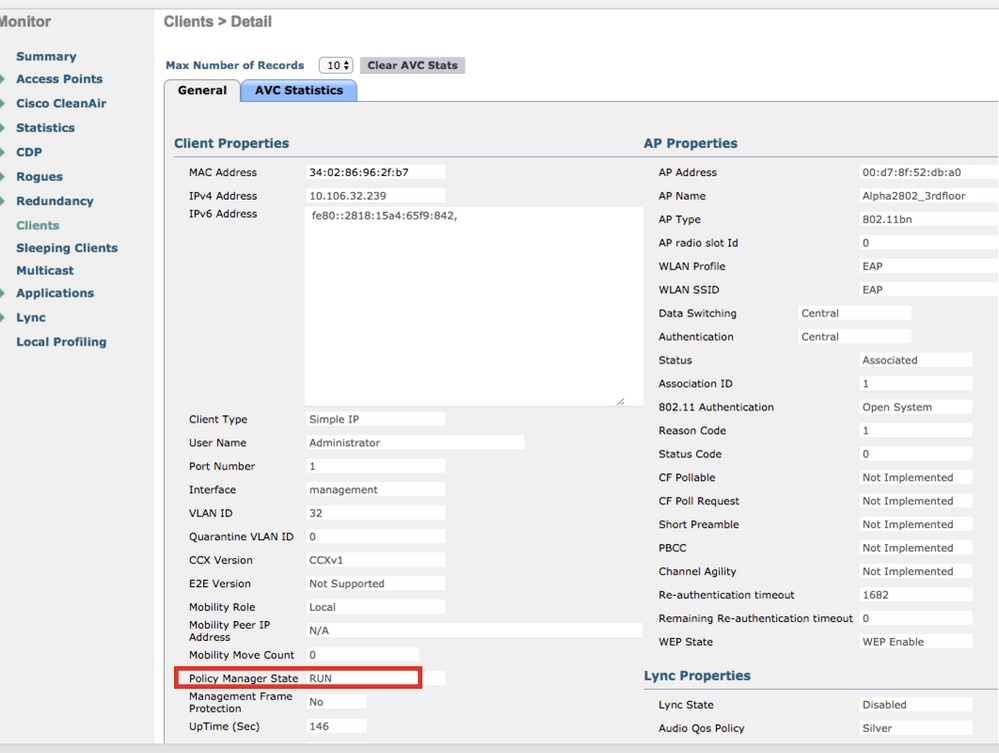

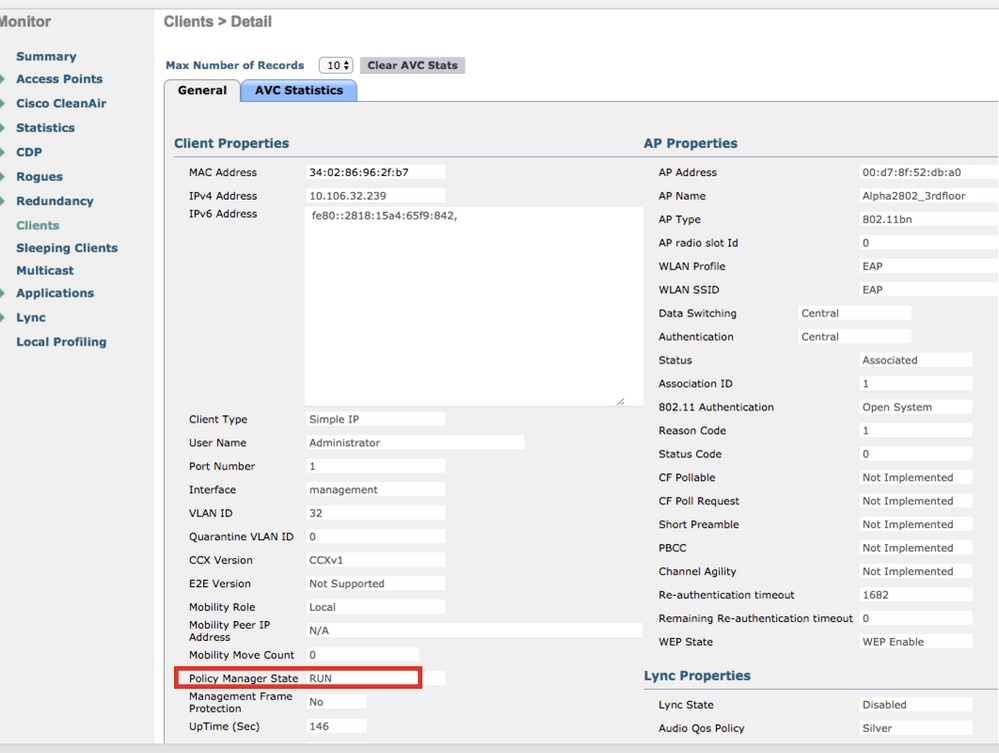

Paso 1. El estado del administrador de políticas de cliente debe mostrarse como RUN. Esto significa que el cliente ha completado la autenticación, obtenido la dirección IP y está listo para pasar el tráfico que se muestra en la imagen.

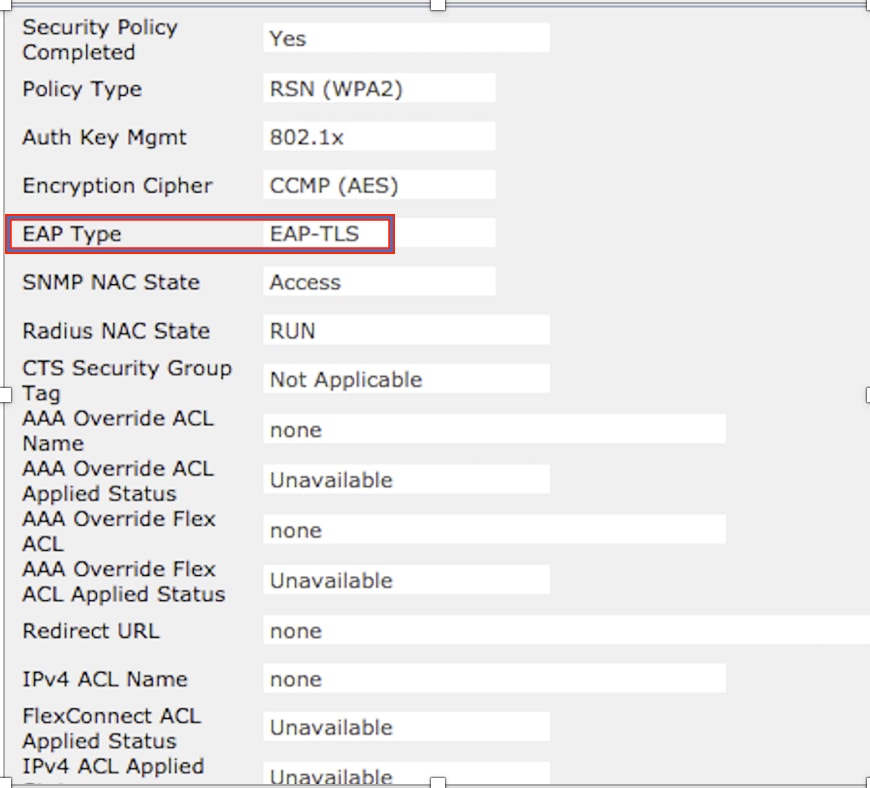

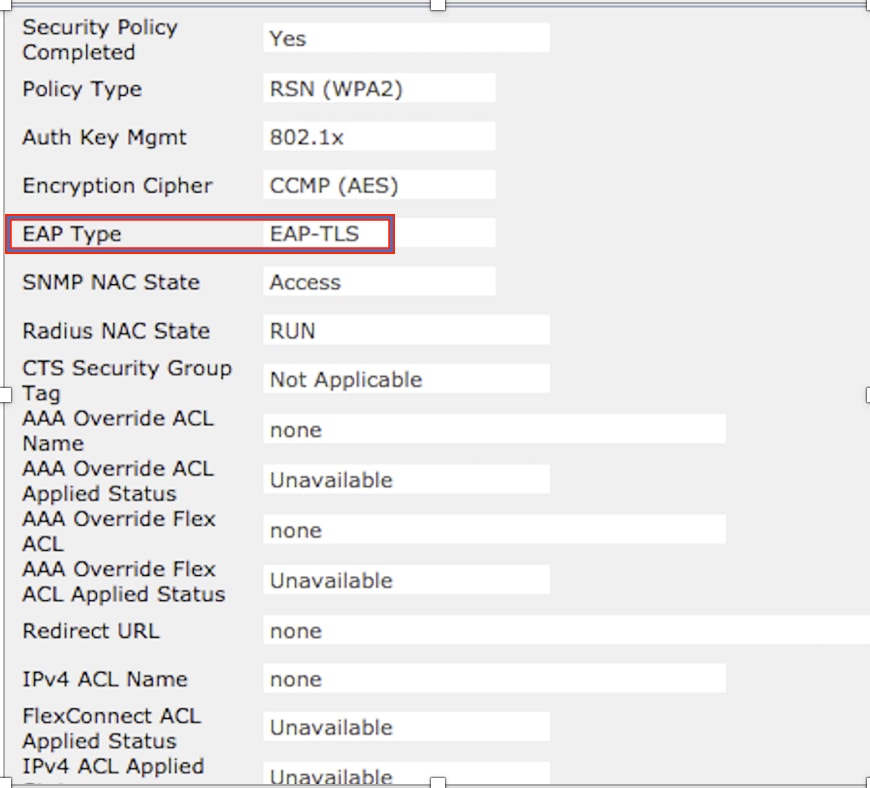

Paso 2. También, verifique el método EAP correcto en el WLC en la página de detalles del cliente como se muestra en la imagen.

Paso 3. Aquí están los detalles del cliente de la CLI del controlador (salida recortada):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

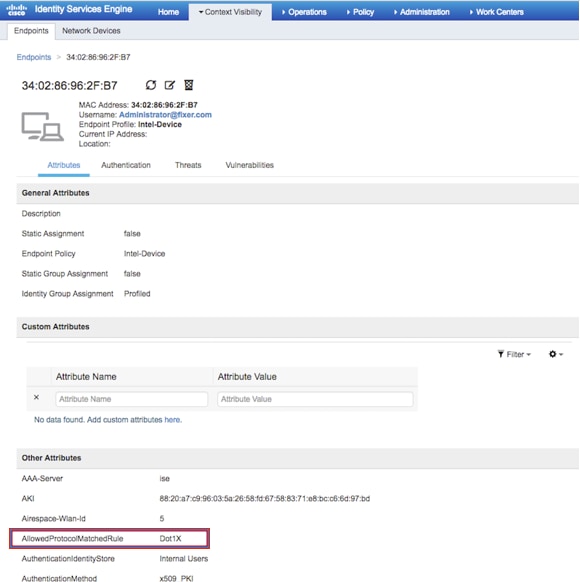

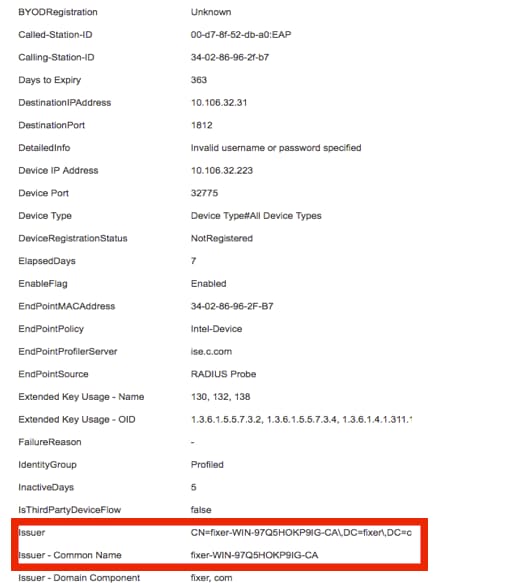

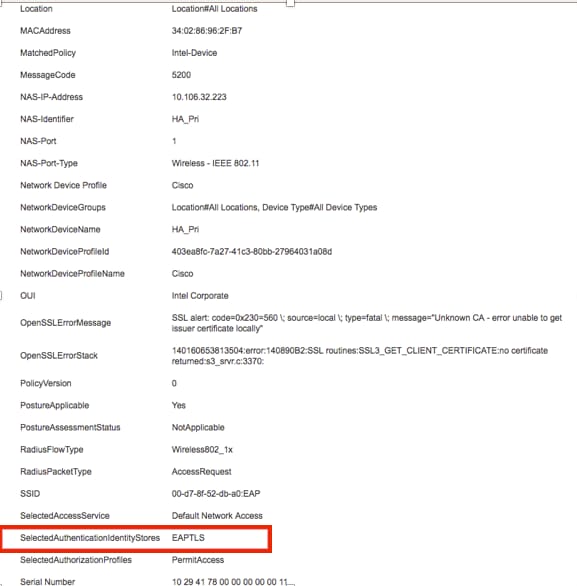

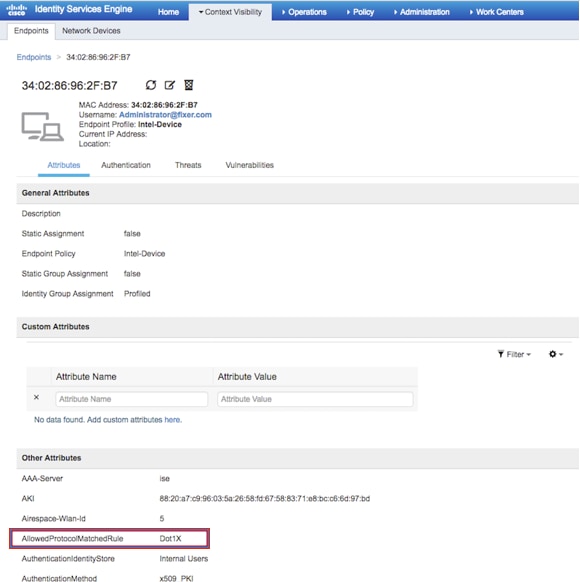

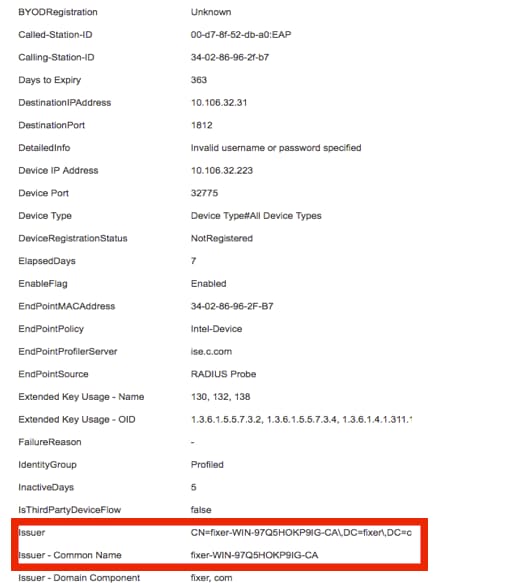

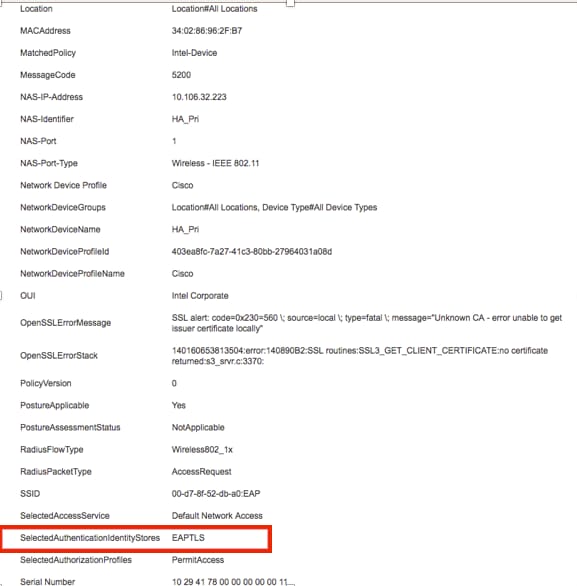

Paso 4. En ISE, navegue hasta Visibilidad del contexto > Terminales > Atributos como se muestra en las imágenes.

Troubleshoot

Actualmente no hay información específica disponible para resolver problemas de esta configuración.

Comentarios

Comentarios