Configuración de la Autenticación Web del Controlador de LAN Inalámbrica AireOS

Opciones de descarga

-

ePub (1.2 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.5 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar un controlador de LAN inalámbrica (WLAN) de Cisco serie 4400 (WLC) para soportar una autenticación Web interna.

Prerequisites

Requirements

Cisco recomienda que tenga una configuración inicial en el WLC 4400.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

WLC Serie 4400, versión 7.0.116.0

-

Servidor de control de acceso (ACS) Cisco Secure, versión 4.2 instalado en un servidor Microsoft® Windows

-

Punto de acceso liviano Cisco Aironet Serie 1131AG

-

Adaptador inalámbrico Cisco Aironet .11 a/b/g CardBus, versión 4.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Convenciones

Consulte Convenciones de formato de uso en recomendaciones técnicas y otros tipos de contenido para obtener más información sobre las convenciones del documento.

Autenticación Web

La autenticación Web es una función de seguridad de Capa 3 que hace que el controlador no permita el tráfico IP (excepto los paquetes relacionados con DHCP y DNS) de un cliente determinado hasta que ese cliente haya proporcionado correctamente un nombre de usuario y una contraseña válidos. Es un método de autenticación simple sin la necesidad de un solicitante o de una utilidad de cliente. La autenticación Web es utilizada típicamente por los clientes que quieren implementar una red de acceso de invitados. Las implementaciones típicas pueden incluir ubicaciones de "zonas activas" como las proporcionadas por T-Mobile® o Starbucks®.

Considere que la autenticación Web no proporciona la cifrado de datos. La autenticación web se utiliza como acceso de invitado simple para una zona activa o un entorno de campus en el que la única preocupación es la conectividad.

La autenticación Web se puede realizar con:

-

Ventana de inicio de sesión predeterminada en el WLC

-

Versión modificada de la ventana de registro predeterminada en el WLC

-

Ventana de inicio de sesión personalizada que se configura en un servidor Web externo (autenticación Web externa)

-

Una ventana de inicio de sesión personalizada que se descarga en el controlador

En este documento, se explican los pasos para configurar el controlador inalámbrico LAN para la autenticación del Web.

Proceso de Autenticación Web

Esto es lo que sucede cuando un usuario se conecta a un WLAN configurado para realizar una autenticación WEb:

-

El usuario abre un navegador e ingresa una URL, por ejemplo, http://www.cisco.com. El cliente envía una solicitud DNS para que dicha URL obtenga la IP para el destino. El WLC desvía la solicitud DNS al servidor DNS y el servidor a su vez responde con una respuesta DNS que contiene la dirección IP del destino www.cisco.com. Esto, a su vez, se remite a los clientes de red inalámbrica.

-

El cliente entonces intenta abrir una conexión con el la dirección IP de destino. Envía un paquete TCP SYN destinado a la dirección IP de www.cisco.com.

-

El WLC tiene reglas configuradas para el cliente y por lo tanto puede actuar como proxy para www.cisco.com. Devuelve un paquete TCP SYN-ACK al cliente con la fuente como la dirección IP de www.cisco.com. El cliente devuelve un paquete TCP ACK para completar la aceptación de contacto TCP de tres vías y la conexión TCP se establece completamente.

-

El cliente envía un paquete HTTP GET destinado a www.cisco.com. El WLC intercepta este paquete y lo envía para el manejo de redireccionamiento. El aplicación HTTP gateway prepara a un cuerpo HTML y lo envía de vuelta como respuesta al HTTP GET solicitado por el cliente. Este HTML hace que el cliente vaya a la URL de la página Web predeterminada, por ejemplo, http:// /login.html.

-

El cliente cierra la conexión TCP con la dirección IP, por ejemplo, www.cisco.com.

-

Ahora el cliente quiere ir a http://10.1.1.1/login.html. Por lo tanto, el cliente intenta abrir una conexión TCP con la dirección IP virtual del WLC. Envía a paquete TCP SYN para 10.1.1.1 al WLC.

-

El responde con un TCP SYN-ACK y el cliente devuelve un TCP ACK al WLC para completar la aceptación de contacto.

-

El cliente envía un HTTP GET para /login.html destinado a 10.1.1.1 para solicitar la página de inicio de sesión.

-

Esta solicitud se permite hasta el servidor web del WLC, y el servidor responde con la página de inicio de sesión predeterminada. El cliente recibe la página de inicio de sesión en la ventana del explorador, donde el usuario puede continuar e iniciar sesión.

Para obtener una explicación sobre el proceso de autenticación Web, consulte Autenticación Web en Cisco Wireless LAN Controllers (WLCs).

Configuración de la red

En este documento, se utiliza esta configuración de red:

Configuración de la red

Configuración de la red

Configuración del Controlador para la Autenticación Web

En este documento, se muestra cómo configurar un WLAN para la autenticación Web y cómo asociarlo a una VLAN esclusiva. Estos son los pasos para configurar WLAN para la autenticación Web:

Esta sección se centra en cómo configurar el controlador para la autenticación web.

Las siguientes son direcciones IP usadas en este documento:

-

La dirección IP del WLC es 10.77.244.204.

-

La dirección IP del servidor ACS es 10.77.244.196.

Creación de una Interfaz VLAN

Complete estos pasos:

-

En la interfaz de usuario gráfica del controlador LAN inalámbrico, haga clic en la opción Controller en el menú superior, elija la opción Interfaces del menú a la izquierda, y haga clic en New en el extremo superior derecho de la ventana para crear una nueva interfaz dinámica.

Se abrirá la ventana Interfaces > New. Este ejemplo utiliza Nombre de Interfaz con una VLAN ID de 90:

Interfaz > Se Abre Una Nueva Ventana

Interfaz > Se Abre Una Nueva Ventana -

Haga clic en Aplicar para crear la interfaz VLAN.

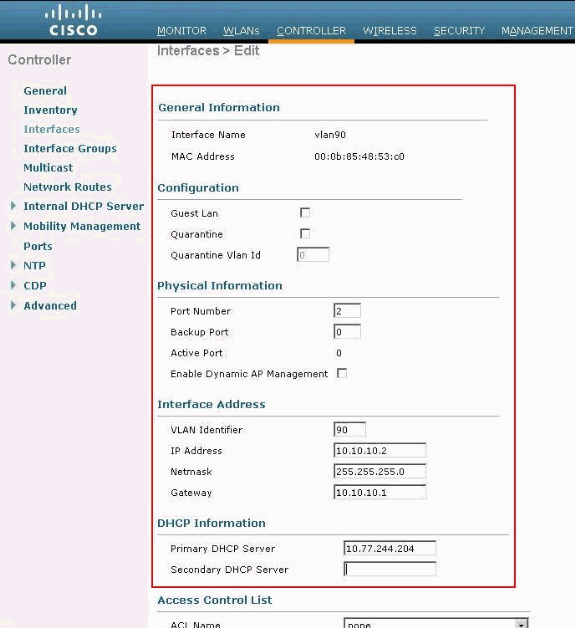

Se abrirá la ventana Interfaces > Edit, y se le solicitará que complete la información de interfaz específica.

-

Este documento utiliza estos parámetros:

-

Dirección IP - 10.10.10.2

-

Netmask - 255.255.255.0 (24 bits)

-

Gateway - 10.10.10.1

-

Número del puerto - 2

-

Servidor DHCP primario - 10.77.244.204

Nota: Este parámetro debe ser la dirección IP del servidor RADIUS o DHCP. En este ejemplo, se usa la dirección de administración del WLC como el servidor DHCP porque el alcance de DHCP interno se configura en el WLC.

-

Servidor DHCP secundario - 0.0.0.0

Nota: El ejemplo no tiene un servidor DHCP secundario, por lo que utiliza 0.0.0.0. Si su configuración tiene un servidor DHCP secundario, agregue la dirección IP en este campo.

-

Nombre ACL - Ninguno

Información general en la ventana Interfaces > Edit

Información general en la ventana Interfaces > Edit -

-

Haga clic en Apply para guardar los cambios.

Configuración de Autenticación Web Interna

El siguiente paso es configurar el WLC para la autenticación del Web interna. La autenticación Web interna es el tipo de autenticación Web predeterminada en los WLC. Si este parámetro no se ha cambiado, no se requiere ninguna configuración para habilitar la autenticación Web interna. Si el parámetro de la autenticación Web fue cambiado previamente, complete estos pasos para configurar el WLC para la autenticación Web interna:

-

En la GUI del controlador, elija Security > Web Auth >Web Login Page para acceder a la página de inicio de sesión web.

-

En el menú deplegable Web Authentication Type, elija Internal Web Authentication.

-

En el campo Redirigir URL después de iniciar sesión, introduzca la URL de la página a la que se redirige al usuario final después de una autenticación correcta.

Redirigir URL después del inicio de sesión

Redirigir URL después del inicio de sesiónNota: En las versiones 5.0 y posteriores del WLC, la página de cierre de sesión para la autenticación Web también se puede personalizar.

Agregado de una Instancia WLAN

Ahora que se ha habilitado la autenticación Web interna y hay una interfaz VLAN dedicada a la autenticación Web, debe proporcionar una WLAN/SSID nueva que sporte a los usuarios de la autenticación Web.

-

En la interfaz gráfica de usuario del WLC, haga clic en WLAN en el menú superior y luego en New en el extremo superior derecho.

Elija WLAN como tipo. Elija un nombre del perfil y una WLAN SSID para la autenticación Web. Este ejemplo utiliza Guest para Profile Name y WLAN SSID.

Nombre de perfil y SSID de WLAN

Nombre de perfil y SSID de WLAN -

Haga clic en Apply (Aplicar).

Se abrirá la ventana de edición de WLAN.

Aparecen WLANs > Edit Window

Aparecen WLANs > Edit Window -

Verifique el cuadro de estado del WLAN para habilitar la WLAN. Del menú de la interfaz, seleccione el nombre de la interfaz VLAN que creó previamente. En este ejemplo, el nombre de la interfaz es vlan90.

Nota: Deje el valor predeterminado para otros parámetros en esta pantalla.

-

Haga clic en la ficha Security (Seguridad).

Complete estos pasos para configurar la autenticación Web:

-

Haga clic en la pestaña Layer 2 y configure la seguridad como None.

Nota: No puede configurar la transferencia web como seguridad de capa 3 con 802.1x o WPA/WPA2 como seguridad de capa 2 para una WLAN. Consulte Matriz de Compatibilidad de Seguridad de Capa 2 de Capa 3 del Wireless LAN Controller para obtener más información sobre la compatibilidad de seguridad de Capa 2 y Capa 3 del Wireless LAN Controller

-

Haga clic en la pestaña Layer 3. Marque el cuadro Web Policy y elija la opción Authentication, como se muestra aquí:

Ficha Capa 3 y active la casilla de verificación Política web

Ficha Capa 3 y active la casilla de verificación Política web -

Haga clic en Aplicar para guardar el WLAN.

-

Vuelve a la ventana Resumen de WLAN. Asegúrese de que Web-AUTH esté habilitado bajo la columna de las políticas de seguridad de la tabla WLAN para el invitado SSID.

-

Tres Maneras de Autenticar Usuarios durante la Autenticación Web

Hay tres maneras de autenticar usuarios cuando utiliza la autenticación Web. La autenticación local permite que autentique al usuario en el WLC de Cisco. También puede utilizar un servidor RADIUS externo o a un servidor LDAP como una base de datos back-end para autenticar a los usuarios.

Este documento proporciona un ejemplo de configuración para los tres métodos.

Autenticación local

La base de datos de usuarios para los usuarios invitados se almacena en la base de datos local del WLC. El WLC autentica a los usuarios con esta base de datos:

-

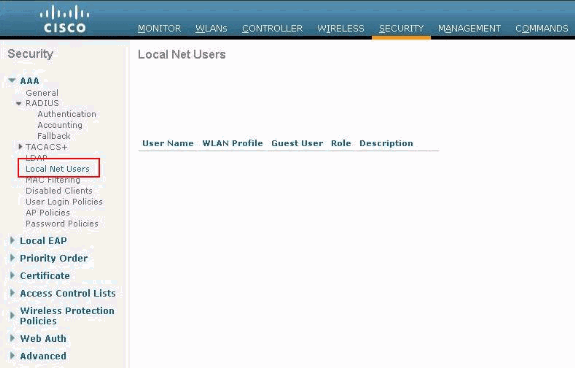

En la interfaz gráfica de usuario del WLC, haga clic en Security.

-

Haga clic en Local Net Users en el menú a la izquierda.

Haga clic en Usuario de red local en el menú de la izquierda

Haga clic en Usuario de red local en el menú de la izquierda -

Haga clic en Nuevo para crear un nuevo usuario.

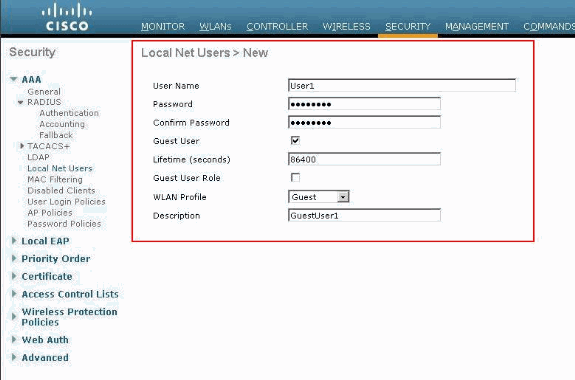

Se abrirá una nueva ventana que le solicitará que ingrese una nombre de usuario y contraseña.

-

Ingrese un nombre de usuario y una contraseña para crear un nuevo usuario, luego confirme la contraseña que desea utilizar.

En este ejemplo se creará un usuario con nombre User1.

-

Agregue una descripción.

En este ejemplo se utiliza el usuario invitado Guest User1.

-

Haga clic en Apply para guardar la nueva configuración de usuario.

Aplicar para guardar la nueva configuración de usuario

Aplicar para guardar la nueva configuración de usuario

Usuarios de red locales

Usuarios de red locales

7. Repita los pasos del 3 al 6 para agregar más usuarios a la base de datos.

Servidor de RADIUS para la autenticación Web

Este documento utiliza una red inalámbrica ACS en el servidor de Windows 2003 como el servidor RADIUS. Puede utilizar cualquier servidor de RADIUS disponible que implemente actualmente en su red.

Nota: ACS se puede configurar en Windows NT o Windows 2000 Server. Para descargar ACS desde Cisco.com, consulte Centro de Software (Descargas) - Cisco Secure Software. Necesita una cuenta del Web de Cisco para descargar el software.

Nota: Solo los usuarios registrados de Cisco tienen acceso a la información y las herramientas internas de Cisco.

La sección Configuración ACS le muestra cómo configurar el ACS para el RADIUS. Debe tener red funcional a completamente - con un sistema de nombres del dominio (DN) y un servidor de RADIUS.

Configuración ACS

En esta sección, encontrará información para configurar el ACS para RADIUS.

Configure el ACS en su servidor y después complete estos pasos para crear a un usuario para la autenticación:

-

Cuando el ACS pregunte si desea abrir el ACS en una ventana del buscador para configurar, haga clic en Yes.

Nota: Después de configurar ACS, también tiene un icono en el escritorio.

-

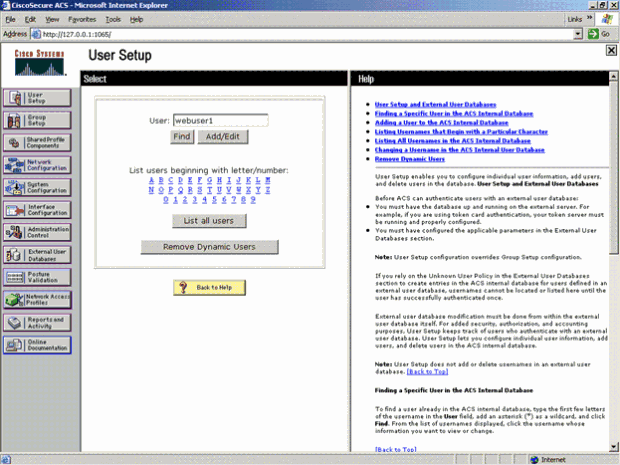

En el menú a la izquierda, haga clic en Configuración de usuario .

Esta acción le lleva a la pantalla de configuración de usuario como se muestra aquí:

Pantalla de configuración de usuario

Pantalla de configuración de usuario -

Ingrese el usuario que quieres utilizar para la autenticación Web, y haga clic en Agregar/Editar.

Después de crear el usuario, se abrirá una segunda ventana como se muestra aquí:

Una vez creado el usuario, se abre una segunda ventana

Una vez creado el usuario, se abre una segunda ventana -

Asegúrese de que el cuadro Account Disabled en la parte superior no esté marcado.

-

Elija Internal Database para la opción Password Authentication.

-

Ingrese la contraseña. El administrador tiene la opción de configurar la autenticación PAP/CHAP o MD5-CHAP y agregar un usuario en la base de datos interna de ACS. El PAP es el tipo de autenticación predeterminada para usuarios de autenticación Web en los controladores. El administrador tiene la flexibilidad de cambiar el método de autenticación a chap/md5-chap con este comando CLI:

config custom-web radiusauth <auth method>

7. Haga clic en Enviar.

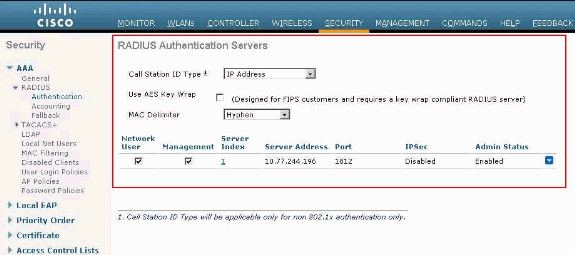

Ingrese su información del servidor de RADIUS en el WLC de Cisco

Complete estos pasos:

-

Haga clic en Security en la parte superior del menú.

-

Haga clic la autenticación de RADIUS en el menú a la izquierda.

-

Haga clic en Nuevo e ingrese la dirección IP de su servidor ACS/RADIUS. En este ejemplo, la dirección IP del servidor ACS es 10.77.244.196.

-

Ingresa el secreto compartido para el servidor de RADIUS. Aseegurese que esta clave secreta sea igual a la que ingresó en el servidor RADIUS del WLC.

-

Deje el número del puerto en el valor predeterminado, 1812.

-

Asegúrese de que la opción del estado del servidor esté habilitada.

-

Marque la casilla Network User Enable para que este servidor RADIUS se utilice para autenticar a los usuarios de la red inalámbrica.

-

Haga clic en Aplicar.

Cuadro de activación de usuario de red

Cuadro de activación de usuario de red

Asegúrese de que la casilla Network User esté marcada y que Admin Status esté habilitado.

Active la casilla de verificación Usuario de red y Habilitar estado de administrador

Active la casilla de verificación Usuario de red y Habilitar estado de administrador

Configuración de WLAN con servidor RADIUS

Ahora que el Servidor de RADIUS está configurado en el WLC, debe configurar el WLAN para utilizar este servidor de RADIUS para la autenticación Web. Complete estos pasos de progresión para configurar el WLAN con el servidor de RADIUS.

-

Abra su buscador WLC y haga clic en WLAN. Se mostrará la lista de WLAN configurados en el WLC. Seleccione el Invitado que creó para autenticación Web con un clic.

-

En la página WLAN > Edit, haga clic en la pestaña Security. Haga clic en la pestaña AAA Servers en Security. Después, elija al servidor RADIUS, que en este ejemplo es 10.77.244.196.

Haga clic en Security Tab y luego en AAA Servers Tab

Haga clic en Security Tab y luego en AAA Servers Tab -

Haga clic en Apply (Aplicar).

Verificación de ACS

Al configurar el ACS, recuerde descargar los parches actuales y el último código. Esto puede solucionar problemas inminentes. En caso de que utilice la autenticación de RADIUS asegúrese de que su WLC esté enumerado como uno de los clientes AAA. Haga clic el menú Network Configuration en el lado izquierdo para marcar esta opción. Haga clic en el cliente AAA, después verifique la contraseña y el tipo de autenticación configurados.

El WLC se enumera como cliente AAA

El WLC se enumera como cliente AAA

Cuando elija User Setup, verifique otra vez que sus usuarios existan realmente. Haga clic en List All Users. Aparecerá una ventana como la que se muestra a continuación. Asegúrese de que el usuario que ha creado exista en la lista.

Lista de todos los usuarios

Lista de todos los usuarios

Servidor LDAP

En esta sección se explica cómo configurar un servidor de Protocolo de acceso a directorio liviano (LDAP) como base de datos back-end, similar a una base de datos RADIUS o a una base de datos de usuarios local. Una base de datos back-end LDAP permite que el controlador consulte un servidor LDAP para obtener las credenciales (nombre de usuario y contraseña) de un usuario determinado. Estas credenciales se utilizan para autenticar el usuario.

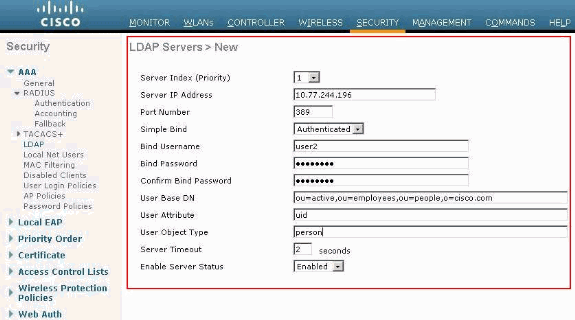

Complete estos pasos para configurar LDAP con el controlador GUI:

-

Haga clic en Security > > para abrir a los servidores LDAP.

Esta página enumera los servidores LDAP que ya se han configurado.

-

Si desea eliminar un servidor LDAP actual, mueva el cursor sobre la flecha desplegable azul para ese servidor y elija Quitar.

-

Si desea asegurarse de que el controlador puede alcanzar un servidor determinado, desplace su cursor sobre la flecha desplegable azul hasta encontrar dicho servidor y elija la opción Ping.

-

-

Realice una de las siguientes acciones:

-

Para editar un servidor LDAP actual, haga clic en el número de índice de dicho servidor. Se abrirá la ventana LDAP Servers > Edit.

-

Para agregar a un servidor LDAP, haga clic en New. Se abrirá la ventana LDAP Servers > New.

Agregar servidor LDAP

Agregar servidor LDAP

-

-

Si agrega un nuevo servidor, elija un número en el cuadro desplegable Server Index (Priority) para especificar el orden de prioridad de este servidor en relación con cualquier otro servidor LDAP configurado. Puede configurar hasta diecisiete servidores. Si el controlador no puede alcanzar el primer servidor, intentará comunicarse con el segundo de la lista y así sucesivamente.

-

Si agrega un nuevo servidor, introduzca la dirección IP del servidor LDAP en el campo Dirección IP del servidor.

-

Si agrega un nuevo servidor, introduzca el número de puerto TCP del servidor LDAP en el campo Port Number (Número de puerto). El intervalo válido es 1 a 65535, y el valor predeterminado es 389.

-

Marque la casilla de verificación Enable Server Status para habilitar este servidor LDAP o desactívela para inhabilitarlo. Se inhabilitará el valor predeterminado.

-

En el cuadro desplegable Simple Bind, elija Anonymous o Authenticated para especificar el método de vinculación de autenticación local para el servidor LDAP. El método Anonymous permite el acceso anónimo al servidor LDAP, mientras que el método Authenticated requiere un nombre de usuario y contraseña para un acceso seguro. El valor predeterminado es Anonymous.

-

Si eligió Authenticated en el paso 7, complete estos pasos:

-

En el campo Bind Username, ingrese un nombre de usuario que se utilizará para la autenticación local al servidor LDAP.

-

En los campos Bind Password y Confirm Bind Password, ingrese una contraseña que se utilizará para la autenticación local al servidor LDAP.

-

-

En el campo User Base DN, ingrese el nombre distintivo (DN) de la sub-estructura en el servidor LDAP que contiene una lista de todos los usuarios. Por ejemplo, ou=unidad organizativa, .ou=siguiente unidad organizativa y o=corporación.ejemplo. Si el árbol que contiene usuarios es el DN base, escriba o=corporation.example o dc=corporation, dc=com.

-

En el campo User Attribute, ingrese el nombre del atributo en el registro de usuarios que contiene el nombre de usuario. Puede obtener este atributo de su servidor de directorio.

-

En el campo User Object Type, ingrese el valor del atributo objectType del LDAP que identifica el registro como usuario. A menudo, los registros de usuario tienen varios valores para el atributo objectType, algunos de los cuales son únicos al usuario y otros son compartidos con otros tipos de objeto.

-

En el campo Server Timeout, ingrese el número de segundos entre las retransmisiones. El intervalo válido es de 2 a 30 segundos, y el valor predeterminado es 2 segundos.

-

Haga clic en Apply para aplicar sus cambios.

-

Haga clic en Save Configuration para guardar sus cambios.

-

Complete estos pasos si desea asignar servidores LDAP específicos a una WLAN:

-

Haga clic en WLANpara abrir la página WLANs.

-

Haga clic en el número de ID de la WLAN deseada.

-

Cuando se abra la página WLANs > Edit, haga clic en las pestañas Security > AAA > Servers para abrir la ventana WLANs > Edit (Security > Servers).

Haga clic en Security > AAA Servers Tabs

Haga clic en Security > AAA Servers Tabs -

En los cuadros desplegables DLAP Servers, elija los servidores LDAP que desea utilizar con esta WLAN. Puede elegir a hasta tres servidores LDAP, con los que se intentará conectar en orden de prioridad.

-

Haga clic en Apply para aplicar sus cambios.

-

Haga clic en Save Configuration para guardar sus cambios.

-

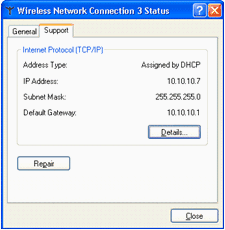

Configuración de Cliente WLAN para Usar la Autenticación Web

Una vez que se configura el WLC, el cliente debe ser configurado apropiadamente para la autenticación Web. En esta sección, encontrará información para configurar su Sistema Windows para la autenticación Web.

Configuración del Cliente

La configuración de cliente de red inalámbrica de Microsoft sigue sin modificarse para este suscriptor. Necesita agregar solamente información de configuración adecuada de WLAN/SSID. Complete estos pasos:

-

Del menú de Inicio de Windows, elija Settings > Control Panel > Network and Internet Connections.

-

Haga clic en el icono de Network Connections.

-

Haga clic en clic el botón derecho del mouse en el icono de Conexión LAN y elija la inhabilitar.

-

Haga clic con el botón derecho del mouse en el icono de Wireless Connection y elija Enable.

-

Haga clic con el botón derecho del mouse en el icono de Wireless Connection nuevamente y elija Properties.

-

De la ventana Wireless Network Connection Properties, haga clic en la pestaña Wireless Networks.

-

En el área de redes preferidas, haga clic en Agregar para configurar la autenticación Web SSID.

-

Bajo la pestaña Association, ingrese el valor de Nombre de Red (WLAN/SSID) que desea utilizar para la autenticación Web.

En la ficha Asociación, introduzca el nombre de la red

En la ficha Asociación, introduzca el nombre de la redNota: el cifrado de datos es privacidad equivalente a conexión con cables (WEP) de forma predeterminada. Inhabilite Data Encryption para que funcione la autenticación web.

-

Haga clic en OK en la parte inferior de la ventana para guardar la configuración.

Cuando usted se comunica con la WLAN, puede ver un icono beacon en el cuadro de Red Preferida.

Esto muestra una conexión de red inalámbrica exitosa en la autenticación Web. El WLC le ha proporcionado su cliente de red inalámbrica de Windows una dirección IP.

Dirección IP proporcionada por WLC

Dirección IP proporcionada por WLC

Nota: Si su cliente inalámbrico también es un terminal VPN y tiene la autenticación Web configurada como función de seguridad para WLAN, el túnel VPN no se establecerá hasta que pase por el proceso de autenticación Web que se explica aquí. Para establecer un túnel VPN, el cliente debe primero pasar por el proceso de autenticación Web con el éxito. Sólo entonces tiene éxito un túnel VPN.

Nota: Después de un inicio de sesión correcto, si los clientes inalámbricos están inactivos y no se comunican con ninguno de los otros dispositivos, el cliente se desautentica después de un período de tiempo de espera inactivo. El período de tiempo de espera es de 300 segundos de forma predeterminada y se puede cambiar con este comando CLI: config network usertimeout <seconds>. Cuando esto ocurra, se eliminará la entrada del cliente del controlador. Si el cliente se vuelve a asociar, puede volver al estado Webauth_Reqd.

Nota: Si los clientes están activos después de un inicio de sesión exitoso, pueden ser desautenticados y la entrada aún puede ser eliminada del controlador después del período de tiempo de espera de sesión configurado en esa WLAN (por ejemplo, 1800 segundos de forma predeterminada y se puede cambiar con este comando CLI: config wlan session-timeout <WLAN ID> <seconds> ). Cuando esto ocurra, se eliminará la entrada del cliente del controlador. Si el cliente se asocia de nuevo, puede volver a un estado Webauth_Reqd.

Si los clientes están en el estado Webauth_Reqd, no importa si están activos o inactivos, los clientes pueden ser desautenticados después de un período de tiempo de espera requerido de web-auth (por ejemplo, 300 segundos y este tiempo no es configurable por el usuario). Todo el tráfico del cliente (permitido a través de ACL Pre-Auth) se interrumpe. Si el cliente se vuelve a asociar, vuelve al estado Webauth_Reqd.

Inicio de sesión del cliente

Complete estos pasos:

-

Abra un navegador e ingrese cualquier URL o dirección IP. Esto trae la página de autenticación Web al cliente.

Si el controlador ejecuta alguna versión anterior a la 3.0, el usuario debe ingresar https://10.1.1.1/login.html para que aparezca la página de autenticación web.

Se muestra una ventana de alerta de seguridad.

-

Haga clic en Sí para continuar.

-

Cuando aparezca la ventana de login, ingrese el nombre de usuario y contraseña del usuario de red local que usted creó.

Ventana de inicio

Ventana de inicioSi inicia sesión correctamente, verá dos ventanas del explorador. La ventana más grande indica que el inicio de sesión se ha realizado correctamente y puede utilizar esta ventana para navegar por Internet. Use la ventana más pequeña para cerrar la sesión cuando deje de usar la red del invitado.

La imagen anterior muestra una redirección correcta para la autenticación Web.

La siguiente imagen muestra la ventana Login Satisfactorio, que se muestra cuando se ha producido la autenticación.

Conexión correcta.

Conexión correcta.

Los controladores Cisco 4404/WiSM pueden admitir 125 inicios de sesión simultáneos de usuarios de autenticación web y ampliar hasta 5000 clientes de autenticación web.

Los controladores Cisco 5500 admiten 150 inicios de sesión simultáneos de usuarios de autenticación web.

Troubleshooting de Autenticación Web

Troubleshooting ACS

Si tiene problemas con la autenticación de contraseña, haga clic en Informes y Actividad en el lado izquierdo de ACS para abrir todos los informes disponibles. Después de abrir la ventana de informes, tiene la opción de abrir Cuentas RADIUS, Intentos fallidos para el inicio de sesión, Autenticaciones pasadas, Usuarios conectados y otros informes. Estos informes son archivos .csv, y puede abrir los archivos localmente en su equipo. Los informes ayudan a descubrir los problemas con la autenticación, tal como nombre de usuario o contraseña incorrectos. El ACS también viene con la documentación en línea. Si no está conectado con una red activa y no ha definido el puerto del servicio, el ACS utiliza la dirección IP de su acceso de Ethernet para su puerto del servicio. Si su red no está conectada, probablemente termine con la dirección IP predeterminada de Windows 169.254.x.x.

Ventana Informes y actividad

Ventana Informes y actividad

Nota: Si usted escribe en cualquier URL externo, el WLC le conecta automáticamente a la página de la autenticación Web interna. Si la conexión automática no funciona, puede ingresar la dirección IP de administración del WLC en la barra de URL para resolver problemas. Lea el mensaje que le indica redirección para la autenticación Web en la parte superior del buscador.

Consulte Troubleshooting de Autenticación Web en un Controlador de LAN Inalámbrica (WLC )para obtener más información sobre cómo resolver problemas de autenticación Web.

Autenticación Web con Puente IPv6

Para configurar una para el puente IPv6, diríjase a WLANs en la interfaz gráfica de usuario del controlador. Después, seleccione la WLAN deseada y elija Advanced en la página WLANs > Edit.

Seleccione la casilla de verificación IPv6 Enable si desea habilitar a los clientes que se conectan con esta WLAN para aceptar paquetes IPv6. Si no, deje la casilla de verificación no seleccionada, que es el valor predeterminado. Si desactiva (o desmarca) la casilla de verificación IPv6, IPv6 solo se permite después de la autenticación. Habilitar el IPv6 significa que el controlador podrá pasar el tráfico del IPv6 sin la autenticación de cliente.

Seleccione la WLAN deseada y elija Advanced (Avanzado)

Seleccione la WLAN deseada y elija Advanced (Avanzado)

Información Relacionada

- Resolución de problemas de autenticación Web en un controlador de LAN inalámbrica (WLC)

- Red Inalámbrica Cisco LAN

- Ejemplo de Configuración de Acceso de Invitado por Cable con Controladores WLAN de Cisco

- Aviso de retirada de Cisco Wireless LAN Controller

- Autenticación del administrador del lobby del controlador de LAN inalámbrica a través del servidor RADIUS

- Soporte técnico y descargas de Cisco

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

19-Jul-2011 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios