Configuración de la autenticación en controladores LAN inalámbricos AireOS

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar diferentes tipos de métodos de autenticación de capa en los controladores de LAN inalámbrica (WLC).

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

-

Conocimiento de la configuración de Lightweight Access Points (LAP) y Cisco WLC

-

Conocimiento de los estándares de seguridad 802.11i

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco 4400 WLC que ejecuta la versión 6.0.182.0 del firmware

-

Cisco 1000 Series LAP

-

Adaptador de cliente inalámbrico Cisco 802.11a/b/g que utiliza firmware versión 2.6

-

Servidor Cisco Secure ACS versión 3.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Convenciones

Consulte Convenciones de Consejos TécnicosCisco para obtener más información sobre las convenciones del documento.

Autenticación en WLC

La solución de seguridad Cisco Unified Wireless Network (UWN) agrupa componentes de seguridad de punto de acceso (AP) 802.11 de capa 1, capa 2 y capa 3 potencialmente complicados en un sencillo gestor de políticas que personaliza las políticas de seguridad de todo el sistema en función de la red LAN inalámbrica (WLAN). La solución de seguridad Cisco UWN proporciona herramientas de gestión de seguridad sencillas, unificadas y sistemáticas.

Estos mecanismos de seguridad se pueden implementar en los WLC.

Soluciones de capa 1

Restrinja el acceso del cliente en función del número de intentos fallidos consecutivos.

Soluciones de capa 2

Ninguna autenticación: cuando se selecciona esta opción en la lista desplegable Layer 2 Security, no se realiza ninguna autenticación de capa 2 en la WLAN. Esto es lo mismo que la autenticación abierta del estándar 802.11.

WEP estática: con privacidad equivalente a conexión con cables (WEP) estática, todos los puntos de acceso y las tarjetas NIC de radio del cliente de una WLAN determinada deben utilizar la misma clave de encriptación. Cada estación emisora cifra el cuerpo de cada trama con una clave WEP antes de la transmisión, y la estación receptora lo descifra usando una clave idéntica en la recepción.

802.1x: configura la WLAN para utilizar la autenticación basada en 802.1x. El uso de IEEE 802.1X ofrece un marco eficaz para autenticar y controlar el tráfico de los usuarios a una red protegida, así como para variar dinámicamente las claves de cifrado. 802.1X vincula un protocolo denominado protocolo de autenticación ampliable (EAP) a los medios conectados por cable o WLAN y admite varios métodos de autenticación.

WEP estática + 802.1x: esta configuración de seguridad de capa 2 habilita tanto 802.1x como WEP estática. Los clientes pueden utilizar la autenticación estática WEP o 802.1x para conectarse a la red.

Acceso Wi-Fi protegido (WPA): WPA o WPA1 y WPA2 son soluciones de seguridad basadas en estándares de Wi-Fi Alliance que proporcionan protección de datos y control de acceso para sistemas WLAN. WPA1 es compatible con el estándar IEEE 802.11i, pero se implementó antes de la ratificación del estándar. WPA2 es la implementación de Wi-Fi Alliance de la norma IEEE 802.11i ratificada.

De forma predeterminada, WPA1 utiliza el protocolo de integridad de clave temporal (TKIP) y la comprobación de integridad de mensajes (MIC) para la protección de datos. WPA2 utiliza el algoritmo de cifrado estándar de cifrado avanzado más fiable mediante el modo de recuento con el protocolo de código de autenticación de mensajes en cadena para el bloqueo de cifrado (AES-CCMP). Tanto WPA1 como WPA2 utilizan 802.1X para la administración de claves autenticadas de forma predeterminada. Sin embargo, también están disponibles estas opciones: PSK, CCKM y CCKM+802.1x. Si selecciona CCKM, Cisco solo permite clientes que admitan CCKM. Si selecciona CCKM+802.1x, Cisco también permite clientes que no sean CCKM.

CKIP: Cisco Key Integrity Protocol (CKIP) es un protocolo de seguridad propiedad de Cisco para el cifrado de medios 802.11. CKIP mejora la seguridad 802.11 en el modo de infraestructura mediante la permutación de claves, MIC y el número de secuencia de mensajes. La versión 4.0 del software admite CKIP con clave estática. Para que esta función funcione correctamente, debe habilitar los elementos de información (IE) Aironet para la WLAN. La configuración CKIP especificada en una WLAN es obligatoria para cualquier cliente que intente asociarse. Si la WLAN está configurada para la permutación de la clave CKIP y MMH MIC, el cliente debe admitir ambas. Si la WLAN se configura para solamente una de estas funciones, el cliente debe soportar solamente esta función CKIP. Los WLC soportan solamente CKIP estático (como WEP estático). Los WLC no soportan CKIP con 802.1x (CKIP dinámico).

Soluciones de capa 3

None (Ninguno): cuando se selecciona esta opción en la lista desplegable Layer 3 security (Seguridad de capa 3), no se realiza ninguna autenticación de capa 3 en la WLAN.

Nota: El ejemplo de configuración para Sin autenticación de capa 3 y Sin autenticación de capa 2 se explica en la sección Autenticación sin autenticación.

Política web (autenticación web y paso a través de la web): la autenticación web la utilizan habitualmente los clientes que desean implementar una red de acceso de invitado. En una red de acceso de invitado, hay autenticación inicial de nombre de usuario y contraseña, pero no se requiere seguridad para el tráfico subsiguiente. Las implementaciones típicas pueden incluir ubicaciones de "zonas activas", como T-Mobile o Starbucks.

La autenticación Web para el WLC de Cisco se realiza localmente. Cree una interfaz y, a continuación, asocie un identificador de conjunto de servicios (SSID)/WLAN a dicha interfaz.

La autenticación Web proporciona una autenticación simple sin un solicitante o cliente. Considere que la autenticación Web no proporciona la cifrado de datos. La autenticación Web se utiliza típicamente como acceso simple de invitados para “hot spot” o ambiente de campus donde la conectividad es la única preocupación.

El paso a través de la Web es una solución a través de la cual se redirige a los usuarios inalámbricos a una página de políticas de uso aceptable sin tener que autenticarse cuando se conectan a Internet. Esta redirección es atendida por el propio WLC. El único requisito es configurar el WLC para el paso a través de la web, que es básicamente la autenticación de la web sin tener que ingresar ninguna credencial.

VPN Passthrough (Paso a través de VPN): Paso a través de VPN es una función que permite a un cliente establecer un túnel solo con un servidor VPN específico. Por lo tanto, si necesita acceder de forma segura al servidor VPN configurado, así como a otro servidor VPN o a Internet, esto no es posible con el paso a través de VPN habilitado en el controlador.

En las siguientes secciones, se proporcionan ejemplos de configuración para cada uno de los mecanismos de autenticación.

Ejemplos de Configuración

Antes de configurar las WLANs y los tipos de autenticación, debe configurar el WLC para el funcionamiento básico y registrar los LAPs al WLC. Este documento supone que el WLC se configura para el funcionamiento básico y que los LAPs se registran al WLC. Si usted es un nuevo usuario que intenta configurar el WLC para el funcionamiento básico con los LAPs, consulte el registro ligero del AP (LAP) a un controlador del Wireless LAN (WLC).

Soluciones de seguridad de capa 1

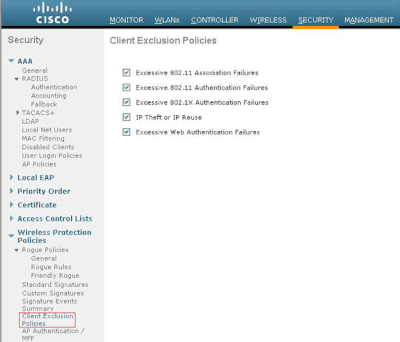

El acceso de los clientes inalámbricos se puede restringir en función del número de intentos fallidos consecutivos para acceder a la red WLAN. La exclusión de clientes se produce en estas condiciones de forma predeterminada. Estos valores no se pueden cambiar.

-

Falla de autenticación 802.11 consecutiva (5 veces consecutivas, se excluye el 6º intento)

-

Errores de asociación 802.11 consecutivos (5 veces consecutivas, se excluye el 6º intento)

-

Errores de autenticación 802.1x consecutivos (3 veces consecutivas, se excluye el cuarto intento)

-

Error del servidor de directivas externas

-

Intento de utilizar una dirección IP ya asignada a otro dispositivo (robo de IP o reutilización de IP)

-

Autenticación web consecutiva (3 veces consecutivas, se excluye el 4º intento)

Para localizar las Políticas de exclusión de clientes, haga clic en Seguridad en el menú superior, y luego elija Políticas de protección inalámbrica > Políticas de exclusión de clientes en la navegación en el lado izquierdo de la página.

Se puede configurar el temporizador de exclusión. Las opciones de exclusión se pueden habilitar o deshabilitar por controlador. El temporizador de exclusión se puede habilitar o deshabilitar por WLAN.

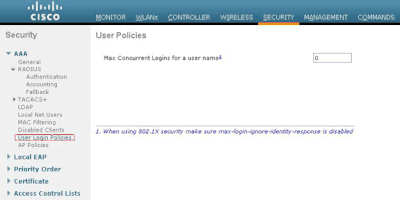

El número máximo de inicios de sesión simultáneos para un único nombre de usuario es 0 de forma predeterminada. Puede introducir cualquier valor entre 0 y 8. Este parámetro se puede establecer en SECURITY > AAA > User Login Policies y le permite especificar el número máximo de inicios de sesión simultáneos para un solo nombre de cliente, entre uno y ocho, o 0 = unlimited. Aquí tiene un ejemplo:

Soluciones de seguridad de capa 2

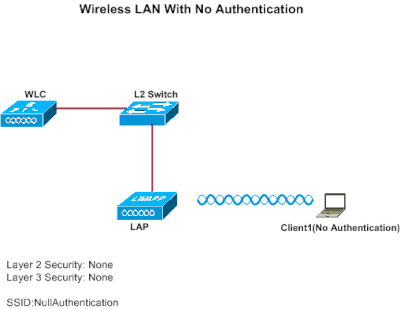

Autenticación Ninguna

Este ejemplo muestra una WLAN configurada sin autenticación.

Nota: Este ejemplo también funciona para la autenticación sin capa 3.

Configuración de WLC para Sin Autenticación

Complete estos pasos para configurar el WLC para esta configuración:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

Haga clic en Go para configurar una nueva WLAN.

-

Introduzca los parámetros para la WLAN. Este ejemplo muestra la configuración para esta WLAN.

-

Haga clic en Apply (Aplicar).

-

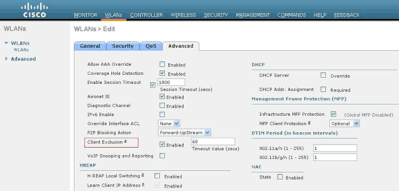

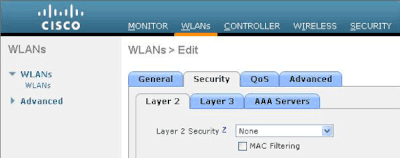

En la ventana WLAN > Edit , defina los parámetros específicos de la WLAN.

-

Haga clic en la pestaña Security y elija None para la seguridad de Capa 2 y Capa 3.

Nota: Para que una WLAN se active, el estado debe estar habilitado. Para activarlo, active la casilla de verificación Estado en la ficha General.

Esto habilita la opción Sin autenticación para esta WLAN.

-

Elija otros parámetros en función de los requisitos de diseño. En este ejemplo se utilizan los valores predeterminados.

-

Haga clic en Apply (Aplicar).

Configuración del cliente inalámbrico sin autenticación

Complete estos pasos para configurar el cliente de LAN inalámbrica para esta configuración:

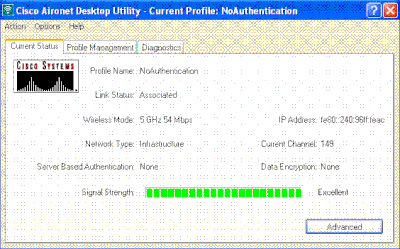

Nota: Este documento utiliza un Aironet 802.11a/b/g Client Adapter que ejecuta el firmware 3.5 y explica la configuración del adaptador del cliente con la versión 3.5 de ADU.

-

Para crear un nuevo perfil, haga clic en la pestaña Profile Management en ADU.

-

Haga clic en New.

-

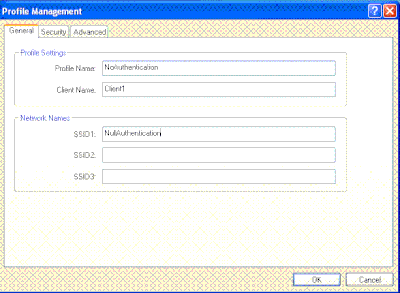

Cuando se muestra la ventana Administración de Perfil (Generales), complete estos pasos para establecer el Nombre de Perfil, Nombre del Cliente, y SSID:

-

Ingrese el nombre del perfil en el campo de nombre del perfil.

Este ejemplo utiliza NoAuthentication como nombre del perfil.

-

Ingrese el nombre del cliente en el campo de Nombre del cliente.

El Nombre del cliente se utiliza para identificar al cliente de red inalámbrica en la red WLAN. Esta configuración utiliza el Cliente 1 para el nombre del cliente.

-

En Nombres de Red, ingrese el SSID que debe ser utilizado para este perfil.

El SSID es el mismo que el SSID que usted configuró en el WLC. El SSID en este ejemplo es NullAuthentication .

-

-

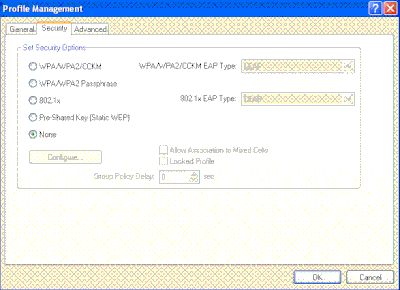

Haga clic en la ficha Security (Seguridad).

-

Haga clic en el botón de opción Ninguno en Establecer opciones de seguridad y, a continuación, haga clic en Aceptar .

Cuando se activa el SSID, el cliente inalámbrico se conecta a la WLAN sin ninguna autenticación.

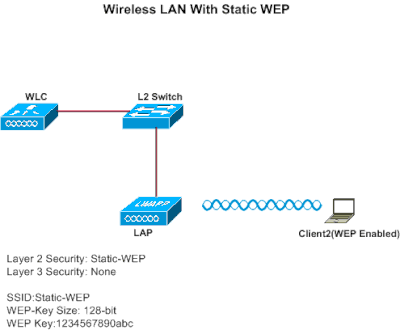

WEP estática

Este ejemplo muestra una WLAN configurada con WEP estática.

Configuración de WLC para WEP estática

Complete estos pasos para configurar el WLC para esta configuración:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

Haga clic en Nuevo para configurar una WLAN nueva.

-

Introduzca el ID de WLAN y el SSID de WLAN.

En este ejemplo, la WLAN se llama StaticWEP y el ID de WLAN es 2.

-

Haga clic en Apply (Aplicar).

-

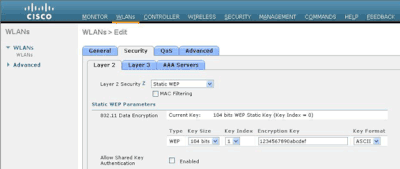

En la ventana WLAN > Edit , defina los parámetros específicos de la WLAN.

-

En la lista desplegable Layer 2 (Capa 2), seleccione Static WEP (WEP estática).

Esto habilita el WEP estático para esta WLAN.

-

En Parámetros WEP estáticos, seleccione el tamaño y el índice de clave WEP e introduzca la clave de encriptación WEP estática.

El tamaño de clave puede ser 40 bits o 104 bits. El índice de claves puede estar entre 1 y 4. Se puede aplicar un único índice de clave WEP a cada WLAN. Como sólo hay cuatro índices de claves WEP, sólo se pueden configurar cuatro WLAN para la encriptación estática de capa 2 WEP. En este ejemplo, se utiliza el WEP de 104 bits y la clave WEP utilizada es 1234567890abcdef.

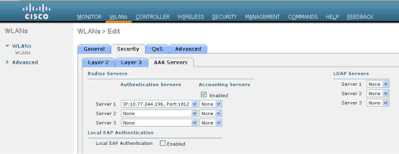

-

Compruebe si el servidor Radius está configurado para la autenticación. El servidor Radius se puede configurar en la pestaña Security ubicada en AAA > Radius > Authentication. Una vez configurado, el servidor Radius se debe asignar a la WLAN para la autenticación. Vaya a WLANs > Security > AAA Servers para asignar el servidor Radius a la WLAN para la autenticación.

En este ejemplo, 10.77.244.196 es el servidor Radius.

-

-

Elija otros parámetros en función de los requisitos de diseño.

En este ejemplo se utilizan los valores predeterminados.

-

Haga clic en Apply (Aplicar).

Nota: WEP siempre se representa en hexadecimal (hex). Cuando se introduce la clave WEP en ASCII, la cadena WEP ASCII se convierte en hexadecimal, que se utiliza para cifrar el paquete. No existe ningún método estándar que los proveedores utilicen para convertir hex en ASCII, ya que algunos pueden utilizar el relleno y otros no. Por lo tanto, para conseguir la máxima compatibilidad entre proveedores, utilice hex para las claves WEP.

Nota: Si desea activar la autenticación de clave compartida para la WLAN, marque la casilla de verificación Allow Shared-Key Authentication (Permitir autenticación de clave compartida) en Static WEP Parameters (Parámetros WEP estáticos). De esta forma, si el cliente también está configurado para la autenticación de clave compartida, la autenticación de clave compartida seguida de la encriptación WEP de paquetes puede tener lugar en la WLAN.

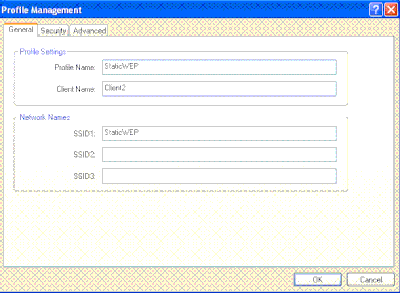

Configuración del cliente inalámbrico para WEP estática

Complete estos pasos para configurar el Wireless LAN Client para esta configuración:

-

Para crear un nuevo perfil, haga clic en la pestaña Profile Management en ADU.

-

Haga clic en New.

-

Cuando se muestra la ventana Administración de Perfil (Generales), complete estos pasos para establecer el Nombre de Perfil, Nombre del Cliente, y SSID:

-

Ingrese el nombre del perfil en el campo de nombre del perfil.

En este ejemplo se utiliza StaticWEP como nombre del perfil.

-

Ingrese el nombre del cliente en el campo de Nombre del cliente.

El Nombre del cliente se utiliza para identificar al cliente de red inalámbrica en la red WLAN. Esta configuración utiliza el Cliente 2 para el nombre del cliente.

-

En Nombres de Red, ingrese el SSID que debe ser utilizado para este perfil.

El SSID es el mismo que el SSID que usted configuró en el WLC. El SSID de este ejemplo es StaticWEP.

-

-

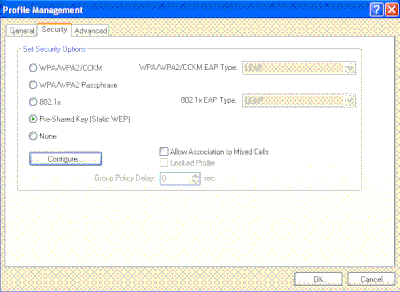

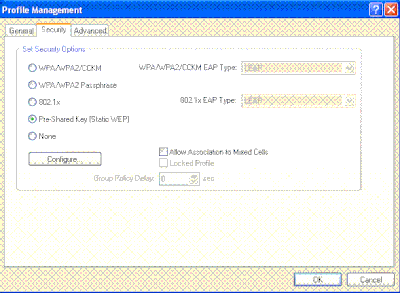

Haga clic en la ficha Security (Seguridad).

-

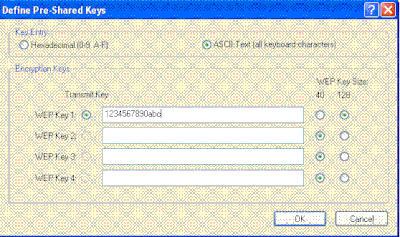

Seleccione Pre-Shared Key (WEP estática) en Set Security Options (Establecer opciones de seguridad).

-

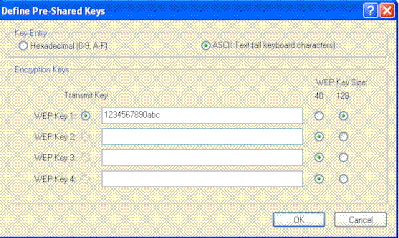

Haga clic en Configure y defina el tamaño de la clave WEP y la clave WEP.

Debe coincidir con la clave WEP configurada en el WLC para esta WLAN.

-

Haga clic en Aplicar.

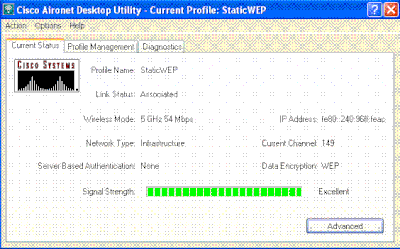

Cuando se activa el SSID, el cliente inalámbrico se conecta a la WLAN y los paquetes se cifran mediante la clave WEP estática.

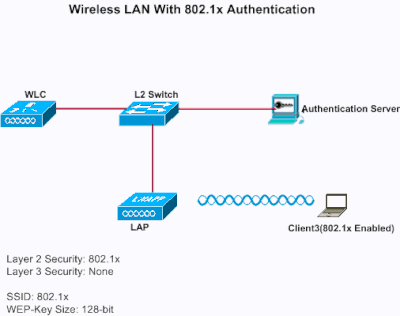

Autenticación 802.1x

Este ejemplo muestra una WLAN configurada con autenticación 802.1x.

Configuración de WLC para autenticación 802.1x

Complete estos pasos para configurar el WLC para esta configuración:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

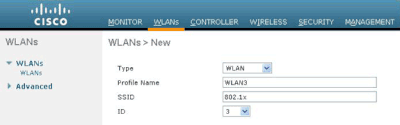

Haga clic en Nuevo para configurar una WLAN nueva.

En este ejemplo, la WLAN se llama 802.1x , y el ID de WLAN es 3. También se debe agregar un nombre de perfil.

-

Haga clic en Apply (Aplicar).

-

En la ventana WLAN > Edit , defina los parámetros específicos de la WLAN.

-

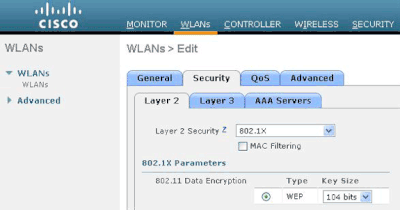

En la lista desplegable Capa 2, seleccione 802.1x.

Nota: 802.1x sólo admite encriptación WEP. Elija 40 bits o 104 bits para el cifrado y asegúrese de que la seguridad de la capa 3 está establecida en Ninguno.

Esto habilita la autenticación 802.1x para esta WLAN.

-

En Parámetros del servidor RADIUS, seleccione el servidor RADIUS que se puede utilizar para autenticar las credenciales del cliente.

-

Elija otros parámetros en función de los requisitos de diseño.

En este ejemplo se utilizan los valores predeterminados.

-

-

Haga clic en Apply (Aplicar).

Notas

-

Si elige 802.1x para la seguridad de capa 2, no se puede utilizar CCKM.

-

Si elige WPA 1 o WPA 2 para la seguridad de la capa 2, estas opciones aparecen en Administración de claves de autenticación:

-

802.1x+CCKM: si elige esta opción, se admiten tanto clientes CCKM como no CCKM (CCKM opcional).

-

802.1x: si elige esta opción, solo se admiten clientes 802.1x.

-

CCKM: si elige esta opción, sólo se admiten clientes CCKM, donde los clientes se dirigen a un servidor externo para su autenticación.

-

PSK: Si elige esta opción, se utiliza una clave previamente compartida para el WLC y el cliente. Además, todos los estándares se configuran para que se utilicen antes que los estándares previos; por ejemplo, WPA/WPA2 tiene precedencia sobre CCKM cuando se utiliza de forma simultánea.

-

El tipo de autenticación EAP utilizado para validar los clientes depende del tipo de EAP configurado en el servidor RADIUS y los clientes inalámbricos. Una vez que 802.1x se habilita en el WLC, el WLC permite que todos los tipos de paquetes EAP fluyan entre el LAP, el cliente inalámbrico y el servidor RADIUS.

Estos documentos proporcionan ejemplos de configuración de algunos de los tipos de autenticación EAP:

-

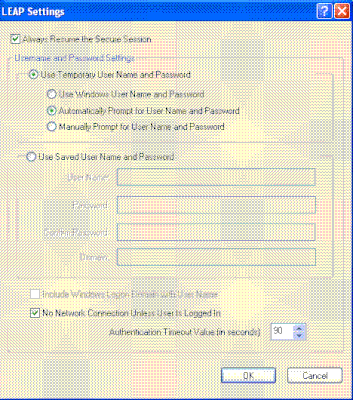

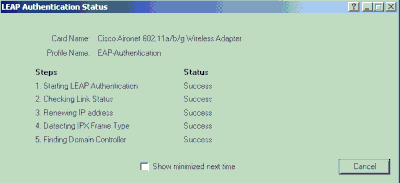

Configuración del cliente inalámbrico para la autenticación 802.1x

Complete estos pasos para configurar el Wireless LAN Client para esta configuración:

-

Para crear un nuevo perfil, haga clic en la pestaña Profile Management en ADU.

-

Haga clic en New.

-

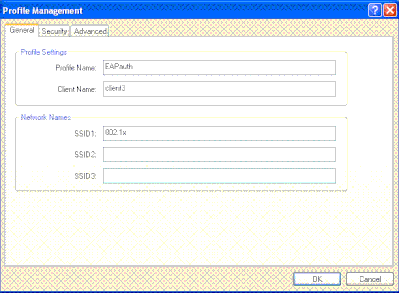

Cuando se muestra la ventana Administración de Perfil (Generales), complete estos pasos para establecer el Nombre de Perfil, Nombre del Cliente, y SSID:

-

Ingrese el nombre del perfil en el campo de nombre del perfil.

Este ejemplo utiliza EAPAuth como nombre de perfil.

-

Ingrese el nombre del cliente en el campo de Nombre del cliente.

El Nombre del cliente se utiliza para identificar al cliente de red inalámbrica en la red WLAN. Esta configuración utiliza el Cliente 3 para el nombre del cliente.

-

En Nombres de Red, ingrese el SSID que debe ser utilizado para este perfil.

El SSID es el mismo que el SSID que usted configuró en el WLC. El SSID en este ejemplo es 802.1x .

-

-

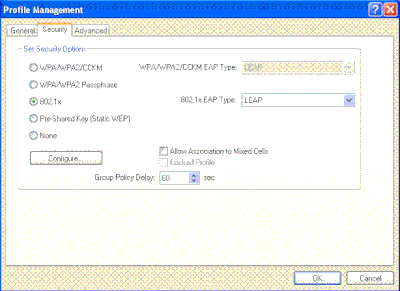

Haga clic en la ficha Security< /strong>Seguridad.

-

Haga clic en el botón de opción 802.1x.

-

En la lista desplegable EAP Type (Tipo de EAP) 802.1x, elija el tipo de EAP utilizado.

-

Haga clic en Configure para configurar los parámetros específicos para el tipo de EAP seleccionado.

-

Haga clic en Apply (Aplicar).

Cuando se activa el SSID, el cliente inalámbrico se conecta a la WLAN mediante la autenticación 802.1x. Las claves WEP dinámicas se utilizan para las sesiones.

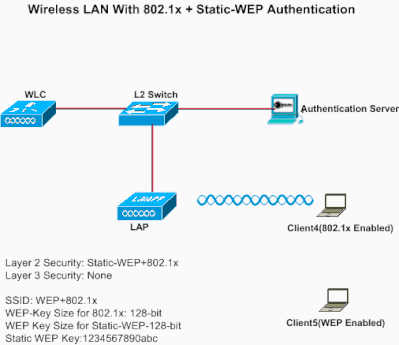

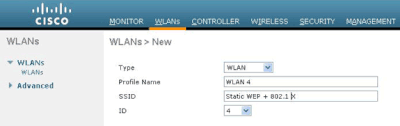

WEP estática + autenticación 802.1x

Este ejemplo muestra una WLAN configurada con autenticación estática WEP + 802.1x.

Complete estos pasos para configurar el WLC para esta configuración:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

Haga clic en Nuevo para configurar una WLAN nueva.

-

Introduzca el ID de WLAN y el SSID de WLAN.

En este ejemplo, la WLAN se llama WEP+802.1x , y el ID de WLAN es 4 .

-

Haga clic en Apply (Aplicar).

-

En la ventana WLAN > Edit , defina los parámetros específicos de la WLAN.

-

En la lista desplegable Layer 2 (Capa 2), seleccione Static-WEP+802.1x.

Esto habilita la autenticación estática WEP y 802.1x para esta WLAN.

-

En Parámetros del servidor RADIUS, seleccione el servidor RADIUS que se puede utilizar para autenticar las credenciales del cliente mediante 802.1x y configure el servidor RADIUS como se muestra en el ejemplo anterior.

-

En Parámetros WEP estáticos, seleccione el tamaño de clave WEP y el índice de clave e introduzca la clave de encriptación WEP estática, como se muestra en la imagen anterior.

-

Elija otros parámetros en función de los requisitos de diseño.

En este ejemplo se utilizan los valores predeterminados.

-

Configuración del cliente inalámbrico para WEP estática y 802.1x

Consulte las secciones Configure Wireless Client for 802.1x Authentication y Configure Wireless Client for Static WEP para obtener información sobre cómo configurar el cliente inalámbrico.

Una vez creados los perfiles de cliente, los clientes que se configuran para WEP estática se asocian con el LAP. Utilice el SSID WEP+802.1x para conectarse a la red.

Del mismo modo, los clientes inalámbricos configurados para utilizar la autenticación 802.1x se autentican mediante EAP y acceden a la red con el mismo SSID WEP+802.1x.

Acceso Wi-Fi protegido

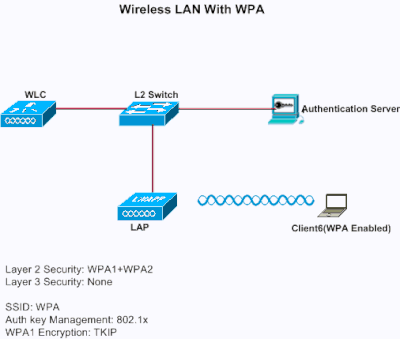

Este ejemplo muestra una WLAN que se configura con WPA con 802.1x.

Configure el WLC para WP

Complete estos pasos para configurar el WLC para esta configuración:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

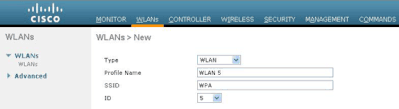

Haga clic en Go para configurar una nueva WLAN.

Elija el tipo y el nombre del perfil. En este ejemplo, la WLAN se llama WPA , y el ID de WLAN es 5 .

-

Haga clic en Apply (Aplicar).

-

En la ventana WLAN > Edit , defina los parámetros específicos de la WLAN.

-

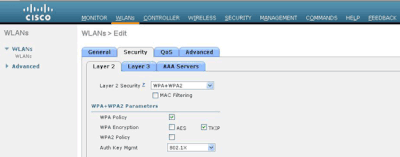

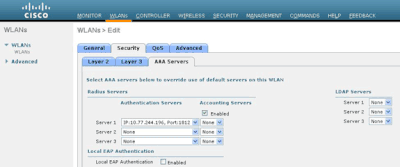

Haga clic en la pestaña Seguridad, haga clic en la pestaña Capa 2 y elija WPA1+WPA2 en la lista desplegable Seguridad de capa 2.

-

En Parámetros WPA1+WPA2, marque la casilla de verificación WPA1 Policy para habilitar WPA1, marque la casilla de verificación WPA2 Policy para habilitar WPA2, o marque ambas casillas de verificación para habilitar WPA1 y WPA2.

El valor predeterminado está deshabilitado para WPA1 y WPA2. Si deja tanto WPA1 como WPA2 desactivados, los puntos de acceso anuncian en sus balizas y elementos de información de respuesta de sondeo sólo para el método de gestión de claves de autenticación que elija.

-

Marque la casilla de verificación AES para habilitar el cifrado de datos AES o la casilla de verificación TKIP para habilitar el cifrado de datos TKIP para WPA1, WPA2 o ambos.

Los valores predeterminados son TKIP para WPA1 y AES para WPA2.

-

Elija uno de estos métodos de administración de claves en la lista desplegable Administración de claves de autenticación:

-

802.1X: si elige esta opción, solo se admiten clientes 802.1x.

-

CCKM: si elige esta opción, sólo se admiten clientes CCKM, donde los clientes se dirigen a un servidor externo para su autenticación.

-

PSK: Si elige esta opción, se utiliza una clave previamente compartida para el WLC y el cliente. Además, todos los estándares se configuran para que se utilicen antes que los estándares previos; por ejemplo, WPA/WPA2 tiene precedencia sobre CCKM cuando se utiliza de forma simultánea.

-

802.1X+CCKM: si elige esta opción, se admiten clientes CCKM o no CCKM (CCKM opcional).

Este ejemplo utiliza 802.1x.

Nota: Si selecciona PSK, seleccione ascii o hex en la lista desplegable Formato PSK y, a continuación, introduzca una clave previamente compartida en el campo en blanco. Las claves precompartidas WPA deben contener de 8 a 63 caracteres de texto ASCII o 64 caracteres hexadecimales.

-

-

-

Haga clic en Aplicar para aplicar los cambios.

Configuración del cliente inalámbrico para WPA

Complete estos pasos para configurar el cliente de LAN inalámbrica para esta configuración:

-

En la ventana Profile Management de la ADU, haga clic en New para crear un perfil nuevo.

-

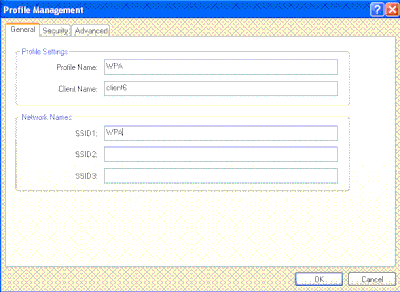

Haga clic en la ficha General e introduzca el nombre del perfil y el SSID que puede utilizar el adaptador del cliente.

En este ejemplo, el nombre del perfil y el SSID son WPA . El SSID debe coincidir con el SSID que configuró en el WLC para WPA.

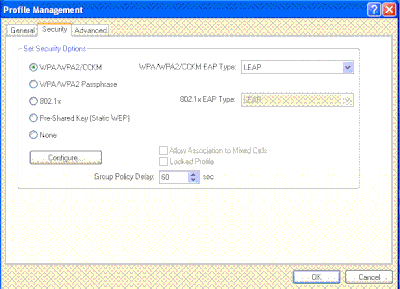

-

En la ficha Security (Seguridad), haga clic en el botón de radio WPA/WPA2/CCKM y seleccione el tipo de EAP adecuado en la lista desplegable WPA/WPA2/CCKM EAP Type (Tipo de EAP WPA/WPA2/CCKM). Este paso activa WPA.

-

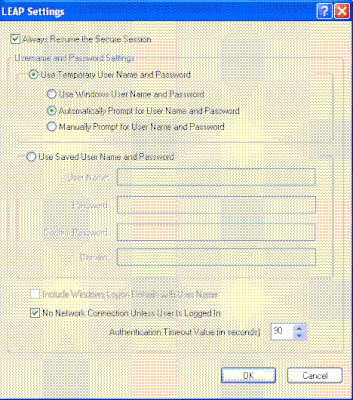

Haga clic en Configure para definir las configuraciones de EAP específicas para el tipo de EAP seleccionado.

-

Haga clic en Aceptar.

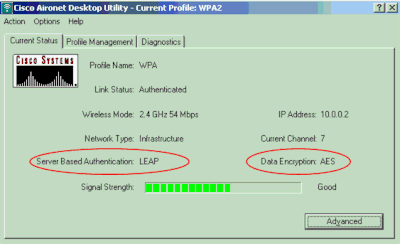

Nota: Cuando se activa este perfil, el cliente se autentica mediante 802.1x y, cuando la autenticación es satisfactoria, el cliente se conecta a la WLAN. Verifique el estado actual de ADU para verificar que el cliente utiliza el cifrado TKIP (el cifrado predeterminado que utiliza WPA1) y la autenticación EAP.

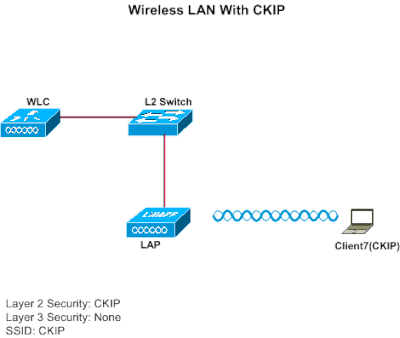

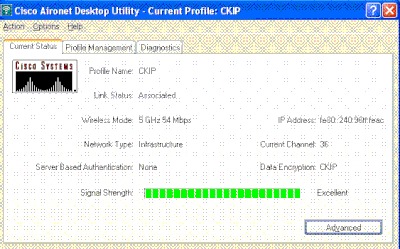

CKIP

Este ejemplo muestra una WLAN configurada con CKIP.

Configuración del WLC para CKIP

Complete estos pasos para configurar el WLC para esta configuración:

-

Haga clic en WLAN en la GUI para crear una WLAN.

Aparece la ventana WLAN. Esta ventana enumera las WLAN configuradas en el controlador.

-

Haga clic en Nuevo para configurar una WLAN nueva.

Elija el tipo y el nombre del perfil. En este ejemplo, la WLAN se llama CKIP y el ID de WLAN es 6 .

-

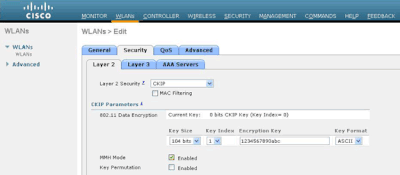

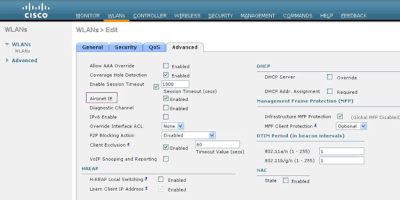

En la ventana WLAN > Edit , defina los parámetros específicos de la WLAN.

-

En la lista desplegable Capa 2, seleccione CKIP.

Este paso habilita CKIP para esta WLAN.

-

En los parámetros de CKIP, seleccione el tamaño y el índice de la clave e introduzca la clave de encriptación estática.

El tamaño de clave puede ser 40 bits, 104 bits o 128 bits. El índice de claves puede estar entre 1 y 4. Se puede aplicar un único índice de clave WEP a cada WLAN. Como sólo hay cuatro índices de clave WEP, sólo se pueden configurar cuatro WLAN para la encriptación estática de capa 2 WEP.

-

Para CKIP, elija la opción Modo MMH, la opción Permutación de clave, o ambas.

Nota: Se debe seleccionar uno de estos parámetros o ambos para que CKIP funcione según lo esperado. Si no se seleccionan estos parámetros, la WLAN permanece en el estado inhabilitado.

En este ejemplo, se utiliza la clave de 104 bits y la clave es 1234567890abc.

-

-

Elija otros parámetros en función de los requisitos de diseño.

En este ejemplo se utilizan los valores predeterminados.

-

Haga clic en Aplicar.

Nota: CKIP funciona en los AP 1100, 1130 y 1200, pero no en los AP 1000. Es necesario activar Aironet IE para que esta función funcione. CKIP expande las claves de cifrado a 16 bytes.

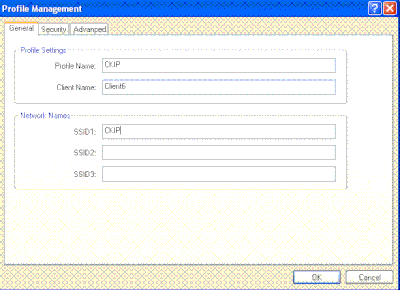

Configuración del cliente inalámbrico para CKIP

Complete estos pasos para configurar el Wireless LAN Client para esta configuración:

-

Para crear un nuevo perfil, haga clic en la pestaña Profile Management en ADU y, a continuación, haga clic en New.

-

Cuando se muestra la ventana Administración de Perfil (Generales), complete estos pasos para establecer el Nombre de Perfil, Nombre del Cliente, y SSID:

-

Ingrese el nombre del perfil en el campo de nombre del perfil.

Este ejemplo utiliza CKIP como nombre de perfil.

-

Ingrese el nombre del cliente en el campo de Nombre del cliente.

El Nombre del cliente se utiliza para identificar al cliente de red inalámbrica en la red WLAN. Esta configuración utiliza Client6 para el nombre del cliente.

-

En Nombres de Red, ingrese el SSID que debe ser utilizado para este perfil.

El SSID es el mismo que el SSID que usted configuró en el WLC. El SSID en este ejemplo es CKIP .

-

-

Haga clic en la ficha Security (Seguridad).

-

Elija Pre-Shared Key (WEP estática) en Set Security Options (Establecer opciones de seguridad), haga clic en Configure y defina el tamaño de la clave WEP y la clave WEP.

Estos valores deben coincidir con la clave WEP configurada en el WLC para esta WLAN.

-

Click OK.

Cuando se activa el SSID, el cliente inalámbrico negocia con el LAP y el WLC para utilizar CKIP para el cifrado de los paquetes.

Soluciones de seguridad de capa 3

Política web (autenticación web y paso a través de la web)

Consulte Ejemplo de Configuración de Autenticación Web del Controlador de LAN Inalámbrica para obtener información sobre cómo habilitar la autenticación Web en una red WLAN.

Consulte Ejemplo de Configuración de Autenticación Web Externa con Controladores de LAN Inalámbrica para obtener información sobre cómo configurar la autenticación Web externa y la autenticación de paso a través de la Web en una WLAN.

Consulte Ejemplo de Configuración de Wireless LAN Controller Web Passthrough para obtener más información sobre cómo habilitar el paso a través de la Web en una red WLAN.

El mecanismo Splash Page es un mecanismo de seguridad de Capa 3 introducido en la versión 5.0 del WLC utilizado para la autenticación del cliente. Consulte Ejemplo de Configuración de Redirección de la Página de Splash del Controlador de LAN Inalámbrica para obtener más información.

Paso a través VPN

Consulte Ejemplo de Configuración de VPN de Cliente sobre LAN Inalámbrica con WLC para obtener información sobre cómo configurar el paso a través de VPN en una WLAN.

Troubleshoot

Comandos para resolución de problemas

Puede utilizar los comandos debug para resolver problemas de configuración.

Depuraciones para la autenticación Web:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx:xx>: configura la depuración de direcciones MAC para el cliente.

-

debug aaa all enable: configura la depuración de todos los mensajes AAA.

-

debug pem state enable: configura el debug de la máquina de estados del administrador de políticas

-

debug pem events enable : configura la depuración de eventos del administrador de políticas.

-

debug dhcp message enable: utilice este comando para mostrar la información de depuración sobre las actividades del cliente de protocolo de configuración dinámica de host (DHCP) y para supervisar el estado de los paquetes DHCP.

-

debug dhcp packet enable : use este comando para ver la información de nivel de paquete de DHCP.

-

debug pm ssh-appgw enable : configura la depuración de puertas de enlace de la aplicación.

-

debug pm ssh-tcp enable—Configura debug of policy manager tcp handling

Depuraciones para WEP: No hay depuración para WEP porque se realiza en el AP, active debug dot11 all enable.

Depuraciones para el almacenamiento en caché 802.1X/WPA/RSN/PMK:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx:xx>: configura la depuración de direcciones MAC para el cliente.

-

debug dot1x all enable: utilice este comando para mostrar la información de depuración de 802.1X.

-

debug dot11 all enable: utilice este comando para habilitar la depuración de las funciones de radio.

-

debug pem events enable : configura la depuración de eventos del administrador de políticas.

-

debug pem state enable : configura la depuración de la máquina de estado del administrador de políticas.

-

debug dhcp message enable: utilice este comando para mostrar la información de depuración sobre las actividades del cliente de protocolo de configuración dinámica de host (DHCP) y para supervisar el estado de los paquetes DHCP.

-

debug dhcp packet enable : use este comando para ver la información de nivel de paquete de DHCP.

-

debug mobility handoff enable (para roaming dentro del switch): configura el debug de paquetes de movilidad.

-

show client detail <mac>: muestra información detallada de un cliente por dirección mac. Verifique la configuración del tiempo de espera de la sesión WLAN y RADIUS.

Información Relacionada

- Ejemplo de Configuración de Restricción del Acceso WLAN Basado en SSID con WLC y Cisco Secure ACS

- Ejemplo de Configuración de ACL en el Controlador de LAN Inalámbrica

- Guía de configuración del Controlador de LAN de la Red Inalámbrica Cisco, versión 4.0

- Página de Soporte de Red Inalámbrica

- Asistencia técnica y descargas de Cisco

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

22-Sep-2023 |

Recertificación |

1.0 |

09-Jul-2010 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios