Introducción

Este documento describe la configuración de una WLAN segura iPSK en un Cisco 9800 Wireless LAN Controller con Cisco ISE como servidor RADIUS.

Prerequisites

Requirements

- Familiaridad con la configuración básica de una WLAN en 9800

- Capacidad para adaptar la configuración a su implementación

Componentes Utilizados

- Cisco 9800-CL WLC que ejecuta 17.6.3

- Cisco ISE 3.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

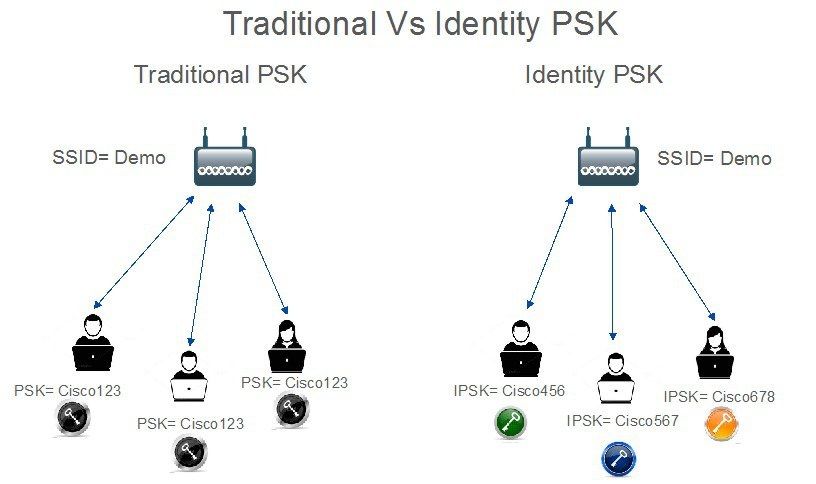

Comprender qué es iPSK y en qué situaciones encaja

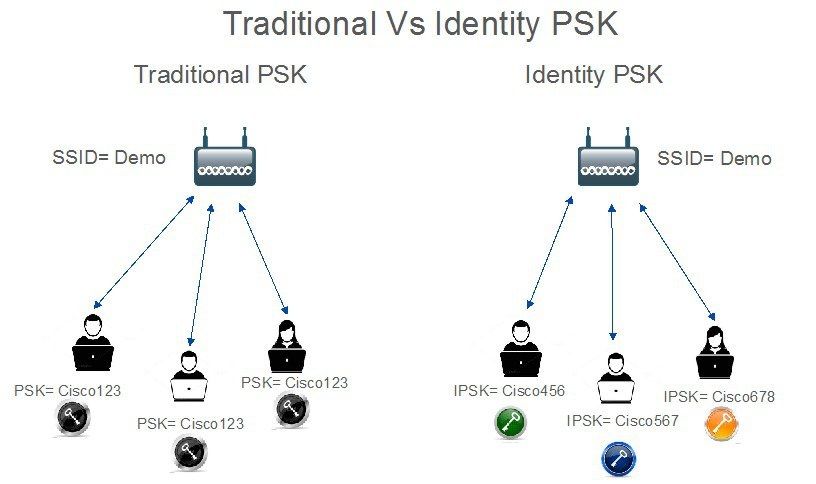

Las redes seguras con clave precompartida (PSK) tradicionales utilizan la misma contraseña para todos los clientes conectados. Esto puede dar lugar a que la clave compartida con usuarios no autorizados provoque una brecha en la seguridad y un acceso no autorizado a la red. La mitigación más común de esta brecha es el cambio de PSK en sí. Esto afecta a todos los usuarios, ya que muchos dispositivos finales deben actualizarse con la nueva clave para poder acceder de nuevo a la red.

Con Identity PSK (iPSK), se crean claves previamente compartidas únicas para usuarios individuales o de un grupo de usuarios en el mismo SSID con la ayuda de un servidor RADIUS. Este tipo de configuración es extremadamente útil en redes en las que los dispositivos de cliente final no admiten la autenticación dot1x, pero se necesita un esquema de autenticación más seguro y granular. Desde la perspectiva de un cliente, esta WLAN parece idéntica a la red PSK tradicional. En caso de que una de las PSK se vea comprometida, solo la persona o el grupo afectado necesita que se actualice su PSK. El resto de los dispositivos conectados a la WLAN no se ven afectados.

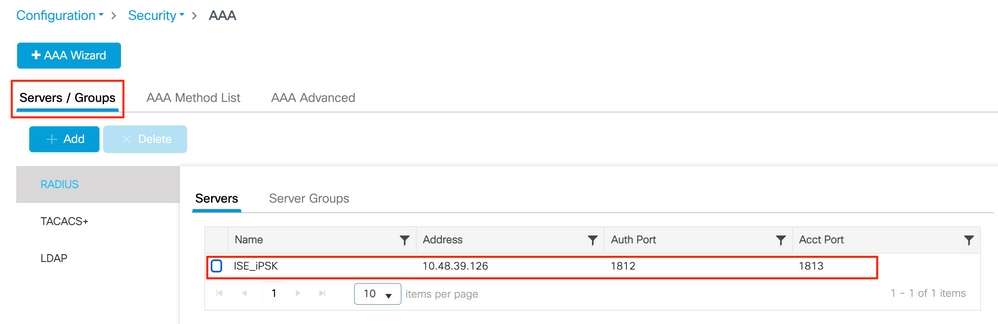

Configuración del WLC 9800

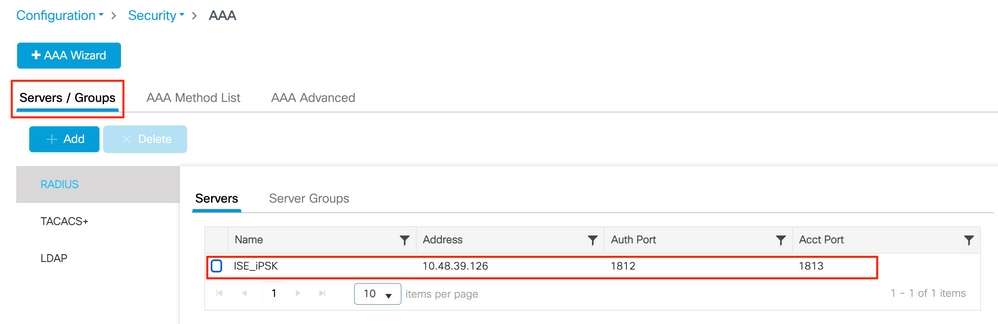

En Configuration > Security > AAA > Servers/Groups > Servers, agregue ISE como servidor RADIUS:

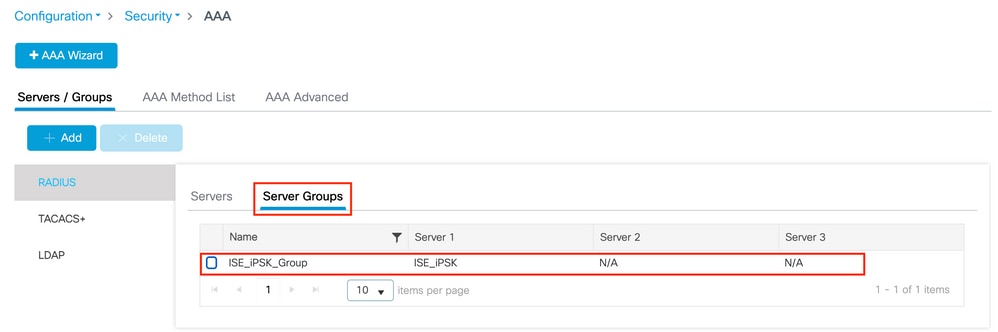

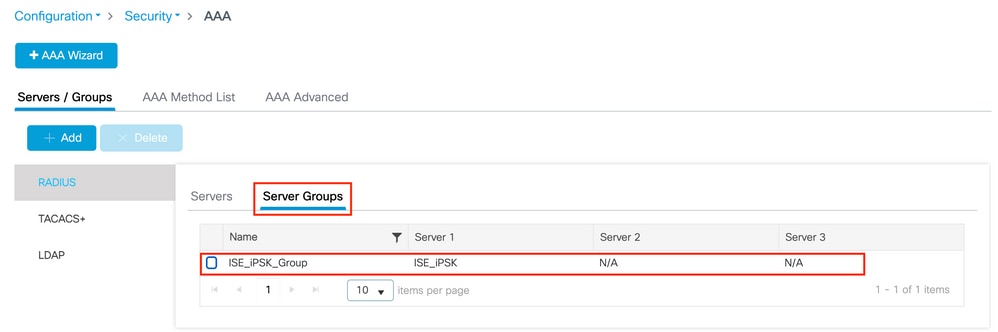

En Configuration > Security > AAA > Servers/Groups > Server Groups, cree un grupo de servidores RADIUS y agréguele el servidor ISE creado anteriormente:

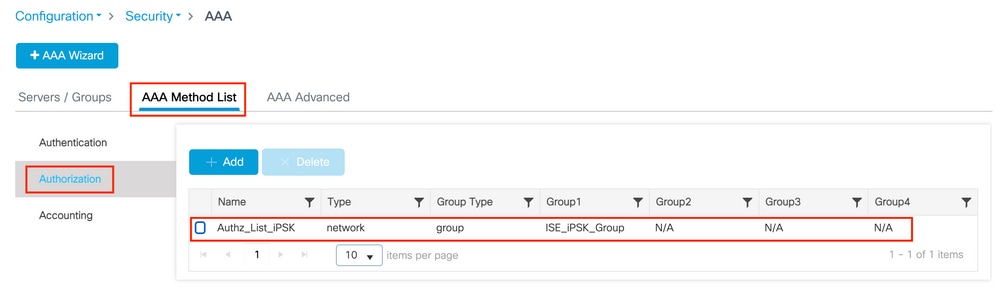

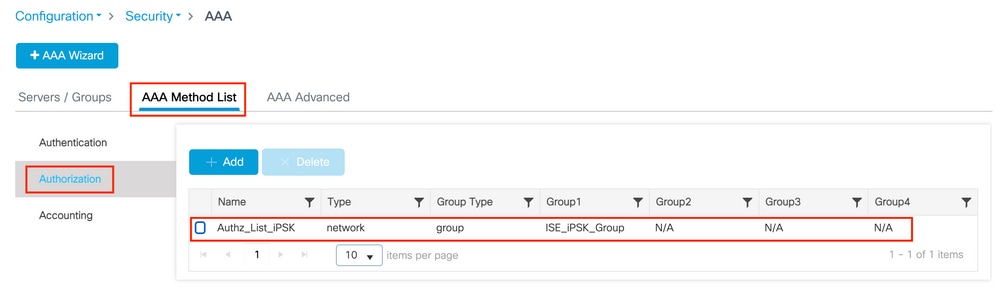

En la pestaña Lista de Métodos AAA, cree una lista de Autorización con el Tipo "red" y el Tipo de Grupo "grupo" señalando al grupo de servidores RADIUS previamente creado:

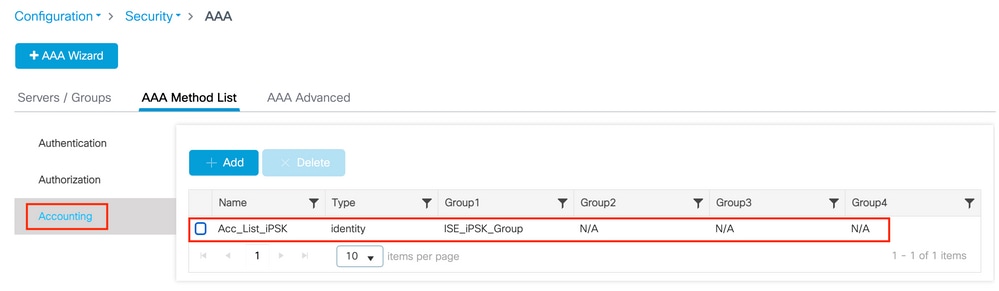

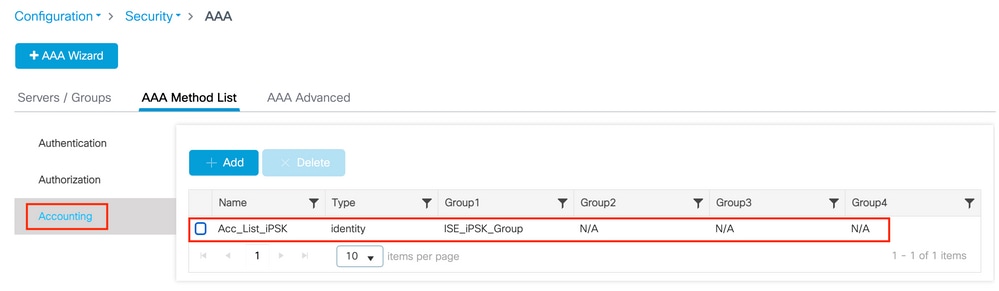

La configuración de la Contabilización es opcional, pero se puede hacer configurando el Tipo a "identidad" y apuntándolo al mismo grupo de servidores RADIUS:

Esto también se puede realizar a través de la línea de comandos mediante:

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

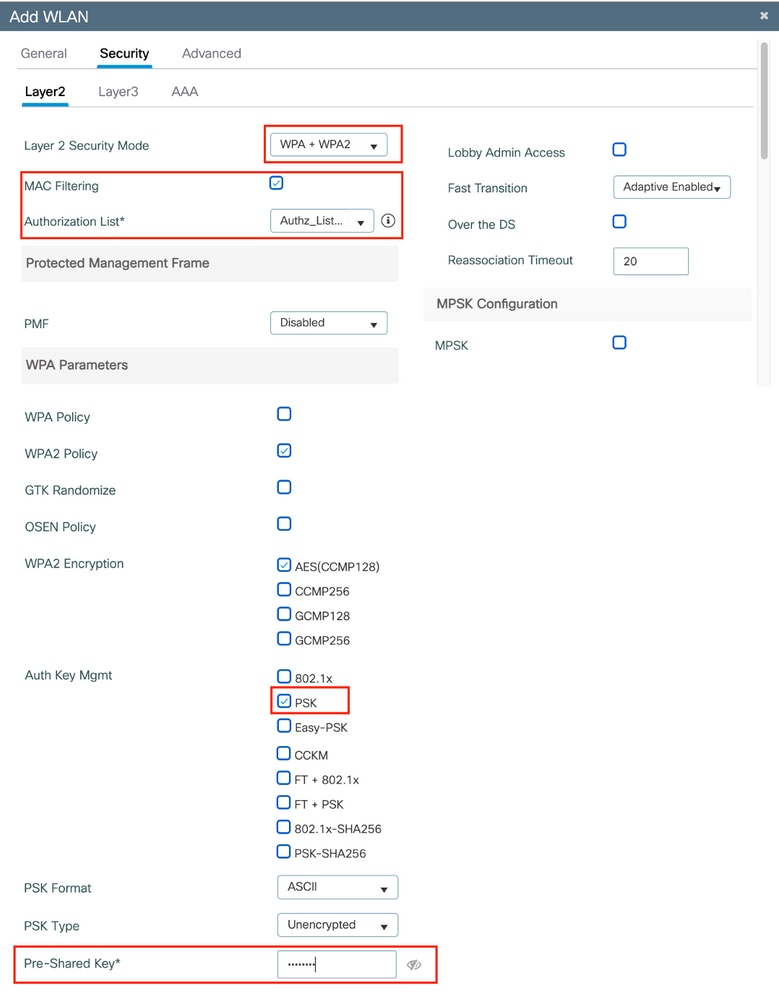

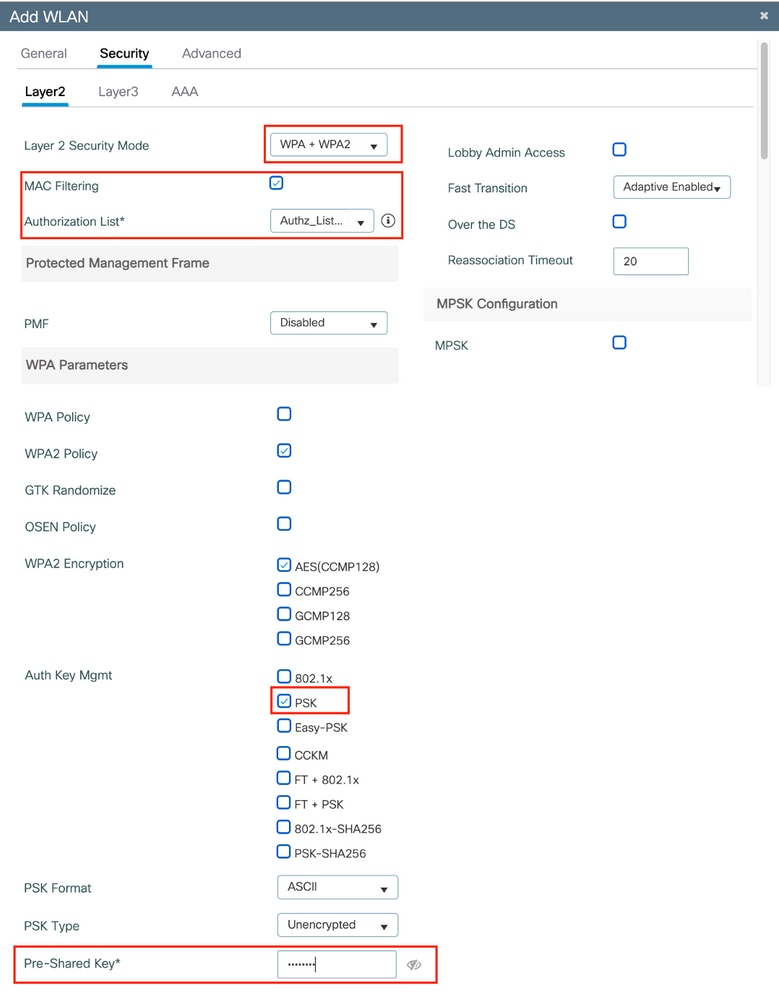

En Configuration > Tags & Profiles > WLANs, cree una nueva WLAN. En Configuración de capa 2:

- Active el filtrado de MAC y establezca la lista de autorización en la creada anteriormente

- En Auth Key Mgmt, habilite PSK

- El campo de clave previamente compartida se puede rellenar con cualquier valor. Esto se hace solamente para satisfacer el requisito del diseño de la interfaz web. Ningún usuario puede autenticarse con esta clave. En este caso, la clave previamente compartida se estableció en "12345678".

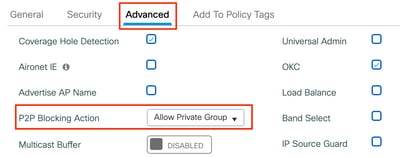

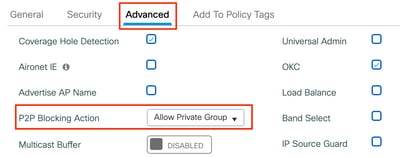

La segregación de usuarios se puede lograr en la pestaña Advanced. Si se establece en Permitir grupo privado, los usuarios que utilicen la misma PSK podrán comunicarse entre sí, mientras que los usuarios que utilicen una PSK diferente se bloquearán:

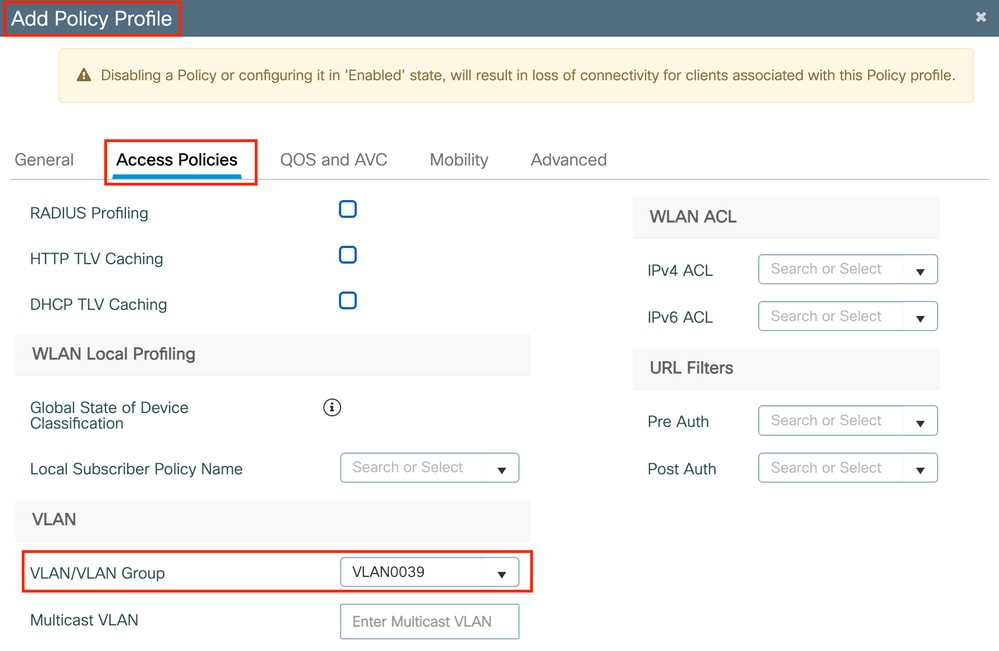

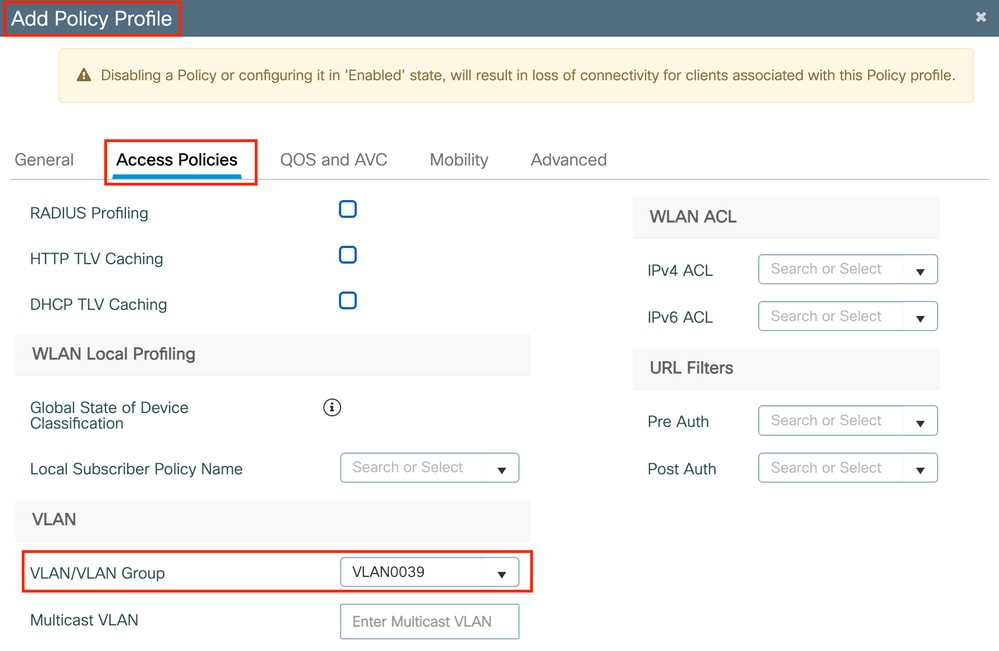

En Configuration > Tags & Profiles > Policy, cree un nuevo perfil de política. En la pestaña Políticas de acceso, establezca la VLAN o el grupo de VLAN que esta WLAN está utilizando:

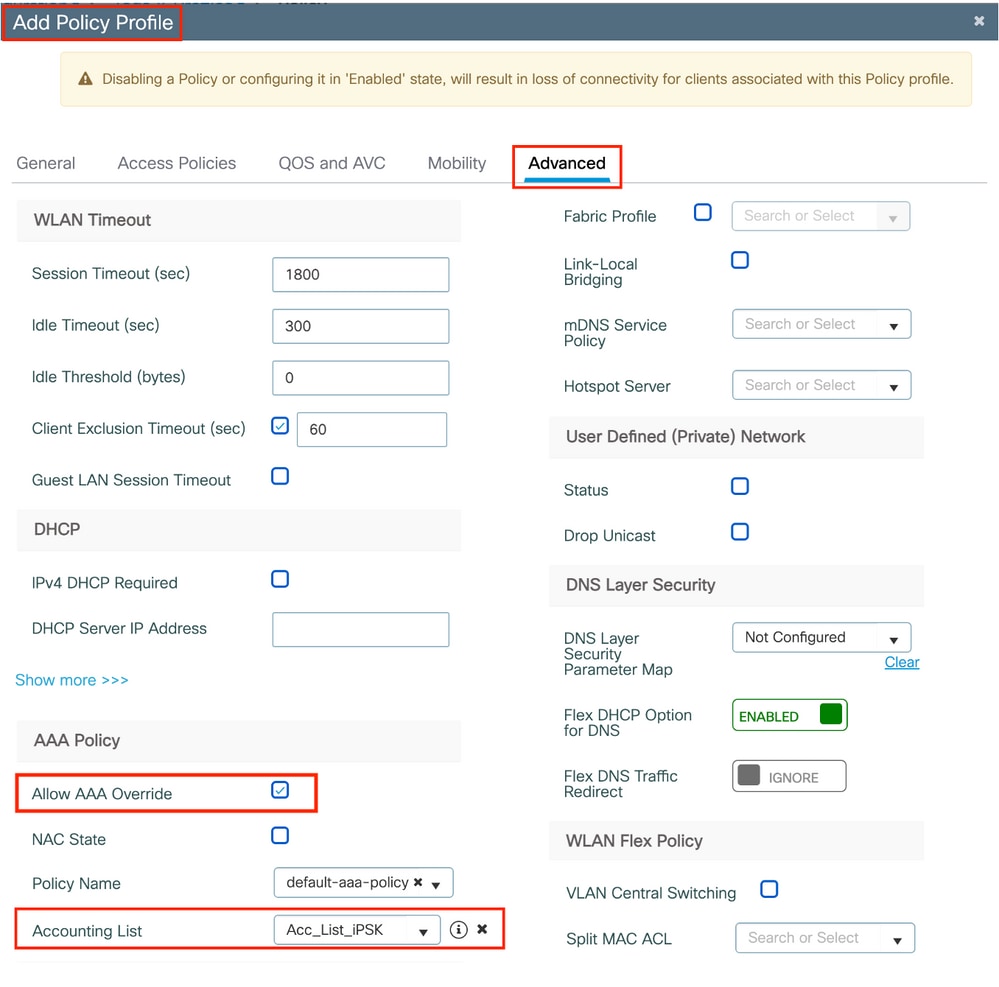

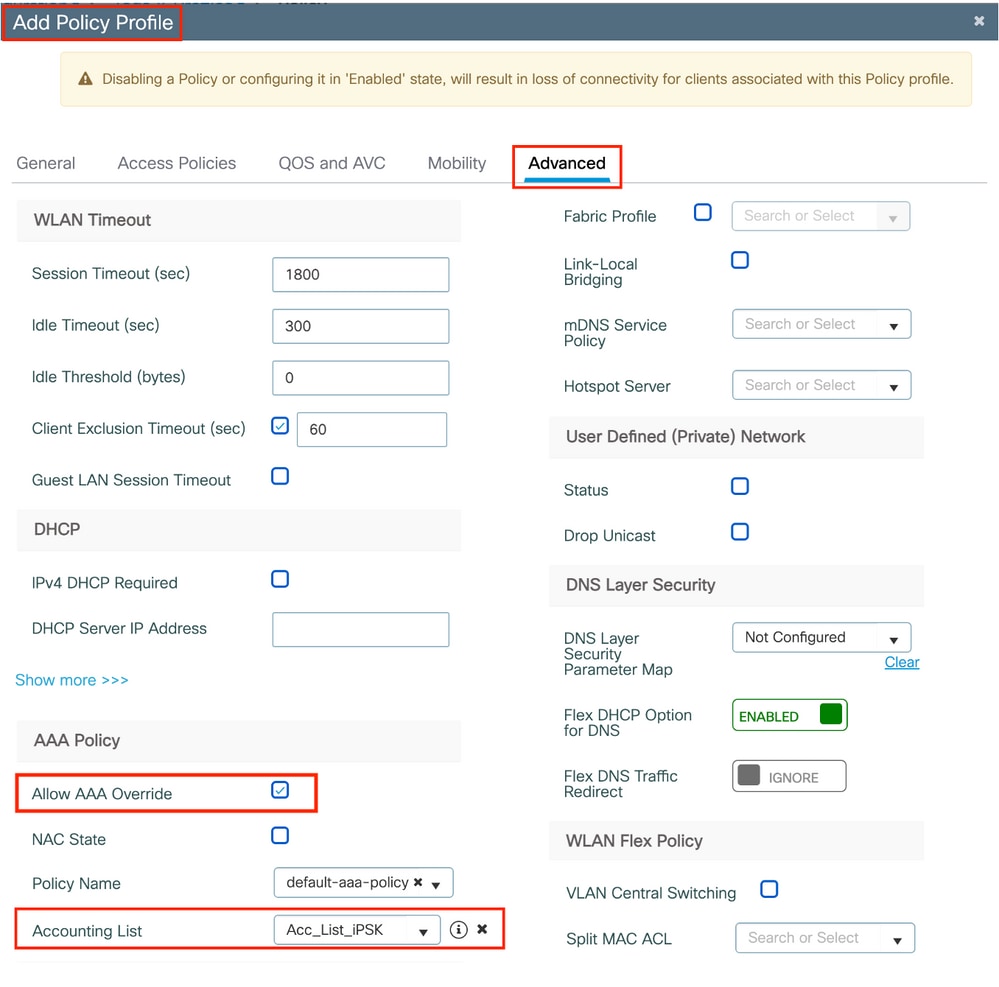

En la pestaña Advanced, habilite AAA Override y agregue la lista de cuentas si se creó anteriormente:

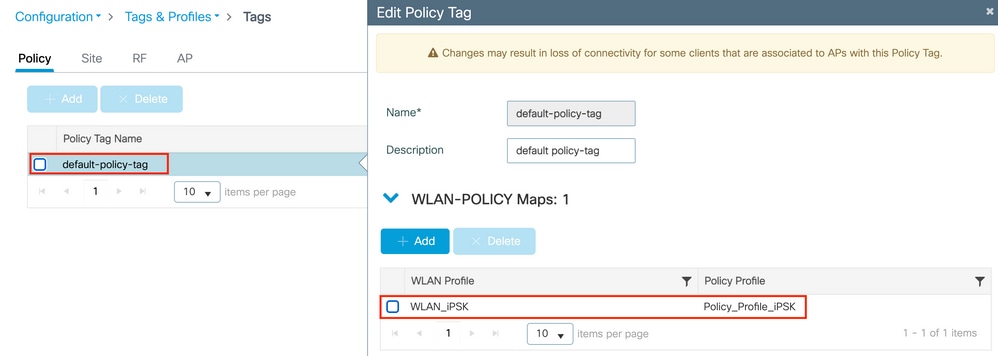

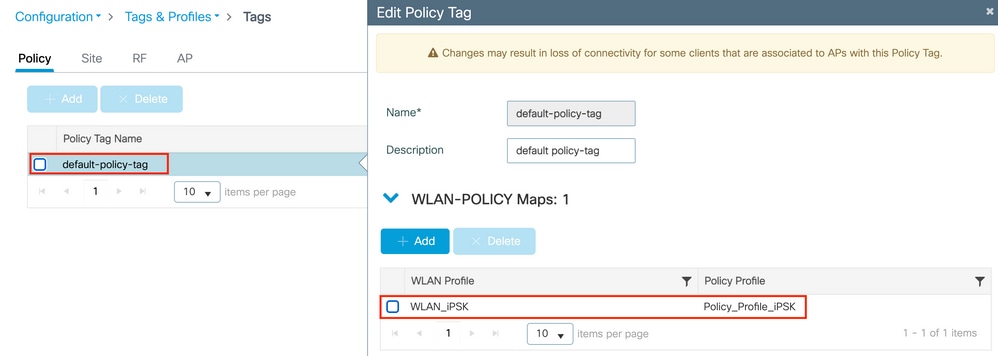

En Configuration > Tags & Profiles > Tags > Policy, asegúrese de que la WLAN esté asignada al perfil de política que creó:

Esto también se puede realizar a través de la línea de comandos mediante:

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

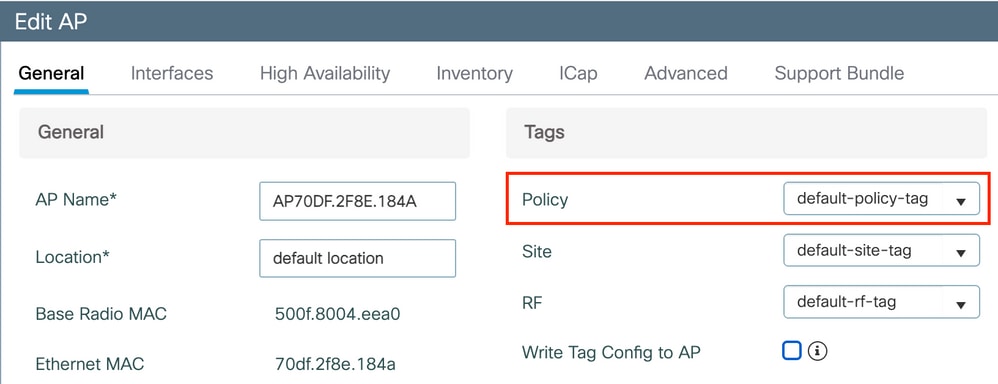

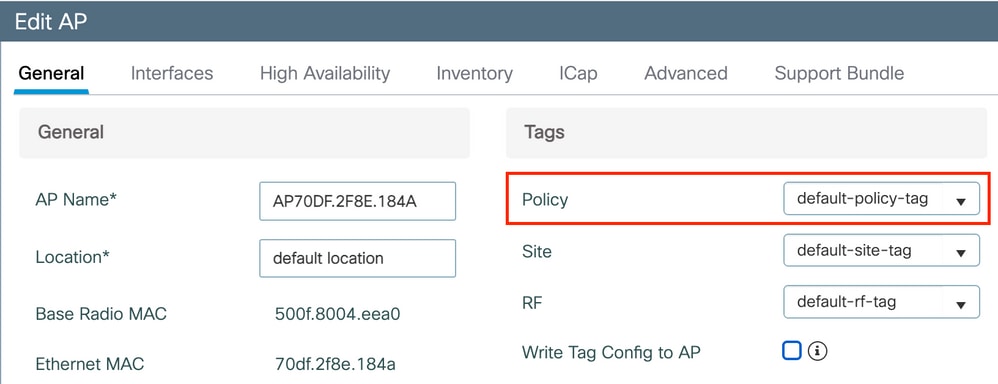

En Configuration > Wireless > Access Points, asegúrese de que esta etiqueta se haya aplicado en los puntos de acceso en los que se debe transmitir la WLAN:

Configuración de ISE

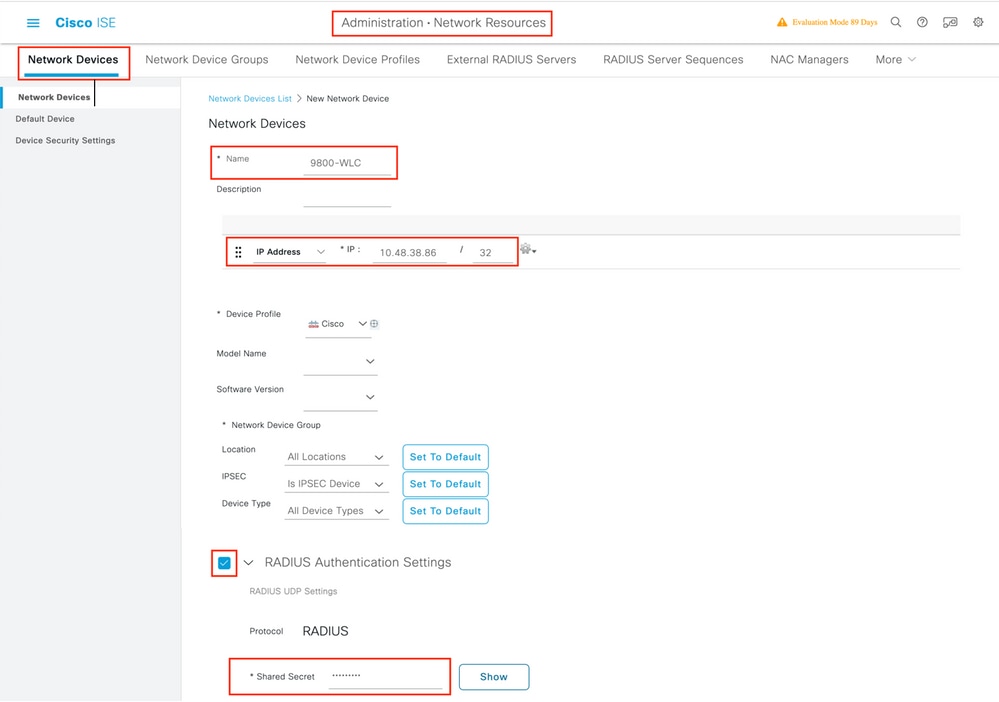

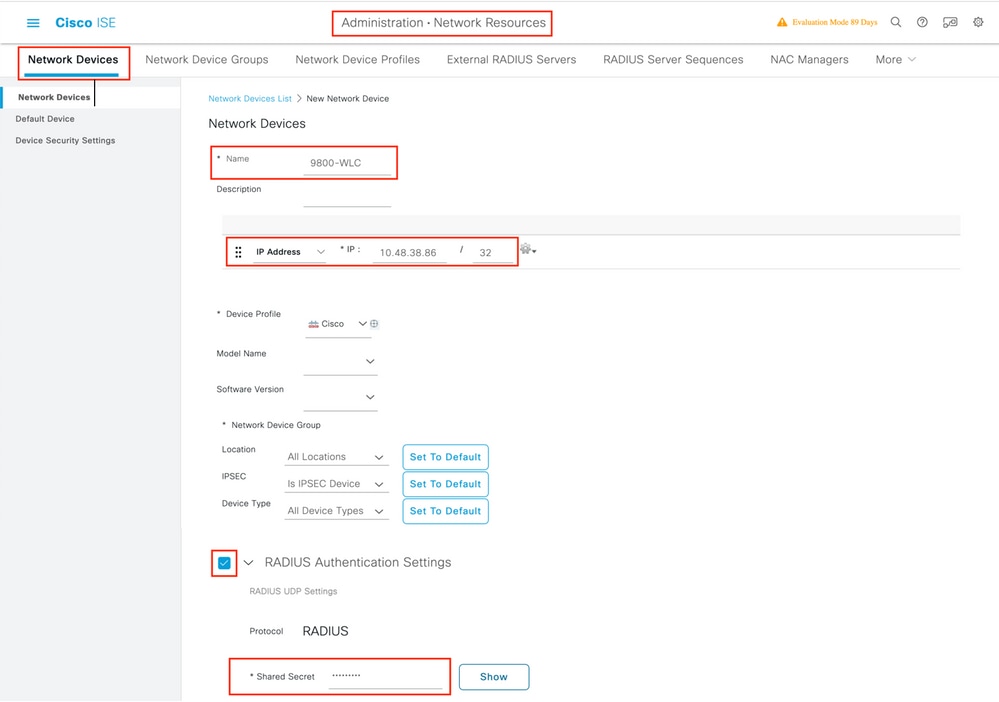

Esta guía de configuración cubre un escenario en el que la PSK del dispositivo se determina en función de la dirección MAC del cliente. Bajo Administration > Network Resources > Network Devices, agregue un nuevo dispositivo, especifique la dirección IP, habilite los valores de autenticación RADIUS y especifique un secreto compartido RADIUS:

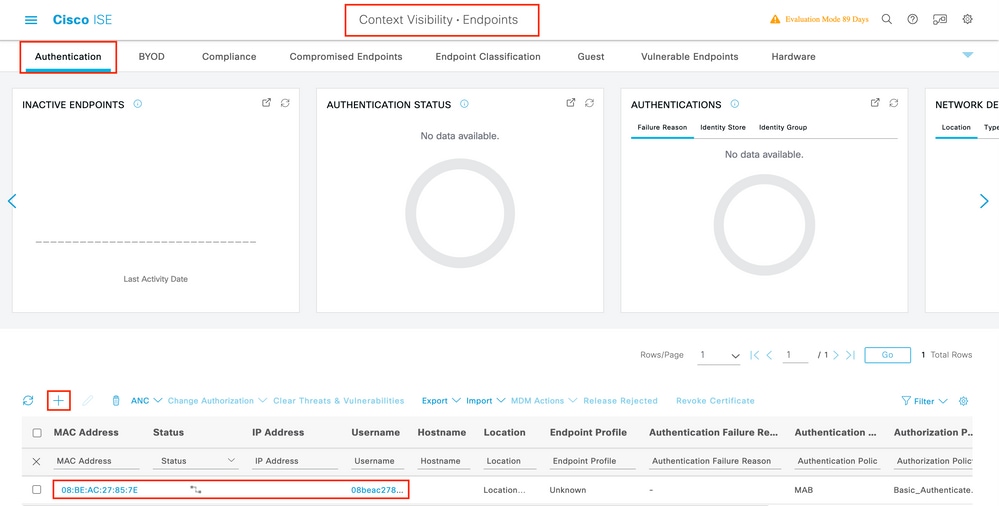

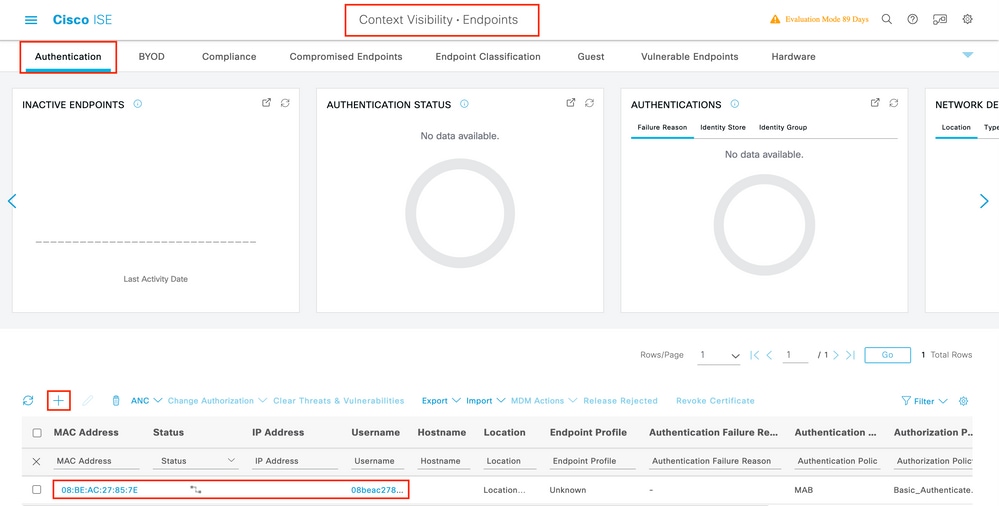

En Context Visibility > Endpoints > Authentication, agregue las direcciones MAC de todos los dispositivos (clientes) que se conectan a la red iPSK:

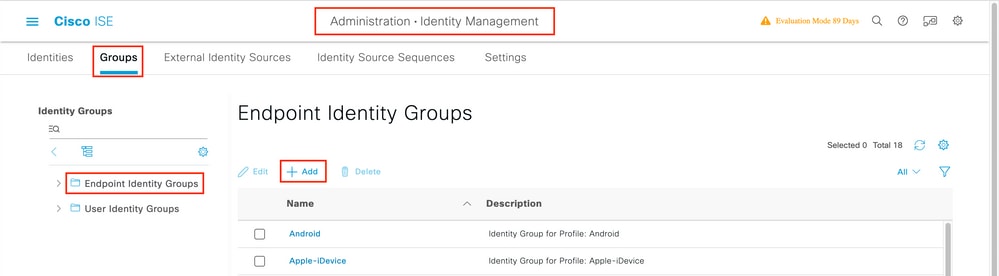

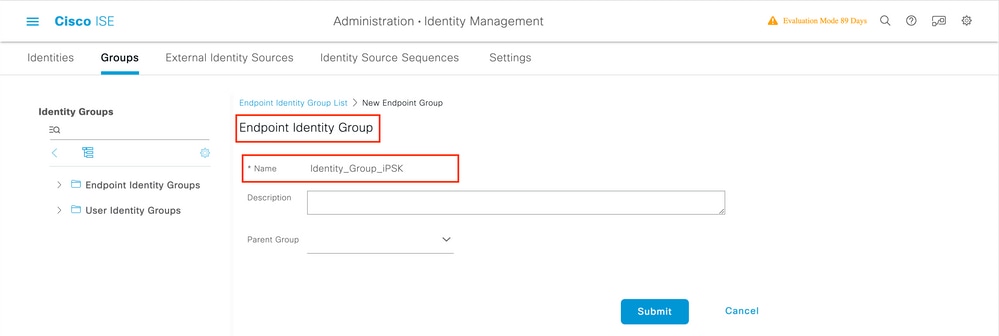

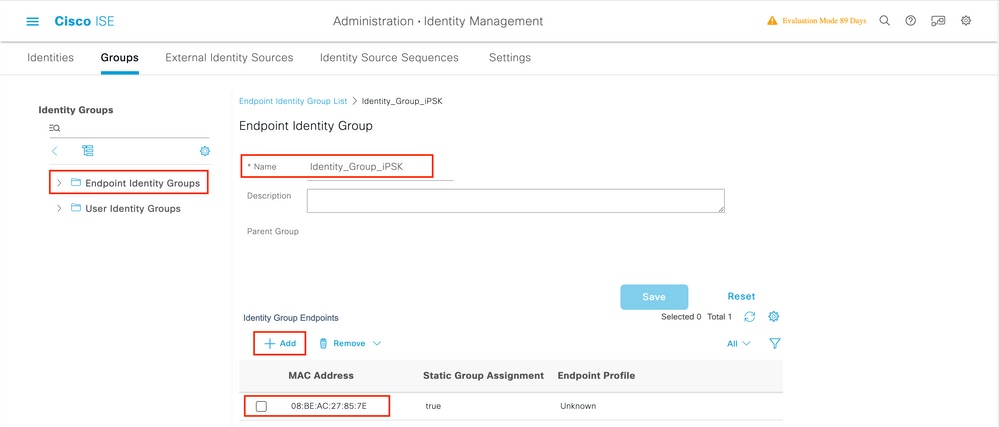

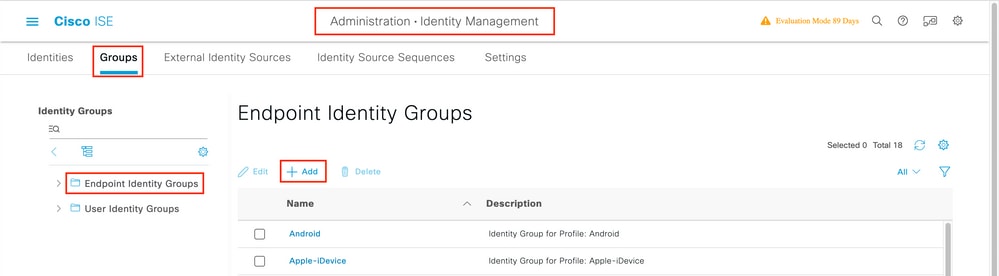

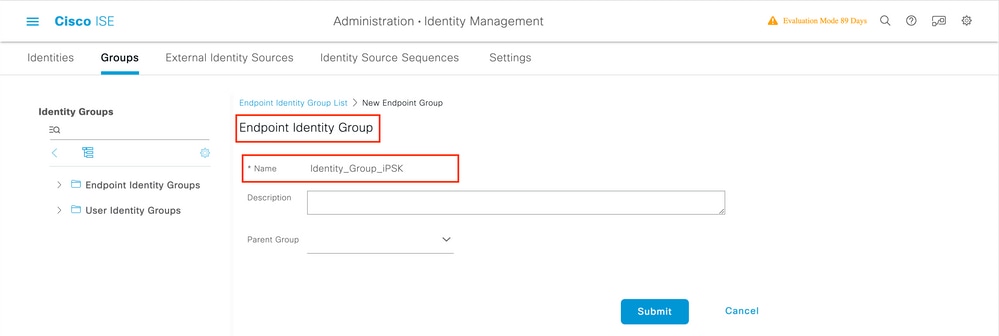

En Administration > Identity Management > Groups >Endpoint Identity Groups, cree uno o más grupos y asígneles usuarios. Posteriormente, cada grupo se puede configurar para utilizar una PSK diferente para conectarse a la red.

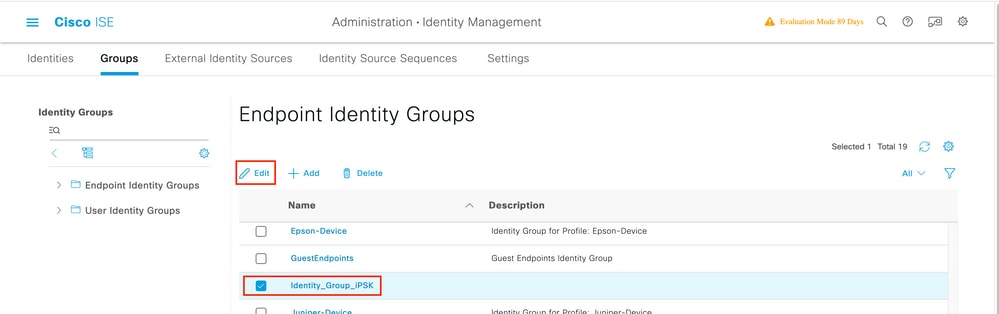

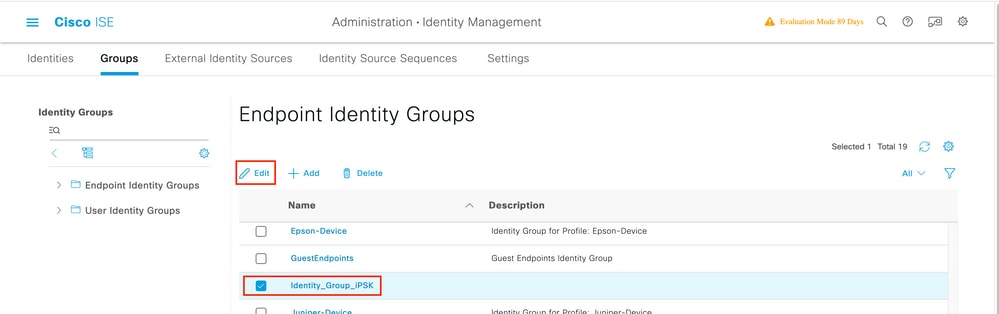

Una vez creado el grupo, puede asignarles usuarios. Seleccione el grupo que ha creado y haga clic en Editar:

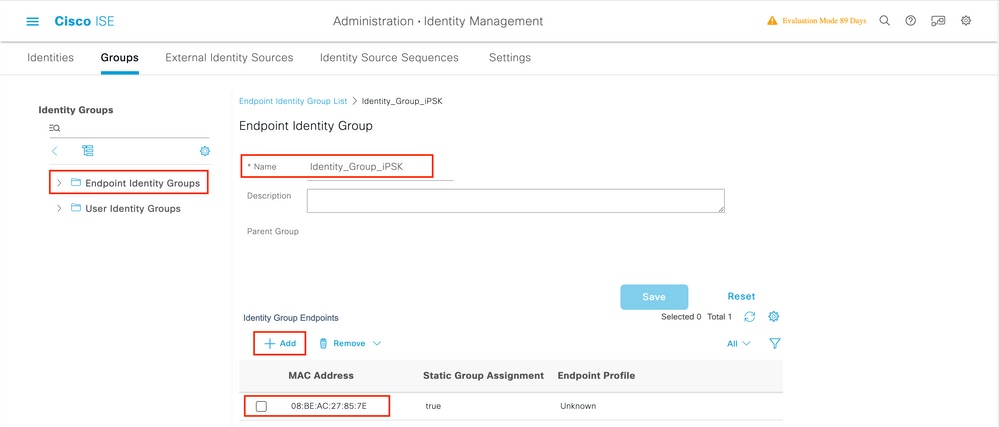

En la configuración del grupo, agregue la dirección MAC del cliente o clientes que desea asignar a este grupo haciendo clic en el botón "Agregar":

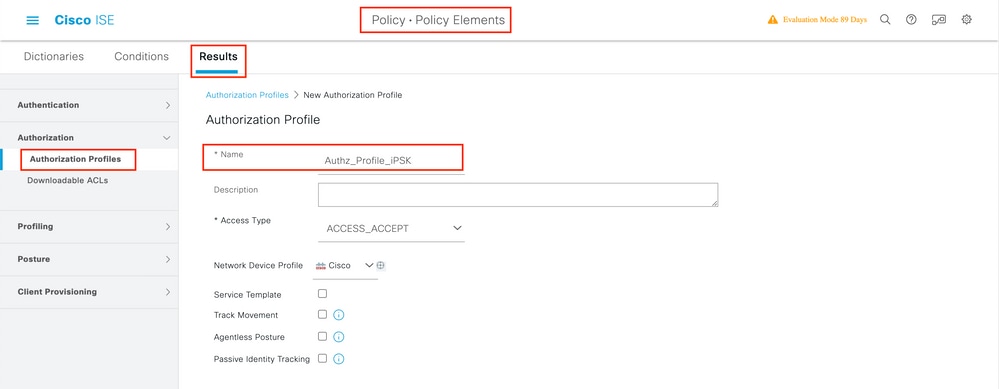

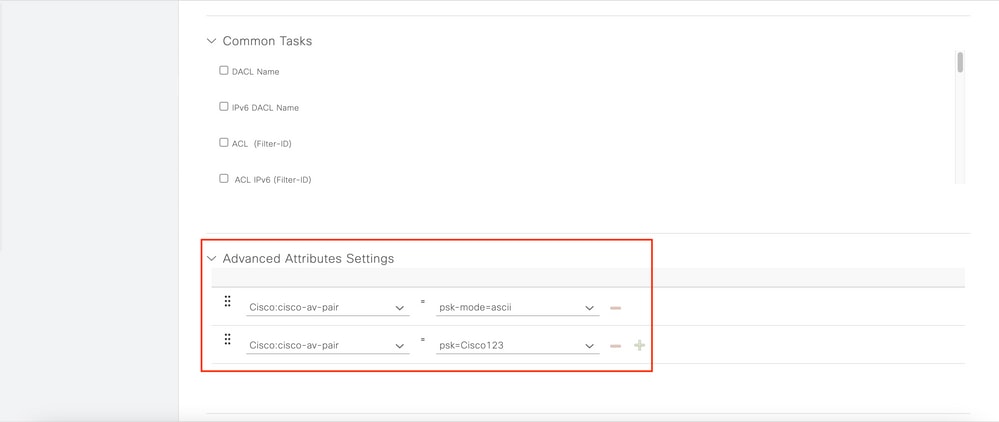

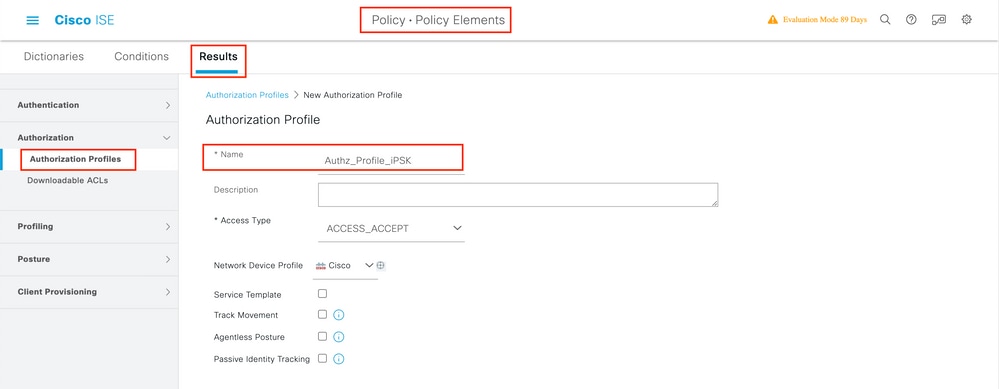

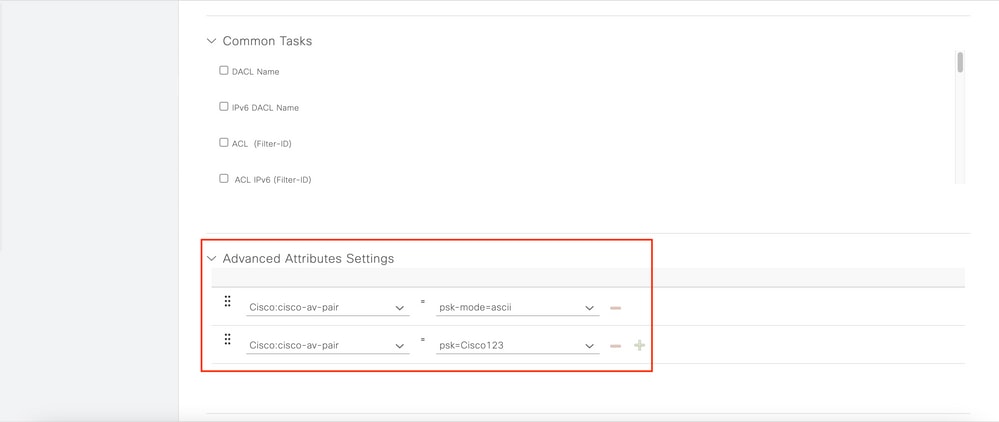

En Directiva > Elementos de directiva > Resultados > Autorización > Perfiles de autorización, cree un nuevo perfil de autorización. Establezca los atributos en:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

Para cada grupo de usuarios que debe utilizar una PSK diferente, cree un resultado adicional con un par av psk diferente. Aquí también se pueden configurar parámetros adicionales como la anulación de ACL y VLAN.

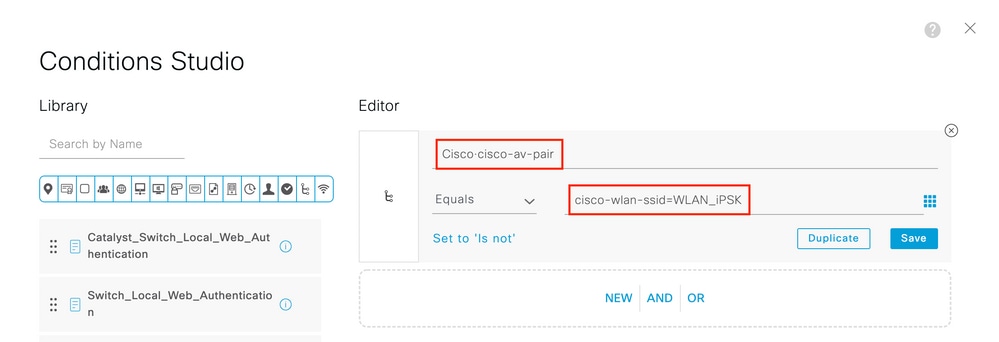

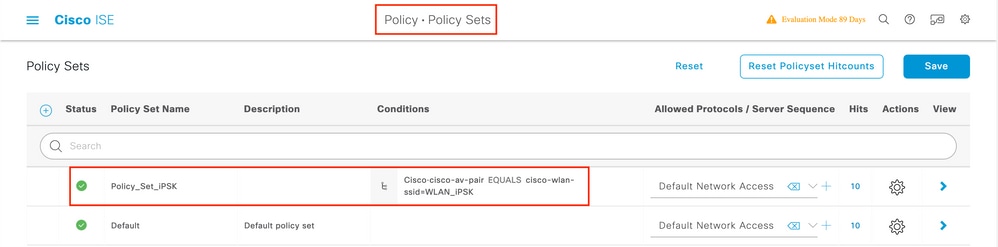

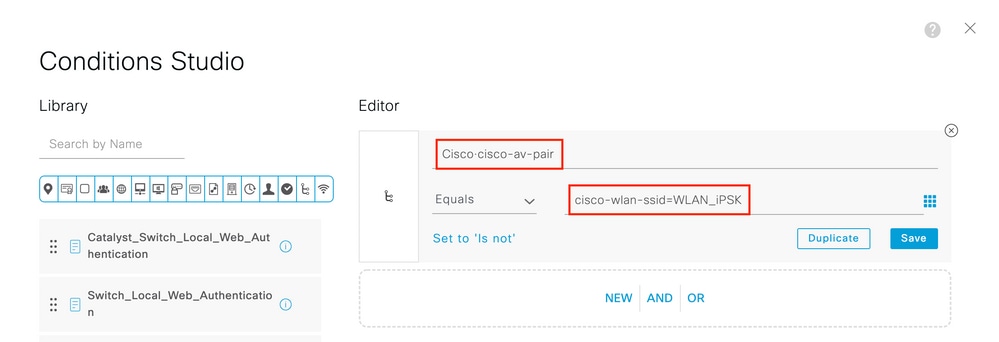

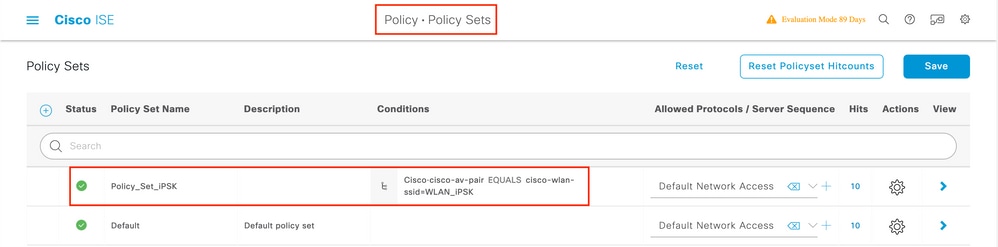

En Policy > Policy Sets, cree uno nuevo. Para asegurarse de que el cliente coincide con el conjunto de directivas, se utiliza esta condición:

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

Se pueden agregar condiciones adicionales para que la coincidencia de políticas sea más segura.

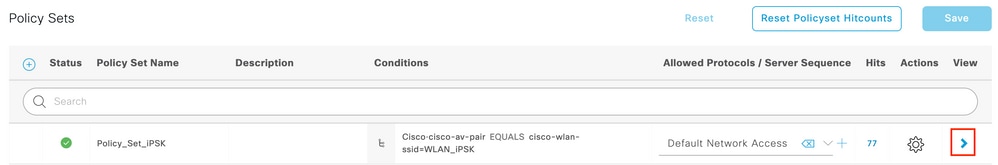

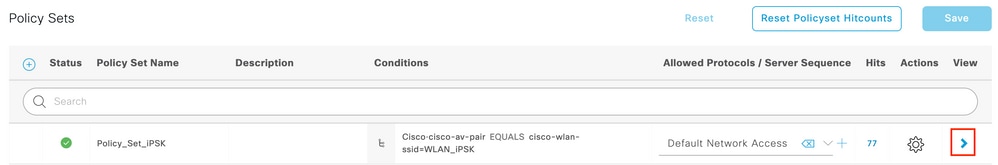

Vaya a la configuración del conjunto de políticas iPSK recién creado haciendo clic en la flecha azul a la derecha de la línea del conjunto de políticas:

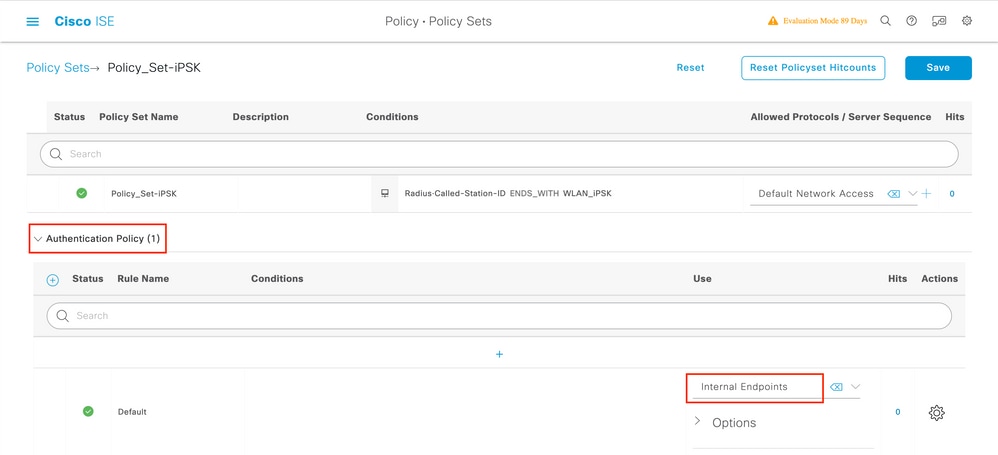

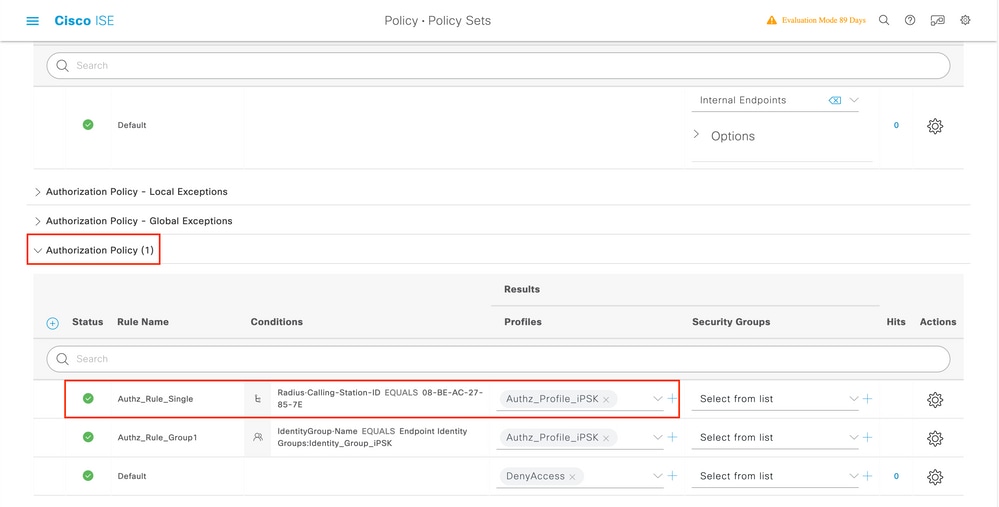

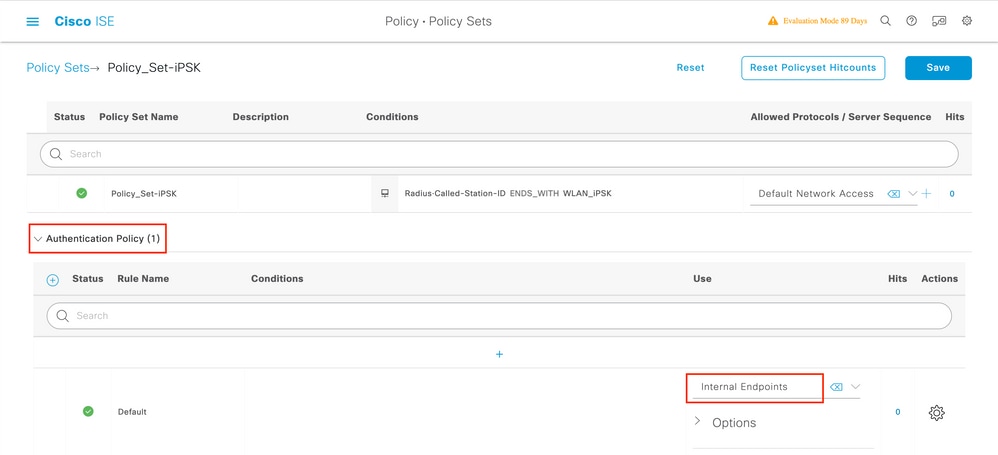

Asegúrese de que Authentication Policy esté configurado en "Internal Endpoints":

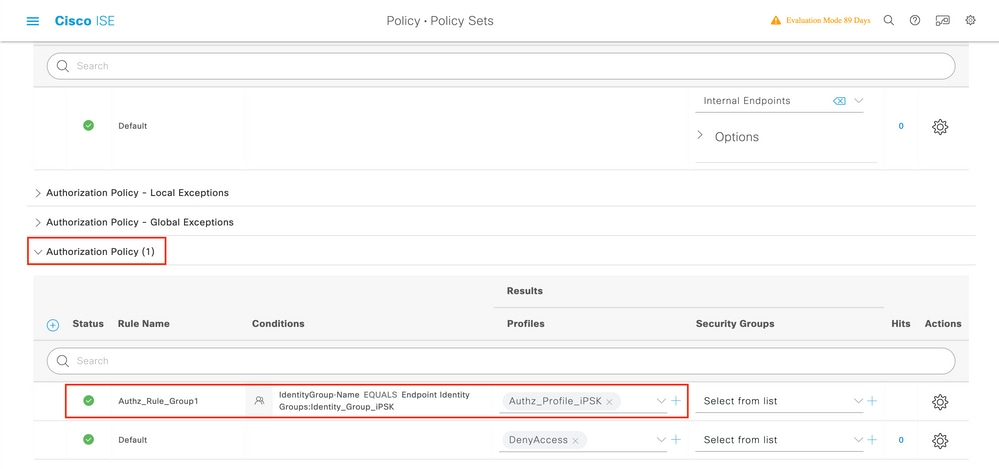

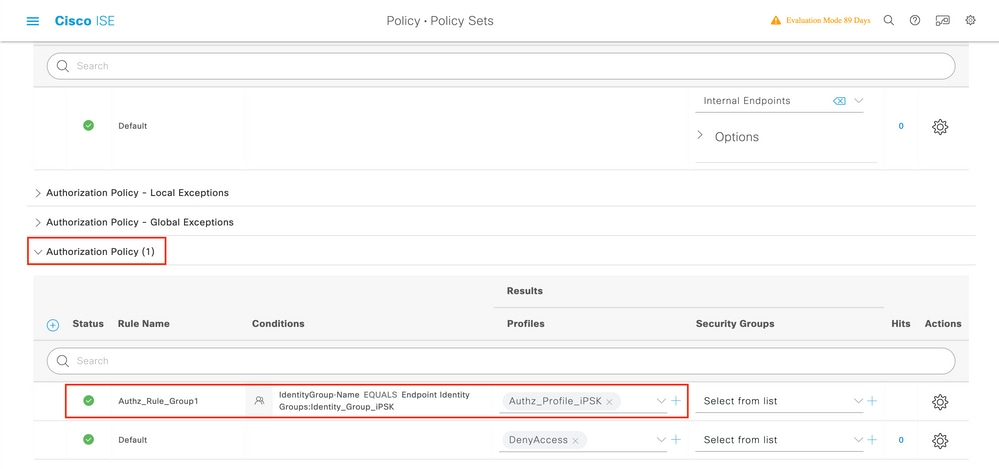

En Directiva de autorización, cree una nueva regla para cada uno de los grupos de usuarios. Como condición, utilice:

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

con el Resultado siendo el Perfil de autorización que se creó previamente. Asegúrese de que la regla predeterminada permanece en la parte inferior y señala a DenyAccess.

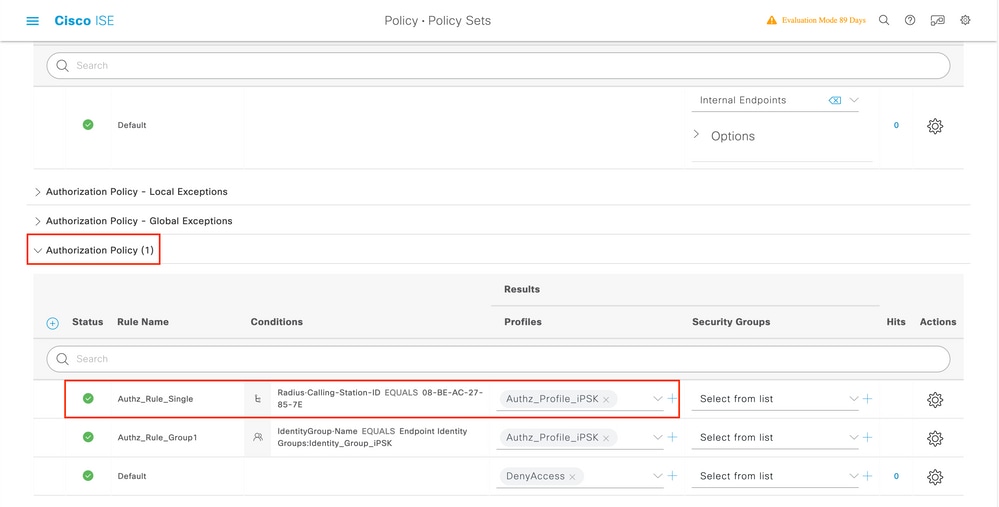

Si cada usuario va a tener una contraseña diferente, en lugar de crear grupos de terminales y reglas que coincidan con ese grupo de terminales, se puede crear una regla con esta condición:

Radius-Calling-Station-ID EQUALS <client_mac_addr>

Nota: El delimitador de dirección MAC se puede configurar en el WLC en AAA >AAA Advanced > Global Config > Advanced Settings. En este ejemplo, se utilizó el carácter "-".

Las reglas de la política de autorización permiten utilizar muchos otros parámetros para especificar la contraseña que el usuario está utilizando.

Algunas de las reglas más utilizadas son:

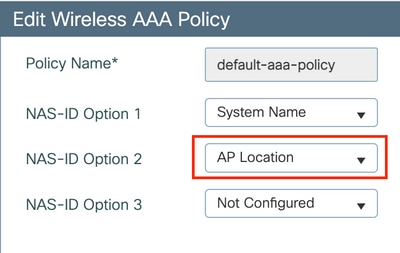

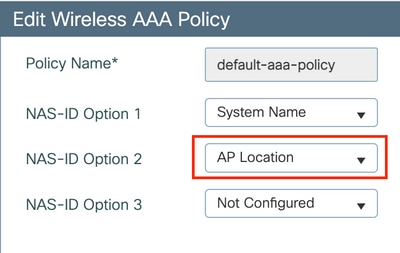

- Coincidencia basada en la ubicación del usuario

En este escenario, el WLC necesita enviar la información de la ubicación del AP al ISE. Esto permite a los usuarios de una ubicación utilizar una contraseña, mientras que los usuarios de otra ubicación utilizan una contraseña diferente. Esto se puede configurar en Configuration > Security > Wireless AAA Policy:

- Coincidencia basada en la definición de perfiles del dispositivo

En este escenario, el WLC necesita ser configurado para perfilar los dispositivos globalmente. Esto permite al administrador configurar una contraseña diferente para los dispositivos de teléfono y portátil. La clasificación de dispositivos globales se puede habilitar en Configuration > Wireless > Wireless Global. Para la configuración de perfiles de dispositivos en ISE, consulte la Guía de diseño de perfiles de ISE.

Además de devolver la clave de cifrado, dado que esta autorización se produce en la fase de asociación 802.11, es totalmente posible devolver otros atributos AAA desde ISE, como ACL o ID de VLAN.

Troubleshoot

Troubleshooting en el 9800 WLC

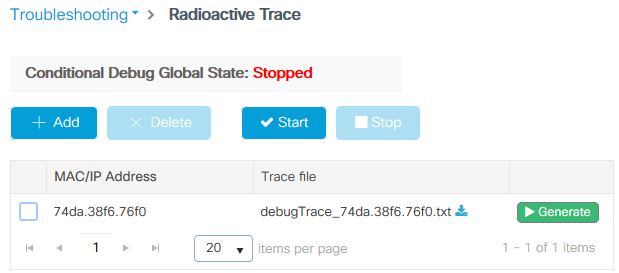

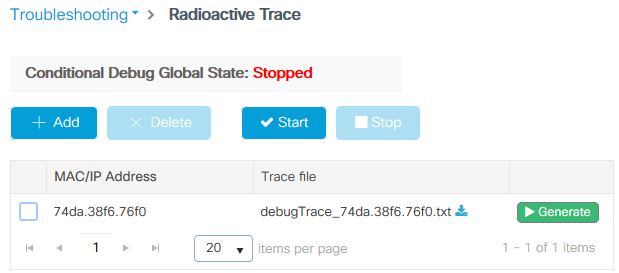

En el WLC, la recolección de rastros radiactivos debe ser más que suficiente para identificar la mayoría de los problemas. Esto se puede hacer en la interfaz web del WLC bajo Troubleshooting > Radioactive Trace. Agregue la dirección MAC del cliente, presione Start e intente reproducir el problema. Haga clic en Generate para crear el archivo y descargarlo:

Importante: Los iPhones de los smartphones IOS 14 y Android 10 utilizan direcciones MAC aleatorias al asociarse a la red. Esta funcionalidad puede interrumpir por completo la configuración de iPSK. Asegúrese de que esta función está desactivada.

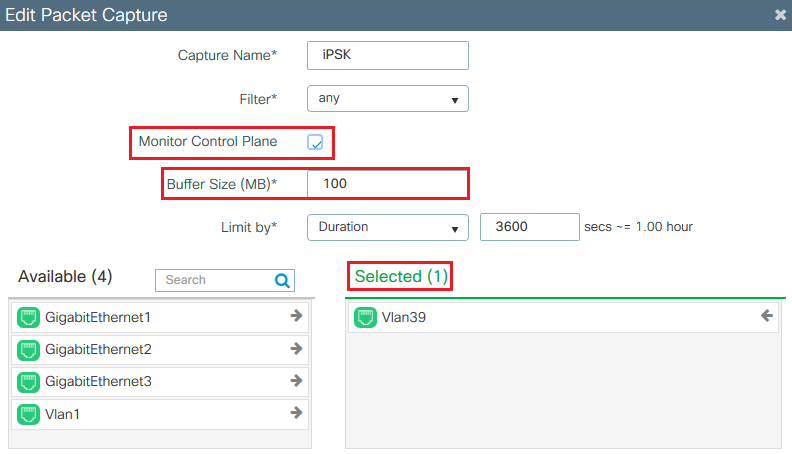

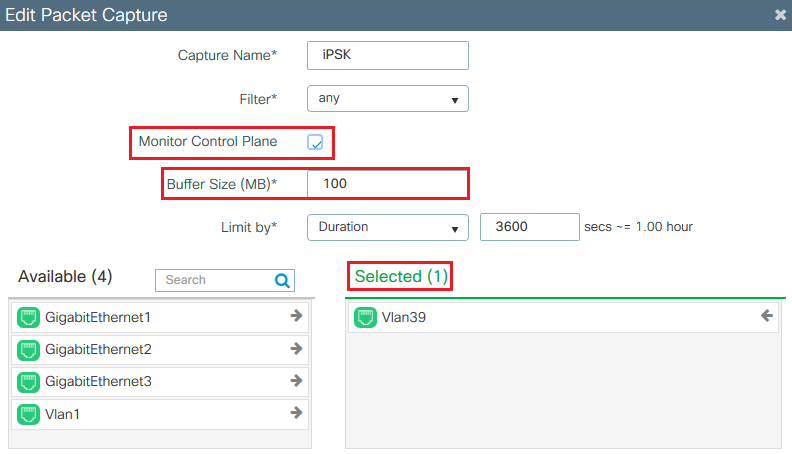

Si los rastros radiactivos no son suficientes para identificar el problema, las capturas del paquete se pueden recolectar directamente en el WLC. En Troubleshooting > Captura de Paquetes, agregue un punto de captura. De forma predeterminada, el WLC utiliza la interfaz de administración inalámbrica para todas las comunicaciones RADIUS AAA. Aumente el tamaño del buffer a 100 MB si el WLC tiene un número alto de clientes:

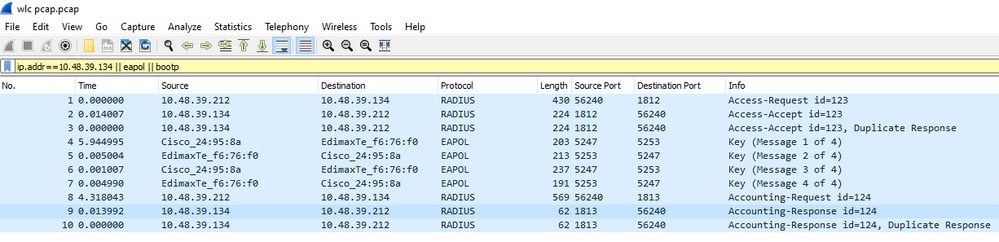

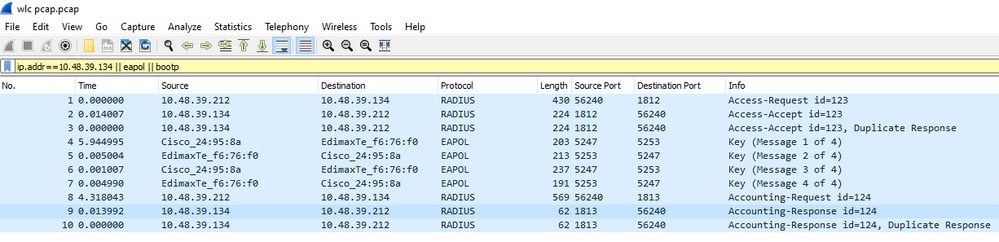

En la imagen siguiente se muestra una captura de paquetes de un intento de autenticación y contabilización exitoso. Utilice este filtro de Wireshark para filtrar todos los paquetes relevantes para este cliente:

ip.addr==

|| eapol || bootp

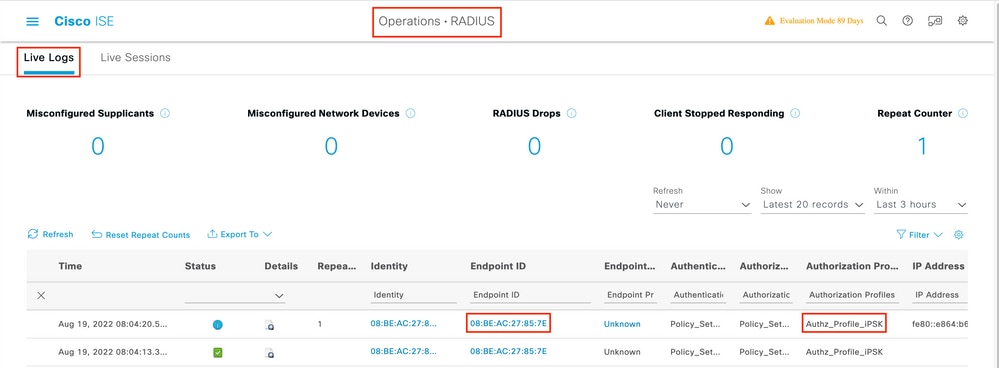

Troubleshooting de ISE

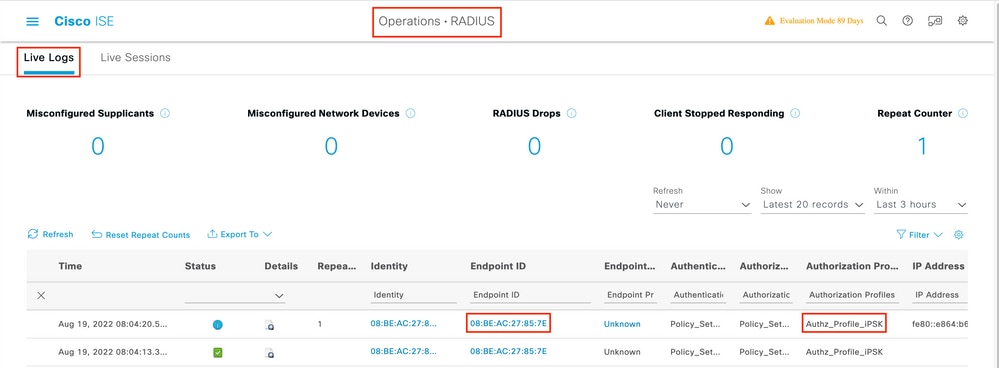

La principal técnica de solución de problemas de Cisco ISE es la página Live Logs, que se encuentra en Operations > RADIUS > Live Logs. Se pueden filtrar colocando la dirección MAC del cliente en el campo Endpoint ID. Al abrir un informe completo de ISE, se ofrecen más detalles sobre el motivo del fallo. Asegúrese de que el cliente está aplicando la política de ISE correcta:

Comentarios

Comentarios