Introducción

Este documento describe cómo detectar y localizar un punto de acceso no autorizado o un cliente no autorizado mediante el uso del controlador inalámbrico 9800.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Fundamentos de IEEE 802.11.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador Cisco Wireless 9800-L IOS® XE 17.12.1

- Punto de acceso Cisco Catalyst serie 9130AXI.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Un punto de acceso no autorizado de Cisco hace referencia a un punto de acceso inalámbrico no autorizado que se ha instalado en una red sin el conocimiento o la aprobación del administrador de la red. Estos puntos de acceso desconocidos pueden suponer riesgos de seguridad para una red, y los atacantes pueden utilizarlos para obtener acceso no autorizado, interceptar información confidencial o iniciar otras actividades malintencionadas. Cisco Wireless Intrusion Prevention System (WIPS) es una solución diseñada para identificar y gestionar puntos de acceso desconocidos.

Un cliente no autorizado de Cisco, también conocido como estación o dispositivo no autorizado, hace referencia a un dispositivo cliente inalámbrico no autorizado y potencialmente malintencionado conectado a un punto de acceso no autorizado. Al igual que los puntos de acceso desconocidos, los clientes desconocidos plantean riesgos de seguridad, ya que un atacante puede conectarse a una red sin la autorización adecuada. Cisco proporciona herramientas y soluciones que ayudan a detectar y mitigar la presencia de clientes desconocidos para mantener la seguridad de la red.

Escenarios

Situación 1: Detección Y Localización De Un Punto De Acceso No Autorizado

Los siguientes pasos le muestran cómo utilizar los controladores inalámbricos 9800 para ayudar a detectar un cliente no autorizado o un punto de acceso que no está administrado por la red del usuario:

- Utilice el controlador inalámbrico para buscar cuál de los puntos de acceso ha detectado el dispositivo no fiable:

Puede ver los puntos de acceso desconocidos o los clientes desconocidos a través de la GUI o la CLI; para la GUI, vaya a la ficha Supervisión, luego a Inalámbrico y elija Desconocido, luego puede utilizar los filtros para encontrar su dispositivo desprotegido y para la CLI, puede utilizar el comando show wireless wps rogue ap summary para ver todos los dispositivos desconocidos detectados, o puede utilizar el comando show wireless wps rogue ap detailed <mac-addr> para ver los detalles de un dispositivo desprotegido específico.

Este es el resultado de la CLI para ver la lista de dispositivos no autorizados mediante el comando show wireless wps rogue ap summary:

9800L#show wireless wps rogue ap summary

Rogue Location Discovery Protocol : Disabled

Validate rogue APs against AAA : Disabled

Rogue Security Level : Custom

Rogue on wire Auto-Contain : Disabled

Rogue using our SSID Auto-Contain : Disabled

Valid client on rogue AP Auto-Contain : Disabled

Rogue AP timeout : 1200

Rogue init timer : 180

Total Number of Rogue APs : 137

MAC Address Classification State #APs #Clients Last Heard Highest-RSSI-Det-AP RSSI Channel Ch.Width GHz

-----------------------------------------------------------------------------------------------------------------------------------

0014.d1d6.a6b7 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

002a.10d3.4f0f Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -54 36 80 5

002a.10d4.b2e0 Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -60 36 40 5

0054.afca.4d3b Unclassified Alert 1 0 01/31/2024 21:26:29 1416.9d7f.a220 -86 1 20 2.4

00a6.ca8e.ba80 Unclassified Alert 1 2 01/31/2024 21:27:20 1416.9d7f.a220 -49 11 20 2.4

00a6.ca8e.ba8f Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -62 140 80 5

00a6.ca8e.bacf Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -53 140 40 5

00f6.630d.e5c0 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -48 1 20 2.4

00f6.630d.e5cf Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -72 128 20 5

04f0.212d.20a8 Unclassified Alert 1 0 01/31/2024 21:27:19 1416.9d7f.a220 -81 1 20 2.4

04f0.2148.7bda Unclassified Alert 1 0 01/31/2024 21:24:19 1416.9d7f.a220 -82 1 20 2.4

0c85.259e.3f30 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f32 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f3c Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -83 64 20 5

0c85.259e.3f3d Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

0c85.259e.3f3f Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

12b3.d617.aac1 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -72 1 20 2.4

204c.9e4b.00ef Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -59 116 20 5

22ad.56a5.fa54 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

4136.5afc.f8d5 Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -58 36 20 5

5009.59eb.7b93 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -86 1 20 2.4

683b.78fa.3400 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3401 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3402 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

683b.78fa.3403 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

...

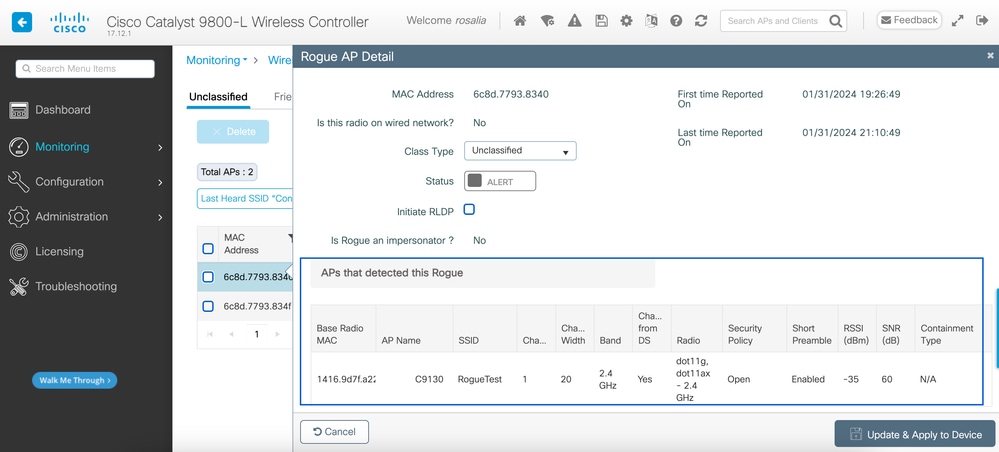

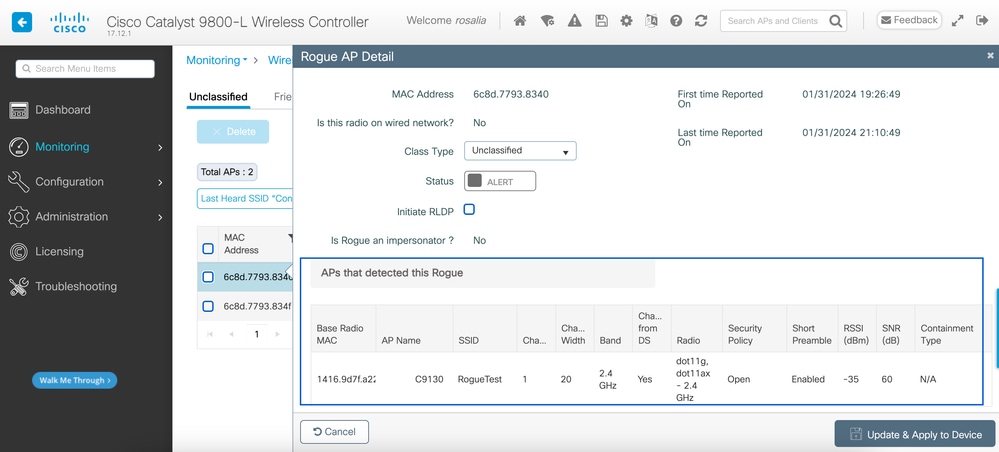

2. Puede filtrar una de las WLAN configuradas en su controlador 9800 para ver si tiene algún dispositivo no autorizado que difunda las mismas WLAN. La siguiente figura muestra el resultado donde mi C9130 detectó este dispositivo no autorizado en ambas bandas:

Lista de acceso no deseado GUI

Lista de acceso no deseado GUI

3. Enumere los puntos de acceso que detectaron el dispositivo no autorizado.

Puede ver los AP que detectaron el dispositivo no autorizado; la siguiente figura muestra el AP que detectó este no fiable, canal, valor RSSI y más información:

Detalles del punto de acceso desconocido GUI

Detalles del punto de acceso desconocido GUI

Desde la CLI, puede ver esta información mediante el comando show wireless wps rogue ap detailed <mac-addr>.

4. Busque el punto de acceso más cercano al dispositivo no autorizado en función del valor RSSI más cercano.

En función de los resultados de la cantidad de puntos de acceso detectados por el dispositivo no autorizado, debe buscar el AP más cercano en función del valor RSSI que se muestra en el controlador inalámbrico; en el siguiente ejemplo, solo un AP detectó al no autorizado, aunque con un valor RSSI alto, lo que significa que el dispositivo no autorizado está muy cerca de mi AP.

La siguiente es la salida del comando show wireless wps rogue ap detailed <mac-addr> para ver el canal en el que el AP/WLC escuchó este dispositivo no autorizado, más el valor RSSI:

9800L#show wireless wps rogue ap detailed 6c8d.7793.834f

Rogue Event history

Timestamp #Times Class/State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

01/31/2024 22:45:39.814917 1154 Unc/Alert FSM_GOTO Alert 0x0

01/31/2024 22:45:39.814761 1451 Unc/Alert EXPIRE_TIMER_START 1200s 0x0

01/31/2024 22:45:39.814745 1451 Unc/Alert RECV_REPORT 1416.9d7f.a220/34 0x0

01/31/2024 22:45:29.810136 876 Unc/Alert NO_OP_UPDATE 0x0

01/31/2024 19:36:10.354621 1 Unc/Pend HONEYPOT_DETECTED 0x0

01/31/2024 19:29:49.700934 1 Unc/Alert INIT_TIMER_DONE 0xab98004342001907 0x0

01/31/2024 19:26:49.696820 1 Unk/Init INIT_TIMER_START 180s 0x0

01/31/2024 19:26:49.696808 1 Unk/Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

Last heard Rogue SSID : RogueTest

802.11w PMF required : No

Is Rogue an impersonator : No

Is Rogue on Wired Network : No

Classification : Unclassified

Manually Contained : No

State : Alert

First Time Rogue was Reported : 01/31/2024 19:26:49

Last Time Rogue was Reported : 01/31/2024 22:45:39

Number of clients : 0

Reported By

AP Name : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

Radio Type : dot11ax - 5 GHz

SSID : RogueTest

Channel : 36 (From DS)

Channel Width : 20 MHz

RSSI : -43 dBm

SNR : 52 dB

ShortPreamble : Disabled

Security Policy : Open

Last reported by this AP : 01/31/2024 22:45:39

5. Recopile la captura por el aire en el mismo canal para localizar al delincuente.

Ahora el canal donde se encuentra este punto de acceso no autorizado transmite, y en función del valor RSSI, el punto de acceso 9130 escuchó este punto no autorizado a -35dBm, que se considera muy cercano, esto le da una idea de en qué área se encuentra este punto no autorizado, el siguiente paso es recopilar una captura por aire.

En la siguiente figura se muestra una captura por aire en el canal 36, desde la OTA, puede ver que el AP no autorizado realiza un ataque de desautenticación de contención al punto de acceso administrado:

Captura de OTA de AP dudosa

Captura de OTA de AP dudosa

Puede utilizar la información de la figura anterior para comprender lo cerca que está este punto de acceso no autorizado y, al menos, puede hacerse una idea de dónde se encuentra físicamente. Puede filtrar a través de la dirección MAC de radio del punto de acceso no autorizado; podrá ver si el punto de acceso no autorizado está actualmente activo o no si comprueba si tiene paquetes de baliza por el aire.

Situación 2: detección y localización de un cliente no autorizado que envía una inundación de desautenticación

Los siguientes pasos le muestran cómo utilizar el controlador inalámbrico 9800 para encontrar un cliente no autorizado conectado a un punto de acceso no autorizado que no está gestionado por la red de usuarios o un cliente no autorizado que realiza un ataque de desautenticación:

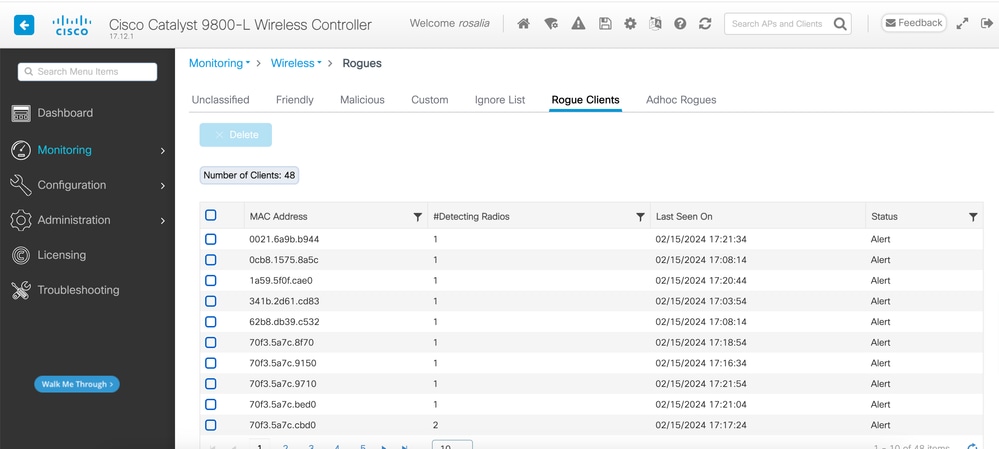

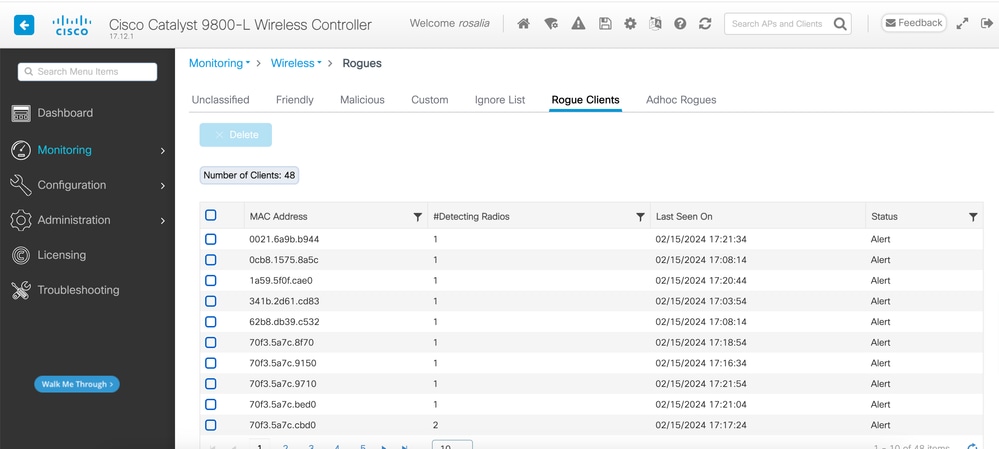

1. Utilice el controlador inalámbrico para encontrar el cliente no autorizado.

Desde el controlador inalámbrico GUI, navegue hasta la ficha Monitoring, Wireless, y luego elija Rogue Clients, o puede utilizar el comando show wireless wps rogue client summary de la CLI para enumerar los clientes desconocidos detectados en el controlador:

GUI de lista de clientes desconocidos

GUI de lista de clientes desconocidos

El siguiente resultado muestra el resultado de CLI:

9800L#show wireless wps rogue client summary

Validate rogue clients against AAA : Disabled

Validate rogue clients against MSE : Disabled

Number of rogue clients detected : 49

MAC Address State # APs Last Heard

-------------------------------------------------------------------------

0021.6a9b.b944 Alert 1 02/15/2024 17:22:44

0cb8.1575.8a5c Alert 1 02/15/2024 17:08:14

1a59.5f0f.cae0 Alert 1 02/15/2024 17:20:44

341b.2d61.cd83 Alert 1 02/15/2024 17:03:54

62b8.db39.c532 Alert 1 02/15/2024 17:08:14

70f3.5a7c.8f70 Alert 1 02/15/2024 17:18:54

70f3.5a7c.9150 Alert 1 02/15/2024 17:23:04

70f3.5a7c.9710 Alert 1 02/15/2024 17:22:34

70f3.5a7c.bed0 Alert 1 02/15/2024 17:22:54

70f3.5a7c.cbd0 Alert 2 02/15/2024 17:17:24

70f3.5a7c.d030 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d050 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d0b0 Alert 1 02/15/2024 17:16:54

70f3.5a7c.d110 Alert 2 02/15/2024 17:18:24

70f3.5a7c.d210 Alert 1 02/15/2024 17:20:24

70f3.5a7c.d2f0 Alert 2 02/15/2024 17:23:04

70f3.5a7c.f850 Alert 1 02/15/2024 17:19:04

70f3.5a7f.8971 Alert 1 02/15/2024 17:16:44

...

2. El siguiente ejemplo de salida muestra los detalles sobre el cliente no autorizado con dirección mac 0021.6a9b.b944, que fue detectado por un AP 9130 administrado en el canal 132, el siguiente resultado muestra más detalles:

9800L#show wireless wps rogue client detailed 0021.6a9b.b944

Rogue Client Event history

Timestamp #Times State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

02/15/2024 17:22:44.551882 5 Alert FSM_GOTO Alert 0x0

02/15/2024 17:22:44.551864 5 Alert EXPIRE_TIMER_START 1200s 0x0

02/15/2024 17:22:44.551836 5 Alert RECV_REPORT 0x0

02/15/2024 17:15:14.543779 1 Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

SSID : Testing-Rogue

Gateway : 6c8d.7793.834f

Rogue Radio Type : dot11ax - 5 GHz

State : Alert

First Time Rogue was Reported : 02/15/2024 17:15:14

Last Time Rogue was Reported : 02/15/2024 17:22:44

Reported by

AP : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

RSSI : -83 dBm

SNR : 12 dB

Channel : 132

Last reported by this AP : 02/15/2024 17:22:44

3. Después de recopilar una captura por el aire en el mismo canal, puede ver que tiene una inundación no autenticada, donde el cliente no autorizado utiliza uno de los BSSID del punto de acceso administrado para desconectar a los clientes:

OTA de desautenticación

OTA de desautenticación

El valor RSSI para los paquetes es alto, lo que significa que el cliente no autorizado está físicamente cerca del punto de acceso administrado.

4. Después de eliminar el cliente no autorizado de la red, la siguiente figura muestra una red limpia y un entorno saludable en el aire:

OTA saludable

OTA saludable

Información Relacionada

Comentarios

Comentarios