Introducción

Este documento describe cómo configurar un puente de grupo de trabajo (WGB) para conectarse a un identificador de conjunto de servicios (SSID) 802.1X que utiliza el protocolo de autenticación ampliable protegido (PEAP) con un controlador de LAN inalámbrica (WLC) 9800.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- WLC para C9800

- WGB

- Protocolo 802.1X

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco IOS® versión 15.3(3)JPN1 para WGB

- Cisco IOS XE versión 17.9.2 para WLC

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

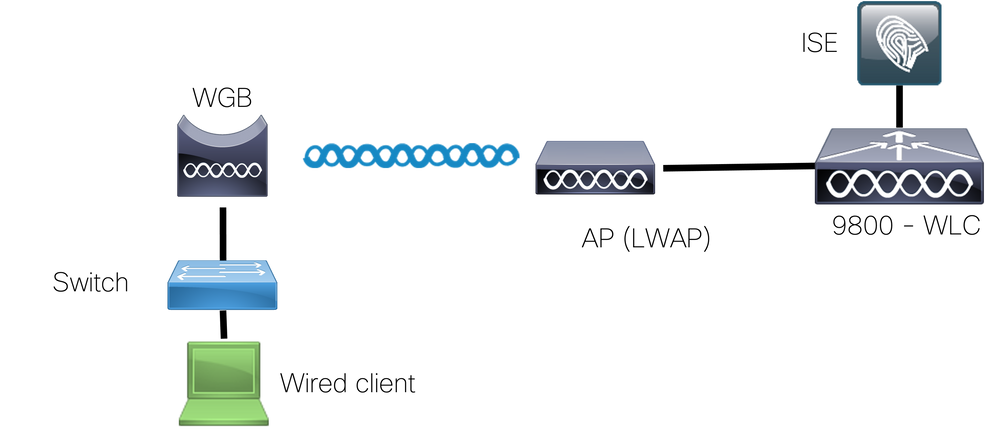

Diagrama de la red

En este ejemplo, el punto de acceso autónomo (AP) IW3702 se configura como WGB y se conecta a la red del punto de acceso ligero. Utilice este SSID, dot1XSSID-R, para la conexión a la WLAN y utilice el PEAP para la autenticación del WGB a la red.

Configurar WGB

Para configurar el WGB, complete estos pasos:

- Establezca el nombre de host.

configure terminal

hostname WGB-Client

- Configure la hora. La hora debe ser correcta para que el certificado se pueda instalar en el WGB.

clock set hh:mm:ss dd Month yyyy

example: clock set 15:33:00 15 February 2023

- Configure el punto de confianza para la Autoridad de certificación (CA):

- Descargue el certificado del autenticador.

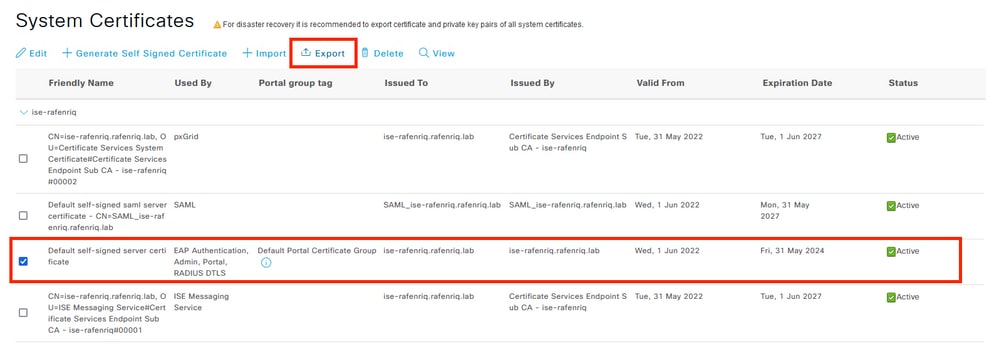

- Obtenga una copia del certificado de la CA. En este ejemplo, hemos utilizado ISE como servidor de autenticación. Vaya a Administration > System > Certificates.

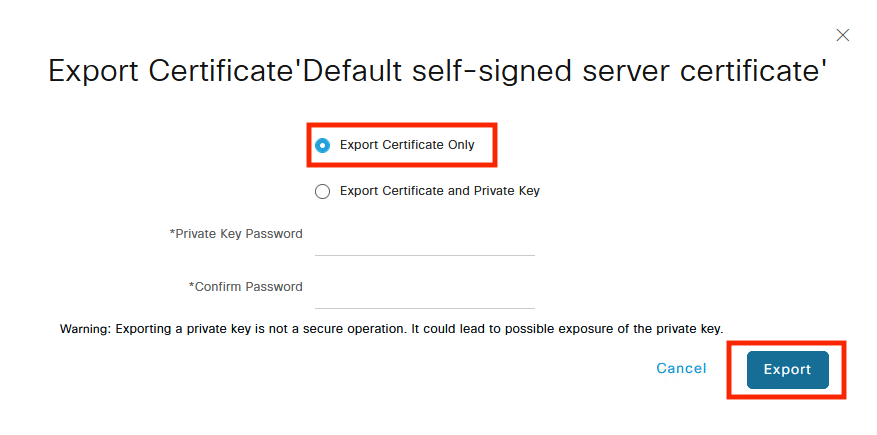

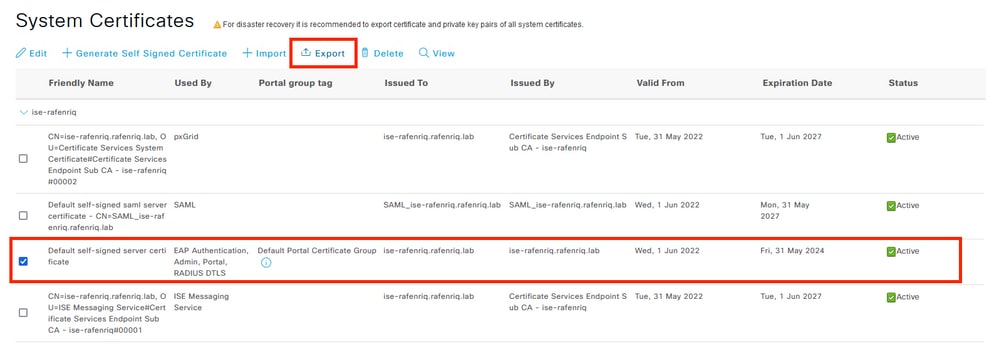

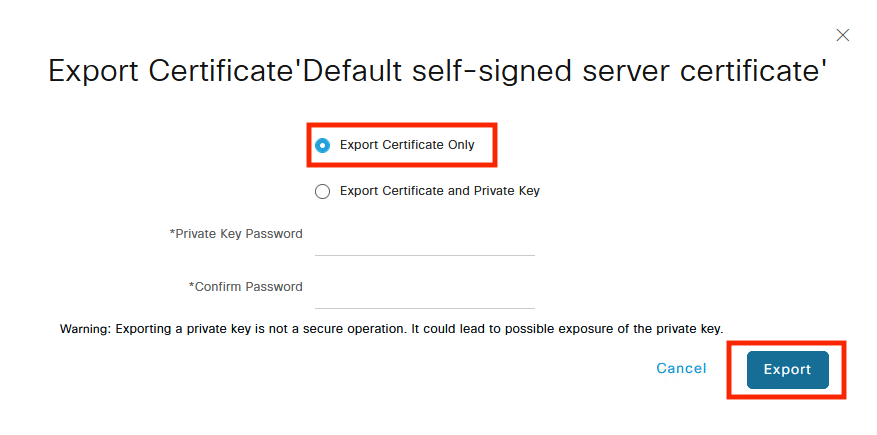

- Identifique el certificado que ISE utiliza para la autenticación EAP (la columna Usar por tiene autenticación EAP) y descárguelo, como se muestra en las capturas de pantalla.

- Los pasos anteriores dan como resultado una

.pem archivo. Este es el certificado que se instalará en el WGB para que se pueda establecer el túnel y dentro de él se intercambien las credenciales.

- Instale el certificado de la CA:

- Escriba el

crypto pki authenticate isecert comando.

- Abra el

.pem en un editor de texto y copie la cadena. El formato es el siguiente: -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE-----

- Copie y pegue el certificado de la CA > línea en blanco, presione

Enter > Intro quit en la última línea por sí solo.

- Pegue el texto de la

.cer descargado en el paso anterior. -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE----

(hit enter)

quit

(hit enter)

Certificate has the following attributes:

Fingerprint: 45EC6866 A66B4D8F 2E05960F BC5C1B76

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

- Defina el método de autenticación en WGB, en este caso

peap. conf terminal

eap profile peap

method peap

end

- Configure las credenciales para WGB, en este caso

cred. Asegúrese de agregar el punto de confianza que hemos creado, en este caso isecert. dot1x credentials CRED

username userWGB

password 7 13061E010803

pki-trustpoint isecert

- Configure el SSID en WGB y asegúrese de utilizar la cadena correcta para el perfil y las credenciales EAP, en este caso

peap y cred, respectivamente.

Nota: para el authentication open eap <string> , puede introducir cualquier cosa. Esta configuración no está relacionada con otros comandos de WGB.

configure terminal

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

En este punto, la configuración AP se ve como este ejemplo. Escriba el show run comando.

Building configuration...

version 15.3

!

hostname WGB-Client

!

.....

!

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

!

eap profile PEAP

method peap

!

crypto pki token default removal timeout 0

!

crypto pki trustpoint isecert

enrollment terminal

revocation-check none

!

crypto pki certificate chain isecert

certificate ca 5CC74BD9508B78AF4AB5C5F84C32AC2A

...

C3B7249C F75C4525 D02A40AB 50E19196 9D1C2853 8BAEFDFC 1CE1945E 1CABC51B AFF5

quit

!

dot1x credentials PEAP

username userWGB

password 7 13061E010803

pki-trustpoint isecert

!

....

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid dot1XSSID-R

!

antenna gain 0

station-role workgroup-bridge

bridge-group 1

bridge-group 1 spanning-disabled

!

.....

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Para verificar la asociación en WGB, muestre las asociaciones dot11.

La asociación WGB del WLC se ve como este ejemplo:

9800#show wireless client summary

Number of Clients: 3

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 WLAN 3 RUN 11ac Dot1x Local

9800-rafenriq#show wireless wgb summary

Number of WGBs: 1

MAC Address AP Name WLAN State Clients

---------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 3 RUN 2

9800-rafenriq#show wireless wgb mac-address 843d.c6e8.76e0 detail

Work Group Bridge

MAC Address : 843d.c6e8.76e0

AP Name : AP687D.B45C.46E8

WLAN ID : 3

State : RUN

Number of Clients: 2

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Depurar el puente de grupo de trabajo

Para depurar el WGB, ingrese estos comandos:

debug aaa authentication

debug dot11 supp-sm-dot1

Debug WGB en el WLC

Como WGB se comporta como otro cliente inalámbrico, vea Troubleshooting Catalyst 9800 Client Connectivity Issues Flow para recopilar seguimientos y capturas en el WLC 9800.

Comentarios

Comentarios