Configuration de la gestion intrabande dans l'ACI

Introduction

Ce document décrit la configuration de la gestion intrabande (INB) dans l'infrastructure axée sur les applications (ACI).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

* Compréhension des politiques d'accès ACI

* Compréhension des contrats ACI

* Compréhension de la configuration du profil d'instance de réseau externe L3out (EPG externe)

La découverte du fabric doit être effectuée avant de configurer INB dans l'ACI.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Contrôleur des infrastructures des politiques relatives aux applications (APIC)

- Navigateur

- ACI 5.2 (8e)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

La configuration se divise en trois étapes principales :

1. Configurez le VLAN d’INB sur le port reliant Leaf et APIC

2. Associez l'EPG INB au locataire de gestion et attribuez l'adresse INB à tous les périphériques.

3. Fuite d'adresse INB via L3out ou le VRF du locataire.

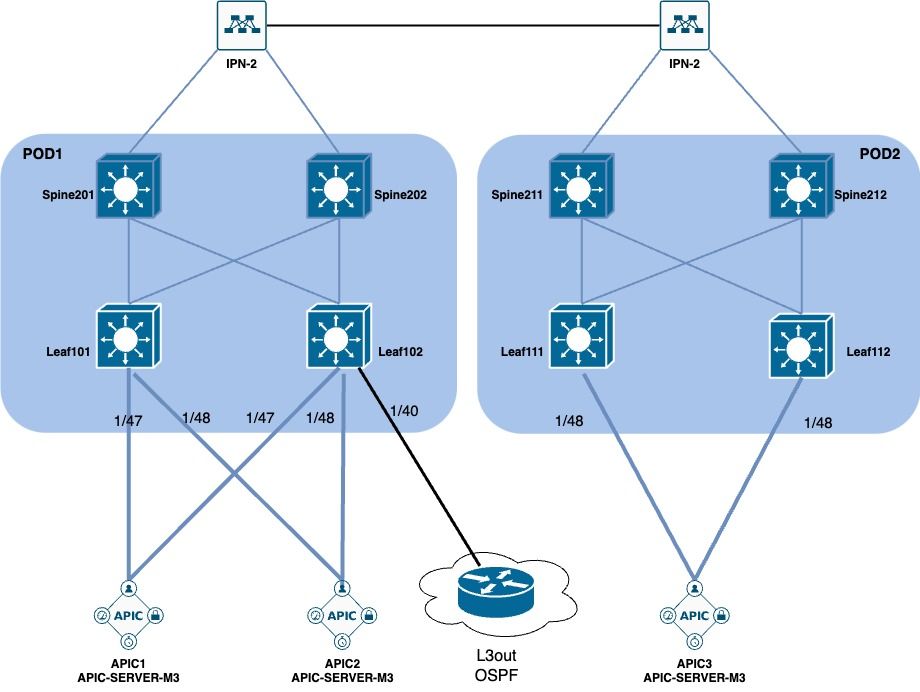

Diagramme du réseau

1. Configurez le VLAN d’INB dans l’interface Leaf

1.1. Créer un pool de VLAN

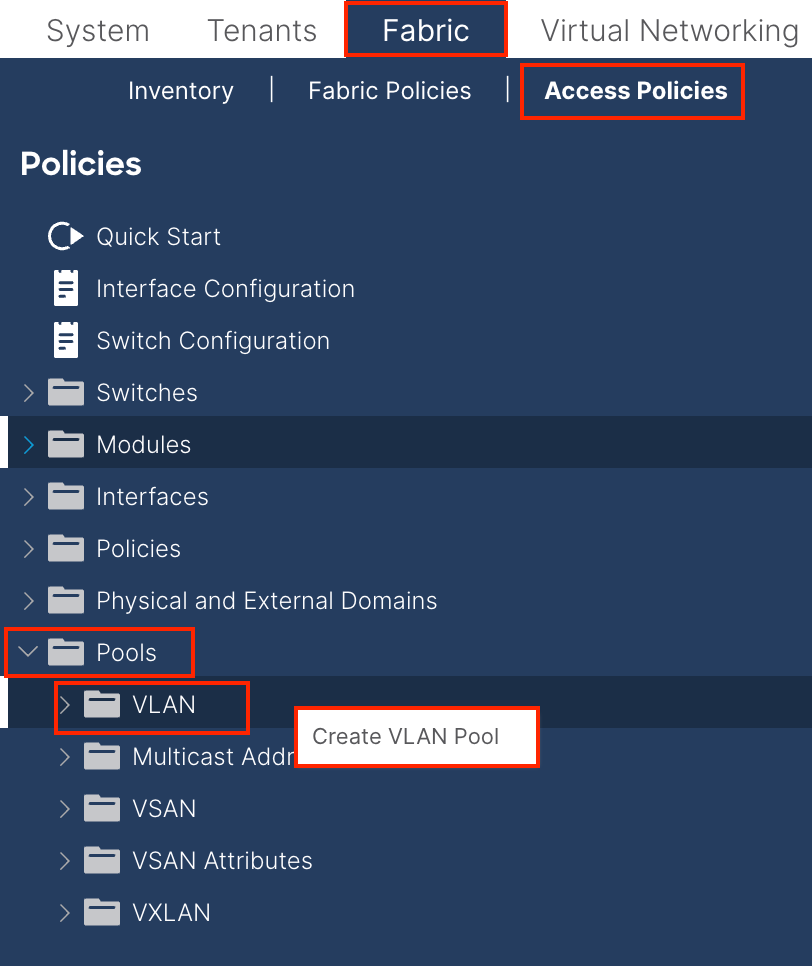

Accédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Fabric > Access Policies > Pools > VLAN.

Name : nom du pool de VLAN. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

Description : description du pool de VLAN. La description peut comporter entre 0 et 128 caractères alphanumériques.

Mode d'allocation : la méthode d'allocation de ce pool de VLAN doit être statique pour INB.

Encap Blocks : plage du pool de VLAN attribués.

Range : l'ID de VLAN de début et l'ID de VLAN de fin du pool de VLAN. L'ID de début doit être inférieur ou égal à l'ID de fin.

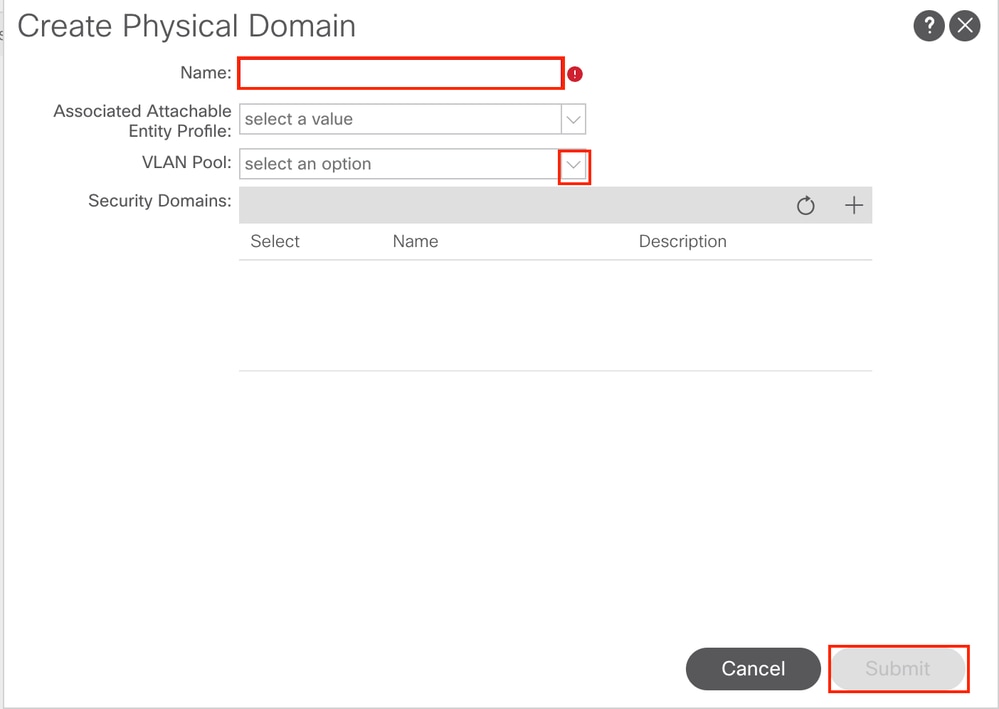

1.2. Créer un domaine physique

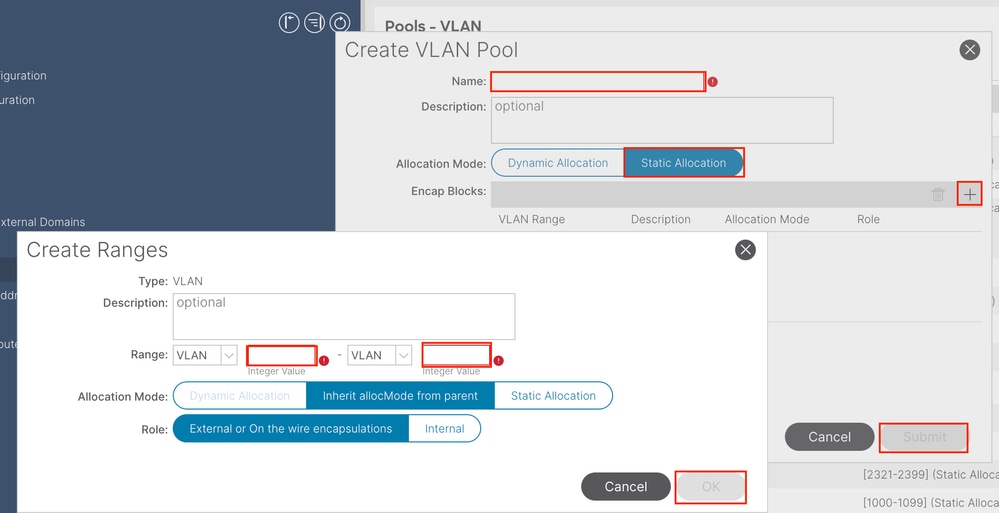

Accédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Fabric > Access Policies > Physical and External Domains > Physical Domains.

Nom : nom du domaine physique. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

VLAN Pool : sélectionnez le pool de VLAN créé à l'étape 1.1.

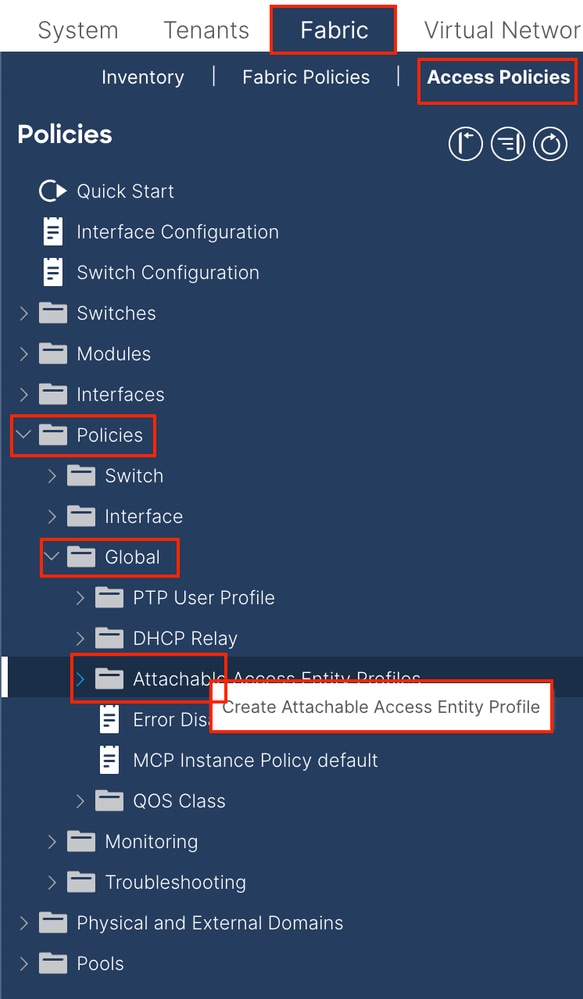

1.3. Créer des profils d'entité d'accès attachables

1.3. Créer des profils d'entité d'accès attachablesAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Fabric > Access Policies > Policies > Global > Attachable Access Entity Profile.

Nom - Nom du profil d'entité d'accès attachable. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

Association aux interfaces - Décochez. Dans la dernière étape, attribuez manuellement à l'interface de Leaf dans l'étape 1.6.

Domaines (VMM, Physique ou Externe) à associer aux interfaces : sélectionnez le domaine physique créé à l'étape 1.2.

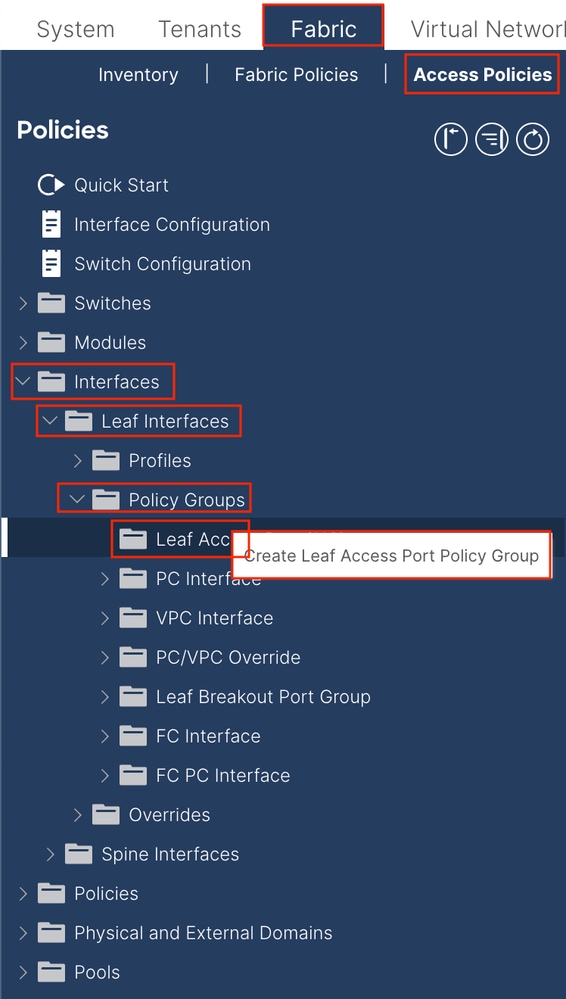

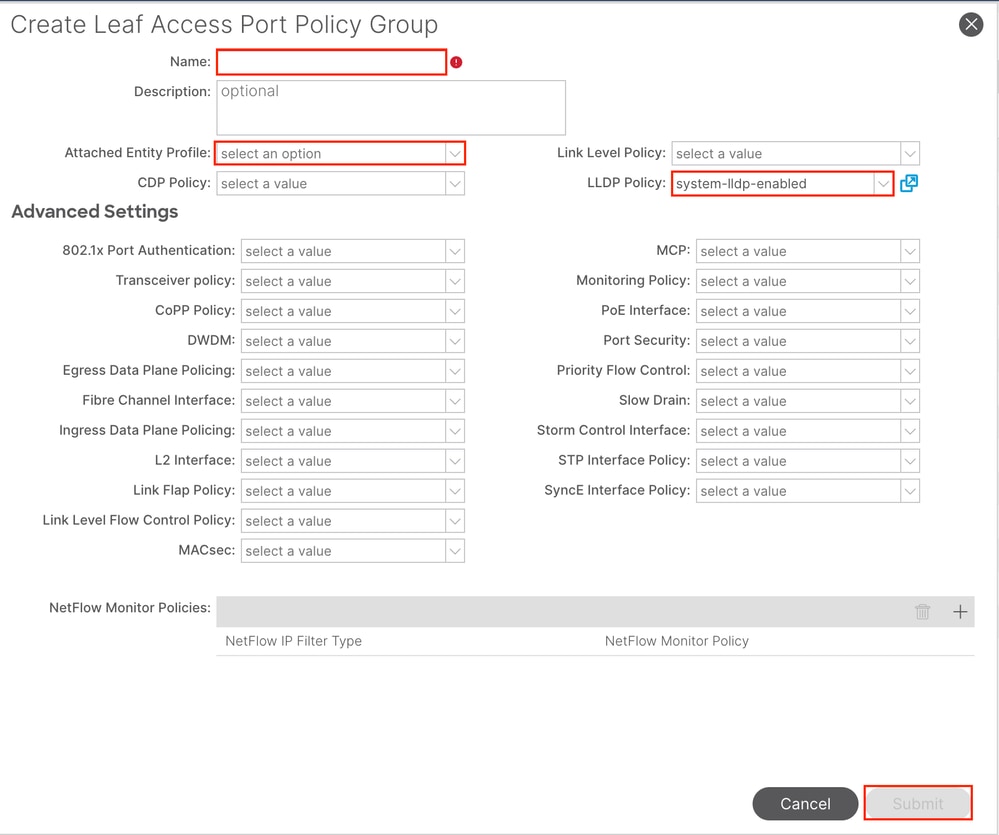

1.4. Créer un groupe de politiques de ports d’accès leaf

1.4. Créer un groupe de politiques de ports d’accès leafAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Fabric > Access Policies > Interfaces > Leaf Interfaces > Policy Groups > Leaf Access Port Policy Group.

Nom : nom du groupe de politiques de ports d'accès leaf. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

Profil d'entité attachée - Sélectionnez le profil d'entité attachée créé à l'étape 1.3.

Stratégie LLDP (Link Layer Discovery Protocol) : vous devez sélectionner Enable Policy.

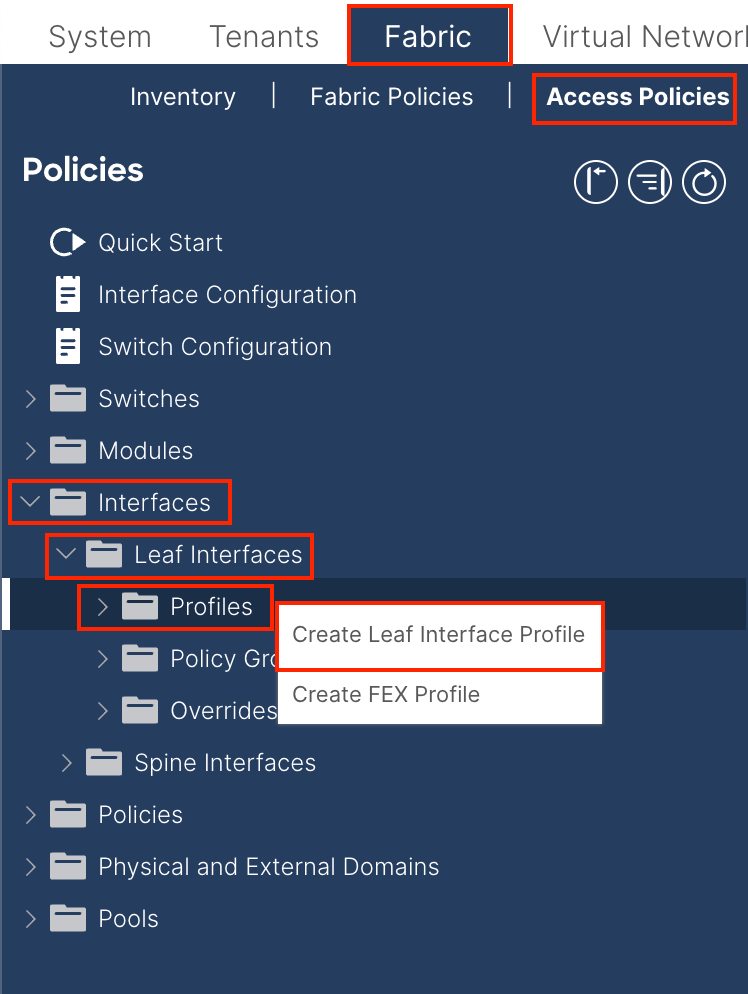

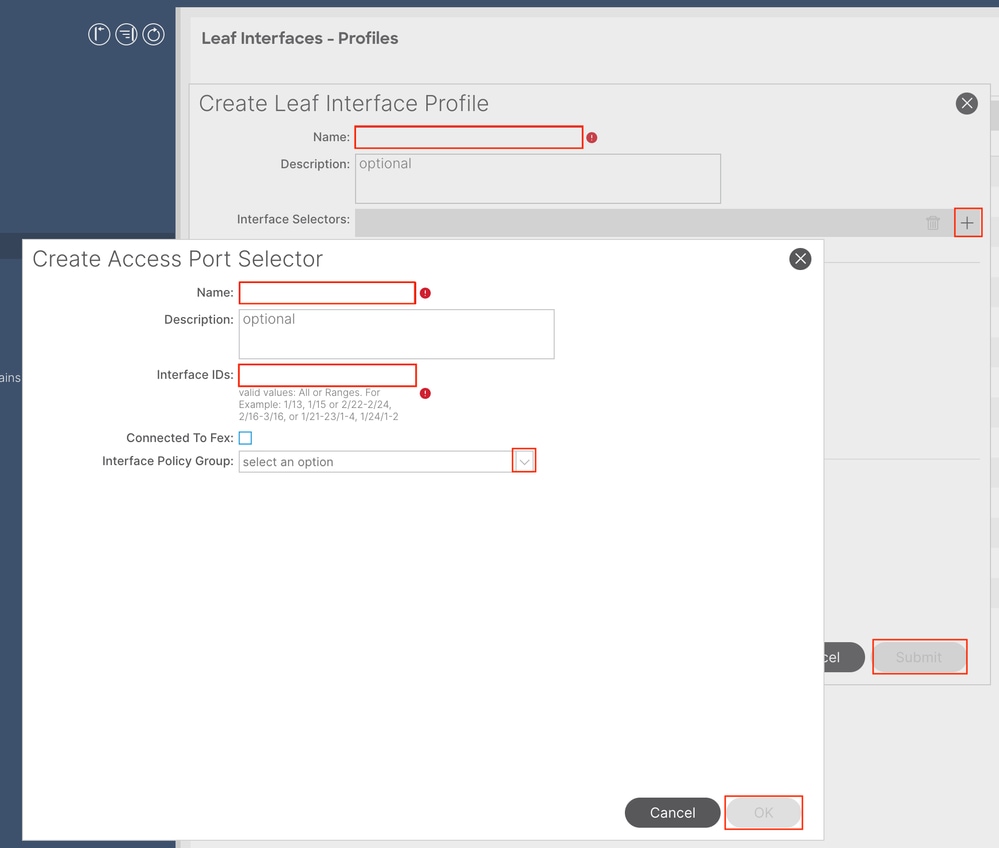

1.5. Créer un groupe de politiques de ports d’accès leaf

1.5. Créer un groupe de politiques de ports d’accès leafAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Fabric > Access Policies > Interfaces > Leaf Interfaces > Profiles.

Nom : nom du profil d'interface leaf. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

Sélecteurs d'interface : créez une relation correspondante entre les interfaces et la stratégie d'interface.

Name : nom du sélecteur de port d'accès. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

ID d'interface : l'ID d'interface est interconnecté avec APIC. Dans la topologie du document, cet ID d'interface est 1/47 ou 1/48.

Interface Policy Group - Sélectionnez le profil d'entité attachée créé à l'étape 1.4.

Remarque : dans la topologie de ce document, les interfaces connectant les trois cartes APIC à la carte Leaf ne sont pas identiques.

Comme APIC 3 n'est pas connecté à l'interface Eth1/47, les ID d'interface 1/47-1/48 ne peuvent pas être créés.

Il est nécessaire de créer des profils d'interface distincts pour Eth1/47 et Eth1/48.

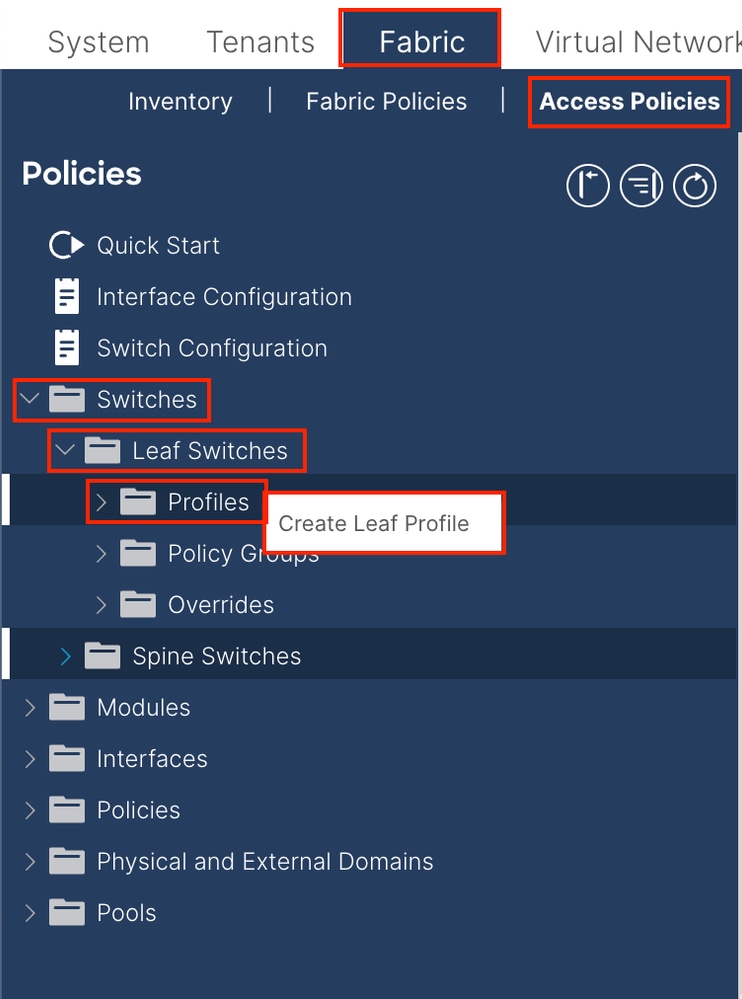

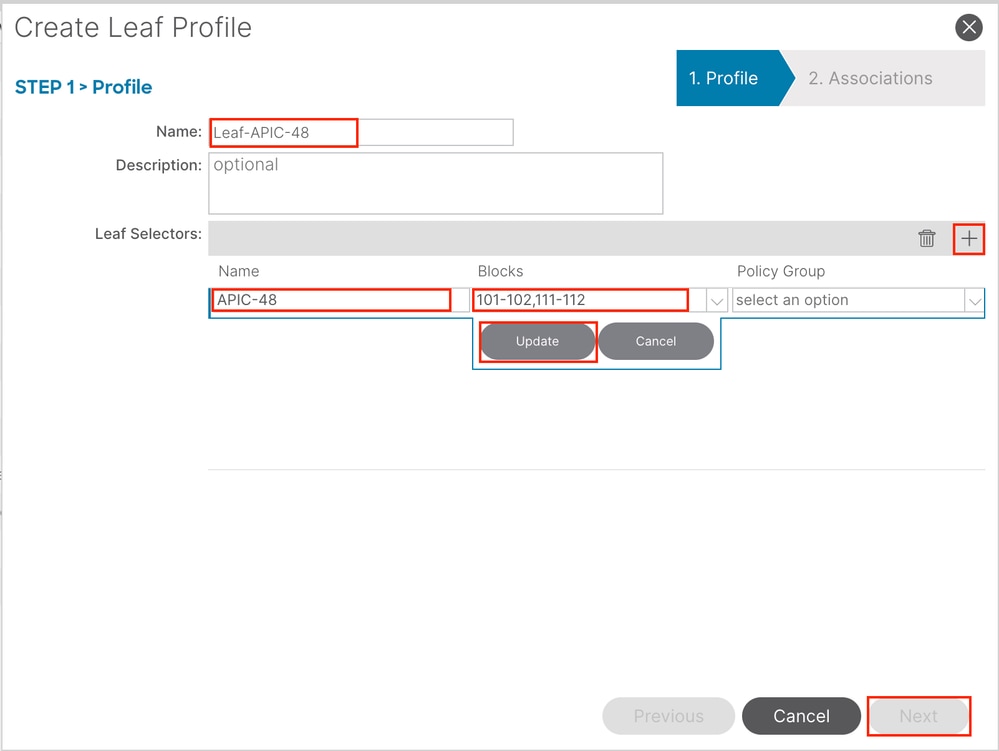

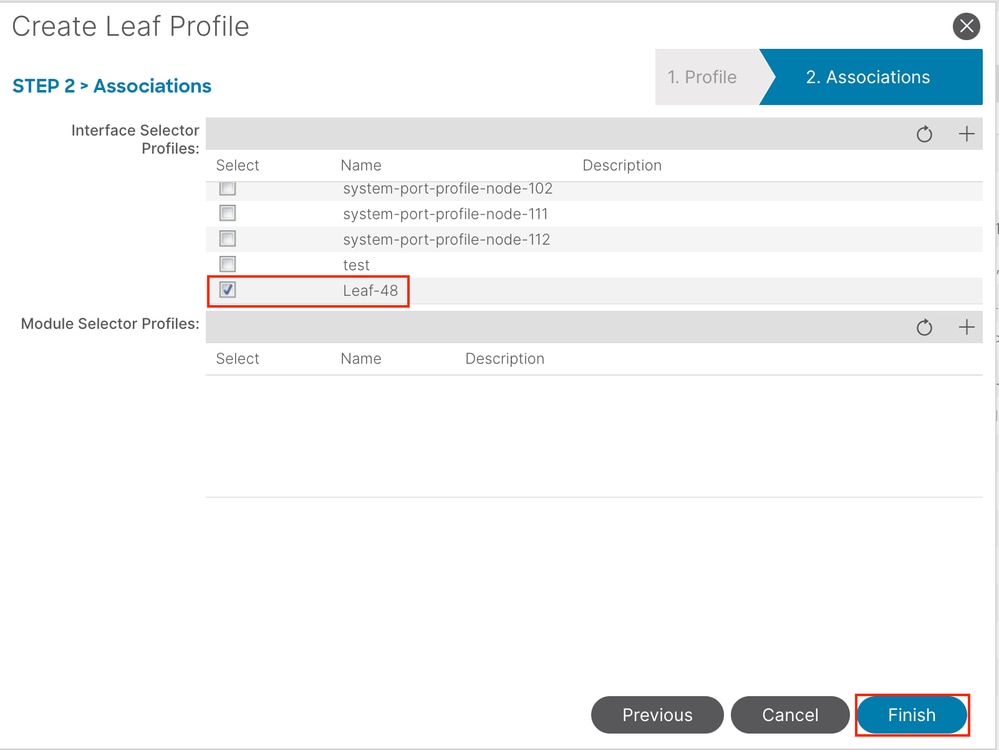

1.6. Application du profil d’interface à la feuille

1.6. Application du profil d’interface à la feuilleAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Fabric > Access Policies > Switches > Leaf Switches > Profiles.

Nom - Nom du profil de leaf. Ce nom peut contenir entre 1 et 64 caractères alphanumériques.

Leaf Selectors : sélectionnez l'ID de leaf auquel la configuration d'interface est envoyée.

Nom : nom du groupe de feuilles.

Blocks : sélectionnez l'ID de noeud du commutateur.

Interface Selector Profiles (Profils du sélecteur d'interface) : sélectionnez le profil d'entité attachée créé à l'étape 1.5.

Remarque : dans cet exemple de document, deux profils de commutateur doivent être configurés.

La première consiste à choisir Leaf 101-102, Leaf 111-112 et à attribuer le profil d'interface à Eth1/48.

La seconde consiste à choisir Leaf 111-112 et à attribuer le profil d'interface à Eth1/47.

Pour plus de détails sur le dépannage de la politique d'accès, référez-vous à Dépanner les politiques d'accès ACI.

2. Attribuer une adresse INB au locataire de gestion

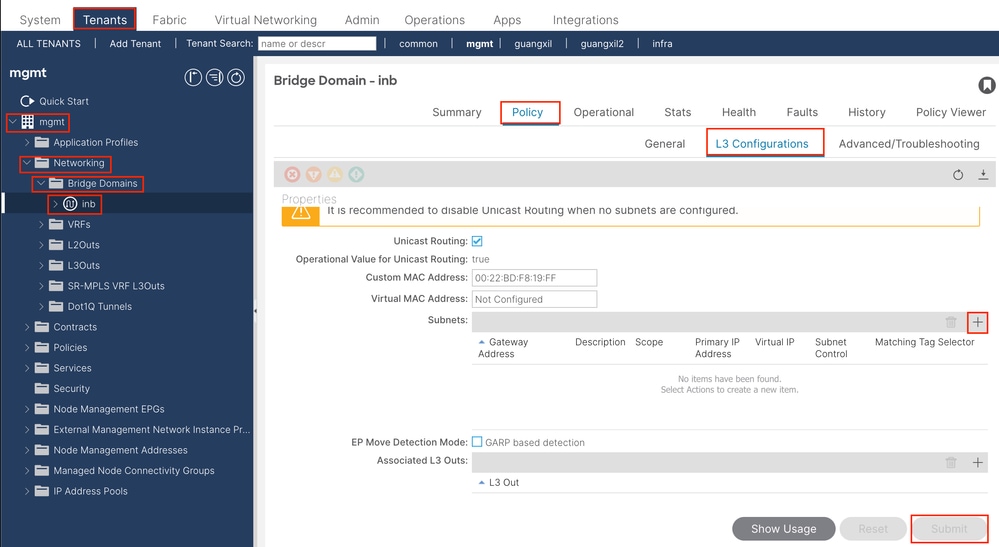

2. Attribuer une adresse INB au locataire de gestion2.1. Créer un sous-réseau INB de domaine de pont (BD)

2.1. Créer un sous-réseau INB de domaine de pont (BD)Accédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Networking > Bridge Domains > inb.

Remarque : ce document utilise le BD par défaut et le VRF par défaut.

Vous pouvez également créer un VRF et un BD afin d'effectuer des configurations similaires.

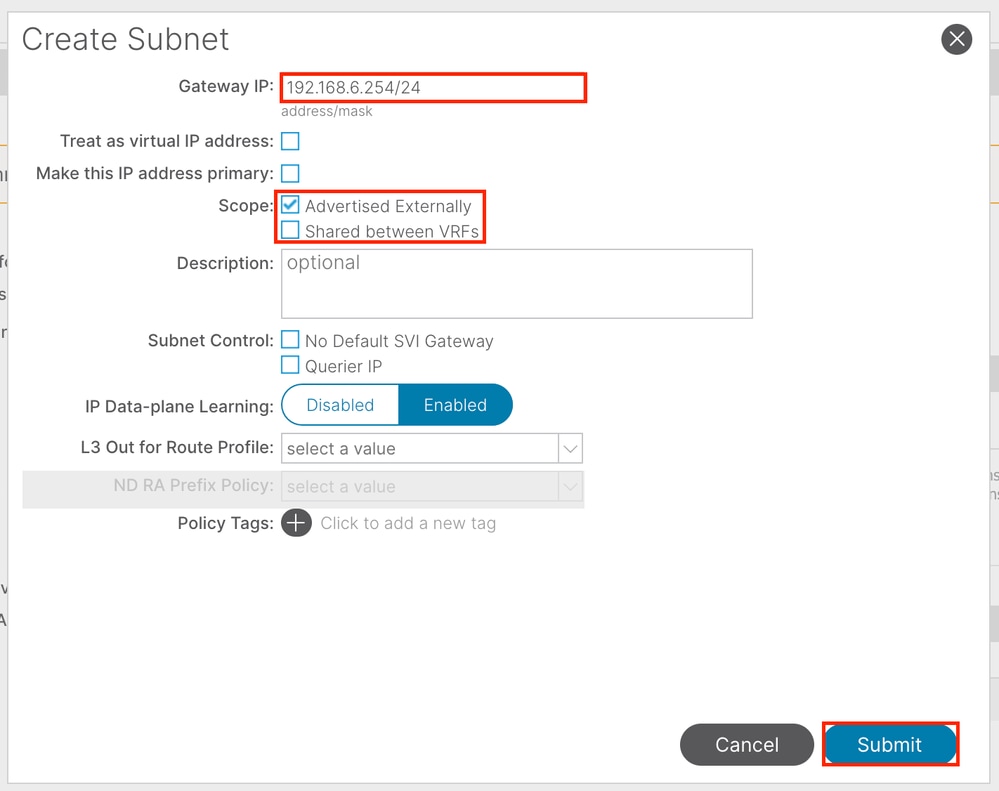

Gateway IP - The INB subnet gateway.

Scope - Choose according to the route leakage method you use. Here choose to use L3out, and then click Advertised Externally.

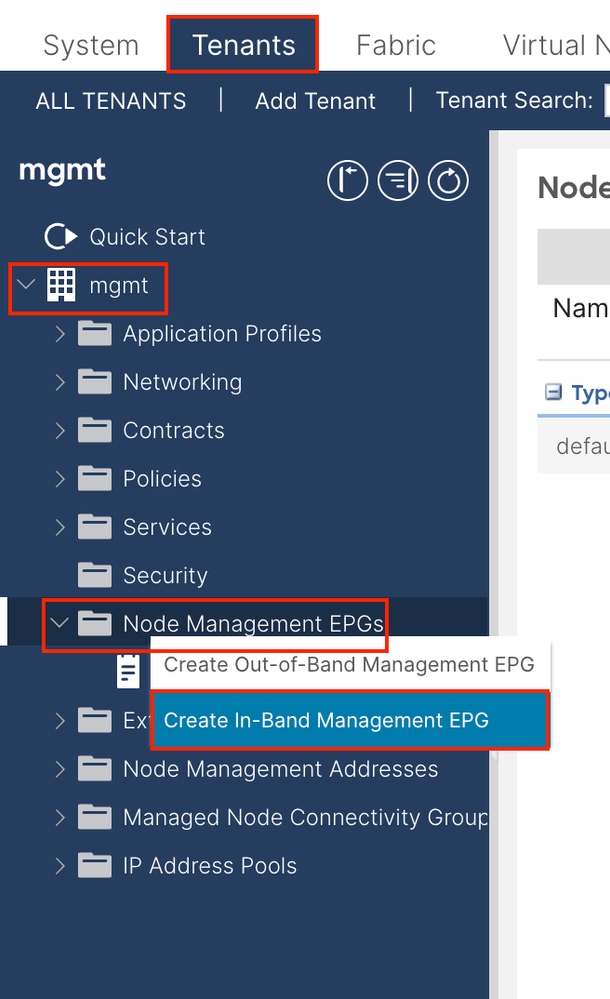

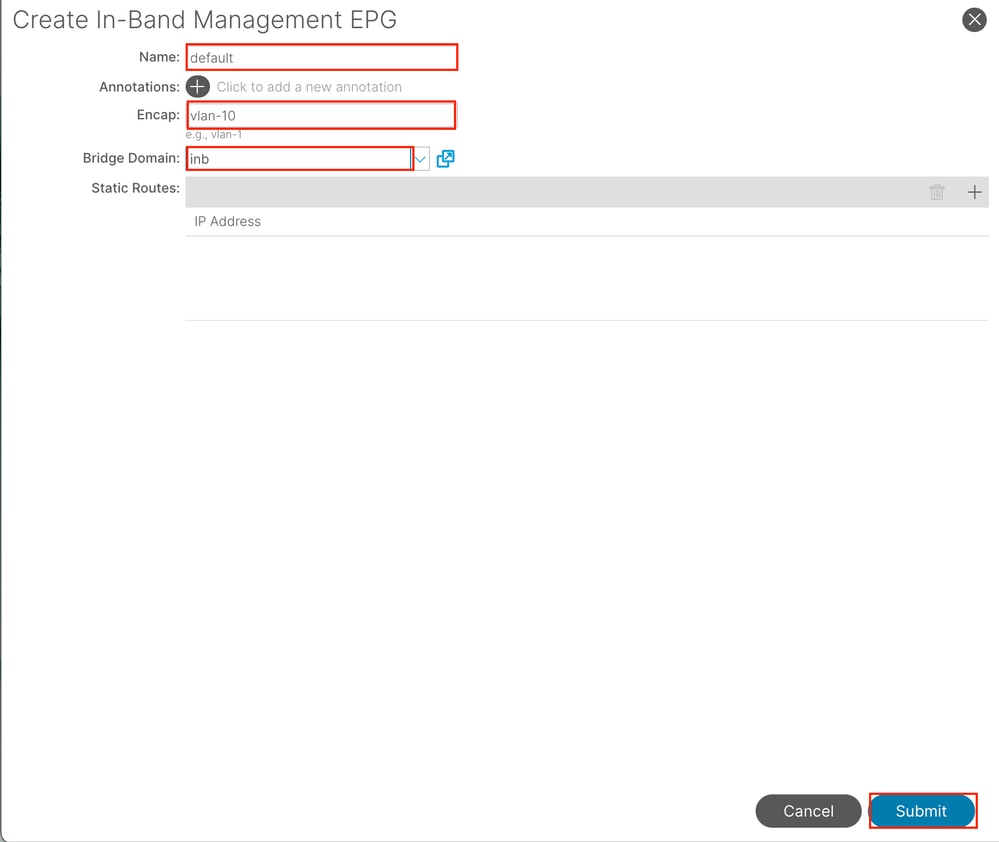

2.2. Créer un EPG INB

2.2. Créer un EPG INBAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Node Management EPGs.

Nom : nom de l'EPG INB.

Encap : sélectionnez VLAN dans le pool de VLAN comme vous le créez à l'étape 1.1.

Bridge Domain : sélectionnez le BD créé à l'étape 2.1.

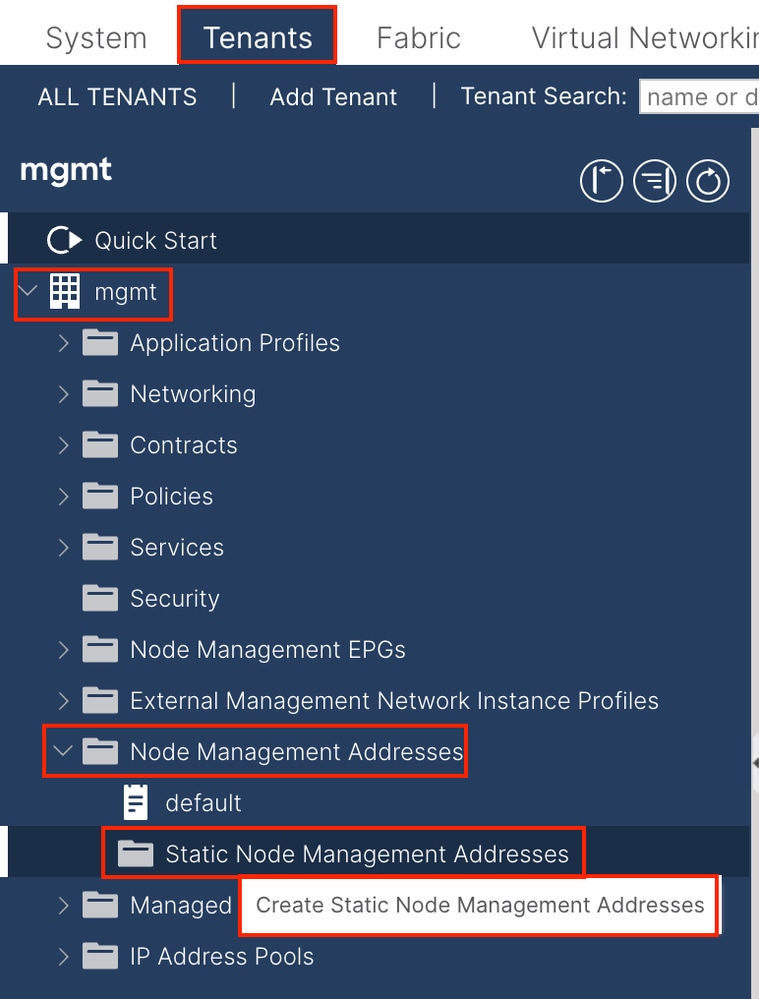

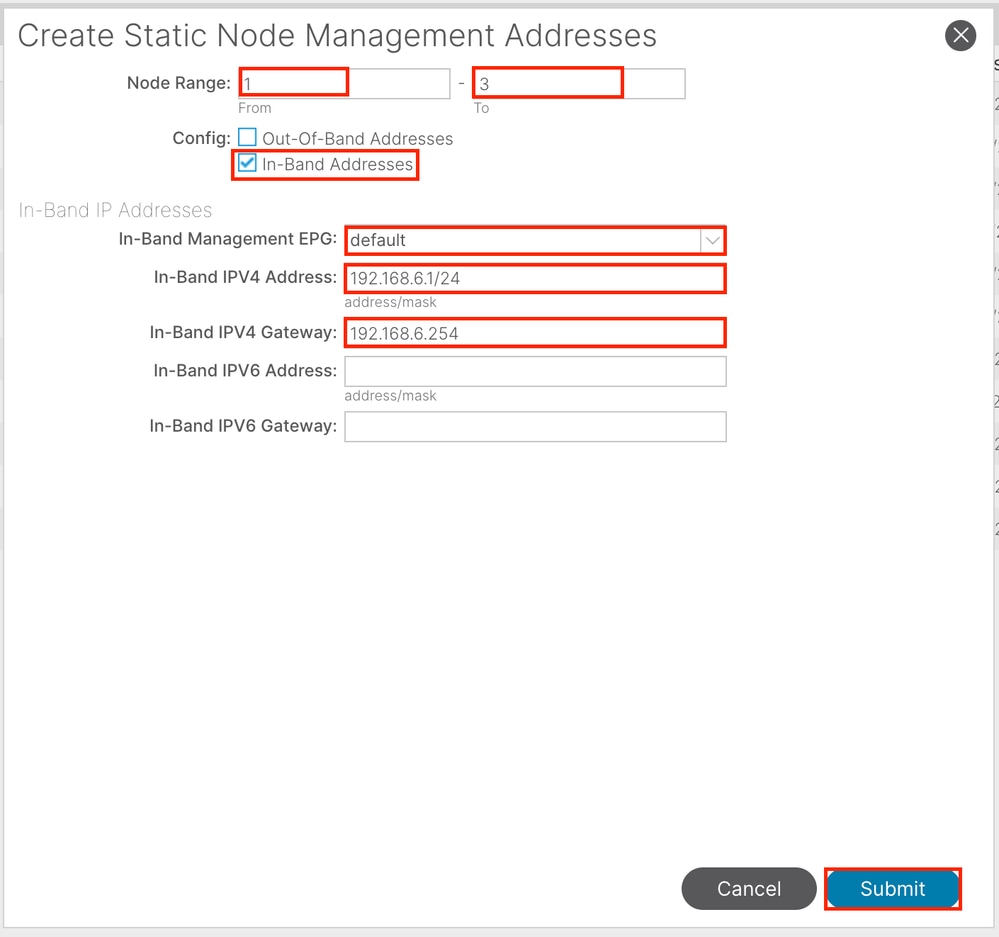

2.3. Attribution d’une adresse IP INB statique au périphérique

2.3. Attribution d’une adresse IP INB statique au périphériqueAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Node Management Addresses > Static Node Management Addresses.

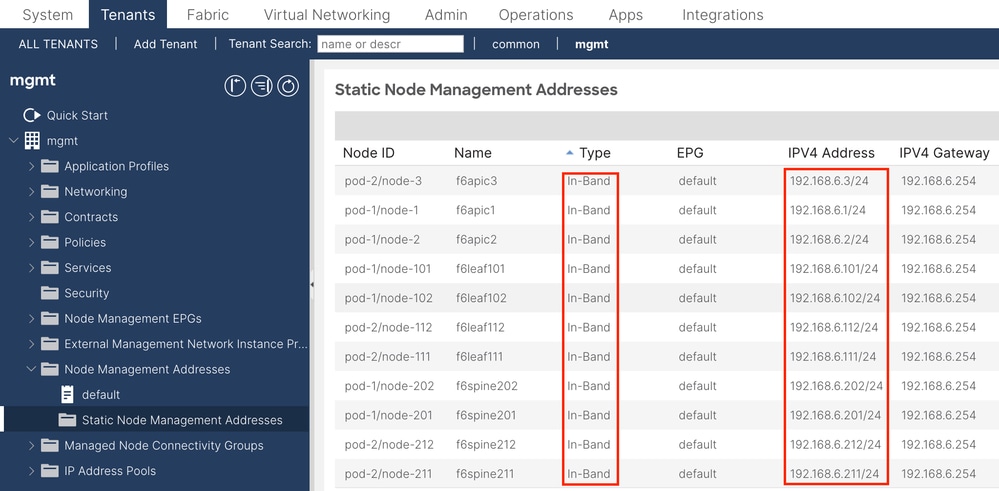

Plage de noeuds - ID de noeud à attribuer à l'adresse INB. L'adresse INB attribuée augmente de manière séquentielle avec l'ID de noeud.

Configuration : sélectionnez les adresses intrabande.

EPG de gestion intrabande : sélectionnez l'EPG créé à l'étape 2.2.

In-Band IPV4 Address : première adresse INB attribuée.

Passerelle IPV4 intrabande : configurez-la comme adresse du sous-réseau ajouté à l'étape 2.1.

Remarque : une fois la configuration de l'étape 2.3 terminée, tous les modules Leaf et APIC peuvent communiquer via INB.

3. Adresse INB de fuite

3. Adresse INB de fuiteVous pouvez partager le sous-réseau INB avec d’autres réseaux par le biais de toute méthode de fuite de route. INB EPG peut être considéré comme un EPG spécial. Il n'y a pas de différence avec un EPG normal lors de la configuration des fuites de route.

Ce document ne configure L3out que comme exemple.

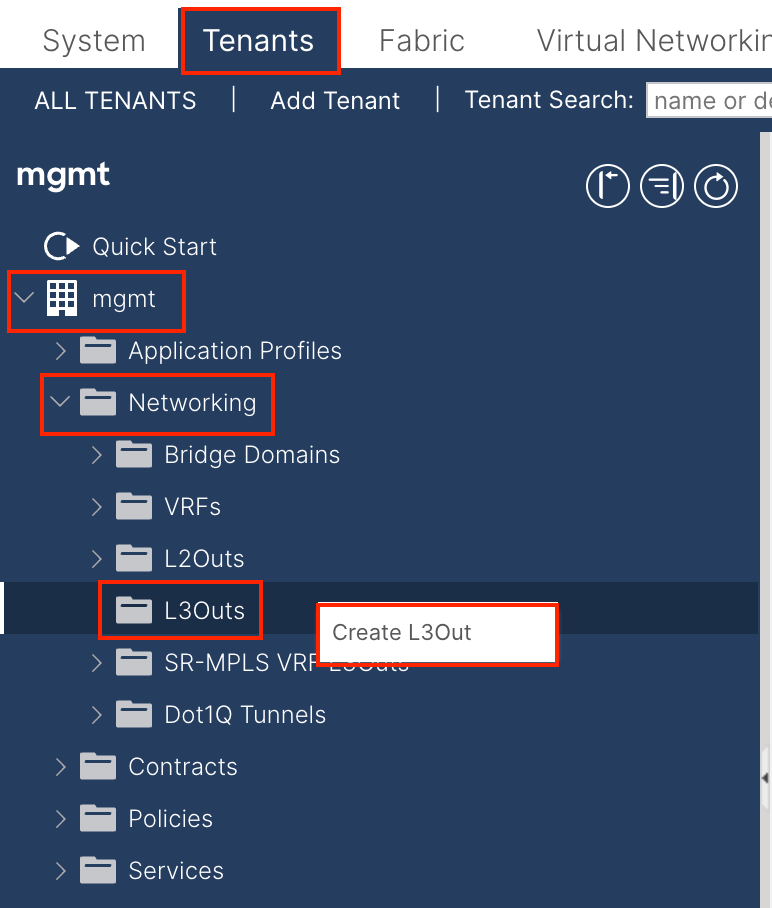

3.1. Créer L3out dans le locataire de gestion

3.1. Créer L3out dans le locataire de gestion

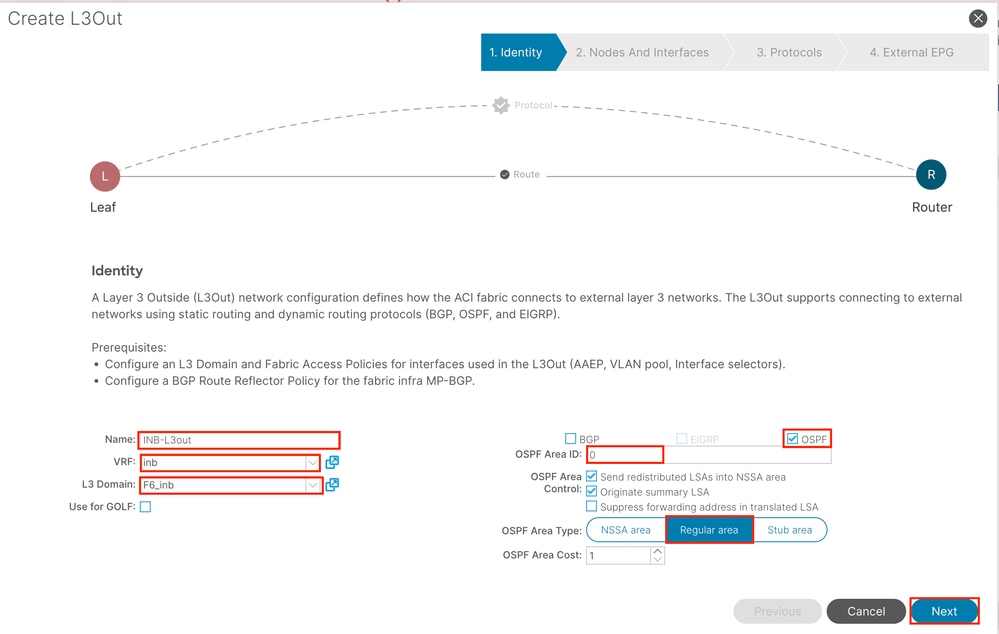

Dans cet exemple, une interface physique est utilisée avec un routeur exécutant le protocole OSPF (Open Shortest Path First) simple.

Remarque : si vous souhaitez en savoir plus sur L3out, reportez-vous au livre blanc L3out ; ACI Fabric L3Out White Paper.

Name : nom de l'interface L3out INB.

VRF : sélectionnez le VRF où se trouve la route L3out. Dans ce document, la configuration la plus simple est utilisée et le VRF INB dans le locataire de gestion est sélectionné.

Domaine de couche 3 : créez et choisissez en fonction de la situation réelle. Pour obtenir des informations détaillées sur le domaine de couche 3, reportez-vous au livre blanc L3out.

OSPF : dans cet exemple, L3out exécute le protocole OSPF. Choisissez un protocole de routage dynamique ou utilisez le routage statique en fonction de la situation réelle.

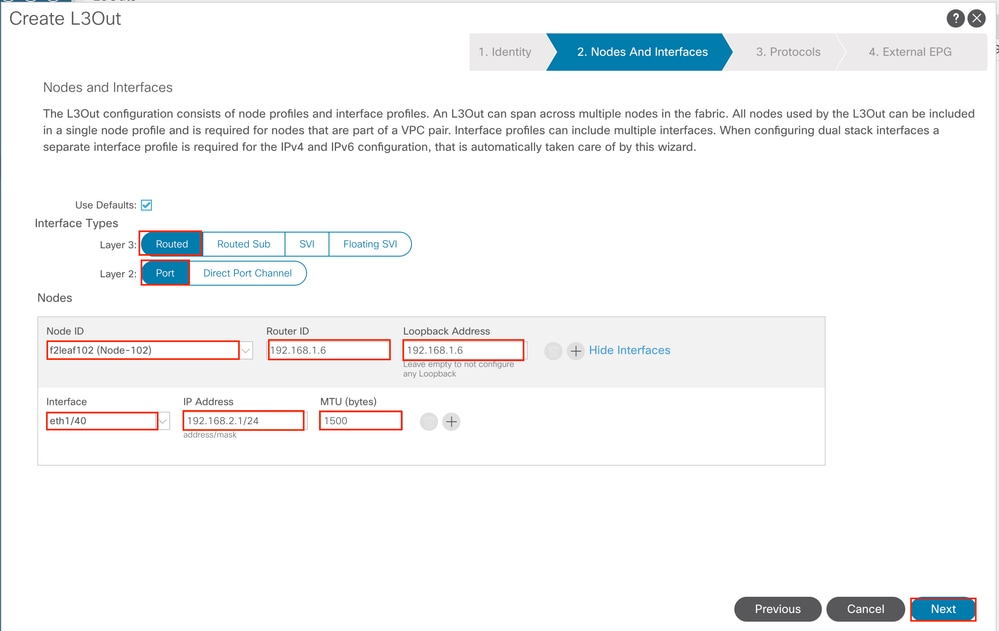

Configurez l'interface conformément à votre plan de réseau.

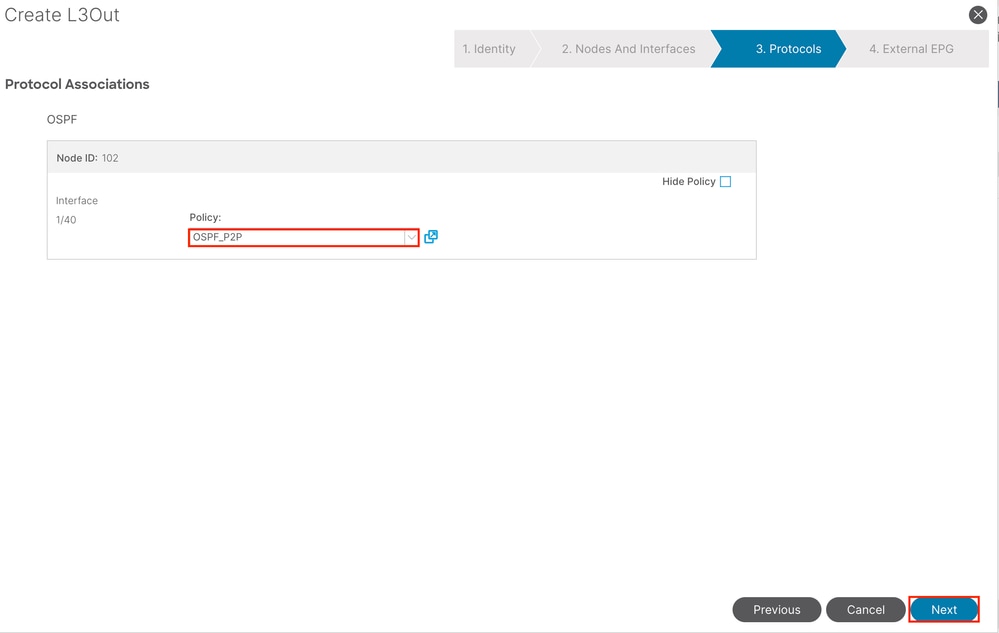

Pour OSPF, le type de réseau par défaut est broadcast. Cet exemple montre comment remplacer le type de réseau par « point-to-point ».

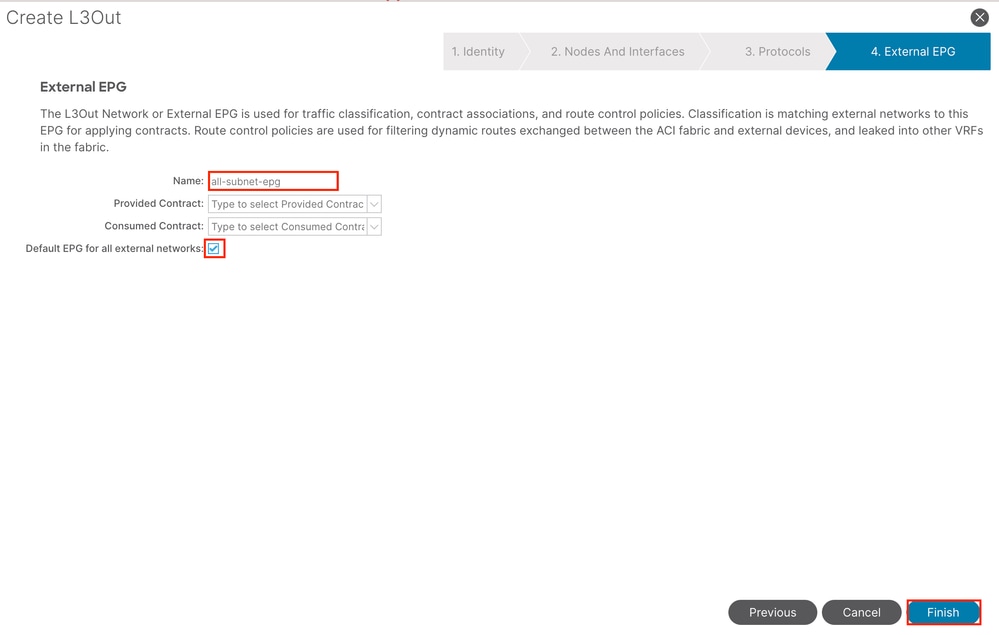

Dans cet exemple, il n'y a qu'un seul L3out et un seul EPG, et l'option EPG par défaut pour tous les réseaux externes peut être utilisée.

Remarque : si vous avez plusieurs EPG L3out dans le même VRF, configurez cette option avec précaution. Pour plus d'informations, reportez-vous au livre blanc L3out.

Une fois le routeur configuré, l’état du voisin OSPF peut passer à FULL.

admin-Infra# show lldp neighbors Capability codes: (R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device (W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other Device ID Local Intf Hold-time Capability Port ID f6leaf102.aci.pub Eth4/37 120 BR Eth1/40 admin-Infra# show run version 8.2(6) feature ospf interface loopback66 vrf member aci-inb ip address 192.168.1.7/32 ip router ospf aci-inb area 0.0.0.0 interface Ethernet4/37 vrf member aci-inb ip address 192.168.2.2/24 ip ospf network point-to-point ip router ospf aci-inb area 0.0.0.0 no shutdown vrf context aci-inb address-family ipv4 unicast router ospf aci-inb vrf aci-inb router-id 192.168.1.7 admin-Infra# show ip ospf neighbors vrf aci-inb OSPF Process ID aci-inb VRF aci-inb Total number of neighbors: 1 Neighbor ID Pri State Up Time Address Interface 192.168.1.6 1 FULL/ - 00:04:01 192.168.2.1 Eth4/37 admin-Infra# f6leaf102# show ip int bri vrf mgmt:inb IP Interface Status for VRF "mgmt:inb"(27) Interface Address Interface Status eth1/40 192.168.2.1/24 protocol-up/link-up/admin-up vlan7 192.168.6.254/24 protocol-up/link-up/admin-up lo37 192.168.1.6/32 protocol-up/link-up/admin-up f6leaf102# show ip ospf neighbors vrf mgmt:inb OSPF Process ID default VRF mgmt:inb Total number of neighbors: 1 Neighbor ID Pri State Up Time Address Interface 192.168.1.7 1 FULL/ - 00:05:08 192.168.2.2 Eth1/40 f6leaf102# Si vous avez besoin de dépannage dans L3out, référez-vous à Dépannage du transfert externe ACI.

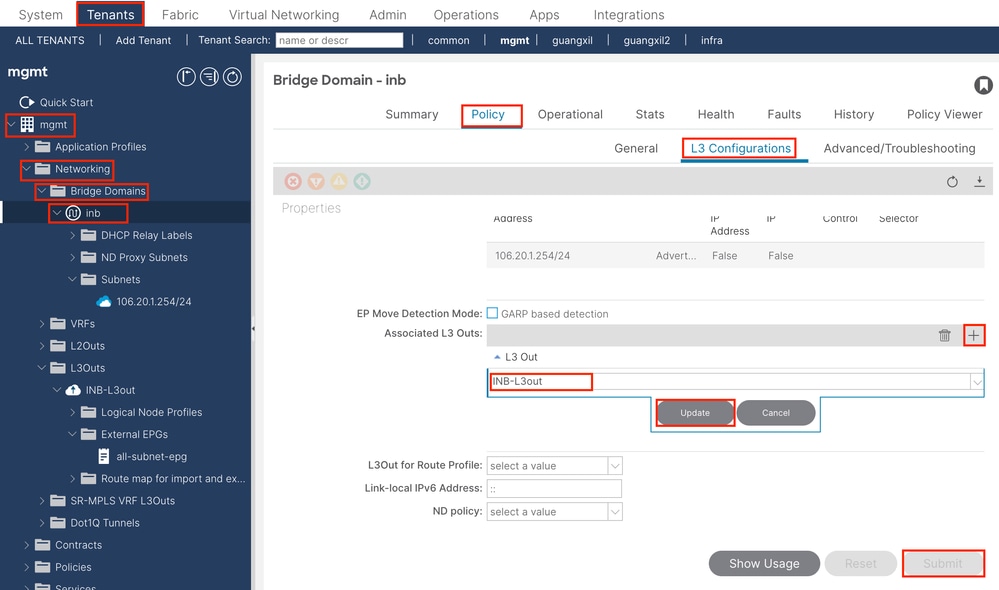

3.2. BD associé à L3out

3.2. BD associé à L3outAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Networking > Bridge Domains > inb.

L3out associé : choisissez le nom de l'interface L3out de gestion créée à l'étape 3.1.

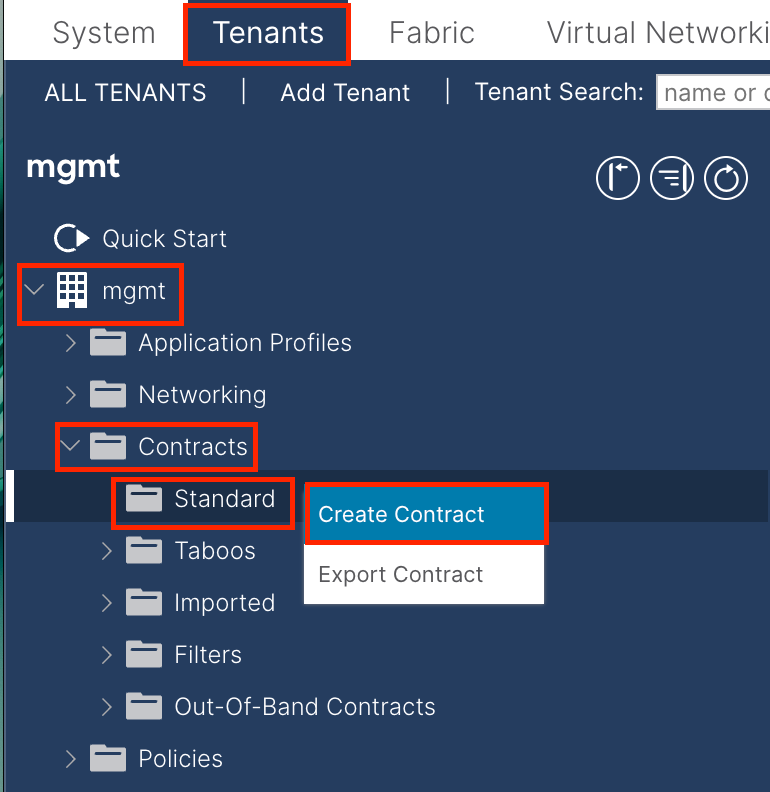

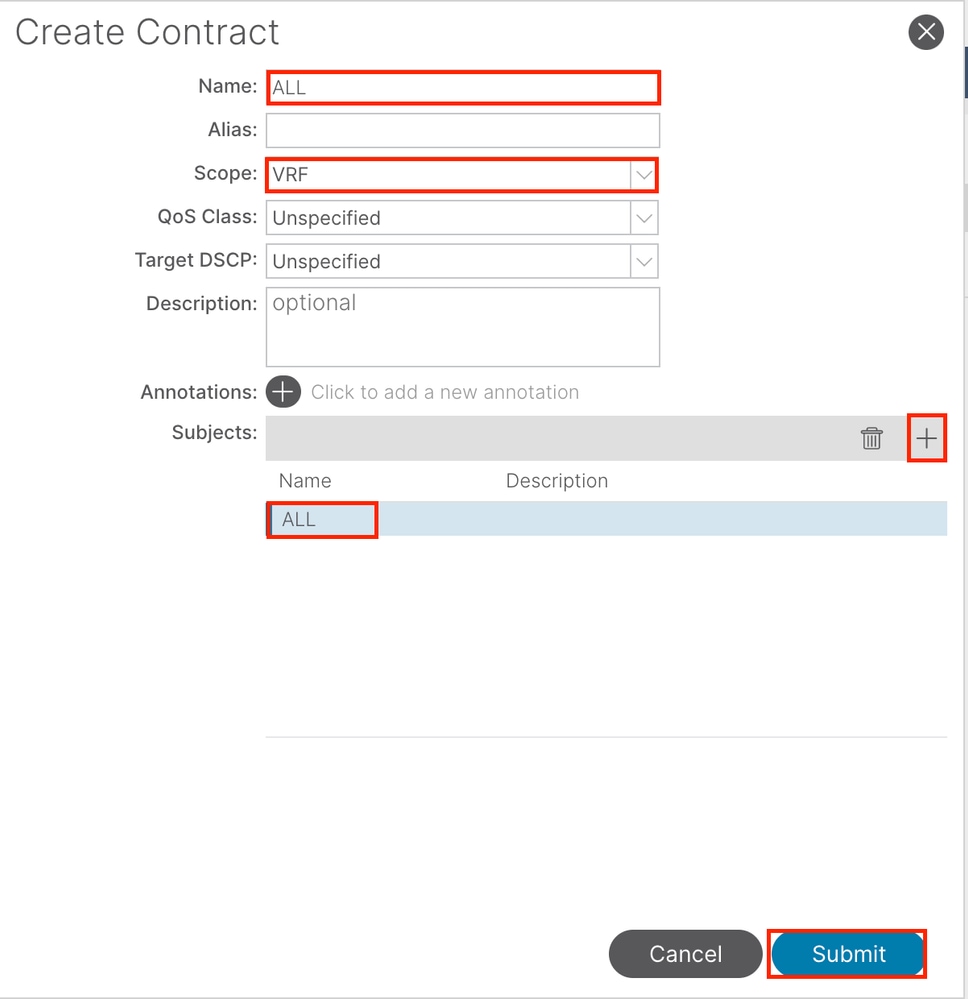

3.3. Créer des contrats

3.3. Créer des contratsAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Contracts > Standard.

Dans cet exemple, le contrat autorise tout le trafic. Si vous avez besoin de plus de détails sur le contrat, reportez-vous au livre blanc du contrat ; Livre blanc du Guide des contrats Cisco ACI.

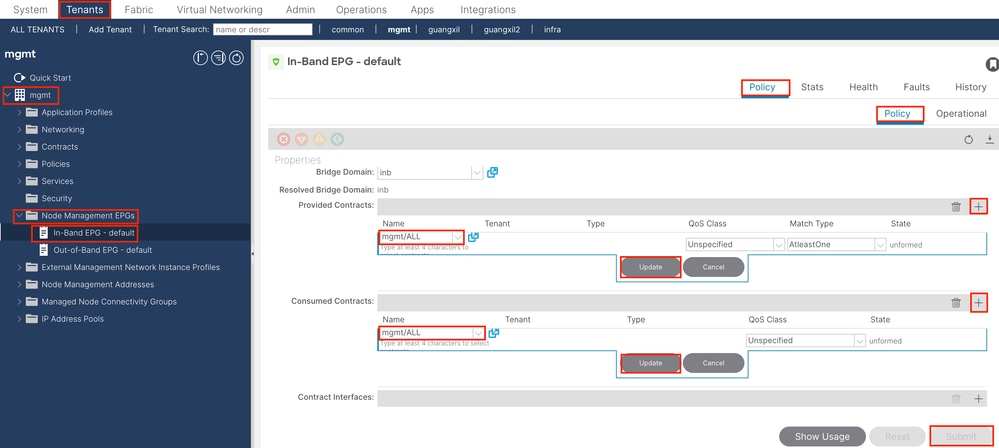

3.4. Appliquer le contrat à INB EPG

3.4. Appliquer le contrat à INB EPGAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Node Management EPGs > In-Band EPG - default.

Fourni des contrats - Sélectionnez le contrat créé à l'étape 3.3.

Contrats consommés - Sélectionnez le contrat créé à l'étape 3.3.

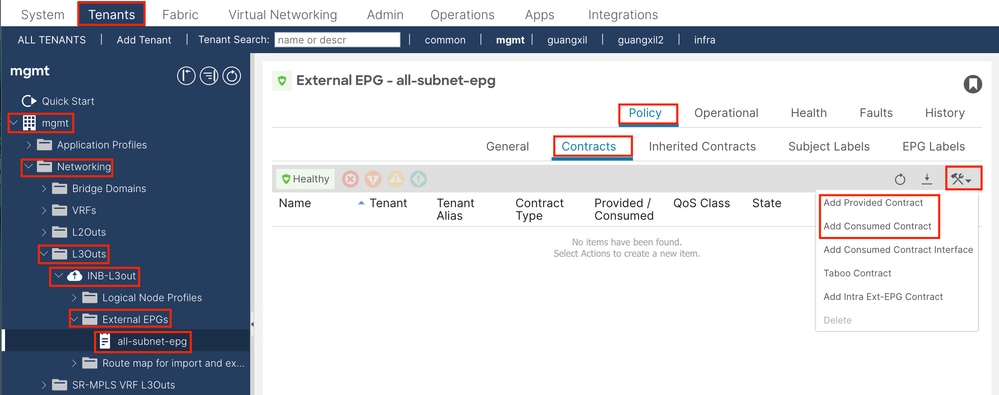

3.5. Appliquer le contrat à L3out EPG

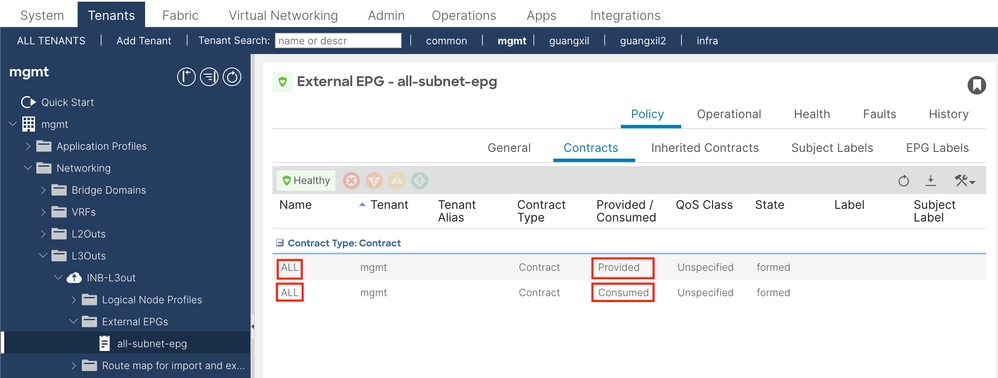

3.5. Appliquer le contrat à L3out EPGAccédez au chemin de l'interface utilisateur graphique Web du contrôleur APIC ; Tenants > mgmt > Networking > L3Outs > INB-L3out > External EPGs > all-subnet-epg.

Ajouter des contrats fournis - Le contrat créé à l'étape 3.3.

Ajouter des contrats consommés : contrat créé à l'étape 3.3.

Après l'avoir appliqué, vous pouvez voir le contrat dans Fourni et Consommé.

Vérifier

VérifierVous pouvez voir la route INB dans le routeur externe.

admin-Infra# show ip route vrf aci-inb IP Route Table for VRF "aci-inb" '*' denotes best ucast next-hop '**' denotes best mcast next-hop '[x/y]' denotes [preference/metric] '%<string>' in via output denotes VRF <string> 192.168.1.6/32, ubest/mbest: 1/0 *via 192.168.2.1, Eth4/37, [110/5], 00:37:40, ospf-aci-inb, intra 192.168.1.7/32, ubest/mbest: 2/0, attached *via 192.168.1.7, Lo66, [0/0], 00:04:06, local *via 192.168.1.7, Lo66, [0/0], 00:04:06, direct 192.168.2.0/24, ubest/mbest: 1/0, attached *via 192.168.2.2, Eth4/37, [0/0], 00:37:51, direct 192.168.2.2/32, ubest/mbest: 1/0, attached *via 192.168.2.2, Eth4/37, [0/0], 00:37:51, local 192.168.6.0/24, ubest/mbest: 1/0 *via 192.168.2.1, Eth4/37, [110/20], 00:24:38, ospf-aci-inb, type-2 admin-Infra# admin-Infra# ping 192.168.6.1 vrf aci-inb PING 192.168.6.1 (192.168.6.1): 56 data bytes 64 bytes from 192.168.6.1: icmp_seq=0 ttl=62 time=0.608 ms 64 bytes from 192.168.6.1: icmp_seq=1 ttl=62 time=0.55 ms 64 bytes from 192.168.6.1: icmp_seq=2 ttl=62 time=0.452 ms 64 bytes from 192.168.6.1: icmp_seq=3 ttl=62 time=0.495 ms 64 bytes from 192.168.6.1: icmp_seq=4 ttl=62 time=0.468 ms --- 192.168.6.1 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.452/0.514/0.608 ms admin-Infra# ping 192.168.6.3 vrf aci-inb PING 192.168.6.3 (192.168.6.3): 56 data bytes 64 bytes from 192.168.6.3: icmp_seq=0 ttl=61 time=0.731 ms 64 bytes from 192.168.6.3: icmp_seq=1 ttl=61 time=0.5 ms 64 bytes from 192.168.6.3: icmp_seq=2 ttl=61 time=0.489 ms 64 bytes from 192.168.6.3: icmp_seq=3 ttl=61 time=0.508 ms 64 bytes from 192.168.6.3: icmp_seq=4 ttl=61 time=0.485 ms --- 192.168.6.3 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.485/0.542/0.731 ms admin-Infra# ping 192.168.6.201 vrf aci-inb PING 192.168.6.201 (192.168.6.201): 56 data bytes 64 bytes from 192.168.6.201: icmp_seq=0 ttl=63 time=0.765 ms 64 bytes from 192.168.6.201: icmp_seq=1 ttl=63 time=0.507 ms 64 bytes from 192.168.6.201: icmp_seq=2 ttl=63 time=0.458 ms 64 bytes from 192.168.6.201: icmp_seq=3 ttl=63 time=0.457 ms 64 bytes from 192.168.6.201: icmp_seq=4 ttl=63 time=0.469 ms --- 192.168.6.201 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.457/0.531/0.765 ms admin-Infra# ping 192.168.6.211 vrf aci-inb PING 192.168.6.211 (192.168.6.211): 56 data bytes 64 bytes from 192.168.6.211: icmp_seq=0 ttl=63 time=0.814 ms 64 bytes from 192.168.6.211: icmp_seq=1 ttl=63 time=0.525 ms 64 bytes from 192.168.6.211: icmp_seq=2 ttl=63 time=0.533 ms 64 bytes from 192.168.6.211: icmp_seq=3 ttl=63 time=0.502 ms 64 bytes from 192.168.6.211: icmp_seq=4 ttl=63 time=0.492 ms --- 192.168.6.211 ping statistics --- 5 packets transmitted, 5 packets received, 0.00% packet loss round-trip min/avg/max = 0.492/0.573/0.814 ms admin-Infra#

Remarque : si votre version ACI était ancienne, les noeuds spine ne répondent pas à la requête ping sur l'intrabande car ils utilisent des interfaces de bouclage pour la connectivité qui ne répondent pas au protocole ARP (Address Resolution Protocol).

Lorsque la gestion intrabande est configurée, le contrôleur Cisco APIC privilégie toujours le trafic intrabande pour tout trafic provenant du contrôleur Cisco APIC (comme TACACS).

OOB est toujours accessible pour les hôtes qui envoient des requêtes à l'adresse OOB en particulier.

Dépannage

DépannageTout d'abord, vous devez vérifier s'il y a des erreurs avec INB.

Sur le commutateur :

f6leaf102# show vrf mgmt:inb VRF-Name VRF-ID State Reason mgmt:inb 27 Up -- f6leaf102# f6leaf102# show ip int bri vrf mgmt:inb IP Interface Status for VRF "mgmt:inb"(27) Interface Address Interface Status eth1/40 192.168.2.1/24 protocol-up/link-up/admin-up vlan7 192.168.6.254/24 protocol-up/link-up/admin-up lo37 192.168.1.6/32 protocol-up/link-up/admin-up f6leaf102# f6leaf102# show ip route vrf mgmt:inb IP Route Table for VRF "mgmt:inb" '*' denotes best ucast next-hop '**' denotes best mcast next-hop '[x/y]' denotes [preference/metric] '%<string>' in via output denotes VRF <string> 192.168.1.6/32, ubest/mbest: 2/0, attached, direct *via 192.168.1.6, lo37, [0/0], 02:12:38, local, local *via 192.168.1.6, lo37, [0/0], 02:12:38, direct 192.168.1.7/32, ubest/mbest: 1/0 *via 192.168.2.2, eth1/40, [110/5], 00:03:09, ospf-default, intra 192.168.2.0/24, ubest/mbest: 1/0, attached, direct *via 192.168.2.1, eth1/40, [0/0], 00:37:13, direct 192.168.2.1/32, ubest/mbest: 1/0, attached *via 192.168.2.1, eth1/40, [0/0], 00:37:13, local, local 192.168.6.0/24, ubest/mbest: 1/0, attached, direct, pervasive *via 192.168.224.64%overlay-1, [1/0], 00:24:06, static 192.168.6.102/32, ubest/mbest: 1/0, attached *via 192.168.6.102, vlan7, [0/0], 00:21:38, local, local 192.168.6.254/32, ubest/mbest: 1/0, attached, pervasive *via 192.168.6.254, vlan7, [0/0], 00:21:38, local, local f6leaf102# Sur APIC :

f6apic1# ifconfig bond0.10: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1496 inet 192.168.6.1 netmask 255.255.255.0 broadcast 192.168.6.255 inet6 fe80::2ef8:9bff:fee8:8a10 prefixlen 64 scopeid 0x20<link> ether 2c:f8:9b:e8:8a:10 txqueuelen 1000 (Ethernet) RX packets 37 bytes 1892 (1.8 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 889 bytes 57990 (56.6 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 f6apic1# show inband-mgmt Table1 : INB-Mgmt Node Details Type Node ID IP Address Gateway Inband EPG Oper State ------------ ---------- -------------------- -------------------- -------------------- -------------------- f6apic1 1 192.168.6.1/24 192.168.6.254 default up f6apic2 2 192.168.6.2/24 192.168.6.254 default up f6apic3 3 192.168.6.3/24 192.168.6.254 default up f6leaf101 101 192.168.6.101/24 192.168.6.254 default up f6leaf102 102 192.168.6.102/24 192.168.6.254 default up f6leaf111 111 192.168.6.111/24 192.168.6.254 default up f6leaf112 112 192.168.6.112/24 192.168.6.254 default up f6spine201 201 192.168.6.201/24 192.168.6.254 default up f6spine202 202 192.168.6.202/24 192.168.6.254 default up f6spine211 211 192.168.6.211/24 192.168.6.254 default up f6spine212 212 192.168.6.212/24 192.168.6.254 default up Table2 : InB-Mgmt EPG Details Name Qos Tag Nodes Vlan Oper State --------------- --------------- --------------- ---------- ---------- ---------- default unspecified 32778 1 vlan-10 up default unspecified 32778 2 vlan-10 up default unspecified 32778 3 vlan-10 up default unspecified 32778 101 vlan-10 up default unspecified 32778 102 vlan-10 up default unspecified 32778 111 vlan-10 up default unspecified 32778 112 vlan-10 up default unspecified 32778 201 vlan-10 up default unspecified 32778 202 vlan-10 up default unspecified 32778 211 vlan-10 up default unspecified 32778 212 vlan-10 up Table3 : INB-Mgmt EPG Contract Details INBAND-MGMT-EPG Contracts App Epg L3 External Epg Oper State --------------- --------------- ------------------------- ------------------------- ---------- default(P) ALL default all-subnet-epg up default(C) ALL default all-subnet-epg up f6apic1# f6apic1# bash admin@f6apic1:~> ip route show default via 192.168.6.254 dev bond0.10 metric 32 192.168.6.0/24 dev bond0.10 proto kernel scope link src 192.168.6.1 192.168.6.254 dev bond0.10 scope link src 192.168.6.1 admin@f6apic1:~> route -n Kernel IP routing table 0.0.0.0 192.168.6.254 0.0.0.0 UG 32 0 0 bond0.10 192.168.6.0 0.0.0.0 255.255.255.0 U 0 0 0 bond0.10 192.168.6.254 0.0.0.0 255.255.255.255 UH 0 0 0 bond0.10 admin@f6apic1:~>

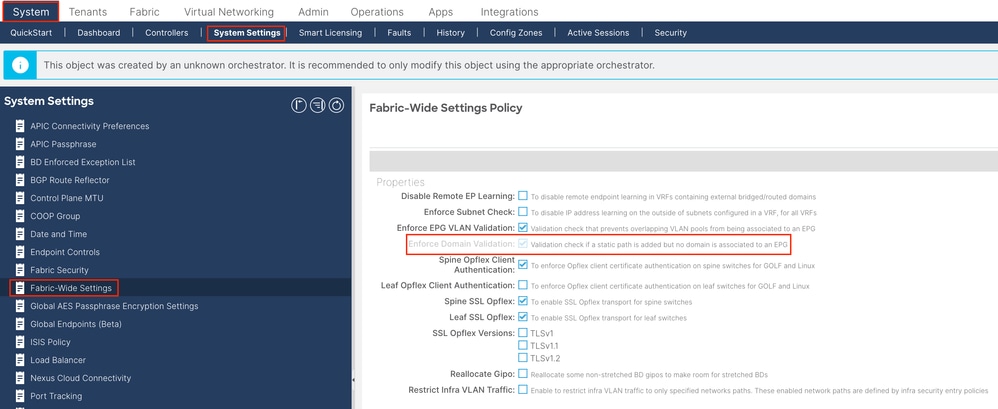

Remarque : cette fonction d'application de validation de domaine vérifie la configuration VLAN/domaine et d'interface utilisée par EPG. S'il n'est pas activé, Leaf ignore la vérification du domaine lors de la transmission de la configuration.

Une fois cette fonctionnalité activée, elle ne peut pas être désactivée. Il est recommandé d'activer cette option afin d'éviter une configuration incomplète.

Informations connexes

Informations connexes- Configuration de la gestion intrabande de l'ACI Cisco pour l'exportation de la télémétrie de flux matériel

- Dépannage du transfert externe ACI

- Dépannage de l'ACI L3Out - Subnet 0.0.0.0/0 et System PcTag 15

- Dépannage des fuites de route inattendues dans l'ACI

- Dépannage des politiques d'accès ACI

- Livre blanc sur l'ACI Fabric L3Out

- Livre blanc du guide des contrats Cisco ACI

- Assistance technique de Cisco et téléchargements

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

08-May-2024 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires