Introduction

Ce document décrit comment générer un certificat d'authentification unique (SSO) qui a expiré.

Conditions préalables

Conditions requises

Cisco vous recommande de connaître la version 4.7.2.1 de CloudCenter.

Components Used

Les informations de ce document sont basées sur toutes les versions de CloudCenter antérieures à la version 4.7.2.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problème : Échec de la connexion avec « Nom d'utilisateur ou mot de passe non valide »

La connexion échoue avec un nom d'utilisateur ou un mot de passe non valide malgré le mot de passe et le nom d'utilisateur corrects utilisés. Ceci est dû à un certificat d'authentification unique expiré. 4.7.2.1 inclut une correction à l'endroit où les certificats n'expirent pas.

Solution

Étapes de mise à jour du certificat :

Étape 1. Téléchargez le fichier joint (samlKeystore.jks) dans le CCM. En cas de mode HA, téléchargez le fichier dans les deux CCM.

# cd /usr/local/tomcat/webapps/ROOT/WEB-INF/lib/ & mkdir ./security

# cp /tmp/samlKeystore.jks security/

Étape 2. Répétez la bibliothèque de sécurité du client. Dans cet exemple, nous utilisons la version 4.7.2.

# cp cliqr-security-4.7.2.jar ~/

# jar uf cliqr-security-4.7.2.jar security/samlKeystore.jks

# chown -R cliqruser:cliqruser cliqr-security-4.7.2.jar

# rm -rf security/

Étape 3. Redémarrez le service Tomcat sur le CCM (principal).

# /etc/init.d/tomcat restart

Étape 4. En cas de mode HA, arrêtez le service Tomcat sur le CCM secondaire.

# /etc/init.d/tomcat stop

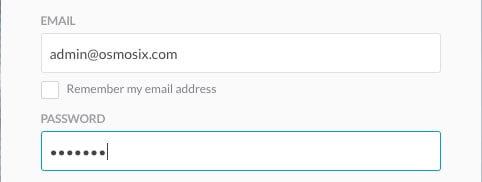

Étape 5. Connectez-vous à CCM avec l'utilisateur admin@osmosix.com.

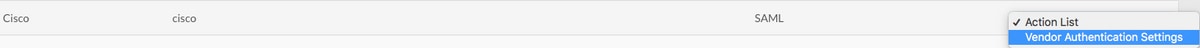

Étape 6. Cliquez sur Gérer les administrateurs de fournisseurs.

Étape 7. Sélectionnez Paramètres d'authentification pour le locataire, accédez au bas de l'écran et cliquez sur le bouton Mettre à jour. Ceci met à jour le fichier de métadonnées correspondant.

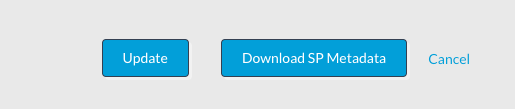

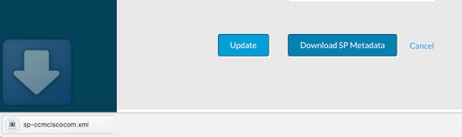

Étape 8. Appuyez sur le bouton Download the SP Metadata pour télécharger le fichier XML.

Étape 8.1.Pour le mode HA, copiez le fichier xml de CCM1 vers CCM2, vérifiez que les autorisations sont identiques à celles de CCM1. Emplacement du code XML ? est dans /usr/local/osmosix/adata/sp/.

From CCM1

# cd /usr/local/osmosix/metadata/sp

# scp <metadatafile>.xml root@CCM2:/usr/local/osmosix/metadata/sp

Étape 8.2. Démarrer le service Tomcat sur le deuxième CCM

From CCM2

# /etc/init.d/tomcat restart

Étape 9. Téléchargez le fichier XML vers IDP.

Étape 10. Si vous avez besoin d'un fichier .cer pour votre PCI, ouvrez le fichier XML et copiez les valeurs de la clé privée et du certificat dans un fichier texte. Formatez le fichier texte comme suit :

-----BEGIN ENCRYPTED PRIVATE KEY-----

<value for private key>

-----END ENCRYPTED PRIVATE KEY-----

-----BEGIN CERTIFICATE-----

<value for certificate>

-----END CERTIFICATE-----

Étape 11. Validez la solution en vous connectant.

Note: Dans le cas de locataires multiples, répétez les étapes 4 à 8 pour chaque locataire.